SSH (Sekura Shell) Teknologio permesas vin sekure remotamente administri vian komputilon per sekura konekto. SSH produktas ĉifritajn ĉiujn transdonitajn dosierojn, inkluzive pasvortojn, kaj ankaŭ transdonas tute ajnan retan protokolon. Por funkcii ĝuste, ĝi devas ne nur esti instalita, sed ankaŭ agordita. Estus pri la produkto de la ĉefa agordo, kiun ni ŝatus paroli sub ĉi tiu artikolo, prenante la plej novan version de la operaciumo Ubuntu por ekzemplo, kiu troviĝos la servilo.

Agordu SSH en Ubuntu

Se vi ankoraŭ ne kompletigis la instaladon al la servilo kaj klienta komputilo, ĝi devas esti farita komence, la profito de la tuta procedo estas sufiĉe simpla kaj ne daŭros multe da tempo. Kun detala manlibro pri ĉi tiu temo renkontas alian artikolon pri la sekva ligilo. I ankaŭ montras la procedon por redakti la agordan dosieron kaj testi SSH, do hodiaŭ ni enfokusigos iom pri aliaj taskoj.Legu pli: Instalado de SSH-servilo en Ubuntu

Krei paron de RSA-klavoj

En la lastatempe instalita SSH, ne ekzistas pli specifaj klavoj por konektiĝi de la servilo al la kliento kaj inverse. Ĉiuj ĉi tiuj parametroj devas agordi permane tuj post aldono de ĉiuj komponantoj de la protokolo. Paro de klavoj funkcias per la RSA-algoritmo (redukto de la nomoj de la Rivest, Shamir kaj Adleman-programistoj). Danke al ĉi tiu criptosystem, la klavoj estas ĉifritaj per specialaj algoritmoj. Por krei paron de malfermitaj ŝlosiloj, vi nur bezonas eniri la taŭgajn komandojn en la konzolo kaj sekvi la instrukciojn aperantajn.

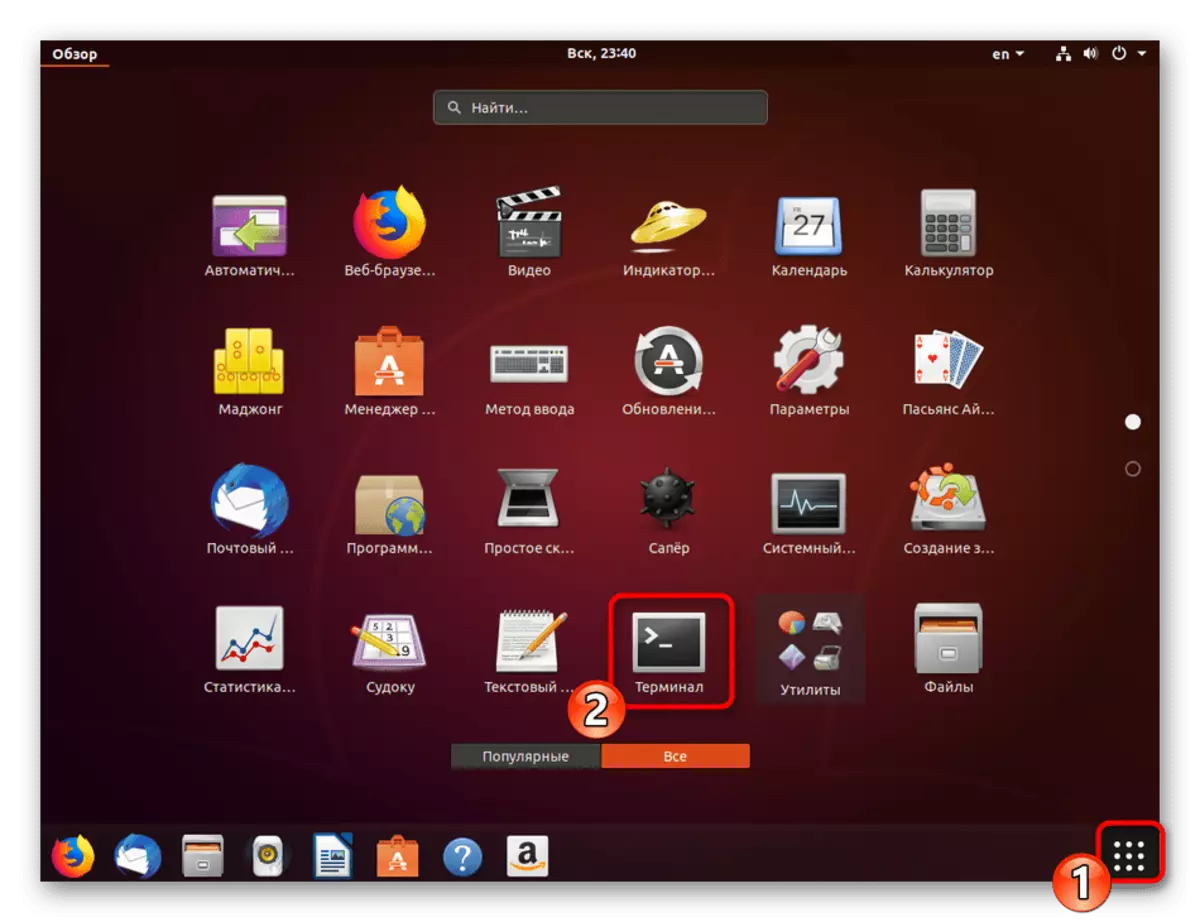

- Iru al la laboro kun la "terminalo" per iu konvena metodo, ekzemple, malfermante ĝin tra la menuo aŭ la ŝlosila kombinaĵo CTRL + ALT + T.

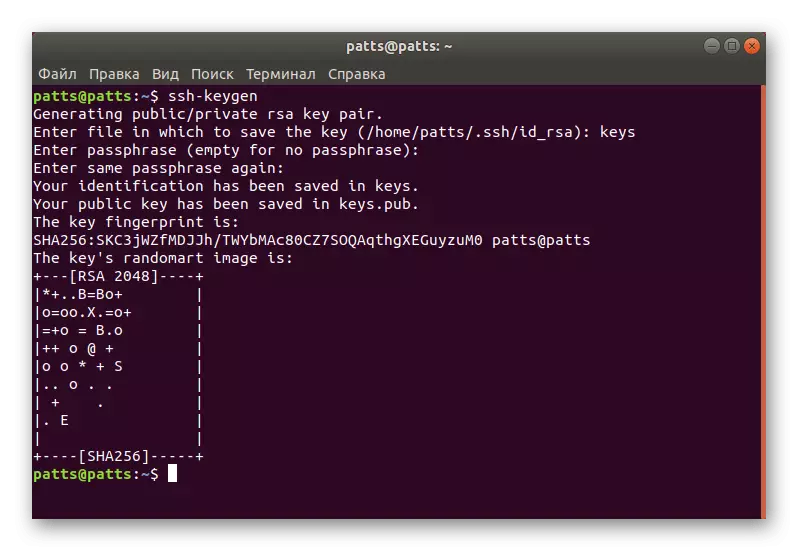

- Enigu la komandon SSH-Keygen, kaj poste alklaku la Eniga Ŝlosilo.

- Oni proponos krei dosieron, kie la ŝlosiloj estos savitaj. Se vi volas lasi ilin en la loko elektita defaŭlte, simple alklaku Enter.

- La publika ŝlosilo povas esti protektita per koda frazo. Se vi volas uzi ĉi tiun opcion, skribu pasvorton en la aperita ŝnuro. Insercaj signoj ne montriĝos. En la nova linio bezonos ripeti ĝin.

- Poste, vi vidos avizon, ke la ŝlosilo estas konservita, kaj vi ankaŭ povas konatiĝi kun sia hazarda grafika bildo.

Nun ekzistas klienta paro - sekreta kaj malferma por esti uzata por plue konektiĝi inter komputiloj. Vi nur bezonas meti la ŝlosilon al la servilo por ke la SSH-aŭtentikigo sukcesas.

Kopiu Open Key to Server

Estas tri ŝlosilaj kopiaj metodoj. Ĉiu el ili estos la plej optimuma en diversaj situacioj kiam, ekzemple, unu el la manieroj ne funkcias aŭ ne taŭgas por specifa uzanto. Ni proponas konsideri ĉiujn tri opciojn komencante de la plej simpla kaj efika.

Opcio 1: SSH-Copy-ID-komando

La komando SSH-Copy-ID estas konstruita en la mastruma sistemo, do ĝi ne bezonas instali aldonajn komponantojn por ĝia ekzekuto. Observu simplan sintakson por kopii la ŝlosilon. En la terminalo, vi devas eniri la ssh-copy-id salutnomon @ remote_host, kie la salutnomo @ remote_host estas la nomo de la fora komputilo.

Kiam vi unue konektas, vi ricevos sciigon kun la teksto:

La aŭtentikeco de gastiganto '203.0.113.1 (203.0.113.1)' ne povas esti establita.

ECDSA Ŝlosila Fingerprint estas FD: FD: D4: F9: 77: FE: 73: 84: E1: 55: 00: AD: D6: 6d: 22: Fido.

Ĉu vi certas, ke vi volas daŭrigi konektiĝi (jes / ne)? Jes

Vi devas specifi la opcion Jes por daŭrigi la konekton. Post tio, la ilo sendepende serĉos la ŝlosilon kiel ID_RSA.PUB-dosiero, kiu antaŭe estis kreita. Dum sukcesa detekto, ĉi tiu rezulto montriĝos:

Usr / bin / ssh-copy-id: info: provante ensaluti per la nova ŝlosilo (j), por filtri ĉiujn, kiuj estas Aready instalitaj

/ Usr / bin / ssh-copy-id: info: 1 ŝlosilo (j) restas por esti instalita - se vi estas instigita nun ĝi estas instali la novajn klavojn

[email protected]'s Pasvorto:

Indiku la pasvorton de la fora gastiganto tiel ke la ilo povas eniri ĝin. La ilo kopios la datumojn de la publika ŝlosila dosiero ~ / .ssh / id_rsa.pub, kaj tiam mesaĝo aperos sur la ekrano:

Nombro de ŝlosilo (j) aldonita: 1

Nun provu ensaluti la maŝinon, kun: "ssh '[email protected]'"

Kaj kontrolu por certigi, ke nur la ŝlosilo (j) vi volis.

La apero de tia teksto signifas, ke la ŝlosilo sukcese ŝarĝis sur fora komputilo, kaj ne plu ŝprucos iujn problemojn kun la konekto.

Opcio 2: Kopiado de malfermita ŝlosilo tra SSH

Se vi ne povas uzi la supran utilecon, sed estas pasvorto por eniri la foran ssh-servilon, vi povas alŝuti vian uzanton-klavon permane, tiel provizante plian stabilan aŭtentigon kiam konektita. I estas uzata por ĉi tiu kato-komando, kiu legos la datumojn de la dosiero, kaj tiam ili estos senditaj al la servilo. En la konzolo, vi devos eniri ĉenon.

Kato ~ / .ssh / id_RSA.PUB | SSH Uzantnomo @ remote_host "MkDir -P ~ / .sssh && touch ~ / .sssh / authorizal_keys && chmod -r go = ~ / .sssh && cat >> ~ / .ssh / authorized_keys."

Kiam la mesaĝo aperas

La aŭtentikeco de gastiganto '203.0.113.1 (203.0.113.1)' ne povas esti establita.

ECDSA Ŝlosila Fingerprint estas FD: FD: D4: F9: 77: FE: 73: 84: E1: 55: 00: AD: D6: 6d: 22: Fido.

Ĉu vi certas, ke vi volas daŭrigi konektiĝi (jes / ne)? Jes

Daŭrigu la konekton kaj enigu la pasvorton por eniri la servilon. Post tio, la publika ŝlosilo aŭtomate kopios al la fino de la dosiero AUTORIZED_KEYS.

Opcio 3: Manlibro Open Key Copying

En la foresto de aliro al fora komputilo per ssh-servilo, ĉiuj agoj priskribitaj supre estas mane ekzekutitaj. Por fari ĉi tion, unue eksciu informojn pri la ŝlosilo de la servila komputilo per la kato ~ / .ssh / id_RSA.PUB-komando.

La ekrano montriĝos ĉirkaŭ tia ŝnuro: SSH-RSA + Ŝlosilo kiel aro de signoj == Demo @ Testo. Post tio, iru labori pri fora aparato, kie vi kreas novan dosierujon per mkdir -p ~ / .ssh. I aldone kreas la dosieron Authorized_Keys. Poste, enmetu la ŝlosilon tie, ke vi lernis pli frue per e, o + vico de publika ŝlosilo >> ~ / .ssh / authorized_keys. Post tio, vi povas provi efektivigi aŭtentigon kun la servilo sen uzi pasvortojn.

Aŭtentikigo sur la servilo tra la kreita ŝlosilo

En la antaŭa sekcio, vi lernis pri tri metodoj por kopii malproksiman komputilan ŝlosilon al la servilo. Tiaj agoj permesos vin konektiĝi sen la pasvorto. Ĉi tiu procedo estas prezentita per la komandlinio per enigo de shsh-salutnomo @ remote_host, kie la salutnomo @ remote_host estas la salutnomo kaj gastiganta komputila nomo. Kiam vi unue konektas, vi estos sciigita pri nekonata konekto kaj vi povas daŭrigi elektante la Jes-opcion.

Konekto aŭtomate okazos se la ŝlosila frazo (pasfrazo) ne estis specifita dum la kreo de paro de ŝlosiloj. Alie, vi unue devas prezenti ĝin por daŭre labori kun SSH.

Malebligu pasvorton aŭtentigon

Sukcesa starigi ŝlosilan kopion estas konsiderata en tiu situacio, kiam vi povas eniri la servilon sen uzi la pasvorton. Tamen, la kapablo aŭtentikigi tiel permesas al atakantoj uzi ilojn por elekti pasvorton kaj fendi la protektitan konekton. Mustótó mem de tiaj kazoj permesos kompletan pasvorton enigo en la SSH-agorda dosiero. Ĉi tio postulos:

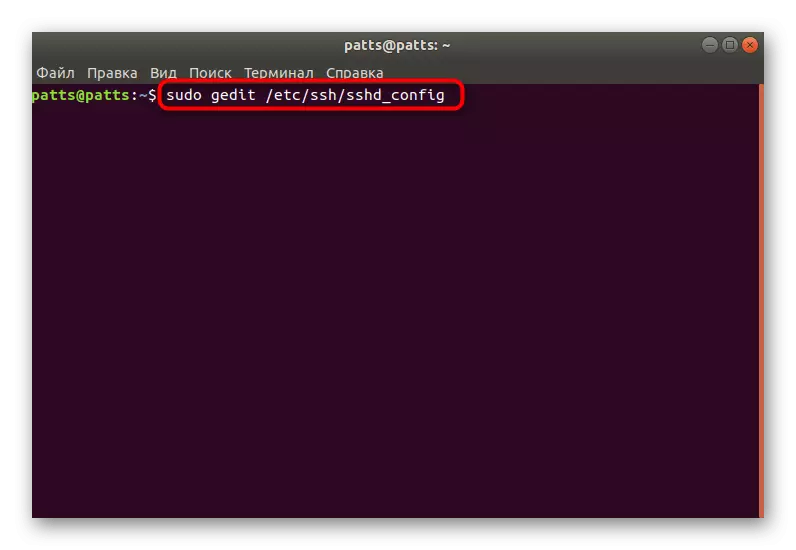

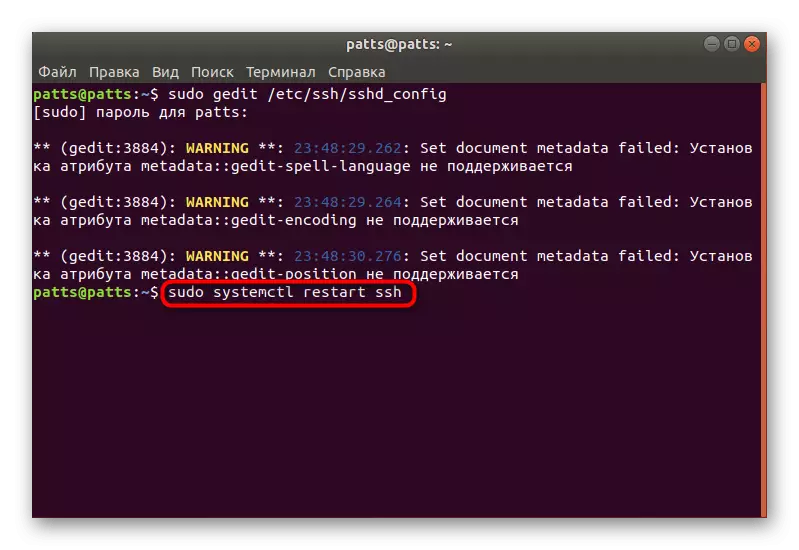

- En la terminalo, malfermu la agordan dosieron per la redaktilo per la Sudo-Gegdit / ETC / SSH / SSHD_CONFIG-komando.

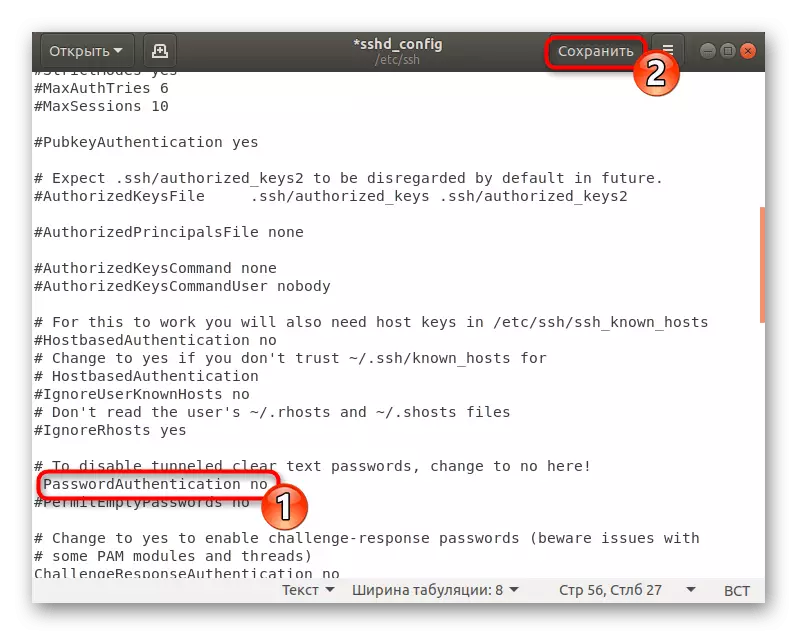

- Trovu la linion PassingSauthentication kaj forigu la #-signon en la komenco al Rass la parametro.

- Ŝanĝu la valoron al neniu kaj konservu la aktualan agordon.

- Fermu la redaktilon kaj rekomencu la Sudo-SystemCTL rekomenci SSH-servilon.

La pasvorta aŭtentikigo malŝaltos, kaj eniros la servilon nur povas esti uzata uzante la ŝlosilojn speciale kreitaj por ĉi tio kun la RSA-algoritmo.

Starigi norman firewall

En Ubuntu, la defaŭlta firewall estas la malkomplika fajroŝirmilo (UFW) firewall. I permesas vin solvi ligojn por elektitaj servoj. Ĉiu apliko kreas sian propran profilon en ĉi tiu ilo, kaj UFW ilin kontrolas, permesante aŭ ĝenante la ligon. Fiksante la profilon SSH aldonante ĝin al la listo estas farita tiel:

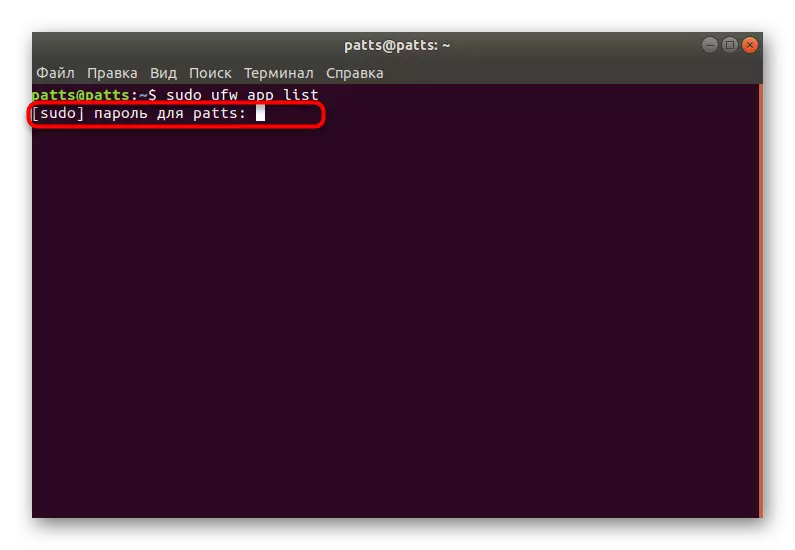

- Malfermu la Listo de Profilo de Firewall-profilo tra la komando de Listo de UFW App.

- Enigu la pasvorton de la konto por montri informojn.

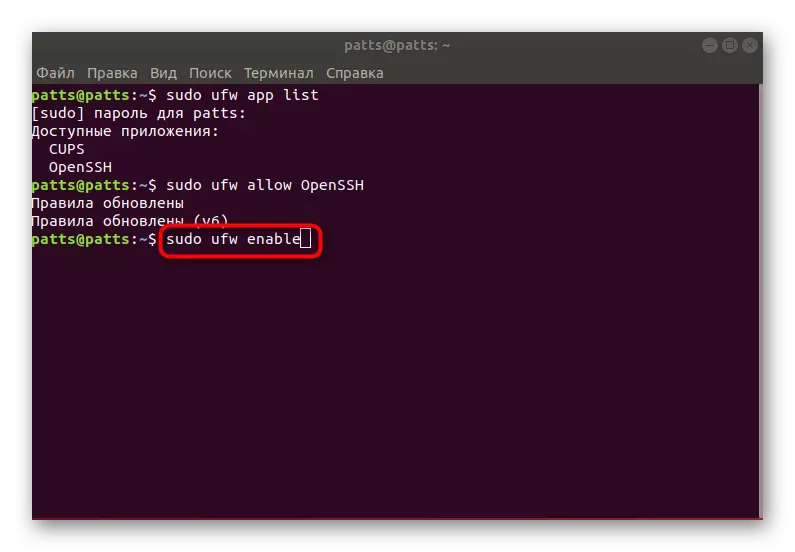

- Vi vidos folion de disponeblaj aplikoj, devas esti OpenSSH inter ili.

- Nun vi devas solvi konektojn per SSH. Por fari tion, aldonu ĝin al la listo de permesitaj profiloj per Sudo UFW Permesas OpenSSH.

- Enŝaltu la firewall ĝisdatigante la regulojn, sudo ufw ebligi.

- Por kredoj estas, ke la ligoj estas permesitaj, Sudo UFW-statuso devas esti preskribita, post kio vi vidos la staton de la reto.

Pri ĉi tio, niaj SSH-agordaj instrukcioj en Ubuntu estas finitaj. Pliaj agordoj por la agorda dosiero kaj aliaj parametroj estas persone efektivigitaj de ĉiu uzanto sub ĝiaj petoj. Vi povas konatiĝi kun la ago de ĉiuj komponantoj de SSH en la oficiala dokumentado de la protokolo.