SSH (Secure Shell) технология позволява да управлявате безопасно разстояние компютъра чрез защитена връзка. SSH произвежда шифровани всички предавани файлове, включително пароли, а също така предава напълно всеки мрежов протокол. За да работи правилно, то не трябва да се инсталира само, но също така конфигуриран. Това ще бъде за продукта на основната конфигурация, че ние бихме искали да се говори по този член, като най-новата версия на операционната система Ubuntu за пример, който ще се намира на сървъра.

Конфигуриране на SSH в Ubuntu

Ако все още не сте завършили инсталацията на сървъра и клиентския компютър, той трябва да се направи първоначално, в полза на цялата процедура е съвсем проста и няма да отнеме много време. С подробен наръчник по тази тема Запознайте друга статия на следния линк. Той също така показва процедурата за редактиране на конфигурационния файл и тестване на SSH, така че днес ние ще се фокусира малко по други задачи.Прочетете повече: Инсталиране на SSH-сървър в Ubuntu

Създаване на двойка ключове RSA

В новоинсталиран SSH, няма повече определени клавиши, за да се свързват от сървъра към клиента и обратно на. Всички тези параметри трябва да бъдат настроени ръчно веднага след добавяне на всички компоненти на протокола. Двойка ключове работи с помощта на алгоритъма RSA (намаление от имената на разработчиците на Rivest, Шамир и Adleman). Благодарение на тази криптосистема, клавишите са кодирани чрез специални алгоритми. За да създадете един чифт отворени ключове, вие трябва само да въведете съответните команди в конзолата и следвайте инструкциите, които се появяват.

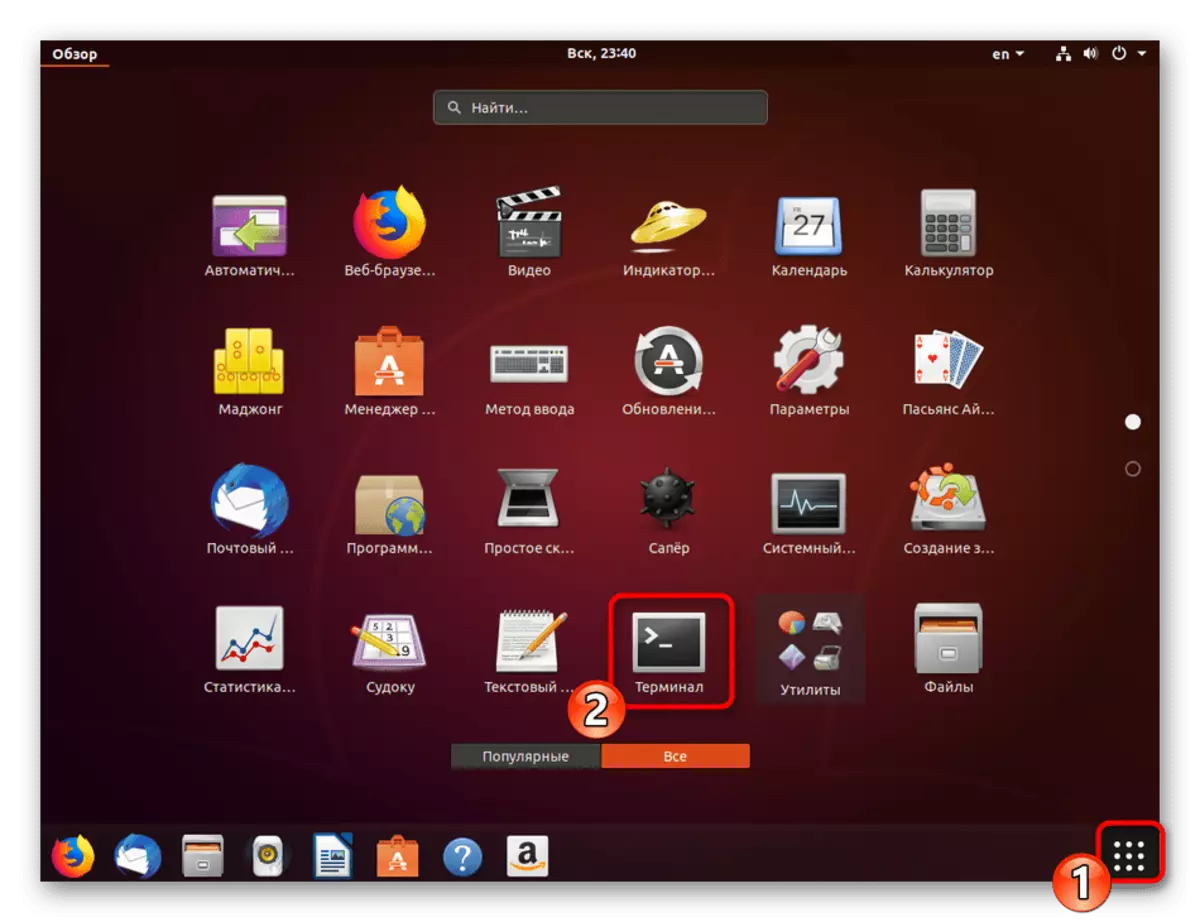

- Отидете на работа с "терминал" по всеки удобен начин, например, като го отворите от менюто или клавишната комбинация Ctrl + Alt + T.

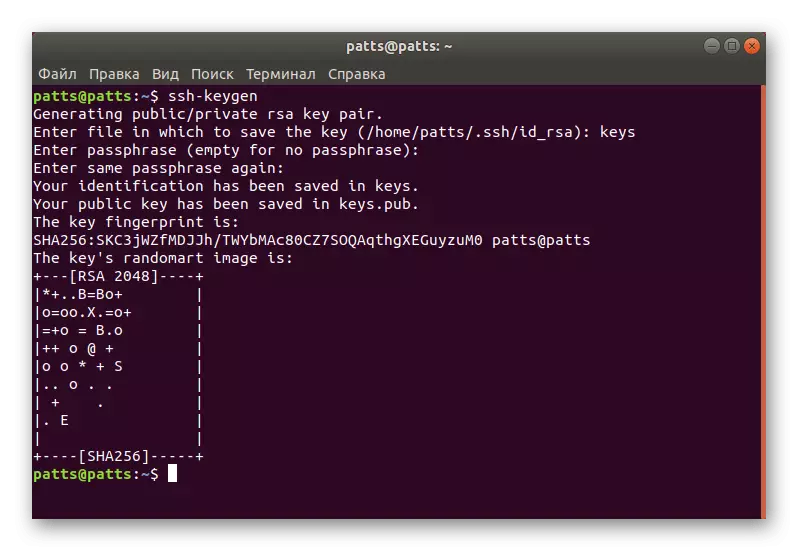

- Въведете командата SSH-Keygen, и след това кликнете върху бутона за въвеждане.

- То ще бъде предложено да създадете файл, където ключовете ще бъде спасен. Ако искате да ги остави на мястото, избрана по подразбиране, просто кликнете върху бутона ENTER.

- Публичният ключ може да бъде защитен с код фраза. Ако искате да използвате тази опция, напиши парола от появилото се низ. няма да бъдат показани за вмъкването на знака. В новата линия ще трябва да го повтори.

- След това ще видите съобщение, че ключът е запазена, както и да се запознаете с произволен графичен образ.

Сега там е клиент двойка - тайна и открито да се използва за по-нататъшно свързване между компютри. Ти просто трябва да се сложи ключа на сървъра, така че истинността на SSH е успешно.

Копирайте отворения ключ на сървъра

Има три основни средства за копиране. Всеки един от тях ще бъде най-оптимално в различни ситуации, когато, например, един от начините, не работи или не е подходящ за конкретен потребител. Ние предлагаме да се помисли за трите варианта, като се започва от най-простите и ефективни.

Вариант 1: SSH-Copy-ID команда

Командата SSH-Copy-ID е вграден в операционната система, така че не е нужно да инсталирате допълнителни компоненти за неговото изпълнение. Спазвайте прост синтаксис, за да копирате ключа. В терминал, трябва да въведете SSH-Copy-ID потребителското име @ отдалечен_хост, където потребителското име @ отдалечен_хост е името на отдалечения компютър.

Когато за първи път свържете, ще получите известие с текста:

Автентичността на хоста "203.0.113.1 (203.0.113.1)" Не може да бъде установена.

ECDSA Ключът за идентификация Е FD: FD: D4: F9: 77: FE: 73: 84: Е1: 55: 00: АД: D6: 6D: 22: FE.

Сигурни ли сте, че искате да продължите Свързване (да / не)? Да

Трябва да укажете опцията Да, за да продължи връзката. След това, ползата независимо ще търси ключа като id_rsa.pub файл, който е създаден по-рано. По време на успешното откриване, ще се появи този линк:

ЕДИ / BIN / SSH-COPY-ID: информация: опитвате да влезете с новия ключ (а), за да филтрирате Всеки, които са Aready Инсталирана

/ ЕДИ / BIN / SSH-Copy-ID: инфо: 1 бутон (и) остават да се инсталира - ако бъдете подканени сега е да инсталирате новите ключове

[email protected]'s парола:

Посочете паролата от отдалечения хост, така че ползата да го въведете. Инструментът ще копира данните от файла с публичен ключ ~ / .ssh / id_rsa.pub, а след това ще се появи съобщение на екрана:

Брой добавен (и) ключ (и): 1

Сега опитайте да влезете в машината, с: "ssh '[email protected]'"

И проверете дали сте добавени само ключовете, които сте искали.

Появата на подобен текст означава, че ключът е успешно заредена на отдалечен компютър, и ще възникнат вече няма проблеми с връзката.

Вариант 2: Копиране на отворен ключ през SSH

Ако не можете да използвате по-горе помощната програма, но има парола за влизане в отдалечен SSH сървъра, можете да качите вашето потребителско ключ ръчно, чрез което се осигурява допълнително удостоверяване стабилна, когато е свързан. Той се използва за тази CAT команда, която ще прочете данните от файла и след това те ще бъдат изпратени към сървъра. В конзолата, ще трябва да въведете низ.

Cat ~ / .ssh / id_rsa.pub | Ssh ansername @ remall_host "mkdir-p ~ / .ssh && touch ~ / .ssh / outtribut_keys && chmod -r go = ~ / .ssh && cat >> ~ / .ssh / outtrized_keys."

Когато се появи съобщението

Автентичността на хоста "203.0.113.1 (203.0.113.1)" Не може да бъде установена.

ECDSA Ключът за идентификация Е FD: FD: D4: F9: 77: FE: 73: 84: Е1: 55: 00: АД: D6: 6D: 22: FE.

Сигурни ли сте, че искате да продължите Свързване (да / не)? Да

Продължи връзката и въведете паролата, за да влезете в сървъра. След това, на публичния ключ, ще бъдат автоматично се копира в края на файла с authorized_keys конфигурация.

Вариант 3: Ръководство за отворен ключ копиране

При липса на достъп до отдалечен компютър чрез сървъра SSH, всички действия, описани по-горе са ръчно изпълнена. За да направите това, трябва да разберете информация за ключа на сървъра PC чрез CAT ~ / .ssh / id_rsa.pub команда.

На екрана ще се появи приблизително такъв низ: SSH-RSA ключ + като набор от символи == Demo @ Test. След това отидете на работа на отдалечено устройство, където можете да създадете нова директория чрез MKDIR -Р ~ / .ssh. Това допълнително създава authorized_keys файла. На следващо място, посочете ключа там, че сте научили по-рано през Echo + ред на публичен ключ >> ~ / .ssh / authorized_keys. След това, можете да се опитате да извърши удостоверяване със сървъра, без да използвате пароли.

Удостоверяване на сървъра чрез създаден ключ

В предишния раздел, сте научили за три метода за копиране на отдалечен компютър, ключ към сървъра. Подобни действия ще ви позволи да се свърже без паролата. Тази процедура се извършва чрез командния ред чрез въвеждане на потребителско име SHH SSH @ REMOTE_HOST, където потребителското име @ отдалечен_хост е името на потребителско име и хост компютъра. Когато за първи път свържете, ще бъдете уведомени от непознат връзка и можете да продължите като изберете опцията YES.

Връзката ще стане автоматично, ако фраза ключ (парола), не бил посочен по време на създаването на двойка ключове. В противен случай, ще трябва първо да го въведат, за да продължите работа с SSH.

Изключване на удостоверяване с парола

Успешно настройка на ключ копиране се счита в тази ситуация, когато може да влезе в сървъра, без да използвате паролата. Въпреки това, възможността за удостоверяване по този начин позволява на атакуващите да се използват средства за избор на парола и разбиването на защитния връзката. Mustoke себе си от такива случаи ще позволи пълноправен въвеждане на паролата в конфигурационния файл SSH. Това ще изисква:

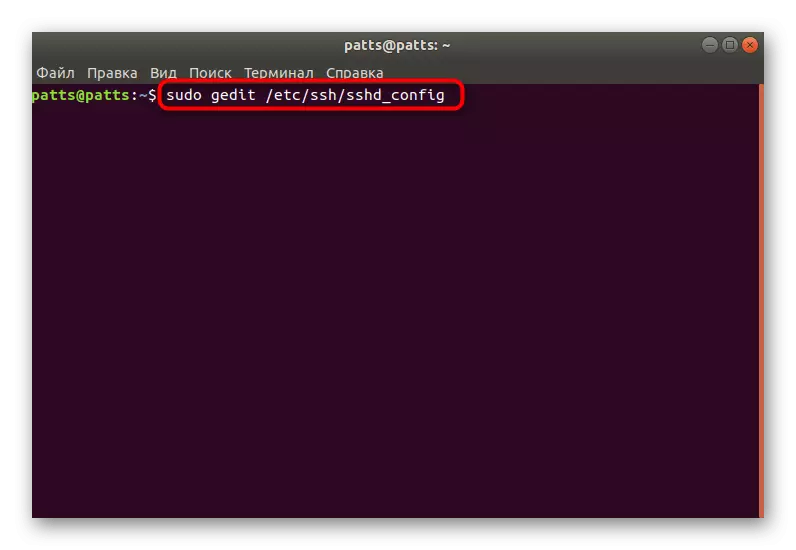

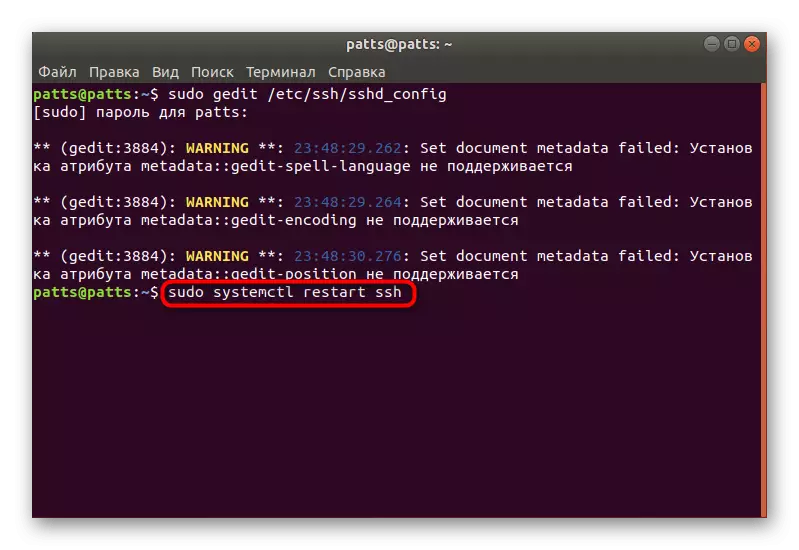

- В терминал, отваряне на конфигурационен файл чрез редактора помощта на Sudo GEGDIT / и т.н. / SSH / SSHD_CONFIG команда.

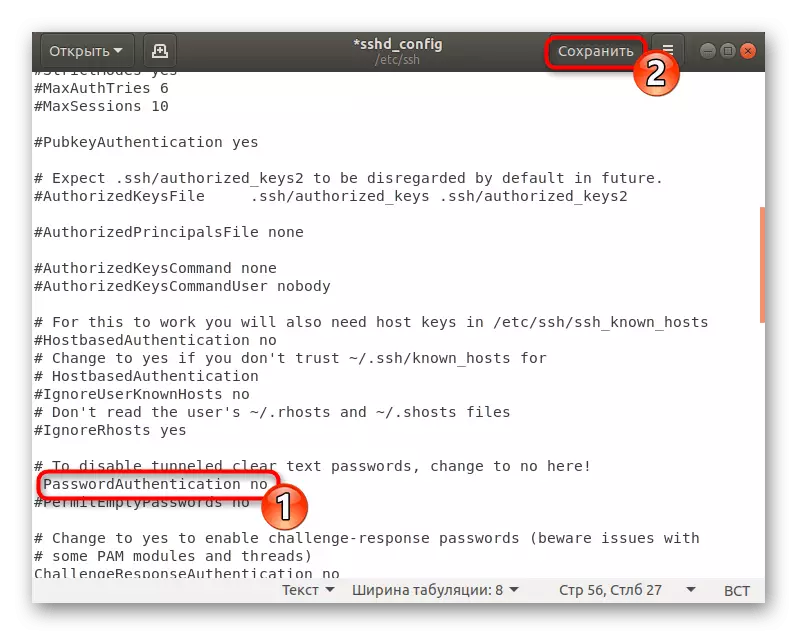

- Намерете PasswordAuthentication линия и премахване на знака # в началото на Rass параметъра.

- Променете стойността на NO и да запазите текущата конфигурация.

- Затворете редактора и рестартирате сървъра Sudo SystemCTL Рестарт SSH.

удостоверяване на паролата ще се изключи и въведете сървъра може да се използва само с помощта на клавишите със специално създадени за тази с алгоритъма RSA.

Създаване на стандартна защитна стена

В Ubuntu, защитната стена по подразбиране е незаслонена защитна стена на защитната стена (UFW). Тя ви позволява да се реши връзки за избраните услуги. Всяко приложение създава свой собствен профил в този инструмент, а UFW ги контролира, позволявайки или притеснява връзката. Задаването на SSH профила, като го добавите към списъка, се извършва така:

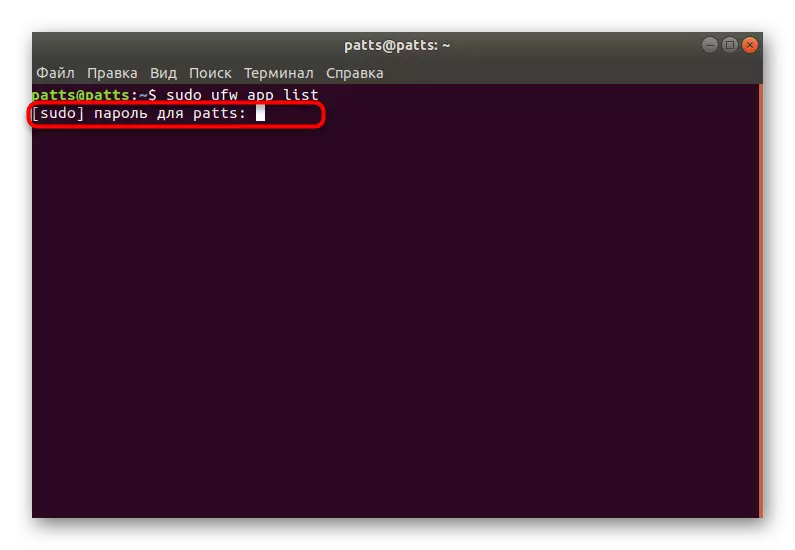

- Отворете списъка с профил на защитната стена чрез командата Sudo UFW.

- Въведете паролата от сметката за показване на информация.

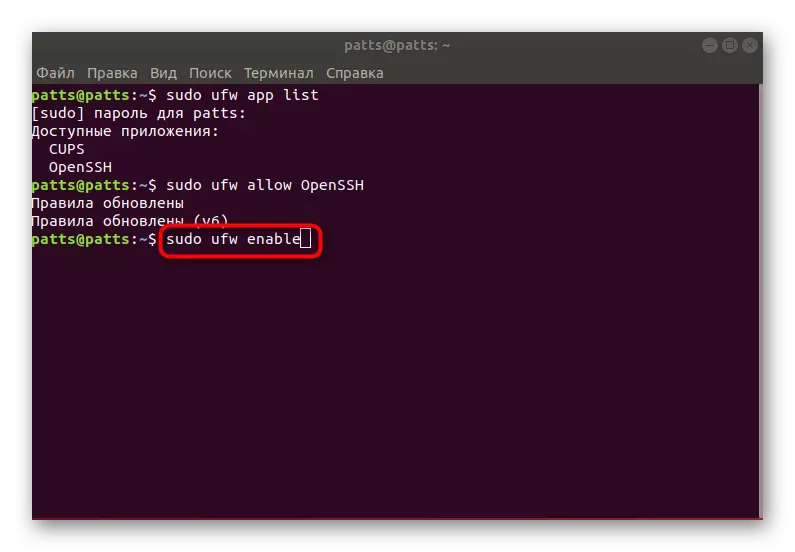

- Ще видите лист на наличните приложения, трябва да има OpenSSH сред тях.

- Сега трябва да разрешите връзки чрез ssh. За да направите това, добавете го към списъка с разрешени профили, използвайки Sudo UFW, позволете на OpenSSH.

- Включете защитната стена чрез актуализиране на правилата, Sudo UFW Enable.

- За вярванията са, че връзките са разрешени, трябва да се предпиши състоянието на Sudo UFW, след което ще видите състоянието на мрежата.

На тази, нашите SSH инструкциите за конфигуриране в Ubuntu са завършени. Допълнителни настройки за конфигурационния файл и други параметри лично се извършват от всеки потребител в рамките на техните искания. Можете да се запознаете с действието на всички компоненти на SSH в официалната документация на протокола.