Network անցային հանգույցների անվտանգ կապը եւ դրանց միջեւ տեղեկատվության փոխանակումը ուղղակիորեն կապված են բաց նավահանգիստների հետ: Երթեւեկությունը միացնելը եւ տեղափոխելը կատարվում է որոշակի նավահանգստի միջոցով, եւ եթե այն փակված է համակարգում, այս գործընթացը հնարավոր չի լինի: Դրա պատճառով որոշ օգտվողներ հետաքրքրված են մեկ կամ մի քանի համարներ փոխանցելու համար սարքի փոխազդեցությունը կարգավորելու համար: Այսօր մենք ցույց կտանք, թե ինչպես է առաջադրանքը իրականացվում Linux միջուկի հիման վրա գործող համակարգերում:

Բաց նավահանգիստներ Linux- ում

Գոնե շատ լռելյայն բաշխումներում կա ներկառուցված ցանցի կառավարման գործիք, այնուամենայնիվ, նման լուծումները հաճախ լիովին թույլ չեն տալիս նավահանգստի բացման կարգավորումը: Սույն հոդվածի ցուցումները հիմնված կլինեն IPTables կոչվող լրացուցիչ հայտի վրա `լուծում` գերեզմանի իրավունքների պաշտպանության համար Firewall- ի պարամետրերը խմբագրելու համար: Linux- ի բոլոր հավաքների OS- ում այն հավասարապես աշխատում է, բացառությամբ այն բանի, որ թիմը տարբերվում է տեղադրման համար, բայց մենք դրա մասին կխոսենք ստորեւ:Եթե ցանկանում եք իմանալ, թե որ նավահանգիստներն արդեն բաց են ձեր համակարգչում, կարող եք օգտագործել ներկառուցված կամ լրացուցիչ վահանակային գործիք: Անհրաժեշտ տեղեկություններ գտնելու համար մանրամասն հրահանգներ, որոնք կգտնեք մյուս հոդվածում `կտտացնելով հետեւյալ հղմանը, եւ մենք անցնում ենք քայլ առ քայլ բացելու նավահանգիստներ:

Կարդացեք ավելին. Դիտեք բաց նավահանգիստները Ուբունտուում

Քայլ 1. Iptables- ի տեղադրումը եւ դիտման կանոնները տեղադրելը

Iptables ծրագիրը սկզբում չի հանդիսանում գործող համակարգի մի մասը, այդ իսկ պատճառով այն պետք է ինքնուրույն տեղադրվի պաշտոնական պահոցից, եւ միայն դրանից հետո աշխատեք բոլոր եղանակներով: Տեղադրումը շատ ժամանակ չի պահանջում եւ անցնում է ստանդարտ վահանակով:

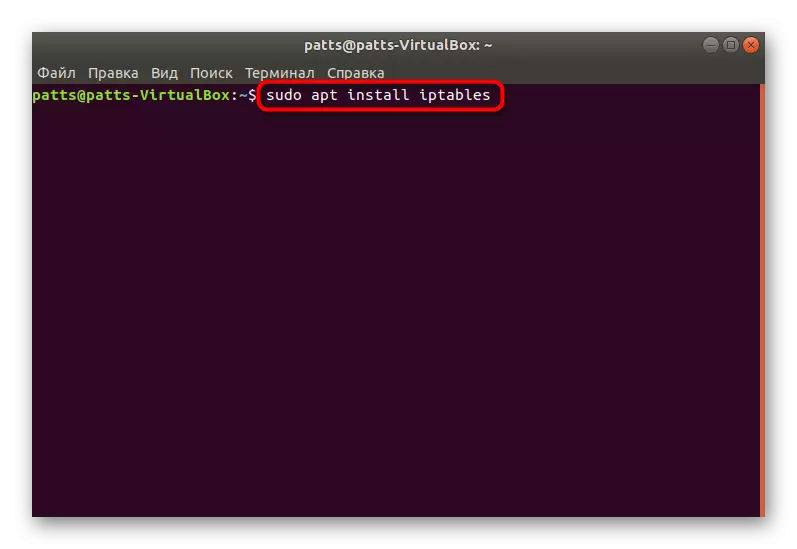

- Բացեք ընտրացանկը եւ գործարկեք «տերմինալը»: Դա կարող է իրականացվել նաեւ ստանդարտ թեժ ստեղնաշարի Ctrl + Alt + T- ի միջոցով:

- Debian- ի կամ Ubuntu- ի հիման վրա բաշխումներում Sudo Apt- ը տեղադրում է iPTables- ը տեղադրումը սկսելու համար, իսկ ֆեդորա - Sudo Yum- ի հիման վրա հավաքույթներում: Մտնելուց հետո սեղմեք Enter ստեղնը:

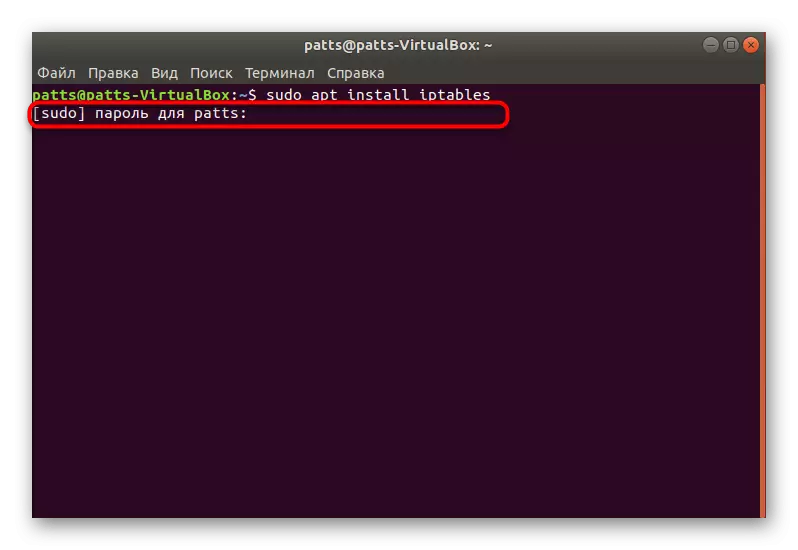

- Ակտիվացրեք գերհոգնած իրավունքները `ձեր հաշվից գաղտնաբառ գրելով: Խնդրում ենք նկատի ունենալ, որ մուտքի ժամանակ խորհրդանիշները չեն ցուցադրվում, դա արվում է անվտանգությունն ապահովելու համար:

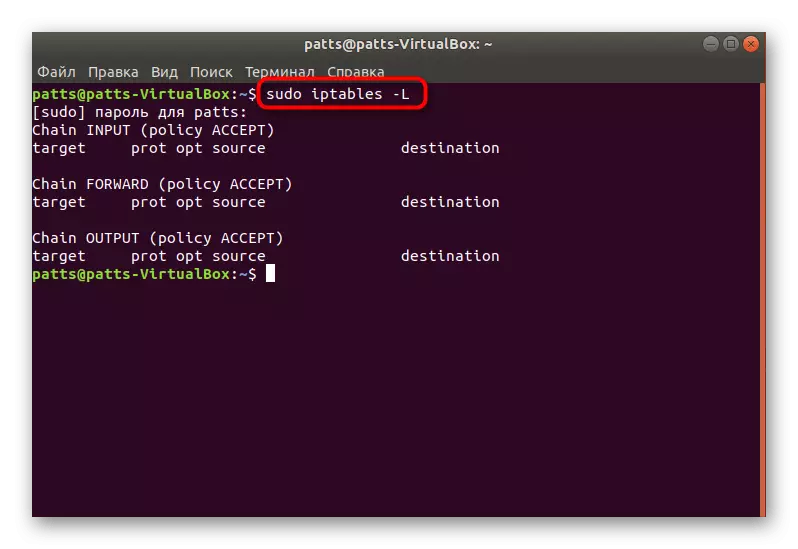

- Ակնկալում եք տեղադրման ավարտը եւ կարող եք համոզվել, որ գործիքը ակտիվ է, դիտելով կանոնների ստանդարտ ցուցակը `օգտագործելով Sudo iPlables -L:

Ինչպես տեսնում եք, iPlables հրամանը հայտնվեց այն բաշխման մեջ, որը պատասխանատու է նույն անունի օգտակարացման համար: Եվս մեկ անգամ հիշում ենք, որ այս գործիքը աշխատում է գերմարդի իրավունքներից, ուստի գծում պետք է պարունակի սուդո նախածանց, այնուհետեւ մնացած արժեքներն ու փաստարկները:

Քայլ 2. Տվյալների փոխանակման թույլտվություն

Ոչ մի նավահանգիստ չի գործի նորմալ, եթե կոմունալը արգելում է տեղեկատվության փոխանակումը Firewall- ի սեփական կանոնների մակարդակով: Բացի այդ, անհրաժեշտ կանոնների բացակայությունը հետագայում կարող է առաջացնել տարբեր սխալների տեսքը փոխանցման ընթացքում, ուստի մենք խստորեն խորհուրդ ենք տալիս հետեւյալ գործողություններին.

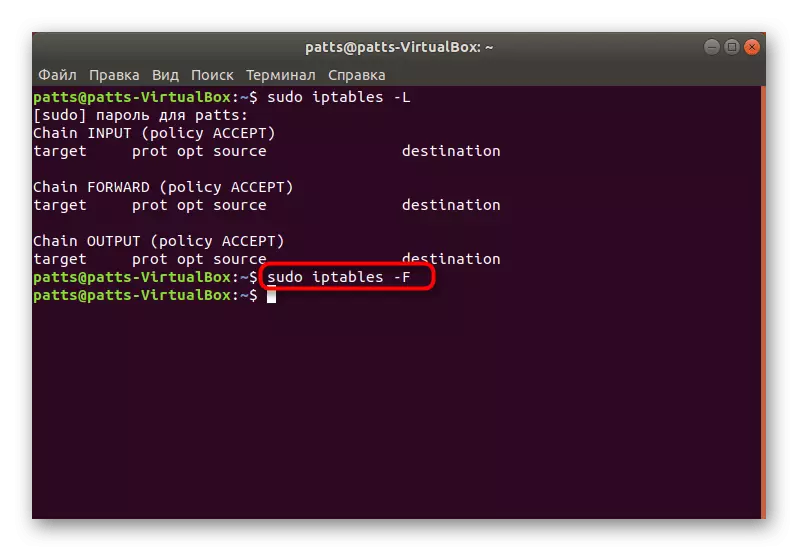

- Համոզվեք, որ կազմաձեւման ֆայլում կանոններ չկան: Ավելի լավ է անմիջապես գրանցել թիմին `դրանք հեռացնելու համար, բայց այսպիսին է, Sudo iPlables -f:

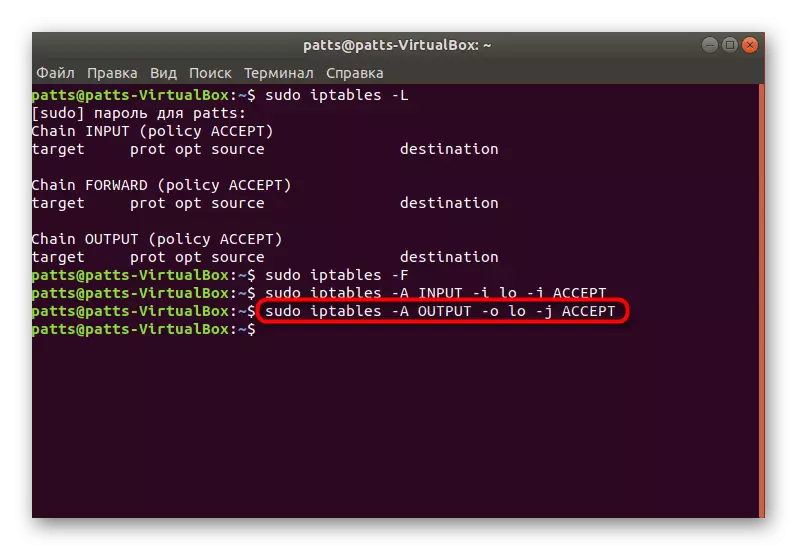

- Այժմ ավելացրեք կանոն, տեղական համակարգչում տվյալների մուտքագրման համար `տեղադրելով Sudo iPTables -a մուտքը` Lo-j- ի ընդունման լարը:

- Մոտավորապես նույն հրամանը `Sudo iPlables -A Արդյունք-Օ lo -j Ընդունումը` պատասխանատու է տեղեկատվություն ուղարկելու նոր կանոնների համար:

- Մնում է միայն վերը նշված կանոնների բնականոն փոխազդեցությունը ապահովելու համար, որպեսզի սերվերը կարողանա հետ ուղարկել փաթեթներ: Դա անելու համար անհրաժեշտ է արգելել նոր կապեր, եւ հինը թույլատրվում է: Այն իրականացվում է Sudo Iptables -A Input -M պետական --State- ի կողմից հիմնադրված, Related-J- ի կողմից:

Վերոնշյալ պարամետրերի շնորհիվ դուք տրամադրեցիք ճիշտ ուղարկող եւ ստացված տվյալներ, ինչը թույլ կտա հեշտությամբ շփվել սերվերի կամ մեկ այլ համակարգչի հետ `առանց որեւէ խնդիրների: Այն մնում է միայն նավահանգիստներ բացելու, որի միջոցով նույն փոխգործակցությունը կկատարվի:

Քայլ 3. Բացումը անհրաժեշտ նավահանգիստները

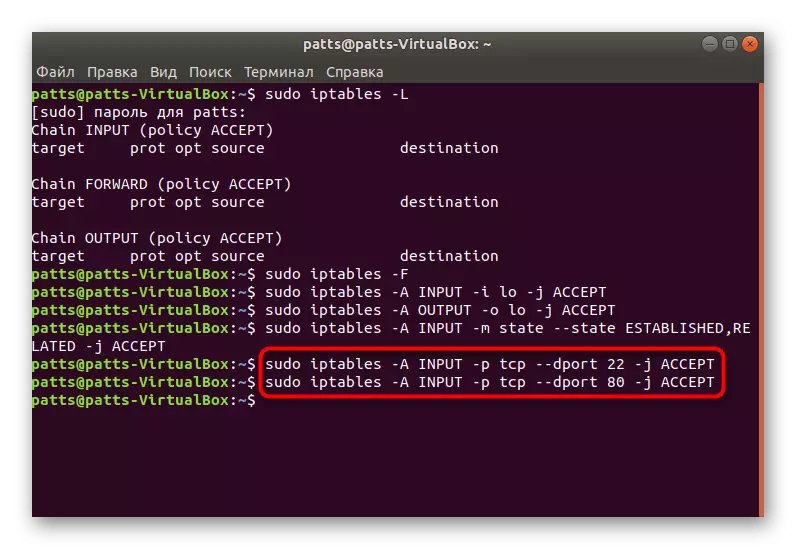

Դուք արդեն ծանոթ եք, թե ինչ սկզբունքով են ավելացվում նոր կանոններ iPlables կազմաձեւում: Կան մի քանի փաստարկներ, որոնք թույլ են տալիս բացել որոշակի նավահանգիստներ: Եկեք վերլուծենք այս ընթացակարգը 22 եւ 80 համարներով հանրաճանաչ նավահանգիստների օրինակով:

- Վազեք վահանակը եւ մուտքագրեք հետեւյալ երկու հրամաններ.

Sudo iptables -a մուտք -P TCP - Dport 22 -J ընդունում

Sudo iPlables -A մուտքային -P TCP - Dport 80 -J ընդունեք:

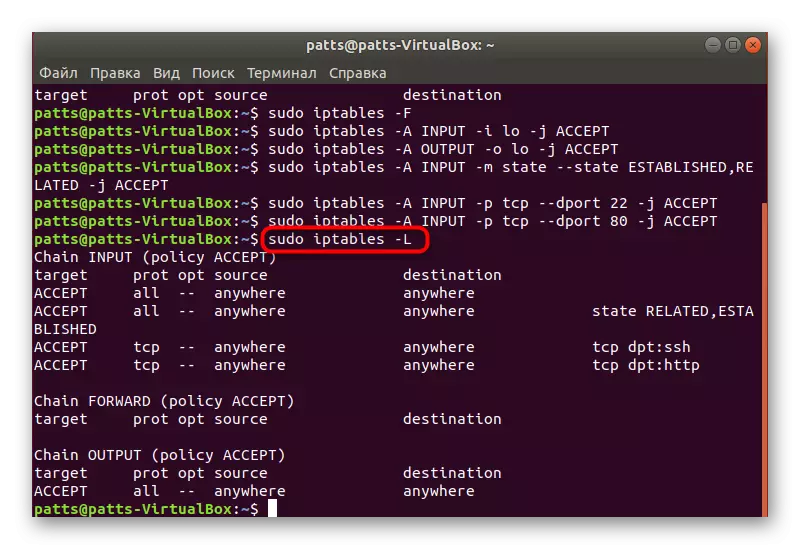

- Այժմ ստուգեք կանոնների ցանկը `համոզվելու համար, որ նավահանգիստները հաջողությամբ ծախսվել են: Այն օգտագործվում է այս արդեն ծանոթ թիմի Sudo Iptables -l- ի համար:

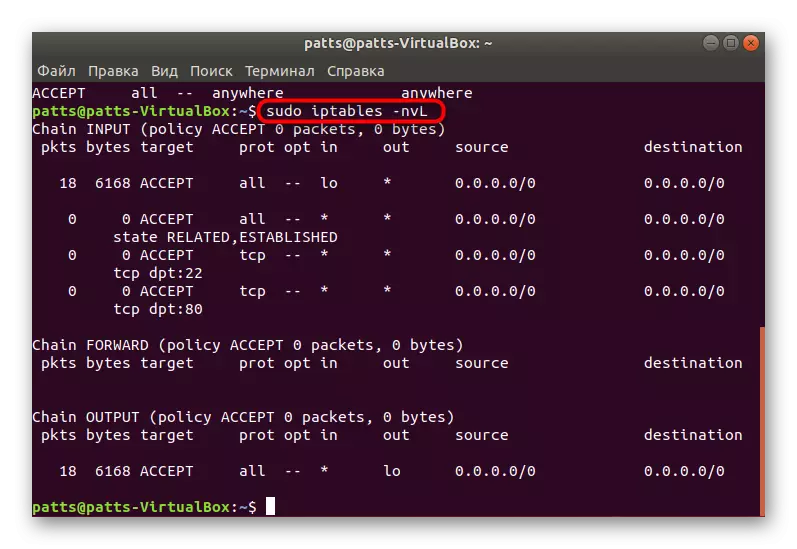

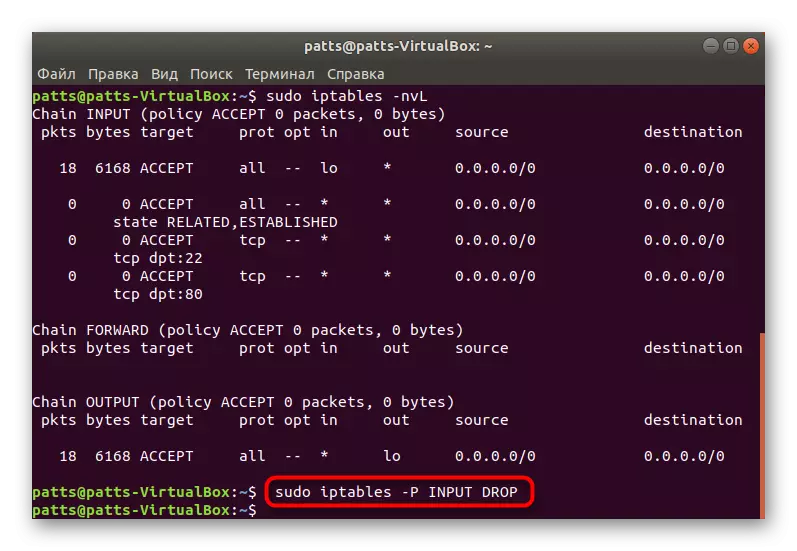

- Դուք կարող եք տալ այն ընթերցվող հայացք եւ դուրս բերել բոլոր մանրամասները `օգտագործելով լրացուցիչ փաստարկ, ապա լարը նման կլինի այսպիսին. Sudo iPlables -NVL:

- Փոխեք քաղաքականությունը Sudo Iptables -P մուտքի անկման ներքեւի մասշտաբի միջոցով եւ կարող է ապահով կերպով սկսել աշխատել հանգույցների միջեւ:

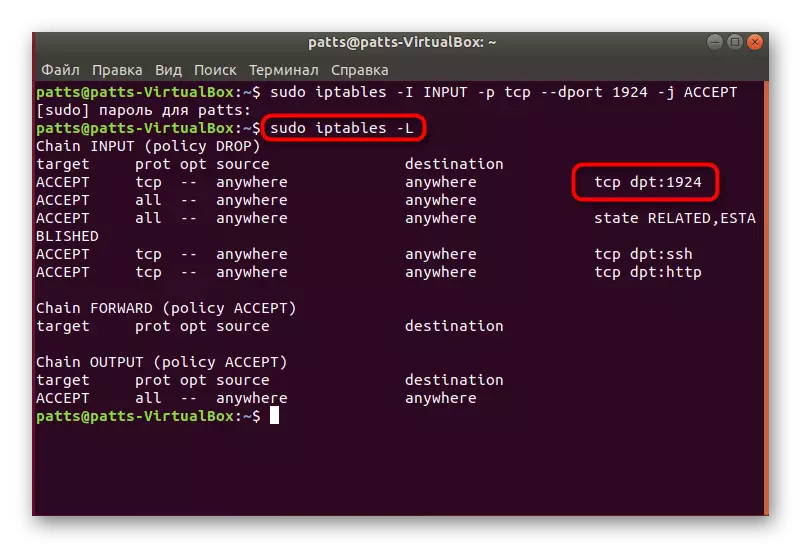

Այն դեպքում, երբ համակարգչային ադմինիստրատորն արդեն կատարել է իր կանոնները գործիքի մեջ, կազմակերպել է վերագործարկման փաթեթներ, օրինակ, մի կետին մոտենալիս, օրինակ, Sudo iPlables- ի միջոցով. P TCP - Dport 1924 -J Ընդունեք, որտեղ 1924-ը նավահանգստի համարն է: Այն ավելացնում է անհրաժեշտ նավահանգիստը շղթայի սկզբում, այնուհետեւ փաթեթները չեն վերակայվում:

Հաջորդը, դուք կարող եք գրանցել բոլոր նույն լարային Sudo iPlables -l- ը եւ համոզվեք, որ ամեն ինչ ճիշտ կազմաձեւված է:

Այժմ դուք գիտեք, թե ինչպես են նավահանգիստները արգելվում Linux գործառնական համակարգերում `օգտագործելով լրացուցիչ iPTables կոմունալ: Մենք խորհուրդ ենք տալիս հետեւել վահանակի առաջատար գծերին `հրամաններ մուտքագրելիս, դա կօգնի ժամանակին հայտնաբերել ցանկացած սխալ եւ արագորեն վերացնել դրանք: