Почти всеки напреднал потребител Ubuntu се интересува от осигуряване на сигурност за своята мрежа. В допълнение, много от тях използват определени мрежови комунални услуги, които ще функционират правилно само след като направите специфични правила в защитната стена. Днес искаме да говорим за конфигуриране на защитната стена за примера на UFW (неусложнена защитна стена). Това е най-лесният инструмент за прилагане на правилата на защитната стена, така че се препоръчва за начинаещи потребители и тези, които не са доволни от твърде сложна функционалност на Iptables. Нека стъпка по стъпка, помислете за цялата процедура за настройка, разглобете всяка стъпка най-подробна.

Конфигуриране на UFW в Ubuntu

Не е необходимо да инсталирате UFW в операционната система, защото е налице по подразбиране. Въпреки това, в стандартен формуляр, той е неактивен и изобщо няма никакви правила. Първо, ние ще се справим с активирането и след това да разгледаме основните действия. Въпреки това, приоритетът трябва да бъде разгледан чрез синтаксис и обикновено се отнася до тези потребители, които планират да използват тази защитна стена постоянна основа.Стъпка 1: Изследване на синтаксис

Както знаете, UFW е конзолна програма, което означава, че се извършва чрез стандартния "терминал" или друг потребител. Взаимодействието от този вид се извършва с помощта на специално инсталирани команди. Всички те винаги са в документацията, но няма смисъл да четем огромен куп материали, особено в случая на днешния инструмент. Принципът на въвеждане изглежда така: Sudo UFW опции за действие параметри. Sudo е отговорен за изпълнението на SuperUser, UFW е стандартен аргумент, обозначаващ програмата, и останалите фрази и определят инсталираните правила. За тях искаме да спрем по-подробно.

- Активиране е стандартен параметър, отговорен за включването на защитната стена. В този случай той автоматично ще бъде добавен към AutoLoad.

- Деактивиране - забранява UFW и го премахва от AutoLoad.

- Презареждане - използва се за рестартиране на защитната стена. Особено важни след инсталиране на нови правила.

- По подразбиране - означава, че следващата опция ще бъде инсталирана по подразбиране.

- Logging - активира създаването на регистрационни файлове, в които ще се съхранява цялата основна информация за действието на защитната стена.

- Reset - Възстановява всички настройки до стандарт.

- Статус - използва се за преглед на текущото състояние.

- Показване - Бърз преглед на отчетите за защитната стена. До този параметър са приложими допълнителни опции, но ще говорим за тях в отделна стъпка.

- Позволяват участва при добавяне на допустими правила.

- Отричането е същото, но се прилага за забрана.

- Отхвърляне - добавя правилото за изхвърляне.

- Ограничение - инсталиране на ограничаващи правила.

- Изтриване - премахва определеното правило.

- Вмъкване - вмъква правилото.

Както виждате, няма много отбори. Те са точно по-малко, отколкото в други налични защитни стени и можете да си спомняте синтаксиса след няколко опита да взаимодействат с UFW. Остава само да се справи с пример за конфигурация, която ще бъдат посветени следните стъпки на днешния материал.

Стъпка 2: Активиране / деактивиране / Нулиране на настройките

Решихме да подчертаем няколко моменти за конфигурация на един етап, тъй като те са частично свързани и подобни на изпълнението. Както вече знаете, UFW първоначално е в изключено състояние, така че нека го активираме, като прилагаме само една команда.

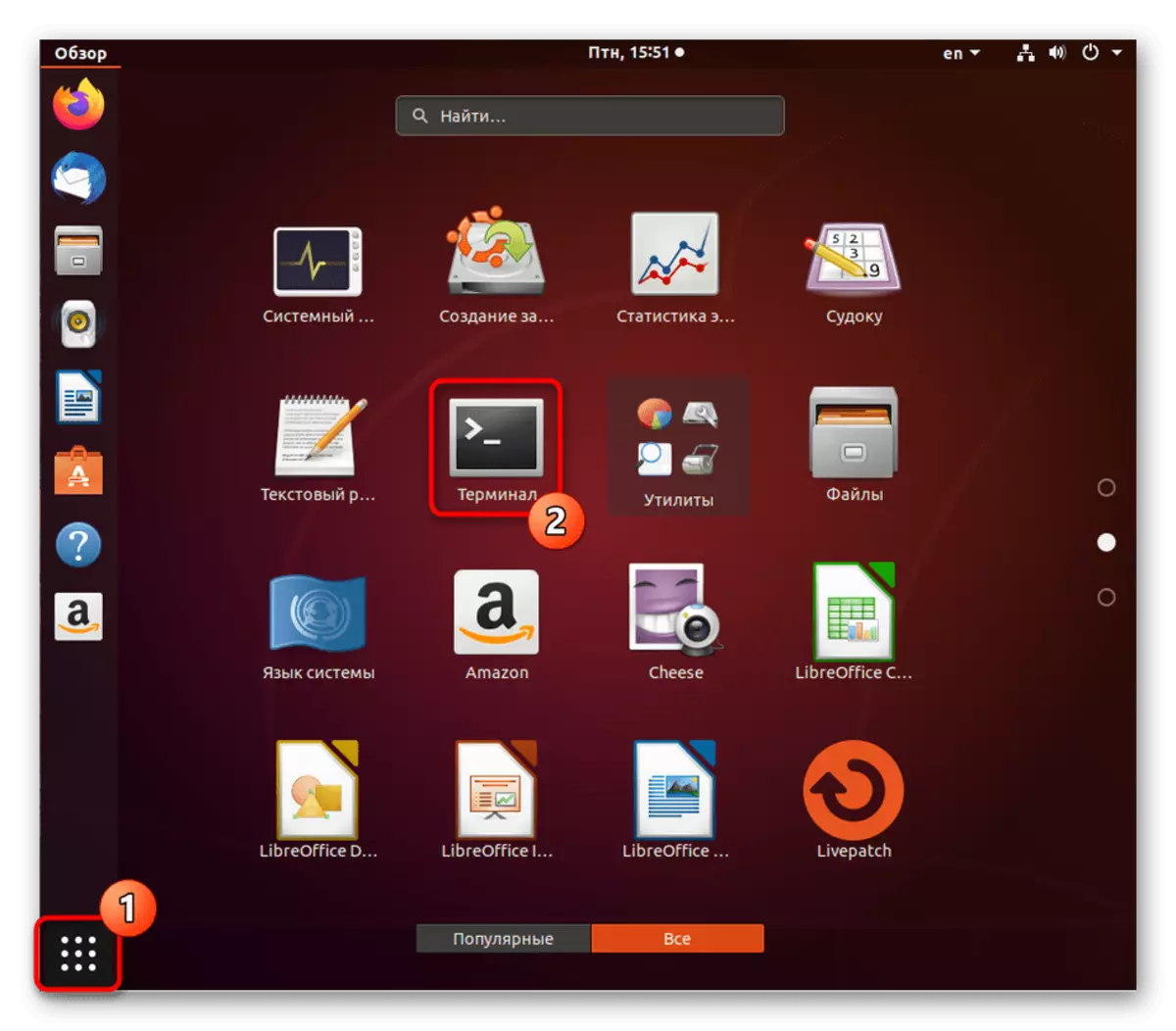

- Отворете панела с приложения и стартирайте "терминала". Можете да отворите конзолата и друг начин за вас.

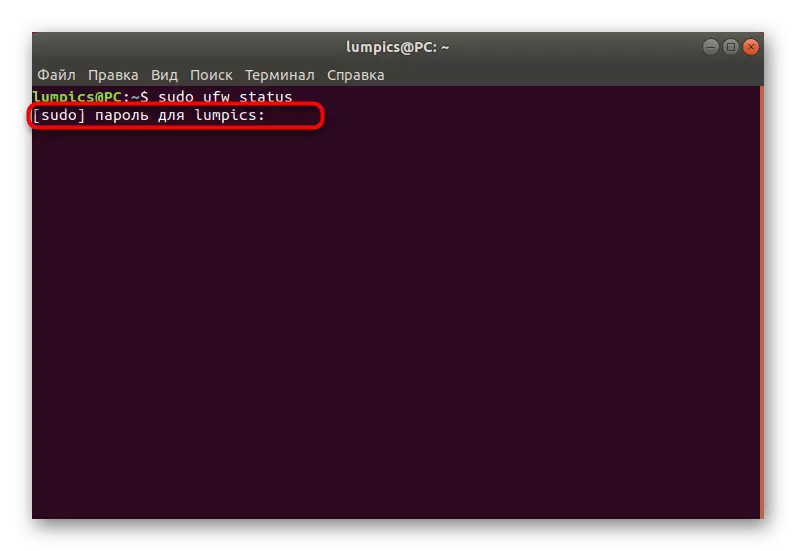

- Преди извършване на активиране проверете, може би по-рано, вие или друго приложение вече сте активирали защитната стена. Това се прави чрез въвеждане на командата sudo UFW статус.

- Въведете паролата, за да получите правата на суперпотребителите и натиснете ENTER. Обърнете внимание, че в същото време символите на метода на входа не се показват в реда за сигурност.

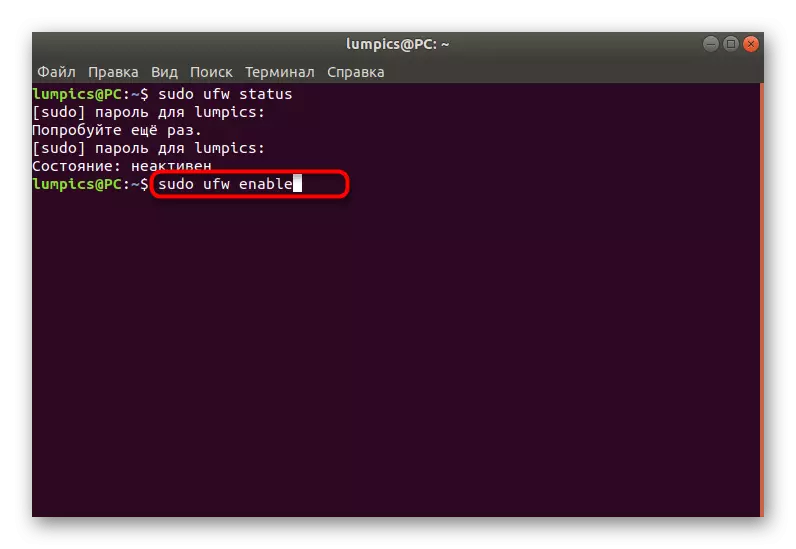

- В новата линия ще получите информация за текущото състояние на UFW.

- Активирането на защитната стена се извършва чрез вече споменатия по-горе параметър, а цялата команда изглежда така: Sudo UFW Enable.

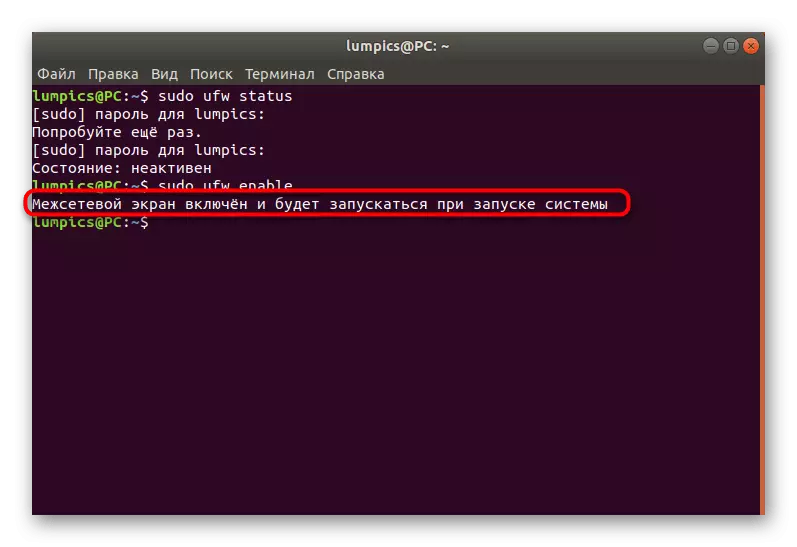

- Ще уведомите, че защитната стена е активирана и ще работи заедно с операционната система.

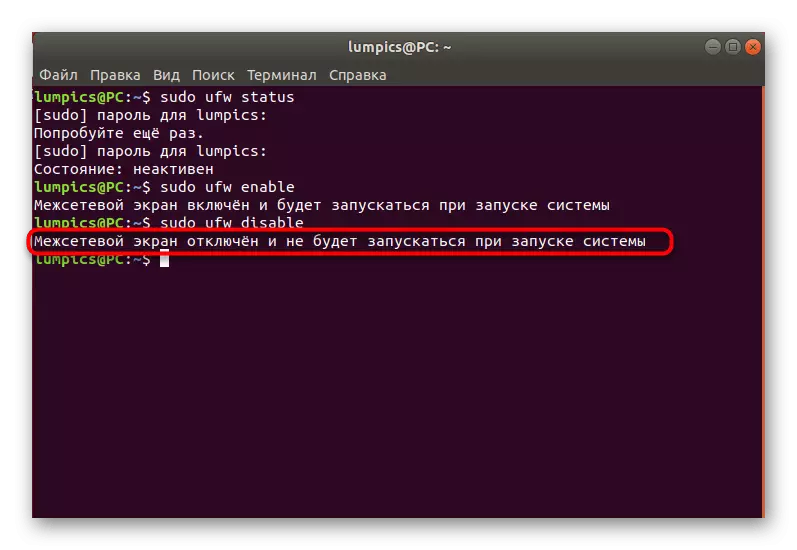

- Използвайте Sudo UFW, за да изключите.

- Деактивирането ще уведоми почти същото съобщение.

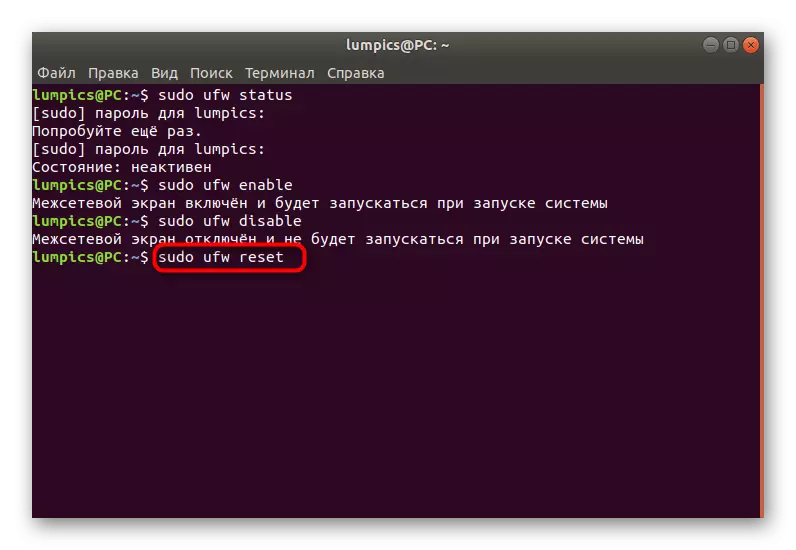

- В бъдеще, ако трябва да нулирате правилата или трябва да направите това сега, поставете командата Sudo UFW Reset и натиснете клавиша Enter.

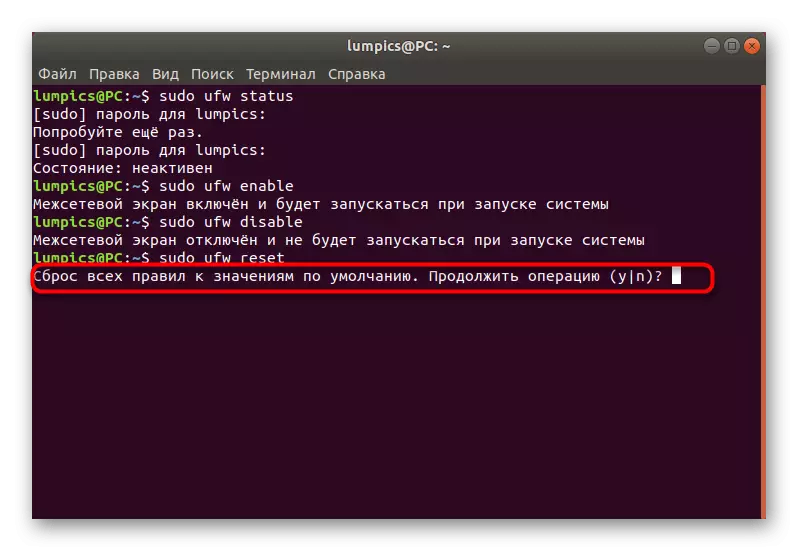

- Потвърдете нулирането, като изберете подходящия отговор.

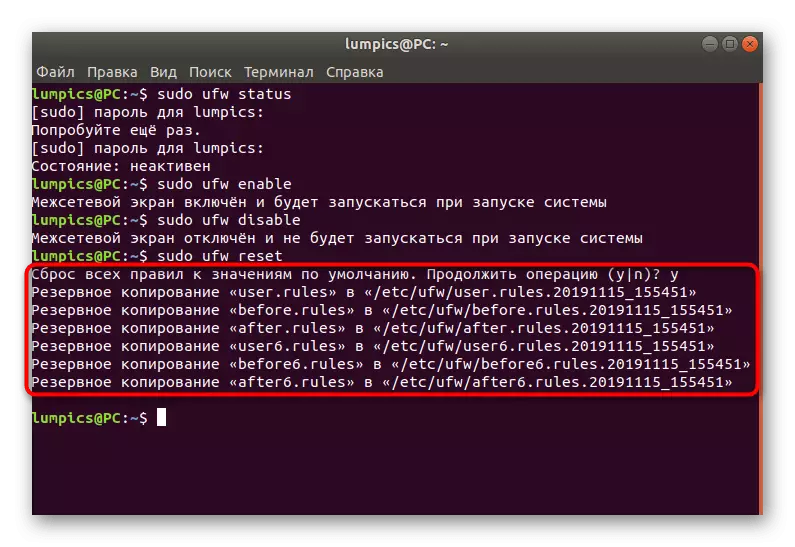

- Ще видите шест различни реда с резервни адреси. Можете да се движите по всяко време на това място, за да възстановите параметрите.

Сега знаете какви екипи са отговорни за управлението на общото поведение на разглежданата защитна стена. Всички останали стъпки ще се фокусират единствено върху конфигурацията, а самите параметри са дадени като пример, т.е. трябва да ги промените, да отплатещи от вашите нужди.

Стъпка 3: Задаване на правилата по подразбиране

В задължително прилагане на правилата по подразбиране, които ще се отнасят до всички входящи и изходящи съединения, които не са споменати поотделно. Това означава, че всички входящи връзки, които не са обозначени с ръчно, ще бъдат блокирани и изходящите са успешни. Цялата схема се изпълнява, както следва: \ t

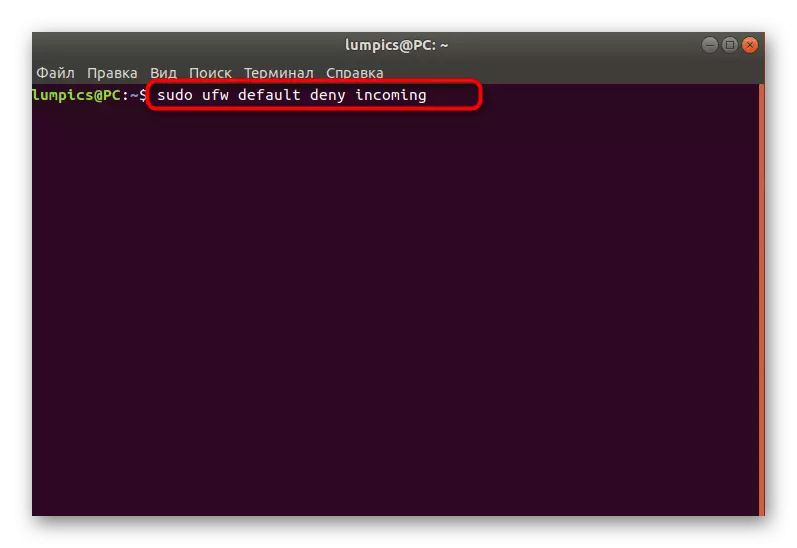

- Стартирайте новата сесия на конзолата и въведете входящата команда Sudo UFW. Активирайте го, като натиснете клавиша Enter. Ако вече сте се запознали със синтаксидните правила, посочени по-горе, знаете, че това означава блокиране на всички входящи връзки.

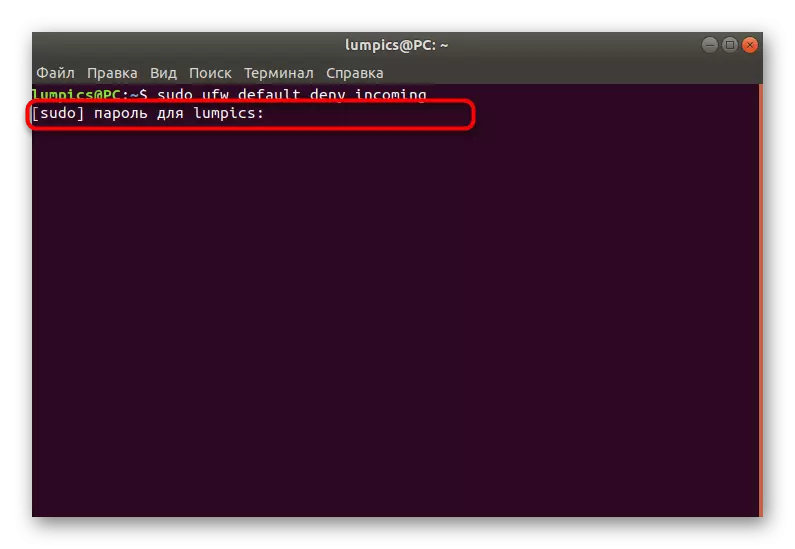

- В задължително, ще трябва да въведете парола за суперпотребител. Ще го укажете всеки път, когато започнете нова конзолна сесия.

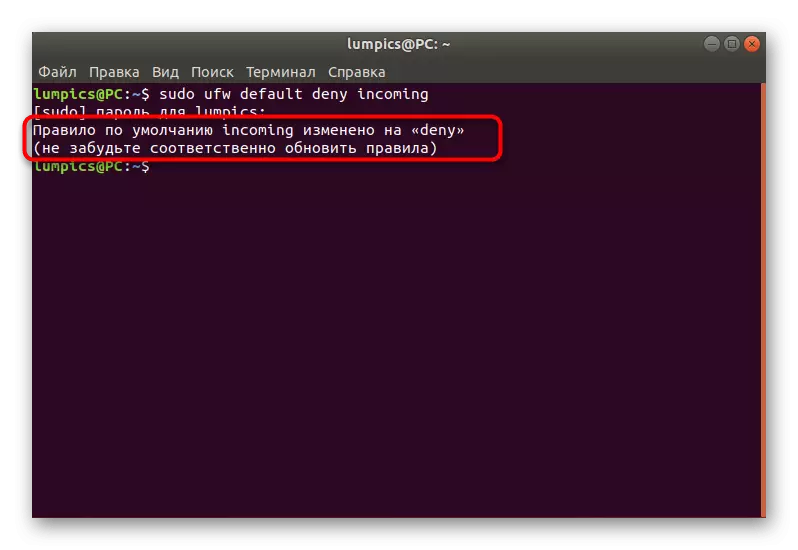

- След прилагането на командата ще бъдете уведомени, че правилото по подразбиране влезе в сила.

- Съответно, ще трябва да зададете втората команда, която ще разреши изходящи съединения. Изглежда така: Sudo UFW по подразбиране позволи изпускането.

- За пореден път се появява съобщение на прилагането на правилото.

Сега не можете да се тревожите за факта, че всички неизвестни опити за входяща връзка ще бъдат успешни и някой ще има достъп до вашата мрежа. Ако няма да блокирате абсолютно всички опити за входяща връзка, пропуснете горното правило и преминете към собственото си създаване, като сте изследвали следващата стъпка подробно.

Стъпка 4: Добавяне на собствени правила на защитната стена

Правила за защитна стена - основната регулируема опция, за която потребителите и използват UFW. Ще разгледаме пример за разрешение от достъп, както и не забравяйте за блокирането по пристанища сега, погледнете инструмента за отваряне. За да започнете, трябва да запомните допълнителни синтактични команди, отговорни за добавянето на правила:

- UFW allow_name_

- UFW позволи Port.

- UFW позволяват порт / протокол

След това можете спокойно да започнете да създавате разрешителни или забранителни правила. Нека да се справим с всеки тип политик по ред.

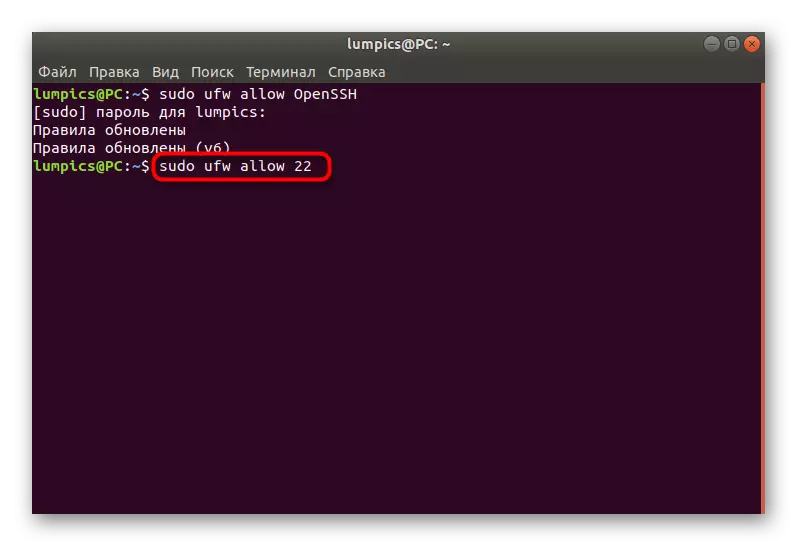

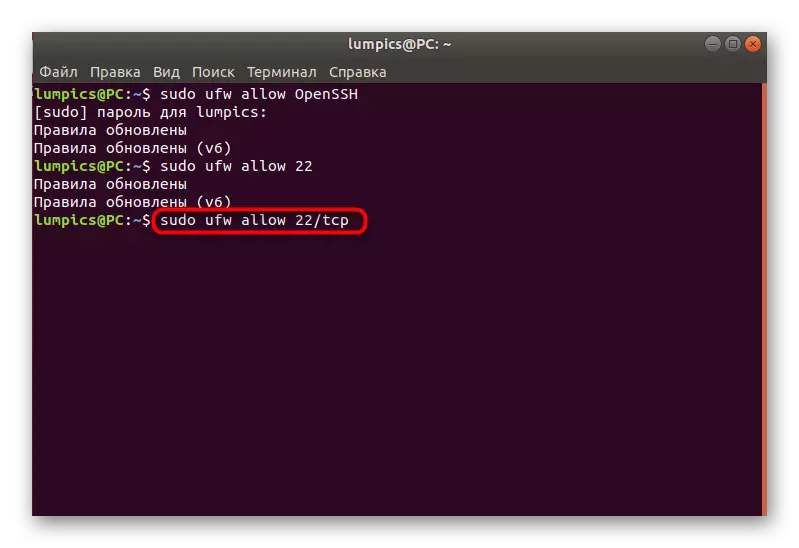

- Използвайте Sudo UFW позволи на OpenSSH да отвори достъп до услугите за услуги.

- Ще бъдете уведомени, че правилата са актуализирани.

- Можете да отворите достъп, като посочите пристанището, а не името на името на услугата, което прилича на това: Sudo UFW позволяват 22.

- Същото се случва и чрез пристанището / протокол - Sudo UFW позволяват 22 / TCP.

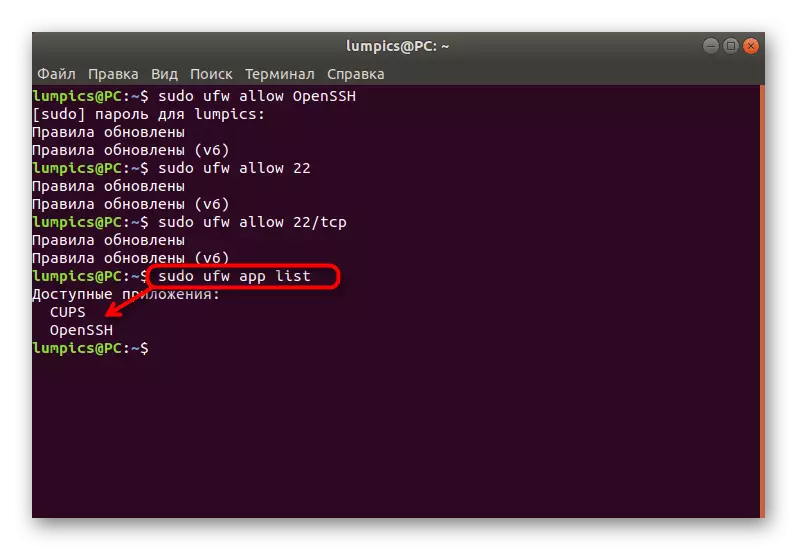

- След като направите правилата, проверете списъка с налични приложения, като въведете списъка със SUDO UFW. Ако всичко е приложено успешно, необходимата услуга ще се появи в една от следните редове.

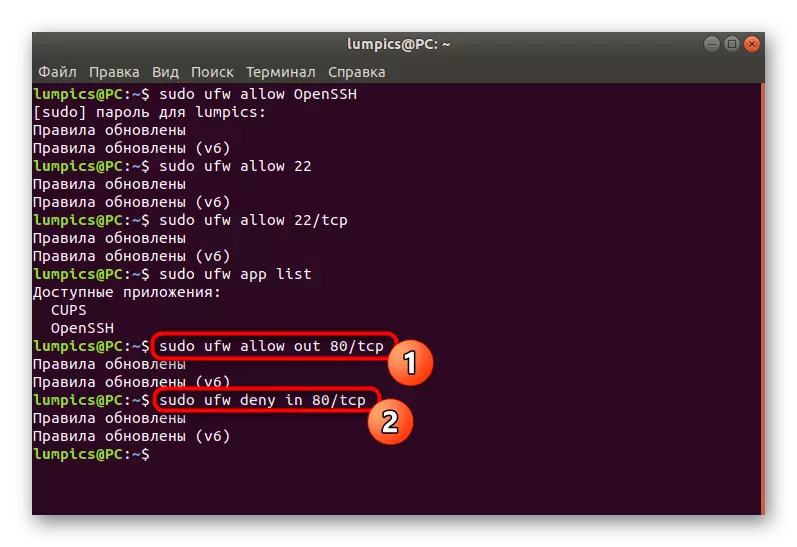

- Що се отнася до разрешенията и забрана на предаването на трафика върху портовете, това се прави чрез въвеждане на UFW разрешаване на посоката на синтаксиса. В екрана, след това вижте пример за разделителната способност на изходящия трафик на пристанището (Sudo UFW позволяват 80 / TCP), както и забрана на политиките за същата посока в частта (Sudo UFW отрича в 80 / TCP).

- Ако се интересувате от пример за добавяне на политика, като въведете по-широк синтактичен обозначение, използвайте UFW позволи Proto пример протокол от IP_ софтуер на IP_Nage Port_name.

Стъпка 5: Инсталиране на лимитните правила

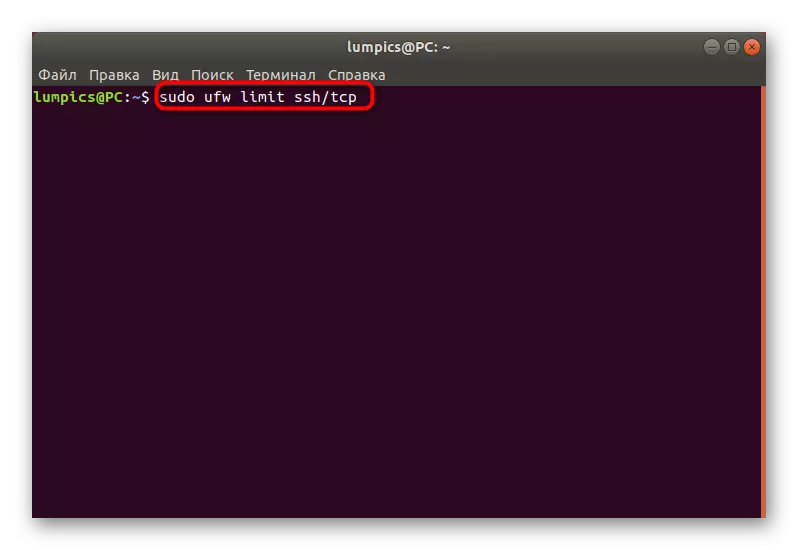

Донесохме темата за инсталиране на лимитните правила в отделен етап, тъй като ще е необходимо да се говори повече за това. Това правило ограничава броя на свързаните IP адреси към един порт. Най-очевидното използване на този параметър е да се предпази от атаки, които възнамеряват за пароли. Инсталиране на стандартни политики като тази:

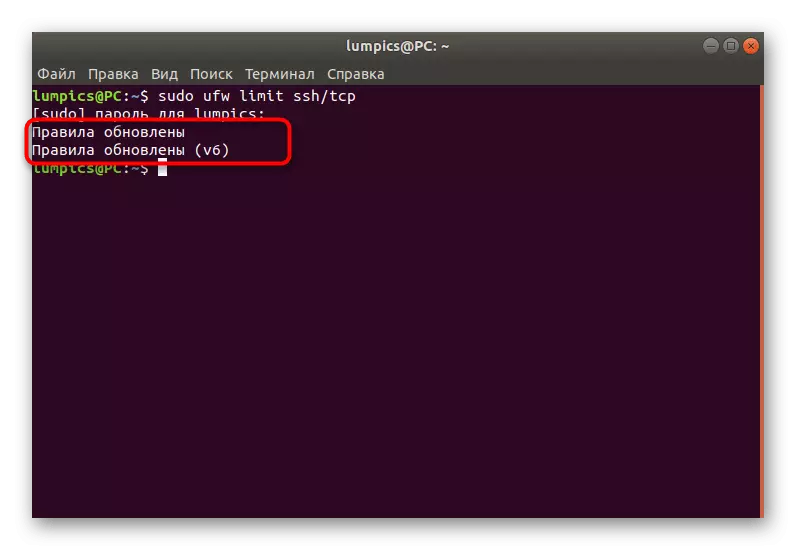

- В конзолата Sudo UFW LIMP SSH / TCP и кликнете върху Въведете.

- Въведете паролата от вашия SuperUser сметка.

- Ще бъдете уведомени, че актуализацията на правилата е преминала успешно.

По същия начин са установени политики за ограничения и други приложения. Използвайте за това име, порт или порт / протокол.

Стъпка 6: Преглед на състоянието на UFW

Понякога трябва да наблюдавате текущото състояние на защитната стена не само по отношение на дейността, но и установени правила. За това има отделен екип, който казахме по-рано, а сега ще го считаме за по-подробно.

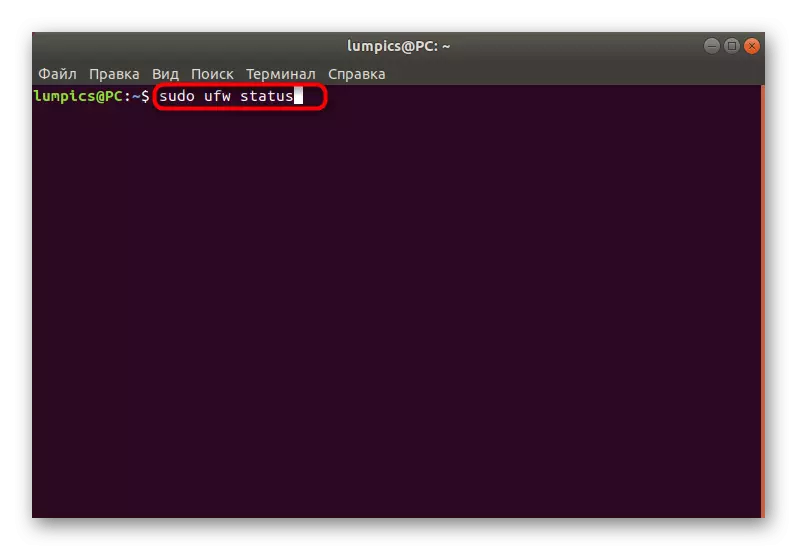

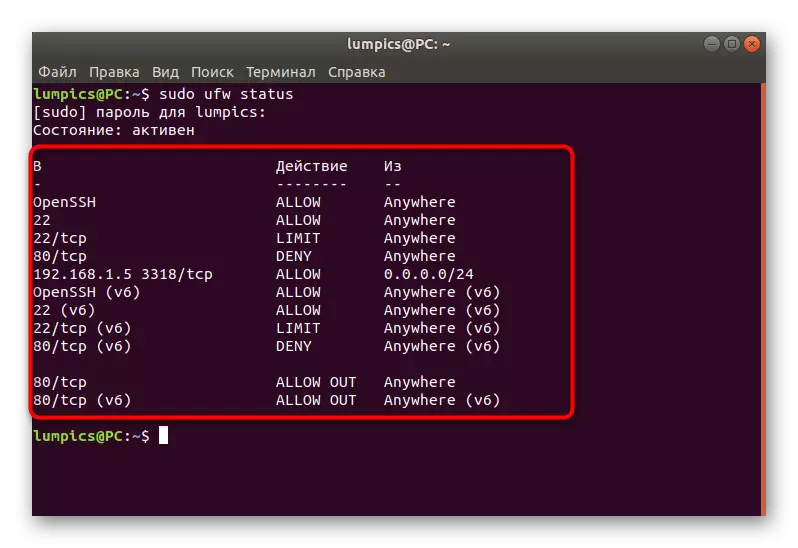

- Статус на Sunday Sudo UFW за получаване на стандартна информация.

- Новите линии ще покажат всички зададени правила за адреси, протоколи и имена на услуги. Отдясно показва действия и посоки.

- Показва се по-подробна информация, когато използвате допълнителен аргумент и командата придобива вида на Sudo UFW статус.

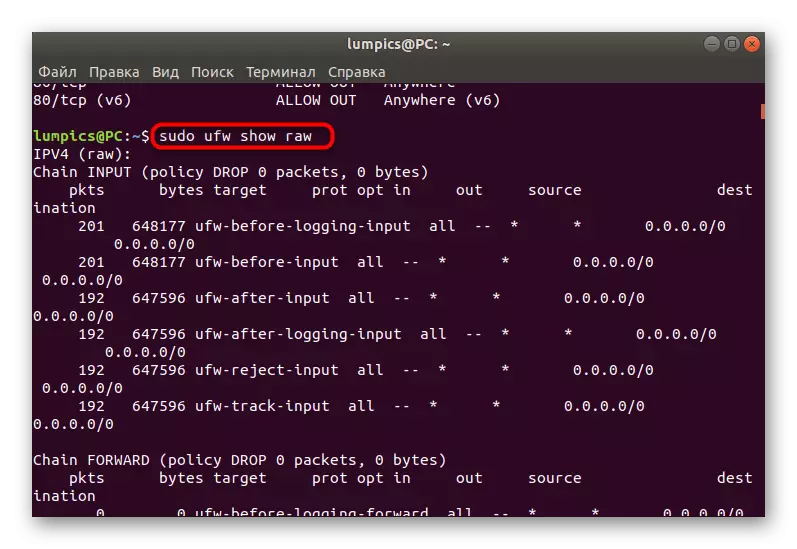

- Списъкът с всички правила в неразбираем за начинаещи от потребителя се показва чрез Sudo UFW Show Raw.

Има и други опции, които показват определена информация за съществуващите правила и състоянието на защитната стена. Да вървим накратко всички:

- RAW - показва всички активни правила, използвайки формата на подаване на Iptables.

- Corplins - включва само правилата, добавени по подразбиране.

- Преди - правила - Показва правилата, извършени преди приемането на пакет от външен източник.

- Правилата за потребителя - съответно, показва политиката, добавена от потребителя.

- След-правилата са същите като предимство, но включва само тези правила, които вече са активирани след извършване на пакети.

- Регионални правила - Показва информация за събитията, които са влезли в системата.

- Слушане - използва се за преглед на активните (слушани) портове.

- Добавен - участващ при гледане наскоро добавени правила.

В момента, от който се нуждаете за вас, можете да използвате някоя от тези опции, за да получите желаната информация и да я използвате за вашите собствени цели.

Стъпка 7: Изтриване на съществуващите правила

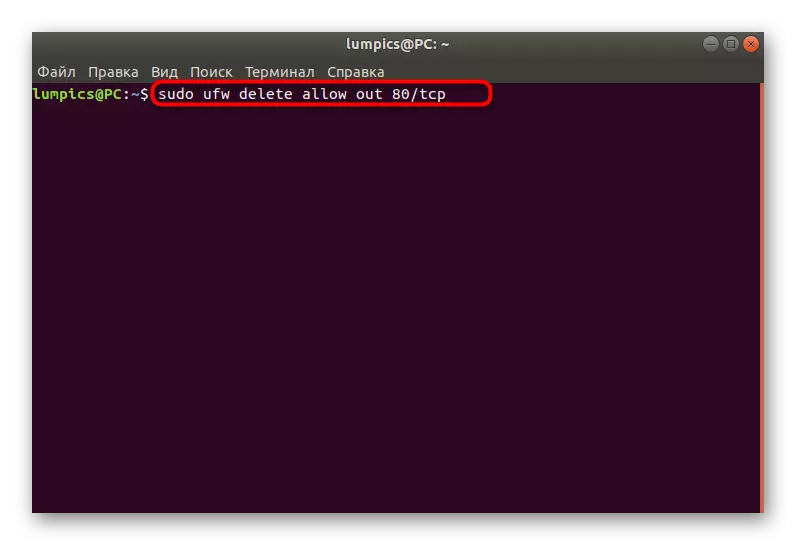

Някои потребители, след като са получили необходимата информация за съществуващите правила, желаят да изтрият някои от тях, за да установят връзка или да поставят нови политики. Лицето ви позволява да направите това във всеки наличен момент, който се извършва така:

- Поставете изтриването на SUDO UFW, за да разрешите 80 / TCP команда. Тя автоматично ще изтрие правилото, което позволява изходящи връзки чрез порт / протокол 80 / TCP.

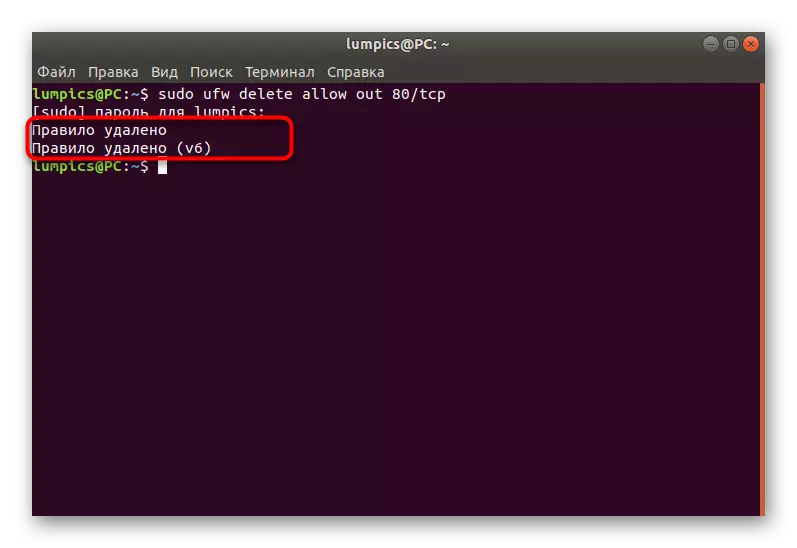

- Ще бъдете уведомени, че политиката е успешно премахната както за IPv4, така и за IPV6.

- Същото се отнася и за забранителните връзки, например Sudo UFW Delete deny в 80 / TCP.

Използвайте опциите за избор на статус, за да копирате необходимите правила и да ги изтриете по същия начин, както е показано в примера.

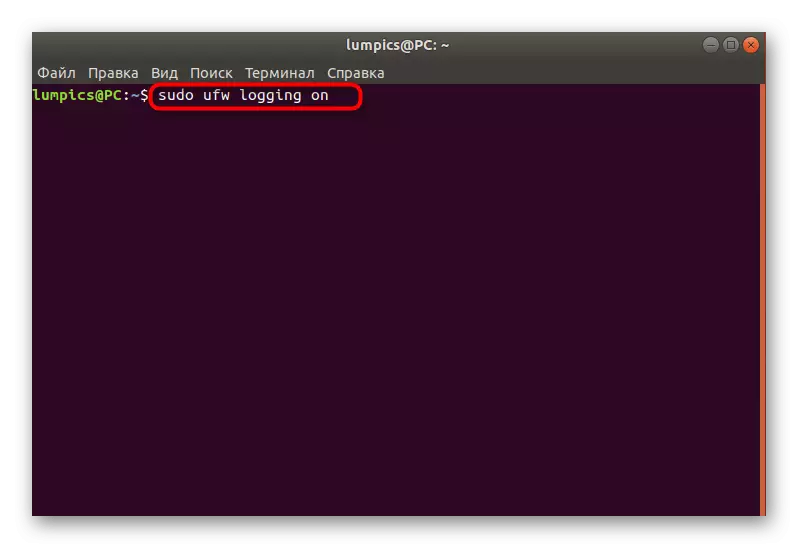

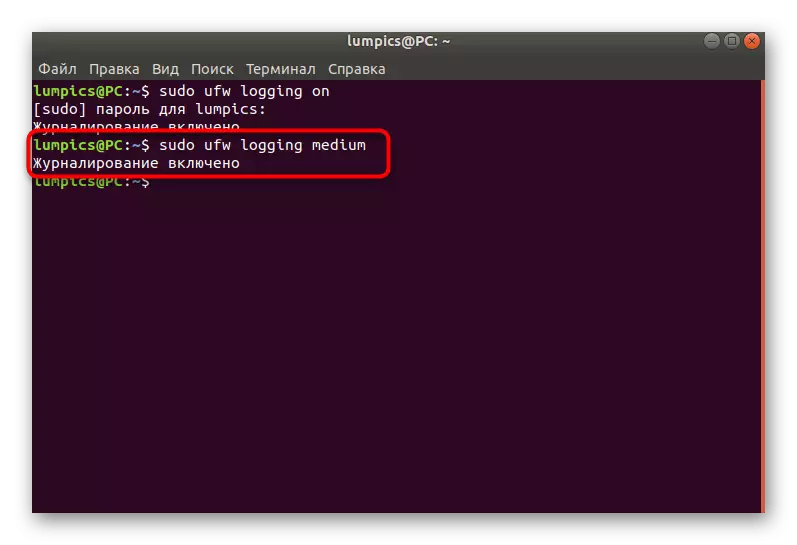

Стъпка 8: Включване на дърводобив

Последният етап от днешната статия предполага активиране на опцията, която автоматично ще запази информацията за поведението на UFW в отделен файл. Необходимо е да не всички потребители, но се прилага така:

- Напишете Logging Sudo UFW и натиснете ENTER.

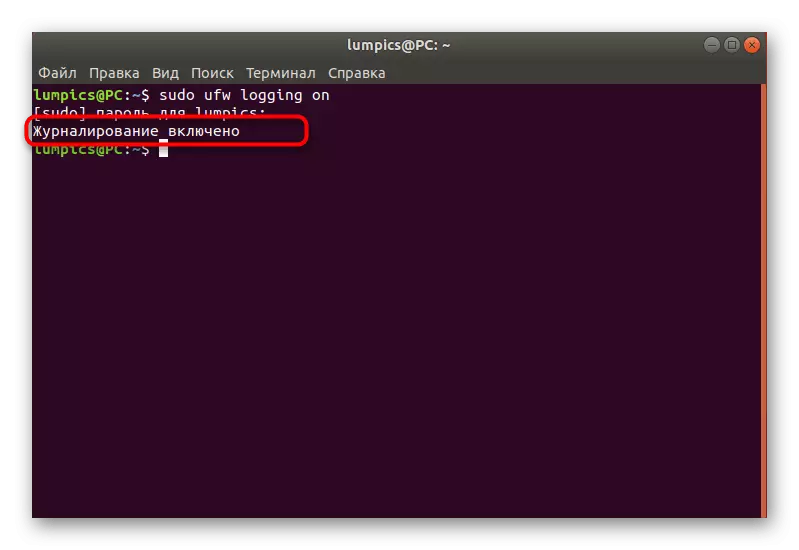

- Изчакайте уведомлението, че дневникът сега ще бъде запазен.

- Можете да приложите друга опция, например Sudo UFW Logging среда. Все още има ниска (спестява информация само за блокирани пакети) и висока (запазва цялата информация). Средната опция записва в списанието заключено и разрешено пакети.

По-горе сте учили до осем стъпки, които се използват за конфигуриране на защитната стена на UFW в операционната система Ubuntu. Както можете да видите, това е много проста защитна стена, която дори е подходяща за начинаещи потребители поради лекотата на изследване на синтаксиса. UFW все още може да бъде по-смел, за да се обади на добри стандартни Iptables, ако не ви подхожда.