کچھ صارفین کو دو کمپیوٹروں کے درمیان ایک نجی مجازی نیٹ ورک کرنے میں دلچسپی رکھتے ہیں. کام VPN ٹیکنالوجی (مجازی نجی نیٹ ورک) کو استعمال کرتے ہوئے کو یقینی بنایا جاتا ہے. ایک کنکشن کو کھولنے یا بند افادیت اور پروگراموں کے ذریعے لاگو کیا جاتا ہے. کامیاب تنصیب اور تمام اجزاء کی ترتیب کے بعد، طریقہ کار پر غور مکمل کیا جا سکتا ہے، اور کنکشن محفوظ ہے. اگلا، ہم لینکس دانا کی بنیاد پر آپریٹنگ سسٹم میں اوپن کلائنٹ کے ذریعے جائزہ لیا ٹیکنالوجی کے نفاذ میں تفصیل سے بحث کرنے کے لئے چاہوں گا.

لینکس میں اوپن انسٹال کریں

زیادہ تر صارفین کے اوبنٹو کی بنیاد پر تقسیم کو استعمال کے بعد سے آج ہدایات یہ ورژن پر مبنی ہو گا. دوسری صورتوں میں، تنصیب اور آپ محسوس نہیں کریں گے اوپن کی ترتیب میں کارڈنل فرق، تقسیم نحو، آپ کو آپ کے سسٹم کی سرکاری دستاویزات میں پڑھ سکتے ہیں جس کی پیروی کرنے کے علاوہ. ہم ہر کارروائی تفصیل سے معلوم کرنا قدم بہ قدم کے پورے عمل کے ساتھ اپنے آپ کو واقف کرنے کے لئے پیش کرتے ہیں.یہ ذہن میں وہن کیا جانا چاہئے اوپن کے آپریشن دو نوڈس (کمپیوٹر یا سرور) کے ذریعے ہوتا ہے، اور اس وجہ سے اس کی تنصیب اور ترتیب کے خدشات کہ تمام کنکشن شرکاء ہے. ہمارے مندرجہ ذیل گائیڈ دو ذرائع کے ساتھ صرف کام پر توجہ مرکوز کی جائے گی.

مرحلہ 1: انسٹال اوپن

یقینا، آپ کے کمپیوٹر کے لئے تمام ضروری لائبریریوں شامل کرنے کے ساتھ شروع کر دینا چاہئے. عین مطابق اس کا استعمال انتہائی "ٹرمینل" میں تعمیر کیا جائے گا کہ کام کو انجام دینے کے لئے استعمال کیا جا کرنے کے لئے.

- مینو کھولیں اور کنسول چلائیں. یہ بھی CTRL + ALT + T اہم مجموعہ کو دبانے سے کیا جا سکتا ہے.

- تمام ضروری رپاجٹری کو انسٹال کرنے sudo ایس APT انسٹال اوپن آسان RSA کمانڈ پش. داخل ہونے کے بعد، درج کریں پر کلک کریں.

- Superuser اکاؤنٹ سے پاس ورڈ کی وضاحت کریں. سمبل سیٹ میدان میں دکھایا جاتا ہے جب.

- مناسب اختیار کو منتخب کرکے نئی فائلوں کو شامل کرنے کی توثیق کریں.

اگلے مرحلے کی تنصیب دونوں آلات پر کیا جاتا ہے صرف اس وقت جب میں جائیں.

مرحلہ نمبر 2: سینٹر بنائیں اور سرٹیفیکیشن ترتیب دینے

تصریح مرکز کھلے بٹنوں پرکھنے کے لئے ذمہ دار ہے اور قابل اعتماد خفیہ کاری فراہم کرتا ہے. یہ اتنا مطلوبہ PC پر کنسول کھولنے اور ان اقدامات پر عمل کریں، آلہ دیگر صارفین سے منسلک کیا جائے گا جس پر پیدا کیا جاتا ہے:

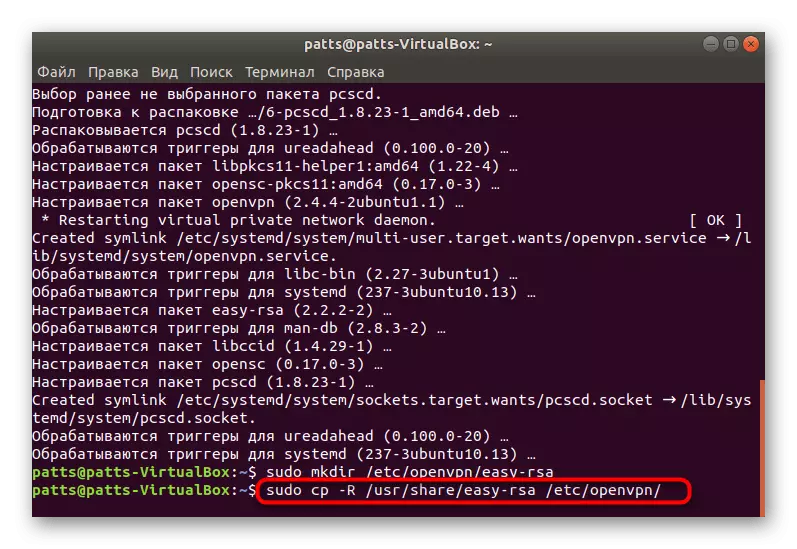

- تمام چابیاں ذخیرہ کرنے کے لئے ایک فولڈر کو ترجیح دی جاتی ہے. آپ اسے کہیں بھی تلاش کر سکتے ہیں، لیکن یہ ایک قابل اعتماد کی جگہ منتخب کرنے کے لئے بہتر ہے. sudo ایس mkdir کی / اس کے لئے وغیرہ / اوپن / آسان RSA کمانڈ، جہاں / وغیرہ / اوپن / آسان RSA ایک ڈائریکٹری پیدا کرنے کے لئے ایک جگہ ہے کا استعمال کریں.

- اس فولڈر میں اگلا، دوسرا آپ کو رکھنے کے لئے آسان RSA اضافہ پر سکرپٹ کی ضرورت ہے، اور اس کے ذریعے کیا جاتا ہے sudo ایس CP -R / usr / حصہ / آسان RSA / وغیرہ / اوپن /.

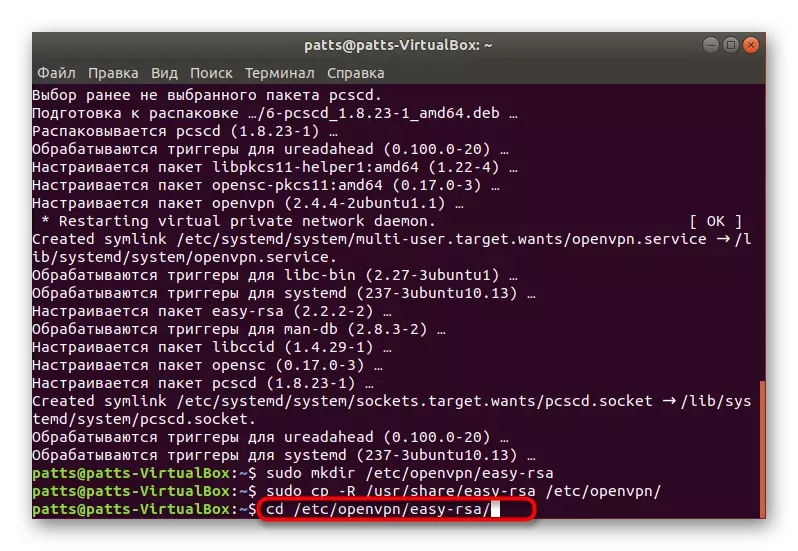

- ختم ڈائریکٹری ایک تصدیق مرکز تخلیق کرتا ہے. سب سے پہلے، اس سی ڈی / وغیرہ / اوپن / آسان RSA / فولڈر میں جائیں.

- اس کے بعد میدان میں مندرجہ ذیل کمانڈ داخل:

سودو -i.

# ماخذ ./vars

# ./clean-All

# ./build-ca.

سرور کمپیوٹر اکیلے چھوڑ دیا اور کلائنٹ آلات پر منتقل کیا جا سکتا ہے.

مرحلہ 3: کسٹمر سرٹیفکیٹ کنفگریشن

ہدایات جس کے ساتھ آپ کو ایک صحیح محفوظ کاج کنکشن کو منظم کرنے کے لئے ہر کلائنٹ کے کمپیوٹر پر خرچ کرنے کی ضرورت ہو گی کے ذیل میں سے واقف ہو جائے گا.

- کنسول کھولیں اور وہاں Sudo سے CP -R / usr / حصہ / آسان RSA / وغیرہ / اوپن کمانڈ / کاپی کرنے کے لئے تمام مطلوبہ ٹول سکرپٹ لکھیں.

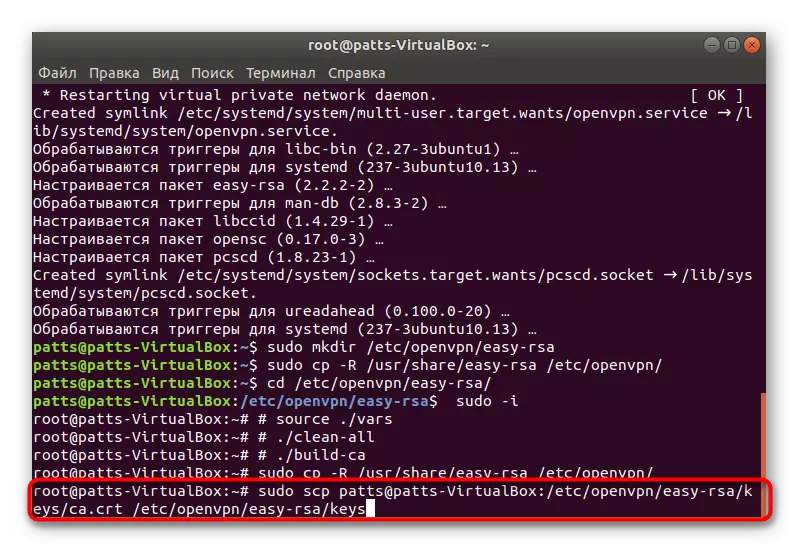

- اس سے قبل، ایک سرٹیفکیٹ کے ساتھ ایک علیحدہ فائل سرور کمپیوٹر پر بنایا گیا تھا. اب یہ کاپی کیا اور اجزاء کے باقی کے ساتھ فولڈر میں رکھا جا کرنے کے لئے کی ضرورت ہے. اس Sudo سے SCP رکنیت @ میزبان کے ذریعے ایسا کرنے کا سب سے آسان ہے: /etc/openvpn/easy-rsa/keys/ca.crt / وغیرہ / چابیاں / ca.crt / وغیرہ / اوپن / آسان RSA / وغیرہ / اوپن / آرام سے -RSA / چابیاں، جہاں یوزر نیم @ میزبان سامان لوڈ بنایا گیا ہے جس سے کا پتہ ہے.

- یہ ایک ذاتی خفیہ کلید تاکہ کنکشن اس کے ذریعے بعد میں باہر کیا گیا تھا پیدا کرنے کے لئے صرف رہتا ہے. سی ڈی / وغیرہ / اوپن / آسان RSA / اسکرپٹ اسٹوریج فولڈر پر کلک کر کے ایسا.

- ایک فائل بنانے کے لئے، کمانڈ استعمال کرتے ہیں:

سودو -i.

# ماخذ ./vars

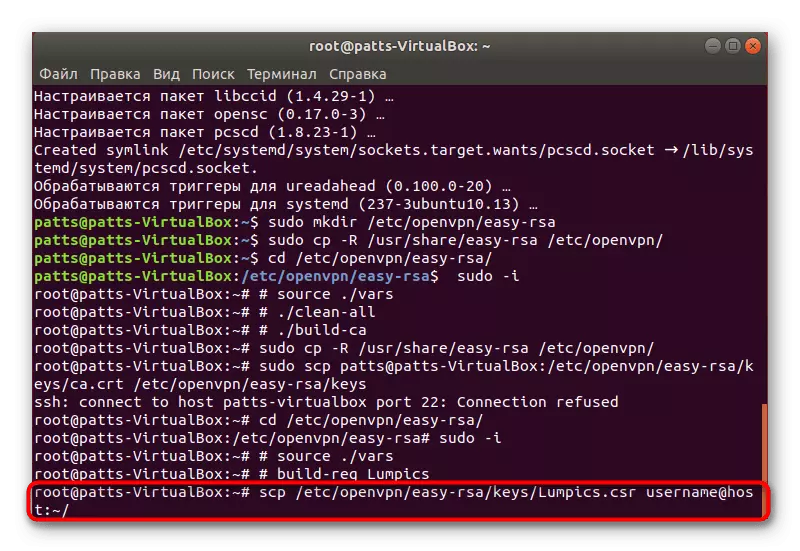

# تعمیر REQ LUMPICS

اس صورت میں Lumpics، مخصوص فائل کا نام. پیدا چابی لازمی چابیاں کے باقی حصوں کے ساتھ ایک ہی ڈائریکٹری میں ہونا چاہئے.

- اس سے اس کا کنکشن کی صداقت کی تصدیق کرنے کے لئے سرور آلہ کرنے کے ایک تیار رسائی کلید بھیجنے کے لئے صرف رہتا ہے. یہ وہی ٹیم جس کے ذریعے ڈاؤن لوڈ کیا گیا تھا کی مدد سے کیا جاتا ہے. تم ایک SCP /etc/openvpn/easy-rsa/keys/lumpics.csr صارف نام داخل کرنے کی ضرورت @ میزبان: ~ /، اسم @ میزبان بھیجنے کے لئے کمپیوٹر کا نام ہے جہاں، اور Lumpics.csr کلیدی فائل کا نام ہے .

- سرور PC پر، ./sign-req ~ / lumpics، جہاں Lumpics فائل کا نام ہے کے ذریعے چابی کی تصدیق. /home/lumpics.crt / وغیرہ / اوپن / آسان RSA / چابیاں: اس کے بعد، کے ذریعے سودو SCP صارف نام دستاویز واپس @ میزبان واپس جائیں.

اس پر تمام ابتدائی کام یہ ایک معمول کی حالت پر اوپن خود لانے کے لئے صرف رہتا ہے، کو مکمل کر رہے ہیں اور آپ ایک یا ایک سے زیادہ گاہکوں کے ساتھ ایک نجی خفیہ کاری کنکشن استعمال کرتے ہوئے شروع کر سکتے ہیں.

مرحلہ 4: اوپن سیٹ اپ

مندرجہ ذیل دستی کلائنٹ حصہ ہے، اور سرور کو چھو جائے گا. ہم سب کو تقسیم اعمال اور مشینوں میں تبدیلیوں کے بارے میں خبردار، لہذا آپ کو صرف ہدایات پر عمل کرنے کے لئے ہے.

- پہلا zcat /usr/share/doc/openvpn/example/sample-config-files/server.conf.gz کمانڈ کا استعمال کرتے ہوئے سرور کمپیوٹر پر ایک ترتیب دینے کی فائل تخلیق | ٹی سے /etc/openvpn/server.conf سودو. کلائنٹ کے آلات کو ترتیب دیتے وقت، یہ فائل بھی الگ سے بنانا پڑے گا.

- معیاری اقدار باہر چیک کریں. آپ کو معیار کے ساتھ، پورٹ اور پروٹوکول موافق دیکھ سکتے ہیں، لیکن کوئی اضافی پیرامیٹرز ہیں کے طور پر.

- sudo ایس نینو /etc/OpenVPN/Server.conf ایڈیٹر کے ذریعے پیدا ترتیب دینے کی فائل کو چلائیں.

- ہم نے تمام اقدار کی تبدیلی کی تفصیلات میں نہیں جائیں گے بعض صورتوں میں وہ فرد ہیں، لیکن اس کی فائل میں معیاری لائنوں موجود ہونا ضروری ہے، اور یہ اس طرح اسی طرح کی ایک تصویر کی طرح لگتا ہے:

پورٹ 1194.

Proto کی UDP.

COMP-LZO.

دیو Tun کی.

CA /etc/openvpn/easy-rsa/2.0/keys/ca.crt.

تصدیق نامہ /etc/openvpn/easy-rsa/2.0/keys/ca.crt.

DH /etc/openvpn/easy-rsa/2.0/keys/dh2048.pem.

ٹوپولاجی SUNNET.

سرور 10.8.0.0 255.255.255.0.

IFCONFIG-پول-اڑے IPP.TXT

تمام تبدیلیوں کو مکمل کرنے کے بعد، ترتیبات اور قریبی فائل محفوظ.

- سرور حصہ کے ساتھ کام مکمل ہو گیا ہے. پیدا اوپن /etc/openvpn/Server.conf ترتیب دینے کی فائل کے ذریعے اوپن چلائیں.

- ابھی کلائنٹ آلات کے لئے آگے بڑھنے. پہلے سے ہی ذکر کیا ہے، ترتیبات فائل بھی یہاں پیدا کرتا ہے، لیکن اس وقت یہ ٹیم مندرجہ ذیل فارم ہے، لہذا unpackled نہیں ہے: سودو CP /usr/share/doc/openvpn/examples/sample-config-files/client.conf / وغیرہ / اوپن / client.conf.

- اسی طرح میں فائل کو چلانے کے جو اوپر کے طور پر دکھایا گیا ہے اور مندرجہ ذیل لائنوں میں داخل کیا گیا تھا:

کلائنٹ.

دیو Tun کی.

Proto کی UDP.

ریموٹ 194.67.215.125 1194.

RESOLV-RETRY INFINITE

Nobind.

اڑے-کلیدی.

اڑے کا ٹن.

CA /etc/openvpn/easy-rsa/keys/ca.crt.

تصدیق نامہ /etc/openvpn/easy-rsa/keys/sergiy.crt.

کلیدی /etc/openvpn/easy-rsa/keys/sergiy.key.

TLS-AUTH TA.KEY 1

COMP-LZO.

3 فعل.

جب ایڈیٹنگ مکمل کیا جاتا ہے، اوپن چلائیں: اوپن /etc/openvpn/client.conf.

- اس بات کا یقین کے نظام کا کام بنانے کے لئے ifconfig کمانڈ لکھیں. ظاہر کئے گئے تمام اقدار کے علاوہ، TUN0 انٹرفیس موجود ہونا ضروری ہے.

ری ٹریفک اور سرور کمپیوٹر پر تمام صارفین کے لیے کھلا انٹرنیٹ تک رسائی کے لئے آپ کو باری باری درج ذیل کمانڈز کو چالو کرنے کی ضرورت ہو گی.

SYSTL نے W- NET.IPV4.IP_FORWARD = 1

اپتبلاس -A INPUT -P UDP --DPORT 1194 -J قبول کریں

اپتبلاس -میں FORWARD -میں TUN0 -O eth0 کی -J قبول

اپتبلاس -میں FORWARD -میں eth0 کی -O TUN0 -J قبول کریں

اپتبلاس -T NAT -A POSTROUTING -O eth0 کی -J بہانا

آج کے آرٹیکل کے حصے کے طور پر، آپ کو تنصیب کے طریقہ کار اور سرور اور کلائنٹ کے حصے پر اوپن وی پی این کی ترتیبات سے واقف تھے. ہم آپ کو ٹرمینل میں دکھایا گیا اطلاعات پر توجہ دینے کے لئے مشورہ دیتے ہیں اور اگر یہ ظاہر ہوتا ہے تو غلطی کوڈوں کا مطالعہ کریں. اس طرح کے اعمال مزید کنکشن کے مسائل سے بچنے میں مدد ملے گی، کیونکہ مسئلہ کے آپریشنل حل دیگر دشواریوں کے مسائل کو روکتا ہے.