I den här artikeln - Detaljerad information om vilka metoder som kan användas för att hacka anpassade lösenord och varför du är sårbar för sådana attacker. Och i slutet hittar du en lista över onlinetjänster som gör att du kan ta reda på om ditt lösenord redan har äventyras. Det kommer också att finnas (redan där) den andra artikeln om ämnet, men jag rekommenderar att läsa läsning från den aktuella granskningen och gå till nästa.

Uppdatering: Klar Följande material är lösenordsäkerheten, som beskriver hur man maximerar sina konton och lösenord till dem.

Vilka metoder används för att hacka lösenord

För hacking lösenord finns det inte ett så stort antal olika tekniker. Nästan alla är kända och nästan alla kompromisser av konfidentiell information uppnås genom användning av individuella metoder eller kombinationer därav.Phishing

Det vanligaste sättet som idag är "ledande" lösenord av populära posttjänster och sociala nätverk är phishing, och den här metoden fungerar för en mycket stor andel av användarna.

Kärnan i metoden är att du faller på, som du tror, en välbekant webbplats (samma gmail, vc eller klasskamrater, till exempel), och av en eller annan anledning, du blir ombedd att ange ditt användarnamn och lösenord (för inträde, bekräftelse på något, för hans skift, etc.). Omedelbart efter att du har angett lösenordet visar sig vara på inkräktare.

Hur det händer: Du kan få ett brev, påstås från supporttjänsten, som rapporteras om behovet av att ange kontot och länken ges, när du går till vilken platsen öppnas, exakt kopierad original. Ett alternativ är möjligt när det efter en slumpmässig installation av oönskade programvaror på en dator, ändras systeminställningarna på ett sådant sätt att när du anger adressens webbläsare i adressfältet faller du faktiskt på phishing-webbplatsen på exakt samma sätt.

Som jag noterade, kommer mycket många användare över det här, och vanligtvis är det förknippat med ouppmärksamhet:

- Vid mottagandet av brevet, som i en form eller annat erbjuder dig att ange ditt konto på en viss webbplats, var uppmärksam på huruvida den har skickats från adressen till posten på den här webbplatsen: Liknande adresser används vanligtvis. Till exempel, istället för [email protected], kan vara [email protected] eller något liknande. Den korrekta adressen garanterar dock inte alltid att allt är i ordning.

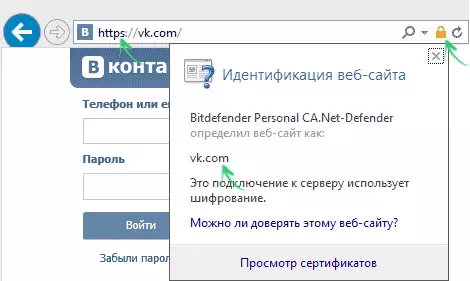

- Innan du anger ditt lösenord, se noga i adressfältet i webbläsaren. Först och främst bör det anges att den webbplats du vill åka. Men när det gäller skadlig programvara på datorn är det dock inte tillräckligt. Det bör också ägnas åt närvaron av en anslutningskryptering som kan bestämmas med hjälp av HTTPS-protokollet istället för HTTP och bilden av "Lock" i adressfältet, genom att klicka på vilket du kan se till att du är på det här webbplats. Nästan alla allvarliga resurser som kräver att inloggningen använder kryptering.

Förresten noterar jag att phishing-attackerna och metoderna för lösenordsgenerering (beskrivs nedan) inte betyder idag det omsorgsfulla kraftiga arbetet hos en person (det vill säga att han inte behöver introducera en miljon lösenord för hand) - alla gör speciella Program, snabbt och i stora volymer och rapporterar sedan om attackerens framgång. Dessutom kan dessa program inte fungera på en hackers dator och dold på dina och tusentals andra användare, vilket ibland ökar effektiviteten av hackning.

Val av lösenord

Anfall med hjälp av lösenordsval (brute force, oförskämd styrka på ryska) är också tillräckligt vanligt. Om för några år sedan var de flesta av dessa attacker verkligen busting av alla kombinationer av en viss uppsättning tecken för att sammanställa lösenord av en viss längd, för tillfället är allt lite enklare (för hackare).Analysen av populaten som läckte de senaste åren de senaste åren visar att mindre än hälften av dem är unika, medan på de webbplatser där "lev" främst oerfarna användare, är andelen helt liten.

Vad betyder det här? I allmänhet är det faktum att hacker inte behöver sortera ut icke-vanliga miljontals kombinationer: ha en bas på 10-15 miljoner lösenord (ungefärligt antal, men nära sanning) och ersätta endast dessa kombinationer, det kan hacka nästan hälften av kontona på vilken plats som helst.

I fallet med en fokuserad attack på ett specifikt konto kan du förutom databasen användas, och modern programvara gör att du kan göra det relativt snabbt: lösenordet med 8 tecken kan hackas om några dagar (och Om dessa tecken är ett datum eller en kombination av namn och datum som inte är ovanliga - på några minuter).

Notera: Om du använder samma lösenord för olika webbplatser och tjänster, så snart ditt lösenord och motsvarande e-postadress kommer att äventyras på någon av dem, med hjälp av den speciella för samma kombination av inloggning och lösenord, kommer det att testas på hundratals av andra platser. Till exempel, omedelbart efter läckage av flera miljoner lösenord Gmail och Yandex i slutet av förra året, våg av hackning av ursprungskonton, ånga, slag. Net och upply (tror jag, och många andra, helt enkelt överklagade mig med den angivna speltjänster).

Hacking webbplatser och mottagande hash lösenord

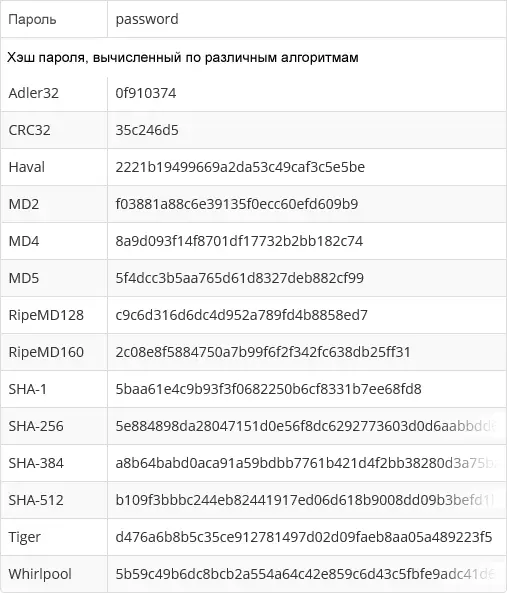

De flesta av de seriösa platserna lagrar inte ditt lösenord i den blankett där du vet det. Endast hash lagras i databasen - resultatet av att applicera en irreversibel funktion (det vill säga från detta resultat kan inte erhållas från ditt lösenord igen) till lösenordet. Vid din ingång till platsen beräknas hashen och om det sammanfaller med det som lagras i databasen har du rätt in i lösenordet.

Eftersom det är lätt att gissa är det HASHI, och inte lösenorden själva bara av säkerhetsskäl - så att med ett potentiellt hackning och mottagande av databasattacker, kunde han inte använda informationen och ta reda på lösenorden.

Men ganska ofta att göra det kan det:

- För att beräkna hashen används vissa algoritmer, mest kända och vanliga (dvs alla kan använda dem).

- Med baser med miljontals lösenord (från punkten om bysten) har angriparen också tillgång till hash av dessa lösenord beräknade av alla tillgängliga algoritmer.

- Kartläggningsinformation Från den mottagna databasen och hashing-lösenorden från egen bas kan du bestämma vilken algoritm som används och igenkänna riktiga lösenord för en del av posterna i databasen med enkel jämförelse (för alla unsiotio). Och sättet att släcka hjälper dig att ta reda på resten av de unika, men korta lösenorden.

Som du kan se, marknadsför du inte nödvändigtvis dina läckage på deras hemsida, eftersom du kan se dina lösenord på deras hemsida.

Spyware Spyware

Spyware eller spionprogram - ett brett utbud av skadlig programvara som är dolda installerad på en dator (även Spy-funktioner kan inkluderas i någon form av nödvändig programvara) och samla in information om användaren.Bland annat kan enskilda typer av spionprogram, till exempel keyloggers (program som spårar de nycklar du klickar) eller dolda trafikanalysatorer användas (och används) för att få anpassade lösenord.

Socialteknik och lösenordsåterställningsfrågor

Enligt Wikipedia talar socialteknik för oss - Metoden för tillgång till information baserat på särdragen i en persons psykologi (här kan tillskrivas och nämnas ovan phishing). På internet hittar du många exempel på att använda socialteknik (jag rekommenderar att söka och läsa - det är intressant), av vilka några är slående med sin elegans. Generellt sett reduceras metoden till det faktum att nästan alla uppgifter som behövs för att få tillgång till konfidentiell information kan erhållas med hjälp av mänsklig svaghet.

Och jag kommer bara att ge ett enkelt och inte särskilt elegant hushållsexempel relaterat till lösenord. Som du vet, på många webbplatser för att återställa lösenordet, är det tillräckligt att introducera ett svar på testfrågan: På vilken skola studerade du, moderns namn, smeknamnet på ett husdjur ... även om du har Inte längre placerade denna information i öppen åtkomst på sociala nätverk, eftersom du tycker att det är svårt, med hjälp av samma sociala nätverk, som är bekant med dig, eller speciellt att bli bekant, får det obestämt att få sådan information?

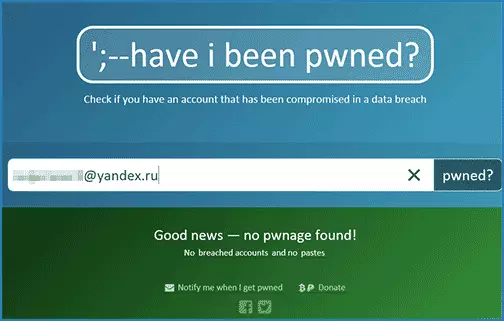

Hur man får reda på vad ditt lösenord hackades

Tja, i slutet av artikeln, flera tjänster som låter dig ta reda på om ditt lösenord har hackats genom att förena din e-postadress eller användarnamn med lösenordsdatabaser som har varit i hackeråtkomst. (Jag överraskar mig något att bland dem för mycket andel av databaser från rysktalande tjänster).

- https://havebeibeenpwned.com/

- https://breachalarm.com/

- https://pwnedlist.com/query.

Har du upptäckt ditt konto i listan över kända hackare? Det är vettigt att ändra lösenordet, men mer detaljerat om säkra praxis i förhållande till konto lösenord ska jag skriva under de kommande dagarna.