Som du vet kan den öppna SSH-tekniken på distans anslutas till en viss dator och sända data via det valda skyddade protokollet. Detta gör att du kan genomföra och helt kontrollera den valda enheten, vilket garanterar säker utbyte av viktig information och till och med lösenord. Ibland har användarna behovet av att ansluta via SSH, men förutom att installera själva verktyget är det nödvändigt att producera och ytterligare inställningar. Vi vill prata om det idag, med debianfördelningen till exemplet.

Skräddarsy ssh i Debian

Vi delar upp konfigurationsprocessen i flera steg, eftersom var och en är ansvarig för genomförandet av specifika manipuleringar och kan helt enkelt vara användbara för vissa användare, vilket beror på personliga preferenser. Låt oss börja med att alla åtgärder kommer att göras i konsolen och måste bekräfta superans rättigheter, så förbered dig för detta i förväg.Installera SSH-Server och SSH-Client

Som standard ingår SSH i standard-debian-operativsystemet. På grund av några funktioner kan de nödvändiga filerna vara upprörande eller helt enkelt frånvarande, till exempel när användaren manuellt producerat avinstallation. Om du behöver förinstallera SSH-Server och SSH-klient, följ följande instruktioner:

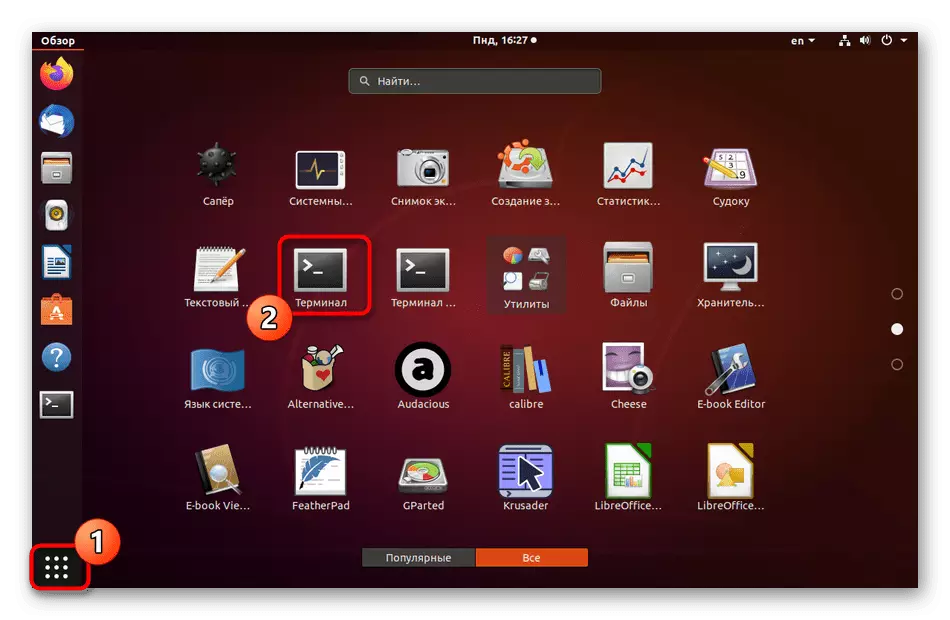

- Öppna Start-menyn och starta terminalen därifrån. Detta kan göras via standardknappskombinationen Ctrl + Alt + T.

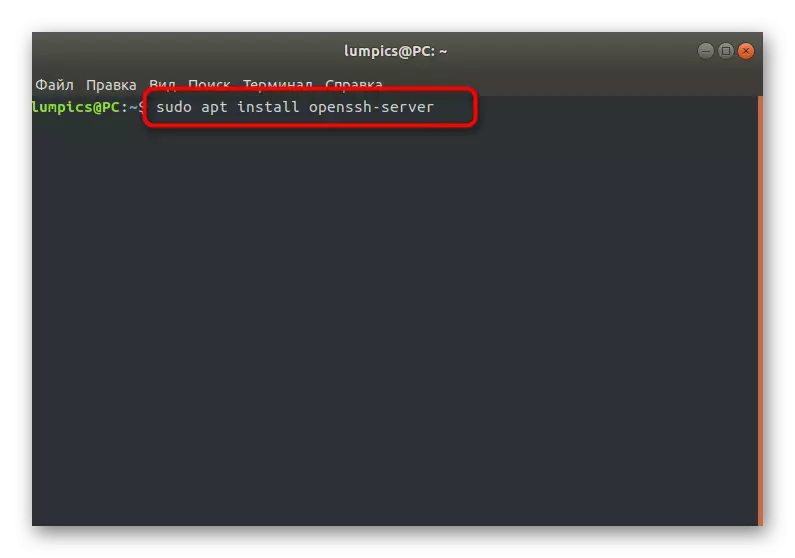

- Här är du intresserad av kommandot sudo apt install openssh-server som är ansvarigt för att installera serverns del. Ange det och klicka på Enter för att aktivera.

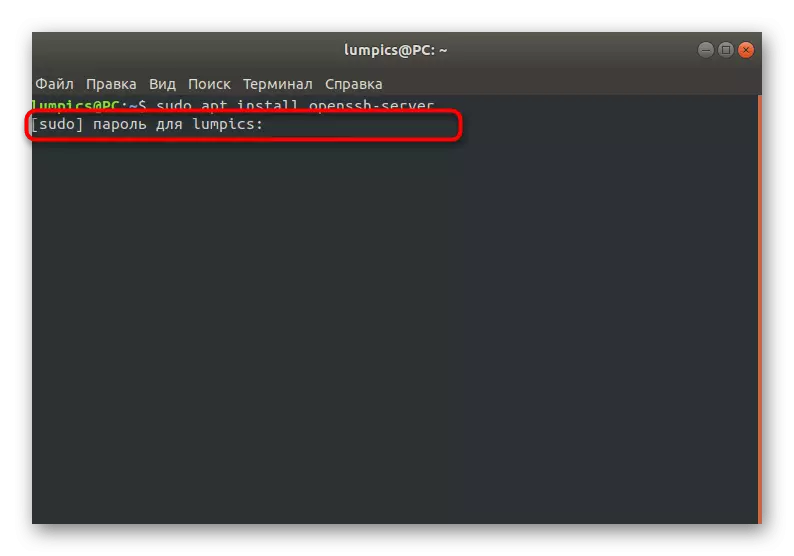

- Som du redan vet måste de åtgärder som utförs med sudo-argumentet aktiveras genom att ange superhuslösenordet. Tänk på att tecken som är inmatade i den här raden visas inte.

- Du kommer att bli underrättad att paket läggs till eller uppdateras. Om SSH-Server redan är installerad i Debian visas ett meddelande på närvaron av det angivna paketet.

- Därefter måste du lägga till systemet och klientdelen, som för den dator som anslutningen kommer att anslutas i framtiden. För att göra detta, använd ett liknande sudo-APT-Get Install OpenSSH-Client-kommando.

Det finns inga ytterligare komponenter att installera ytterligare komponenter, du kan nu säkert byta till serverhanterings- och konfigurationsfilerna för att skapa tangenter och förbereda allt för att ytterligare ansluta till fjärrskrivbordet.

Serverhantering och kontrollera sitt arbete

Låt oss kortfattat fokusera på hur den installerade servern hanteras och kontrollen av dess funktion. Det måste göras innan du byter till installationen för att se till att funktionen hos de extra komponenterna är korrekta.

- Använd kommandot sudo Systemctl Aktivera SSHD för att lägga till en server för AutoLoad, om den inte händer automatiskt. Om du behöver avbryta lanseringen med operativsystemet, använd Systemctl Inaktivera SSHD. Då behövs den manuella uppstarten för att ange SystemCTL Start SSHD.

- Alla sådana handlingar måste absolut alltid utföras på övergångarnas vägnar, så du måste ange sitt lösenord.

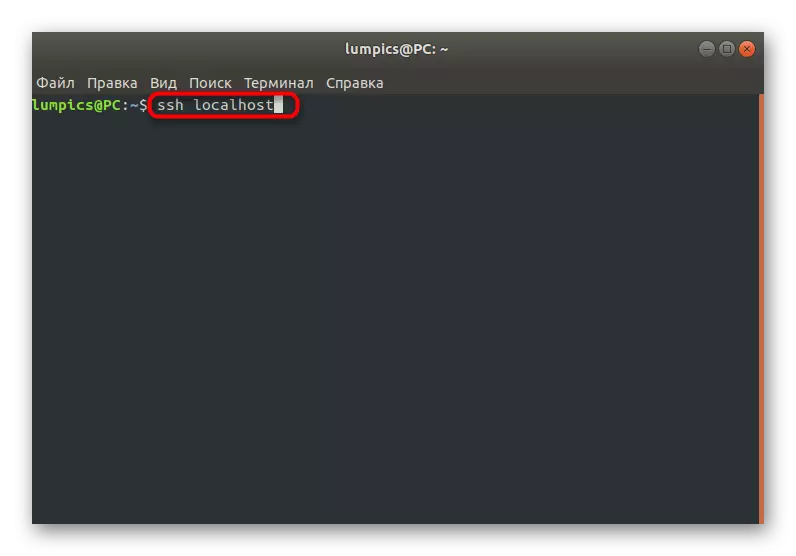

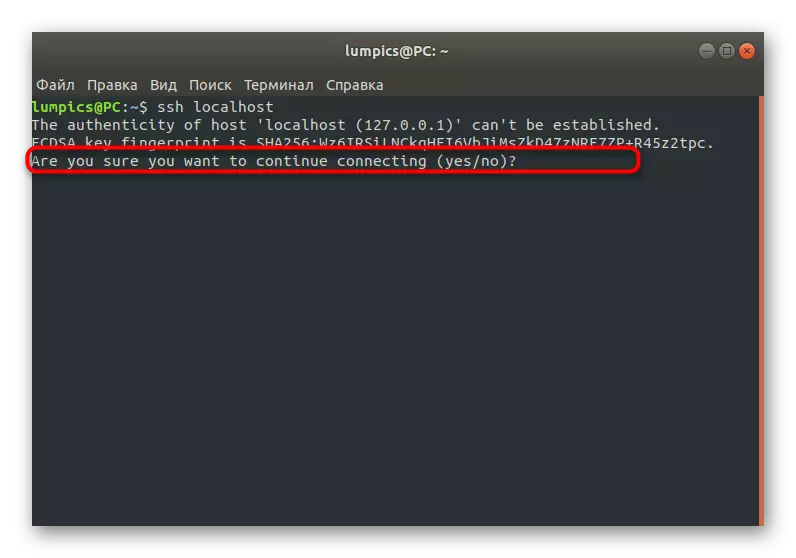

- Ange kommandot SSH Localhost för att kontrollera servern för prestanda. Byt localhost till den lokala datoradressen.

- När du först ansluter, meddelas du att källan inte är verifierad. Detta händer eftersom vi ännu inte har ställt in säkerhetsinställningarna. Nu bekräfta bara fortsättningen av anslutningen genom att ange Ja.

Lägga till ett par RSA-nycklar

Anslutning från servern till klienten och vice versa via ssh utförs genom att ange ett lösenord, men det rekommenderas att skapa ett par nycklar som kommer att utvecklas genom RSA-algoritmerna. Denna typ av kryptering gör det möjligt att skapa ett optimalt skydd, vilket kommer att vara svårt att komma runt angriparen när du försöker hacka. För att lägga till ett par nycklar bara några minuter, och det ser ut som den här processen:

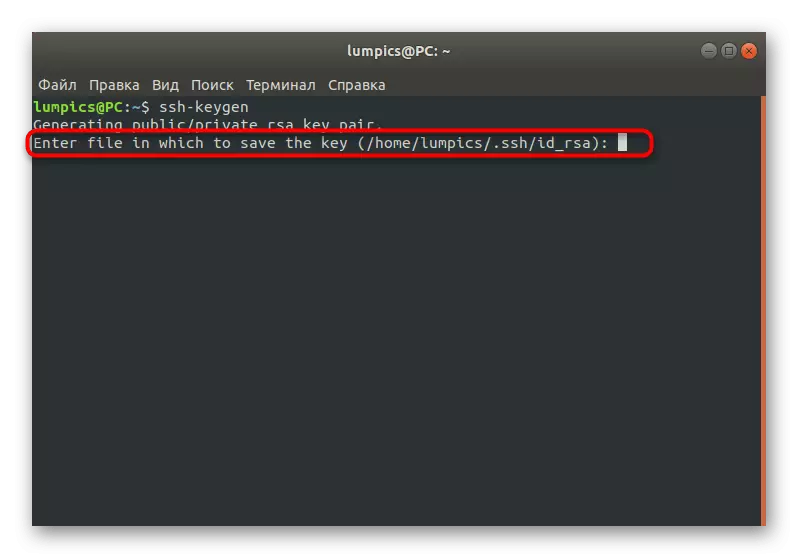

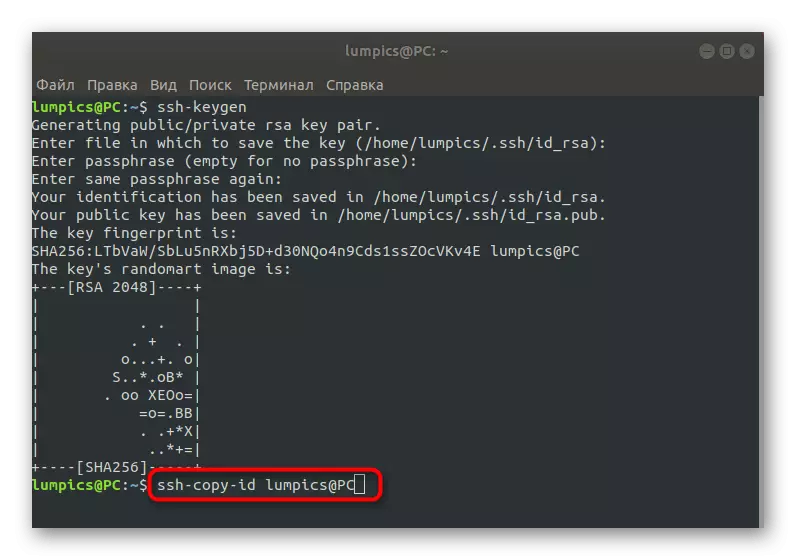

- Öppna "terminalen" och ange ssh-keygen där.

- Du kan självständigt välja en plats där du vill spara sökvägen till nyckeln. Om det inte finns någon önskan att ändra det, tryck bara på ENTER-tangenten.

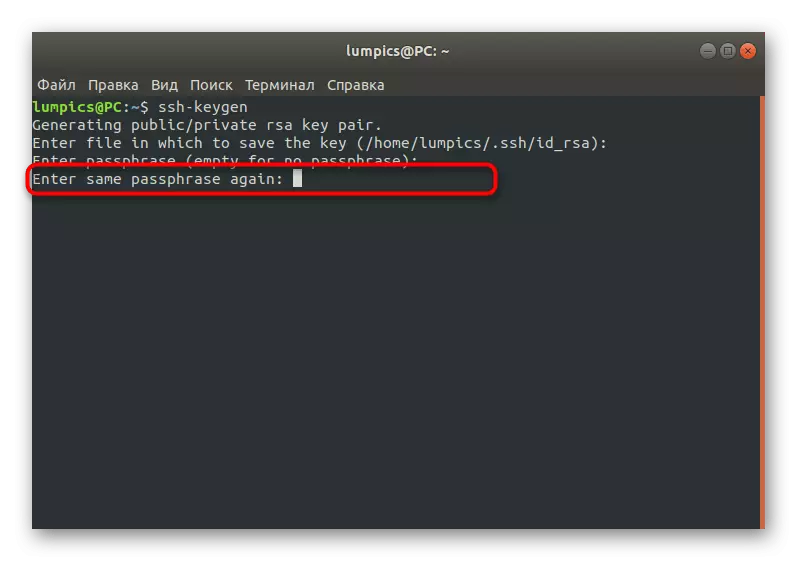

- Nu skapas den öppna nyckeln. Den kan skyddas av en kodfras. Ange den i den visade strängen eller lämna tomt om du inte vill aktivera det här alternativet.

- När du anger nyckeln måste du ange det igen för att bekräfta.

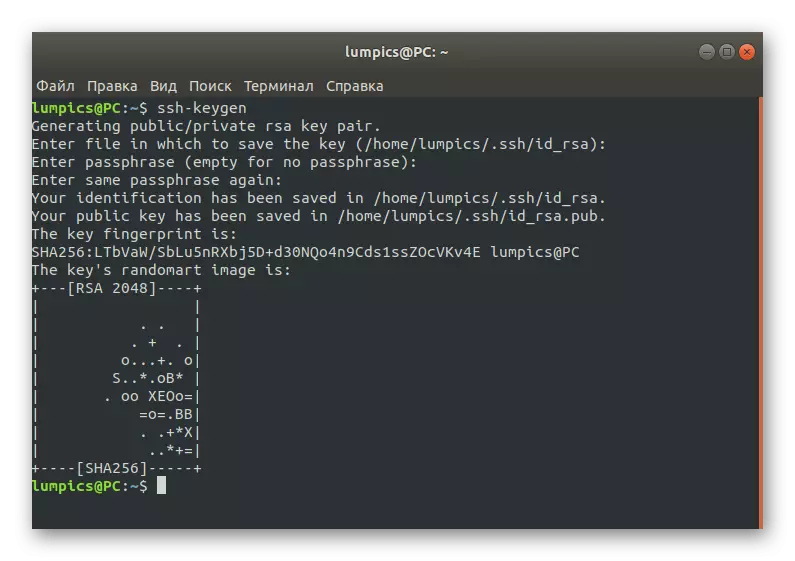

- En anmälan om skapandet av en offentlig nyckel kommer att visas. Som du kan se tilldelades han en uppsättning slumpmässiga symboler, och en bild skapades på slumpmässiga algoritmer.

Tack vare den åtgärd som gjorts har en hemlig och offentlig nyckel skapats. De kommer att vara involverade för anslutning mellan enheter. Nu måste du kopiera den offentliga nyckeln till servern, och du kan göra det med olika metoder.

Kopiera öppen nyckel till server

I Debian finns det tre alternativ som du kan kopiera den offentliga nyckeln till servern. Vi föreslår omedelbart bekanta dig med alla dem för att välja den optimala i framtiden. Detta är relevant i de situationer där en av metoderna inte passar eller inte uppfyller användarens behov.

Metod 1: SSH-Copy-ID-team

Låt oss börja med det enklaste alternativet som innebär att användningen av kommandot SSH-Copy-ID. Som standard är det här verktyget redan inbyggt i operativsystemet, så det behöver inte förinstallation. Dess syntax är också den enklare som möjligt, och du måste utföra sådana åtgärder:

- I konsolen anger du kommandot ssh-copy-id till användarnamnet @ Remote_host och aktivera det. Byt användarnamnet @ Remote_Host till adressen till måldatorn så att sändningen har gått framgångsrikt.

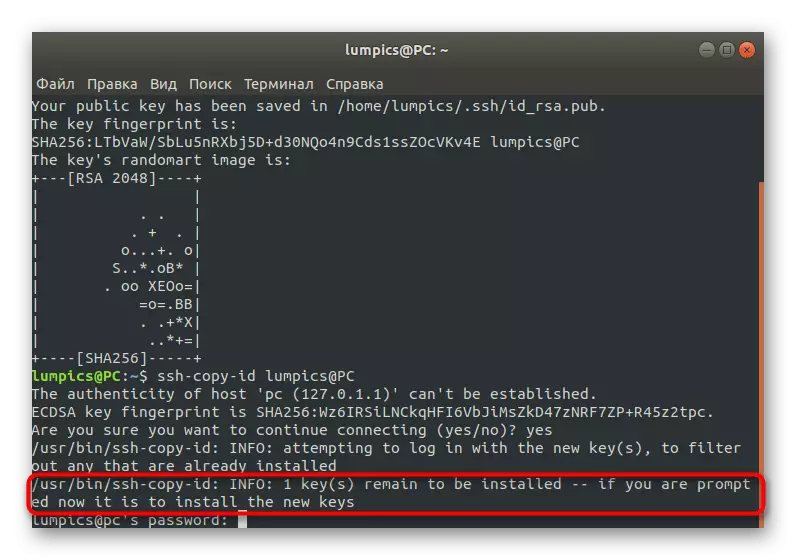

- När du först försöker ansluta, kommer du att se meddelandet "Authenticity of Host" 203.0.113.1 (203.0.113.1) kan inte etableras. ECDSA-nyckelfingeravtryck är FD: FD: D4: F9: 77: FE: 73 : 84: E1: 55: 00: AD: D6: 6D: 22: Fe. Är du säker på att du vill fortsätta ansluta (ja / nej)? Ja. " Välj ett positivt svar för att fortsätta anslutningen.

- Därefter kommer verktyget självständigt att fungera som att söka och kopiera nyckeln. Som ett resultat, om allt gick framgångsrikt, kommer meddelandet "/ usr / bin / ssh-copy-id" på skärmen: Info: Försök att logga in med den nya nyckeln, för att filtrera bort något som är ALADY Installerad / USR / BIN / SSH-COPY-ID: Info: 1-tangent (er) Förblir att installeras - om du uppmanas nu är det att installera det nya nycklarna anvä[email protected] lösenord: ". Det innebär att du kan ange lösenordet och flytta för att direkt styra fjärrskrivbordet.

Dessutom kommer jag att ange att efter det första framgångsrika tillståndet i konsolen kommer nästa tecken att visas:

Antal nyckel (er) tillagda: 1

Försök nu logga in i maskinen, med: "ssh" anvä[email protected] '"

Och kontrollera att endast de nyckel (er) du vill ha tillsattes.

Det står att nyckeln har lagts till en fjärrdator och inte längre några problem uppstår när du försöker ansluta.

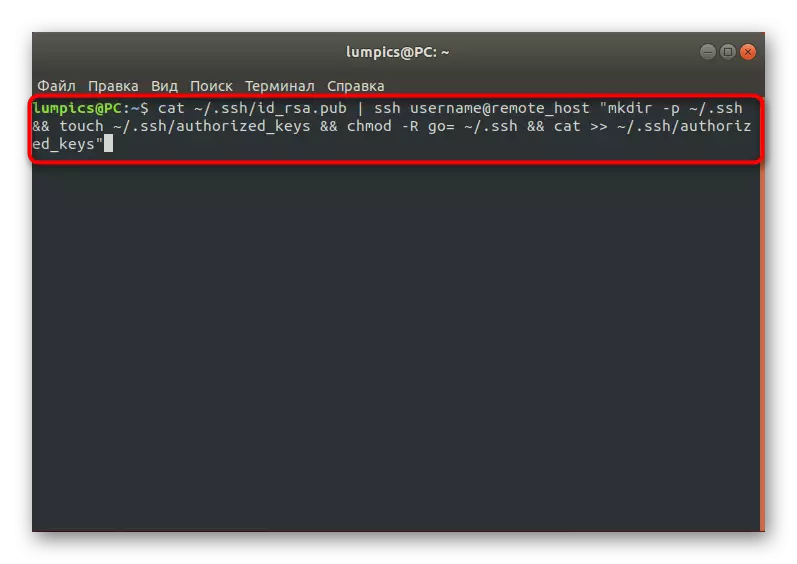

Metod 2: Exportera nyckel genom ssh

Som du vet kan exporten av en offentlig nyckel tillåta dig att ansluta till den angivna servern utan att ange lösenordet. Nu, medan nyckeln ännu inte är på måldatorn, kan du ansluta via SSH genom att ange lösenordet så att du manuellt flyttar den önskade filen. För att göra detta, i konsolen måste du ange kommandotkatten ~ / .ssh / id_rsa.pub | SSH Användarnamn @ REMOTE_HOST "MKDIR -P ~ / .SSH && TOUCH ~ / .SSH / autocied_keys && chmod -r go = ~ / .ssh && katt >> ~ / .ssh / auktoriserade_keys."

En anmälan måste visas på skärmen.

Autenticiteten hos värd 203.0.113.1 (203.0.113.1) kan inte fastställas.

ECDSA Key Fingeravtryck är FD: FD: D4: F9: 77: 55: 00: AD: D6: 6d: 22: Fe.

Är du säker på att du vill fortsätta ansluta (ja / nej)?.

Bekräfta det för att fortsätta anslutningen. Den offentliga nyckeln kopieras automatiskt till slutet av den auktoriserade_keys konfigurationsfilen. På detta exportförfarande är det möjligt att vara färdig.

Metod 3: Manuell kopieringsknapp

Denna metod passar de användare som inte har någon möjlighet att skapa en fjärranslutning till måldatorn, men det finns fysisk tillgång till det. I det här fallet måste nyckeln överföras självständigt. Till att börja med, bestämma informationen om den på serverns dator via katt ~ / .ssh / id_rsa.pub.

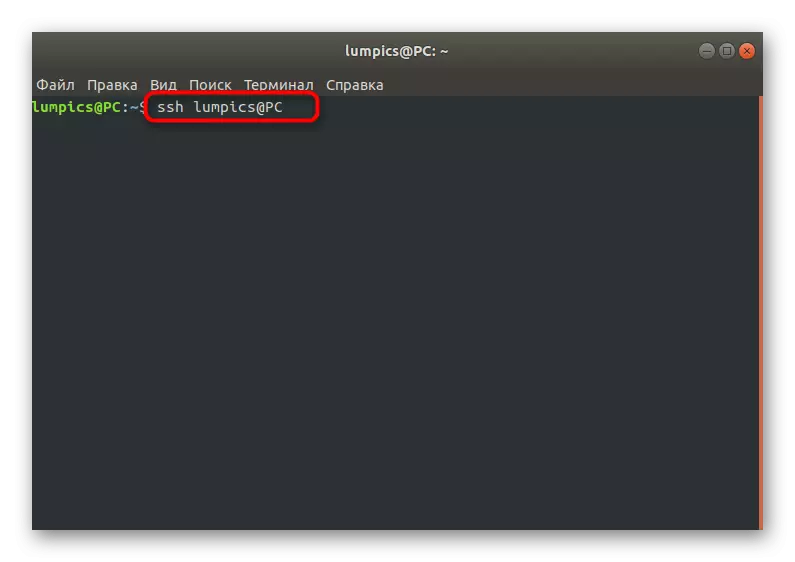

Konsolen ska visas SSH-RSA-strängen + -knappen som en uppsättning tecken == demo @ test. Nu kan du gå till en annan dator, där du ska skapa en ny katalog genom att ange MKDIR -P ~ / .sh. Det lägger också till en textfil som heter auktoriserade_keys. Det är bara att infoga en viss tidigare nyckel via Echo + Row av en offentlig nyckel >> ~ / .SH / auktoriserade_keys. Därefter kommer autentisering att finnas tillgänglig utan föregående lösenord. Detta görs via SSH Användarnamn @ Remote_HOST-kommandot, där användarnamnet @ Remote_Host ska ersättas med namnet på den önskade värden.

Betraktas bara på vägarna att överföra en offentlig nyckel till en ny enhet för att göra det möjligt att ansluta utan att ange lösenordet, men nu visas formuläret på posten fortfarande. En sådan position av saker gör det möjligt för angripare att komma åt fjärrskrivbordet, helt enkelt lösenord. Därefter erbjuder vi att säkerställa säkerhet genom att utföra vissa inställningar.

Inaktivera lösenordsautentisering

Som tidigare nämnts kan möjligheten till lösenordsautentisering bli en svag länk i säkerheten för en fjärranslutning, eftersom det finns medel för att felaktiga sådana nycklar. Vi rekommenderar inaktiverat det här alternativet om du är intresserad av maximal skydd av din server. Du kan göra det så här:

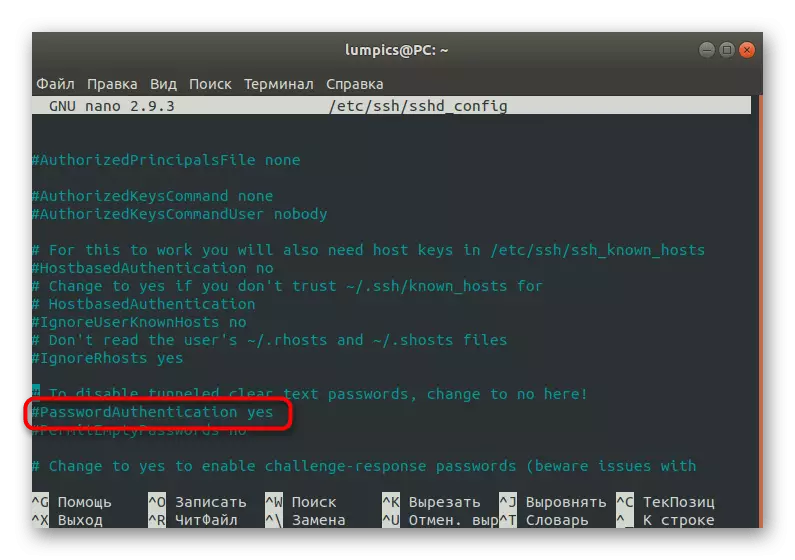

- Öppna konfigurationsfilen / osv / sshd_config via någon bekväm textredigerare, det kan till exempel vara gedit eller nano.

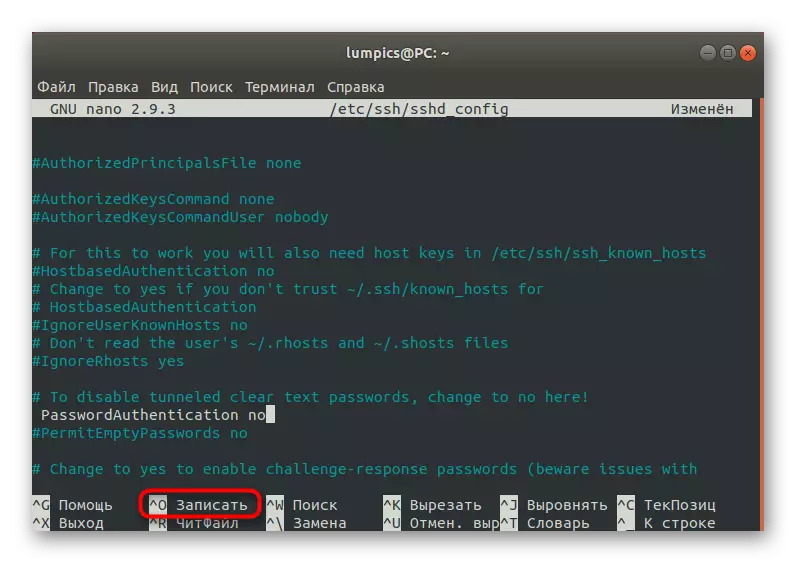

- I listan som öppnas, hittar du "PorordDuthentication" -strängen och ta bort # tecken för att göra det här kommandot aktivt. Ändra värdet på Ja till Nej för att inaktivera alternativet.

- Efter avslutad, tryck Ctrl + O för att spara ändringarna.

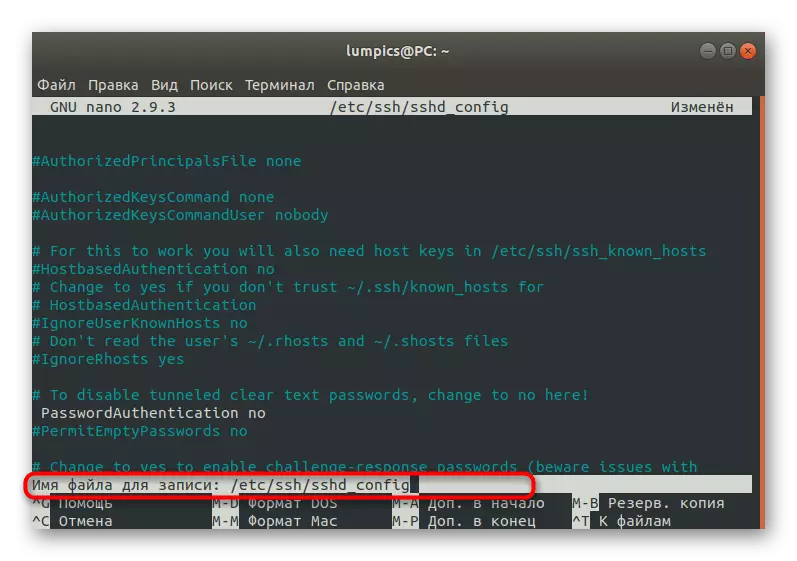

- Ändra inte namnet på filen, men tryck bara på ENTER för att använda inställningen.

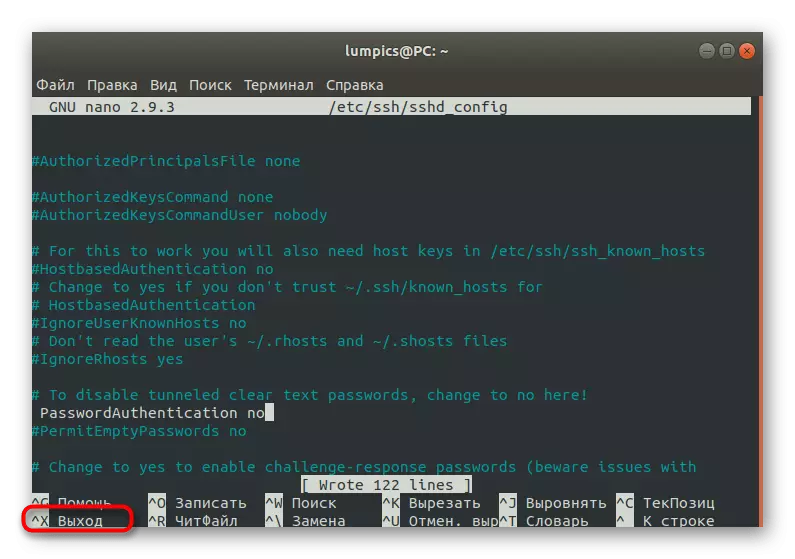

- Du kan lämna textredigeraren genom att klicka på Ctrl + X.

- Alla ändringar träder i kraft först efter att ha startat om SSH-tjänsten, så gör det omedelbart via sudo systemctl starta om ssh.

Som ett resultat av åtgärder kommer möjligheten till lösenordsautentisering att vara inaktiverad, och ingången kommer endast att finnas tillgänglig efter ett par RSA-nycklar. Tänk på detta när en liknande konfiguration.

Konfigurera brandväggsparametern

I slutet av dagens material vill vi berätta om brandväggens konfiguration, som kommer att användas för behörigheter eller förbjudningar av föreningarna. Vi passerar bara av huvudpunkterna, tar den okomplicerade brandväggen (UFW).

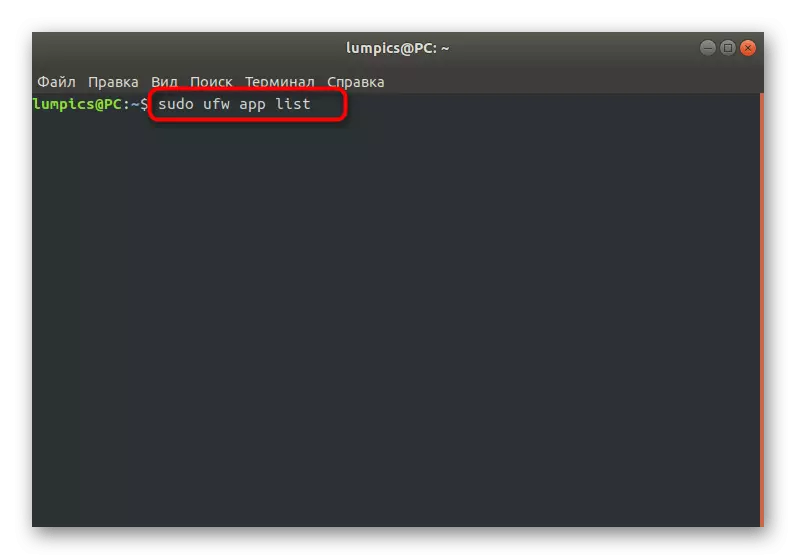

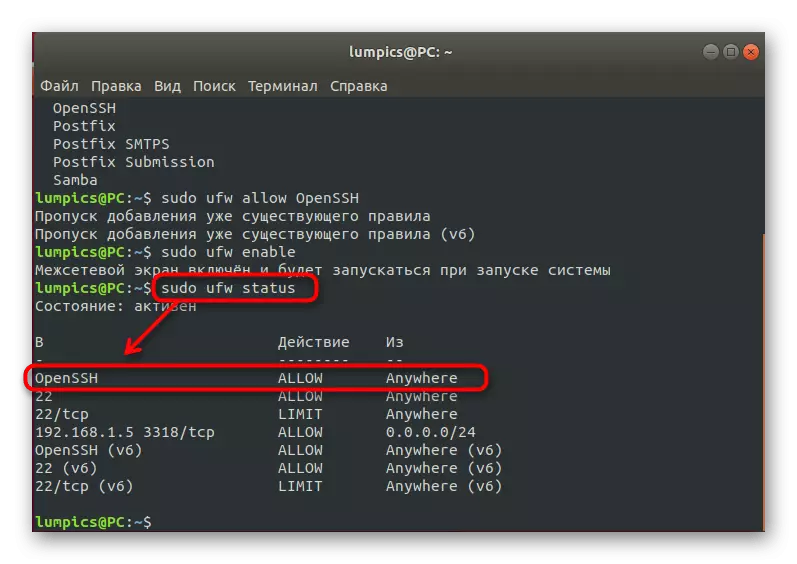

- Låt oss först kontrollera listan över befintliga profiler. Ange sudo ufw applistan och klicka på Enter.

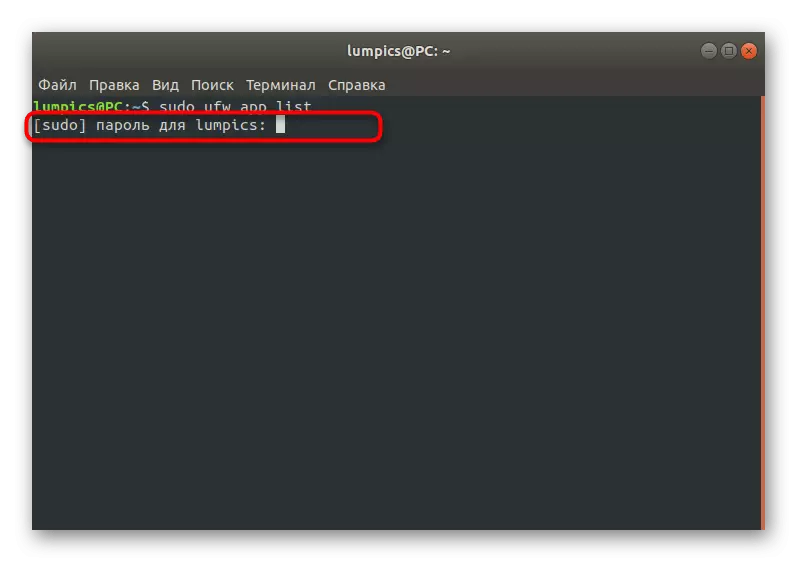

- Bekräfta åtgärden genom att ange Superuser-lösenordet.

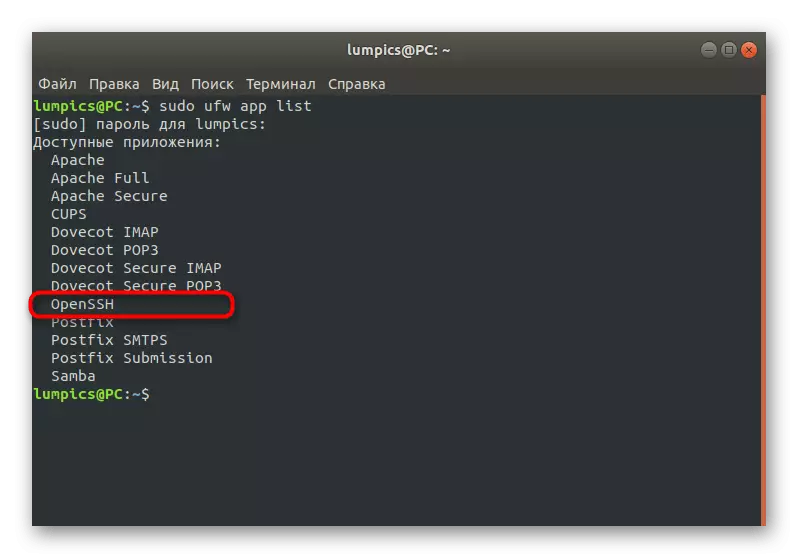

- Lägg ssh i listan. Om den här raden är närvarande, betyder det att allt fungerar korrekt.

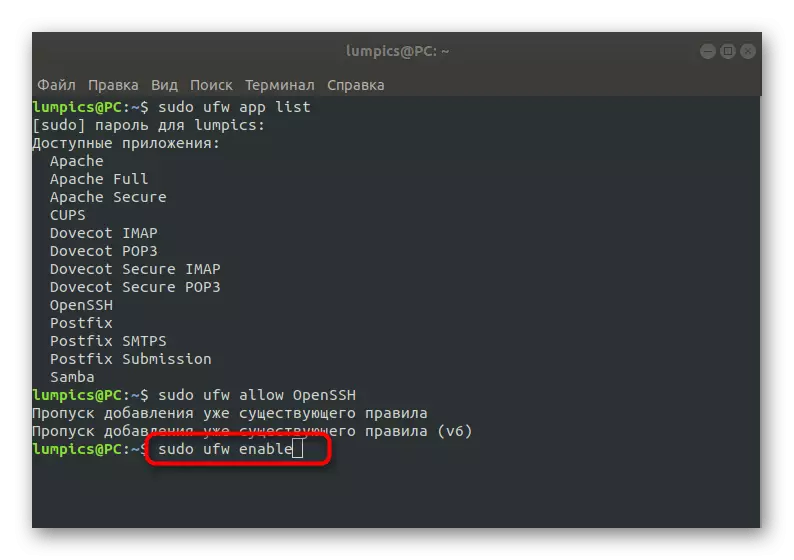

- Tillåt anslutningen genom det här verktyget genom att skriva sudo ufw tillåta openssh.

- Slå på brandväggen för att uppdatera reglerna. Detta görs via kommandot sudo ufw Aktivera.

- Du kan när som helst kontrollera den aktuella statusen för brandväggen genom att ange sudo ufw-status.

På denna process är SSH-konfigurationen i Debian komplett. Som du kan se finns det många olika nyanser och regler som behöver observeras. Naturligtvis, inom ramen för en artikel, är det omöjligt att passa absolut all information, så vi berörde bara grundläggande information. Om du är intresserad av att få mer djupgående data om det här verktyget, rekommenderar vi dig att bekanta dig med sin officiella dokumentation.