Neste artigo - informações detalhadas sobre quais métodos podem ser usados para hackear senhas personalizadas e por que você é vulnerável a esses ataques. E no final você encontrará uma lista de serviços on-line que permitirá que você descubra se sua senha já foi comprometida. Haverá também (já) o segundo artigo sobre o tema, mas recomendo ler a leitura da revisão atual e, em seguida, vá para a próxima.

Atualização: Pronto O material a seguir é a segurança das senhas, que descreve como maximizar suas contas e senhas para eles.

Quais métodos são usados para hackear senhas

Para hackear senhas, não há uma ampla gama de várias técnicas. Quase todos eles são conhecidos e quase qualquer compromisso de informações confidenciais é alcançado através do uso de métodos ou combinações individuais.Phishing

A maneira mais comum a que hoje é "líder" senhas de serviços postais populares e redes sociais é phishing, e esse método funciona para uma porcentagem muito grande de usuários.

A essência do método é que você cai, como você pensa, um site familiar (o mesmo gmail, vc ou colegas, por exemplo), e por um motivo ou outro, você é solicitado a digitar seu nome de usuário e senha (para o entrada, confirmação de algo, por sua mudança, etc.). Imediatamente depois de inserir a senha, acaba por ser em intrusos.

Como isso acontece: você pode receber uma carta, supostamente do serviço de suporte, que é relatado na necessidade de inserir a conta e o link é dado quando você for para o qual o site é aberto, exatamente copiado original. Uma opção é possível quando após uma instalação aleatória de software indesejável em um computador, as configurações do sistema são alteradas de forma que quando você insere o navegador de endereços na barra de endereços, você realmente cai no site de phishing exatamente da mesma maneira.

Como observei, muitos usuários se deparam com isso, e geralmente está associado a desatenção:

- Após o recebimento da carta, que em um formulário ou outro oferece a você para inserir sua conta em um determinado site, preste atenção se foi enviado a partir do endereço do correio neste site: Os endereços semelhantes geralmente são usados. Por exemplo, em vez de [email protected], pode ser [email protected] ou algo semelhante. No entanto, o endereço correto nem sempre garante que tudo esteja em ordem.

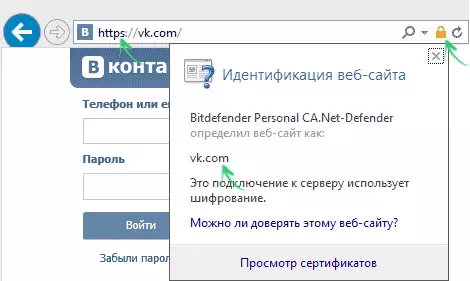

- Antes de inserir sua senha, observe atentamente na barra de endereços do navegador. Primeiro de tudo, deve ser especificado que o site que você deseja ir. No entanto, no caso de software malicioso no computador, isso não é suficiente. Também deve ser pago à presença de uma criptografia de conexão que pode ser determinada usando o protocolo HTTPS em vez de HTTP e a imagem do "Bloqueio" na barra de endereços, clicando em que você pode ter certeza de que você está neste local. Quase todos os recursos sérios que exigem login para usar a criptografia.

A propósito, noto que os ataques de phishing e métodos de geração de senhas (descritos abaixo) não significam hoje o trabalho vigoroso meticuloso de uma pessoa (isto é, ele não precisa introduzir um milhão de senhas à mão) - todos fazem programas, rápida e em grandes volumes e depois relatar o sucesso do atacante. Além disso, esses programas não podem funcionar no computador de um hacker e oculto em seus e milhares de outros usuários, que às vezes aumentam a eficácia do hacking.

Seleção de senhas

Ataques usando a seleção de senha (força bruta, força rude em russo) também é suficientemente comum. Se há alguns anos, a maioria desses ataques estava realmente rebentando todas as combinações de um determinado conjunto de personagens para compilar senhas de um determinado comprimento, então, no momento, tudo é um pouco mais simples (para hackers).A análise das populatas vazou nos últimos anos nos últimos anos mostra que menos da metade deles são únicas, enquanto nesses sites em que "ao vivo" predominantemente inexperientes, a porcentagem é completamente pequena.

O que isto significa? Em geral, o fato de que o hacker não precisa resolver milhões não regulares de combinações: tendo uma base de 10-15 milhões de senhas (número aproximado, mas perto da verdade) e substituindo apenas essas combinações, ela pode hackear quase metade as contas em qualquer site.

No caso de um ataque focado em uma conta específica, além do banco de dados, o busto simples pode ser usado, e o software moderno permite que você faça isso relativamente rapidamente: a senha de 8 caracteres pode ser hackeada em questão de dias (e Se esses personagens forem uma data ou uma combinação de nome e datas que não forem incomuns - em minutos).

Observação: Se você estiver usando a mesma senha para vários sites e serviços, assim como sua senha e o endereço de email correspondente será comprometida em qualquer um deles, usando o especial para a mesma combinação de login e senha, ele será testado em centenas de outros sites. Por exemplo, imediatamente após o vazamento de vários milhões de senhas do Gmail e Yandex no final do ano passado, a onda de pirataria de Origem contas, Vapor, Battle.net e Uplay (penso eu, e muitos outros, simplesmente me atraiu com o especificado serviços de jogos).

Hacking locais e receber senhas de hash

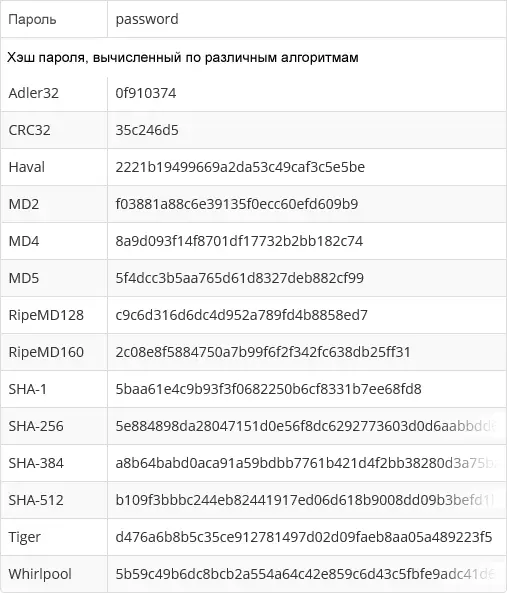

A maioria dos sites graves não guarde a sua senha no formulário em que você sabe disso. Apenas hash é armazenado no banco de dados - o resultado da aplicação de uma função irreversível (isto é, a partir deste resultado não pode ser obtido a partir de sua senha novamente) para a senha. À sua entrada para o local, o hash é re-calculado e, se ela coincide com o que está armazenado no banco de dados, então você digitou a senha corretamente.

Como é fácil de adivinhar, é hashi, e não as próprias senhas apenas por razões de segurança - para que, com um potencial de hackers e recebimento do atacante banco de dados, ele não poderia usar as informações e descobrir as senhas.

No entanto, muitas vezes, para fazê-lo ele pode:

- Para calcular o hash, certos algoritmos são utilizados, na maior parte conhecidos e frequentes (isto é, todos podem utilizá-los).

- Tendo bases com milhões de senhas (do ponto sobre o busto), o atacante também tem acesso ao hash essas senhas calculados por todos os algoritmos acessíveis.

- informações de mapeamento das senhas de banco de dados e hashing recebidos de sua própria base, você pode determinar qual algoritmo é utilizado e reconhecido senhas reais para parte das entradas na base de dados por comparação simples (para todos undesiotic). E os meios de extinção vai ajudá-lo a descobrir o resto das senhas únicas, mas curtos.

Como você pode ver, as alegações de vários serviços de marketing que eles não armazenar suas senhas em seu site, não necessariamente protegê-lo de seu vazamento.

spyware spyware

Spyware ou spyware - uma ampla gama de software malicioso que é ocultamente instalado em um computador (também espionar as funções podem ser incluídos em algum tipo de software necessário) e reunir informações sobre o usuário.Entre outras coisas, os tipos individuais de Spyware, por exemplo, keyloggers (programas que rastreiam as chaves que você clique) ou analisadores de tráfego escondidos pode ser usado (e usado) para obter senhas personalizadas.

Engenharia social e senha de recuperação Perguntas

De acordo com a Wikipedia, a engenharia social está nos dizendo - o método de acesso a informações com base nas peculiaridades da psicologia de uma pessoa (aqui pode ser atribuída e mencionada acima do phishing). Na internet, você pode encontrar muitos exemplos de usar a engenharia social (recomendo pesquisar e ler - é interessante), alguns dos quais são impressionantes com sua elegância. Em termos gerais, o método é reduzido para o fato de que quase qualquer informação necessária para acessar informações confidenciais pode ser obtida usando fraqueza humana.

E eu darei apenas um exemplo doméstico simples e não particularmente elegante relacionado às senhas. Como você sabe, em muitos sites para restaurar a senha, é suficiente para introduzir uma resposta para a pergunta de teste: em que escola você estudou, o nome de solteira da mãe, o apelido de um animal de estimação ... mesmo que você tenha Não mais colocou essas informações em acesso aberto nas redes sociais, como você acha que é difícil, com a ajuda das mesmas redes sociais, familiarizando-se com você, ou especialmente se familiarizando, desconsiderando essa informação?

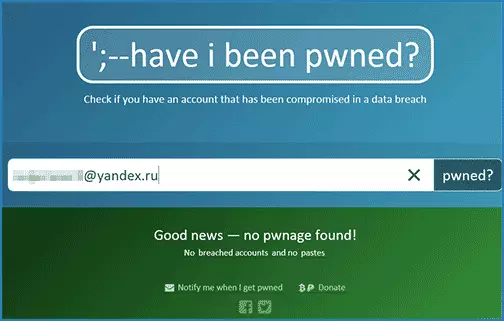

Como descobrir qual sua senha foi hackeada

Bem, no final do artigo, vários serviços que permitem descobrir se sua senha foi hackeada, reconciliando seu endereço de e-mail ou nome de usuário com bancos de dados de senha que estiveram no acesso ao hacker. (Eu me surpreendo ligeiramente que entre eles muita porcentagem de bancos de dados de serviços de língua russa).

- https://haveibeenpwed.com/

- https://brachalarm.com/

- https://pwedlist.com/Query.

Você descobriu sua conta na lista de famosos hackers? Faz sentido alterar a senha, mas com mais detalhes sobre práticas seguras em relação às senhas de conta, escreverei nos próximos dias.