W tym artykule - szczegółowe informacje, na których metody mogą być używane do włamania niestandardowych haseł i dlaczego jesteś podatny na takie ataki. W końcu znajdziesz listę usług online, które pozwolą Ci dowiedzieć się, czy hasło zostało już naruszone. Będzie też (już tam) drugi artykuł na ten temat, ale zalecam czytanie czytania z bieżącej przeglądu, a następnie przejdź do następnego.

Aktualizacja: Gotowy następujący materiał jest zabezpieczenie haseł, co opisuje, jak zmaksymalizować ich konta i hasła.

Jakie metody są używane do hakowania haseł

Do hakowania haseł nie ma tak szerokiej gamy różnych technik. Prawie wszystkie są znane i prawie każdy kompromis informacji poufnych uzyskuje się dzięki zastosowaniu poszczególnych metod lub ich kombinacji.Wyłudzanie informacji

Najczęstszym sposobem, do którego dziś jest "prowadzenie" haseł popularnych usług pocztowych i sieci społecznościowych, a ta metoda działa dla bardzo dużego procent użytkowników.

Istotą metody polega na tym, jak myślisz, jak myślisz, na przykład znana witryna (ta sama Gmail, VC lub koleżscy z klasy), a z jednego lub innego powodu, jesteś proszony o podanie nazwy użytkownika i hasła (dla Wejście, potwierdzenie czegoś, dla jego zmiany itp.). Natychmiast po wprowadzeniu hasła okazuje się być w intruzach.

Jak się dzieje: możesz otrzymać list, rzekomo z usługi wsparcia, która jest zgłaszana na temat konieczności wprowadzania konta, a link jest podany, gdy przejdziesz do którego strona otwiera, dokładnie skopiowany oryginał. Opcja jest możliwa, gdy po losowej instalacji niepożądanego oprogramowania na komputerze ustawienia systemowe są zmieniane w taki sposób, że po wprowadzeniu przeglądarki adresowej w pasku adresu, faktycznie spada na miejsce phishingu dokładnie w ten sam sposób.

Jak zauważyłem, bardzo wielu użytkowników spotykają się z tym, a zwykle wiąże się z introlem:

- Po otrzymaniu pisma, które w tej czy innej formie ofert wprowadzenie konta na danej witrynie, należy zwrócić uwagę, czy został on wysłany z adresu poczty na tej stronie: zwykle stosuje się podobne adresy. Na przykład, zamiast [email protected] może być [email protected] lub coś podobnego. Jednak prawidłowy adres nie zawsze gwarantuje, że wszystko jest w porządku.

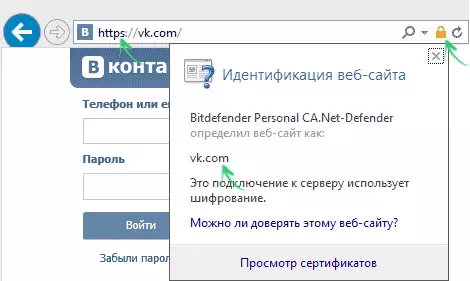

- Przed wprowadzeniem hasła, patrzeć uważnie w pasku adresu przeglądarki. Przede wszystkim należy zaznaczyć, że strona chcesz iść. Jednak w przypadku złośliwego oprogramowania na komputerze, to nie wystarczy. Należy również zwrócić obecności szyfrowania połączeń, który można określić przy użyciu protokołu HTTPS zamiast HTTP i wizerunku „lock” w pasku adresu, klikając na które można mieć pewność, że jesteś w tej sprawie Strona. Prawie wszystkie poważne zasoby wymagające logowania do szyfrowania użytkowania.

Przy okazji chciałbym zauważyć, że ataki typu phishing i metody generowania haseł (opisane poniżej) nie oznacza dzisiaj żmudnych energiczne dziełem jednej osoby (to znaczy, że nie trzeba wprowadzać milion haseł ręcznie) - wszystko to make specjalnego programy, szybko iw dużych ilościach, a następnie zgłosić się na sukcesie atakującego. Ponadto, programy te nie mogą pracować na komputerze hakera i ukryte na swoich i tysiące innych użytkowników, które w czasach zwiększa skuteczność włamania.

Dobór haseł

Ataki wykorzystujące wybrane hasło (brute force, rude wytrzymałościowe w języku rosyjskim) jest również wystarczająco często. Jeśli kilka lat temu, większość z tych ataków były naprawdę krach wszystkich kombinacjach pewnego zbioru znaków skompilować haseł o określonej długości, a następnie w tej chwili wszystko jest nieco prostsze (hakerów).Analiza populats wyciekły w ostatnich latach w ostatnich latach wynika, że mniej niż połowa z nich są unikatowe, natomiast w tych miejscach, gdzie „na żywo” Użytkownicy głównie niedoświadczeni, odsetek ten jest zupełnie małe.

Co to znaczy? W ogóle, fakt, że haker nie musi uporządkować nieregularnie miliony kombinacji: o bazę 10-15 mln haseł (przybliżoną liczbę, ale blisko do prawdy) i podstawiając tylko te kombinacje, może włamać prawie połowa rachunki na dowolnym miejscu.

W przypadku skoncentrowanego ataku na koncie konkretnego, oprócz bazy danych, proste biust może być używany i nowoczesne oprogramowanie pozwala to zrobić stosunkowo szybko: hasło 8 znaków może być posiekany w ciągu kilku dni (i jeśli te znaki są data lub kombinacja nazwy i terminy, które nie należą do rzadkości - w minutach).

Notatka: Jeśli korzystasz z tego samego hasła do różnych witryn i usług, gdy tylko hasło i odpowiedni adres e-mail będą zagrożone na którymkolwiek z nich, używając specjalnego dla tej samej kombinacji logowania i hasła, zostanie przetestowany na setkach inne strony. Na przykład, natychmiast po wycieku kilku milionów haseł Gmail i Yandex pod koniec ubiegłego roku, fala hakowania kont pochodzenia, para, batwy.net i uplay (myślę i wiele innych, po prostu odwołał się do mnie z określonym Usługi gier).

Witryny hakerskie i odbieranie haseł

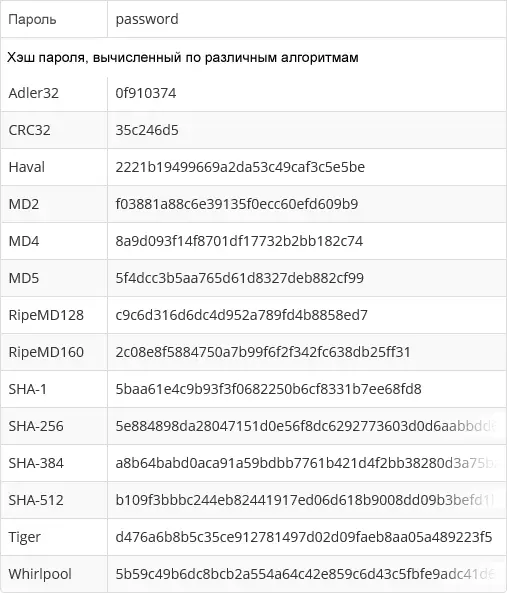

Większość poważnych witryn nie przechowuje hasła w formie, w której wiesz. Tylko mieszanie jest przechowywane w bazie danych - wynik stosowania nieodwracalnej funkcji (to jest, z tego wyniku nie można ponownie uzyskać z hasła) do hasła. Przy wejściu do witryny Hash jest ponownie obliczany i, jeśli zbiega się z tym, co jest przechowywane w bazie danych, a następnie poprawnie wprowadzono hasło.

Ponieważ jest łatwo odgadnąć, jest hashi, a nie hasła tylko ze względów bezpieczeństwa - tak, że z potencjalnym hakowaniem i otrzymaniem atakującego bazy danych, nie mógł użyć informacji i znaleźć hasła.

Jednak często, aby to zrobić, to może:

- Aby obliczyć Hash, niektóre algorytmy są używane, głównie znane i wspólne (tj. Każdy może z nich korzystać).

- Mając podstawy z milionami haseł (z punktu o biust), atakujący ma również dostęp do Hash tych haseł obliczonych przez wszystkie dostępne algorytmy.

- Mapowanie informacji z otrzymanej bazy danych i haseł hazoru z własnej bazy można określić, który algorytm jest używany i rozpoznawane prawdziwe hasła do części wpisów w bazie danych przez proste porównanie (dla wszystkich niepożądanych). A środki gaśnicze pomoże Ci znaleźć resztę unikalnych, ale krótkich haseł.

Jak widać, zarzuty marketingowe różnych usług, które nie przechowywają haseł na swojej stronie internetowej, niekoniecznie chronią Cię przed jego wyciekiem.

Spyware Spyware.

Spyware lub spyware - szeroka gama złośliwych oprogramowania, które jest ukryte na komputerze (również funkcje szpiegowe mogą być wliczone w niektórych niezbędnych oprogramowania) i zbieranie informacji o użytkowniku.Między innymi, indywidualne rodzaje oprogramowania szpiegującego, na przykład Keyloggers (programy śledzące kliknięcie klawisza) lub ukryte analizatory ruchu mogą być używane (i używane), aby uzyskać niestandardowe hasła.

Pytania do odzyskiwania inżynierii społecznej i hasła

Według Wikipedii, inżynieria społeczna mówi nam - metoda dostępu do informacji na podstawie specyfiki psychologii osoby (tutaj można przypisać i wspomnieć powyżej phishing). W Internecie można znaleźć wiele przykładów korzystania z inżynierii społecznej (polecam wyszukiwanie i czytanie - jest interesujące), z których niektórzy uderzają ze swoją elegancją. Ogólnie rzecz biorąc, metoda jest zmniejszona do faktu, że prawie wszelkie informacje potrzebne do uzyskania dostępu do informacji poufnych można uzyskać za pomocą ludzkiej słabości.

I dam tylko prosty, a nie szczególnie elegancki przykład domowy związany z hasłami. Jak wiesz, na wielu stronach, aby przywrócić hasło, wystarczy wprowadzić odpowiedź na pytanie testowe: W jakiej szkoły studiowałeś, panieńskie imię matki, pseudonime zwierzaka ... Nawet jeśli masz Nie umieszczono już tych informacji w otwartym dostępie w sieciach społecznościowych, jak myślisz, że trudna będzie z pomocą tych samych sieci społecznościowych, będąc znanym z tobą, czy specjalnie zapoznał się, dyskretnie uzyskać takie informacje?

Jak dowiedzieć się, jakie hasło zostało zhakowane

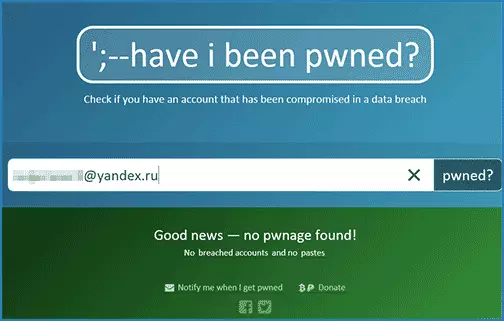

Cóż, na końcu artykułu, kilka usług, które pozwalają dowiedzieć się, czy hasło zostało zhakowane przez godzenie swojego adresu e-mail lub nazwy użytkownika z bazami danych hasła, które zostały w dostępie do hakerów. (Zaskoczyłem mnie nieznacznie, że wśród nich zbyt duży odsetek baz danych z usług rosyjskojęzycznych).

- https://haveibeenpwned.com/

- https://bechalarm.com/

- https://pwnedlist.com/query.

Czy odkryłeś swoje konto na liście sławnych hakerów? Ma sens, aby zmienić hasło, ale bardziej szczegółowo o bezpiecznych praktykach w odniesieniu do haseł do konta piszę w nadchodzących dniach.