Prawie każdy zaawansowany User Ubuntu jest zainteresowany zapewnienie bezpieczeństwa sieci. Ponadto wiele wykorzystuje niektóre narzędzia sieciowe, które będą działać poprawnie dopiero po dokonaniu określonych reguł w zaporze. Dzisiaj chcemy porozmawiać o konfigurowaniu zaporę na przykładzie UFW (nieskomplikowana zapora firewall). Jest to najłatwiejsze narzędzie do wdrażania zasad zapory, więc zaleca się dla początkujących użytkowników i tych, którzy nie są zadowoleni z zbyt złożonej funkcjonalności iptables. Krok po kroku, rozważmy całą procedurę konfiguracyjną, zdemontować każdy krok w najbardziej szczegółowym, jak to możliwe.

Skonfiguruj UFW w Ubuntu

Nie musisz instalować UFW do systemu operacyjnego, ponieważ jest tam domyślnie obecny. Jednak w formie standardowej jest to nieaktywne i nie ma żadnych zasad. Po pierwsze, zajmiemy się aktywacją, a następnie rozważmy główne działania. Jednak priorytet powinien być badany przez składnię, a zwykle dotyczy tych użytkowników, którzy planują wykorzystać tę zaporę na bieżąco.Krok 1: Studiowanie składni

Jak wiesz, UFW jest narzędziem konsoli, co oznacza, że jest przeprowadzana przez standardowy "terminal" lub inny użytkownik. Interakcja tego rodzaju odbywa się za pomocą specjalnie zainstalowanych poleceń. Wszystkie są zawsze w dokumentacji, ale nie ma sensu czytać ogromną wiązkę materiałów, zwłaszcza w przypadku dzisiejszego instrumentu. Zasada wejścia wygląda tak: Parametry działania opcji Sudo UFW. Sudo jest odpowiedzialny za bieganie w imieniu Superużytkownika, UFW jest standardowym argumentem oznaczającym program nazywany i pozostałymi zwrotami i zdefiniować zainstalowane reguły. To dla nich, że chcemy jeszcze bardziej zatrzymać.

- Włącz to standardowy parametr odpowiedzialny za włączenie zapory. W takim przypadku zostanie automatycznie dodany do autoad.

- Wyłącz - wyłącza UFW i usuwa go z Autoload.

- Przeładuj - używany do ponownego uruchomienia zaporę. Szczególnie istotne po zainstalowaniu nowych reguł.

- Domyślnie - oznacza domyślnie zainstalowany następną opcję.

- Logowanie - Aktywuje tworzenie plików dziennika, w których zostaną przechowywane wszystkie podstawowe informacje na temat działania zapory.

- Resetuj - resetuje wszystkie ustawienia do standardu.

- Status - używany do oglądania aktualnego stanu.

- Pokaż - Szybki podgląd raportów zapory. Dodatkowe opcje mają zastosowanie do tego parametru, ale porozmawiamy o nich w oddzielnym kroku.

- Zezwalaj zaangażowany jest przy dodawaniu zasad permisji.

- Odmowa jest taka sama, ale stosowana do zakazu.

- Odrzuć - dodaje regułę odrzucania.

- Ograniczenie - instalowanie zasad ograniczania.

- Usuń - usuwa określoną regułę.

- Wstaw - wstawia regułę.

Jak widać, nie ma wielu zespołów. Są dokładnie mniej niż w innych dostępnych zaporach i pamiętasz składnię po kilku próbach interakcji z UFW. Pozostaje on tylko do czynienia z przykładem konfiguracji, którą będą poświęcone następujące kroki dzisiejszego materiału.

Krok 2: Włącz / wyłącz / Resetuj ustawienia

Zdecydowaliśmy się podświetlić kilka chwil konfiguracji na jeden etap, ponieważ są częściowo połączone i podobne do wdrażania. Jak już wiesz, UFW jest początkowo w stanie rozłąkowanym, więc aktywujmy go, stosując tylko jedno polecenie.

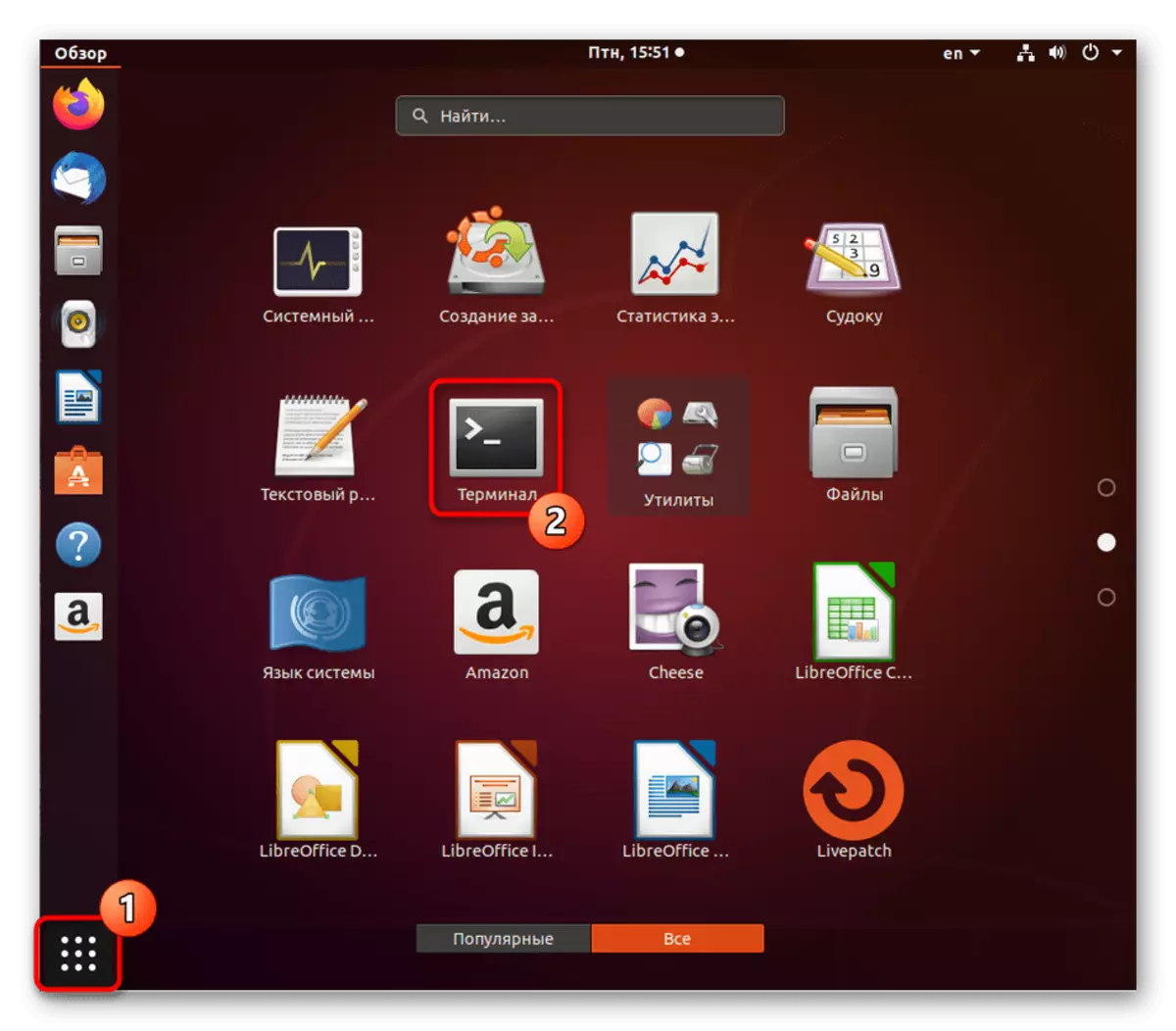

- Otwórz panel z aplikacjami i uruchom "Terminal". Możesz otworzyć konsolę i inny sposób dla Ciebie.

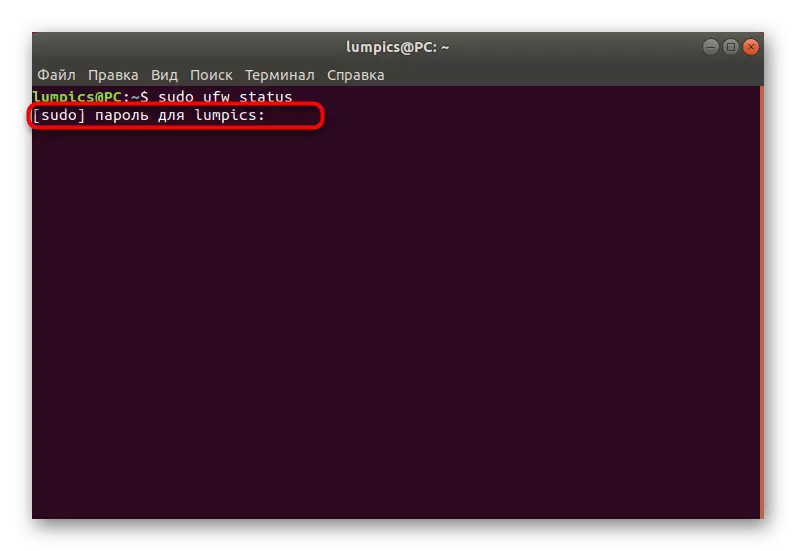

- Przed wykonaniem aktywacji sprawdź, być może wcześniej, lub inna aplikacja uruchomiła już zaporę. Odbywa się to poprzez wprowadzenie polecenia statusu Sudo UFW.

- Wprowadź hasło, aby uzyskać prawa superużytkownika i nacisnąć Enter. Należy pamiętać, że w tym samym czasie znaki metody wprowadzania nie są wyświetlane w wierszu bezpieczeństwa.

- W nowej linii otrzymasz informacje o aktualnym stanie UFW.

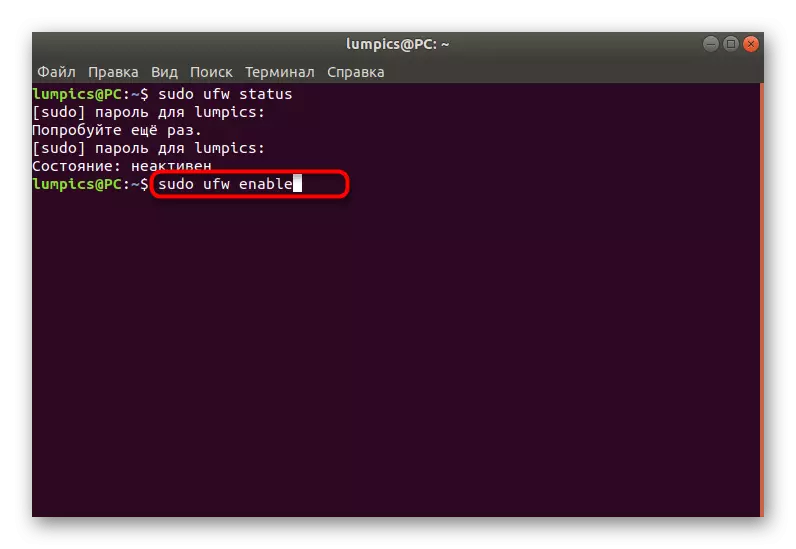

- Aktywacja zapory jest wykonywana przez parametr już wspomniany powyżej, a całe polecenie wygląda tak: Sudo UFW Enable.

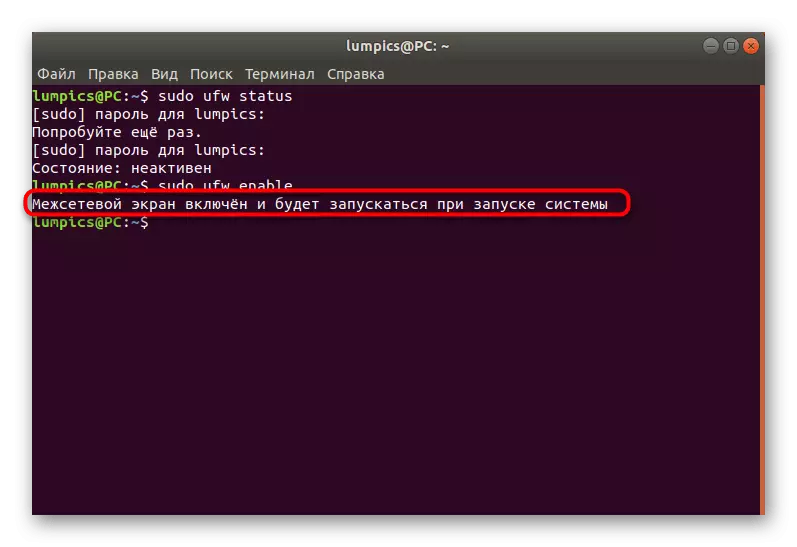

- Powiadomia, że zapora jest włączona i będzie działać wraz z systemem operacyjnym.

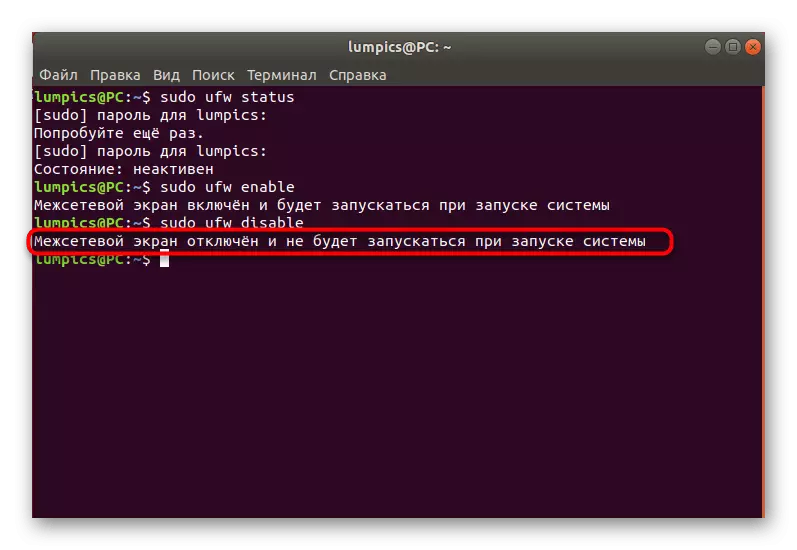

- Użyj Sudo UFW, aby wyłączyć.

- Dezaktywacja powiadomi prawie tę samą wiadomość.

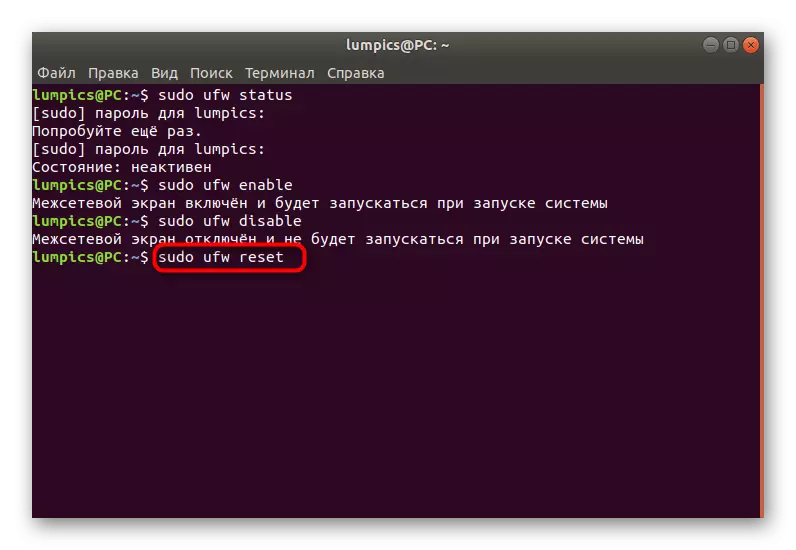

- W przyszłości, jeśli musisz zresetować reguły lub musisz to zrobić teraz, włóż polecenie Reset Sudo UFW i naciśnij klawisz Enter.

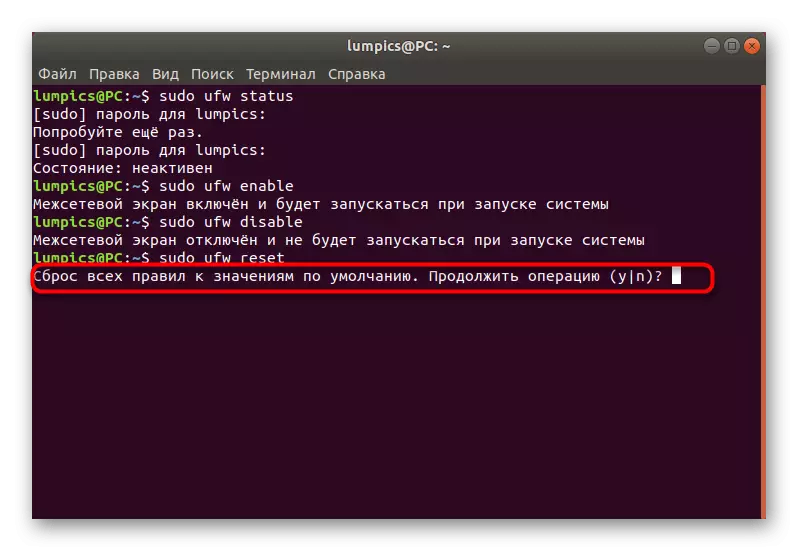

- Potwierdź reset, wybierając odpowiednią odpowiedź.

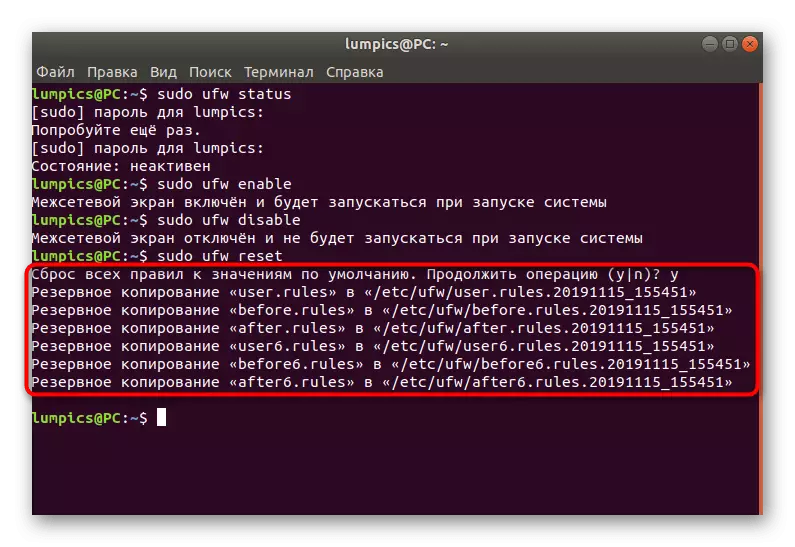

- Zobaczysz sześć różnych wierszy z adresami kopii zapasowych. Możesz poruszać się w dowolnym momencie do tej lokalizacji, aby przywrócić parametry.

Teraz wiesz, jakie zespoły są odpowiedzialne za zarządzanie ogólnym zachowaniem rozważanym zaporą. Wszystkie inne kroki skupią się wyłącznie na konfiguracji, a same parametry są podane jako przykład, czyli, musisz je zmienić, odpychając z własnych potrzeb.

Krok 3: Ustawianie domyślnych reguł

W obowiązkowym zastosowaniu domyślnych reguł, które odnoszą się do wszystkich związków przychodzących i wychodzących, które nie są wymienione oddzielnie. Oznacza to, że wszystkie przychodzące połączenia, które nie są wskazane ręcznie, zostaną zablokowane, a wychodzące odniosą sukces. Cały schemat jest realizowany w następujący sposób:

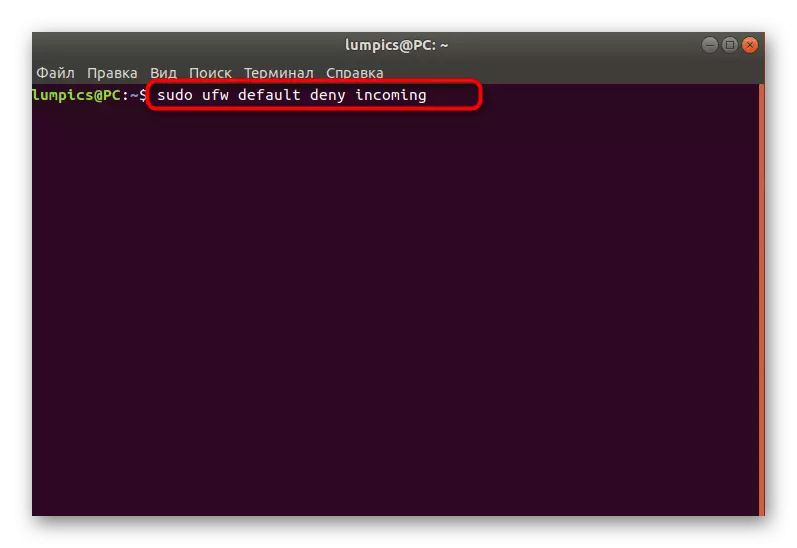

- Uruchom nową sesję konsoli i wprowadź domyślne polecenie przychodzące Sudo UFW. Aktywuj go, naciskając klawisz Enter. Jeśli już zapoznałeś się z zasadami składniami określonymi powyżej, wiesz, że oznacza to blokowanie wszystkich połączeń przychodzących.

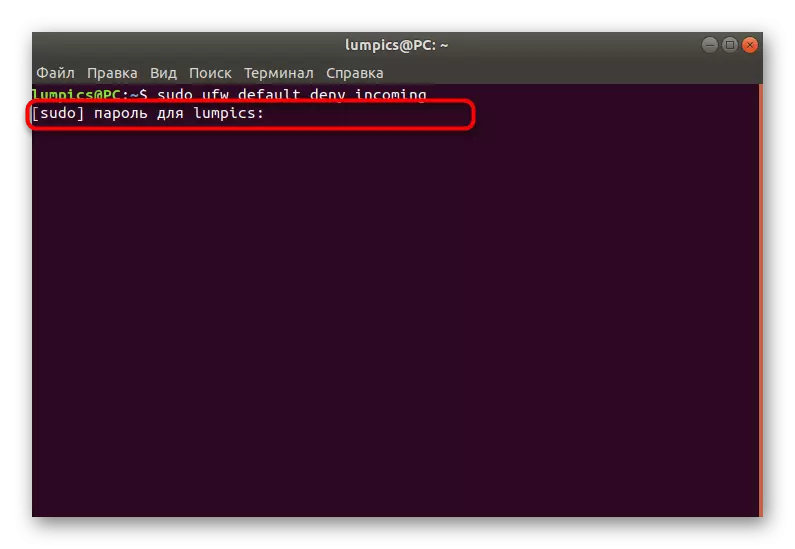

- W obowiązku należy wprowadzić hasło superużytkownika. Określysz go za każdym razem, gdy rozpoczniesz nową sesję konsoli.

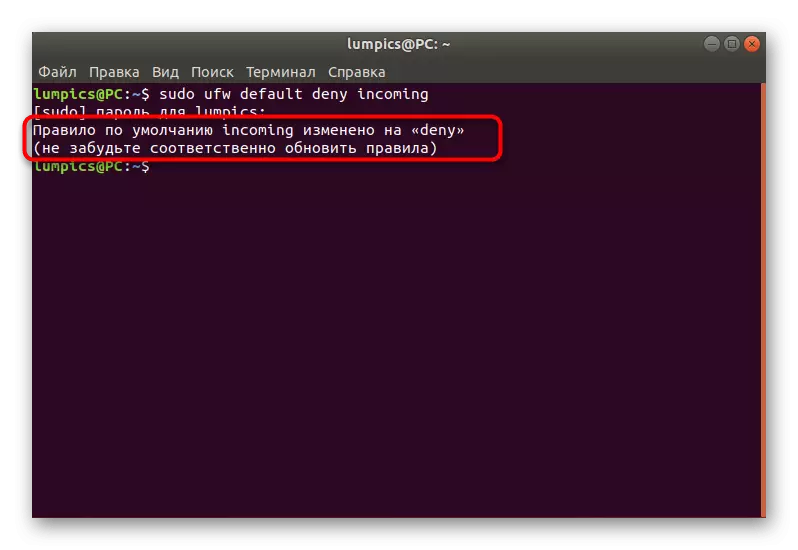

- Po zastosowaniu polecenia zostaniesz powiadomiony, że zasada domyślna wprowadzona w życie.

- W związku z tym musisz ustawić drugie polecenie, które rozwiązuje związki wychodzące. Wygląda na to: domyślne domyślne Sudo UFW.

- Po raz kolejny pojawi się komunikat na temat stosowania reguły.

Teraz nie możesz się martwić o fakt, że jakieś nieznane próby połączeń przychodzących zakończy się sukcesem, a ktoś będzie mógł uzyskać dostęp do sieci. Jeśli nie zamierzasz zablokować absolutnie wszystkich prób połączenia przychodzących, pomiń powyższą regułę i przenieś się do tworzenia własnych, byszało szczegółowo następnego kroku.

Krok 4: Dodawanie własnych zasad zapory

Reguły zapory - główna regulowana opcja dla których użytkownicy i używa UFW. Rozważymy przykład pozwolenia od dostępu, a także nie zapomnieć o blokowaniu przez ports, spójrz na narzędzie OpenSSH. Zacznij od, musisz zapamiętać dodatkowe polecenia składni odpowiedzialne za dodanie reguł:

- UFW pozwolić_name_

- UFW pozwala na port.

- UFW pozwala port / protokołu

Po tym możesz bezpiecznie zacząć tworzyć uprawnienia do uprawiających lub zakazujących. Zajmijmy się każdym rodzajem polityka w porządku.

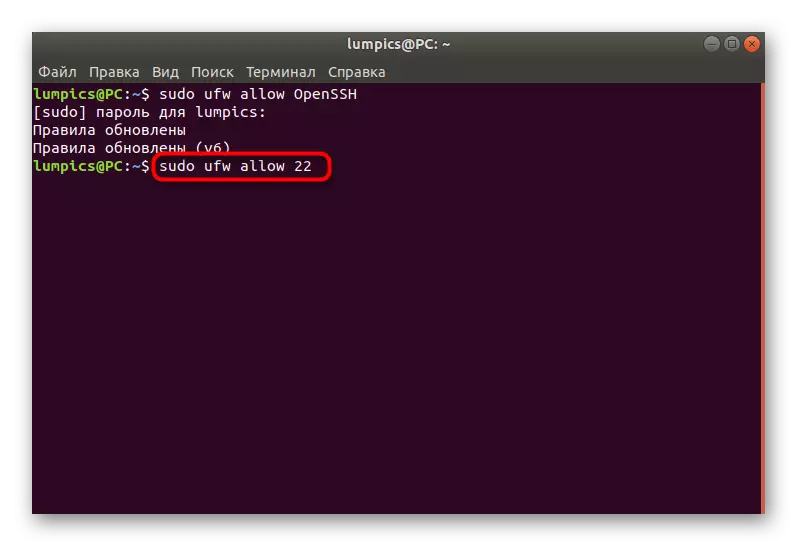

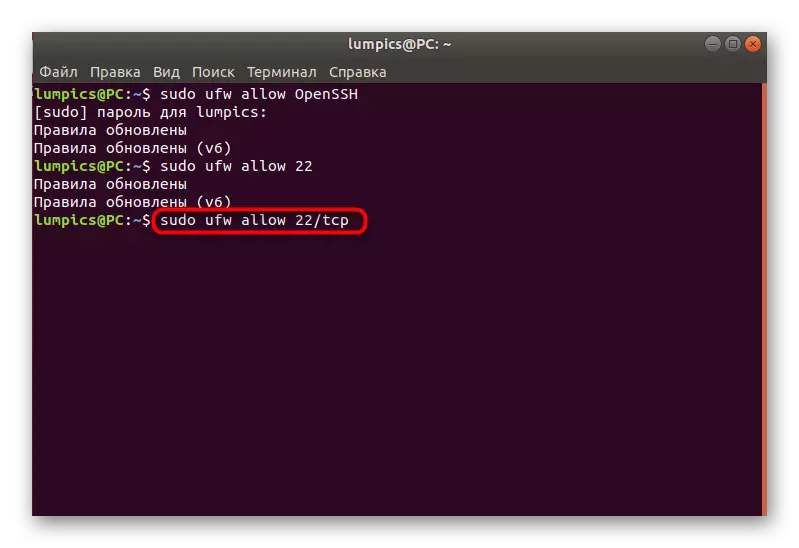

- Użyj Sudo UFW zezwolić openSsh, aby otworzyć dostęp do portów serwisowych.

- Zostaniesz powiadomiony, że zasady zostały zaktualizowane.

- Możesz otworzyć dostęp, określając port, a nie nazwę nazwy usługi, która wygląda tak: Sudo UFW pozwala 22.

- To samo dzieje się przez port / protokół - Sudo UFW pozwala 22 / TCP.

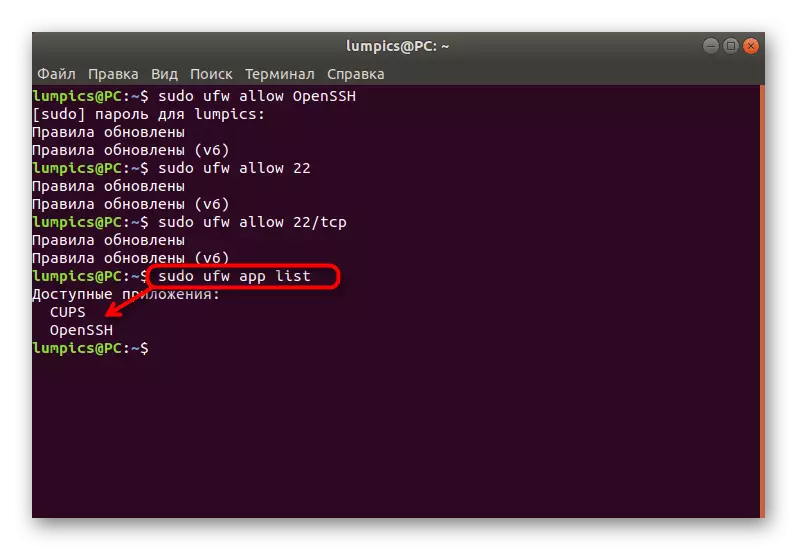

- Po dokonaniu reguł sprawdź listę dostępnych aplikacji, wprowadzając listę aplikacji Sudo UFW. Jeśli wszystko zostało pomyślnie zastosowane, wymagana usługa pojawi się w jednej z następujących linii.

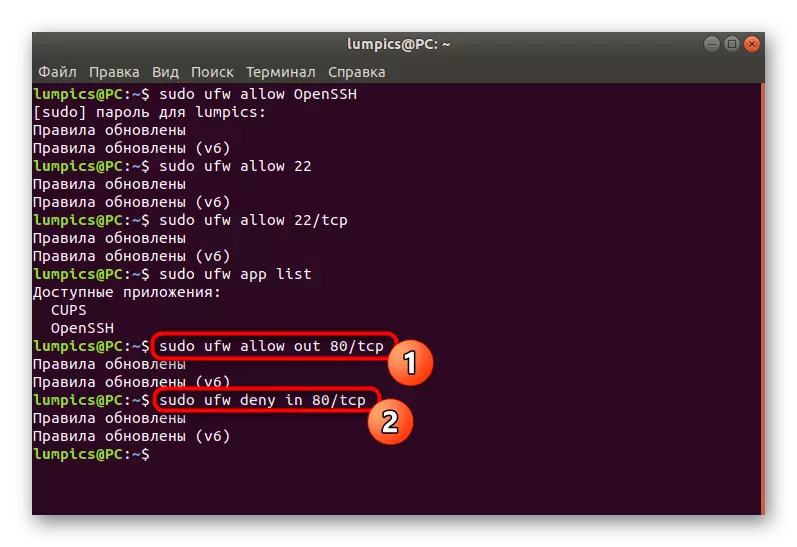

- Jeśli chodzi o uprawnienia i zabronić przenoszenia ruchu nad portami, odbywa się to poprzez wprowadzenie UFW zezwolić na kierunek składni. W zrzucie ekranu znajduje się następnie przykład rozdzielczości ruchu wychodzącego na porcie (Sudo UFW pozwala 80 / TCP), a także zabraniając politykę dla tego samego kierunku w części (Sudo UFW zaprzecza w 80 / TCP).

- Jeśli jesteś zainteresowany przykładem dodawania polityki, wprowadzając szersze oznaczenie składni, użyj UFW Proto Protocol Protocol z oprogramowania IP_ do IP_Nage Port_name.

Krok 5: Instalowanie zasad ograniczeń

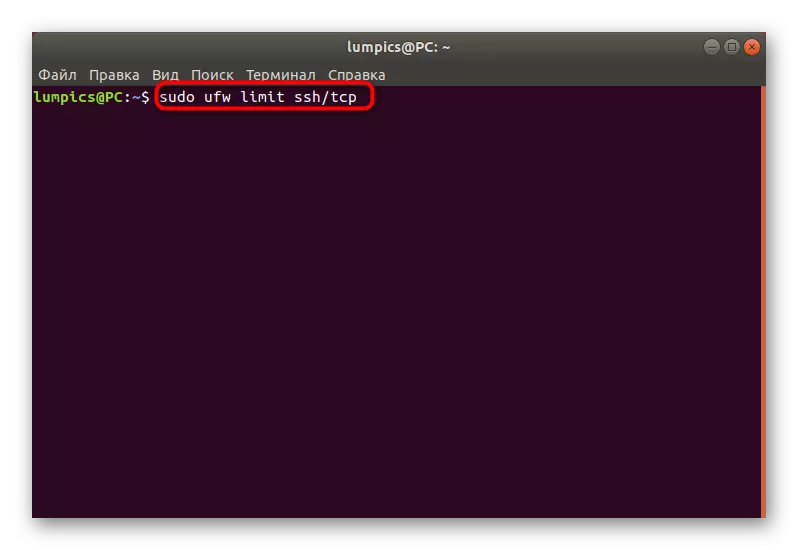

Przywieźliśmy temat instalacji zasad limitu w odrębnym etapie, ponieważ konieczne będzie rozmawiać o tym. Ta reguła ogranicza liczbę podłączonych adresów IP do jednego portu. Najbardziej oczywistym zastosowaniem tego parametru jest ochrona przed atakami, które zamierzają hasła. Instalacja standardowych zasad takich jak:

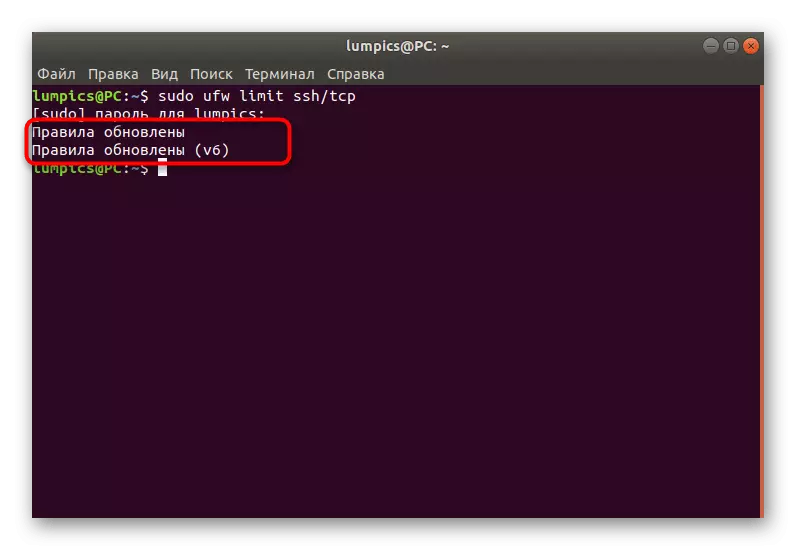

- W konsoli, sudo UFW limit ssh / tcp i kliknij Enter.

- Wprowadź hasło z konta Superuser.

- Zostaniesz powiadomiony, że aktualizacja zasad przekazała pomyślnie.

W ten sam sposób ustanowiono polityki ograniczeń i innych wniosków. Użyj tej nazwy usługi, portu lub portu / protokołu.

Krok 6: Wyświetl status UFW

Czasami trzeba oglądać aktualny status zapory nie tylko pod względem działalności, ale także ustalonych zasad. W tym celu jest oddzielny zespół, który powiedzieliśmy wcześniej, a teraz rozważymy go bardziej szczegółowo.

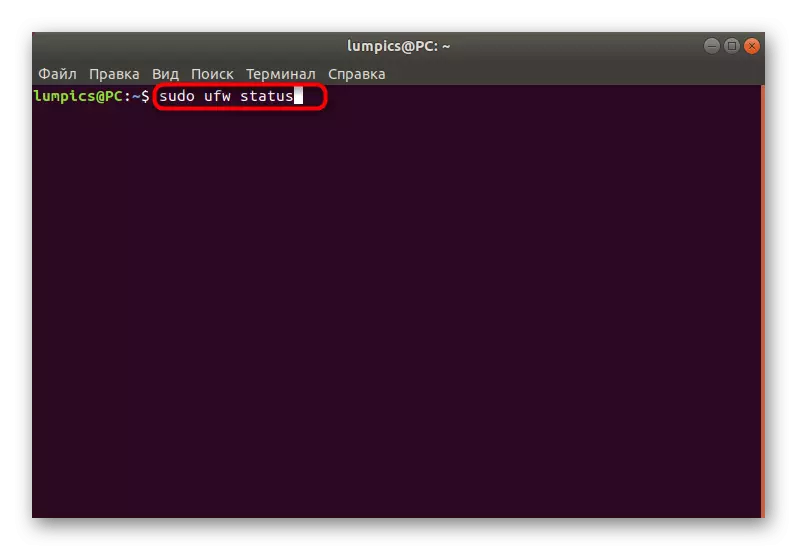

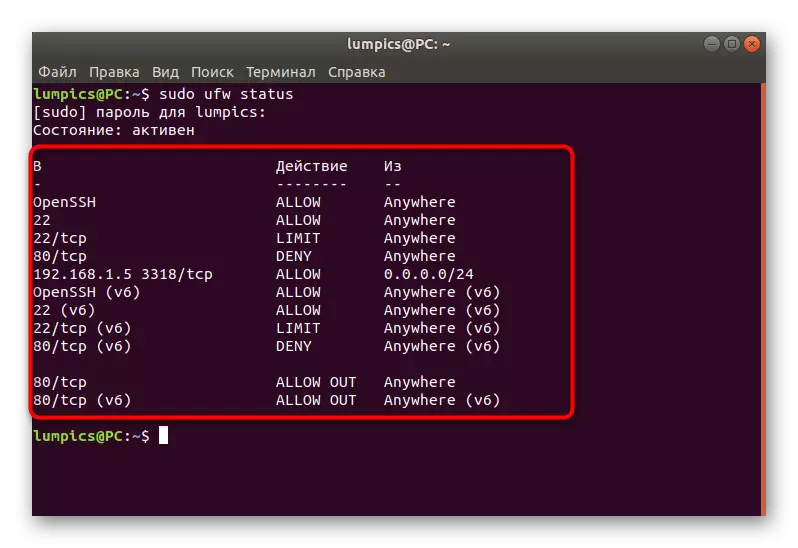

- Niedziela Sudo UFW status, aby uzyskać standardowe informacje.

- Nowe linie wyświetlą wszystkie ustawione zasady dotyczące adresów, protokołów i nazw usług. Po prawej pokazuje działania i wskazówki.

- Bardziej szczegółowe informacje są wyświetlane podczas korzystania z dodatkowego argumentu, a polecenie nabywa typ stanu statusu Sudo UFW.

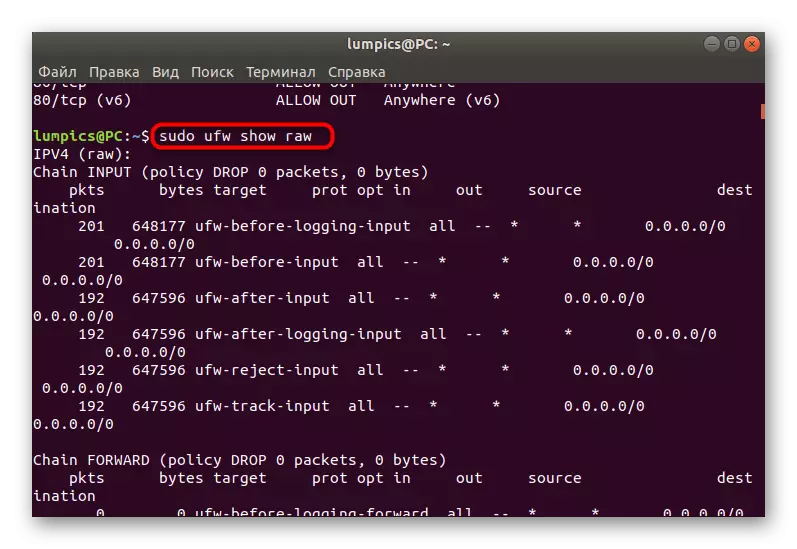

- Lista wszystkich zasad w niezrozumiałym dla początkujących użytkownika jest wyświetlana przez Sudo UFW Show RAW.

Istnieją inne opcje, które wyświetlają pewne informacje na temat istniejących zasad i stanu zapory. Przejdźmy na krótko na wszystkich:

- RAW - Pokazuje wszystkie aktywne reguły za pomocą formatu przesyłania IPTables.

- Wbudowane - obejmuje tylko zasady dodane jako domyślne.

- Przed regułami - wyświetla zasady wykonane przed zaakceptowaniem pakietu z zewnętrznego źródła.

- Zasady użytkownika - odpowiednio pokazuje zasadę dodaną przez użytkownika.

- Następnie zasady są takie same jak przed upodobaniami, ale obejmuje tylko te zasady, które są aktywowane już po dokonaniu pakietów.

- Zasady logowania - wyświetla informacje o rejestrowanych wydarzeniach.

- Słuchanie - używane do przeglądania aktywnych (słuchanych) portów.

- Dodano - zaangażowany podczas oglądania ostatnio dodanych reguł.

W momencie potrzebnej dla Ciebie możesz użyć dowolnej z tych opcji, aby uzyskać pożądane informacje i użyć go do własnych celów.

Krok 7: Usuń istniejące reguły

Niektórzy użytkownicy, otrzymali niezbędne informacje o istniejących zasadach, chcą usunąć niektóre z nich do ustalenia połączenia lub ustawić nowe zasady. Filed Firewall pozwala to zrobić w dowolnym dostępnym momencie, który jest przeprowadzany w ten sposób:

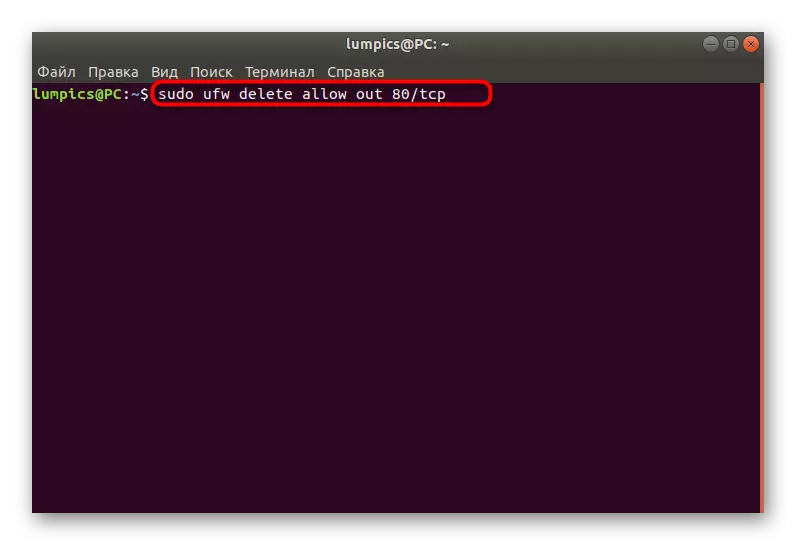

- Włóż Usuwanie Sudo UFW DELETE, aby umożliwić komendę 80 / TCP. Automatycznie usunie regułę umożliwiającą połączenia wychodzące za pośrednictwem portu / protokołu 80 / TCP.

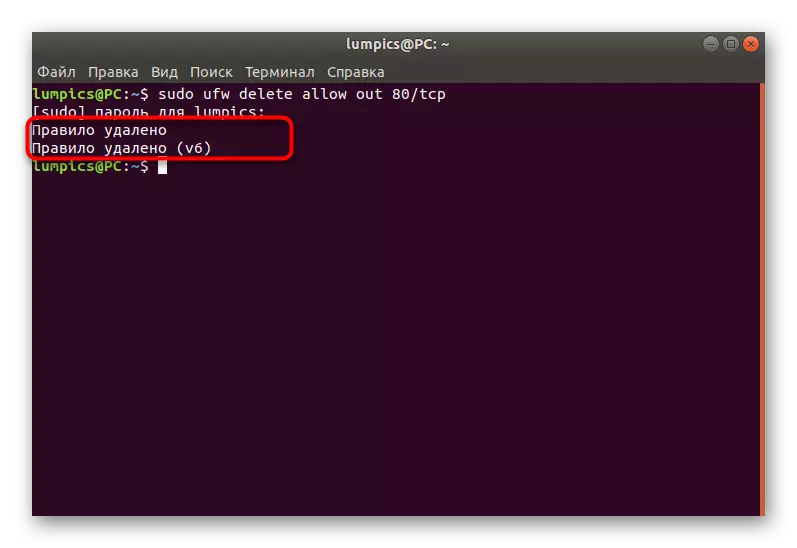

- Zostaniesz powiadomiony, że polityka zostanie pomyślnie usunięta zarówno dla IPv4, jak i IPv6.

- To samo dotyczy, na przykład, aby zaprzeczyć połączenia, Sudo UFW usuwać zaprzecz w 80 / TCP.

Użyj opcji widoku stanu, aby skopiować wymagane reguły i usunąć je w taki sam sposób, jak pokazano w przykładzie.

Krok 8: Włączenie rejestrowania

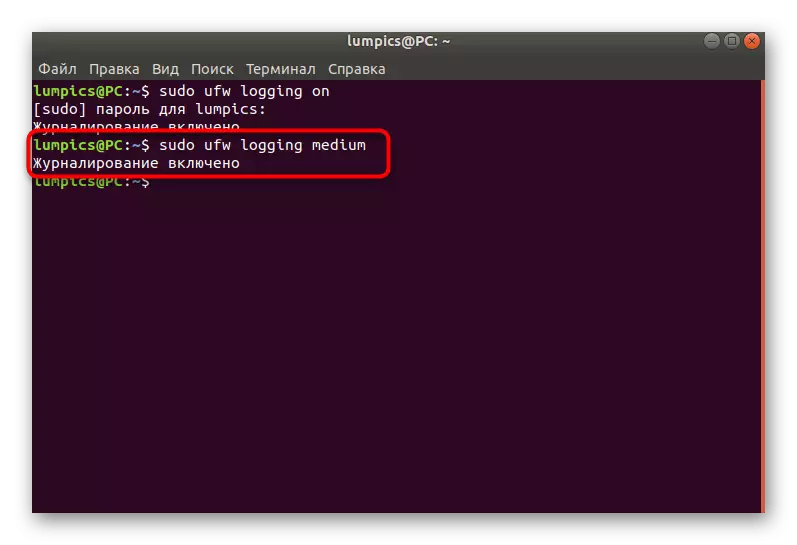

Ostatni etap dzisiejszego artykułu oznacza aktywację opcji, która automatycznie zapisze informacje o zachowaniu UFW w osobnym pliku. Jest to konieczne, aby nie wszyscy użytkownicy, ale stosuje się tak:

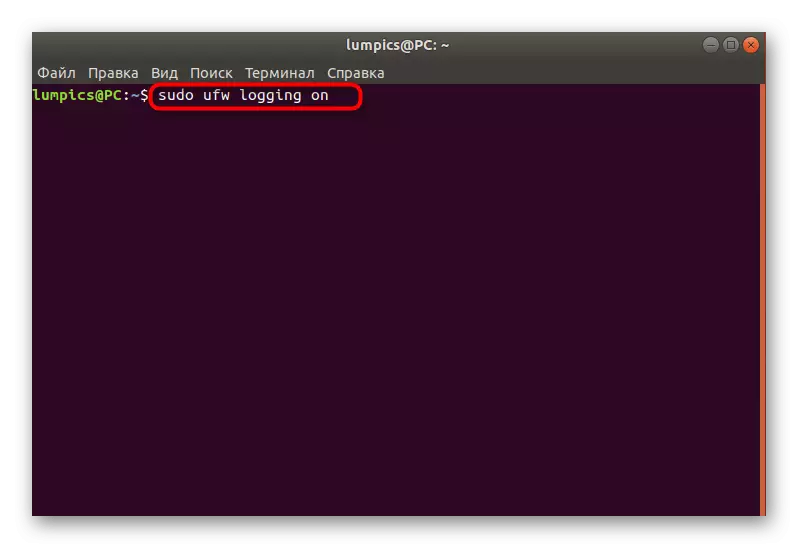

- Napisz logowanie Sudo UFW i naciśnij ENTER.

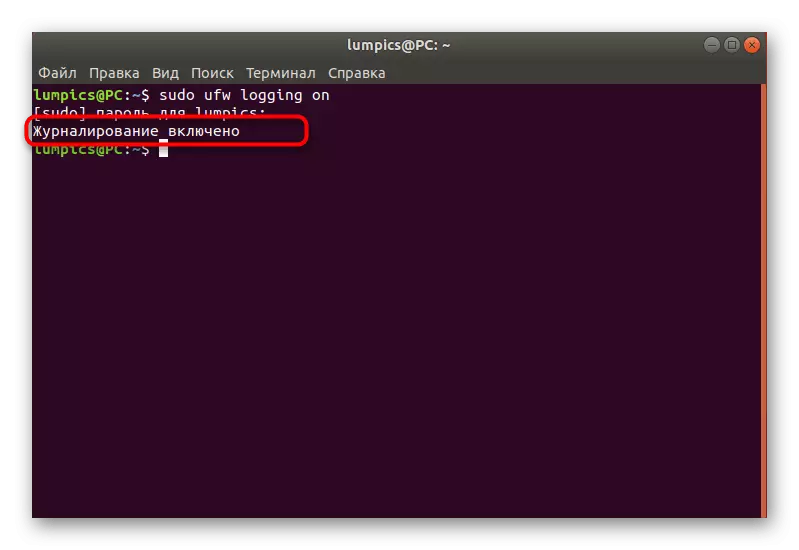

- Poczekaj na zawiadomienie, że dziennik zostanie teraz zapisany.

- Możesz zastosować inną opcję, na przykład, sudo UFW rejestrowanie medium. Jest jeszcze niski (oszczędzaj informacje tylko o zablokowanych pakietach) i wysokości (oszczędza wszystkie informacje). Średnia opcja pisze do magazynu zablokowane i dozwolone pakiety.

Powyżej studiowałeś aż osiem kroków, które służą do konfigurowania zapory UFW w systemie operacyjnym Ubuntu. Jak widać, jest to bardzo prosta firewall, która jest nawet odpowiednia dla początkujących użytkowników ze względu na łatwość eksploracji składni. UFW nadal może być odważniejszy, aby zadzwonić do dobrej wymiany standardowych iptables, jeśli cię nie odpowiada.