Nesten hver avansert bruker Ubuntu er interessert i å sikre sikkerhet for sitt nettverk. I tillegg bruker mange visse nettverksverktøy som vil fungere riktig bare etter at de er spesifikke regler i brannmuren. I dag vil vi snakke om å konfigurere brannmuren på eksemplet på UFW (ukomplisert brannmur). Dette er det enkleste verktøyet for å implementere brannmurets regler, så det anbefales for nybegynnere og de som ikke er fornøyd med for komplekse iptables funksjonalitet. La oss gå for trinn, vurdere hele oppsettprosedyren, demonter hvert trinn i de mest detaljerte som mulig.

Konfigurer UFW i Ubuntu

Du trenger ikke å installere UFW i operativsystemet fordi det er til stede der som standard. Men i en standardform er den inaktiv og har ingen regler i det hele tatt. Først vil vi håndtere aktivering, og deretter vurdere hovedhandlingene. Imidlertid bør prioriteten undersøkes av syntaks, og det gjelder vanligvis de brukerne som planlegger å bruke denne brannmuren på en kontinuerlig basis.Trinn 1: Studerende syntaks

Som du vet, er UFW et konsollverktøy, noe som betyr at det utføres gjennom standard "terminal" eller annen bruker. Samspillet mellom denne typen er gjort ved hjelp av spesialinstallerte kommandoer. Alle er alltid i dokumentasjonen, men det er ikke fornuftig å lese en stor mengde materialer, spesielt i tilfelle av dagens instrument. Inngangsprinsippet ser slik ut: Sudo UFW Options Action Parametre. Sudo er ansvarlig for å kjøre på vegne av superbrukeren, UFW er et standard argument som betegner programmet, og de resterende setningene og definerer reglene som er installert. Det er for dem at vi vil stoppe mer detaljert.

- Aktiver er en standardparameter som er ansvarlig for å slå på brannmuren. I dette tilfellet blir det automatisk lagt til autoloaden.

- Deaktiver - deaktiverer UFW og fjerner den fra AutoLoad.

- Oppdater - brukes til å starte brannmuren på nytt. Spesielt relevant etter å ha installert nye regler.

- Standard - Betegner at det neste alternativet skal installeres som standard.

- Logging - Aktiverer opprettelsen av loggfiler der alle grunnleggende opplysninger om brannmurens handling vil bli lagret.

- Tilbakestill - Tilbakestiller alle innstillinger opp til standard.

- Status - brukes til å vise gjeldende tilstand.

- Vis - Hurtigvisning av brannmurrapporter. Ytterligere alternativer gjelder for denne parameteren, men vi vil snakke om dem i et eget skritt.

- Tillat er involvert når du legger til permissive regler.

- Nekte er den samme, men anvendt for å forby.

- Avvis - legger til kasserende regel.

- Begrense - installere de begrensende reglene.

- Slett - Fjerner den angitte regelen.

- Sett inn - Setter inn regelen.

Som du kan se, er det ikke mange lag. De er nøyaktig mindre enn i andre tilgjengelige brannmurer, og du kan huske syntaksen etter flere forsøk på å samhandle med UFW. Det forblir bare for å håndtere et eksempel på en konfigurasjon, som følgende trinn i dagens materiale vil bli viet.

Trinn 2: Aktiver / Deaktiver / Tilbakestill innstillinger

Vi bestemte oss for å markere flere konfigurasjonsmomenter i ett trinn, siden de delvis er sammenkoblet og lik implementeringen. Som du allerede vet, er UFW i utgangspunktet i en frakoblet tilstand, så la oss aktivere det ved å bruke bare én kommando.

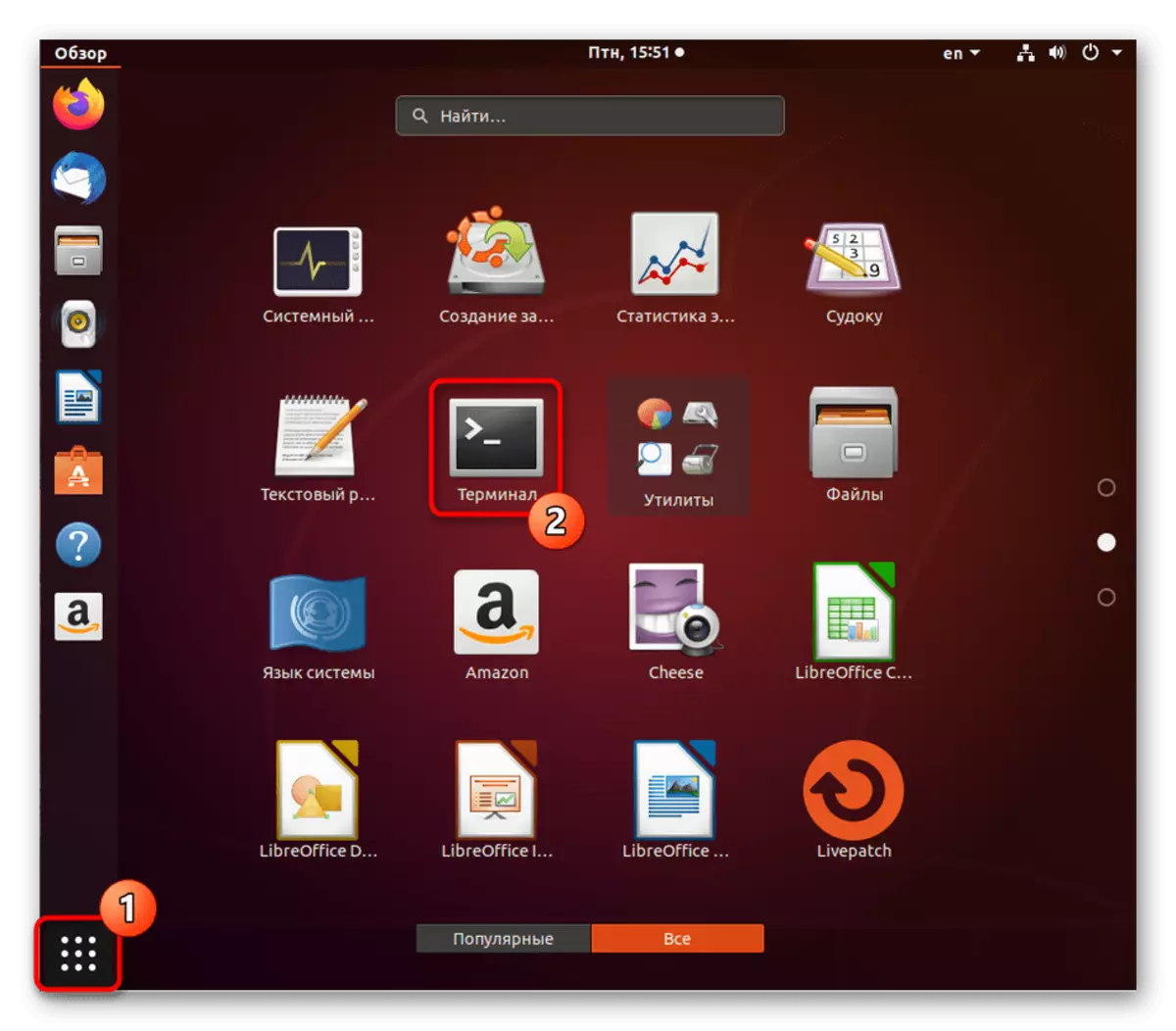

- Åpne panelet med programmer og kjør "Terminal". Du kan åpne konsollen og en annen måte praktisk for deg.

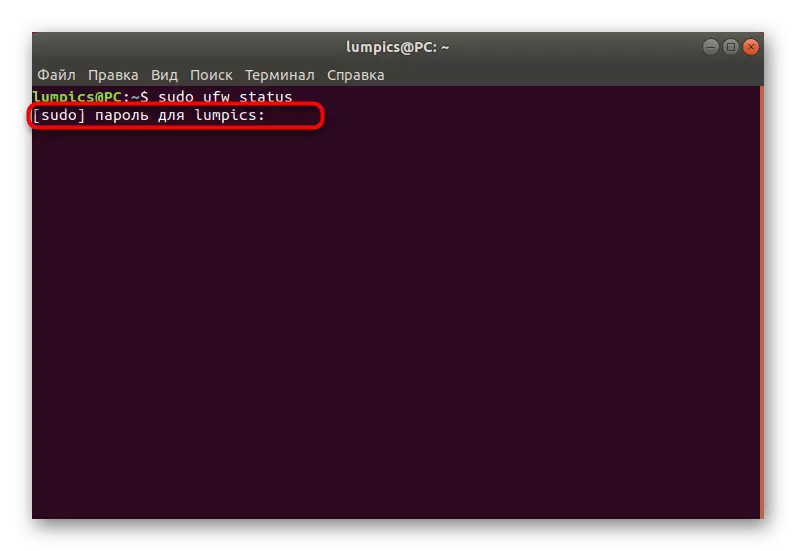

- Før du utfører aktivering, sjekk, kanskje tidligere eller et annet program har allerede aktivert brannmuren. Dette gjøres ved å skrive inn Sudo UFW Status-kommandoen.

- Skriv inn passordet for å få superbrukerrettighetene og trykk ENTER. Merk at på samme tid vises ikke inngangsmetoden tegn i sikkerhetsraden.

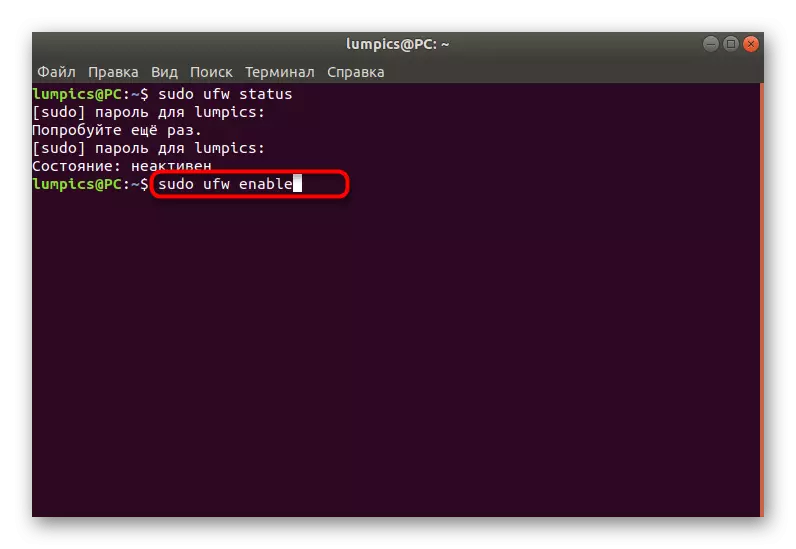

- I den nye linjen vil du motta informasjon om den nåværende tilstanden til UFW.

- Aktivering av brannmuren utføres gjennom parameteren som allerede er nevnt ovenfor, og hele kommandoen ser slik ut: Sudo UFW Aktiver.

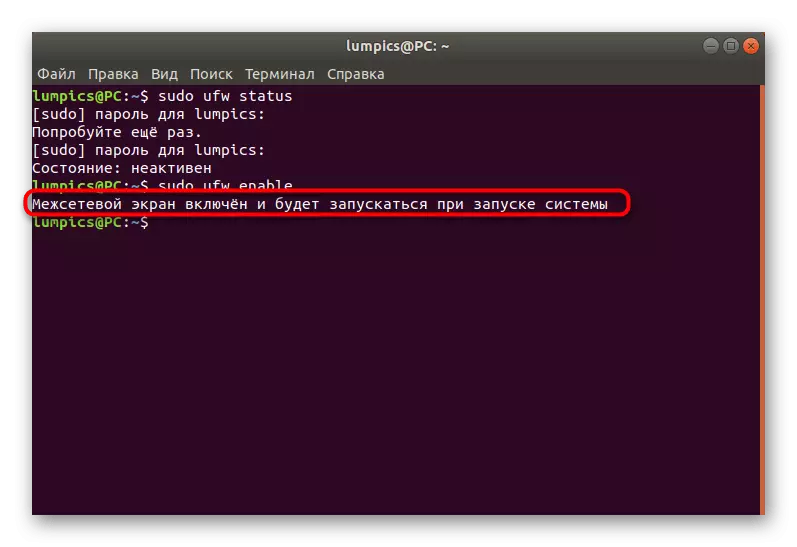

- Du vil varsle om at brannmuren er aktivert og vil kjøre sammen med operativsystemet.

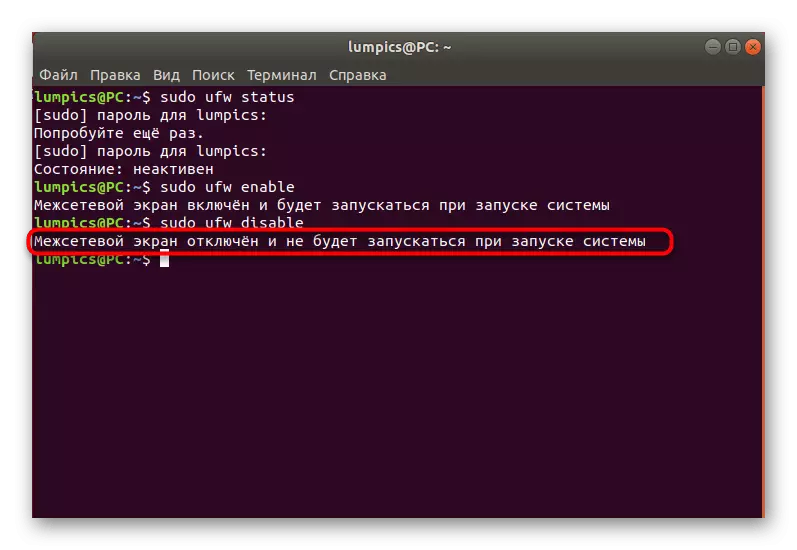

- Bruk Sudo UFW deaktivere til å stenge.

- Deaktivering vil varsle nesten den samme meldingen.

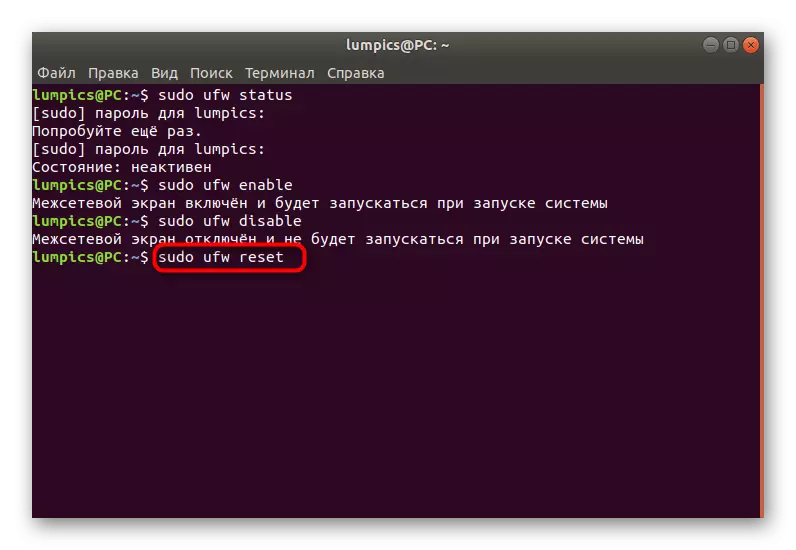

- I fremtiden, hvis du trenger å tilbakestille reglene, eller du må gjøre dette nå, sett inn Sudo UFW RESET-kommandoen og trykk Enter-tasten.

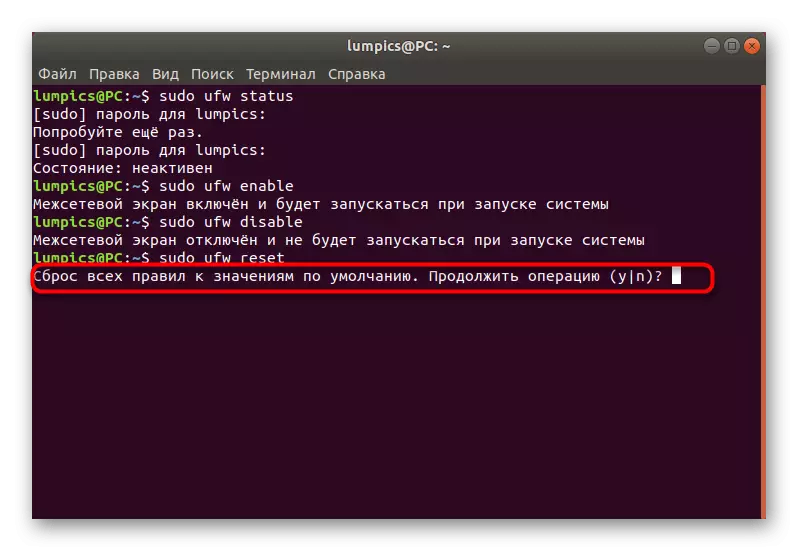

- Bekreft tilbakestillingen ved å velge riktig svar.

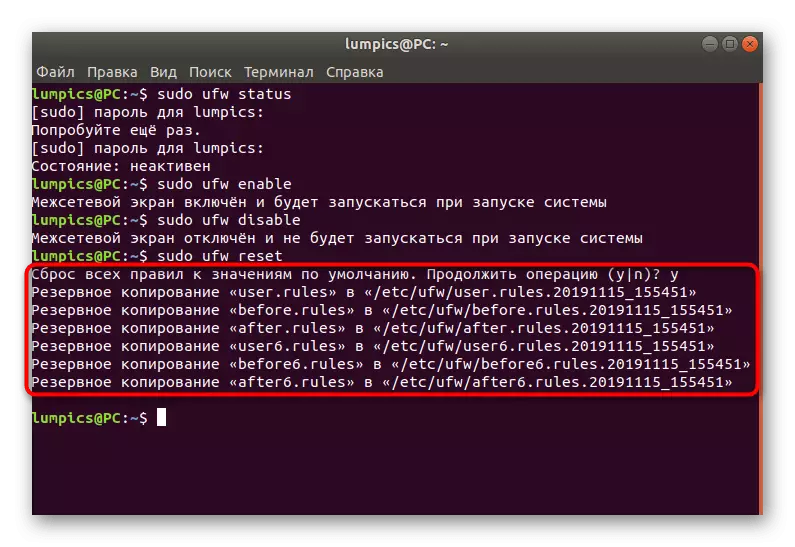

- Du vil se seks forskjellige rader med backupadresser. Du kan flytte når som helst til dette stedet for å gjenopprette parametrene.

Nå vet du hva slags lag som er ansvarlige for å administrere den generelle oppførselen til brannmuren under vurdering. Alle andre trinn vil fokusere utelukkende på konfigurasjonen, og parametrene selv er gitt som et eksempel, det vil si, du må endre dem, repulscing fra dine behov.

Trinn 3: Stille inn standardreglene

I obligatorisk, bruk standardreglene som vil forholde seg til alle innkommende og utgående forbindelser som ikke er nevnt separat. Dette betyr at alle innkommende tilkoblinger som ikke er indikert ved manuelt, vil bli blokkert, og utgående er vellykket. Hele ordningen er implementert som følger:

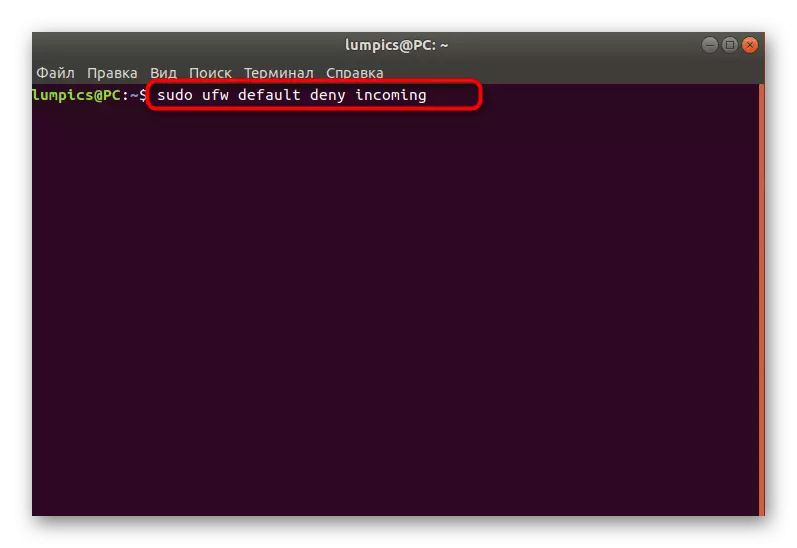

- Kjør den nye sesjonen i konsollen og skriv inn Sudo UFW Standard Deny Incoming Command. Aktiver det ved å trykke på Enter-tasten. Hvis du allerede har kjent deg med syntaksreglene som er angitt ovenfor, vet du at dette betyr å blokkere alle innkommende tilkoblinger.

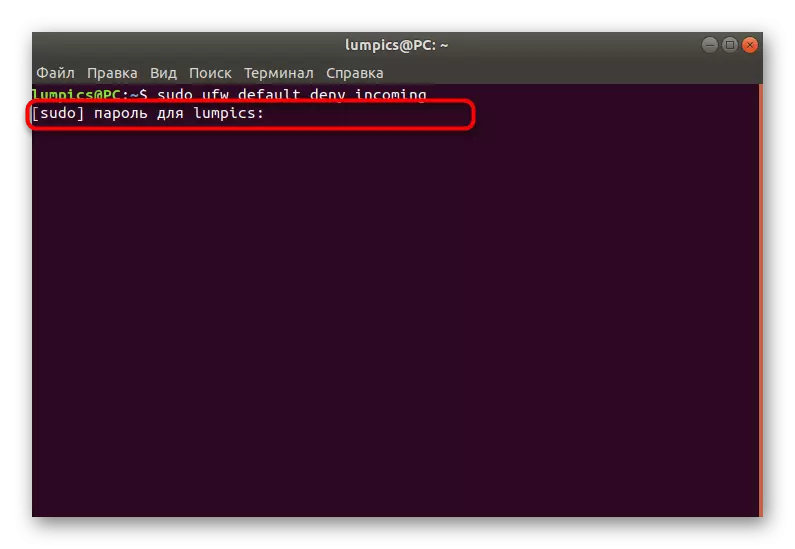

- I obligatorisk må du skrive inn et superbrukerpassord. Du vil spesifisere det hver gang når du starter en ny konsollsesjon.

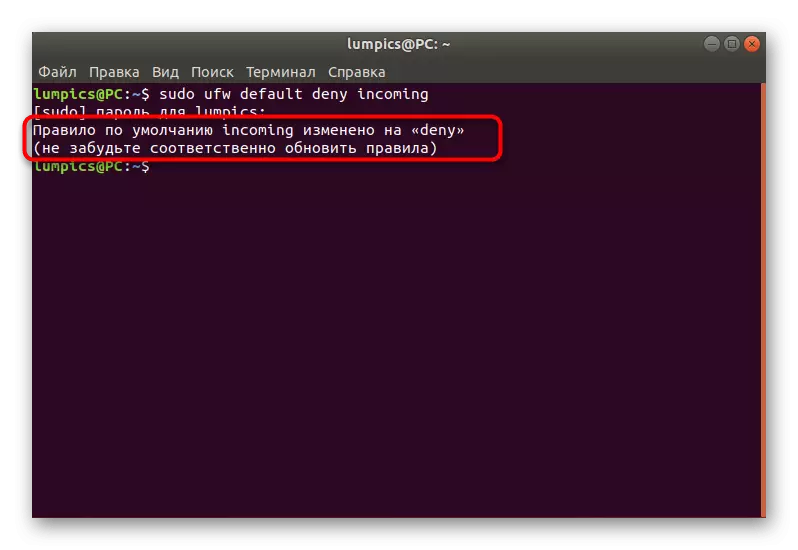

- Etter at du har brukt kommandoen, vil du bli varslet om at standardregelen trådte i kraft.

- Følgelig må du sette den andre kommandoen som løser utgående forbindelser. Det ser slik ut: Sudo UFW Standard tillater utgående.

- Igjen vises en melding på anvendelsen av regelen.

Nå kan du ikke bekymre deg for at eventuelle ukjente innkommende tilkoblingsforsøk vil lykkes, og noen vil kunne få tilgang til nettverket ditt. Hvis du ikke kommer til å blokkere absolutt alle innkommende tilkoblingsforsøk, hopper du over den ovennevnte regelen og flytt til egenskapen din, etter å ha studert det neste trinnet i detalj.

Trinn 4: Legge til dine egne regler for brannmuren

Brannmurregler - det viktigste justerbare alternativet for hvilke brukere og bruker UFW på. Vi vil vurdere et eksempel på tillatelse fra tilgang, samt ikke glemme blokkeringen av porter nå, se på OpenSSH-verktøyet. Til å begynne med må du huske flere syntakskommandoer som er ansvarlige for å legge til regler:

- Ufw tillate_name_

- UFW tillater port

- UFW tillater port / protokoll

Etter det kan du sikkert begynne å skape permissive eller uoverkommelige regler. La oss håndtere hver type politiker i rekkefølge.

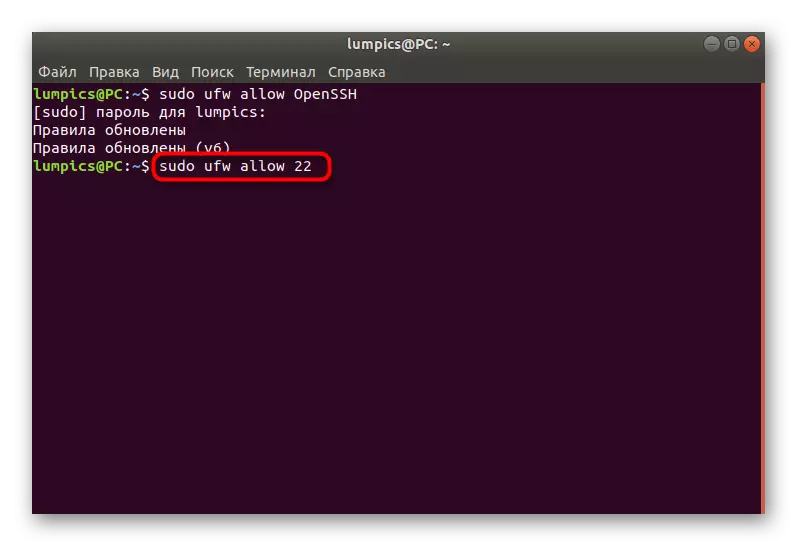

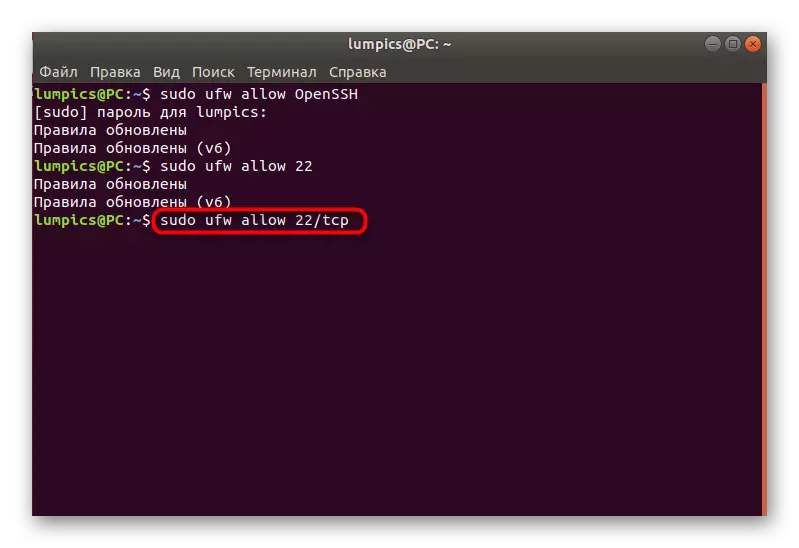

- Bruk Sudo UFW Tillat OpenSSH for å åpne tilgangen til serviceportene.

- Du vil bli varslet om at reglene har blitt oppdatert.

- Du kan åpne tilgangen ved å angi porten, ikke navnet på servicenavnet, som ser slik ut: Sudo UFW tillater 22.

- Det samme skjer gjennom havnen / protokollen - Sudo UFW tillater 22 / tcp.

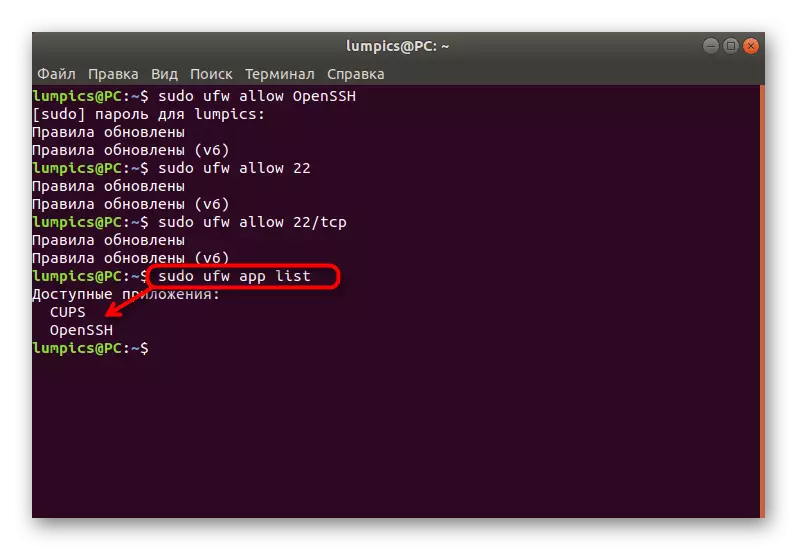

- Etter å ha gjort reglene, sjekk listen over tilgjengelige programmer ved å skrive inn Sudo UFW-applisten. Hvis alt ble brukt, vil den nødvendige tjenesten vises i en av følgende linjer.

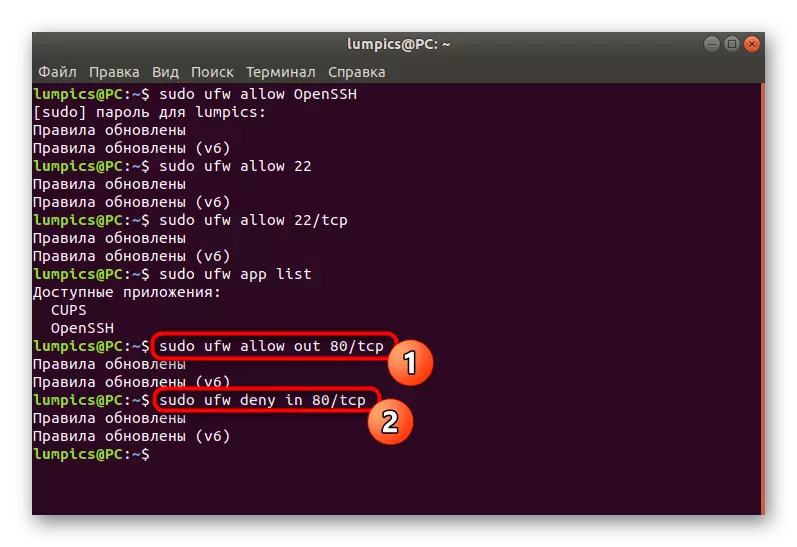

- Når det gjelder tillatelser og forbyr trafikkoverføring over porter, gjøres dette ved å skrive inn UFW tillate syntaksretningen. I skjermbildet ser du et eksempel på oppløsningen av utgående trafikk på porten (Sudo UFW tillater 80 / TCP), samt forbudt retningslinjer for samme retning i delen (Sudo UFW Deny i 80 / TCP).

- Hvis du er interessert i et eksempel på å legge til en policy ved å skrive inn en bredere syntaksbetegnelse, bruk UFW Tillat protoseksempelprotokollen fra IP_-programvare til IP_NAGE Port_name.

Trinn 5: Installere grenseverdier

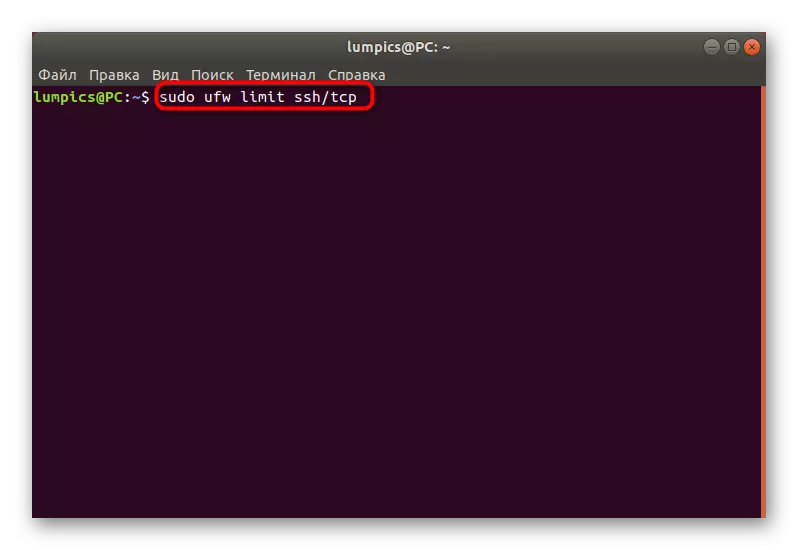

Vi tok imot emnet installasjon av grenseverdiene i et eget stadium, siden det vil være nødvendig å snakke mer om dette. Denne regelen begrenser antall tilkoblede IP-adresser til en port. Den mest åpenbare bruken av denne parameteren er å beskytte mot angrep som har til hensikt å passord. Installasjon av standardpolitikk som dette:

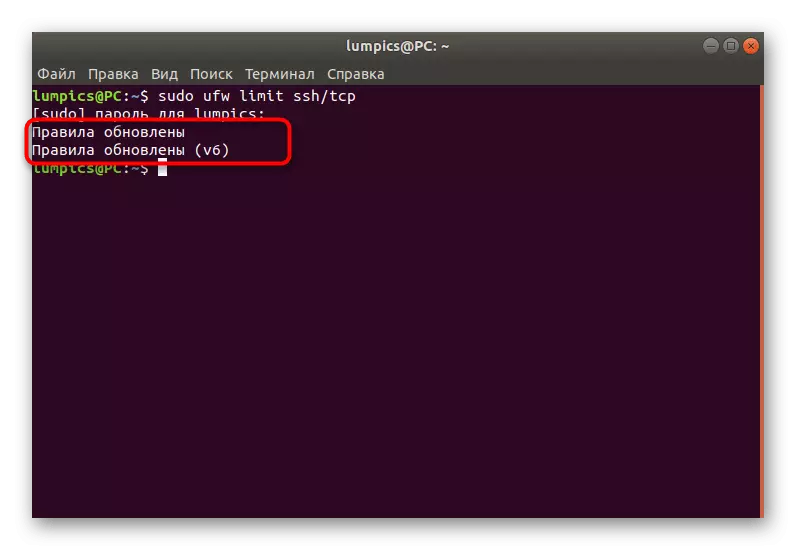

- I konsollen, Sudo UFW Limit SSH / TCP og klikk på Enter.

- Skriv inn passordet fra Superuser-kontoen din.

- Du vil bli varslet om at oppdateringen av reglene har gått med hell.

På samme måte etableres politikk for restriksjoner og andre applikasjoner. Bruk for dette servicenavnet, port eller port / protokoll.

Trinn 6: Se UFW-status

Noen ganger må du se den nåværende statusen til brannmuren, ikke bare når det gjelder aktivitet, men også etablerte regler. For dette er det et eget lag som vi tidligere har sagt, og nå vil vi vurdere det mer detaljert.

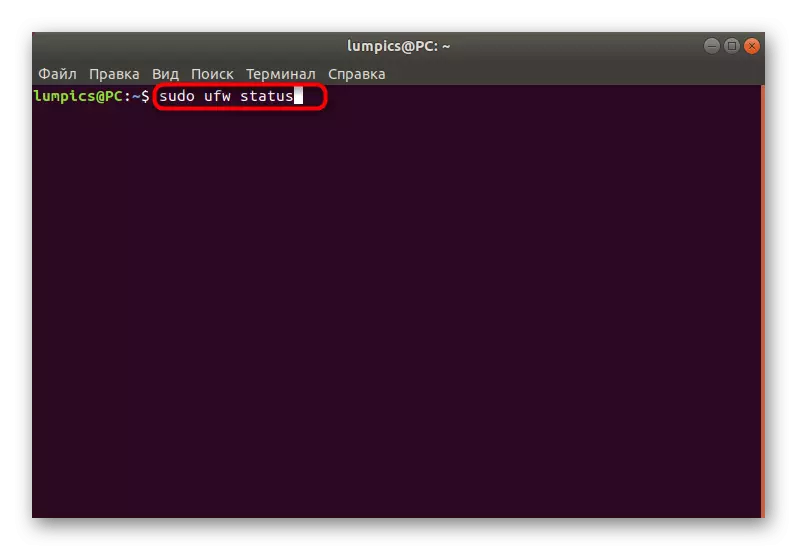

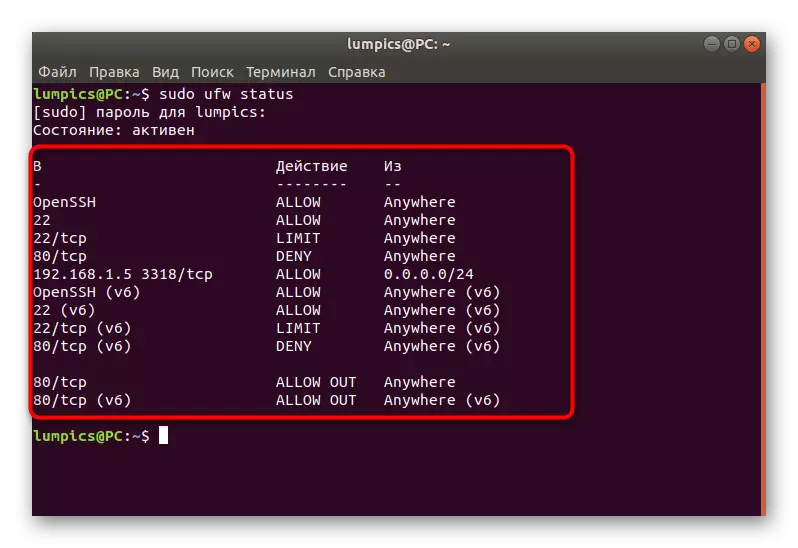

- Søndag sudo ufw status for å få standard informasjon.

- Nye linjer vil vise alle angitte retningslinjer for adresser, protokoller og servicenavn. Til høyre viser handlinger og retninger.

- Mer detaljert informasjon vises når du bruker et ekstra argument, og kommandoen kjøper typen Sudo UFW-status verbose.

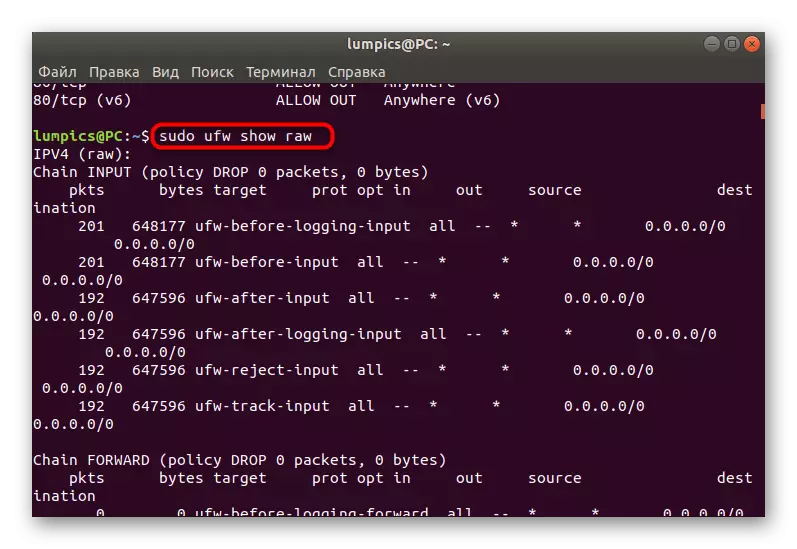

- Listen over alle regler i uforståelig for nybegynnere av brukeren vises gjennom Sudo UFW Show Raw.

Det finnes andre alternativer som viser visse opplysninger om de eksisterende reglene og tilstanden til brannmuren. La oss kort kjøre på dem alle:

- RAW - Viser alle aktive regler ved hjelp av Iptables innleveringsformat.

- Builtins - inkluderer bare reglene som er lagt til som standard.

- Førregler - Viser retningslinjer som utføres før du godtar en pakke fra en ekstern kilde.

- Brukerregler - henholdsvis, viser politikken som er lagt til av brukeren.

- Etterregler er det samme som tidligere regler, men inkluderer bare de reglene som allerede er aktivert etter pakker.

- Loggingsregler - Viser informasjon om hendelsene som er logget inn.

- Lytte - brukes til å vise aktive (lyttede) porter.

- Lagt til - involvert når du ser på nylig lagt til regler.

I den tiden du trenger for deg, kan du bruke noen av disse alternativene for å få ønsket informasjon og bruke den til dine egne formål.

Trinn 7: Slett eksisterende regler

Noen brukere, etter å ha mottatt nødvendig informasjon om eksisterende regler, ønsker å slette noen av dem for å etablere en tilkobling eller sette nye retningslinjer. Den faced brannmuren lar deg gjøre dette i et hvilket som helst tilgjengelig øyeblikk, som utføres slik:

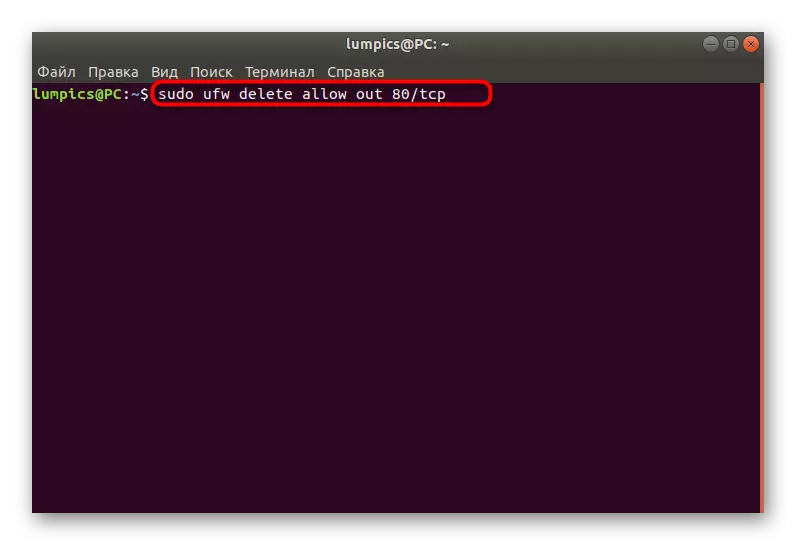

- Sett inn Sudo UFW DELETE Tillat ut 80 / TCP-kommandoen. Det vil automatisk slette regelen som tillater utgående tilkoblinger via port / protokoll 80 / TCP.

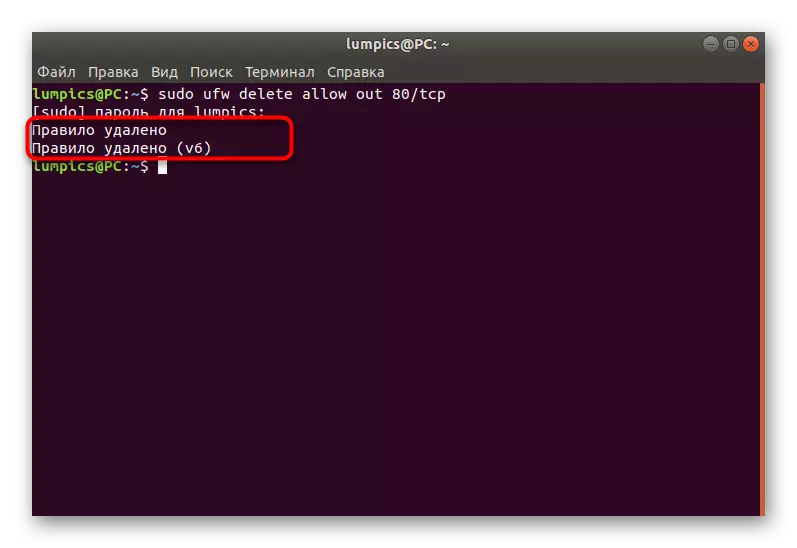

- Du vil bli varslet om at politikken er fjernet både for IPv4 og IPv6.

- Det samme gjelder for uoverkommelige forbindelser, for eksempel Sudo UFW DELETE Deny i 80 / TCP.

Bruk statusvisningalternativene til å kopiere de nødvendige reglene og slette dem på samme måte som vist i eksemplet.

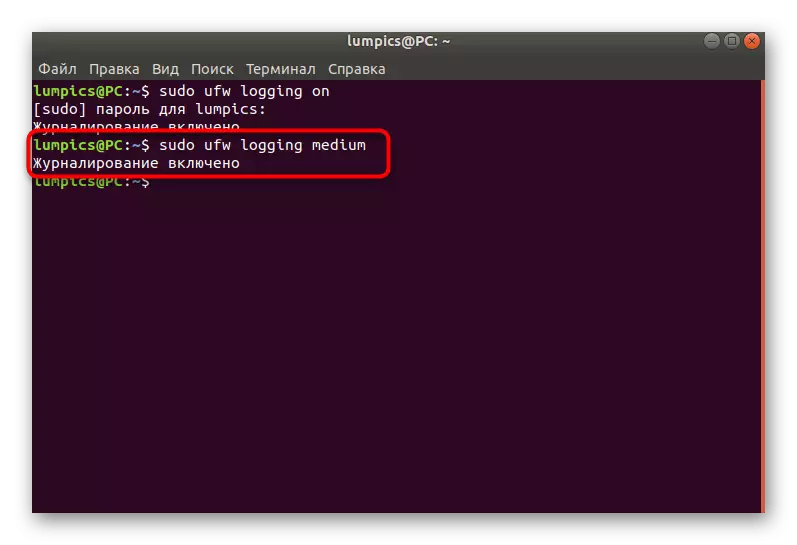

Trinn 8: Slå på logging

Den siste fasen i dagens artikkel innebærer en aktivering av alternativet som automatisk vil lagre UFW-adferdsinformasjonen i en egen fil. Det er nødvendig for ikke alle brukere, men gjelder slik:

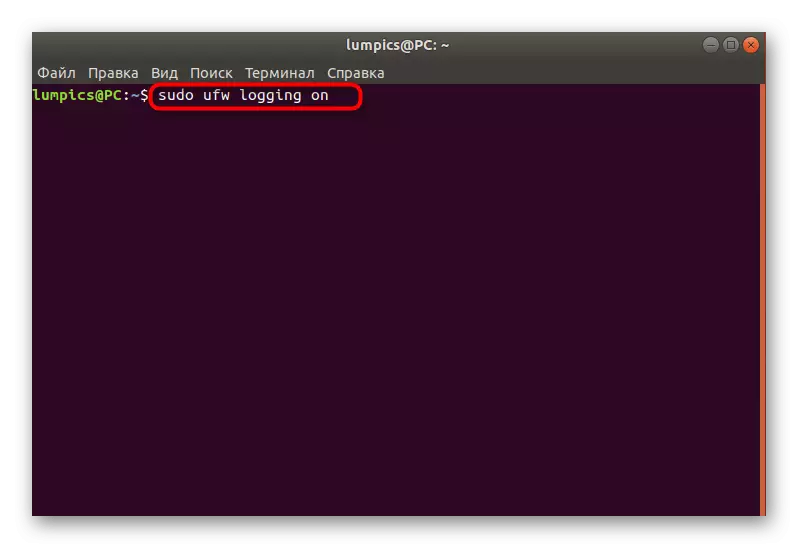

- Skriv en Sudo UFW Logg på og trykk Enter.

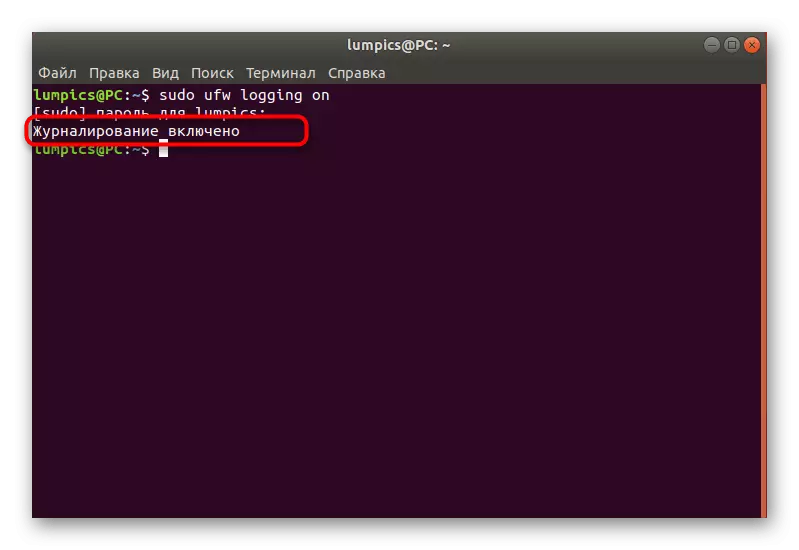

- Vent på varselet at loggen nå blir lagret.

- Du kan bruke et annet alternativ, for eksempel Sudo UFW Logging Medium. Det er fortsatt en lav (lagrer bare informasjon om blokkerte pakker) og høy (sparer all informasjon). Gjennomsnittlig alternativet skriver inn i bladet låst og tillatt pakker.

Over du studerte så mye som åtte trinn, som brukes til å konfigurere UFW-brannmuren i Ubuntu-operativsystemet. Som du kan se, er dette en veldig enkel brannmur, som til og med er egnet for nybegynnere på grunn av den enkle utforskningen av syntaks. UFW kan fortsatt være sterkere å ringe en god erstatningsstandard iptables hvis den ikke passer deg.