Som du vet, lar den åpne SSH-teknologien deg muligheten til å koble til en bestemt datamaskin og sende data via den valgte beskyttede protokollen. Dette gjør at du kan implementere og fullt ut kontrollere den valgte enheten, og sørge for sikker utveksling av viktig informasjon og til og med passord. Noen ganger har brukerne behovet for å koble til SSH, men i tillegg til å installere verktøyet selv, er det nødvendig å produsere og flere innstillinger. Vi ønsker å snakke om det i dag, ta Debian-distribusjonen for eksemplet.

Tilpasse ssh på debian

Vi deler konfigurasjonsprosessen i flere trinn, siden hver er ansvarlig for implementeringen av spesifikke manipulasjoner og kan ganske enkelt være nyttige for bestemte brukere, som avhenger av personlige preferanser. La oss starte med det faktum at alle handlinger vil bli gjort i konsollen, og vil trenge å bekrefte superbrukerens rettigheter, så forberede seg på dette på forhånd.Installere ssh-server og ssh-klient

Som standard er SSH inkludert i standard debian operativsystem verktøyet sett, men på grunn av noen funksjoner, kan de nødvendige filene være opprør eller bare fraværende, for eksempel når brukeren manuelt produserte avinstallering. Hvis du trenger å forhåndsinstallere SSH-Server og SSH-Client, følg følgende instruksjoner:

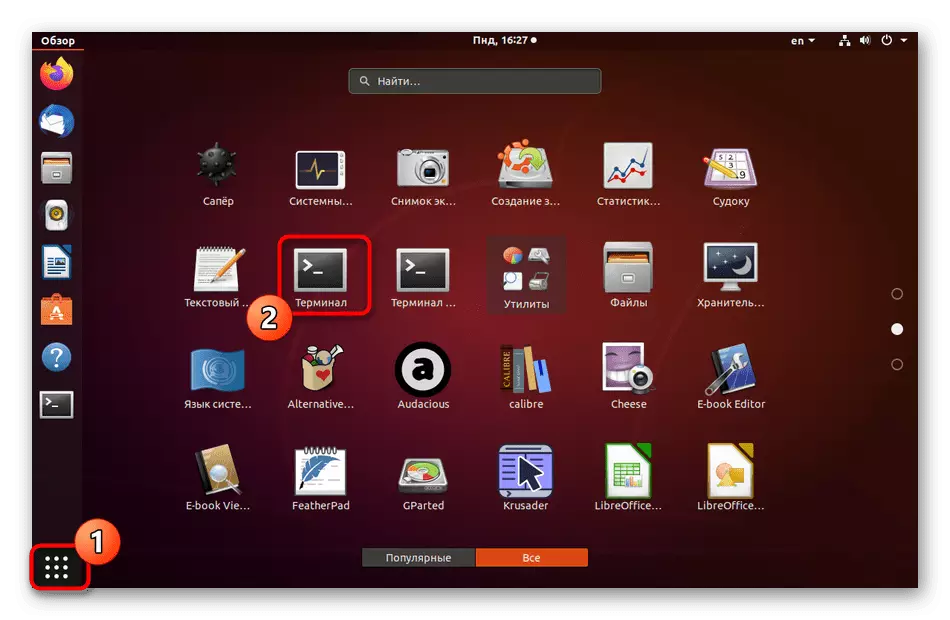

- Åpne Start-menyen og start terminalen derfra. Dette kan gjøres gjennom standardnøkkelkombinasjonen Ctrl + Alt + T.

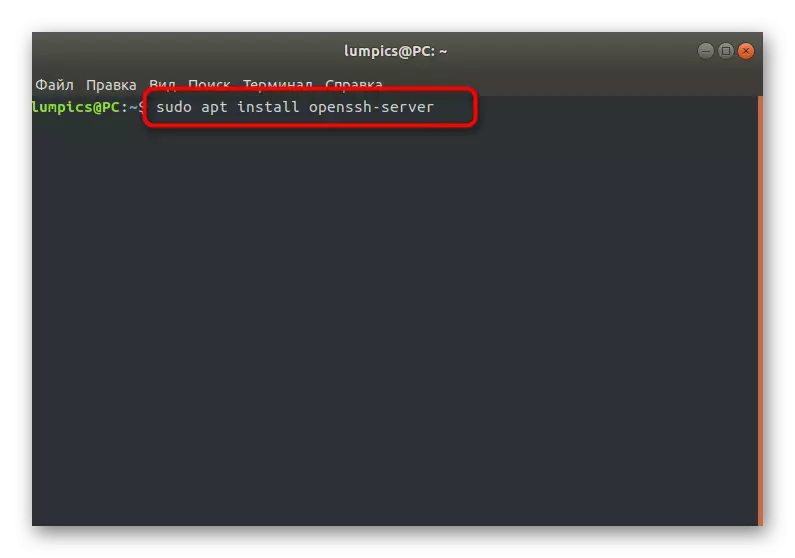

- Her er du interessert i kommandoen Sudo Apt Installer OpenSSh-Server som er ansvarlig for å installere serverdelen. Skriv inn det og klikk på Enter for å aktivere.

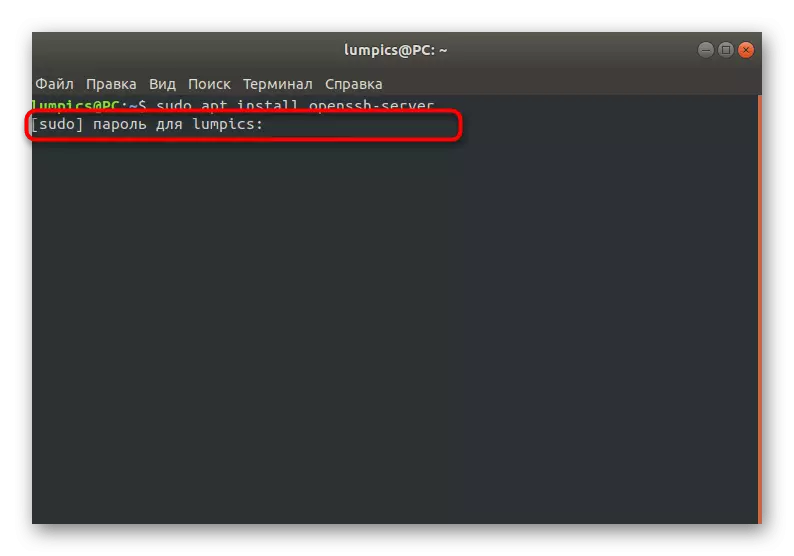

- Som du allerede vet, må handlingene som utføres med Sudo-argumentet, bli aktivert ved å spesifisere superbrukerpassordet. Vurder at tegnene som er angitt i denne linjen, vises ikke.

- Du vil bli varslet om at pakker legges til eller oppdateres. Hvis SSH-serveren allerede er installert i Debian, vises en melding på tilstedeværelsen av den angitte pakken.

- Deretter må du legge til i systemet og klientdelen, som for datamaskinen som forbindelsen vil bli koblet til i fremtiden. For å gjøre dette, bruk en lignende Sudo Apt-Get Installer OpenSSH-Client-kommandoen.

Det finnes ikke flere ekstra komponenter å installere eventuelle ekstra komponenter, du kan nå trygt bytte til serveradministrasjons- og konfigurasjonsfilene for å lage taster og lagre alt for å koble til den eksterne skrivebordet.

Serveradministrasjon og sjekke sitt arbeid

La oss kort fokusere på hvordan den installerte serveren administreres og kontrollen av operasjonen. Det må gjøres før du bytter til oppsettet for å sikre at funksjonen til de tilsatte komponentene er riktige.

- Bruk Sudo Systemctl Aktiver SSHD-kommandoen for å legge til en server for å autoload, hvis den ikke skjer automatisk. Hvis du trenger å avbestille lanseringen med operativsystemet, bruk Systemctl Deaktiver SSHD. Deretter trenger manuell oppstart for å angi SystemctL Start Sshd.

- Alle slike handlinger må absolutt alltid utføres på vegne av superbrukeren, så du må skrive inn passordet hans.

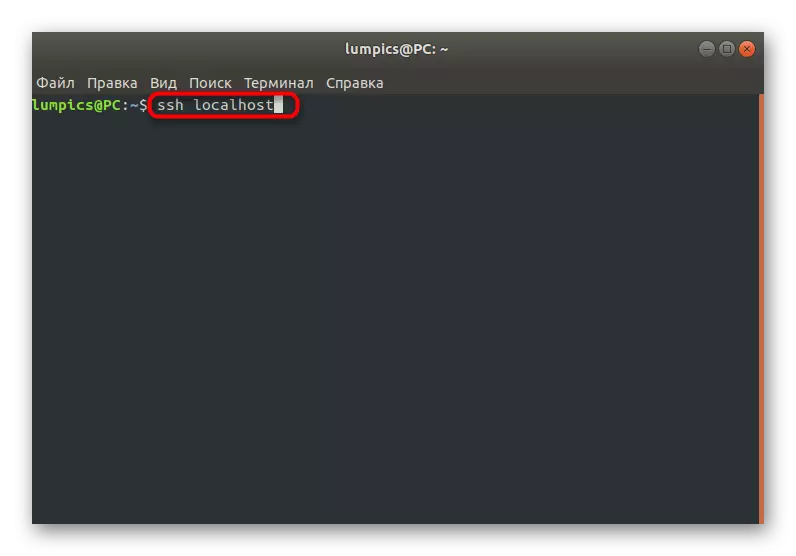

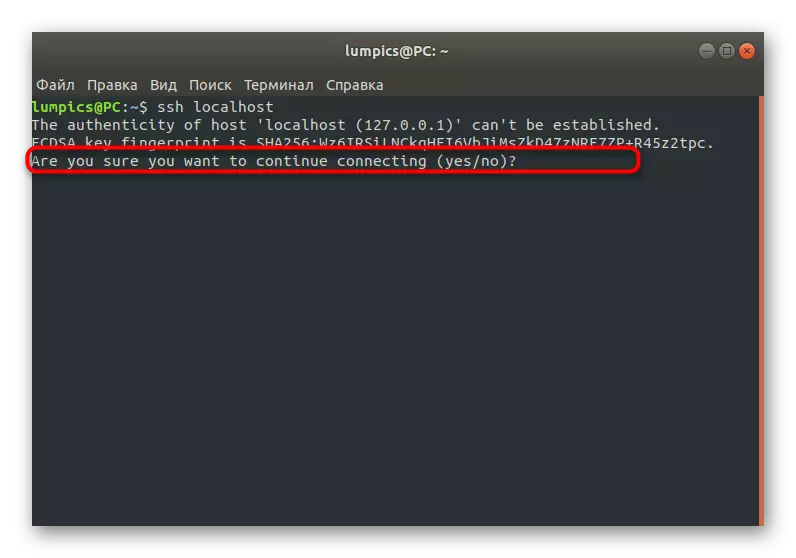

- Skriv inn kommandoen SSH localhost for å sjekke serveren for ytelse. Bytt localhost til den lokale datamaskinadressen.

- Når du først kobler til, vil du bli varslet om at kilden ikke er verifisert. Dette skjer fordi vi ennå ikke har angitt sikkerhetsinnstillingene. Bare bekreft fortsettelsen av forbindelsen ved å skrive inn Ja.

Legge til et par RSA-nøkler

Koble fra serveren til klienten og omvendt via SSH utføres ved å skrive inn et passord, men det anbefales imidlertid å lage et par nøkler som vil bli utviklet gjennom RSA-algoritmene. Denne typen kryptering vil gjøre det mulig å skape optimal beskyttelse, noe som vil være vanskelig å komme seg rundt angriperen når du prøver å hacke. For å legge til et par nøkler bare noen få minutter, og det ser ut som denne prosessen:

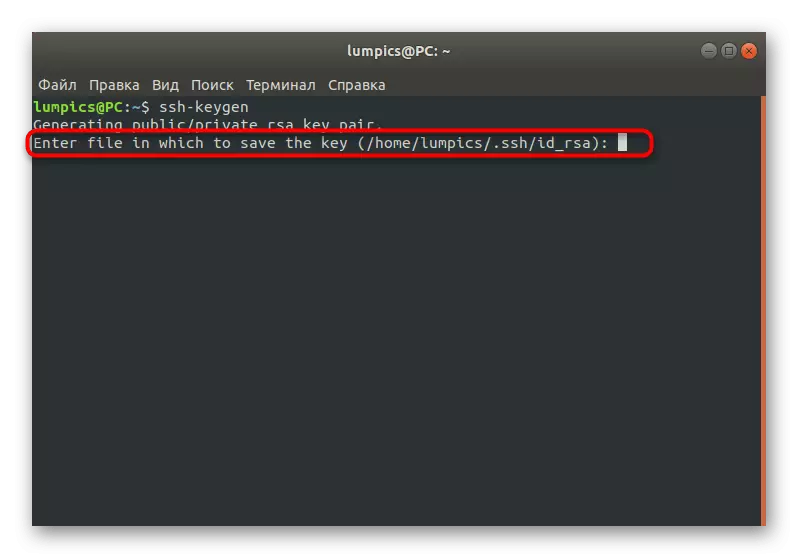

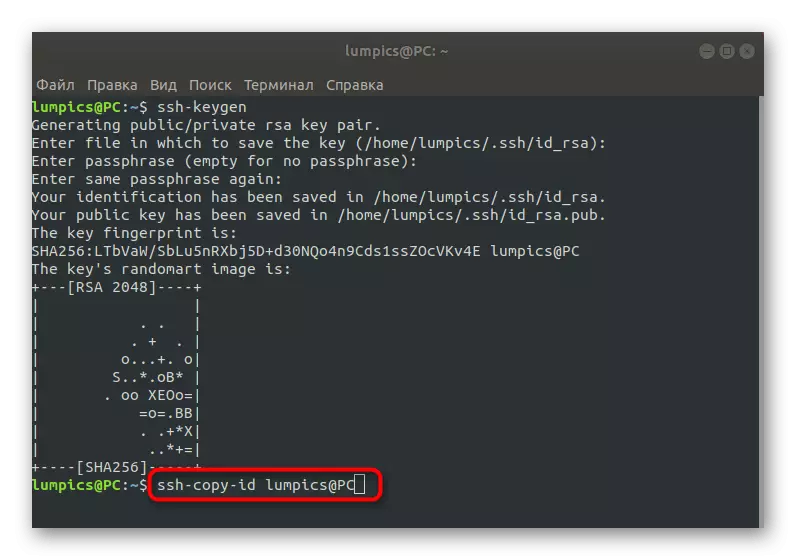

- Åpne "Terminal" og skriv inn ssh-keygen der.

- Du kan selvstendig velge et sted hvor du vil lagre banen til nøkkelen. Hvis det ikke er noe ønske om å endre det, trykk bare på Enter-tasten.

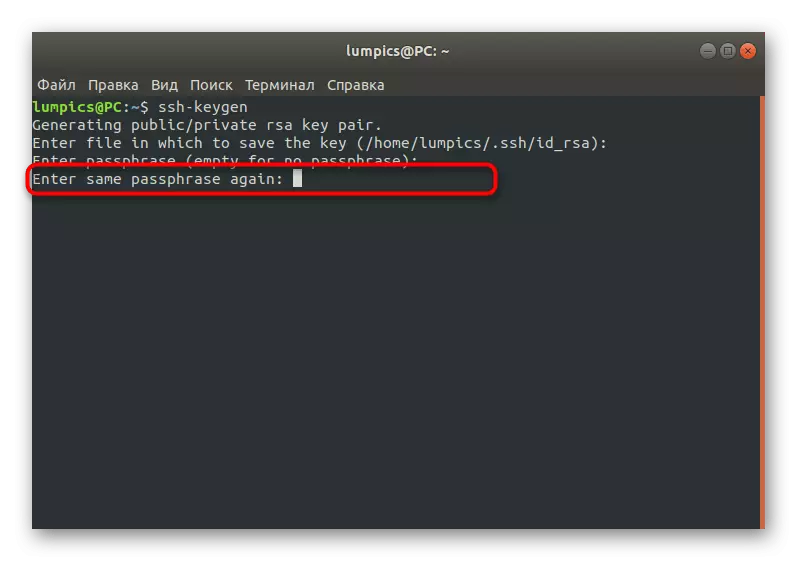

- Nå er åpen nøkkel opprettet. Det kan beskyttes av en kodesetning. Skriv inn den i den viste strengen eller gå tom hvis du ikke vil aktivere dette alternativet.

- Når du skriver inn nøkkelfrasen, må du spesifisere den igjen for å bekrefte.

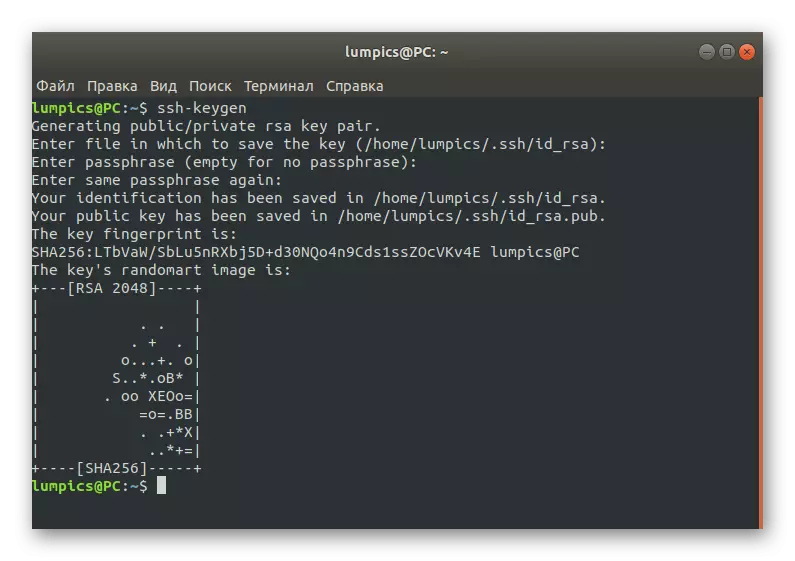

- En melding om opprettelsen av en offentlig nøkkel vil vises. Som du kan se, ble han tildelt et sett med tilfeldige symboler, og et bilde ble opprettet på tilfeldige algoritmer.

Takket være handlingen gjort, er det opprettet en hemmelig og offentlig nøkkel. De vil være involvert for å koble mellom enheter. Nå må du kopiere den offentlige nøkkelen til serveren, og du kan gjøre dette med forskjellige metoder.

Kopier åpen nøkkel til server

I Debian er det tre alternativer som du kan kopiere den offentlige nøkkelen til serveren. Vi foreslår umiddelbart å gjøre deg kjent med alle dem for å velge det optimale i fremtiden. Dette er relevant i de situasjonene hvor en av metodene ikke passer eller ikke tilfredsstiller brukerens behov.

Metode 1: SSH-Copy-ID-team

La oss starte med det enkleste alternativet som innebærer bruk av kommandoen SSH-Copy-ID. Som standard er dette verktøyet allerede innebygd i operativsystemet, så det trenger ikke forhåndsinstallasjon. Syntaxen er også den mest enkle som mulig, og du må utføre slike handlinger:

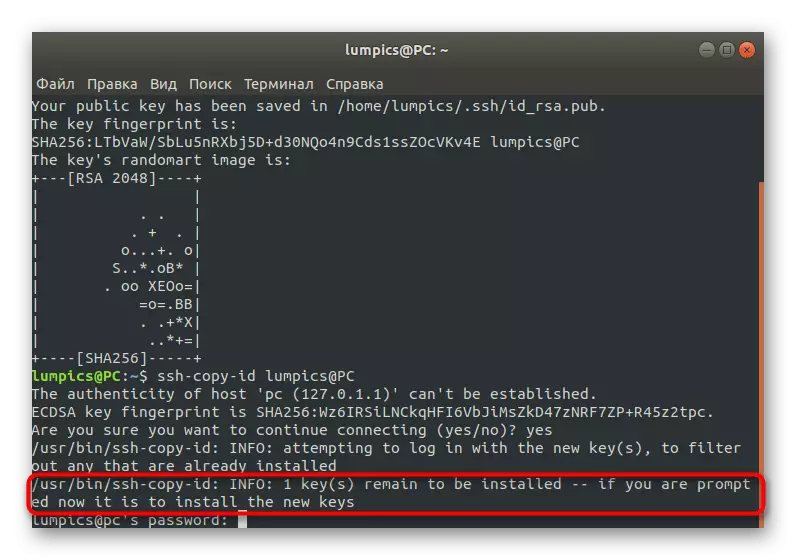

- I konsollen, skriv inn SSH-Copy-ID-kommandoen til brukernavnet @ Remote_Host og aktiver den. Bytt brukernavn @ Remote_Host til adressen til måldatamaskinen, slik at sendingen har gått med hell.

- Når du først prøver å koble til, vil du se meldingen "Autentisiteten til vert '203.0.113.1 (203.0.113.1)' kan ikke etableres. Ecdsa Nøkkelfingeravtrykk er FD: FD: D4: F9: 77: Fe: 73 : 84: E1: 55: 00: AD: D6: 6d: 22: Fe. Er du sikker på at du vil fortsette å koble til (ja / nei)? Ja. " Velg et positivt svar for å fortsette tilkoblingen.

- Etter det vil verktøyet selvstendig fungere som søk og kopiere nøkkelen. Som et resultat, hvis alt gikk vellykket, vises meldingen "/ usr / bin / ssh-copy-ID" på skjermen: Info: Forsøk på å logge på med den nye tasten (e), for å filtrere ut noe som er alady INSTALLERT / USR / BIN / SSH-COPY-ID: INFO: 1 Tast (e) forblir installert - Hvis du blir bedt om det, er det å installere de nye tastene [email protected] passord: ". Dette betyr at du kan skrive inn passordet og flytte til å styre fjernkontrollen direkte.

I tillegg vil jeg spesifisere at etter den første vellykkede autorisasjonen i konsollen, vises neste tegn:

Antall nøkkel (er) lagt til: 1

Prøv nå å logge inn på maskinen, med: "SSH '[email protected]'"

Og sjekk for å sikre at bare nøkkelen (e) du ønsket ble lagt til.

Det står at nøkkelen ble lagt til en ekstern datamaskin og ikke lenger noen problemer vil oppstå når du prøver å koble til.

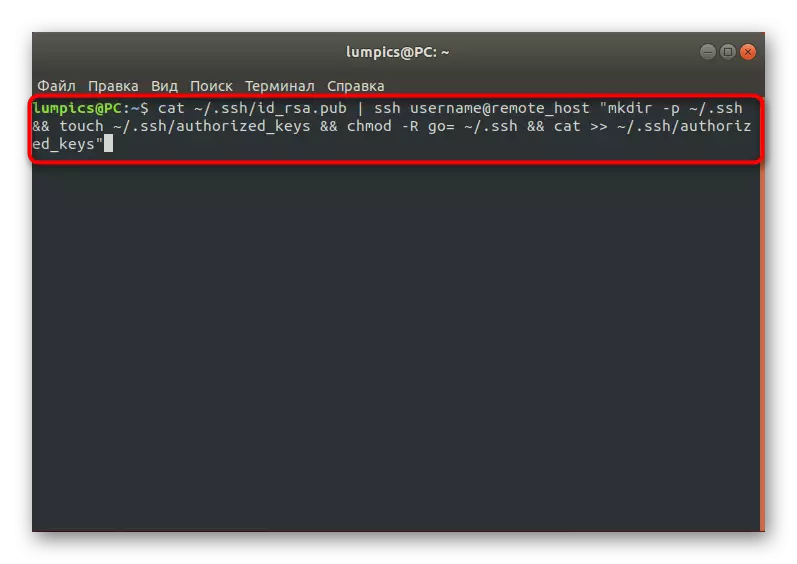

Metode 2: Eksportertast gjennom SSH

Som du vet, vil eksporten av en offentlig nøkkel tillate deg å koble til den angitte serveren uten at du oppgir passordet. Nå, mens nøkkelen ikke er på måldatamaskinen, kan du koble til via SSH ved å skrive inn passordet slik at du manuelt flytter ønsket fil. For å gjøre dette, i konsollen må du gå inn i kommandokatten ~ / .ssh / id_rsa.pub | SSH Brukernavn @ Remote_Host "MKDIR -P ~ / .SSH && touch ~ / .SSH / Authorized_Keys && Chmod -R Go = ~ / .SSH && Cat >> ~ /

Et varsel må vises på skjermen.

Autentisiteten til vert '203.0.113.1 (203.0.113.1)' kan ikke etableres.

Ecdsa Nøkkelfingeravtrykk er FD: FD: D4: F9: 77: FE: 73: 84: E1: 55: 00: AD: D6: 6d: 22: Fe.

Er du sikker på at du vil fortsette å koble til (ja / nei)?

Bekreft det for å fortsette tilkoblingen. Den offentlige nøkkelen blir automatisk kopiert til slutten av den autoriserte_keys konfigurasjonsfilen. På denne eksportprosedyren er det mulig å være ferdig.

Metode 3: Manuell kopieringstast

Denne metoden passer til disse brukerne som ikke har noen mulighet til å lage en ekstern tilkobling til måldatamaskinen, men det er fysisk tilgang til den. I dette tilfellet må nøkkelen overføres uavhengig av hverandre. Til å begynne med, fastslå informasjonen om den på serveren PC via Cat ~ / .SSH / ID_RSA.pub.

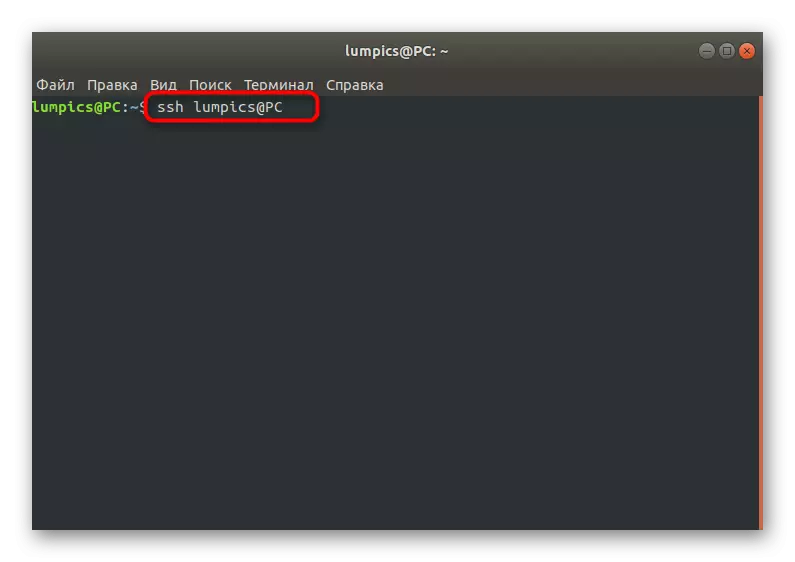

Konsollen skal vises SSH-RSA-strengen + -tasten som et sett med tegn == DEMO @ test. Nå kan du gå til en annen datamaskin, hvor du skal opprette en ny katalog ved å skrive inn MKDIR -P ~ / .SSH. Det legger også til en tekstfil kalt Authorized_Keys. Det gjenstår bare å sette inn en viss tidligere nøkkel via ekko + rad av en offentlig nøkkel >> ~ / .ssh / autorisert_keys. Etter det vil autentisering være tilgjengelig uten førpassordoppføring. Dette gjøres gjennom SSH Brukernavn @ Remote_host-kommandoen, hvor brukernavnet @ Remote_host skal erstattes med navnet på den nødvendige verten.

Betraktet bare måtene som kan overføre en offentlig nøkkel til en ny enhet for å gjøre det mulig å koble til uten å skrive inn passordet, men nå er skjemaet på oppføringen fortsatt vist. En slik posisjon av ting gjør det mulig for angripere å få tilgang til det eksterne skrivebordet, bare passord. Deretter tilbyr vi å sikre sikkerhet ved å utføre visse innstillinger.

Deaktiver passordautentisering

Som nevnt tidligere kan muligheten for passordautentisering bli en svak kobling i sikkerheten til en ekstern tilkobling, siden det er midler til å mishandle slike nøkler. Vi anbefaler deaktivert dette alternativet hvis du er interessert i maksimal beskyttelse av serveren din. Du kan gjøre det slik:

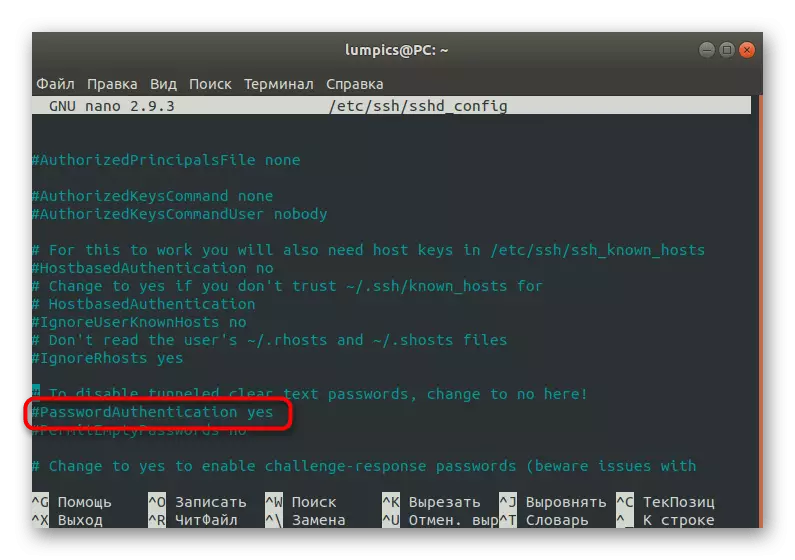

- Åpne installasjonsfilen / ssh / sshd_config via en hvilken som helst praktisk tekstredigerer, kan det for eksempel være gedit eller nano.

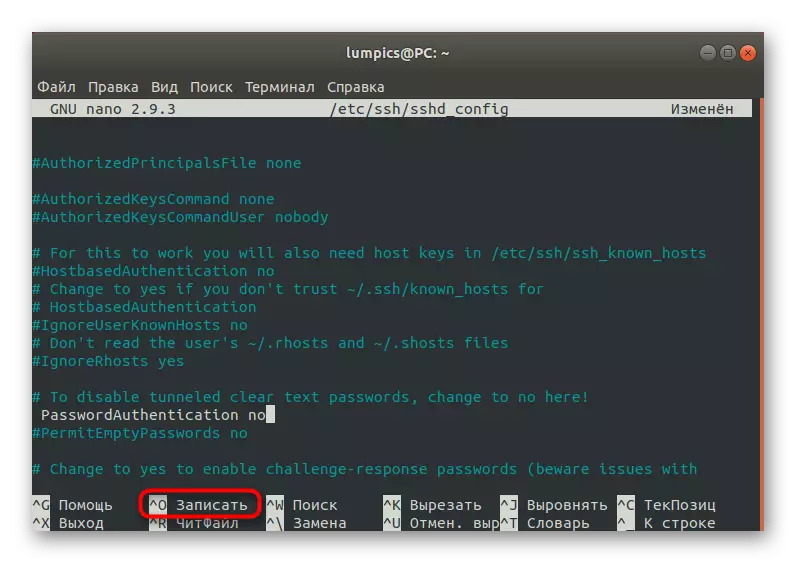

- I listen som åpnes, finn "PassopAuthentication" -strengen og fjern # -tegnet for å gjøre denne kommandoen aktiv. Endre verdien av Ja til Nei for å deaktivere alternativet.

- Etter ferdigstillelse trykker du på Ctrl + O for å lagre endringene.

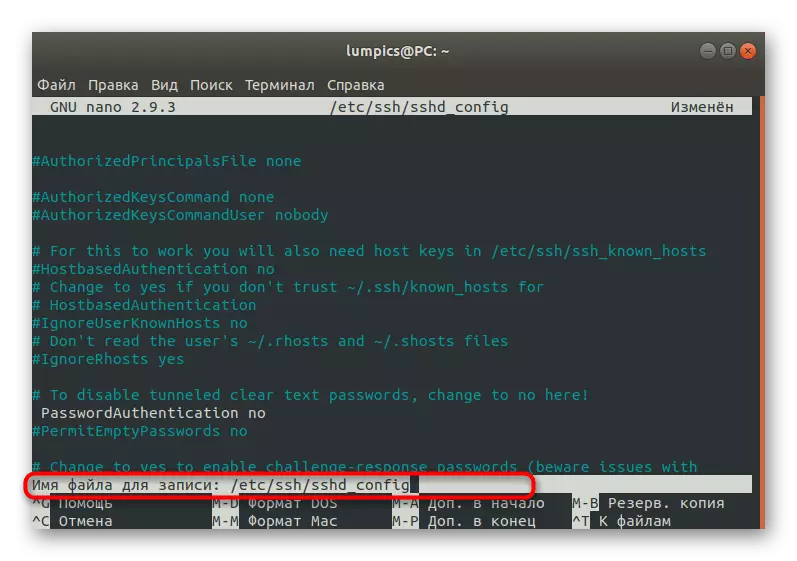

- Ikke endre navnet på filen, men trykk bare på Enter for å bruke oppsettet.

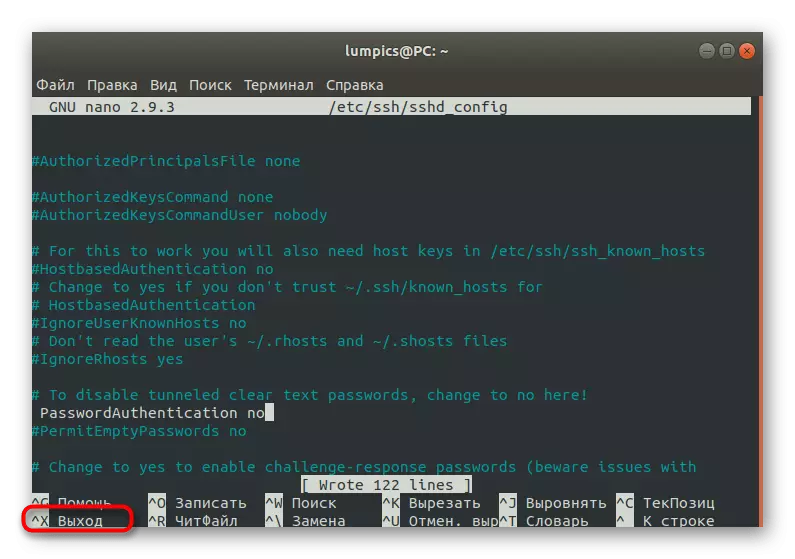

- Du kan forlate tekstredigereren ved å klikke på Ctrl + X.

- Alle endringer vil bare tre i kraft etter at du har startet SSH-tjenesten, så gjør det umiddelbart via Sudo Systemctl Start SSH.

Som et resultat av handlinger vil muligheten for at passordautentisering bli deaktivert, og inngangen vil bare være tilgjengelige etter et par RSA-nøkler. Vurder dette når en lignende konfigurasjon.

Konfigurere brannmurparameteren

På slutten av dagens materiale vil vi fortelle om konfigurasjonen av brannmuren, som vil bli brukt til tillatelser eller forbud av forbindelsene. Vi vil bare passere av hovedpoengene, og ta den ukompliserte brannmuren (UFW).

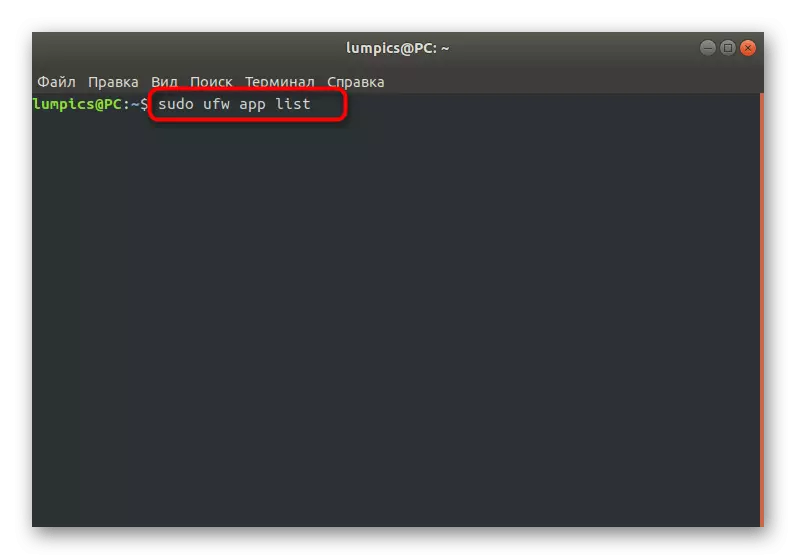

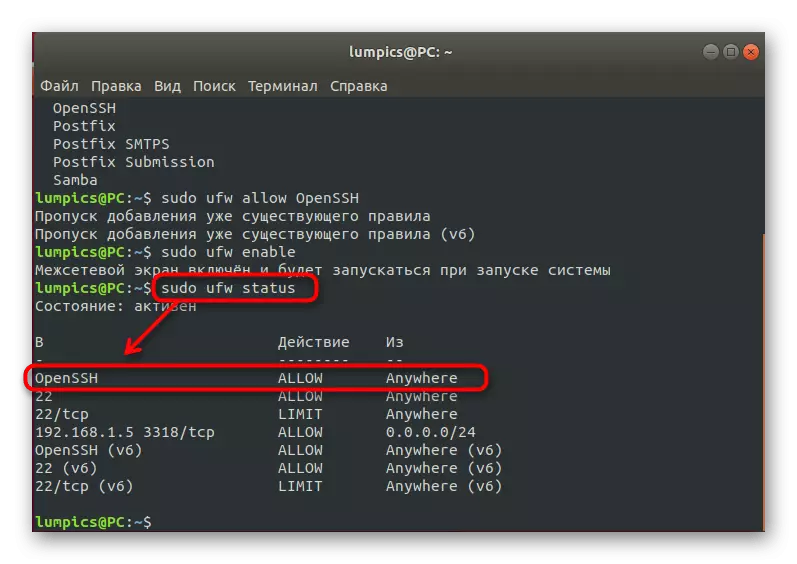

- Først, la oss sjekke listen over eksisterende profiler. Skriv inn Sudo UFW-applisten og klikk på Enter.

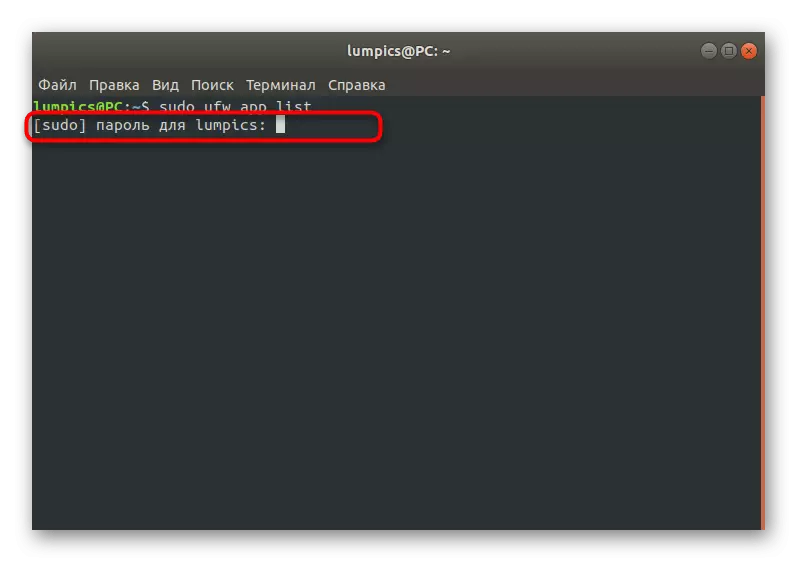

- Bekreft handlingen ved å angi superbrukerpassordet.

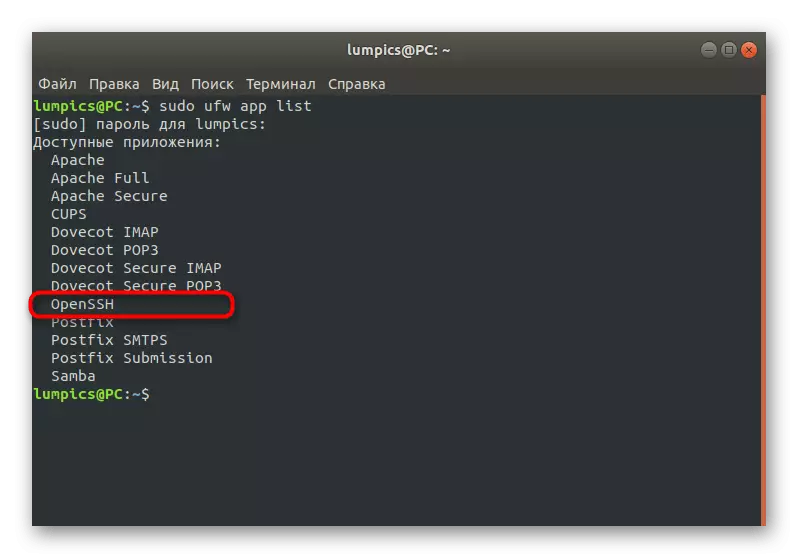

- Legg ssh i listen. Hvis denne linjen er tilstede der, betyr det at alt fungerer riktig.

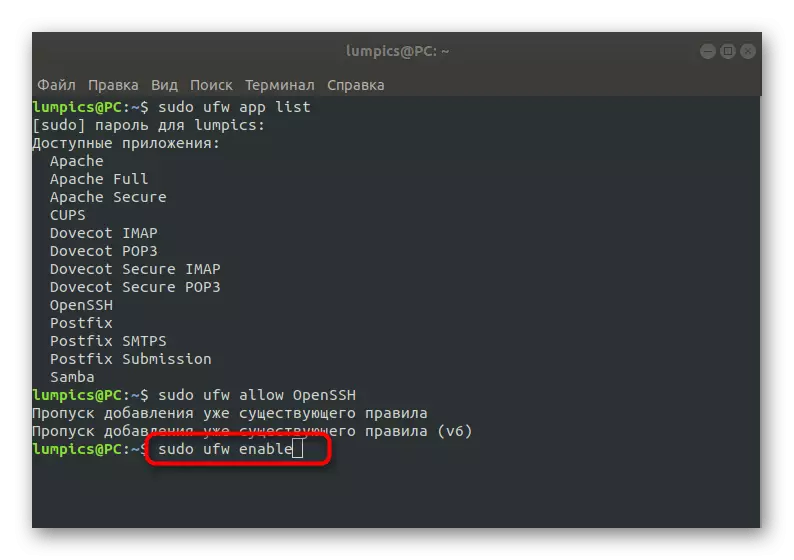

- Tillat forbindelsen gjennom dette verktøyet ved å skrive sudo ufw tillate openssh.

- Slå på brannmuren for å oppdatere reglene. Dette gjøres gjennom Sudo UFW Aktiver kommandoen.

- Du kan når som helst sjekke den nåværende statusen til brannmuren ved å skrive inn Sudo UFW-status.

På denne prosessen er SSH-konfigurasjonen i Debian fullført. Som du kan se, er det mange forskjellige nyanser og regler som må observeres. Selvfølgelig, innenfor rammen av en artikkel, er det umulig å passe absolutt all informasjon, så vi berørte bare på grunnleggende informasjon. Hvis du er interessert i å få mer grundig data om dette verktøyet, anbefaler vi deg å gjøre deg kjent med sin offisielle dokumentasjon.