Firewall ကိုအဆိုပါ operating system ကွန်ပျူတာကွန်ရက်များအကြားခွင့်ပြုချက်မရှိဘဲယာဉ်အသွားအလာကာကွယ်တားဆီးဖို့အသုံးပြုသည်တပ်ဆင်။ access ကိုထိန်းချုပ်ဘို့တာဝန်ယူနေသော firewall ကအထူးစည်းမျဉ်းစည်းကမ်းတွေ, ဖန်တီးအလိုအလြောကျလက်စွဲစာအုပ်သို့မဟုတ်။ OS ကိုမှာ Linux kernel ပေါ်မှာဖွံ့ဖြိုးပြီး, built-in Firewall ကိုတစ်ဦး CentOS 7 လည်းမရှိ, ထိုသို့ firewall ကထိန်းချုပ်ထားသည်။ ကို default FireWalld ပါဝင်ပတ်သက်သည်, ယနေ့ကျွန်ုပ်တို့ကအကြောင်းပြောဆိုချင်ပါတယ်။

CentOS အတွက် Customize Firewall ကို 7

အထက်တွင်ဖော်ပြခဲ့သည့်အတိုင်း CentOS 7 မှာစံ firewall ကတစ် Firewalld utility ကိုတာဝန်ပေးသည်။ Firewall ကို setting ကိုဒီ tool ၏စံနမူနာအပေါ်ထည့်သွင်းစဉ်းစားလိမ့်မည်ဒါကြောင့်ဖြစ်ပါသည်။ သင်ကတူညီတဲ့ iptables နှင့်အတူစီစစ်စည်းမျဉ်းစည်းကမ်းတွေကိုသတ်မှတ်နိုင်သည်, ဒါပေမယ့်သူကအနည်းငယ်ကွဲပြားဖျော်ဖြေနေသည်။ ကျနော်တို့ကိုအောက်ပါ link ကိုနှိပ်ခြင်းအားဖြင့်ဖော်ပြထားခြင်း utility ကိုအတွက် configuration နှင့်အတူကိုယ့်ကိုယ် familiarizing အကြံပြု, ငါတို့သည် disassembly Firewalld ၏စတင်ပါလိမ့်မယ်။သငျသညျတခါယာယီသို့မဟုတ်အမြဲတမ်းကို disable Firewall ကိုဖွစျလိမျ့မညျလျှင်, ငါတို့သည်အောက်ပါလင့်ခ်အားဖြင့်အခြားဆောင်းပါးထဲမှာတင်ပြညွှန်ကြားချက်သုံးစွဲဖို့သငျသညျအကြံပြုသည်။

ဆက်ဖတ်ရန်: CentOS အတွက် Disable လုပ်ထား Firewall ကို 7

ကြည့်ရန် default အနေနဲ့စည်းမျဉ်းစည်းကမ်းတွေနဲ့တတ်နိုင်ဇုန်

တောင်မှပုံမှန် firewall က၎င်း၏ကိုယ်ပိုင်အဓိပ္ပါယ်စည်းမျဉ်းစည်းကမ်းတွေနဲ့လက်လှမ်းဇုန်ရှိပါတယ်။ နိုင်ငံရေးသမားတည်းဖြတ်ရေးမစတင်မီကျနော်တို့လက်ရှိဖွဲ့စည်းမှုပုံစံနှင့်အတူကိုယ့်ကိုယ်ရင်းနှီးကျွမ်းဝင်ရန်သင့်အားအကြံပြုသည်။ ဒါဟာရိုးရှင်းတဲ့ပညတ်တော်တို့ကို အသုံးပြု. ပြု:

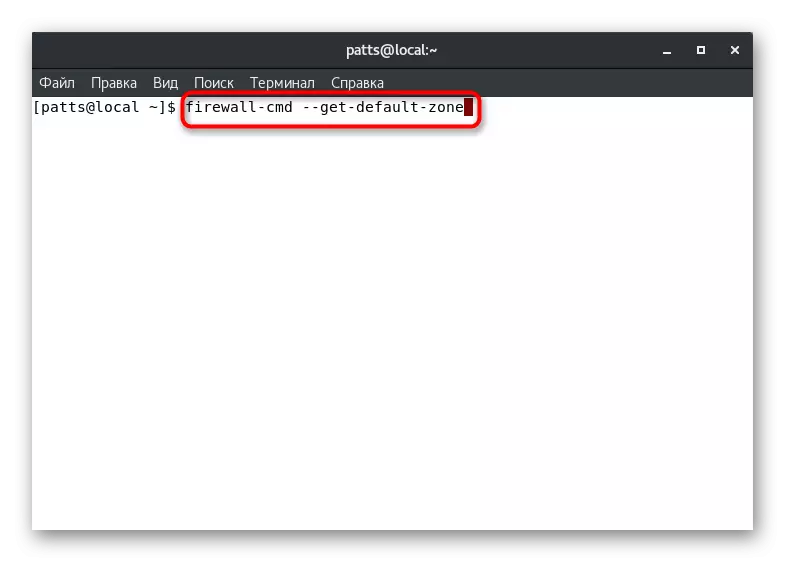

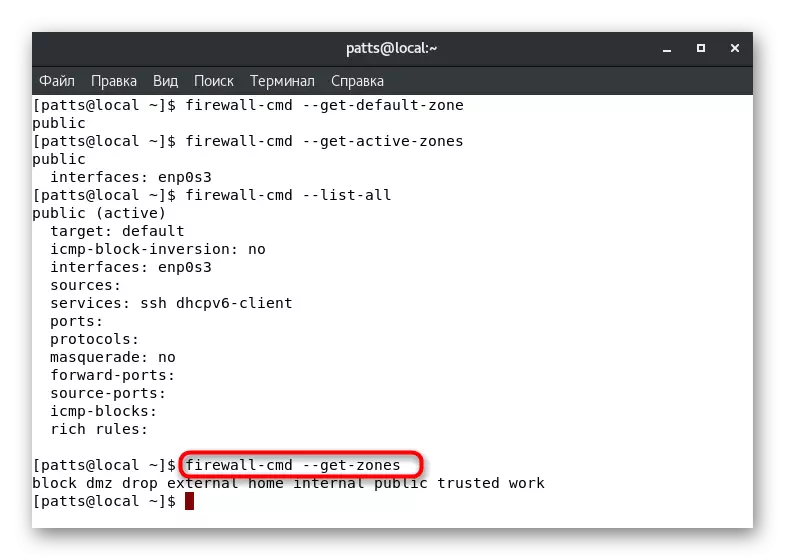

- ကို default ဇုန်ကို Firewall-CMD --GET-ပုံမှန်-ဇုန် command ကိုဆုံးဖြတ်ရန်ပါလိမ့်မယ်။

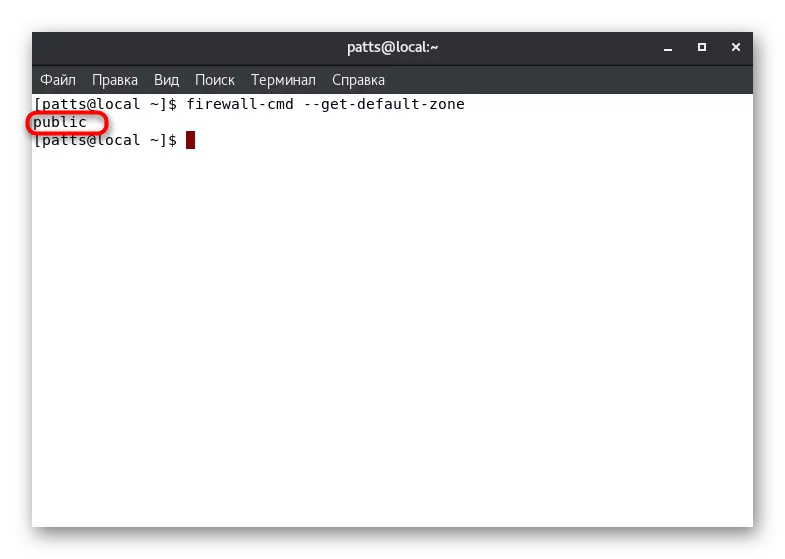

- ယင်း၏ activation ပြီးနောက်သင်အလိုရှိသော parameter သည်ပြသပါလိမ့်မည်သည့်နေရာတွင်အသစ်တစ်ခုကို string ကိုမြင်ရပါလိမ့်မည်။ ဥပမာ, "ပြည်သူ့" ဇုန်အောက်ပါပုံရိပ်မှာထည့်သွင်းစဉ်းစားနေသည်။

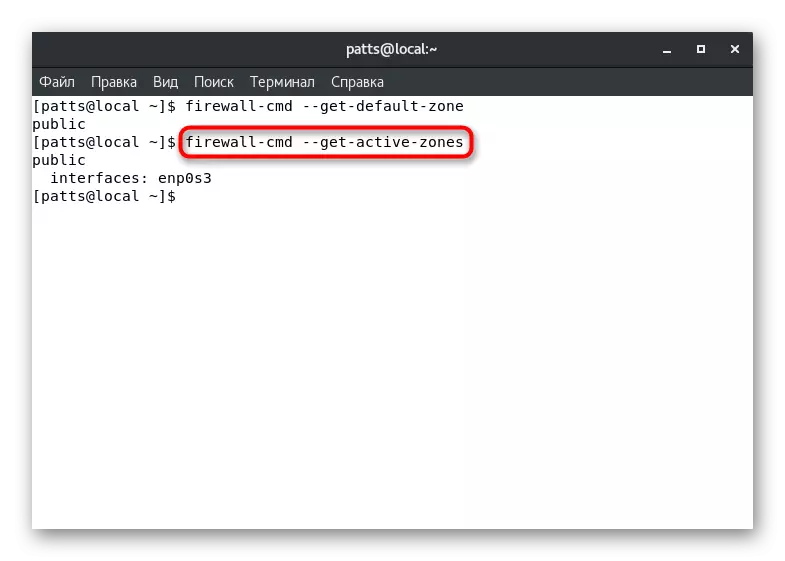

- သို့သော်အများအပြားဇုန်မှတပါး, သူတို့ကသီးခြား interface ကိုမှချည်ထားသောနေကြတယ်, ချက်ချင်းတက်ကြွစေနိုင်သည်။ Firewall ကို-CMD --GET-Active ကို-ဇုန်မှတဆင့်ဤအချက်အလက်ထွက်ရှာပါ။

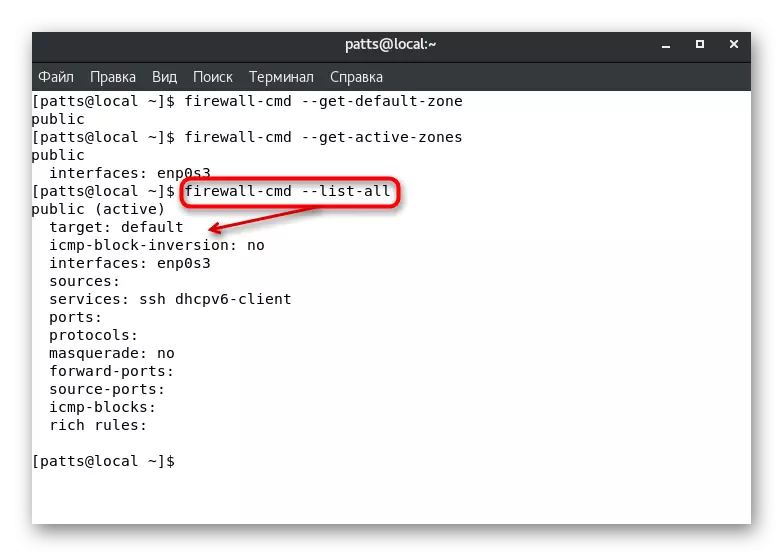

- အဆိုပါ Firewall ကို-CMD --List-အားလုံး command ကိုကို default ဇုန်များအတွက်သတ်မှတ်ထားသည့်စည်းမျဉ်းစည်းကမ်းတွေကိုပြပေးလိမ့်မယ်။ အောက်က screenshot ကိုအာရုံစိုက်ပါ။ ကို default function ကို, အ ENP0S3 interface နဲ့နှစ်ခုကိုန်ဆောင်မှုထည့်သွင်း - သင်တက်ကြွစွာဇုန် "ပြည်သူ့" က "ပုံမှန်" အုပ်ချုပ်မှုကိုတာဝန်ပေးအပ်ကြောင်းသိမြင်ရကြ၏။

- သငျသညျအပေါငျးတို့သရရှိနိုင် firewall ကဇုန်သင်ယူဖို့လိုအပ်ရှိပါက Firewall ကို-CMD --GET-Zone ရိုက်ထည့်ပါ။

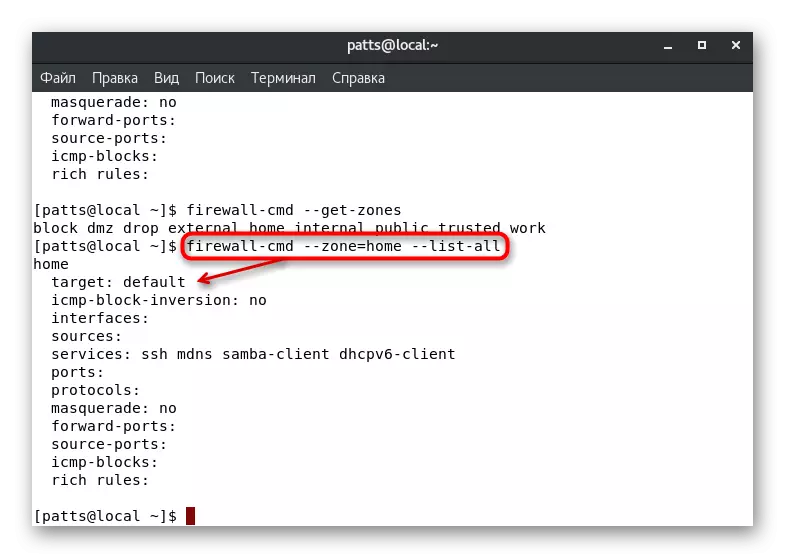

- သီးခြားဇုန်၏ parameters တွေကို Name: ဇုန်၏နာမတော်သည်အဘယ်မှာရှိ Firewall ကို-CMD --Zone = အမည် --List-အားလုံးမှတဆင့်သတ်မှတ်ကြပါတယ်။

လိုအပ်သော parameters များကိုအဆုံးအဖြတ်ပြီးနောက်သင်သည်သူတို့၏ပြောင်းလဲမှုနှင့်ဖြည့်စွက်ဖို့ရွှေ့နိုင်ပါတယ်။ ရဲ့အသေးစိတ်အတွက်ရေပန်းအစားဆုံး configurations အတော်ကြာခွဲခြမ်းစိတ်ဖြာကြပါစို့။

အင်တာဖေ့စဇုန်တက်ချိန်ညှိခြင်း

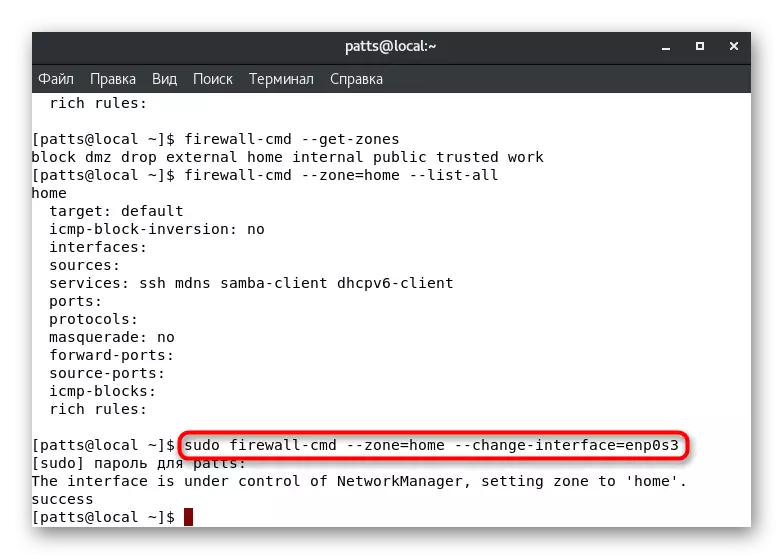

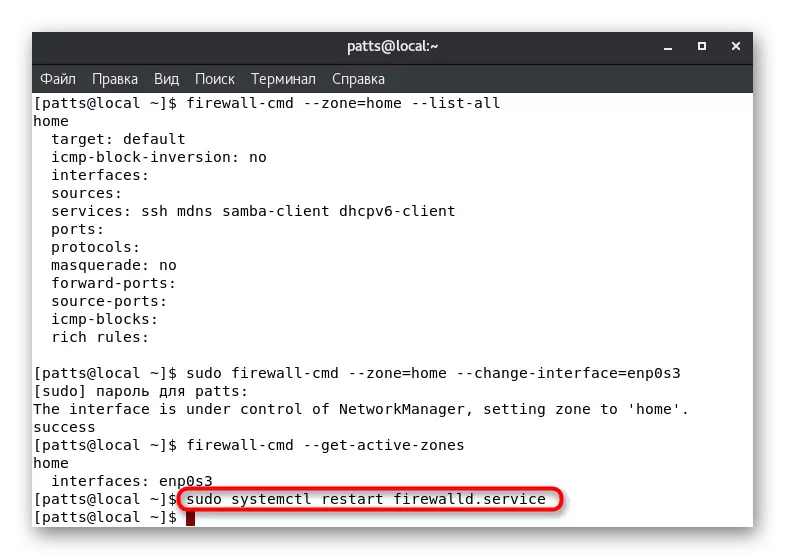

သငျသညျအထကျသတင်းအချက်အလက်ထံမှသိကြသည့်အတိုင်း, သင့်ကို default ဇုန်တစ်ခုချင်းစီကို interface များအတွက်သတ်မှတ်ထားသောဖြစ်ပါတယ်။ settings ကိုအသုံးပြုသူသို့မဟုတ်အစီအစဉ်တကိုပြောင်းသည်အထိဒါဟာအတွက်ဖြစ်ပါလိမ့်မယ်။ ဒါဟာကိုယ်တိုင် session တစ်ခုလျင်ဇုန်ဖို့ interface ကိုလွှဲပြောင်းဖို့ဖြစ်နိုင်ဖြစ်တယ်, ဒါကြောင့် sudo Firewall ကို-CMD --Zone = မူလစာမျက်နှာ command ကို --change-interface ကို = eth0 ကိုသက်ဝင်ခြင်းဖြင့်ထွက်ယူသွားတတ်၏။ အဆိုပါရလဒ် "အောင်မြင်ခြင်း" ကိုလွှဲပြောင်းအောငျမွငျခဲ့ကြောင်းအကြံပြုထားသည်။ ထိုကဲ့သို့သော setting များကို Firewall ကိုပြန်လည် reboot လုပ်အပြီးချက်ချင်းကို reset ဖြစ်ကြောင်းသတိရပါ။

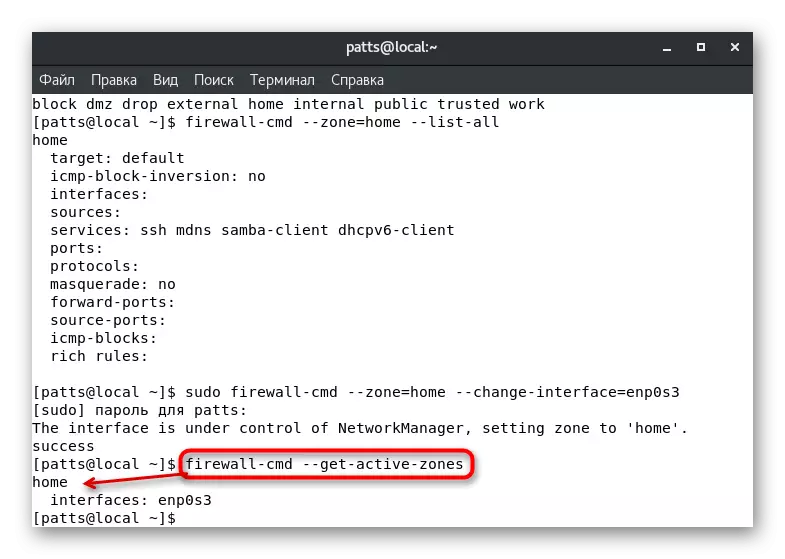

သတ်မှတ်ချက်အတွက်ထိုကဲ့သို့သောပြောင်းလဲမှုနှင့်အတူကန်ဆောင်မှုများ၏စစ်ဆင်ရေးမှပြန်လည်စတင်နိုင်စိတျထဲတှငျထမျးရပါမည်။ "မူလစာမျက်နှာ" တွင်သုံးစွဲနိုင်ပေမယ့်အသုံးပြုသူသို့မဟုတ်အထူးဝန်ဆောင်မှုထွက်အလုပ်လုပ်ပါလိမ့်မယ်ပေမယ့်သူတို့ထဲကတချို့က, အချို့ဇုန်အတွက်လည်ပတ်စေရဲ့ဟုပြောဆို, SSH ကိုထောကျပံ့ပေးပါဘူး။ အဆိုပါ interface ကိုအောင်မြင်စွာ Firewall ကို-CMD --Get-Active ကို-ဇုန်ရိုက်ထည့်ခြင်းဖြင့်သစ်ဌာနခွဲချည်ထားခဲ့သေချာအောင်လုပ်ပါ။

sudo Systemctl ပြန်လည်စတင်ပါ Firewalld.Service: သင်ယခင်ကလုပ် settings ကို reset လိုပါကရိုးရှင်းစွာ Firewall ကို၏ပြန်လည်စတင်ပါ run ။

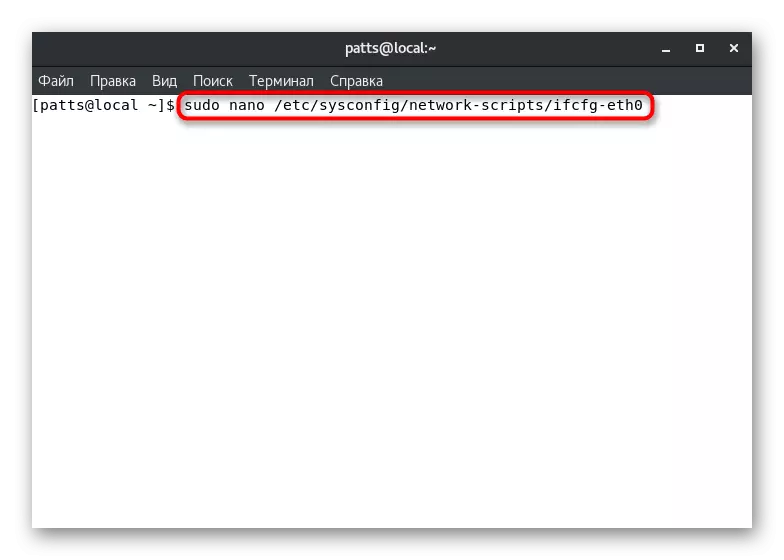

တခါတလေကိုယ့်တဦးတည်း session တစ်ခုအတွက် interface ကိုဇုန်ကိုပြောင်းလဲအမြဲအဆင်ပြေမဟုတ်ပါဘူး။ ဤကိစ္စတွင်ခုနှစ်, သင်တို့ရှိသမျှ settings ကိုတစ်ဦးအမြဲတမ်းအခြေခံပေါ်မှာ enameled ဖြစ်ကြောင်းသို့မှသာအတွက် configuration file ကိုတည်းဖြတ်ရန်လိုအပ်ပါလိမ့်မည်။ ဒီလိုလုပ်ဖို့, ငါတို့ sudo Yum Nano Install ၏တရားဝင်သိုလှောင်မှုထဲကနေ install လုပ်ပြီးသော Nano စာသားကိုအယ်ဒီတာ, သုံးစွဲဖို့သငျသညျအကြံပြုသည်။ Next ကိုထိုကဲ့သို့သောလုပ်ရပ်များဖြစ်နေဆဲ:

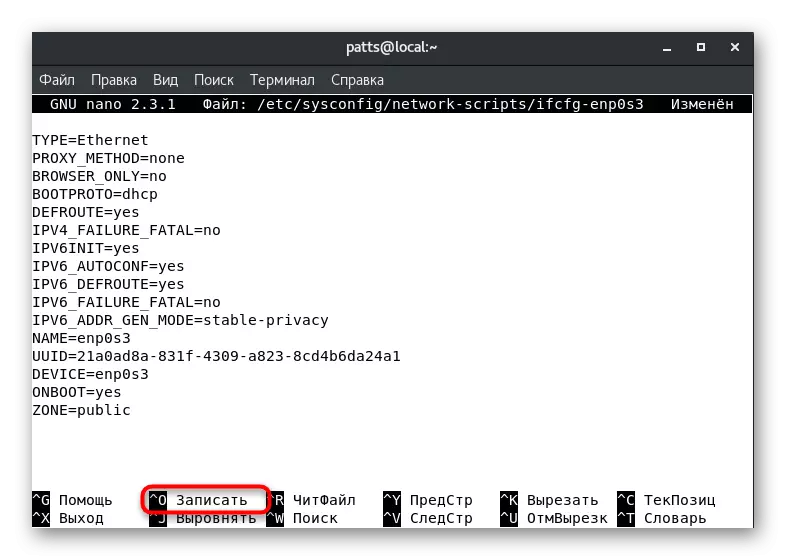

- ETH0 လိုအပ်သော interface ကို၏နာမတော်သည်အဘယ်မှာရှိ sudo Nano / etc / sysconfig / ကှနျယကျ-script များ / ifcfg-eth0, ရိုက်ထည့်ခြင်းဖြင့်အယ်ဒီတာမှတဆင့် configuration file ကိုဖွင့်ပါ။

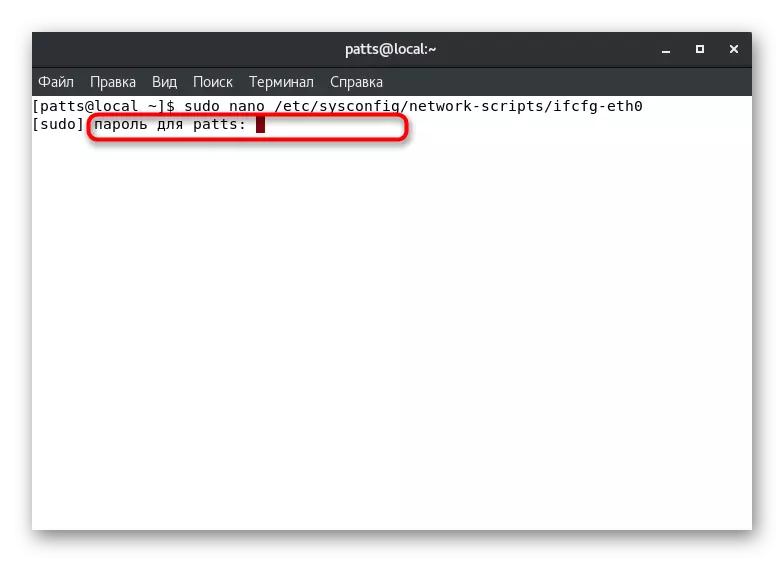

- နောက်ထပ်လုပ်ရပ်များလုပ်ဆောင်မှသင့်အကောင့် authentication ကိုအတည်ပြုပါ။

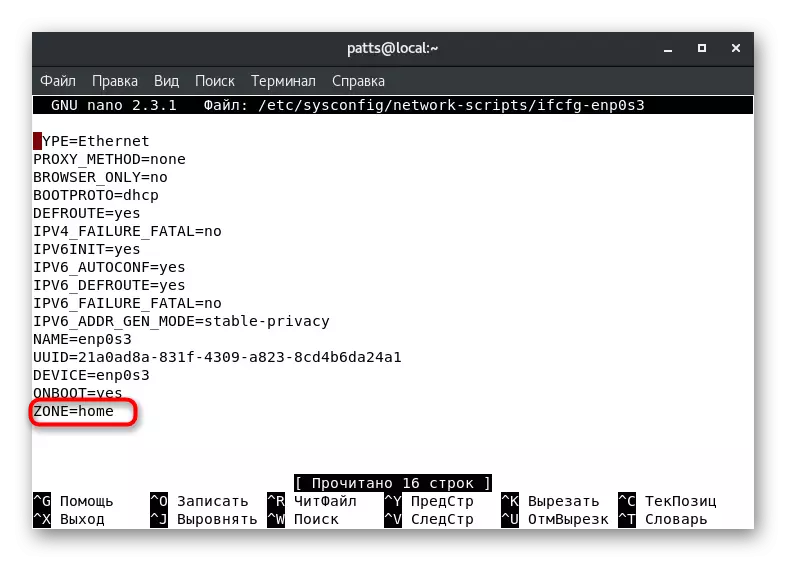

- က "ဇုန်" parameter သည် layout နှင့်တပ်မက်လိုချင်သောဥပမာ, အများပြည်သူသို့မဟုတ် home ရန်၎င်း၏တန်ဖိုးကိုပြောင်းပေးပါ။

- ပြောင်းလဲမှုများကို save ဖို့ကို Ctrl + အိုသော့ကိုကိုင်ထားပါ။

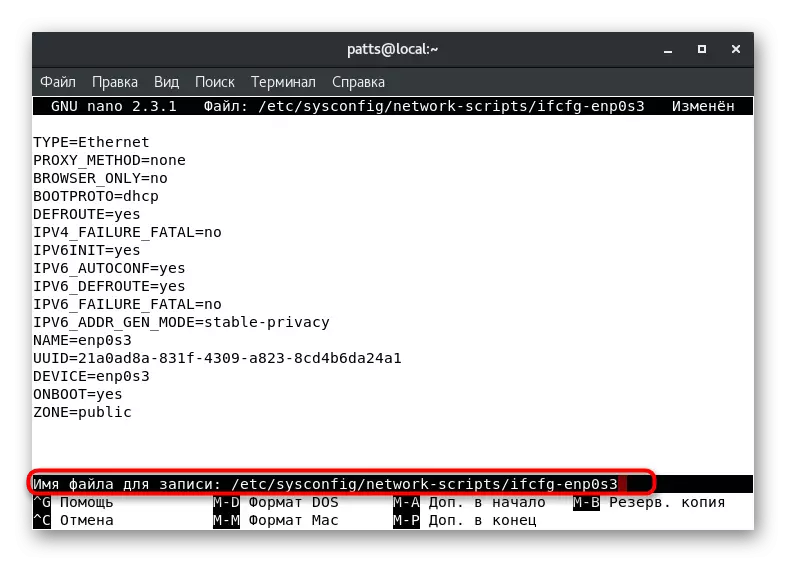

- ဖိုင်အမည်ကိုပြောင်းလဲသွားပေမယ့်ရိုးရှင်းစွာ ENTER ကို click မထားပါနဲ့။

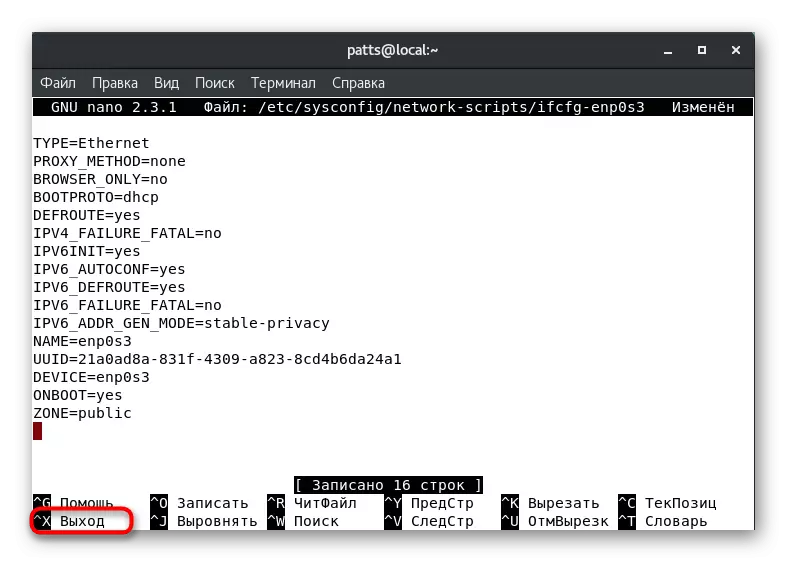

- Ctrl + X မှတဆင့်စာသားတည်းဖြတ်သူမှထွက်ပါ။

ယခုအင်တာဖေ့စဇုန်အတွက် configuration ဖိုင်လာမည့်တည်းဖြတ်သည်အထိ, သင်ကသတ်မှတ်ထားသောသောတဦးတည်းဖြစ်ရလိမ့်မည်။ updated parameters တွေကိုအဘို့, sudo SystemCTL ပြန်လည်စတင်ပါ Network.Service နှင့် sudo SystemCTL ပြန်လည်စတင်ပါ Firewalld.Service ကို run ။

ကို default ဇုန်ချိန်ညှိခြင်း

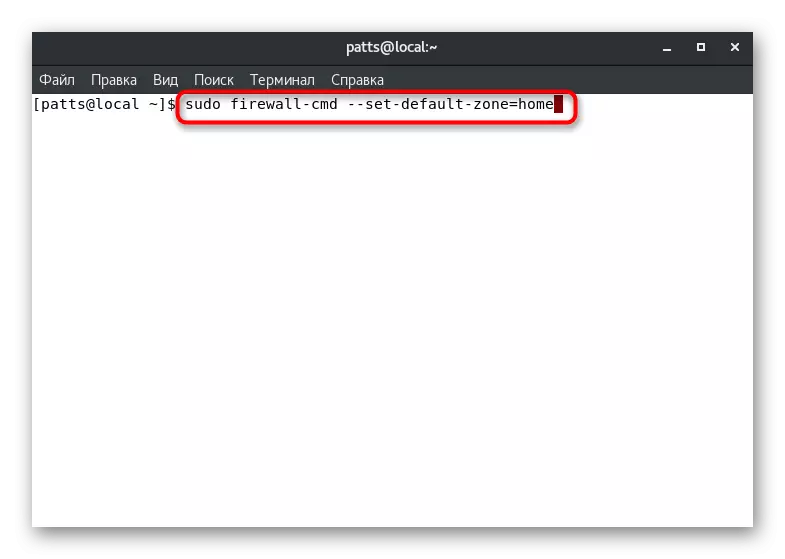

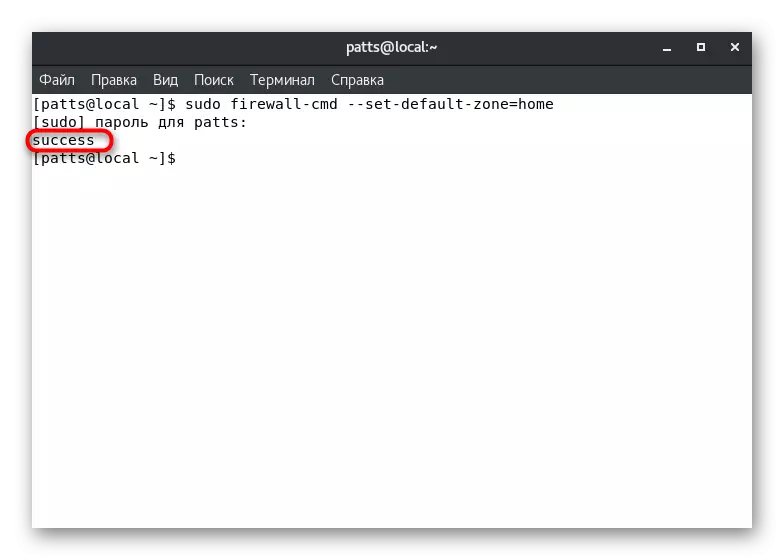

အထက်တွင်ကျွန်ုပ်တို့သည်ပုံမှန်ဇုန်ကိုလေ့လာရန်ခွင့်ပြုသည့်အဖွဲ့တစ်ဖွဲ့ကိုပြပြီးပါပြီ။ ၎င်းကိုသင်၏ရွေးချယ်မှုအတွက် parameter ကိုသတ်မှတ်ခြင်းဖြင့်လည်းပြောင်းလဲနိုင်သည်။ ဤသို့ပြုလုပ်ရန်, console တွင် sudo firewall-cmd-cmd-default-default-default-default-default-name ကိုမှတ်ပုံတင်ရန်လုံလောက်ပါသည်။

command ၏အောင်မြင်မှုကိုသီးခြားလိုင်းတစ်ခုတွင် "အောင်မြင်မှု" ဟူသောကမ္ပည်းစာဖြင့်သက်သေပြလိမ့်မည်။ ထို့နောက် configuration files များတွင်မသတ်မှတ်ပါကလက်ရှိ interfaces များအားလုံးကိုသတ်မှတ်ထားသောဇုန်မှမွေးဖွားလိမ့်မည်။

ပရိုဂရမ်များနှင့်အသုံးအဆောင်များအတွက်စည်းမျဉ်းများကိုဖန်တီးခြင်း

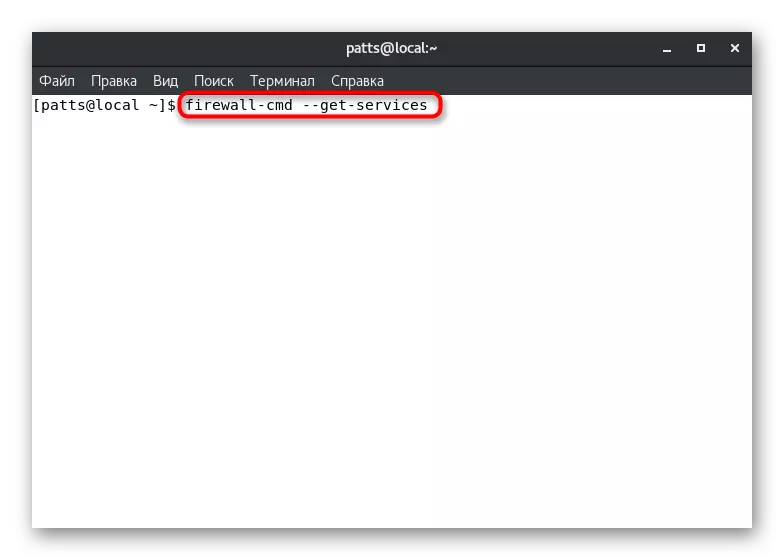

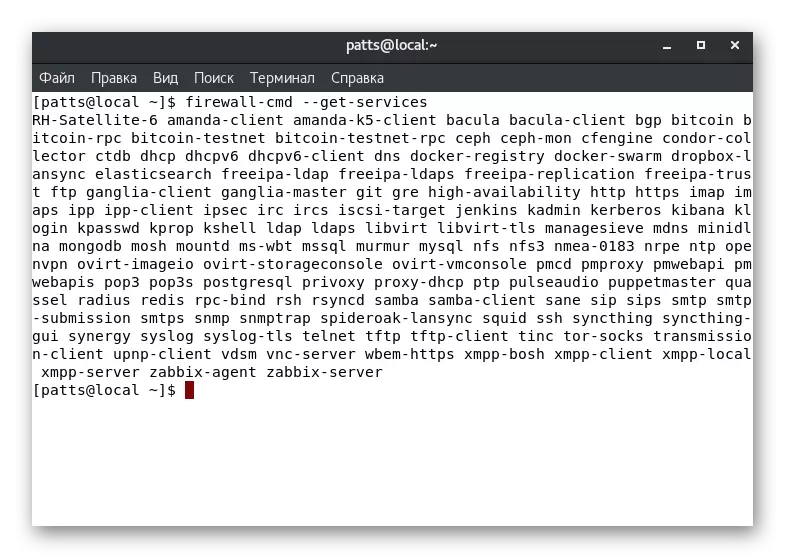

ဆောင်းပါးရဲ့အစမှာဇုန်တစ်ခုချင်းစီရဲ့လုပ်ဆောင်မှုအကြောင်းကျွန်တော်တို့ပြောခဲ့တယ်။ ဤသို့သောဌာနခွဲများရှိ definiting 0 န်ဆောင်မှုများ, စတင်ရန်ယခုအချိန်တွင်ရရှိနိုင်သည့် 0 န်ဆောင်မှုများစာရင်းအပြည့်အစုံနှင့်အကျွမ်းတဝင်ရှိရန်သင့်အားကျွန်ုပ်တို့အကြံပေးသည်။ Firewall-CMD - 0 န်ဆောင်မှုများ။

ရလဒ်ကို console သို့တိုက်ရိုက်ပြသလိမ့်မည်။ ဆာဗာတစ်ခုစီကိုနေရာတစ်ခုဖြင့်ခွဲထားပြီးသင်စိတ်ဝင်စားသောကိရိယာကိုအလွယ်တကူရှာနိုင်သည်။ လိုအပ်သော 0 န်ဆောင်မှုပျောက်ဆုံးနေပါက၎င်းကိုထပ်တူထည့်သွင်းသင့်သည်။ installation စည်းမျဉ်းစည်းကမ်းတွေတွင်တရားဝင်ဆော့ဖ်ဝဲစာရွက်စာတမ်းများတွင်ဖတ်ပါ။

အထက်ပါအမိန့်သည် 0 န်ဆောင်မှုများ၏အမည်များကိုသာပြသသည်။ ၎င်းတို့အတွက်အသေးစိတ်အချက်အလက်များကို Path / USR / Firewalld / 0 န်ဆောင်မှုများရှိဖိုင်တစ်ခုချင်းစီမှတစ်ဆင့်ရယူသည်။ ထိုကဲ့သို့သောစာရွက်စာတမ်းများတွင် XML format, ဥပမာအားဖြင့် SSH ကိုကြည့်ခြင်း, /us/lib/Lib/firewalld/services/ssh.xml/ssh.xml နှင့်စာရွက်စာတမ်းတွင်အောက်ပါပါ 0 င်သည့်အချက်များရှိသည်။

ssh ။

လုံခြုံသောအခွံ (SSH) သည်ဝေးလံသောစက်များပေါ်တွင် command များထဲသို့ 0 င်ရောက်ခြင်းနှင့်ကွပ်မျက်ခြင်းအတွက် protocol တစ်ခုဖြစ်သည်။ ၎င်းသည်လုံခြုံစိတ်ချရသောစာဝှက်ဖြင့်ဆက်သွယ်ရေးများကိုထောက်ပံ့ပေးသည်။ အကယ်. သင်၏စက် Remotenet ကို SSH မှတစ်ဆင့် firewalled interface ဖြင့်ဝင်ရောက်ကြည့်ရှုရန်စီစဉ်ထားပါကဤရွေးချယ်မှုကိုဖွင့်ပါ။ ဒီ option အတွက်ဒီ option အတွက် install လုပ်ထားတဲ့ OpenSSH-server package ကိုသင်လိုအပ်ပါတယ်။

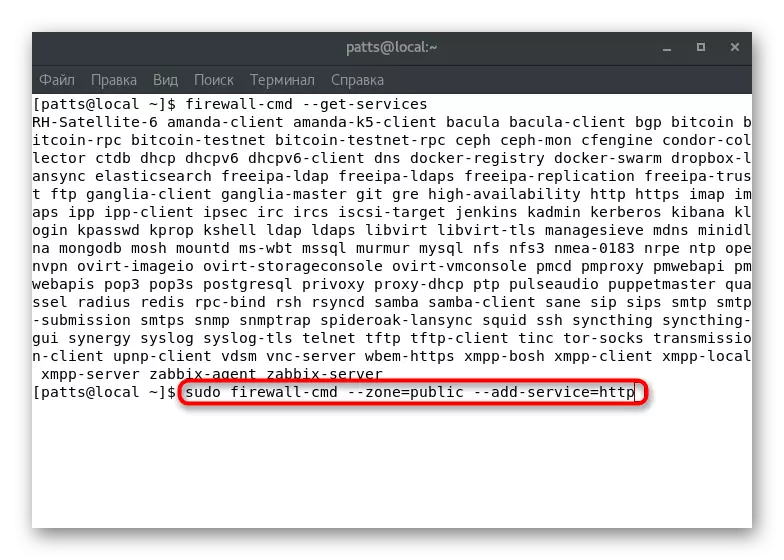

0 န်ဆောင်မှုအထောက်အပံ့ကိုတိကျသောဇုန်တွင် activate လုပ်သည်။ Terminal တွင် sudo firewall-cmd -zone = အများသုံး --DD-service = http command ကိုသတ်မှတ်သင့်သည်။ ဤသို့သောပြောင်းလဲမှုသည်တစ် session တစ်ခုအတွင်းသာတရားဝင်လိမ့်မည်ဟုသတိပြုပါ။

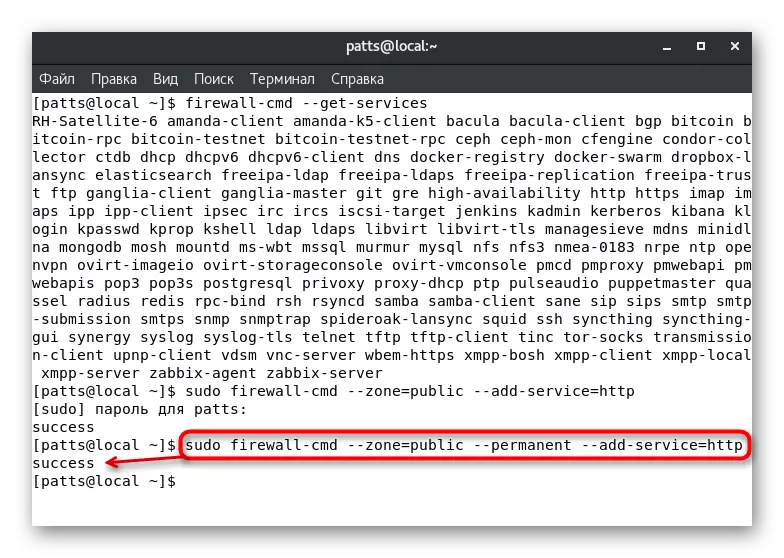

အမြဲတမ်းဖြည့်မှုကို SuCo firewall-cmd -zone = အများပြည်သူသုံး - အများပြည်သူသုံး --DD-service = http နှင့် http တို့ကိုလုပ်ဆောင်ခြင်းသည်စစ်ဆင်ရေးအောင်မြင်မှုကိုအောင်မြင်စွာလုပ်ဆောင်သည်။

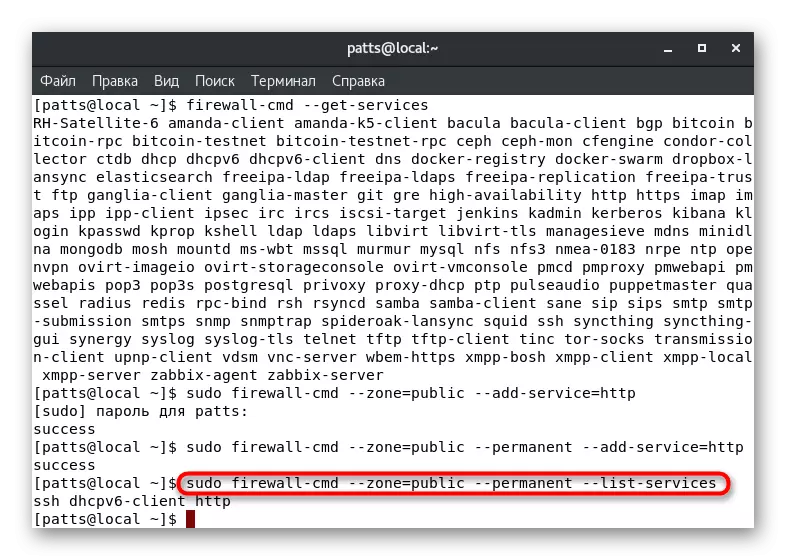

သီးခြားဇုန်တစ်ခုအတွက်အမြဲတမ်းစည်းမျဉ်းစည်းကမ်းများကိုကြည့်ရှုနိုင်သည်။ sudo firewall-cmd -Zone = အများပြည်သူပိုင် - အများပြည်သူ - အများပြည်သူ - အများပိုင် - ဗဟုသုတ။

0 န်ဆောင်မှုကိုလက်လှမ်းမမီမှုနှင့် ပတ်သက်. ဆုံးဖြတ်ချက်ချခြင်းပြ problem နာ

စံ Firewall ကိုစည်းကမ်းများအချို့စံသို့မဟုတ် Third-party applications များကြောင့်လုပ်ကွက်များခွင့်ပြုအဖြစ်လူကြိုက်အများဆုံးနှင့်လုံခြုံန်ဆောင်မှုအားဖြင့်ညွှန်ပြပေမယ့်နေကြသည်။ ဤကိစ္စတွင်ခုနှစ်, အသုံးပြုသူကိုယ်တိုင်လက်လှမ်းနှင့်အတူပြဿနာကိုဖြေရှင်းနိုင်ဖို့ setting များကိုပြောင်းလဲပစ်ရန်လိုအပ်ပါသည်။ သငျသညျနှစျဦးကွဲပြားခြားနားသောနည်းလမ်းများ၌ဤလုပ်နိုင်ပါတယ်။

Port port ကို

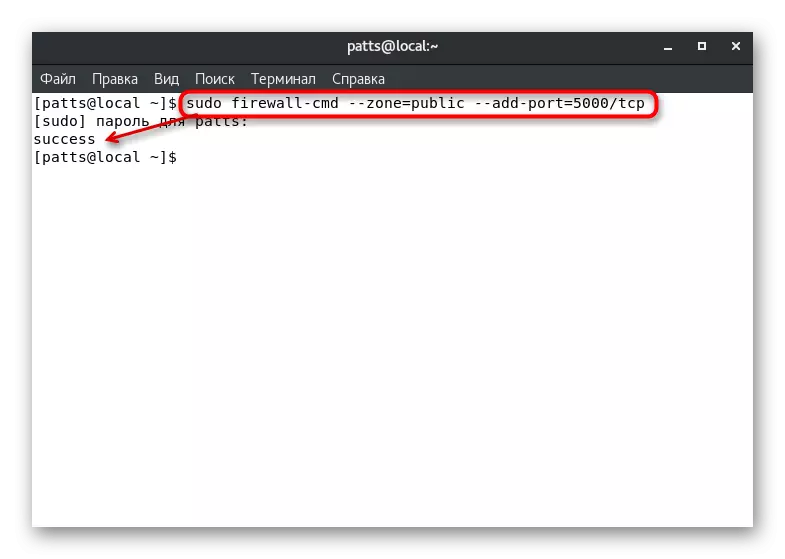

သင်သိကဲ့သို့ခပ်သိမ်းသောကွန်ရက်ဝန်ဆောင်မှုများကိုတိကျတဲ့ port ကိုအသုံးပြုပါ။ ဒါဟာအလွယ်တကူ firewall ကများကတွေ့ရှိသည်နှင့်လုပ်ကွက်ဖျော်ဖြေနိုင်ပါသည်။ Firewall ကိုထံမှထိုကဲ့သို့သောလုပ်ရပ်များရှောင်ရှားရန်, သင် sudo Firewall ကို-CMD --Zone = ပြည်သူ့များ၏အလိုရှိသော port ကိုဖွင့်လှစ်ဖို့လိုအပ်ပါတယ် - PORTD-port ကို = --Zone ပြည်သူ့ဆိပ်ကမ်းဧရိယာဖြစ်ပါတယ် = ရှိရာ 0000 / ကို TCP, --DD- ဆိပ်ကမ်းကို = 0000 / ကို TCP - port နံပါတ်နှင့် protocol ကို။ အဆိုပါ Firewall ကို-CMD --List-ဆိပ်ကမ်း option ကိုဖွင့်လှစ်ဆိပ်ကမ်းများစာရင်းတစ်ခုပြသပါလိမ့်မယ်။

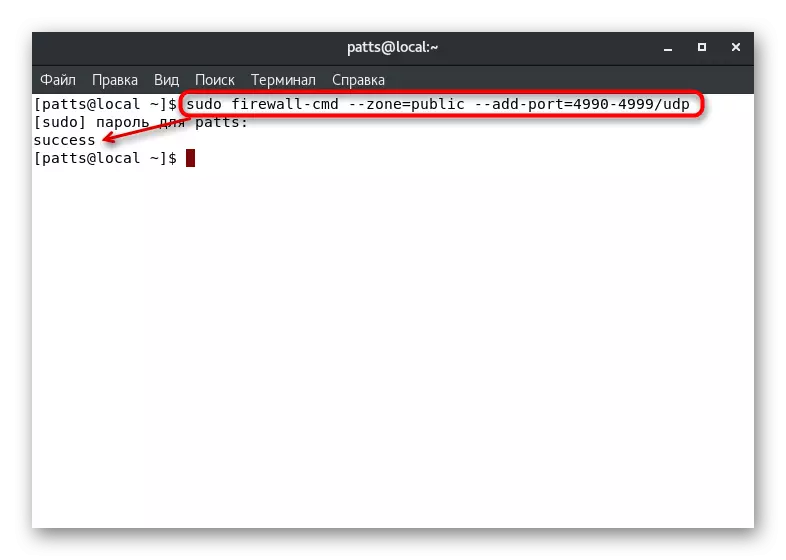

ဆိပ်ကမ်းကိုအကွာအဝေး - သငျပွင့်လင်းဆိပ်ကမ်းများဖို့လိုအပ်လျှင်အကွာအဝေးတွင်ထည့်သွင်းခြင်း, sudo Firewall ကို-CMD string ကို --zone = ပြည်သူ့ --DD-port ကို = 0000-9999 / UDP ကိုအဘယ်မှာ --add-port ကို = 0000-9999 / UDP ကိုအသုံးပြုနိုင်သည် နှင့်၎င်းတို့၏ protocol ကို။

အထက်ပါပညတ်တို့ကိုသာသင်အလားတူ parameters များကိုအသုံးပြုခြင်းစမ်းသပ်ဖို့ခွင့်ပြုပါ။ ကအောင်မြင်စွာလွန်ပြီလျှင်, သင်စဉ်ဆက်မပြတ် settings ကိုမှတူညီဆိပ်ကမ်းများပေါင်းထည့်သင့်တယ်, ဤ sudo Firewall ကို-CMD --Zone = ပြည်သူ့ --ADD-port ကို = 0000 / ကို TCP သို့မဟုတ် sudo Firewall ကို-CMD --permanent ရိုက်ထည့်ခြင်းဖြင့်ပြုသောအမှုဖြစ်ပါတယ် - ဇုန် = ပြည်သူ့ --Add-port ကို = 0000-9999 / UDP ကို --permanent ။ sudo Firewall ကို-CMD --Zone = ပြည်သူ့ --permanent --List-ဆိပ်ကမ်းကိုအောက်ပါအတိုင်းဖွင့်လှစ်အမြဲတမ်းဆိပ်ကမ်းများစာရင်းကိုကြည့်ရှုအားပေးသည်။

ဝန်ဆောင်မှု၏အဓိပ္ပာယ်

သင်တို့ကိုတွေ့မြင်နိုင်သကဲ့သို့, ဖြည့်စွက်ဆိပ်ကမ်းများမဆိုအခက်အခဲများဖြစ်ပေါ်စေပါဘူး, ဒါပေမယ့် applications များပမာဏကြီးမားတဲ့အသုံးပြုတဲ့အခါလုပ်ထုံးလုပ်နည်းရှုပ်ထွေးနေသည်။ အားလုံးအသုံးဆိပ်ကမ်းများကိုခြေရာခံရန်ဝန်ဆောင်မှုပြဌာန်းခွင့်ကိုပိုမိုမှန်ကန်သော option ကိုဖွစျလိမျ့မညျသောအမြင်အတွက်ခက်ခဲဖြစ်လာသည်:

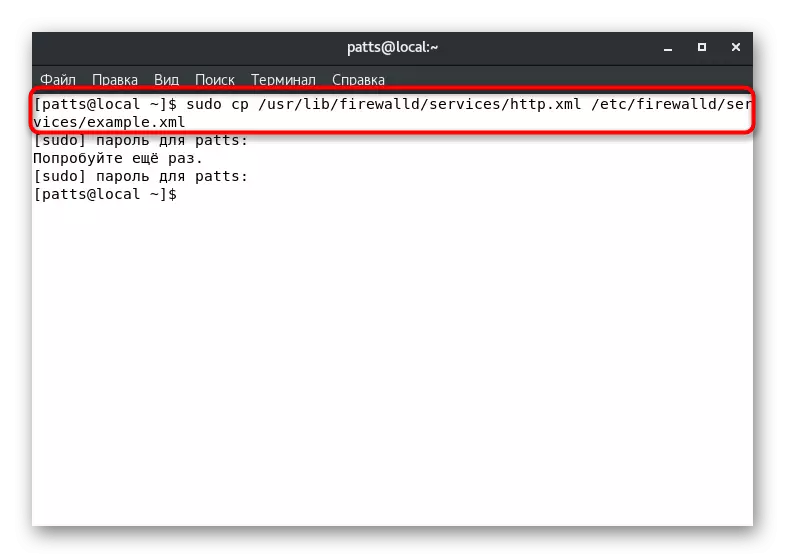

- sudo ရေးသားခြင်းအားဖြင့် configuration file ကို copy cp /usr/lib/firewalld/services/service.xml /etc/firewalld/services/example.xml, service.xml န်ဆောင်မှုဖိုင်၏အမည်ဖြစ်ပြီး, example.xml ယင်းသည်အဘယ်မှာရှိ ယင်း၏မိတ္တူ၏အမည်ဖြစ်တယ်။

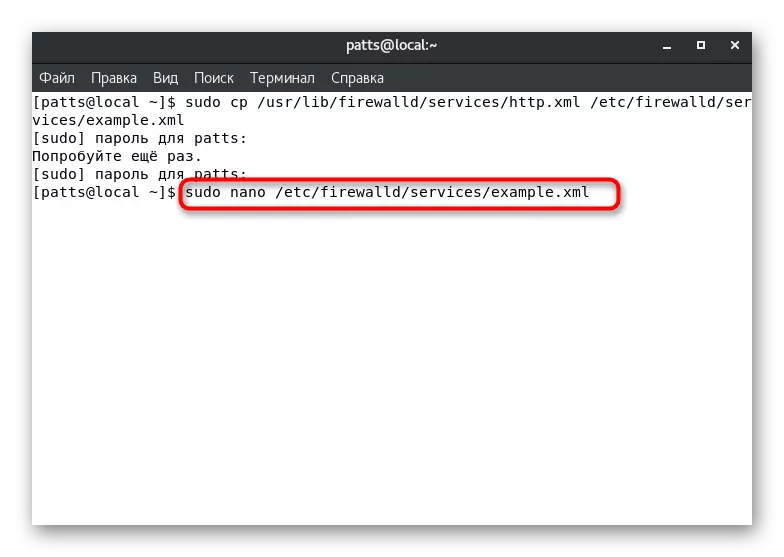

- ဥပမာအားဖြင့်ဆိုစာသားကိုအယ်ဒီတာမှတဆင့်ပြောင်းလဲမှုတစ်ခုမိတ္တူကိုဖွင့်, sudo nano /etc/firewalld/services/example.xml ။

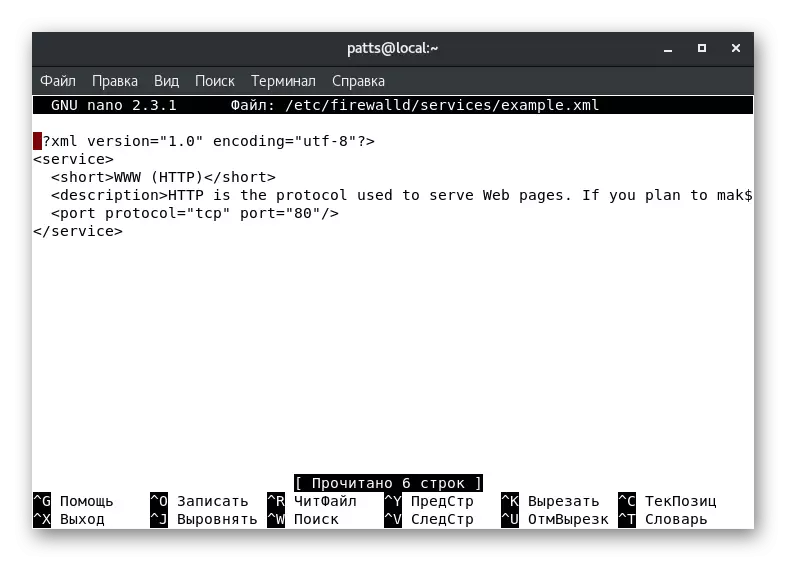

- ဥပမာအားဖြင့်ကျနော်တို့ဟာ HTTP ဝန်ဆောင်မှု၏တစ်ဦးမိတ္တူဖန်တီးခဲ့ကြသည်။ စာရွက်စာတမ်း, သင်အခြေခံအားဖြင့်ဥပမာ, တိုတောင်းတဲ့အမည်နှင့်ဖော်ပြချက်အမျိုးမျိုးသော metadata ကိုကြည့်ပါ။ ဒါဟာ port နံပါတ်နှင့် protocol ကိုသာပြောင်းလဲမှုလုပ်ကိုင်ဖို့ဆာဗာသက်ရောက်သည်။ string ကိုအထက် "" ဆိပ်ကမ်းဖွင့်လှစ်ထည့်သွင်းရပါမည်။ သည် TCP - တပတ်ရစ်ပရိုတိုကော, တစ်ဦးက 0000 - port နံပါတ်။

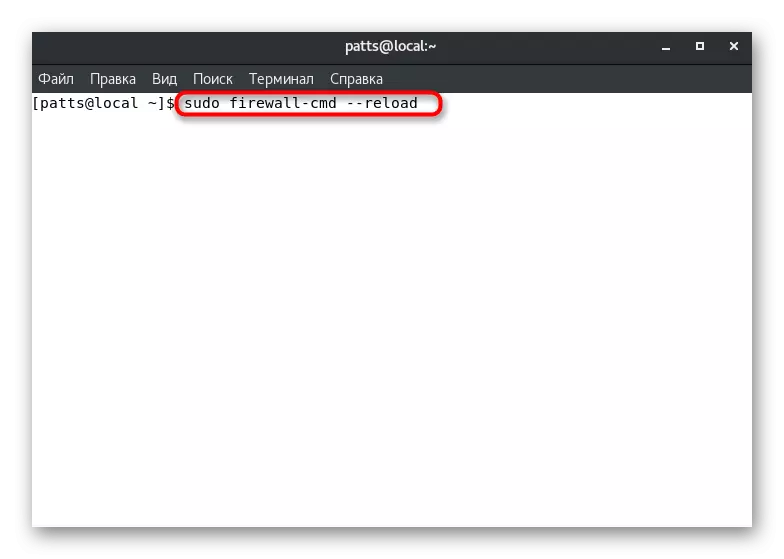

- ထို့နောက်အားလုံးအနီးကပ်အပြောင်းအလဲများကို (Ctrl + O) ဖိုင် (Ctrl + x) အဖွဲ့နှင့် Save the sudo firewall က-cmd --reload မှတဆင့် parameters တွေကိုလျှောက်ထားဖို့ firewall က restart ချလိုက်ပါ။ ထို့နောက်ဝန်ဆောင်မှု Firewall ကို-CMD --GET-န်ဆောင်မှုများမှတဆင့်ကြည့်ရှုနိုင်ပါသည်သောရရှိနိုင်၏စာရင်းထဲတွင်ပေါ်လာပါလိမ့်မယ်။

သငျသညျကိုသာဝန်ဆောင်မှုမှဝင်ရောက်ခွင့်နှင့်အတူဝန်ဆောင်မှုပြဿနာအရှိဆုံးသင့်လျော်သောဖြေရှင်းချက်ရွေးချယ်ပေးအပ်ညွှန်ကြားချက် execute ရန်ရှိသည်။ သငျသညျမွငျနိုငျကဲ့သို့ခပ်သိမ်းသောလုပ်ရပ်များအတော်လေးအလွယ်တကူလုပ်ဆောင်နေကြတယ်, နှင့်မျှမတို့အခက်အခဲရှိသင့်ပါတယ်။

ထုံးစံဇုန် Creating

သငျသညျပြီးသားပိုင်းတွင်အတွက်သတ်မှတ်ထားသောစည်းမျဉ်းများနှင့်အတူကွဲပြားခြားနားဇုန်၏ကြီးမားသောအရေအတွက်က Firewalld အတွက်ဖန်တီးလိုက်ပါပြီကြောင်းကိုငါသိ၏။ ယင်း DNS Server ကိုအဘို့ - သို့သော်အခြေအနေများစနစ်စီမံခန့်ခွဲသူထိုကဲ့သို့သော installer ကို web server သို့သို့မဟုတ် "PrivatedNS" အတွက် "PublicWeb" အဖြစ်အသုံးပြုသူတစ်ဦးဇုန်, ဖန်တီးရန်လိုအပ်ပါသည်သည့်အခါပေါ်ပေါက်ပါတယ်။ အဲဒီနှစျခုဥပမာတွင်ကျနော်တို့အကိုင်းအခက်များထို့အပြင်ခွဲခြမ်းစိတ်ဖြာပါလိမ့်မယ်:

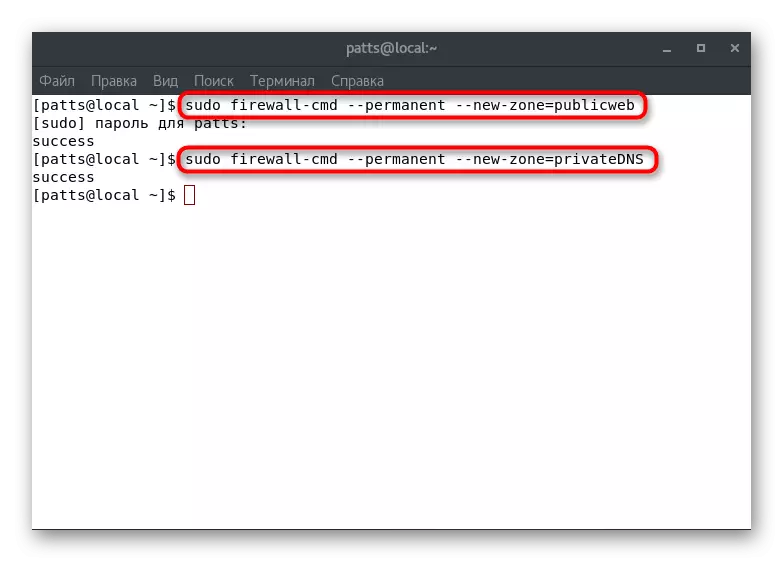

- sudo Firewall ကို-Cmd --permanent --New-ဇုန် = PublicWeb နှင့် sudo Firewall ကို-CMD --Permanent --New-ဇုန် = PrivatedNS အားဖြင့်နှစ်ခုအသစ်ကအမြဲတမ်းဇုန်ကိုဖန်တီးပါ။

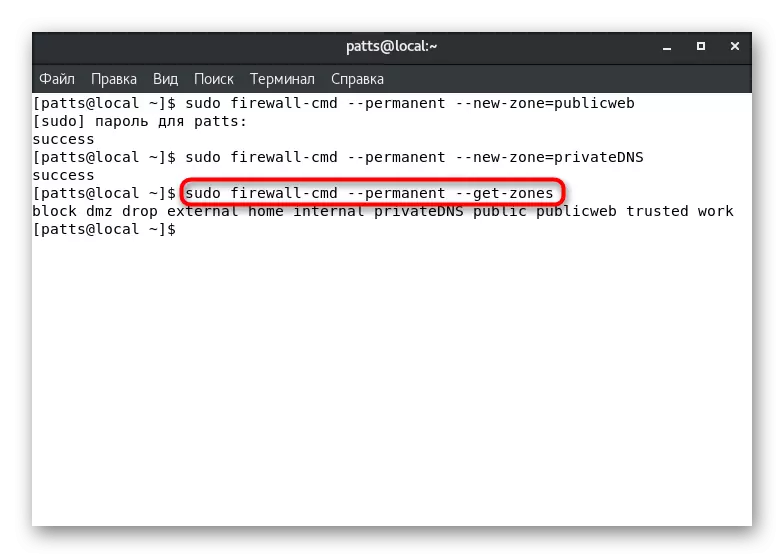

- သူတို့က sudo Firewall ကို-CMD --reLoad tool ကိုပြန်လည် reboot လုပ်အပြီးရရှိနိုင်ပါလိမ့်မည်။ အမြဲတမ်းဇုန်ဖော်ပြရန်ရန်, sudo Firewall ကို-Cmd --permanent --get-ဇုန်ရိုက်ထည့်ပါ။

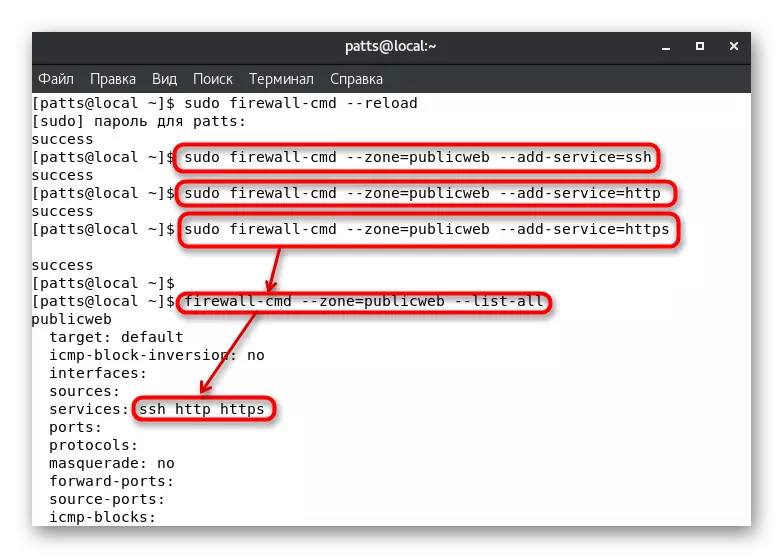

- သူတို့ကိုထိုကဲ့သို့သော "SSH ကို" အဖြစ်လိုအပ်သောဝန်ဆောင်မှုများ, assign "ဟာ HTTP" နှင့် "HTTPS ကို" ။ ဤ sudo Firewall ကို-Cmd --Zone = PublicWeb --ADD-Service ကို = SSH ကို, sudo firewall က-cmd --zone = PublicWeb --Do-Service ကို = PublicWeb --Do Firewall ကို-Cmd ပြုသောအမှု - PublicWeb - PublicWeb - --Zone = PublicWeb add ဖို့ဇုန်၏နာမတော်သည်အဘယ်မှာရှိ Add- ဝန်ဆောင်မှု = HTTPS ကို။ သငျသညျ Firewall ကို-Cmd --Zone = PublicWeb --List-အားလုံးဆိုင်းငံ့နေဖြင့်ဝန်ဆောင်မှုများကို၏လုပ်ဆောင်မှုကိုကြည့်ရှုနိုင်ပါသည်။

ဤဆောင်းပါးတွင် မှစ. , သင်ထုံးစံဇုန်ဖန်တီးသူတို့ကိုန်ဆောင်မှုကိုထည့်သွင်းဖို့ဘယ်လိုသင်ယူခဲ့တယ်။ အကြှနျုပျတို့သညျကိုသာမှန်ကန်သောအမည်များကိုသတ်မှတ်နိုင်သည်, default အနှင့်အထက် interfaces တာဝန်ပေးဖို့အဖြစ်သူတို့ကိုပြီးသားပြောနှင့်ပြီ။ မဆိုအမြဲတမ်းအပြောင်းအလဲအောင်ပြီးနောက် firewall ကပြန်လည်စတင်ရန်ဖို့မေ့လျော့တော်မမူပါနှင့်။

သင်တို့ကိုတွေ့မြင်နိုင်သကဲ့သို့, FireWalld firewall ကသင် firewall ကအရှိဆုံးပြောင်းလွယ်ပြင်လွယ် configuration ကိုလုပ်ခွင့်ပြုမယ့်တရားမျှတစွာထုထည်ကြီးမားသောကိရိယာတခုဖြစ်တယ်။ ကိုယ်ကသာစနစ်နှင့်သတ်မှတ်ထားသောစည်းမျဉ်းများနှင့်အတူ utility ကိုပစ်လွှတ်ချက်ချင်းသူတို့ရဲ့အလုပ်စတင်ကြောင်းသေချာစေရန်နေဆဲဖြစ်သည်။ အဆိုပါ sudo SystemCTL အတူက Make Firewalld command ကို Enable လုပ်ထားပါ။