Kai kurie vartotojai yra suinteresuoti kurti privačią virtualų tinklą tarp dviejų kompiuterių. Užduotis užtikrinama naudojant VPN technologiją (virtualus privatus tinklas). Ryšys įgyvendinamas per atviras arba uždaras komunalines paslaugas ir programas. Po sėkmingo visų komponentų diegimo ir konfigūravimo procedūra gali būti laikoma baigta, ir ryšys yra apsaugotas. Be to, norėtume išsamiai aptarti peržiūrėtos technologijos įgyvendinimą per "OpenVPN" klientą operacinėje sistemoje, remiantis Linux branduoliu.

Įdiekite OpenVPN Linux

Kadangi dauguma vartotojų naudoja paskirstymus, pagrįstus "Ubuntu", šiandienos instrukcijos bus grindžiamos šiomis versijomis. Kitais atvejais, "OpenVPN" diegimo ir konfigūracijos pagrindinį skirtumą nepastebėsite, išskyrus skirstymo sintaksę, kurią galite perskaityti oficialiuose jūsų sistemos dokumentuose. Siūlome susipažinti su visu žingsnio žingsnio procesu, kad išsamiai išsiaiškintume kiekvieną veiksmą.Reikėtų nepamiršti, kad "OpenVPN" veikimas vyksta per du mazgus (kompiuterį ar serverį), todėl diegimas ir konfigūracija susijusi su visais ryšio dalyviais. Mūsų vadovas bus sutelktas tik dirbti su dviem šaltiniais.

1 veiksmas: įdiekite OpenVPN

Žinoma, turėtumėte pradėti nuo visų būtinų bibliotekų pridedant prie kompiuterių. Tikslus, kad jis bus naudojamas labai pastatytas į "terminalą", kuris bus naudojamas užduotims atlikti.

- Atidarykite meniu ir paleiskite konsolę. Tai taip pat galima padaryti paspausdami CTRL + ALT + T klavišų derinį.

- Stumkite "Sudo Apt" įdiegti "OpenVPN Easy-RSA" komandą, kad įdiegtumėte visas reikalingas saugyklas. Po įvedimo spustelėkite Enter.

- Nurodykite slaptažodį iš "SuperUSER" paskyros. Simboliai, kai rinkinys nėra rodomas lauke.

- Patvirtinkite naujų failų pridėjimą pasirinkdami tinkamą parinktį.

Eikite į kitą žingsnį tik tada, kai diegimas atliekamas abiejuose įrenginiuose.

2 žingsnis: Sertifikavimo centro sukūrimas ir konfigūruojamas

Specifikacijos centras yra atsakingas už atvirų klavišų tikrinimą ir užtikrina patikimą šifravimą. Jis sukurtas ant prietaiso, į kurį bus prijungti kiti vartotojai, todėl atidarykite konsolę norimame kompiuteryje ir atlikite šiuos veiksmus:

- VISŲ raktų saugojimo aplankas yra prioritetinis. Galite rasti jį bet kur, bet tai geriau pasirinkti patikimą vietą. Naudokite SUDO MKDIR / etc / OpenVPN / EASY-RSA komanda už tai, kur / etc / OpenVPN / EASY-RSA yra vieta sukurti katalogą.

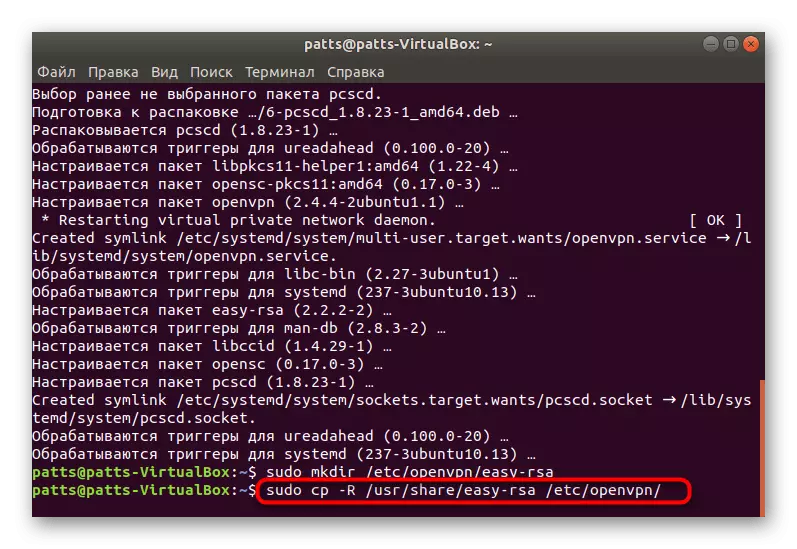

- Šalia šio aplanko jums reikia įdėti lengva-RSA priedų scenarijus, ir tai daroma per SUDO CP -R / USR / Dalintis / EASY-RSA / ETC / OpenVPN /.

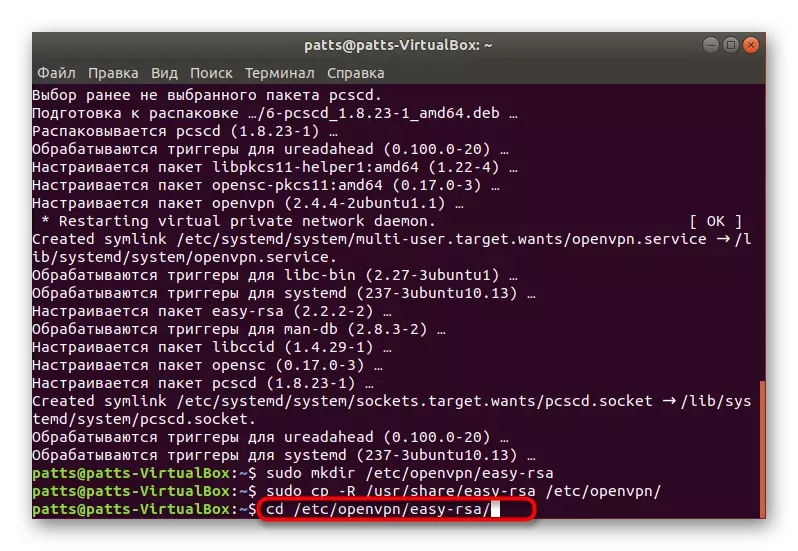

- Galutinis katalogas sukuria sertifikavimo centrą. Pirma, eikite į šį CD / etc / OpenVPN / EASY-RSA / aplanką.

- Tada įdėkite šią komandą lauke:

Sudo -i.

# Šaltinis ./vars.

# ./clean-all.

# ./build-ca.

Nors serverio kompiuteris gali būti paliktas vieni ir perkelti į klientų įrenginius.

3 veiksmas: kliento sertifikato konfigūracija

Instrukcija, su kuria jūs būsite susipažinę su žemiau, turės išleisti kiekvienam kliento kompiuteryje, kad organizuotų teisingai veikiančią apsaugotą ryšį.

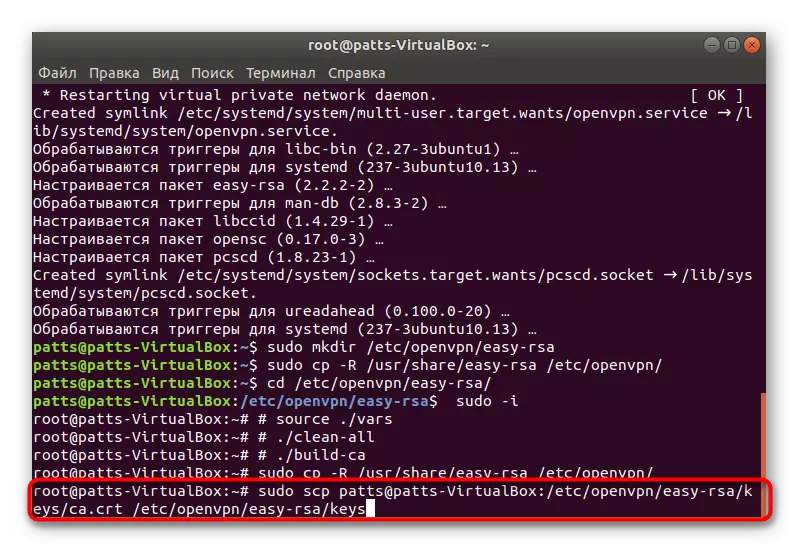

- Atidarykite konsolę ir parašykite "Sudo CP -R / USR / Share" / "Easy-RSA / ETC / OpenVPN" komandą / kopijuoti visus reikiamus įrankių scenarijus.

- Anksčiau serverio kompiuteryje buvo sukurtas atskiras failas su sertifikatu. Dabar jis turi būti nukopijuotas ir dedamas į aplanką su likusiais komponentais. Tai lengviausia tai padaryti per "SOJ SCP" naudotojo vardą @ wapdam: /etc/openvpn/easy-rsa/keys/ca.crt / etc / Keys / ca.crt / etc / OpenVPN / Easy-RSA / etc / OpenVPN / Easy -RSA / raktai, kur naudotojo vardas @ wapdam - tai įrangos, iš kurios atsisiunčiama, adresas.

- Jis lieka tik sukurti asmeninį slaptą raktą, kad prisijungimas būtų atliktas vėliau per jį. Padarykite tai spustelėję CD / etc / OpenVPN / EASY-RSA / SCRIPT saugojimo aplanką.

- Norėdami sukurti failą, naudokite komandą:

Sudo -i.

# Šaltinis ./vars.

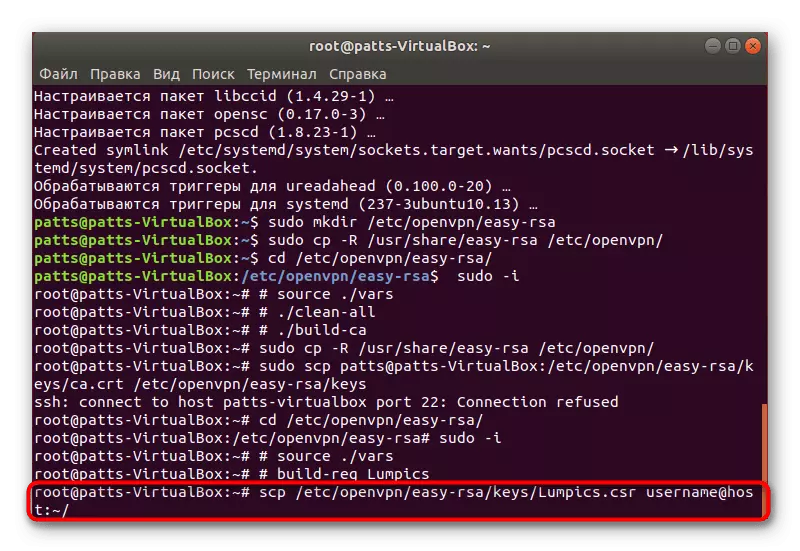

# Build-Req Lumpics

Šioje byloje, nurodytas failo pavadinimas. Sukurtas raktas yra privalomas turėtų būti tame pačiame kataloge su likusiais raktais.

- Jis lieka tik serverio įrenginio galutiniam prieigos raktui išsiųsti, kad patvirtintų jo ryšio autentiškumą. Tai daroma su tos pačios komandos pagalba, per kurią buvo parsisiųsti. Jūs turite įvesti scp /etc/openvpn/easy-rsa/keys/lumpics.csr Vartotojo vardas @ waster: ~ /, kur naudotojo vardas @ wapdam yra kompiuterio pavadinimas siunčiant ir Lumpics.cSR yra raktinio failo pavadinimas .

- Serverio kompiuteryje patvirtinkite klavišą ./sign-req ~ / lampiečiai, kur Liuksas yra failo pavadinimas. Po to, grąžinkite dokumentą atgal per "sudo scp" naudotojo vardą @ host: /home/lumpics.crt / etc / openvpn / easy-rsa / klavišai.

Apie tai, visi preliminarūs darbai yra baigti, tai lieka tik pareikšti pati openvpn į normalų valstybės ir jūs galite pradėti naudotis privačią šifruotą ryšį su vienu ar daugiau klientų.

4 žingsnis: Openvpn sąranka

Taip vadovas palies kliento pusės, ir serverio. Mes visi padalinti veiksmai ir perspėti apie pokyčius mašinų, todėl jūs turite tik vykdyti nurodymus.

- Pirma sukurti konfigūracijos failą serveryje kompiuterio naudojant zcat /usr/share/doc/openvpn/example/sample-config-files/server.conf.gz komandą | Sudo tee /etc/openvpn/server.conf. Kai konfigūruoti kliento prietaisus, šis failas taip pat turės būti sukurtas atskirai.

- Check out standartines vertes. Kaip matote, uosto ir Protokolo sutampa su standarto, bet nėra papildomų parametrų.

- Paleisti sukurtą konfigūracijos failą per sudo nano /etc/OpenVPN/Server.conf redaktorius.

- Mes neisiu į visų vertybių kaita detales, nes kai kuriais atvejais jie yra individualus, tačiau standartinės linijos failo turi būti, ir atrodo, kad panašiai paveikslėlyje panašaus į tai:

Uosto 1194.

Proto UDP.

COMP-LZO.

Dev Tun.

CA /etc/openvpn/easy-rsa/2.0/keys/ca.crt.

CERT /etc/openvpn/easy-rsa/2.0/keys/ca.crt.

DH /etc/openvpn/easy-rsa/2.0/keys/dh2048.pem.

Topologijos SunNet.

Serverio 10.8.0.0 255.255.255.0.

Ifconfig baseinas-TĘSTI IPP.TXT

Baigęs visus pakeitimus, išsaugokite nustatymus ir uždarykite failą.

- Darbas su serverio dalis yra baigtas. Paleisti openvpn per sukurtą Openvpn /etc/openvpn/Server.conf konfigūracijos failą.

- Dabar pereikite prie kliento prietaisų. Kaip jau minėta, nustatymai failą taip pat sukuria čia, bet šį kartą tai nėra unpackled, todėl komanda turi tokią formą: sudo cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf / ir tt / Openvpn / client.conf.

- Paleisti tuo pačiu būdu failą, nes ji buvo parodyta aukščiau ir įveskite šias eilutes:

Klientas.

Dev Tun.

Proto UDP.

Nuotolinio 194.67.215.125 1194.

Resolv-retry infinite

Nobind.

Išlieka-KEY.

Išlieka-TUN.

CA /etc/openvpn/easy-rsa/keys/ca.crt.

CERT /etc/openvpn/easy-rsa/keys/sergiy.crt.

Pagrindiniai /etc/openvpn/easy-rsa/keys/sergiy.key.

TLS-AUTH TA.KEY 1

COMP-LZO.

Veiksmažodžio 3.

Redaguodami yra baigtas, paleiskite openvpn: openvpn /etc/openvpn/client.conf.

- Parašykite ifconfig komandą Įsitikinkite, kad sistemos darbą. Tarp visų vertybių, pasirodys TUN0 sąsaja turi būti.

Norėdami nukreipti srautą ir atviro interneto prieiga visiems klientams serveryje kompiuterio jums reikia pakaitomis aktyvuoti šias komandas.

SYSTL -W NET.IPV4.IP_FORWARD = 1

Iptables -A INPUT -P UDP --dport 1194 -J Priimti

Iptables -I FORWARD -I TUN0 -O eth0 -J ACCEPT

Iptables -I FORWARD -I eth0 -O TUN0 -J Priimti

Iptables T NAT -A POSTROUTING -O eth0 -J MASQUERADE

Kaip šiandienos straipsnio dalis buvo susipažinę su diegimo procedūra ir "OpenVPN" nustatymais serveryje ir kliento dalyje. Mes rekomenduojame atkreipti dėmesį į pranešimus, rodomus terminale ir studijuoti klaidų kodus, jei jie atsiranda. Tokie veiksmai padės išvengti tolesnių ryšių problemų, nes operatyvinis problemos sprendimas neleidžia kitoms probleminėms problemoms.