Kaip žinote, "Open SSH" technologija leidžia nuotoliniu būdu prisijungti prie konkretaus kompiuterio ir perduoti duomenis per pasirinktą saugomą protokolą. Tai leidžia jums įgyvendinti ir visiškai kontroliuoti pasirinktą įrenginį, užtikrinant saugų keitimąsi svarbia informacija ir net slaptažodžiais. Kartais vartotojai turi prisijungti per SSH, bet be to, įdiegti save naudingumą, būtina gaminti ir papildomus nustatymus. Norime apie tai kalbėti šiandien, atsižvelgiant į Debiano pasiskirstymą pavyzdyje.

Pritaikyti ssh debian

Mes padalijame konfigūracijos procesą į keletą žingsnių, nes kiekvienas yra atsakingas už konkrečių manipuliacijų įgyvendinimą ir gali būti tiesiog naudinga tam tikriems vartotojams, kurie priklauso nuo asmeninių pageidavimų. Pradėkime nuo to, kad visi veiksmai bus atliekami konsolėje ir turės patvirtinti "Superuser" teises, todėl tai paruošite iš anksto.SSH-serverio ir ssh-kliento įdiegimas

Pagal numatytuosius nustatymus SSH yra įtrauktas į standartinę "Debian" operacinės sistemos naudingumo rinkinį, tačiau dėl bet kokių funkcijų, būtini failai gali būti pasipiktinimai arba tiesiog nėra, pavyzdžiui, kai vartotojas rankiniu būdu pagamino pašalinti. Jei reikia iš anksto įdiegti SSH serverį ir SSH-klientą, atlikite šias instrukcijas:

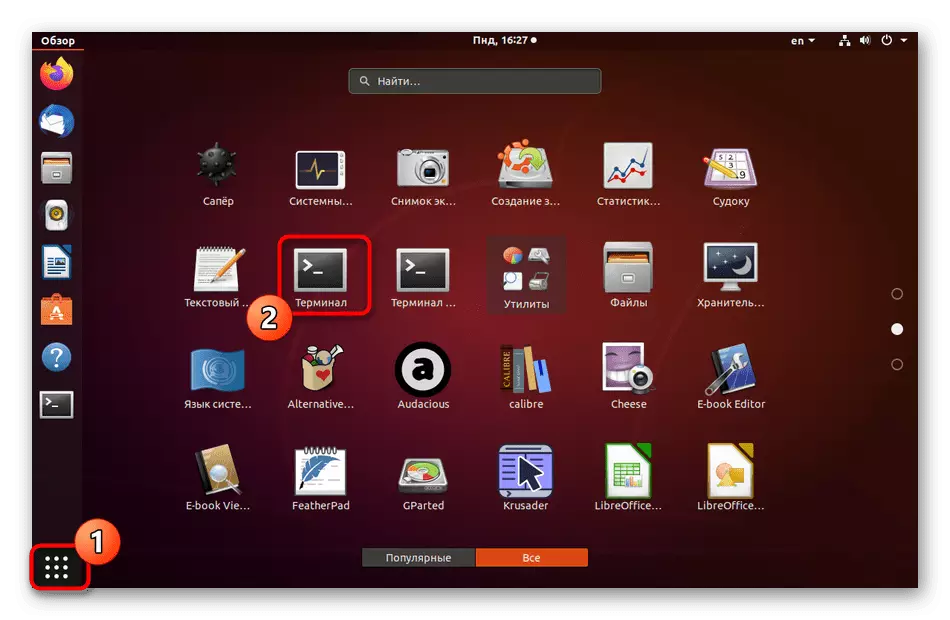

- Atidarykite meniu Pradėti ir pradėti terminalą iš ten. Tai galima padaryti per standartinį klavišų kombinaciją CTRL + ALT + T.

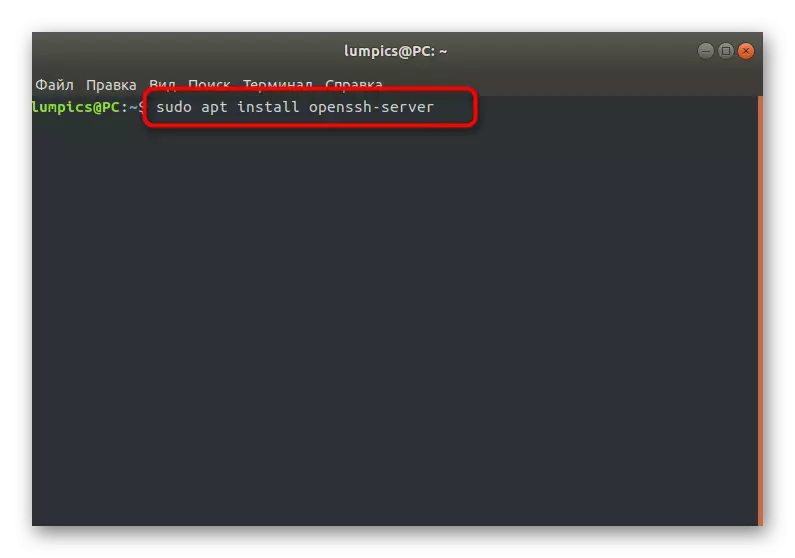

- Čia jus domina "Sudo Apt Install Openssh-Server" komanda, atsakinga už serverio dalies diegimą. Įveskite jį ir spustelėkite Enter, kad įjungtumėte.

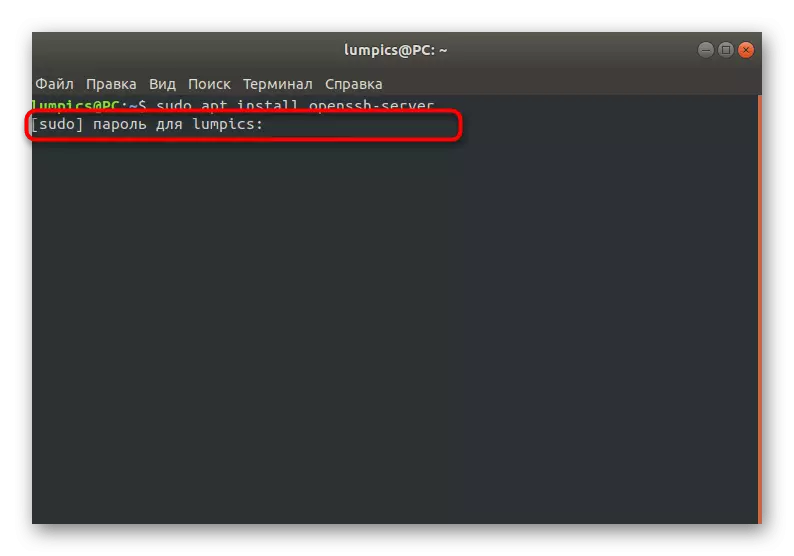

- Kaip jau žinote, veiksmai, atliekami su sudo argumentu, turės būti aktyvuota nurodant "SuperUSER" slaptažodį. Apsvarstykite, kad šioje eilutėje įvesti simboliai nerodomi.

- Jums bus pranešta, kad paketai pridedami arba atnaujinami. Jei ssh-serveris jau yra įdiegtas Debian, pranešimas pasirodo dėl nurodyto paketo.

- Be to, jums reikės pridėti prie sistemos ir kliento dalies, kaip ir kompiuteryje, kuriam ateityje ryšys bus prijungtas. Norėdami tai padaryti, naudokite panašų sudo APT-Get Install Openssh-Client komanda.

Nėra daugiau papildomų komponentų įdiegti bet kokius papildomus komponentus, dabar galite saugiai pereiti prie serverio valdymo ir konfigūracijos failų, kad sukurtumėte raktus ir paruoštumėte viską toliau prisijungti prie nuotolinio darbalaukio.

Serverio valdymas ir jo darbo tikrinimas

Trumpai sutelkime dėmesį į tai, kaip įdiegtas serveris yra valdomas ir jo veikimo patikrinimas. Jis turi būti atliktas prieš įjungiant į sąranką, kad įsitikintumėte, jog pridėtinių komponentų veikimas yra teisingas.

- Naudokite "SUDO Systemcl" įgalinkite SSHD komandą, kad pridėtumėte serverį į "Autoload", jei tai neįvyksta automatiškai. Jei reikia atšaukti paleidimą su operacine sistema, naudokite "SystemCTL" išjungti SSHD. Tada Rankinis paleidimas reikės nurodyti SystemCTL START SSHD.

- Visi tokie veiksmai visuomet turi būti atliekami superaudesnio vardu, todėl jums reikia įvesti savo slaptažodį.

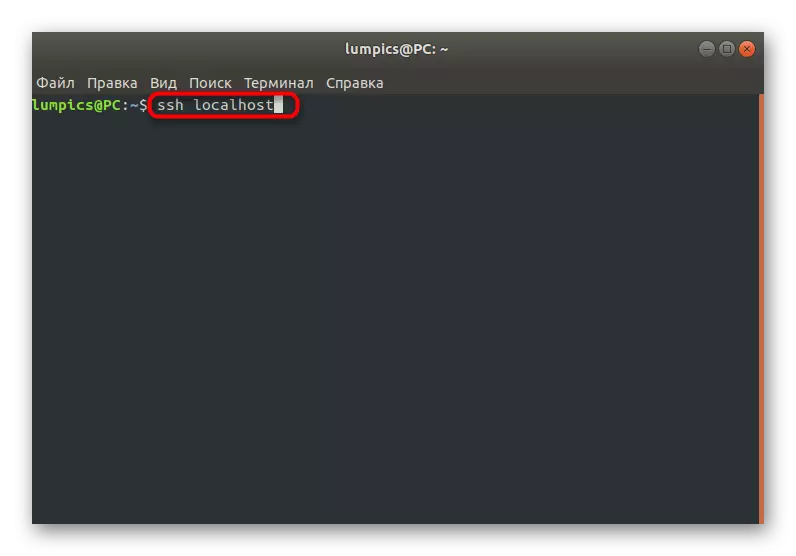

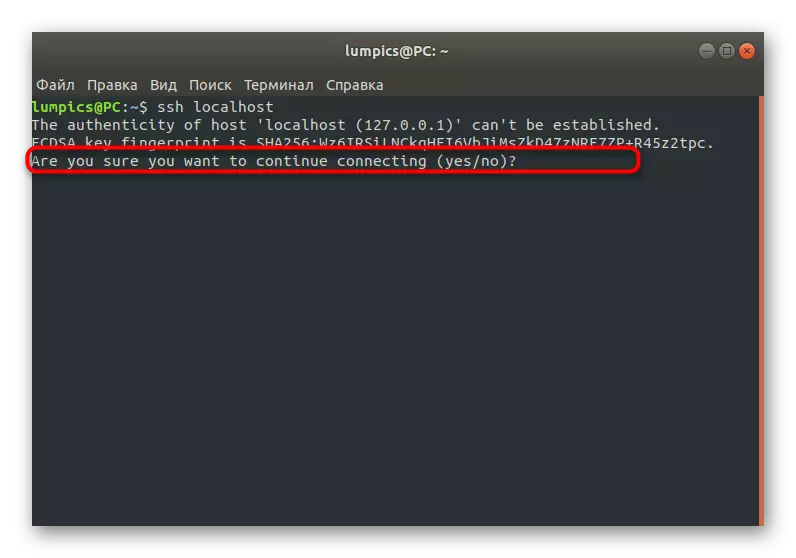

- Įveskite SSH localhost komandą, kad patikrintumėte serverį. Pakeiskite localhost į vietinį kompiuterio adresą.

- Kai pirmą kartą prisijungiate, jums bus pranešta, kad šaltinis nėra patikrintas. Taip atsitinka, nes dar nenustatėme saugumo nustatymų. Dabar tiesiog patvirtinkite ryšio tęstinumą įvesdami Taip.

Pridedant RSA raktų porą

Prisijungimas nuo serverio į klientą ir atvirkščiai per SSH atliekamas įvesdami slaptažodį, tačiau rekomenduojama sukurti raktų porą, kuri bus sukurta per RSA algoritmus. Šis šifravimo tipas leis sukurti optimalią apsaugą, kuri bus sunku gauti aplink užpuoliką bandant įsilaužti. Jei norite pridėti tik kelias minutes, ir atrodo, kad šis procesas:

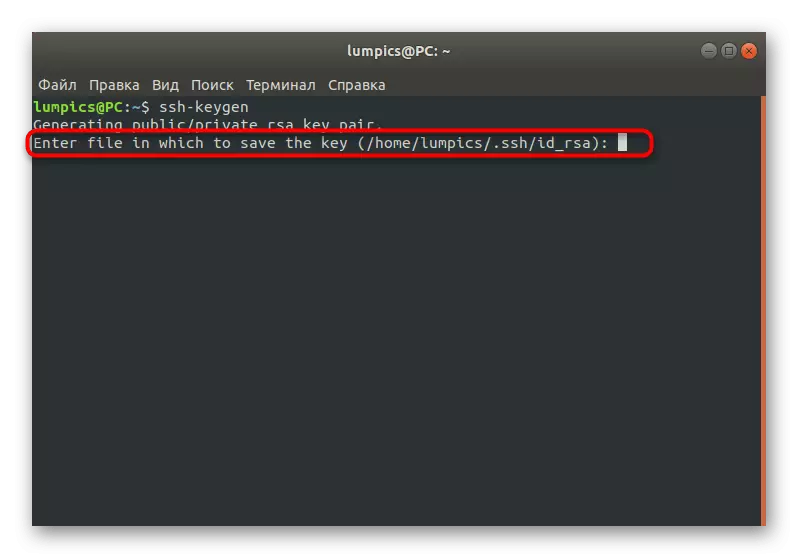

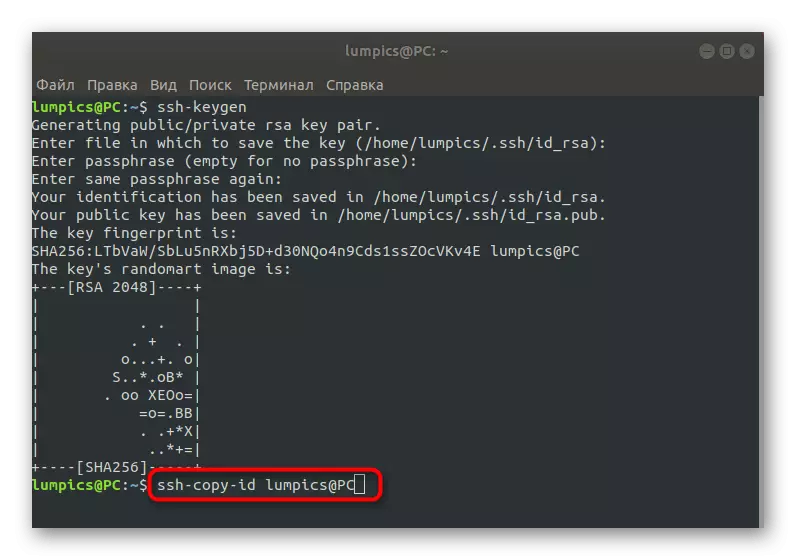

- Atidarykite "terminalą" ir ten įveskite ssh-keygen.

- Galite savarankiškai pasirinkti vietą, kur norite išsaugoti kelią į raktą. Jei nėra noro jį pakeisti, tiesiog paspauskite klavišą Enter.

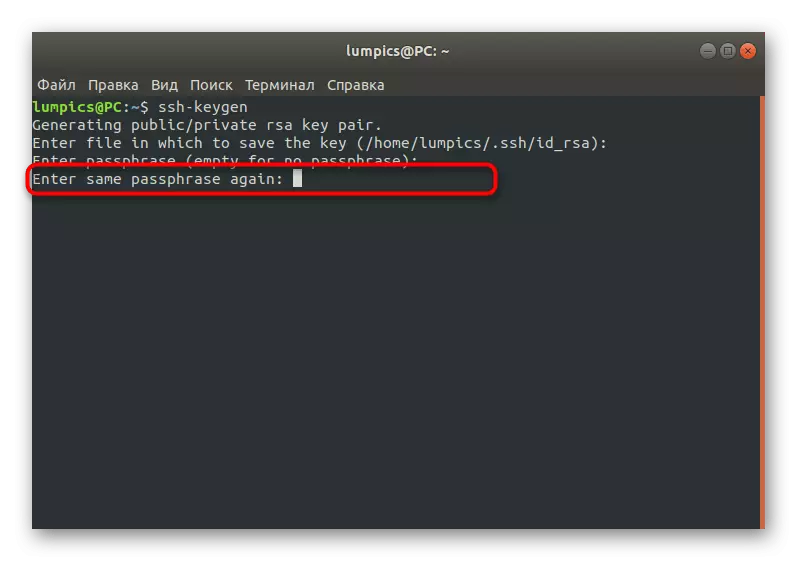

- Dabar sukurtas atviras raktas. Jis gali būti apsaugotas kodo fraze. Įveskite jį į rodomą eilutę arba palikite tuščią, jei nenorite suaktyvinti šią parinktį.

- Įeinant į pagrindinę frazę turės patvirtinti jį, kad patvirtintumėte.

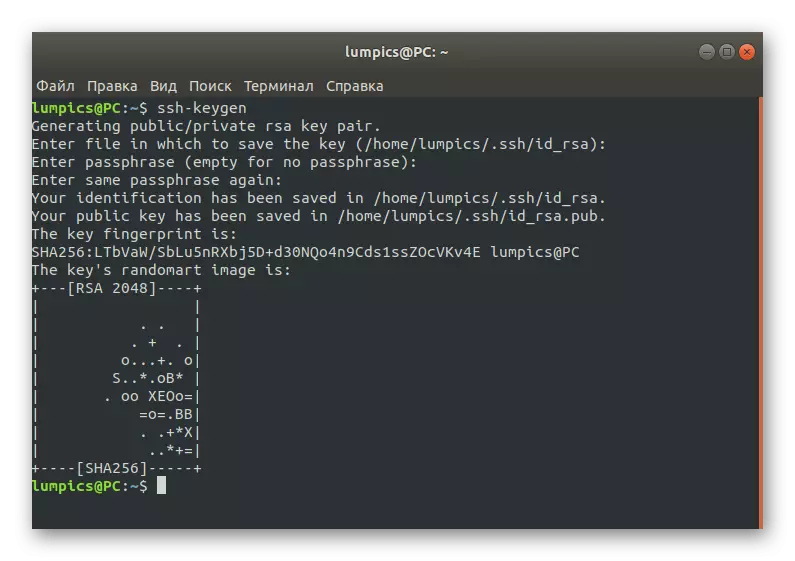

- Pasirodys pranešimas apie viešojo rakto kūrimą. Kaip matote, jis buvo priskirtas atsitiktinių simbolių rinkinys, o atsitiktinių algoritmų sukurtas vaizdas.

Dėka padaryta veiksmų, slaptas ir viešasis raktas buvo sukurta. Jie bus įtraukti į prijungimą tarp įrenginių. Dabar jūs turite nukopijuoti viešąjį raktą į serverį, ir tai galite padaryti skirtingais metodais.

Nukopijuokite atvirą klavišą į serverį

Debiane yra trys variantai, su kuriais galite nukopijuoti viešąjį raktą į serverį. Siūlome nedelsiant susipažinti su visais jais, kad ateityje būtų pasirinkta optimali. Tai yra svarbi tose situacijose, kai vienas iš metodų netelpa ar neatitinka vartotojo poreikių.

1 metodas: ssh-copy-id komanda

Pradėkime su paprasčiausia galimybe, kuri reiškia SSH-Copy-ID komandos naudojimą. Pagal nutylėjimą šis įrankis jau yra įmontuotas į OS, todėl nereikia išankstinio įrengimo. Jo sintaksė taip pat yra kuo paprastesnė, ir jums reikės atlikti tokius veiksmus:

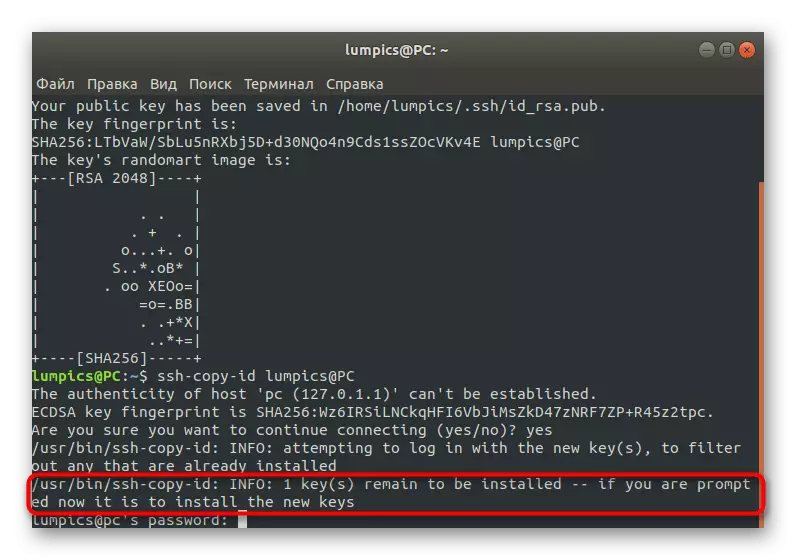

- Konsolėje įveskite SSH-Copy-ID komandą į vartotojo vardą @ Remote_host ir įjunkite jį. Pakeiskite naudotojo vardą @ nuotoline_host į tikslinio kompiuterio adresą, kad siuntimas būtų sėkmingai išlaikytas.

- Kai pirmą kartą bandote prisijungti, pamatysite pranešimą "Priimančiosios" autentiškumas "203.0.113.1 (203.0.113.1) negalima nustatyti. ECDSA raktų pirštų atspaudai yra FD: FD: D4: F9: 77: FE: 73 : 84: E1: 55: 00: AD: D6: 6D: 22: Fe. Ar tikrai norite tęsti prijungimą (Taip / Ne)? Taip. " Jei norite tęsti ryšį, pasirinkite teigiamą atsakymą.

- Po to naudingumas savarankiškai dirbs kaip paieškos ir kopijavimo raktą. Kaip rezultatas, jei viskas vyko sėkmingai, pranešimas "/ usr / bin / ssh-copy-ID" pasirodys ekrane: Informacija: Bandymas prisijungti su nauju raktu (-ais), filtruoti bet kokias yra Alady Įdiegta / usr / bin / ssh-copy-ID: info: 1 raktas (-iai) lieka įdiegti - jei būsite paraginti dabar yra įdiegti naujus raktus [email protected]'s Slaptažodis: ". Tai reiškia, kad galite įvesti slaptažodį ir pereiti prie tiesioginio valdymo nuotolinio darbalaukio.

Be to, aš nurodysiu, kad po pirmojo sėkmingo leidimo konsolėje bus rodomas kitas simbolis:

Pridėta rakto (-ų) numeris: 1

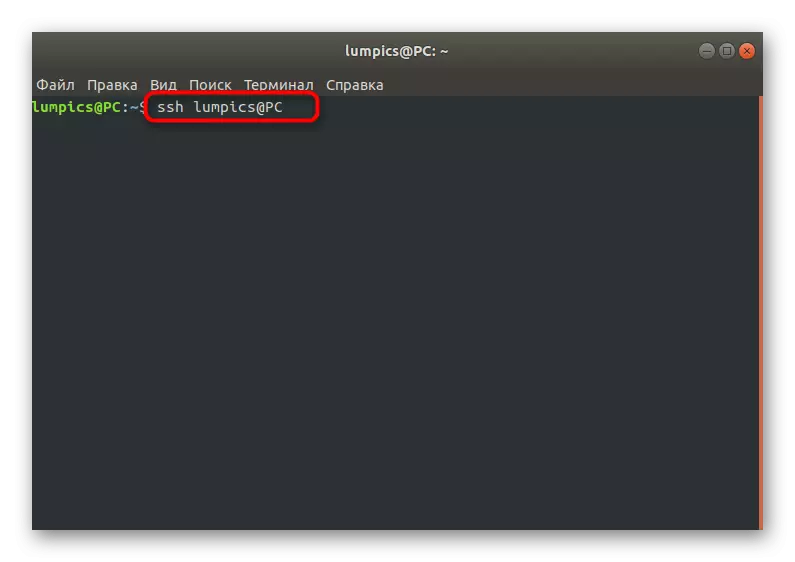

Dabar pabandykite prisijungti prie mašinos su: "ssh" [email protected] "

Ir patikrinkite, ar buvo pridėta tik raktas (-ai).

Jis sako, kad raktas buvo sėkmingai pridėtas prie nuotolinio kompiuterio ir nebėra jokių problemų, kai bandote prisijungti.

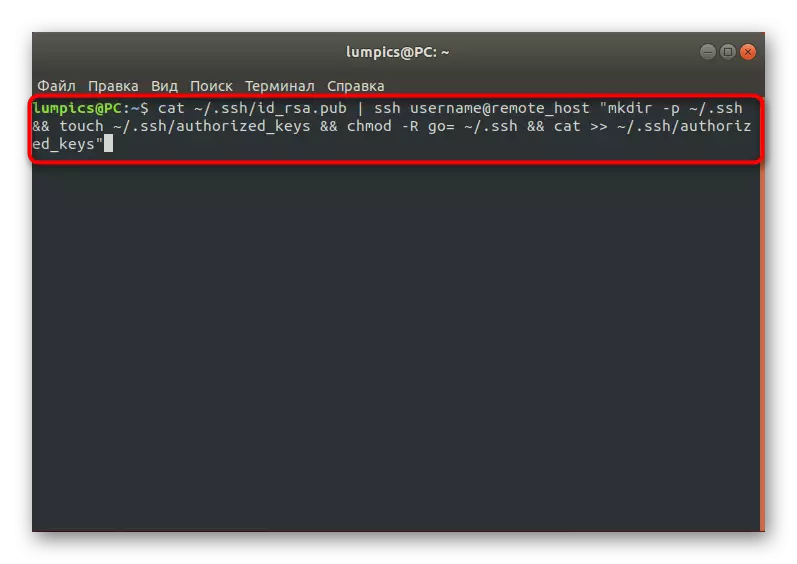

2 metodas: eksporto raktas per ssh

Kaip žinote, viešojo rakto eksportas leis jums prisijungti prie nurodyto serverio be prieš įvesti slaptažodį. Dabar, kai raktas dar nėra tiksliniame kompiuteryje, galite prisijungti per SSH įvesdami slaptažodį, kad galėtumėte rankiniu būdu perkelti norimą failą. Norėdami tai padaryti, konsolėje, turėsite įvesti komandą CAT ~ / .ssh / id_rsa.pub | Ssh naudotojo vardas @ founder_p ~ / .ssh && touch ~ / .ssh / įgaliotas_keys && chmod -r go = ~ / .ssh && Cat >> ~ / .ssh / įgaliotas_keys. "

Ekrane turi būti pranešta apie pranešimą.

Negalima nustatyti priimančiosios "203.0.113.1 (203.113.1) autentiškumas".

ECDSA klavišų pirštų atspaudai FD: FD: D4: F9: 77: FĖ: 73: 84 :: E1: 55: 00: AD: D6: 6D: 22: FE.

Ar tikrai norite tęsti prijungimą (Taip / Ne)?.

Patvirtinkite jį, kad tęstumėte ryšį. Viešasis raktas bus automatiškai nukopijuotas iki įgaliotojo konfigūracijos failo pabaigos. Šioje eksporto procedūroje galima baigti.

3 metodas: Rankinis kopijavimo klavišas

Šis metodas atitiks tiems vartotojams, kurie neturi gebėjimo sukurti nuotolinio ryšio su tiksliniu kompiuteriu, tačiau yra fizinė prieiga prie jo. Šiuo atveju raktas turės būti perduotas savarankiškai. Norėdami pradėti, nustatykite informaciją apie jį serverio kompiuteryje per katę ~ / .ssh / id_rsa.pub.

Konsolė turėtų būti rodoma SSH-RSA string + klavišas kaip simbolių rinkinys == demo @ testas. Dabar galite eiti į kitą kompiuterį, kur turėtumėte sukurti naują katalogą įvesdami mkdir -p ~ / .ssh. Ji taip pat prideda tekstinį failą, vadinamą įgaliotais_KEYS. Jis lieka tik įterpti ten tam tikrą ankstesnį klavišą per echo + eilutę viešojo rakto >> ~ / .ssh / įgalioti_Keys. Po to autentifikavimas bus prieinamas be išankstinio slaptažodžio įrašo. Tai daroma per SSH naudotojo vardą @ Remote_Host komandą, kur naudotojo vardas @ Remote_Host turėtų būti pakeistas reikiamo kompiuterio pavadinimu.

Nagrinėjami tik būdai, leidžiantys perkelti viešąjį raktą į naują įrenginį, kad būtų galima prisijungti be slaptažodžio įvedimo, bet dabar rodoma forma. Tokia dalykų padėtis leidžia užpuolimams pasiekti nuotolinį darbalaukį, tiesiog slaptažodį. Toliau siūlome užtikrinti saugumą atliekant tam tikrus nustatymus.

Išjungti slaptažodžio autentifikavimą

Kaip minėta anksčiau, slaptažodžio autentifikavimo galimybė gali tapti silpna nuoroda į nuotolinio ryšio saugumą, nes yra priemonių netinkamai taikyti tokius raktus. Mes rekomenduojame išjungti šią parinktį, jei jus domina maksimali apsauga jūsų serverio. Jūs galite tai padaryti:

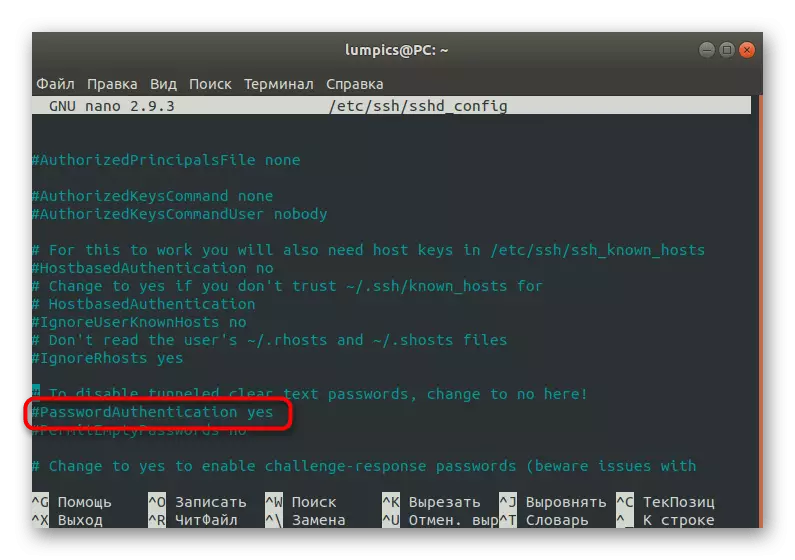

- Atidarykite / etc / ssh / sshd_config konfigūracijos failą per bet kurį patogų teksto redaktorių, tai gali būti, pavyzdžiui, GEDIT arba NANO.

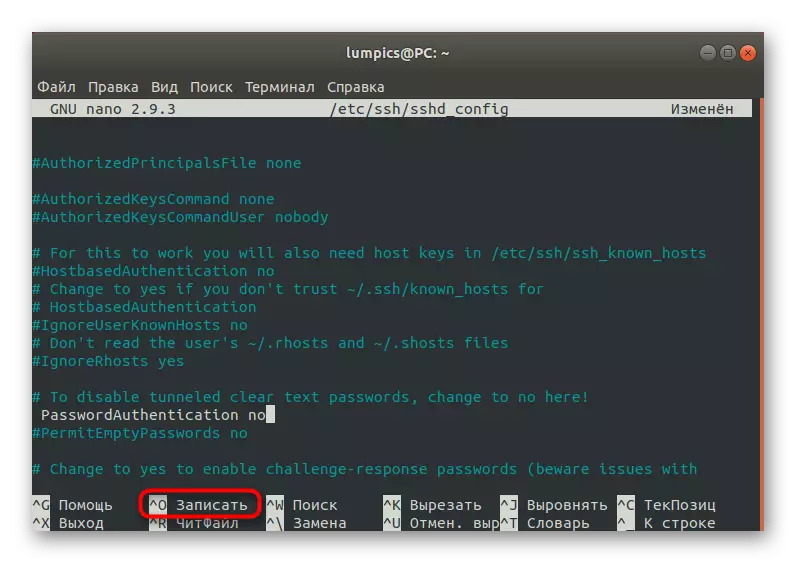

- Atidarant sąrašą, suraskite "PasswordAuthentication" eilutę ir nuimkite # ženklą, kad padarytumėte šią komandą aktyvi. Pakeiskite "YES" vertę, jei norite išjungti parinktį.

- Užbaigus, paspauskite Ctrl + O, kad išsaugotumėte pakeitimus.

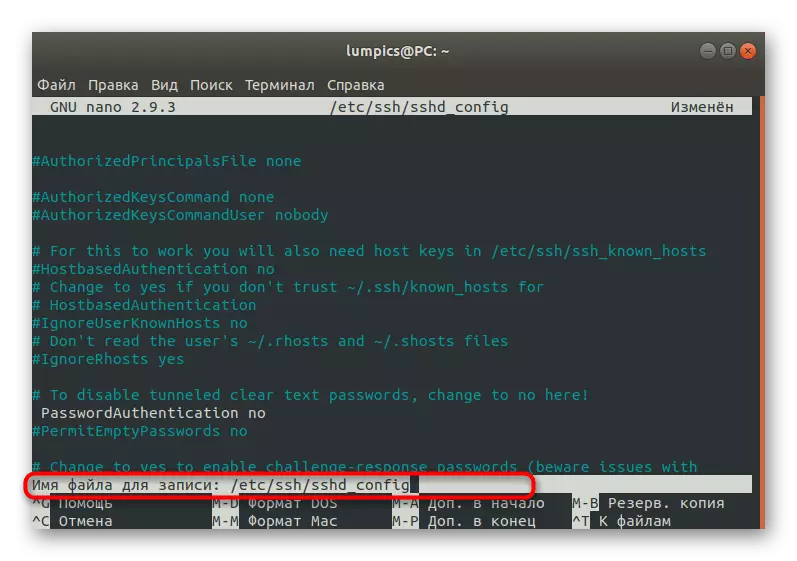

- Nenaudokite failo pavadinimo, bet tiesiog paspauskite ENTER, kad galėtumėte naudoti sąranką.

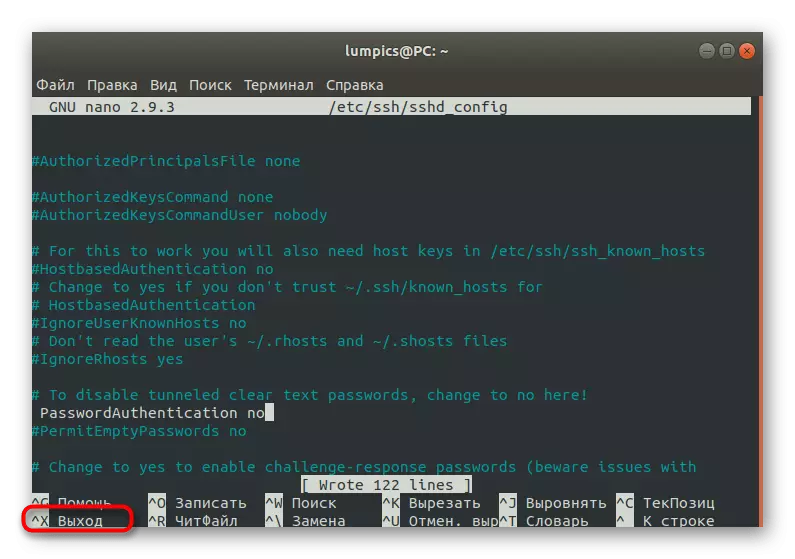

- Galite palikti teksto redaktorių spustelėję Ctrl + X.

- Visi pakeitimai įsigalioja tik po to, kai iš naujo paleisdami SSH paslaugą, tai padarysite nedelsiant per "Sudo Systemctl Restart SSH".

Kaip veiksmų rezultatas, slaptažodžio autentifikavimo galimybė bus išjungta, o įvestis bus prieinama tik po kelių RSA raktų pora. Apsvarstykite tai, kai panaši konfigūracija.

Užkardos parametro konfigūravimas

Šiandienos medžiagos pabaigoje norime pasakyti apie užkardos konfigūraciją, kuri bus naudojama junginių leidimams ar uždraudimui. Mes eisime tik pagrindiniais klausimais, atsižvelgiant į nesudėtingą ugniasienę (UFW).

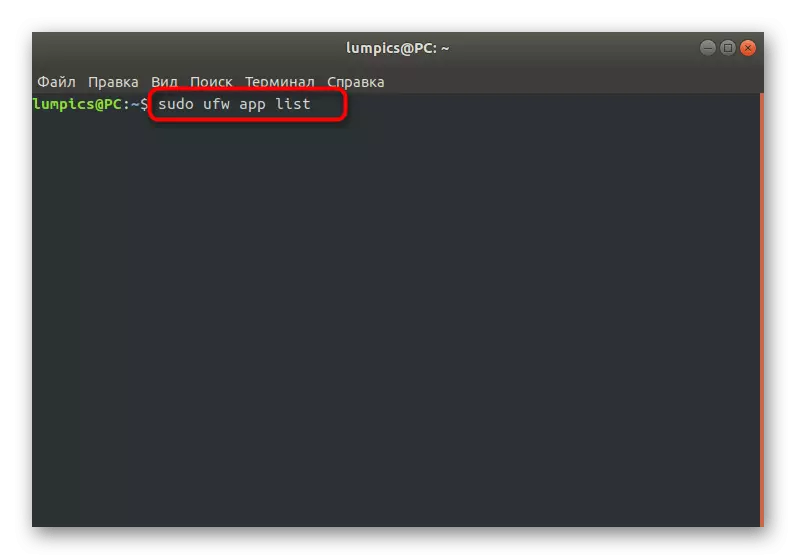

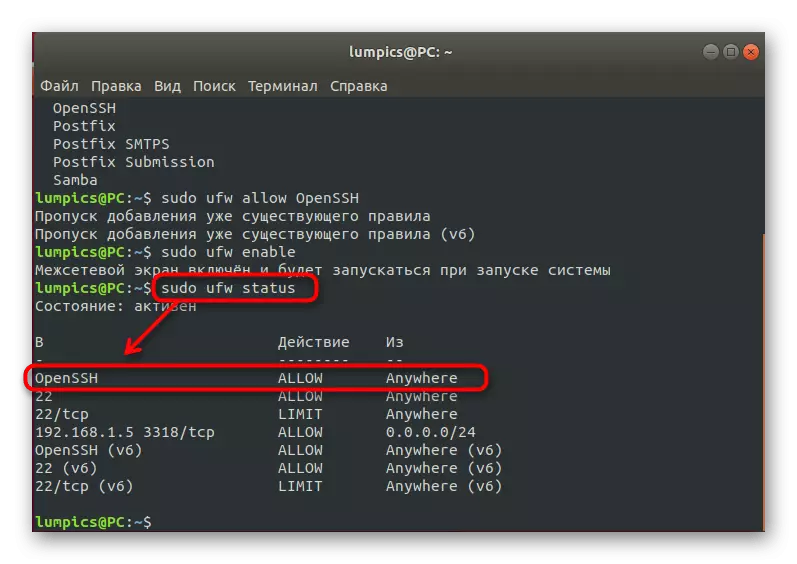

- Pirma, patikrinkite esamų profilių sąrašą. Įveskite "Sudo UFW" programos sąrašą ir spustelėkite Enter.

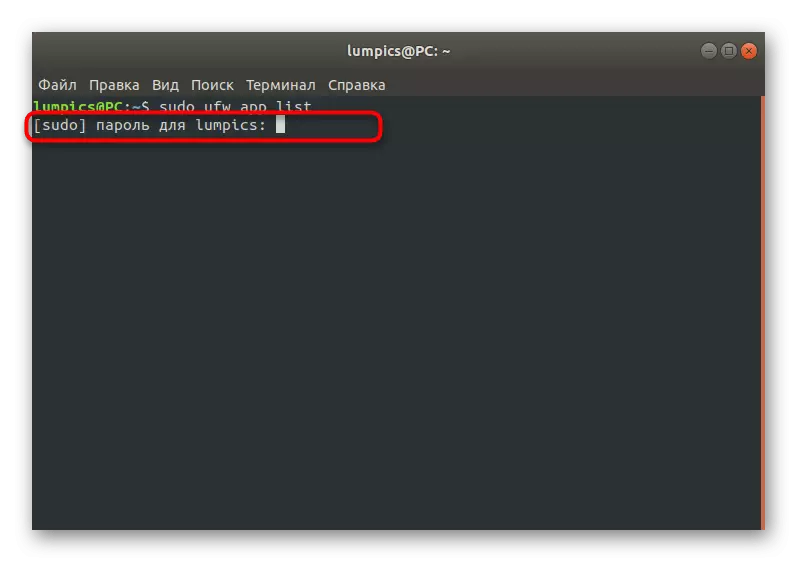

- Patvirtinkite veiksmą, nurodydami "SuperUSER" slaptažodį.

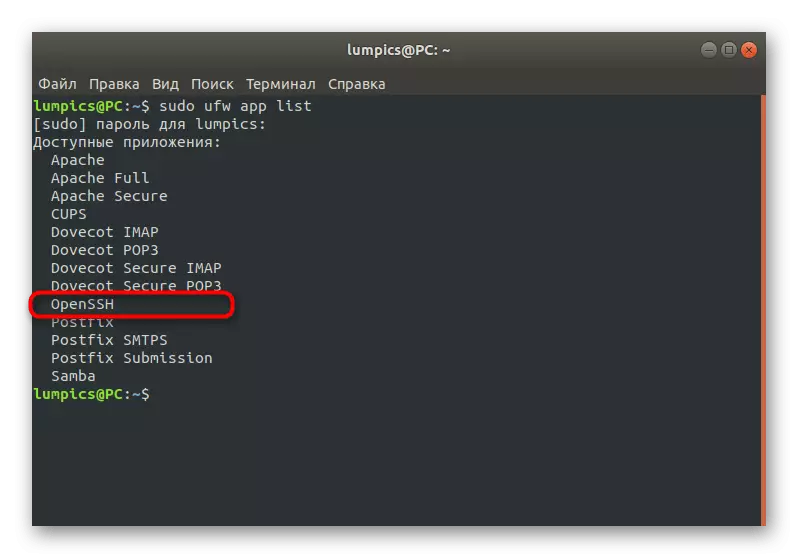

- Ssh į sąrašą. Jei ši eilutė yra ten, tai reiškia, kad viskas veikia teisingai.

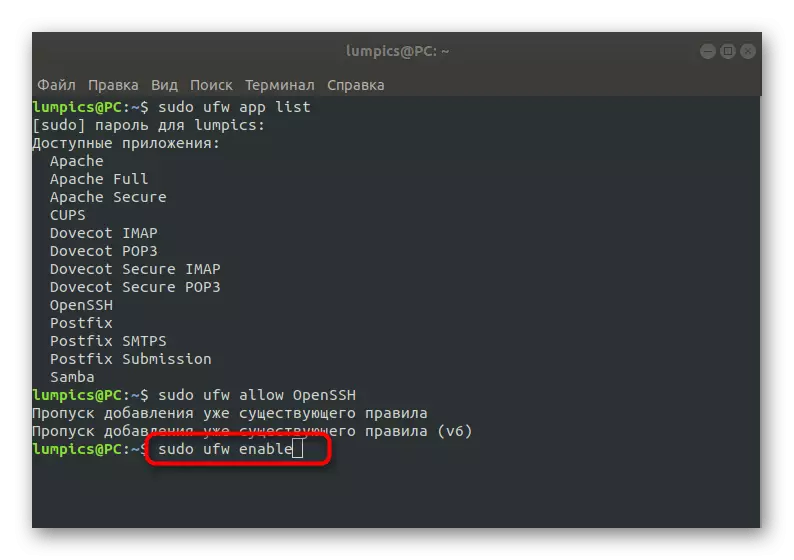

- Leiskite prisijungti prie šios naudingumo rašydami sudo UFW, kad būtų galima atidaryti.

- Įjunkite ugniasienę, kad atnaujintumėte taisykles. Tai daroma per "Sudo UFW" įgalinimo komandą.

- Dabartinę ugniasienės būseną galite patikrinti bet kuriuo metu įvesdami SUDO UFW būseną.

Šiuo procesu SSH konfigūracija Debian yra baigta. Kaip matote, yra daug skirtingų niuansų ir taisyklių, kurių reikia laikytis. Žinoma, pagal vieną straipsnį neįmanoma visiškai atidžiai pritaikyti visą informaciją, todėl palietėme tik pagrindinę informaciją. Jei jus domina gauti išsamesnius duomenis apie šią naudingumą, mes rekomenduojame susipažinti su savo oficialiais dokumentais.