ໃນບົດຂຽນນີ້ - ຂໍ້ມູນລະອຽດກ່ຽວກັບວິທີການສາມາດໃຊ້ໃນການ hack ລະຫັດຜ່ານທີ່ກໍາຫນົດເອງແລະເປັນຫຍັງທ່ານສ່ຽງຕໍ່ການໂຈມຕີດັ່ງກ່າວ. ແລະໃນຕອນສຸດທ້າຍທ່ານຈະພົບບັນຊີລາຍຊື່ຂອງການບໍລິການ online ທີ່ຈະຊ່ວຍໃຫ້ທ່ານຮູ້ວ່າລະຫັດຜ່ານຂອງທ່ານໄດ້ຖືກປະນີປະນອມແລ້ວ. ມັນຍັງຈະມີຢູ່ (ມີຢູ່ແລ້ວ) ບົດຂຽນທີສອງໃນຫົວຂໍ້, ແຕ່ຂ້ອຍຂໍແນະນໍາໃຫ້ອ່ານການອ່ານຈາກການທົບທວນໃນປະຈຸບັນ, ແລະຫຼັງຈາກນັ້ນໄປທີ່ບ່ອນຕໍ່ໄປ.

ການປັບປຸງ: ກຽມພ້ອມສໍາລັບວັດສະດຸດັ່ງຕໍ່ໄປນີ້ແມ່ນຄວາມປອດໄພຂອງລະຫັດຜ່ານ, ເຊິ່ງອະທິບາຍວິທີການທີ່ຈະເຮັດໃຫ້ບັນຊີແລະລະຫັດຜ່ານຂອງພວກເຂົາສູງສຸດ.

ວິທີການໃດທີ່ໃຊ້ໃນການໃຊ້ໃນການ hack ລະຫັດຜ່ານ

ສໍາລັບການລະຫັດຜ່ານ hack, ບໍ່ມີເຕັກນິກຕ່າງໆທີ່ກວ້າງຂວາງດັ່ງກ່າວ. ເກືອບທັງຫມົດຂອງພວກມັນແມ່ນເປັນທີ່ຮູ້ຈັກແລະເກືອບທຸກການປະນີປະນອມຂອງຂໍ້ມູນລັບແມ່ນບັນລຸໄດ້ໂດຍຜ່ານການນໍາໃຊ້ວິທີການຂອງແຕ່ລະວິທີການຫຼືການປະສົມຂອງແຕ່ລະຄົນ.ການຄ້າ

ວິທີການທົ່ວໄປທີ່ສຸດທີ່ມື້ນີ້ແມ່ນ "ນໍາຫນ້າ" ລະຫັດຜ່ານທາງໄປສະນີແລະເຄືອຂ່າຍສັງຄົມແມ່ນການກໍາລັງຂອງຜູ້ໃຊ້ເປັນຈໍານວນຫຼາຍ.

ໂດຍເນື້ອແທ້ແລ້ວຂອງວິທີການແມ່ນວ່າທ່ານຈະລົ້ມລົງ, ຕາມທີ່ທ່ານຄິດ, ເວັບໄຊທ໌ທີ່ຄຸ້ນເຄີຍ (Gmail ດຽວກັນ, ແລະສໍາລັບເຫດຜົນຫນຶ່ງຫຼືລະຫັດລັບຂອງທ່ານ, ທ່ານຕ້ອງການໃສ່ຊື່ຜູ້ໃຊ້ແລະລະຫັດຜ່ານຂອງທ່ານ ການເຂົ້າ, ການຢັ້ງຢືນບາງສິ່ງບາງຢ່າງ, ສໍາລັບການປ່ຽນແປງຂອງລາວ, ແລະອື່ນໆ). ທັນທີຫຼັງຈາກໃສ່ລະຫັດຜ່ານຈະຫັນອອກເປັນຜູ້ບຸກລຸກ.

ວິທີການນີ້ຈະເກີດຂື້ນ: ທ່ານສາມາດໄດ້ຮັບຈົດຫມາຍ, ຖືກກ່າວຫາຈາກບໍລິການສະຫນັບສະຫນູນ, ເຊິ່ງໄດ້ຮັບການເຊື່ອມຕໍ່, ເມື່ອທ່ານໄປທີ່ເວັບໄຊທ໌ດັ່ງກ່າວໄດ້ຖືກຄັດລອກ, ມີການຄັດລອກຕົ້ນສະບັບ. ທາງເລືອກຫນຶ່ງແມ່ນເປັນໄປໄດ້ເມື່ອການຕິດຕັ້ງແບບສຸ່ມຂອງຊອບແວທີ່ບໍ່ຕ້ອງການໃນຄອມພິວເຕີ້ທີ່ຢູ່ໃນແຖບທີ່ຢູ່ໃນແຖບທີ່ຢູ່ໃນທາງທີ່ມີທ່າທາງໃນແບບດຽວກັນ.

ດັ່ງທີ່ຂ້າພະເຈົ້າໄດ້ຍົກໃຫ້ເຫັນ, ຜູ້ໃຊ້ຫຼາຍຄົນເຂົ້າມາໃນທົ່ວສິ່ງນີ້, ແລະປົກກະຕິແລ້ວມັນກ່ຽວຂ້ອງກັບຄວາມບໍ່ມີຄວາມສົນໃຈ:

- ເມື່ອໄດ້ຮັບຈົດຫມາຍ, ເຊິ່ງໃນຮູບແບບຫນຶ່ງຫຼືອີກແບບຫນຶ່ງສະເຫນີໃຫ້ທ່ານໃສ່ບັນຊີຂອງທ່ານຢູ່ໃນເວັບໄຊທ໌້ໂດຍສະເພາະ, ເອົາໃຈໃສ່ຈາກທີ່ຢູ່ຂອງອີເມວໃນເວັບໄຊທ໌້: ຍົກຕົວຢ່າງ, ແທນທີ່ຈະເປັນ [email protected], ອາດຈະເປັນ [email protected] ຫຼືສິ່ງທີ່ຄ້າຍຄືກັນ. ເຖິງຢ່າງໃດກໍ່ຕາມ, ທີ່ຢູ່ທີ່ຖືກຕ້ອງບໍ່ໄດ້ຮັບປະກັນສະເຫມີວ່າທຸກຢ່າງແມ່ນຢູ່ໃນລະບຽບ.

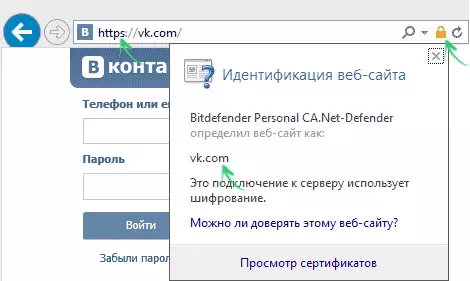

- ກ່ອນທີ່ທ່ານຈະໃສ່ລະຫັດຜ່ານຂອງທ່ານ, ເບິ່ງຢ່າງລະມັດລະວັງໃນແຖບທີ່ຢູ່ຂອງ browser. ກ່ອນອື່ນຫມົດ, ຄວນລະບຸວ່າເວັບໄຊທ໌້ທີ່ທ່ານຕ້ອງການໄປ. ເຖິງຢ່າງໃດກໍ່ຕາມ, ໃນກໍລະນີຂອງຊອບແວທີ່ເປັນອັນຕະລາຍໃນຄອມພີວເຕີ້, ນີ້ແມ່ນບໍ່ພຽງພໍ. ມັນຄວນຈະໄດ້ຮັບການຈ່າຍເງິນໃຫ້ກັບການເຂົ້າລະຫັດການເຊື່ອມຕໍ່ທີ່ສາມາດໃຊ້ໄດ້ໂດຍໃຊ້ໂປແກຼມ http ແລະຮູບພາບຂອງ "ລັອກ" ໃນແຖບທີ່ຢູ່, ໂດຍການກົດທີ່ທ່ານຢູ່ໃນສິ່ງນີ້ ເວັບໄຊທ໌້. ເກືອບທຸກຊັບພະຍາກອນທີ່ຮ້າຍແຮງທີ່ຕ້ອງການເຂົ້າສູ່ລະບົບເພື່ອນໍາໃຊ້ການເຂົ້າລະຫັດ.

ໂດຍວິທີທາງການ, ຂ້າພະເຈົ້າສັງເກດວ່າການໂຈມຕີ phishing ແລະວິທີການຂອງການຜະລິດລະຫັດຜ່ານ (ທີ່ອະທິບາຍບໍ່ໄດ້ຫມາຍຄວາມວ່າຈະໄດ້ຮັບການໃຊ້ລະຫັດລັບຂອງຄົນຫນຶ່ງ ບັນດາໂຄງການ, ວ່ອງໄວແລະໃນປະລິມານຫຼາຍແລະຫຼັງຈາກນັ້ນລາຍງານກ່ຽວກັບຜົນສໍາເລັດຂອງຜູ້ໂຈມຕີ. ຍິ່ງໄປກວ່ານັ້ນ, ບັນດາໂປແກຼມເຫຼົ່ານີ້ບໍ່ສາມາດເຮັດວຽກຢູ່ໃນຄອມພີວເຕີ້ຂອງແຮກເກີແລະເຊື່ອງໄວ້ໃນຜູ້ໃຊ້ອື່ນໆແລະຫລາຍພັນຄົນ, ເຊິ່ງບາງຄັ້ງກໍ່ເພີ່ມປະສິດທິພາບຂອງການລັກລອບເຂົ້າໄປໃນການລັກລອບ.

ການເລືອກລະຫັດຜ່ານ

ການໂຈມຕີໂດຍໃຊ້ການເລືອກລະຫັດຜ່ານ (ກໍາລັງຮຸນແຮງ, ຄວາມເຂັ້ມແຂງທີ່ຫຍາບຄາຍໃນພາສາລັດເຊຍ) ແມ່ນຍັງມີຄວາມສາມາດພຽງພໍ. ຖ້າສອງສາມປີກ່ອນ, ສ່ວນໃຫຍ່ຂອງການໂຈມຕີເຫຼົ່ານີ້ແມ່ນມີລັກສະນະທັງຫມົດຂອງຕົວອັກສອນທີ່ແນ່ນອນໃນການລວບລວມລະຫັດລັບຂອງຄວາມຍາວທີ່ແນ່ນອນ, ໃນເວລານີ້ແມ່ນງ່າຍດາຍບາງຢ່າງ (ສໍາລັບແຮກເກີ).ການວິເຄາະຂອງປະຊາຊົນໄດ້ຮົ່ວໄຫລໃນຊຸມປີມໍ່ໆມານີ້ໃນຊຸມປີມໍ່ໆມານີ້ສະແດງໃຫ້ເຫັນວ່າເກືອບເຄິ່ງຫນຶ່ງຂອງພວກເຂົາທີ່ມີຄວາມສາມາດທີ່ບໍ່ມີປະສິດຕິພາບ.

ມັນຫມາຍຄວາມວ່າແນວໃດ? ໂດຍທົ່ວໄປ, ຄວາມຈິງທີ່ວ່າແຮກເກີບໍ່ຈໍາເປັນຕ້ອງຈັດແຈງການປະສົມປະສານທີ່ບໍ່ແມ່ນປົກກະຕິ: ມີລະຫັດລັບຂອງ 10-15 ລ້ານຫນ່ວຍ, ແຕ່ການປະສົມປະສານເຫຼົ່ານີ້, ມັນສາມາດ hack ເກືອບເຄິ່ງຫນຶ່ງຂອງ ບັນຊີຢູ່ໃນເວັບໄຊທ໌້ໃດ.

ໃນກໍລະນີທີ່ມີການໂຈມຕີທີ່ສຸມໃສ່ບັນຊີສະເພາະ, ນອກເຫນືອໄປຈາກຖານຂໍ້ມູນ, ນອກເຫນືອໄປຈາກຖານຂໍ້ມູນງ່າຍໆ, ແລະລະຫັດຜ່ານຂອງ 8 ຕົວອັກສອນສາມາດຖືກແຮັກໃນມື້ຂອງມື້ (ແລະ ຖ້າຕົວອັກສອນເຫຼົ່ານີ້ແມ່ນວັນທີຫລືການປະສົມປະສານຂອງຊື່ແລະວັນທີທີ່ບໍ່ແມ່ນເລື່ອງແປກ - ໃນນາທີ).

ຫມາຍເຫດ: ຖ້າທ່ານກໍາລັງໃຊ້ລະຫັດລັບດຽວກັນສໍາລັບສະຖານທີ່ແລະການບໍລິການຕ່າງໆ, ທັນທີທີ່ລະຫັດຜ່ານຂອງທ່ານແລະທີ່ຢູ່ອີເມວທີ່ສອດຄ້ອງກັນຈະໃຊ້ລະຫັດຜ່ານທີ່ເຂົ້າສູ່ລະບົບດຽວກັນ, ມັນຈະຖືກທົດສອບໃນຫຼາຍຮ້ອຍຄົນ ສະຖານທີ່ອື່ນໆ. ຍົກຕົວຢ່າງ, ທັນທີຫຼັງຈາກການຮົ່ວໄຫຼຂອງຈໍານວນຫລາຍລ້ານຫນ່ວຍແລະ Yandex ໃນທ້າຍປີທີ່ຜ່ານມາ, ແລະ illay.net ແລະອື່ນໆ, ແລະໄດ້ອຸທອນກັບຂ້າພະເຈົ້າທີ່ໄດ້ລະບຸ ການບໍລິການເກມ).

ສະຖານທີ່ຝາກເງິນແລະໄດ້ຮັບລະຫັດລັບ Hash

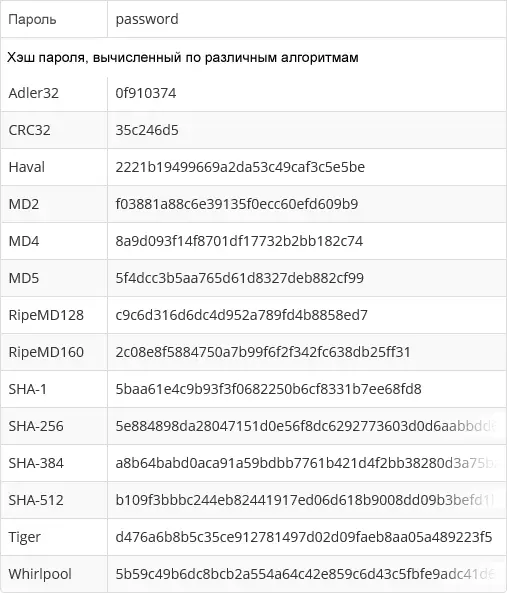

ເວັບໄຊທ໌ທີ່ຮຸນແຮງສ່ວນໃຫຍ່ບໍ່ໄດ້ເກັບຮັກສາລະຫັດລັບຂອງທ່ານໃນຮູບແບບທີ່ທ່ານຮູ້ຈັກມັນ. ພຽງແຕ່ hash ທີ່ເກັບໄວ້ໃນຖານຂໍ້ມູນ - ຜົນໄດ້ຮັບຂອງການສະຫມັກວຽກທີ່ບໍ່ສາມາດປ່ຽນແປງໄດ້ (ນັ້ນແມ່ນມາຈາກລະຫັດຜ່ານຂອງທ່ານ) ໃສ່ລະຫັດຜ່ານ. ຢູ່ທາງເຂົ້າຂອງທ່ານໃນເວັບໄຊທ໌້, Hash ໄດ້ຖືກຄິດໄລ່ໃຫມ່ແລະ, ຖ້າມັນກົງກັບສິ່ງທີ່ເກັບໄວ້ໃນຖານຂໍ້ມູນ, ທ່ານໄດ້ໃສ່ລະຫັດຜ່ານຢ່າງຖືກຕ້ອງ.

ຍ້ອນວ່າມັນງ່າຍທີ່ຈະຄາດເດົາ, ມັນແມ່ນ Hashi, ແລະບໍ່ແມ່ນລະຫັດຜ່ານຂອງຕົນເອງພຽງແຕ່ສໍາລັບຄວາມປອດໄພຂອງຄວາມປອດໄພແລະການໄດ້ຮັບການໂຈມຕີຖານຂໍ້ມູນແລະຊອກຫາຂໍ້ມູນແລະຊອກຫາລະຫັດຜ່ານ.

ເຖິງຢ່າງໃດກໍ່ຕາມ, ຂ້ອນຂ້າງເລື້ອຍໆ, ເພື່ອເຮັດມັນມັນສາມາດ:

- ການຄິດໄລ່ hash, algorithms ທີ່ມີບາງສ່ວນຖືກນໍາໃຊ້, ສ່ວນຫຼາຍແມ່ນເປັນທີ່ຮູ້ຈັກແລະທົ່ວໄປ (i.e. ທຸກຄົນສາມາດໃຊ້ພວກມັນໄດ້).

- ມີ bases ທີ່ມີລະຫັດລັບຫຼາຍລ້ານຄັ້ງ (ຈາກຈຸດທີ່ແຕກ), ຜູ້ໂຈມຕີກໍ່ສາມາດເຂົ້າເຖິງລະຫັດຜ່ານຂອງລະຫັດຜ່ານເຫຼົ່ານີ້ທີ່ຄິດໄລ່ໂດຍລະບົບ algorithms ທີ່ສາມາດເຂົ້າເຖິງໄດ້ທັງຫມົດ.

- ການສ້າງແຜນທີ່ຈາກຖານຂໍ້ມູນທີ່ໄດ້ຮັບແລະກົດລະຫັດຜ່ານຈາກຖານຂອງມັນ, ທ່ານສາມາດກໍານົດລະຫັດຜ່ານທີ່ຖືກຕ້ອງແລະຮັບຮູ້ໃນຖານຂໍ້ມູນໃນຖານຂໍ້ມູນທີ່ງ່າຍດາຍໂດຍການປຽບທຽບງ່າຍໆ (ສໍາລັບທຸກຄົນທີ່ບໍ່ໄດ້ຮັບການປຽບທຽບ). ແລະວິທີການທີ່ຈະລື່ນກາຍຈະຊ່ວຍໃຫ້ທ່ານຊອກຫາລະຫັດລັບທີ່ເປັນເອກະລັກສະເພາະ, ແຕ່ສັ້ນ.

ຕາມທີ່ທ່ານເຫັນ, ການກ່າວຫາການຕະຫຼາດຂອງການບໍລິການຕ່າງໆທີ່ພວກເຂົາບໍ່ເກັບລະຫັດຜ່ານຂອງທ່ານຢູ່ໃນເວັບໄຊທ໌ຂອງພວກເຂົາ, ບໍ່ຈໍາເປັນຕ້ອງປົກປ້ອງທ່ານຈາກການຮົ່ວໄຫຼຂອງລາວ.

spyware Spyware

spyware ຫຼື spyware - ຊອບແວທີ່ເປັນອັນຕະລາຍທີ່ຖືກປິດບັງໄວ້ໃນຄອມພິວເຕີ້ (ຍັງ Spy ສາມາດລວມເຂົ້າໃນໂປແກຼມທີ່ຈໍາເປັນບາງປະເພດ) ແລະເກັບກໍາຂໍ້ມູນກ່ຽວກັບຜູ້ໃຊ້.ໃນບັນດາສິ່ງອື່ນໆ, ປະເພດຂອງສະປາຍແວ, ຍົກລະດັບ keyloggers (ໂປແກຼມທີ່ຕິດຕາມກະແຈທີ່ທ່ານກົດ) ຫຼືການໃຊ້ລະຫັດຜ່ານທີ່ເຊື່ອງໄວ້ສາມາດໃຊ້ໄດ້.

ວິສະວະກໍາວິສະວະກໍາແລະການກູ້ໄພດ້ານວິສະວະກໍາສັງຄົມ

ອີງຕາມວິກິພີເດຍວິສະວະກໍາສັງຄົມກໍາລັງບອກພວກເຮົາ - ວິທີການເຂົ້າເຖິງຂໍ້ມູນຂ່າວສານໂດຍອີງໃສ່ຄວາມແປກຂອງຈິດວິນຍານ (ນີ້ສາມາດໄດ້ຮັບການສະເຫນີແລະກ່າວເຖິງຂ້າງເທິງ phishing). ໃນອິນເຕີເນັດທ່ານສາມາດຊອກຫາຕົວຢ່າງຫຼາຍຢ່າງຂອງການນໍາໃຊ້ວິສະວະກໍາສັງຄົມ (ຂ້ອຍຂໍແນະນໍາໃຫ້ຊອກຫາແລະອ່ານ - ບາງຄົນທີ່ຫນ້າສົນໃຈ), ມີຄວາມສະຫງ່າງາມຂອງພວກເຂົາ. ໃນຄໍາສັບທົ່ວໄປ, ວິທີການແມ່ນຫຼຸດລົງເຖິງຄວາມຈິງທີ່ວ່າເກືອບທຸກຂໍ້ມູນທີ່ຈໍາເປັນໃນການເຂົ້າເຖິງຂໍ້ມູນລັບທີ່ສາມາດນໍາໃຊ້ໄດ້ໂດຍການໃຊ້ຄວາມອ່ອນແອຂອງມະນຸດ.

ແລະຂ້ອຍຈະໃຫ້ພຽງແຕ່ຕົວຢ່າງໃນຄົວເຮືອນທີ່ງ່າຍດາຍແລະບໍ່ແມ່ນໂດຍສະເພາະທີ່ກ່ຽວຂ້ອງກັບລະຫັດຜ່ານ. ຕາມທີ່ທ່ານຮູ້, ໃນຫລາຍໆສະຖານທີ່ເພື່ອແນະນໍາລະຫັດຜ່ານ, ມັນພຽງພໍທີ່ຈະແນະນໍາຄໍາຕອບຕໍ່ຜູ້ທີ່ເປັນຜູ້ຍິງ, ຊື່ຂອງແມ່, ເຖິງແມ່ນວ່າທ່ານມີ ບໍ່ໄດ້ວາງຂໍ້ມູນນີ້ອີກຕໍ່ໄປໃນເຄືອຂ່າຍສັງຄົມ, ດັ່ງທີ່ທ່ານຄິດວ່າມັນມີຄວາມຫຍຸ້ງຍາກກັບທ່ານ, ຫຼືຮູ້ຈັກກັບຂໍ້ມູນດັ່ງກ່າວໂດຍສະເພາະແມ່ນບໍ່ໄດ້ຮັບຂໍ້ມູນດັ່ງກ່າວ

ວິທີການຊອກຫາສິ່ງທີ່ລະຫັດຜ່ານຂອງທ່ານຖືກແຮັກ

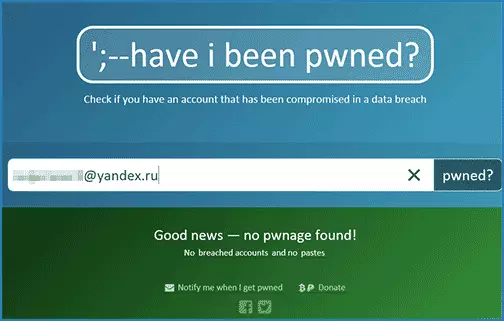

ດີ, ໃນຕອນທ້າຍຂອງບົດຂຽນ, ຫລາຍບໍລິການທີ່ຊ່ວຍໃຫ້ທ່ານສາມາດຊອກຫາໄດ້ໂດຍລະຫັດຜ່ານຂອງທ່ານຫຼືຊື່ຜູ້ໃຊ້ຂອງທ່ານທີ່ມີຖານຂໍ້ມູນລະຫັດຜ່ານ. (ຂ້ອຍແປກໃຈຂ້ອຍເລັກນ້ອຍວ່າໃນບັນດາພວກເຂົາສ່ວນຮ້ອຍຫຼາຍເກີນໄປຂອງຖານຂໍ້ມູນຈາກການບໍລິການທີ່ເວົ້າພາສາລັດເຊຍ).

- https://haveibeibenpwed.com/

- https://breachalarm.com/

- https://pwnedlist.com/query.

ທ່ານໄດ້ຄົ້ນພົບບັນຊີຂອງທ່ານຢູ່ໃນບັນຊີຂອງແຮກເກີທີ່ມີຊື່ສຽງບໍ? ມັນມີຄວາມຫມາຍທີ່ຈະປ່ຽນລະຫັດຜ່ານ, ແຕ່ໃນລາຍລະອຽດເພີ່ມເຕີມກ່ຽວກັບການປະຕິບັດທີ່ປອດໄພທີ່ກ່ຽວຂ້ອງກັບລະຫັດຜ່ານບັນຊີທີ່ຂ້ອຍຈະຂຽນໃນວັນຂ້າງຫນ້າ.