ຜູ້ໃຊ້ບາງຄົນກໍາລັງມີຄວາມສົນໃຈໃນການສ້າງເຄືອຂ່າຍ virtual ເອກະຊົນລະຫວ່າງສອງຄອມພິວເຕີ. ວຽກງານດັ່ງກ່າວແມ່ນຮັບປະກັນການນໍາໃຊ້ເຕັກໂນໂລຊີ VPN (Virtual Network ສ່ວນຕົວ). ການເຊື່ອມຕໍ່ແມ່ນປະຕິບັດໂດຍຜ່ານງົບປະມານຂອງເປີດຫຼືປິດແລະບັນດາໂຄງການ. ຫຼັງຈາກການຕິດຕັ້ງສໍາເລັດແລະການຕັ້ງຄ່າຂອງອົງປະກອບທັງຫມົດ, ລະບຽບການສາມາດໄດ້ຮັບການພິຈາລະນາສໍາເລັດ, ແລະການເຊື່ອມຕໍ່ໄດ້ຖືກປ້ອງກັນ. ຕໍ່ໄປ, ພວກເຮົາຕ້ອງການທີ່ຈະປຶກສາຫາລືໃນລາຍລະອຽດການປະຕິບັດຂອງເຕັກໂນໂລຊີທົບທວນຄືນໄດ້ໂດຍຜ່ານການລູກຄ້າ OpenVPN ໃນລະບົບປະຕິບັດການໂດຍອີງໃສ່ແກ່ນ Linux.

ຕິດຕັ້ງ OpenVPN ໃນ Linux

ເນື່ອງຈາກວ່າຜູ້ໃຊ້ສ່ວນໃຫຍ່ຈະໃຊ້ການແຜ່ກະຈາຍອີງໃສ່ Ubuntu, ຄໍາແນະນໍາໃນມື້ນີ້ຈະໄດ້ຮັບການໂດຍອີງໃສ່ສະບັບດັ່ງກ່າວ. ໃນກໍລະນີອື່ນໆ, ຄວາມແຕກຕ່າງຂອງສຽງໃນການຕິດຕັ້ງແລະການຕັ້ງຄ່າຂອງ OpenVPN ທ່ານຈະບໍ່ສັງເກດເຫັນ, ມີຂໍ້ຍົກເວັ້ນທີ່ຈະປະຕິບັດຕາມໄວຍາກອນກະຈາຍ, ຊຶ່ງທ່ານສາມາດອ່ານໃນເອກະສານຢ່າງເປັນທາງການຂອງລະບົບຂອງທ່ານ. ພວກເຮົາສະເຫນີໃຫ້ຄວາມຄຸ້ນເຄີຍກັບຂະບວນການທັງຫມົດຂອງຂັ້ນຕອນທີໂດຍຂັ້ນຕອນທີ່ຈະຄິດອອກໃນລາຍລະອຽດໃນແຕ່ລະການປະຕິບັດ.ຄວນຈະໄດ້ຮັບ borne ຢູ່ໃນໃຈວ່າການດໍາເນີນງານຂອງ OpenVPN ທີ່ເກີດຂຶ້ນໂດຍຜ່ານສອງຂໍ້ (ຄອມພິວເຕີຫລືເຄື່ອງແມ່ຂ່າຍ), ແລະດັ່ງນັ້ນຈິ່ງນີ້ແມ່ນວ່າການຕິດຕັ້ງແລະການຕັ້ງຄ່າຄວາມກັງວົນທັງຫມົດຜູ້ເຂົ້າຮ່ວມການເຊື່ອມຕໍ່. ຄູ່ມືດັ່ງຕໍ່ໄປນີ້ພວກເຮົາຈະໄດ້ຮັບການສຸມໃສ່ພຽງແຕ່ການເຮັດວຽກທີ່ມີແຫຼ່ງຂໍ້ມູນສອງ.

ຂັ້ນຕອນທີ 1: ການຕິດຕັ້ງ OpenVPN

ແນ່ນອນວ່າ, ທ່ານຄວນຈະເລີ່ມຕົ້ນດ້ວຍການເພີ່ມຫ້ອງສະຫມຸດທັງຫມົດທີ່ຈໍາເປັນໃນຄອມພິວເຕີ. ຊັດເຈນວ່າມັນຈະໄດ້ຮັບການນໍາໃຊ້ການກໍ່ສ້າງສຸດເຂົ້າໄປໃນ "ຢູ່ປາຍຍອດ" ທີ່ຈະໃຊ້ໃນການປະຕິບັດໃນຫນ້າວຽກ.

- ເປີດເມນູແລະດໍາເນີນການ console ໄດ້. ນີ້ຍັງສາມາດເຮັດໄດ້ໂດຍກົດປະສົມປະສານທີ່ສໍາຄັນ Ctrl + Alt + T.

- ການຊຸກຍູ້ Sudo APT ຕິດຕັ້ງຄໍາສັ່ງ OpenVPN ງ່າຍ RSA ໃນການຕິດຕັ້ງທັງຫມົດ repositories ທີ່ຈໍາເປັນ. ຫຼັງຈາກເຂົ້າແລ້ວ, ກົດເຂົ້າໃສ່.

- ລະບຸລະຫັດຜ່ານຈາກບັນຊີ Superuser. ສັນຍາລັກໃນເວລາທີ່ກໍານົດໄວ້ຍັງບໍ່ໄດ້ສະແດງຢູ່ໃນພາກສະຫນາມ.

- ຢືນຢັນເພີ່ມໄຟລ໌ໃຫມ່ໂດຍເລືອກຕົວເລືອກທີ່ເຫມາະສົມ.

ໄປຂັ້ນຕອນຕໍ່ໄປພຽງແຕ່ໃນເວລາທີ່ການຕິດຕັ້ງຈະດໍາເນີນການກ່ຽວກັບອຸປະກອນທັງສອງ.

ຂັ້ນຕອນທີ 2: ສ້າງແລະຕັ້ງຄ່າການຢັ້ງຢືນສູນ

ສູນຂໍ້ມູນທາງແມ່ນຮັບຜິດຊອບສໍາລັບການກວດສອບທີ່ໃຊ້ເປີດແລະສະຫນອງການເຂົ້າລະຫັດທີ່ເຊື່ອຖືໄດ້. ມັນຖືກສ້າງຂຶ້ນໃນອຸປະກອນທີ່ຜູ້ໃຊ້ຈະໄດ້ຮັບການເຊື່ອມຕໍ່, ດັ່ງນັ້ນເປີດ console ກ່ຽວກັບ PC ທີ່ຕ້ອງການແລະປະຕິບັດຕາມຂັ້ນຕອນເຫຼົ່ານີ້:

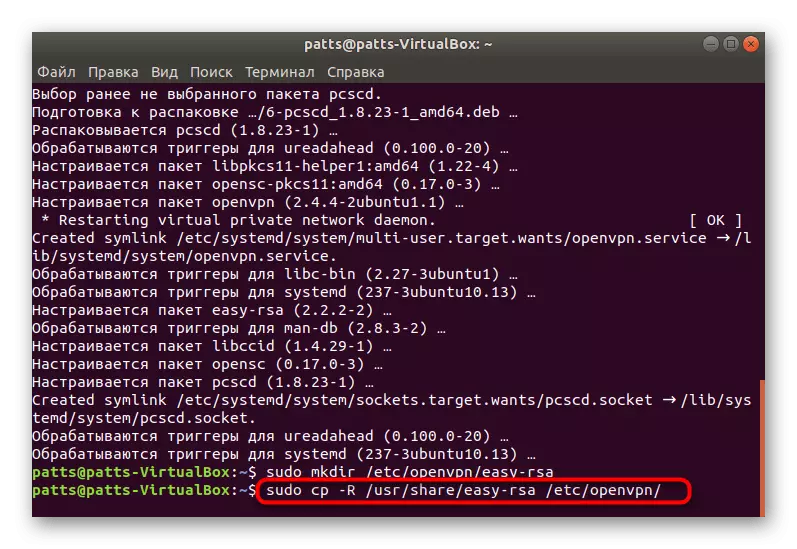

- A ໂຟນເດີສໍາລັບການເກັບຮັກສາທີ່ທັງຫມົດແມ່ນບຸລິມະສິດ. ທ່ານສາມາດຊອກຫາສະຖານທີ່ໃດກໍໄດ້, ແຕ່ວ່າມັນເປັນທີ່ດີກວ່າທີ່ຈະເລືອກເອົາສະຖານທີ່ຫນ້າເຊື່ອຖື. ໃຊ້ Sudo mkdir / ETC / OpenVPN / ງ່າຍ RSA ຄໍາສັ່ງສໍາລັບການນີ້, ບ່ອນທີ່ / etc / OpenVPN / ງ່າຍ RSA ເປັນສະຖານທີ່ທີ່ຈະສ້າງລະບົບຕົນເອງໄດ້.

- ຖັດຈາກໂຟນເດີນີ້ທ່ານຈໍາເປັນຕ້ອງໄດ້ຈັດວາງງ່າຍ RSA ຕື່ມກ່ຽວກັບການສະຄິບແລະມັນແມ່ນເຮັດໄດ້ໂດຍຜ່ານ Sudo CP-R / usr / share / EASY-RSA / ETC / OpenVPN /.

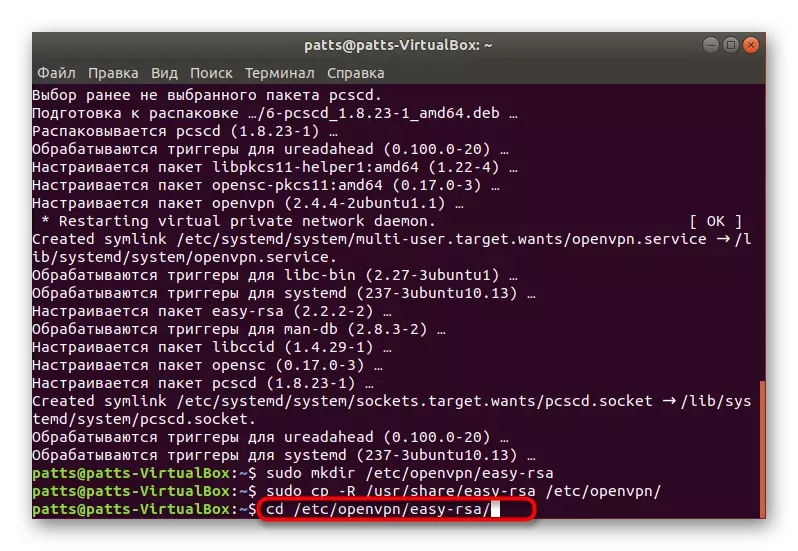

- ການສິ້ນສຸດ Directory ສ້າງສູນຢັ້ງຢືນໄດ້. ຫນ້າທໍາອິດ, ໃຫ້ໄປຊີດີນີ້ / ETC / OpenVPN / EASY-RSA / ໂຟນເດີ.

- ຫຼັງຈາກນັ້ນ, ສະແດງກິ່ງງ່າຄໍາສັ່ງດັ່ງຕໍ່ໄປນີ້ໃນພາກສະຫນາມ:

sudo -i.

# ./vars Source

# ./clean-All

# ./build-ca.

ໃນຂະນະທີ່ຄອມພິວເຕີເຄື່ອງແມ່ຂ່າຍສາມາດໄດ້ຮັບການປະໄວ້ຄືເກົ່າແລະຍ້າຍອອກໄປໃນອຸປະກອນລູກຄ້າ.

ຂັ້ນຕອນທີ 3: ການກໍາຫນົດຄ່າໃບຢັ້ງຢືນລູກຄ້າ

ຄໍາແນະນໍາທີ່ມີທີ່ທ່ານຈະຄຸ້ນເຄີຍກັບຕ່ໍາກວ່າຈະຈໍາເປັນຕ້ອງໄດ້ໃຊ້ໃນຄອມພິວເຕີລູກຄ້າແຕ່ລະຄົນໃນການຈັດຕັ້ງການເຊື່ອມຕໍ່ຢ່າງຖືກຕ້ອງປະຕິບັດຫນ້າປ້ອງກັນ.

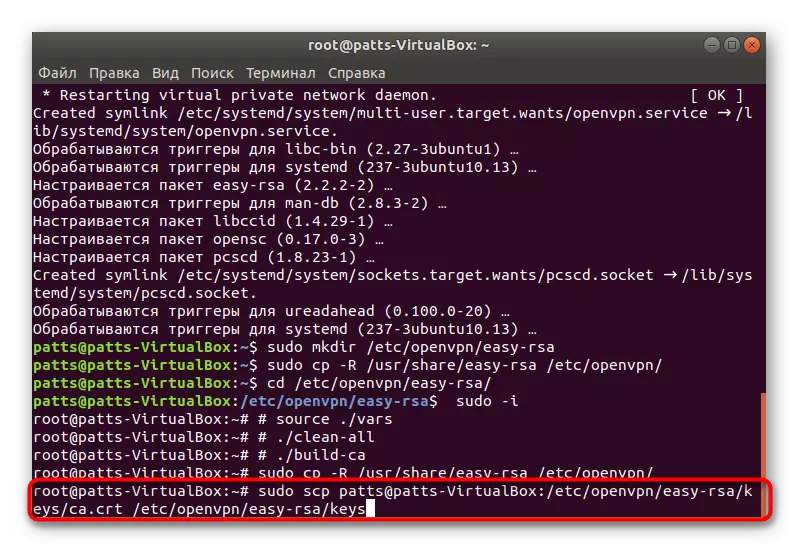

- ເປີດ console ແລະຂຽນມີ Sudo CP-R / usr / share / EASY-RSA / ETC / ຄໍາສັ່ງ OpenVPN / ການສໍາເນົາທັງຫມົດ scripts ເຄື່ອງມືທີ່ຈໍາເປັນໃນ.

- ໃນເມື່ອກ່ອນ, ເປັນເອກະສານແຍກຕ່າງຫາກທີ່ມີໃບຮັບຮອງຖືກສ້າງຂຶ້ນເທິງຄອມພິວເຕີເຄື່ອງແມ່ຂ່າຍ. ໃນປັດຈຸບັນມັນຕ້ອງການທີ່ຈະໄດ້ຮັບການຄັດລອກແລະເກັບໄວ້ໃນໂຟນເດີທີ່ມີສ່ວນທີ່ເຫຼືອຂອງອົງປະກອບດັ່ງກ່າວ. ມັນເປັນທີ່ງ່າຍທີ່ສຸດທີ່ຈະເຮັດສິ່ງນີ້ໂດຍຜ່ານ Sudo SCP ຊື່ຜູ້ໃຊ້ @ host: /etc/openvpn/easy-rsa/keys/ca.crt / etc / ໃຊ້ / ca.crt / etc / OpenVPN / ງ່າຍ RSA / ETC / OpenVPN / ງ່າຍ -RSA / ແປ້ນ, ບ່ອນທີ່ຊື່ຜູ້ໃຊ້ @ host ເປັນທີ່ຢູ່ຂອງອຸປະກອນທີ່ສາມາດດາວໂຫລດໄດ້ເຮັດໄດ້.

- ມັນຍັງມີພຽງແຕ່ເພື່ອສ້າງທີ່ສໍາຄັນຄວາມລັບສ່ວນບຸກຄົນດັ່ງນັ້ນການເຊື່ອມຕໍ່ການດໍາເນີນການຕໍ່ມາໂດຍຜ່ານການມັນ. ເຮັດໄດ້ໂດຍການຄລິກໃສ່ CD / ETC ໂຟນເດີ / OpenVPN / EASY-RSA / ການເກັບຮັກສາ Script.

- ເພື່ອສ້າງເອກະສານ, ການນໍາໃຊ້ຄໍາສັ່ງ:

sudo -i.

# ./vars Source

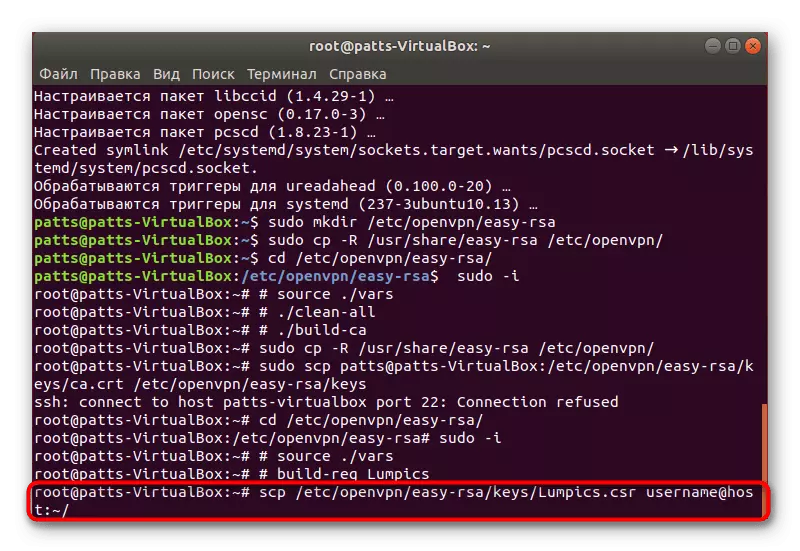

# LUMPICS BUILD-REQ

Lumpics ໃນກໍລະນີດັ່ງກ່າວນີ້, ຊື່ເອກະສານທີ່ລະບຸ. ທີ່ສໍາຄັນໄດ້ສ້າງເປັນການບັງຄັບຄວນຈະຢູ່ໃນລະບົບດຽວກັນກັບສ່ວນທີ່ເຫຼືອຂອງທີ່ໃຊ້ໃນ.

- ມັນຍັງມີພຽງແຕ່ສົ່ງທີ່ສໍາຄັນການເຂົ້າເຖິງສໍາເລັດຮູບເພື່ອອຸປະກອນຂອງເຄື່ອງແມ່ຂ່າຍທີ່ຈະຢືນຢັນຄວາມຖືກຕ້ອງຂອງການເຊື່ອມຕໍ່ຂອງຕົນ. ມັນແມ່ນເຮັດດ້ວຍການຊ່ວຍເຫຼືອຂອງຫນ່ວຍງານດຽວກັນໂດຍຜ່ານການທີ່ສາມາດດາວໂຫລດໄດ້ເຮັດໄດ້. ທ່ານຈໍາເປັນຕ້ອງໄດ້ໃສ່ SCP ຊື່ຜູ້ໃຊ້ /etc/openvpn/easy-rsa/keys/lumpics.csr @ host: ~ /, ບ່ອນທີ່ຊື່ຜູ້ໃຊ້ @ ການເປັນເຈົ້າພາບແມ່ນຊື່ຄອມພິວເຕີສໍາລັບການສົ່ງແລະ Lumpics.csr ແມ່ນຊື່ຂອງເອກະສານທີ່ສໍາຄັນໄດ້ .

- ກ່ຽວກັບຄອມພິວເຕີເຄື່ອງແມ່ຂ່າຍ, ຢືນຢັນທີ່ສໍາຄັນໄດ້ໂດຍຜ່ານ ./sign-req ~ / lumpics, ບ່ອນທີ່ Lumpics ແມ່ນຊື່ຂອງເອກະສານດັ່ງກ່າວ. ຫຼັງຈາກນັ້ນ, ກັບຄືນກັບຄືນໄປບ່ອນເອກະສານຜ່ານ SUDO SCP ຊື່ຜູ້ໃຊ້ @ host: /home/lumpics.crt / etc / OPENVPN / ງ່າຍ rsa / ໃຊ້.

ໃນນີ້, ການເຮັດວຽກເບື້ອງຕົ້ນທັງຫມົດແມ່ນສໍາເລັດ, ມັນຍັງມີພຽງແຕ່ເອົາມາໃຫ້ OpenVPN ຕົວຂອງມັນເອງເປັນຂອງລັດປົກກະຕິແລະທ່ານສາມາດເລີ່ມຕົ້ນການນໍາໃຊ້ການເຊື່ອມຕໍ່ເຂົ້າລະຫັດເອກະຊົນທີ່ມີລູກຄ້າຫນຶ່ງຫຼືຫຼາຍກວ່ານັ້ນ.

ຂັ້ນຕອນທີ 4: ການຕິດຕັ້ງ OpenVPN

ຄູ່ມືການປະຕິບັດຕາມຈະສໍາຜັດສ່ວນລູກຄ້າ, ແລະເຄື່ອງແມ່ຂ່າຍ. ພວກເຮົາດອກທັງຫມົດປະຕິບັດໄດ້ແລະເຕືອນກ່ຽວກັບການປ່ຽນແປງໃນເຄື່ອງ, ສະນັ້ນທ່ານພຽງແຕ່ຕ້ອງປະຕິບັດຄໍາແນະນໍາ.

- ຫນ້າທໍາອິດສ້າງເອກະສານການຕັ້ງຄ່າໃນຄອມພິວເຕີເຄື່ອງແມ່ຂ່າຍການນໍາໃຊ້ຄໍາສັ່ງ zcat /usr/share/doc/openvpn/example/sample-config-files/server.conf.gz ການ | sudo /etc/openvpn/server.conf tee. ໃນເວລາທີ່ກໍາຫນົດຄ່າອຸປະກອນລູກຄ້າ, ເອກະສານນີ້ຍັງຈະຕ້ອງໄດ້ຮັບການສ້າງແຍກຕ່າງຫາກ.

- ກວດສອບການອອກຄ່າມາດຕະຖານ. ຂະນະທີ່ທ່ານສາມາດເບິ່ງ, ພອດແລະອະນຸສັນຍາບັງເອີນມີມາດຕະຖານ, ແຕ່ບໍ່ມີພາລາມິເຕີເພີ່ມເຕີມ.

- ດໍາເນີນການໄຟລ໌ການຕັ້ງຄ່າສ້າງທາງບັນນາທິການ Sudo Nano /etc/OpenVPN/Server.conf.

- ພວກເຮົາຈະບໍ່ໄປເຂົ້າໄປໃນລາຍລະອຽດຂອງການປ່ຽນແປງຂອງຄ່າທັງຫມົດໄດ້, ນັບຕັ້ງແຕ່ໃນບາງກໍລະນີພວກເຂົາເຈົ້າແມ່ນສ່ວນບຸກຄົນ, ແຕ່ສາຍມາດຕະຖານໃນເອກະສານຕ້ອງປະຈຸບັນ, ແລະມັນເບິ່ງຄືວ່າຄ້າຍຄືຮູບທີ່ຄ້າຍຄືກັນເຊັ່ນ: ນີ້:

Port 1194.

ມື້ນີ້ພໍ່ UDP.

COMP-LZO.

Dev Tun.

CA /etc/openvpn/easy-rsa/2.0/keys/ca.crt.

/etc/openvpn/easy-rsa/2.0/keys/ca.crt cert.

້ໍາຈືດ /etc/openvpn/easy-rsa/2.0/keys/dh2048.pem.

ເຊື່ອມຕໍ່ເຄືອຂ່າຍ sunnet.

Server 10.8.0.0 2552552550.

ifconfig-POOL, ທີ່ຍັງຄົງຄ້າງ IPP.TXT

ຫຼັງຈາກສໍາເລັດການປ່ຽນແປງທັງຫມົດ, ຈະຊ່ວຍປະຢັດການຕັ້ງຄ່າແລະປິດໄຟລ໌.

- ເຮັດວຽກຮ່ວມກັບພາກສ່ວນຂອງເຄື່ອງແມ່ຂ່າຍແມ່ນສໍາເລັດ. ດໍາເນີນການ OpenVPN ຜ່ານມາສ້າງໄຟລ໌ການຕັ້ງຄ່າ OpenVPN /etc/openvpn/Server.conf.

- ໃນປັດຈຸບັນດໍາເນີນການກັບອຸປະກອນລູກຄ້າ. ດັ່ງທີ່ໄດ້ກ່າວແລ້ວ, ໄຟລ໌ການຕັ້ງຄ່າຍັງເປັນການສ້າງນີ້, ແຕ່ທີ່ໃຊ້ເວລານີ້ມັນບໍ່ແມ່ນ unpackled, ສະນັ້ນທີມງານມີຮູບແບບດັ່ງຕໍ່ໄປນີ້: sudo cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf / etc / OpenVPN / client.conf.

- ດໍາເນີນການເອກະສານໃນວິທີການດຽວກັນໄດ້ຍ້ອນວ່າມັນໄດ້ສະແດງໃຫ້ເຫັນຂ້າງເທິງນີ້ແລະເຂົ້າສາຍດັ່ງຕໍ່ໄປນີ້:

ລູກຄ້າ.

Dev Tun.

ມື້ນີ້ພໍ່ UDP.

Remote 194.67.215.125 1194.

ແກ້ໄຂບັນຫາ, RETRY INFINITE

Nobind.

ຢູ່ທີ່ສໍາຄັນ.

ຢູ່-Tun.

CA /etc/openvpn/easy-rsa/keys/ca.crt.

/etc/openvpn/easy-rsa/keys/sergiy.crt cert.

/etc/openvpn/easy-rsa/keys/sergiy.key Key.

TLS-Auth TA.KEY 1

COMP-LZO.

Verb 3.

ໃນເວລາທີ່ການແກ້ໄຂສໍາເລັດ, ດໍາເນີນການ OpenVPN: OpenVPN /etc/openvpn/client.conf.

- ຂຽນຄໍາສັ່ງ ifconfig ເພື່ອເຮັດໃຫ້ແນ່ໃຈວ່າການເຮັດວຽກຂອງລະບົບ. ໃນບັນດາຄ່າທັງຫມົດສະແດງໃຫ້ເຫັນ, ໃນການໂຕ້ຕອບ TUN0 ຈະຕ້ອງປະຈຸບັນ.

ການຈະລາຈອນຕົວຊີ້ທິດທາງແລະການເຂົ້າເຖິງອິນເຕີເນັດສໍາລັບການເປີດລູກຄ້າທັງຫມົດໃນຄອມພິວເຕີເຄື່ອງແມ່ຂ່າຍທີ່ທ່ານຈະຈໍາເປັນຕ້ອງໄດ້ຈັບສະຫຼັບກະຕຸ້ນຄໍາສັ່ງດັ່ງຕໍ່ໄປນີ້.

SYSTL -W NET.IPV4.IP_FORWARD = 1

iptables-INPUT -P UDP --DPORT 1194 -j ຍອມຮັບ

iptables -I FORWARD -I TUN0 -O eth0-J ຍອມຮັບ

iptables -I FORWARD -I eth0 -O TUN0-J ຍອມຮັບ

iptables -T NAT-A POSTROUTING -O eth0-J ຄົນຫລອກລວງ

ໃນຖານະເປັນສ່ວນຫນຶ່ງຂອງບົດຂຽນຂອງມື້ນີ້, ທ່ານຄຸ້ນເຄີຍກັບຂັ້ນຕອນການຕິດຕັ້ງແລະການຕັ້ງຄ່າ OpenVPN ໃນ server ແລະສ່ວນລູກຄ້າ. ພວກເຮົາແນະນໍາໃຫ້ທ່ານເອົາໃຈໃສ່ກັບການແຈ້ງເຕືອນທີ່ສະແດງຢູ່ປາຍທາງແລະສຶກສາລະຫັດຂໍ້ຜິດພາດຖ້າສິ່ງເຫຼົ່ານີ້ປາກົດ. ການກະທໍາດັ່ງກ່າວຈະຊ່ວຍຫລີກລ້ຽງບັນຫາການເຊື່ອມຕໍ່ຕໍ່ໄປ, ເພາະວ່າການແກ້ໄຂບັນຫາໃນການປະຕິບັດຕາມບັນຫາດັ່ງກ່າວສາມາດປ້ອງກັນບັນຫາອື່ນໆ.