일부 사용자는 두 대의 컴퓨터간에 개인 가상 네트워크를 만드는 데 관심이 있습니다. 이 작업은 VPN 기술 (가상 사설망)을 사용하여 보장됩니다. 연결은 개방형 또는 닫힌 유틸리티 및 프로그램을 통해 구현됩니다. 모든 구성 요소의 설치 및 구성이 성공적으로 완료되고 연결이 보호되어있는 절차를 처리 할 수 있습니다. 다음으로 Linux 커널을 기반으로 한 운영 체제의 OpenVPN 클라이언트를 통해 검토 된 기술의 구현을 자세히 논의하고 싶습니다.

Linux에 OpenVPN을 설치하십시오

대부분의 사용자는 Ubuntu를 기반으로 배포판을 사용하기 때문에 오늘날 지침은 이러한 버전을 기반으로합니다. 다른 경우, OpenVPN의 설치 및 구성의 추기경 차이는 시스템의 공식 문서에서 읽을 수있는 배포 구문을 따르고있는 경우를 제외하고는 알지 못합니다. 우리는 각 조치를 자세히 알아 내기 위해 단계별로 단계별 프로세스를 숙지 할 수 있도록 제안합니다.OpenVPN의 작동은 두 개의 노드 (컴퓨터 또는 서버)를 통해 발생하므로 설치 및 구성이 모든 연결 참가자와 관련이 있다는 점입니다. 우리의 다음 가이드는 두 개의 소스와 함께 일하기 만하면 집중 될 것입니다.

1 단계 : OpenVPN 설치

물론 컴퓨터에 필요한 모든 라이브러리를 추가하여 시작해야합니다. 작업을 수행하는 데 사용되는 "터미널"에 매우 구축 될 수있는 것이 정확하게 사용됩니다.

- 메뉴를 열고 콘솔을 실행하십시오. 이것은 Ctrl + Alt + T 키 조합을 눌러 수행 할 수도 있습니다.

- sudo apt outing openvpn easy-rsa 명령을 눌러 필요한 모든 저장소를 설치하십시오. 입력 한 후 Enter를 클릭하십시오.

- 수퍼 유저 계정에서 암호를 지정하십시오. 설정이 설정되면 기호가 필드에 표시되지 않습니다.

- 적절한 옵션을 선택하여 새 파일 추가를 확인하십시오.

두 장치에서 설치가 수행되는 경우에만 다음 단계로 이동하십시오.

2 단계 : 인증 센터를 만들고 구성합니다

사양 센터는 열린 키를 확인하고 안정적인 암호화를 제공합니다. 다른 사용자가 연결될 장치에 생성되므로 원하는 PC에서 콘솔을 열고 다음 단계를 수행하십시오.

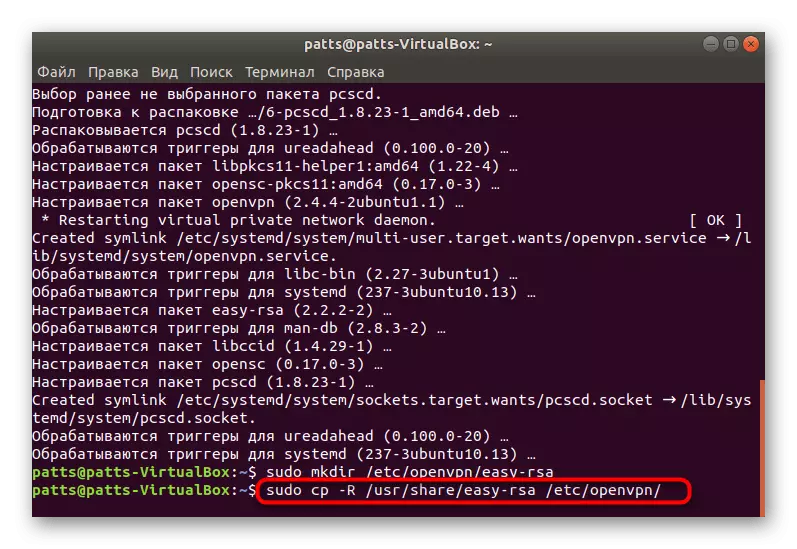

- 모든 키를 저장하기위한 폴더가 우선 순위가 지정됩니다. 어디에서나 그것을 찾을 수 있지만 안정적인 장소를 선택하는 것이 좋습니다. sudo mkdir / etc / openvpn / easy-rsa 명령을 사용하십시오. 여기서 / etc / openvpn / easy-rsa는 디렉토리를 만들 위치입니다.

- 이 폴더 옆에는 Easy-RSA 애드온 스크립트를 배치해야하며 Sudo CP -R / USR / Share / Easy-RSA / etc / OpenVPN /를 통해 수행됩니다.

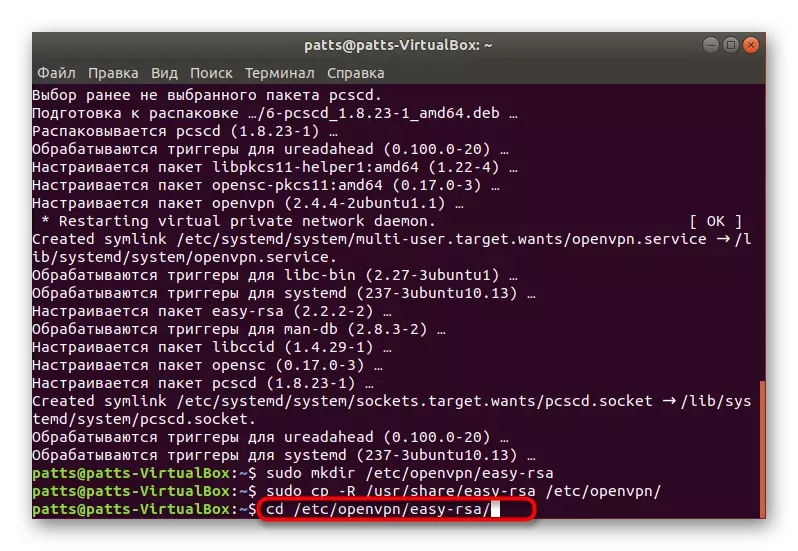

- 완성 된 디렉토리는 인증 센터를 만듭니다. 첫째,이 CD / etc / openvpn / easy-rsa / 폴더로 이동하십시오.

- 그런 다음 필드에 다음 명령을 삽입하십시오.

sudo -i.

# 소스 ./vars.

# ./clean-all.

# ./build-ca.

서버 컴퓨터가 혼자 남겨두고 클라이언트 장치로 이동할 수 있습니다.

3 단계 : 고객 인증서 구성

아래에 익숙한 지시는 각 클라이언트 컴퓨터에서 올바르게 작동하는 보호 된 연결을 구성하기 위해 각 클라이언트 컴퓨터를 소비해야합니다.

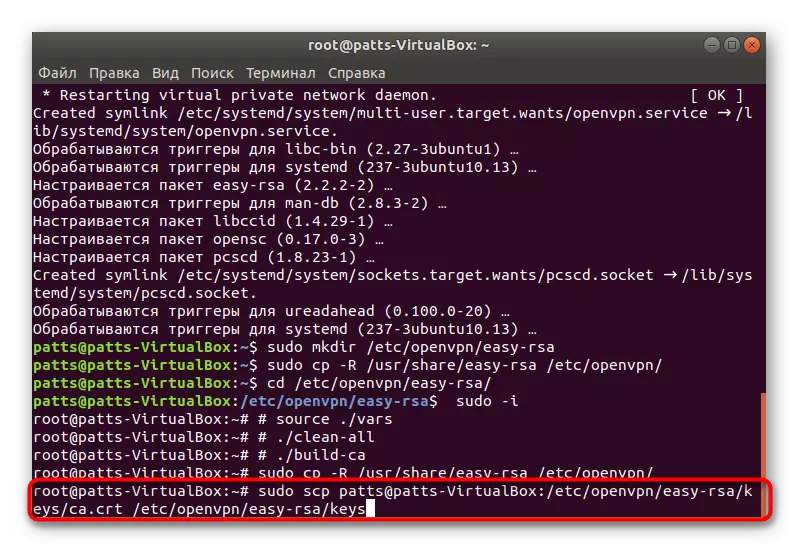

- 콘솔을 열고 sudo cp -r / usr / share / easy-rsa / etc / openvpn 명령을 쓸 수 있으려면 모든 필수 도구 스크립트를 복사합니다.

- 이전에는 인증서가있는 별도의 파일이 서버 PC에서 생성되었습니다. 이제는 나머지 구성 요소가있는 폴더에 복사하여 배치해야합니다. sudo scp username @ host : /etc/openvpn/easy-rsa/keys/ca.crt / etc / etc / ca.crt / etc / openvpn / easy-rsa / etc / openvpn / easy를 통해이 작업을 수행하는 것이 가장 쉽습니다. -RSA / KEYS는 사용자 이름 @ 호스트가 다운로드가되는 장비의 주소입니다.

- 연결이 나중에 수행되도록 개인 비밀 키를 만드는 데만 남아 있습니다. cd / etc / openvpn / easy-rsa / script 저장소 폴더를 클릭 하여이 작업을 수행하십시오.

- 파일을 만들려면 다음 명령을 사용하십시오.

sudo -i.

# 소스 ./vars.

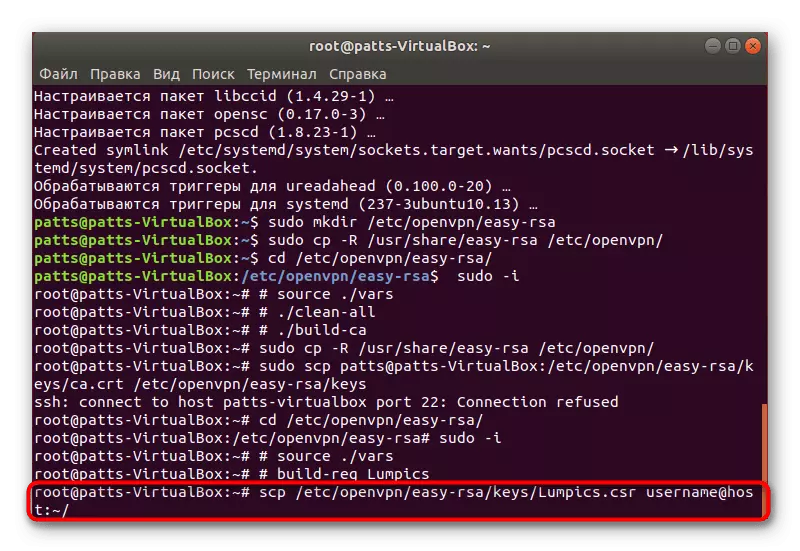

# 빌드 - req umpics.

이 경우 덩어리가 지정된 파일 이름입니다. 생성 된 키는 나머지 키와 동일한 디렉토리에 있어야합니다.

- 연결의 진위 여부를 확인하기 위해 서버 장치에 완성 된 액세스 키를 보내는 것이 남아 있습니다. 그것은 다운로드가 이루어진 것과 같은 팀의 도움으로 수행됩니다. scop /etc/openvpn/easy-rsa/keys/lumpics.csr username @ host : ~ ~ /, 여기서 username @ host가 송신을위한 컴퓨터 이름이며, umpics.csr는 키 파일의 이름입니다 ...에

- 서버 PC에서 ./sign-req ~ / lumpics를 통해 키를 확인하십시오. 여기서 Lumpics는 파일의 이름입니다. 그런 다음 Sudo SCP Username @ host : /home/lumpics.crt / etc / openvpn / easy-rsa / keys를 통해 문서를 돌려줍니다.

이에 모든 예비 작품은 정상 상태로 OpenVPN을 자신을 가지고 만 남아 완료되고 하나 개 이상의 고객과 개인 암호화 된 연결을 사용할 수 있습니다.

4 단계 : OpenVPN의 설정

다음 설명서는 클라이언트 부분과 서버를 터치합니다. 우리 모두 분열 행동과 기계의 변화에 대한 경고, 그래서 당신은 단지 명령을 실행해야합니다.

- 먼저하라 zcat /usr/share/doc/openvpn/example/sample-config-files/server.conf.gz 명령을 사용하여 서버 PC의 구성 파일을 작성 | 티 /etc/openvpn/server.conf을 SUDO. 클라이언트 장치를 구성 할 때이 파일은 별도로 작성해야합니다.

- 표준 값을 확인하십시오. 당신은 표준 포트 및 프로토콜 일치를 볼 수 있지만 추가 매개 변수가 없기 때문에.

- sudo는 나노 /etc/OpenVPN/Server.conf 편집기를 통해 생성 된 구성 파일을 실행합니다.

- 어떤 경우에는 그들이 개별 때문에 우리는 모든 값의 변화의 세부 사항에 가지 않을거야,하지만 파일의 표준 라인이 있어야하고, 이런 비슷한 그림과 같다 :

포트 1194.

프로토 UDP.

COMP-LZO.

데브 툰.

CA는 /etc/openvpn/easy-rsa/2.0/keys/ca.crt.

인증서 /etc/openvpn/easy-rsa/2.0/keys/ca.crt.

DH의 /etc/openvpn/easy-rsa/2.0/keys/dh2048.pem.

토폴로지 SUNNET.

서버 10.8.0.0 255.255.255.0.

ifconfig를-POOL-PERSIST IPP.TXT을

모든 변경 사항을 완료 한 후, 설정 및 가까운 파일을 저장합니다.

- 서버 부분을 작업하기가 완료됩니다. 생성 된 OpenVPN을 /etc/openvpn/Server.conf 구성 파일을 통해 OpenVPN을 실행합니다.

- 이제 클라이언트 장치로 진행합니다. 이미 언급 한 바와 같이, 설정 파일은 여기에 작성하지만 팀은 다음과 같은 형식을 가지고 있으므로이 시간은, unpackled되지 않습니다 : sudo는 CP /usr/share/doc/openvpn/examples/sample-config-files/client.conf / 등 / OpenVPN을 / client.conf.

- 이 위에 표시하고 다음 줄을 입력 한 것과 동일한 방법으로 파일을 실행합니다 :

고객.

데브 툰.

프로토 UDP.

원격 194.67.215.125 1194.

알아낼 수-RETRY INFINITE

Nobind.

지속-키.

지속 - 툰합니다.

CA는 /etc/openvpn/easy-rsa/keys/ca.crt.

/etc/openvpn/easy-rsa/keys/sergiy.crt CERT.

키 /etc/openvpn/easy-rsa/keys/sergiy.key.

TLS-AUTH TA.KEY 1

COMP-LZO.

3 동사.

편집이 완료되면, OpenVPN을을 실행하는 OpenVPN /etc/openvpn/client.conf을.

- 확인 시스템 작업을 할 수있는 ifconfig 명령을 작성합니다. 표시된 모든 숫자 중에서 TUN0 인터페이스가 존재한다.

리디렉션 트래픽과 서버 PC의 모든 고객을위한 개방형 인터넷에 액세스 할 수는 교대로 다음 명령을 활성화해야합니다.

SYSTL net.ipv4.ip_forward의 -W = 1

IPTABLES -A의 INPUT -P UDP --dport 1194 수락 -J

IPTABLES -I FORWARD -I TUN0 -O ETH0 -J는 수락

IPTABLES -I FORWARD -I ETH0 -O TUN0 -J 수락

IPTABLES -T NAT -A POSTROUTING -O ETH0 -J 무도회

오늘날의 기사의 일환으로 설치 절차와 서버 및 클라이언트 부분의 OpenVPN 설정에 익숙했습니다. 터미널에 표시된 알림에주의를 기울이고 오류 코드가 나타나는 경우 공부해야합니다. 이러한 조치는 문제의 해결책이 다른 문제가있는 문제를 방지하기 때문에 추가 연결 문제를 피하는 데 도움이됩니다.