1 단계 : 필요한 패키지의 설치

다음 지침을 고려하기 전에 우리는 사이트에서 이미 Linux의 표준 DNS에 대한 일반적인 구성 안내서가 있음을 유의해야합니다. 인터넷 사이트 방문에 대한 설정을 설정 해야하는 경우 정확히 자료를 사용하는 것이 좋습니다. 그런 다음 클라이언트 파트로 주 로컬 DNS 서버가 설치되는 방법을 보여줍니다.이 프로세스가 끝나면 모든 패키지가 시스템에 성공적으로 추가되었음을 알립니다. 그런 다음 다음 단계로 이동하십시오.

2 단계 : 전역 DNS 서버 설정

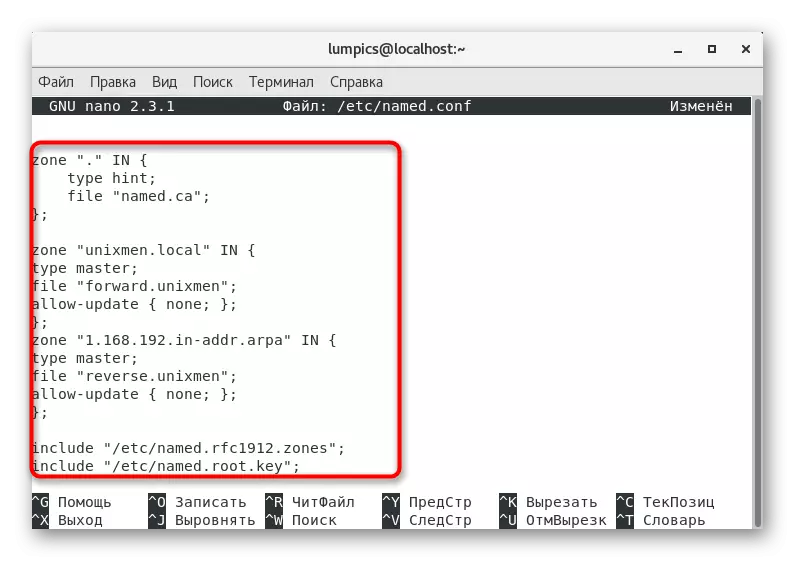

이제 주 구성 파일이 편집되는 방법뿐만 아니라 모든 행이 추가되는 방법을 보여주고 싶습니다. 우리는 각 줄에 별도로 거주하지 않을 것입니다. 많은 시간이 걸릴 것처럼 공식 문서에서 필요한 모든 정보가 제공됩니다.

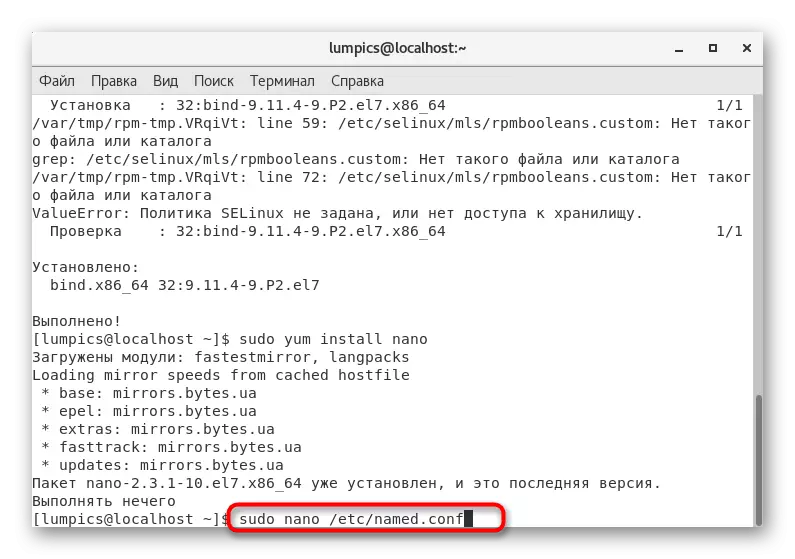

- 텍스트 편집기를 사용하여 구성 개체를 편집 할 수 있습니다. 우리는 콘솔에 Sudo Yum 설치 Nano를 입력하여 편리한 나노를 설치할 것을 제안합니다.

- 필요한 모든 패키지가 다운로드되고 이미 배포판에 이미 있으면 알림을 받게됩니다. "아무 것도 수행하지 않아도됩니다."

- 우리는 파일 자체를 편집 할 수 있습니다. sudo nano /etc/named.conf를 통해 그것을 엽니 다. 필요한 경우 원하는 텍스트 편집기를 교체 한 다음 문자열은 다음과 같습니다. sudo vi /etc/named.conf.

- 아래에서는 열린 파일에 삽입 해야하는 내용을 제시하거나 누락 된 줄을 추가하여 이미 존재하는 것으로 확인해야합니다.

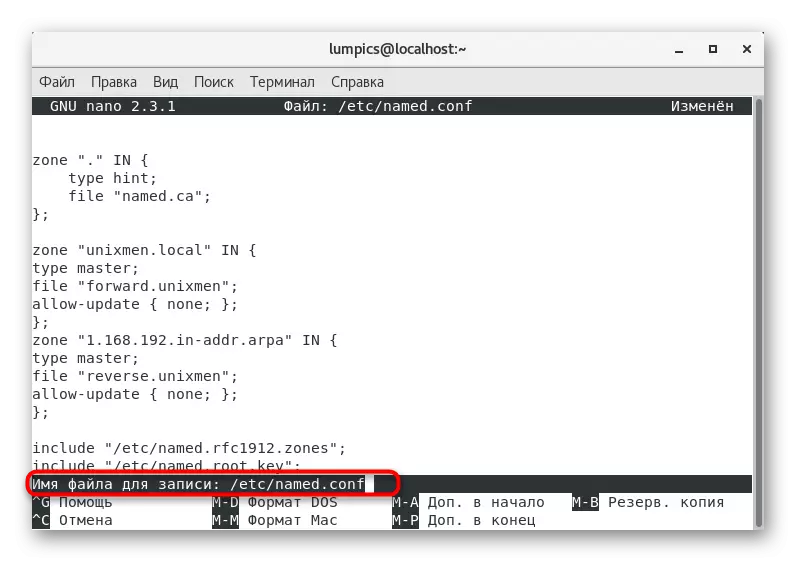

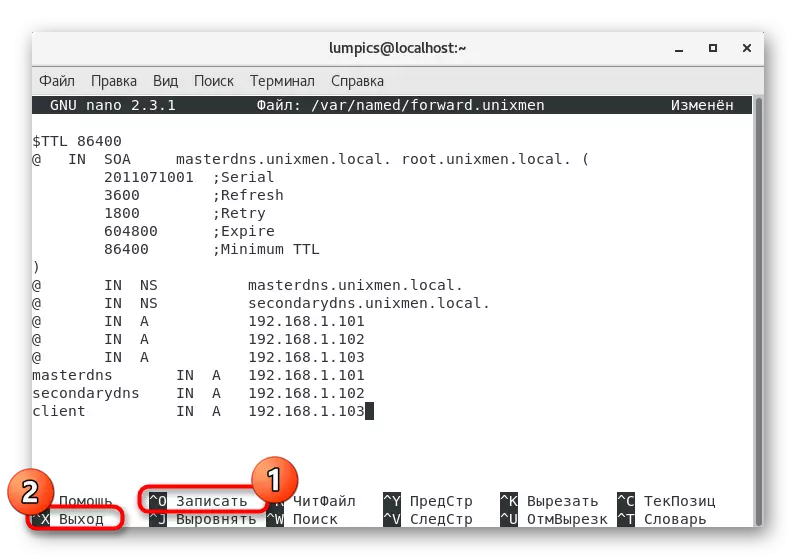

- 그런 다음 Ctrl + O를 눌러 변경 사항을 기록하십시오.

- 파일 이름을 변경할 필요가 없으며 입력을 클릭하십시오.

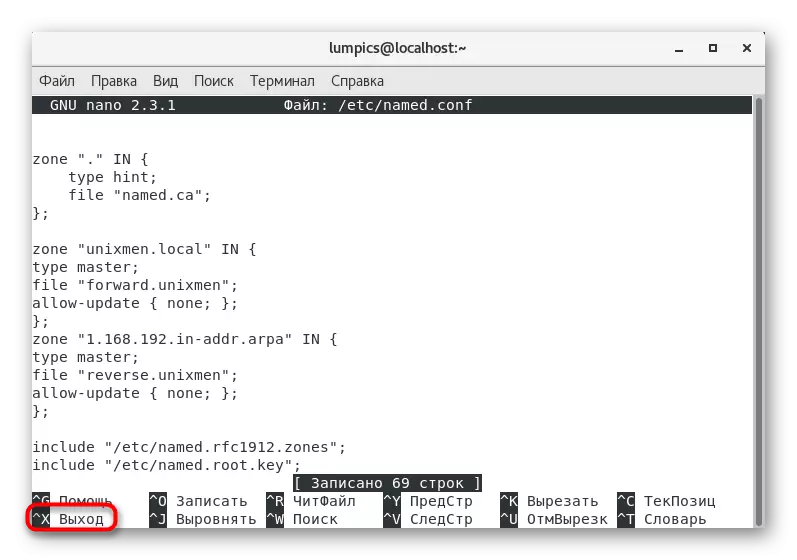

- Ctrl + X를 통해 텍스트 편집기를 둡니다.

이전에 이미 말했듯이 구성 파일에는 DNS 서버 동작에 대한 일반 규칙을 지정하는 특정 행을 삽입해야합니다.

//

// named.conf.

//

// Red Hat 바인드 패키지가 제공하여 ISC 바인드를 구성하여 (8) DNS

// 서버 캐싱 만 NACESERVER 만 (로컬 호스트 DNS 리졸버 만 해당).

//

// / usr / share / doc / bind * / 샘플 / 예를 들어 명명 된 구성 파일을 참조하십시오.

//

옵션 {

청취 포트 53 {127.0.0.1; 192.168.1.101;}; ### 마스터 DNS IP ###

# listing-on-V6 포트 53 {:: 1; };

디렉토리 "/ var / named";

덤프 파일 "/var/named/data/cache_dump.db";

통계 - 파일 "/var/named/data/named_stats.txt";

memstatistics-file "/var/named/data/named_mem_stats.txt";

허용 - 쿼리 {localhost; 192.168.1.0/24;}; ### IP 범위 ###

허용 {localhost; 192.168.1.102; }; ### 슬레이브 DNS IP ###

/*

- 신뢰할 수있는 DNS 서버를 구축하는 경우 재귀를 사용하지 마십시오.

- 재귀 (캐싱) DNS 서버를 구축하는 경우 활성화해야합니다.

재귀.

- 재귀 DNS 서버에 공용 IP 주소가있는 경우 액세스를 가능하게해야합니다.

합법적 인 사용자에게 쿼리를 제한하는 제어. 그렇게하지 못함

서버가 대규모 DNS 증폭의 일부가되도록하십시오.

공격. 네트워크 내에서 BCP38을 구현할 수 있습니다

이러한 공격 표면을 줄입니다

*/

재귀 예;

DNSSEC- 사용 예;

DNSSEC 유효성 검사 예;

DNSSEC-lookaside 자동;

/ * ISC DLV 키 경로 * /

bindkeys 파일 "/etc/named.iscdlv.key";

managed-keys-directory "/ var / named / dynamic";

pid-file "/ nurn/named/named.pid";

세션 키 파일 "/ nurn/named/session.key";

};

로깅 {

채널 default_debug {

파일 "data / named.run";

심각도 동적;

};

};

존 "." 입력 {

유형 힌트;

파일 "named.ca";

};

영역 "UnixMen.local"{

유형 마스터;

파일 "forward.unixmen";

허용 업데이트 {없음; };

};

존 "1.168.192.in-addr.arpa"{

유형 마스터;

파일 "reverse.unixmen";

허용 업데이트 {없음; };

};

"/etc/named.rfc1912.zones"를 포함하십시오.

"/etc/named.root.key"를 포함하십시오.

모든 것이 위에 표시된대로 정확하게 노출되어 있는지 확인한 다음 다음 단계로 이동하십시오.

3 단계 : 직접 및 역방향 영역 만들기

소스에 대한 자세한 내용은 DNS 서버가 직접 및 역 영역을 사용합니다. Direct를 사용하면 호스트 이름으로 IP 주소를받을 수 있으며 IP를 통해 Return via VIA는 도메인 이름을 제공합니다. 각 영역의 올바른 작동은 특별한 규칙을 제공해야합니다.

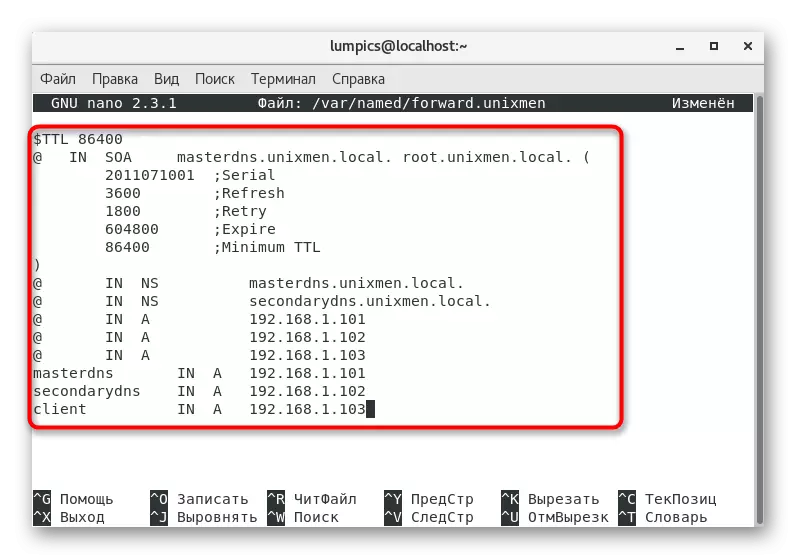

- 직접 영역의 경우 동일한 텍스트 편집기를 통해 별도의 파일을 만듭니다. 그런 다음 문자열은 다음과 같습니다. sudo nano /var/named/forward.unixmen.

- 빈 객체라는 것을 알립니다. 거기에 다음 내용을 붙여 넣으십시오.

$ TTL 86400.

@ in soa masterdns.unixmen.local. root.unixmen.local. (

2011071001; 시리즈

3600; 새로 고침.

1800; 재시도.

604800; 만료

86400; 최소 TTL.

)

@ in ns masterdns.unixmen.local.

@ in ns secondarddns.unixmen.local.

@ 192.168.1.101에서 @ 101.

@ 192.168.1.102에서 @ 102.

@ 192.168.1.103에서

192.168.1.101의 Masterdns

192.168.1.102의 SecondardDNS

192.168.1.103의 클라이언트

- 변경 사항을 저장하고 텍스트 편집기를 닫습니다.

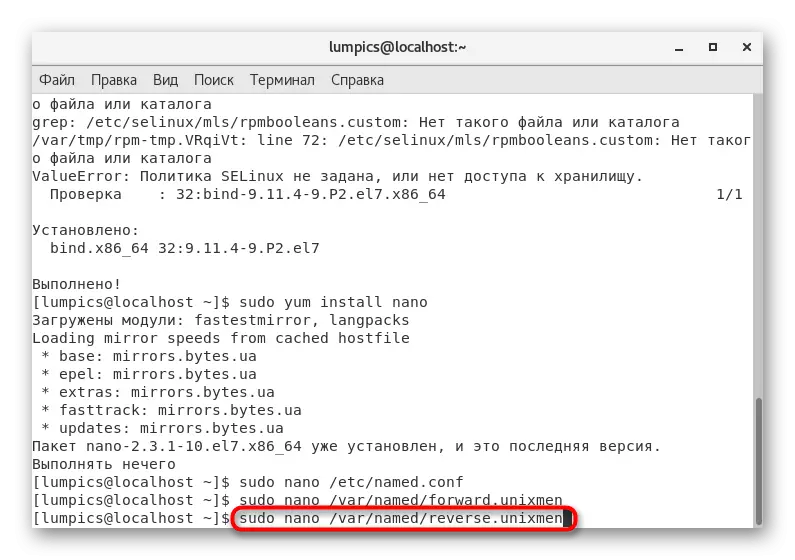

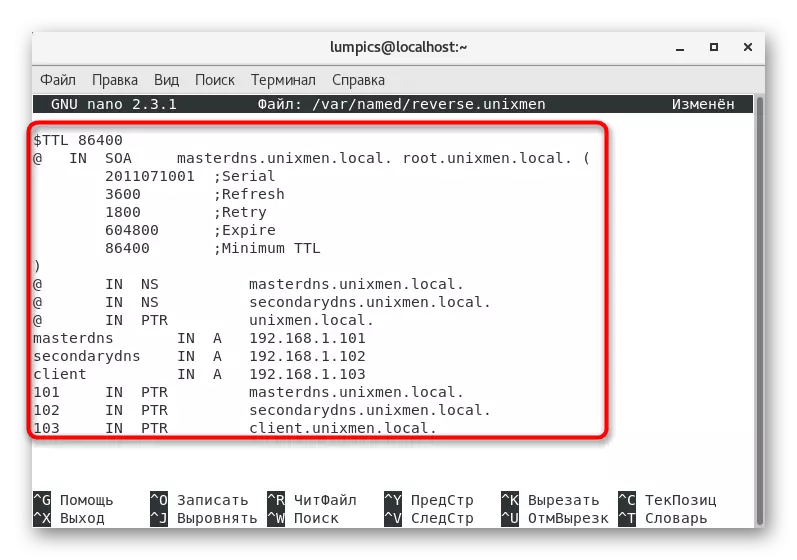

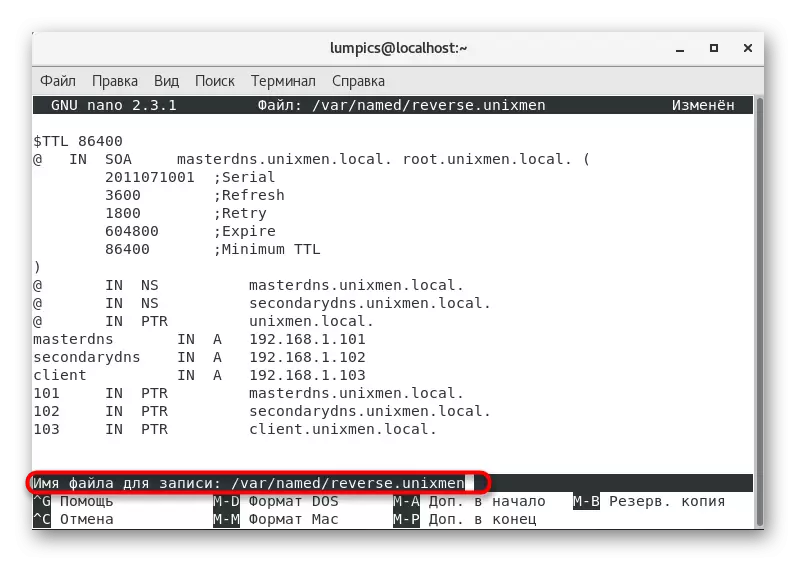

- 우리는 이제 역 영역으로 돌아갑니다. /var/named/reverse.unixmen 파일이 필요합니다.

- 이것은 새로운 빈 파일이 될 것입니다. 거기에 삽입하십시오 :

$ TTL 86400.

@ in soa masterdns.unixmen.local. root.unixmen.local. (

2011071001; 시리즈

3600; 새로 고침.

1800; 재시도.

604800; 만료

86400; 최소 TTL.

)

@ in ns masterdns.unixmen.local.

@ in ns secondarddns.unixmen.local.

@ in ptr unixmen.local.

192.168.1.101의 Masterdns

192.168.1.102의 SecondardDNS

192.168.1.103의 클라이언트

ptr masterdns.unixmen.local에서 101.

PTRARSICDDNS.UNIXMEN.LOCAL에서 102.

PTR CLIENT.UNIXMEN.LOCAL에서 103.

- 저장시 오브젝트 이름을 변경하지 않고 Enter 키를 누르기 만하면됩니다.

이제 지정된 파일이 직접 및 역방향 영역에 사용됩니다. 필요한 경우 일부 매개 변수를 변경하려면 편집해야합니다. 공식 문서에서도 읽을 수도 있습니다.

4 단계 : DNS 서버를 시작합니다

이전 지침을 완료 한 후 이미 DNS 서버를 시작하여 향후 성능을 확인하고 중요한 매개 변수를 계속 설정할 수 있도록 DNS 서버를 시작할 수 있습니다. 작업은 다음과 같이 수행됩니다.

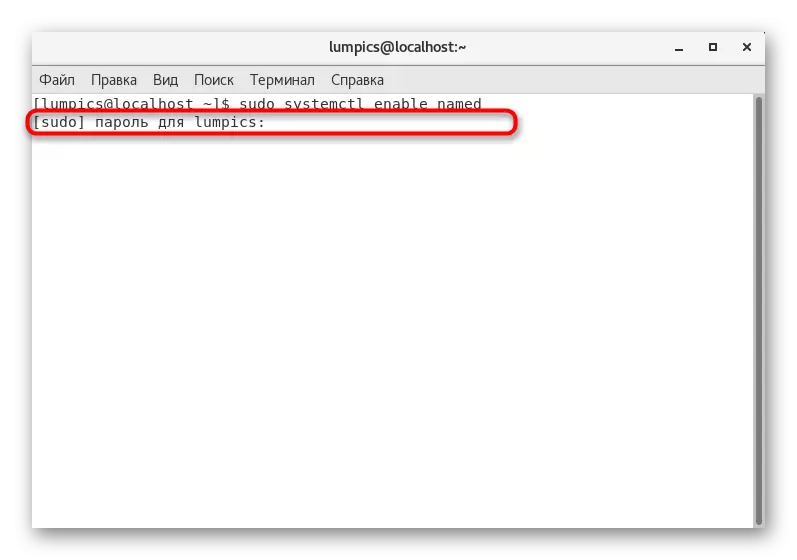

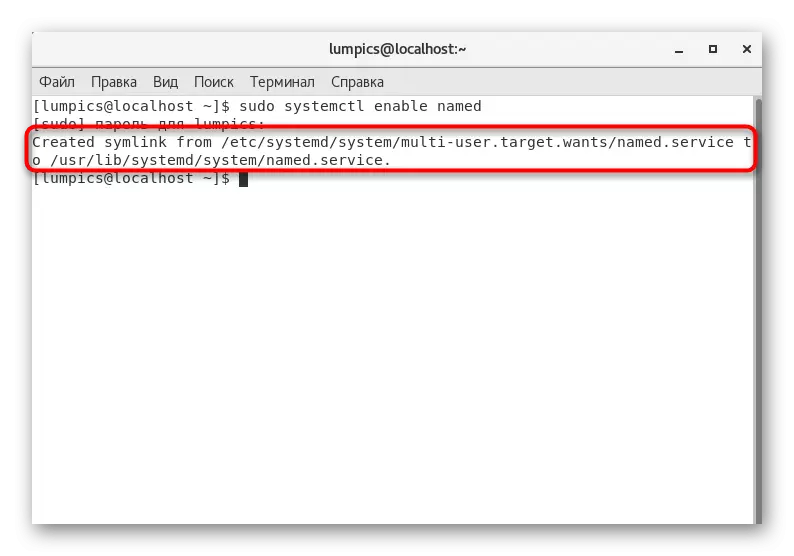

- 콘솔에서 운영 체제를 시작할 때 자동 시작을 위해 AutoLoad에 DNS 서버를 추가하려면 Sudo SystemCTL Enable을 입력하십시오.

- 수퍼 유저 암호를 입력 하여이 조치를 확인하십시오.

- 상징적 인 참조가 생성 된 것을 알리게 될 것입니다. 즉, 작업이 성공적 이었음을 의미합니다.

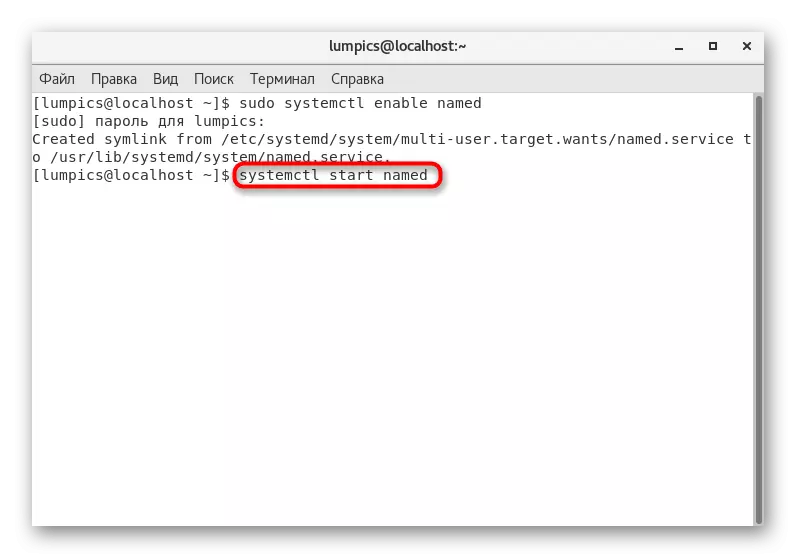

- SystemCTL 시작을 통해 유틸리티를 실행하십시오. 동일한 방식으로 멈출 수 있으며 시작 옵션 만 정지 상태로 만 대체 할 수 있습니다.

- 인증 팝업 창이 표시되면 루트에서 암호를 입력하십시오.

볼 수 있듯이 지정된 서비스의 관리는 다른 모든 표준 유틸리티와 동일한 원칙에 따라 수행되므로 초보 사용자 가이 문제가 없어야합니다.

5 단계 : 방화벽의 매개 변수를 변경합니다

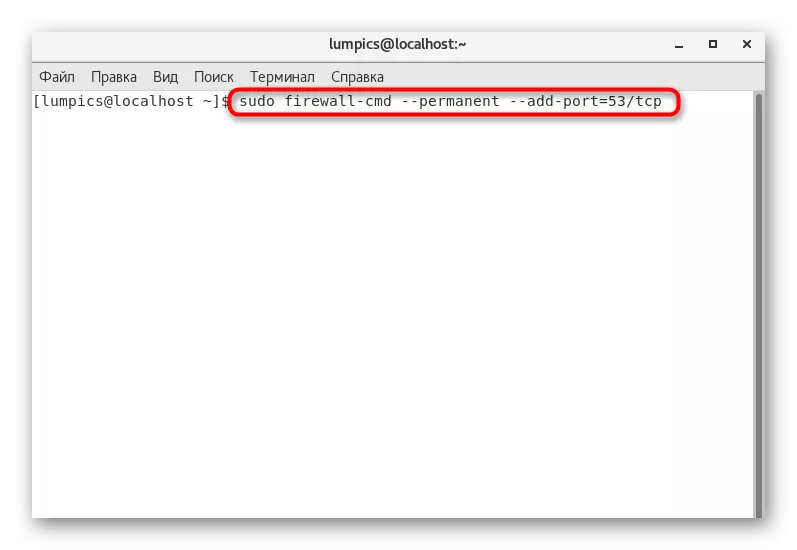

DNS 서버의 올바른 작동을 위해 Firewalld 표준 방화벽을 통해 수행되는 포트 53을 열어야합니다. 터미널에서는 세 가지 간단한 명령 만 소개해야합니다.

- 첫 번째 기능은 Firewall-cmd -permanent --dd-port = 53 / tcp의보기를 통해 TCP 프로토콜 포트를 열 수있는 책임이 있습니다. 콘솔에 삽입하고 Enter를 클릭하십시오.

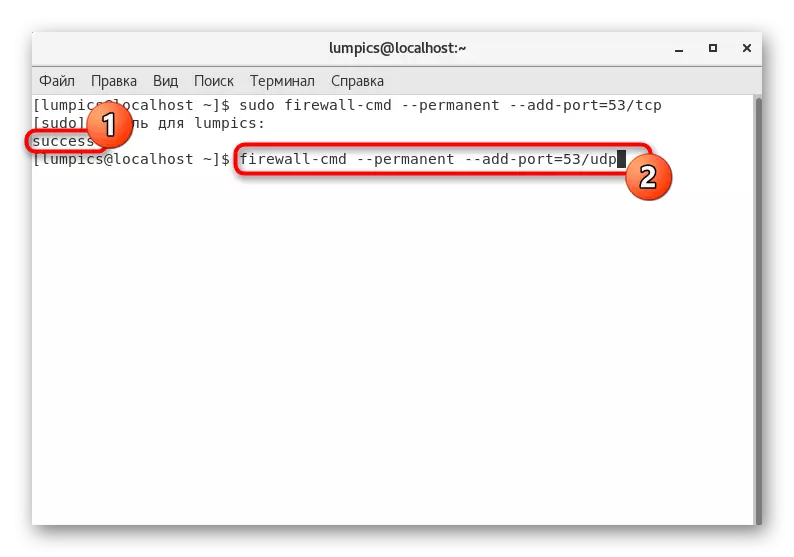

- 규칙의 성공적인 응용 프로그램을 나타내는 "성공"알림을 받아야합니다. 그런 다음 firewall-cmd -permanent --dd-port = 53 / UDP 문자열을 삽입하여 UDP 프로토콜 포트를 엽니 다.

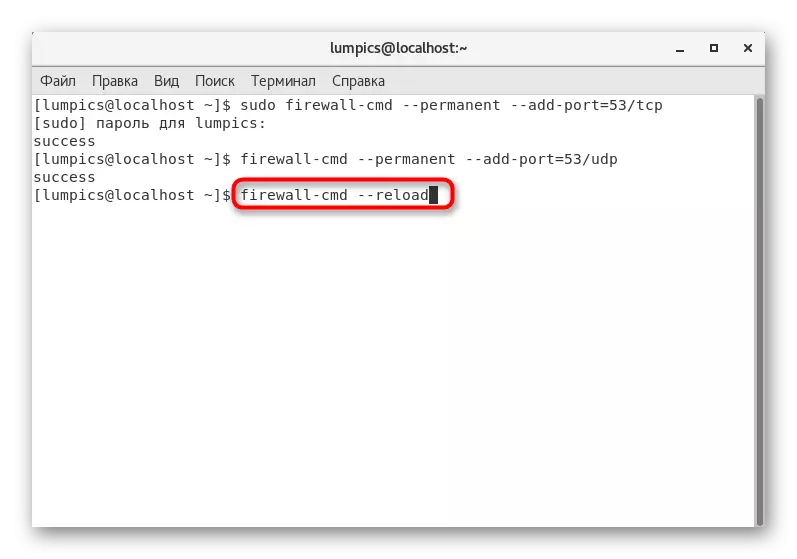

- 모든 변경 사항은 firewall-cmd -reload 명령을 통해 수행되는 방화벽을 재부팅 한 후에 만 적용됩니다.

방화벽이 생산할 때 더 이상 변경 사항이 없습니다. ON 상태에 끊임없이 유지하여 액세스 문제가 없도록하십시오.

6 단계 : 액세스 권한 조정

이제 주요 권한 및 액세스 권한을 설정하여 DNS 서버 기능을 보호하고 매개 변수를 변경할 수있는 능력에서 일반 사용자를 보호해야합니다. 우리는 SELinux를 통해 표준 방법으로 만들 것입니다.

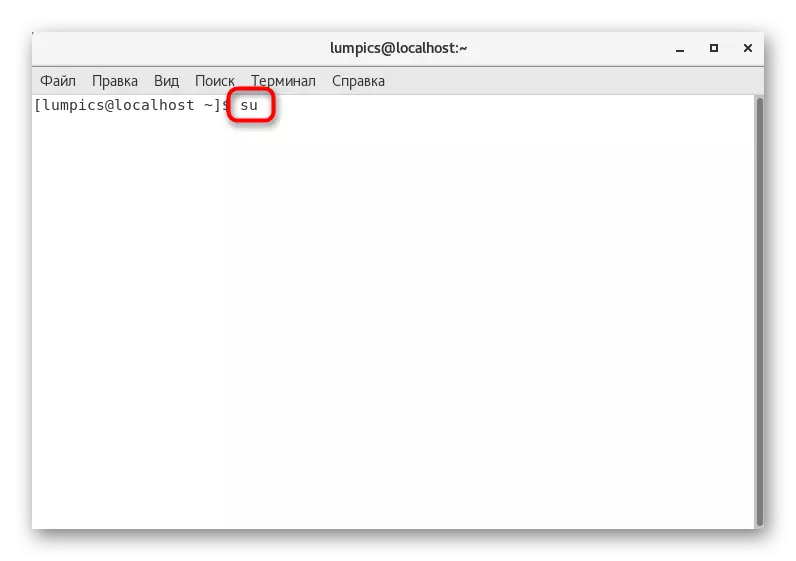

- 모든 후속 명령은 수퍼 유저를 대신하여 활성화되어야합니다. 암호를 지속적으로 입력하지 않으려면 현재 터미널 세션에 영구적 인 루트 액세스를 활성화하도록 조언합니다. 이렇게하려면 콘솔에 SU를 입력하십시오.

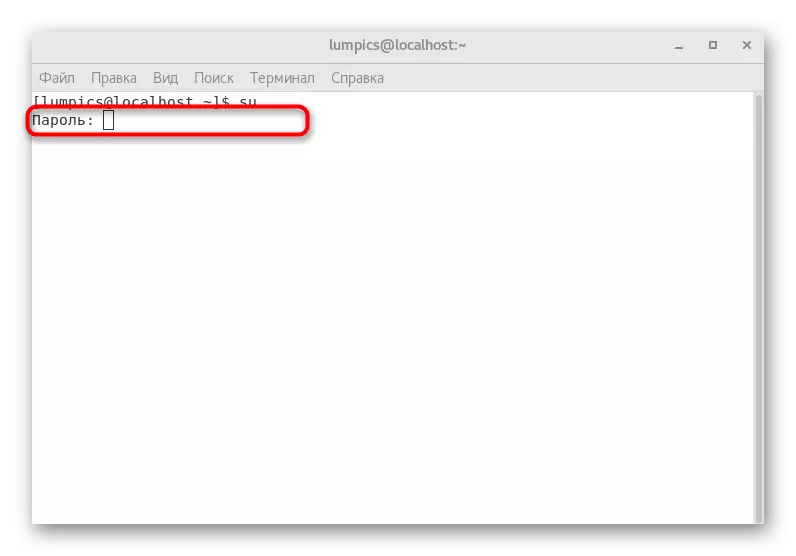

- 액세스 암호를 지정하십시오.

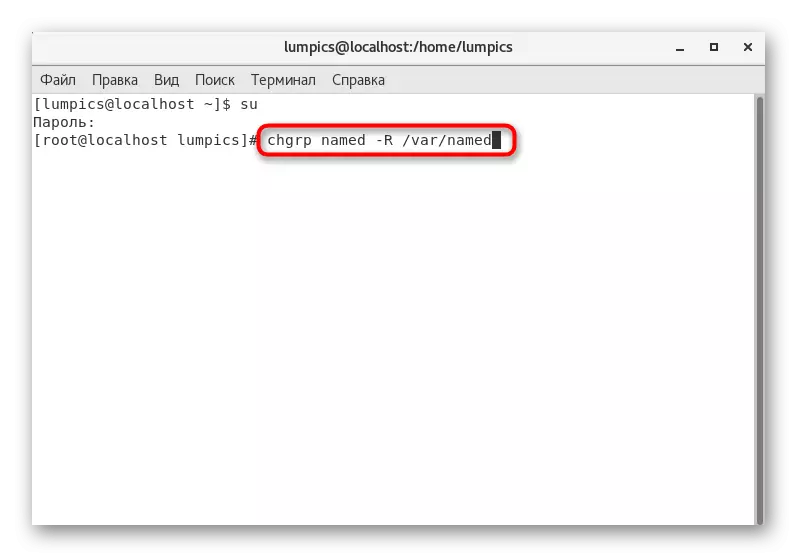

- 그 후, 최적의 액세스 구성을 만들려면 다음 명령을 눌러 다음 명령을 입력하십시오.

chgrp named -r / var / named.

hown -v root : /etc/named.conf

RESTORECON -RV / var / Named.

restorecon /etc/named.conf.

이를 위해 기본 DNS 서버의 일반 구성이 완료됩니다. 여러 구성 파일을 편집하고 오류를 테스트하는 데만 남아 있습니다. 우리는 다음 단계를 알아 내기 위해이를 제공합니다.

7 단계 : 오류 테스트 및 설정 완료

나머지 구성 파일을 변경할 필요가 없도록 오류 점검으로 시작하는 것이 좋습니다. 그래서 우리는 한 단계 이내에 모든 것을 고려할뿐만 아니라 테스트를 위해 명령의 적절한 출력을 샘플링 할 것입니다.

- 터미널에 named-checkconf /etc/named.conf를 입력하십시오. 이렇게하면 전역 매개 변수를 확인할 수 있습니다. 결과적으로 출력이 뒤 따르는 경우 모든 것이 올바르게 구성되어 있음을 의미합니다. 그렇지 않으면 메시지를 배우고 그로부터 눌러 문제를 해결하십시오.

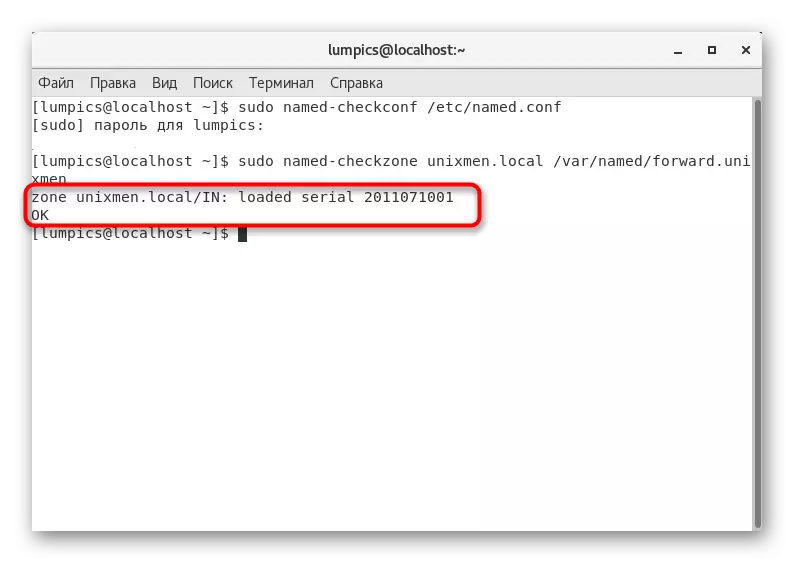

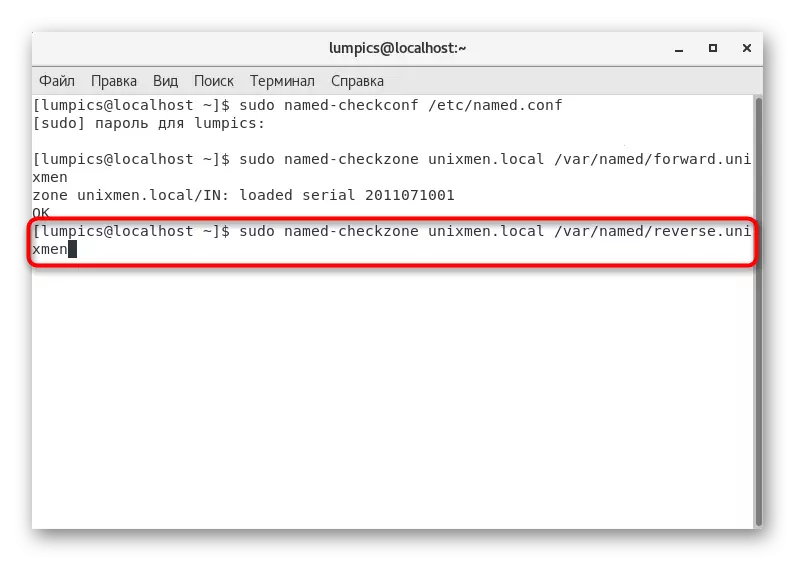

- 다음으로 Named-Checkzone unixmen.local /var/named/forward.unixmen 문자열을 삽입하여 직접 영역을 확인해야합니다.

- 출력 샘플은 다음과 같습니다 : zone unixmen.local / in :로드 된 직렬 2011071001 OK.

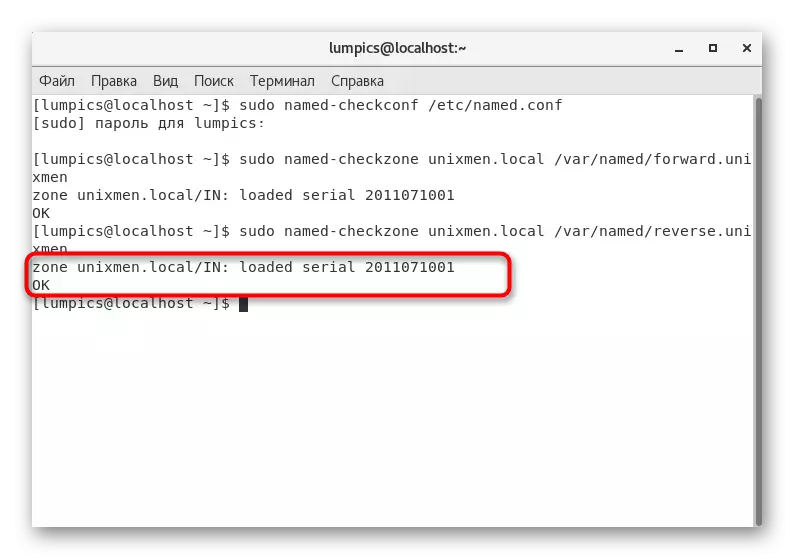

- 명명 된 체크 존 (unixmen.local /var/named/reverse.unixmen)를 통해 거의 동일하고 역방향 영역을 사용합니다.

- 올바른 출력은 다음과 같아야합니다 : zone unixmen.local / in :로드 된 Serial 2011071001 OK.

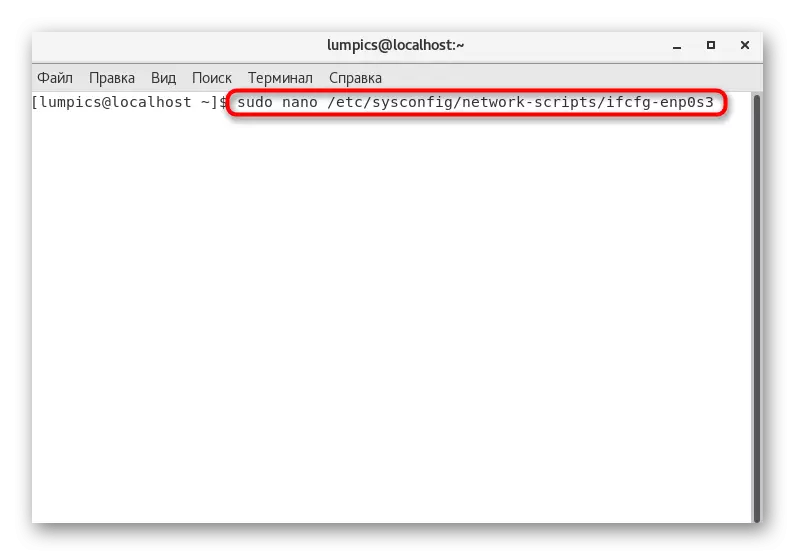

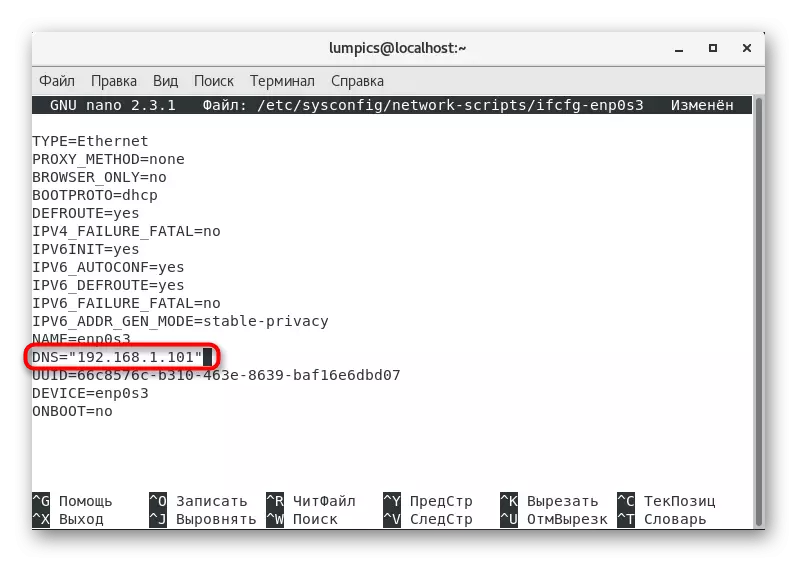

- 이제 메인 네트워크 인터페이스의 설정으로 이동합니다. 현재 DNS 서버의 데이터를 추가해야합니다. 이렇게하려면 / etc / sysconfig / network-scripts / ifcfg-enp0s3 파일을 엽니 다.

- 내용이 아래와 같습니다. 필요한 경우 DNS 매개 변수를 삽입하십시오.

type = "이더넷"

bootproto = "none"

defroute = "예"

IPv4_failure_fatal = "아니오"

ipv6init = "예"

IPv6_autoconf = "예"

IPv6_deFroute = "예"

IPv6_failure_fatal = "아니오"

이름 = "enp0s3"

uuid = "5d0428b3-6af2-4f6b-9fe3-4250cd839efa"

onboot = "예"

hwaddr = "08 : 00 : 27 : 19 : 68 : 73"

ipaddr0 = "192.168.1.101"

prefix0 = "24"

gateway0 = "192.168.1.1"

DNS = "192.168.1.101"

IPv6_peerdns = "예"

ipv6_peerroutes = "예"

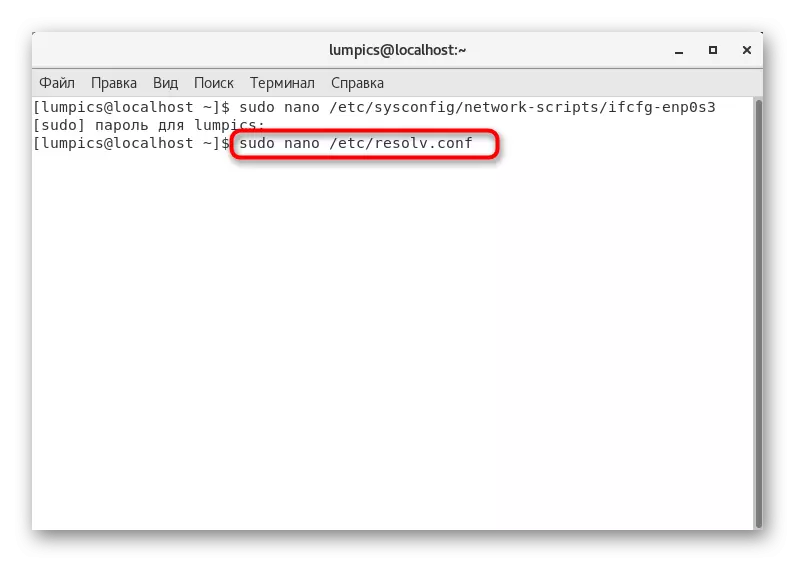

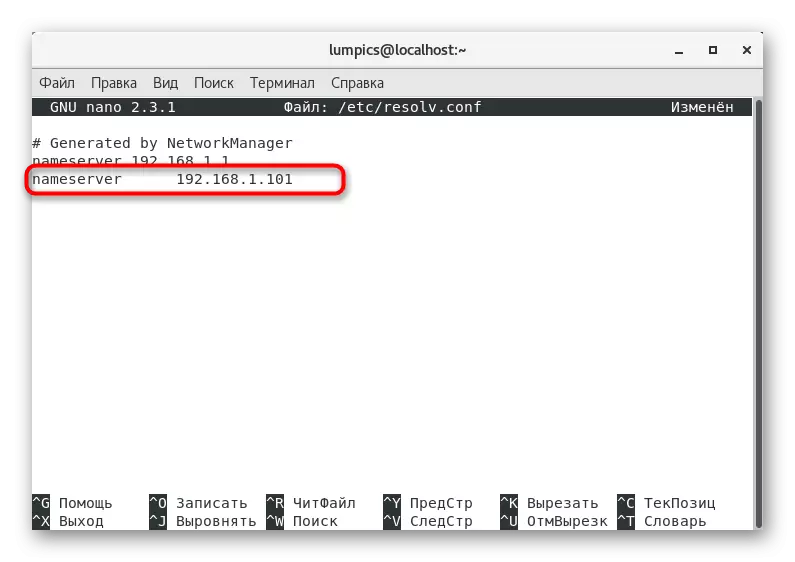

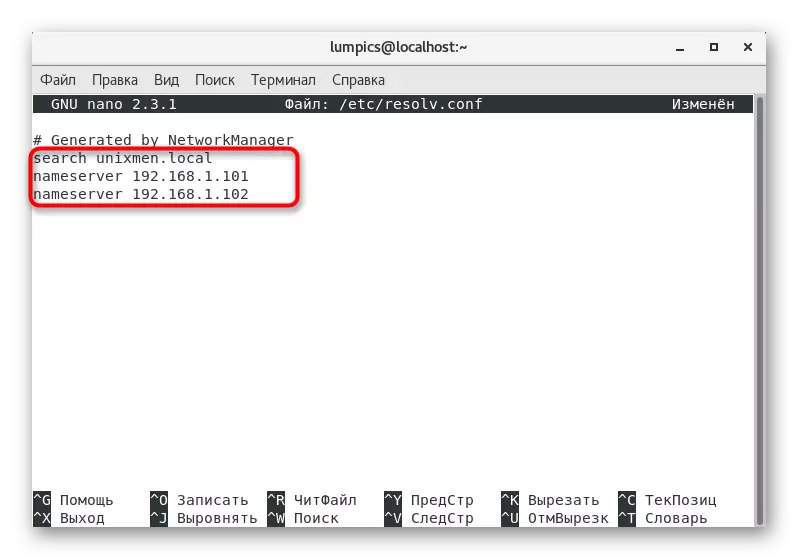

- 변경 사항을 저장하면 /etc/resolv.conf 파일로 이동하십시오.

- 여기서 하나의 선을 추가해야합니다. Nameerver 192.168.1.101.

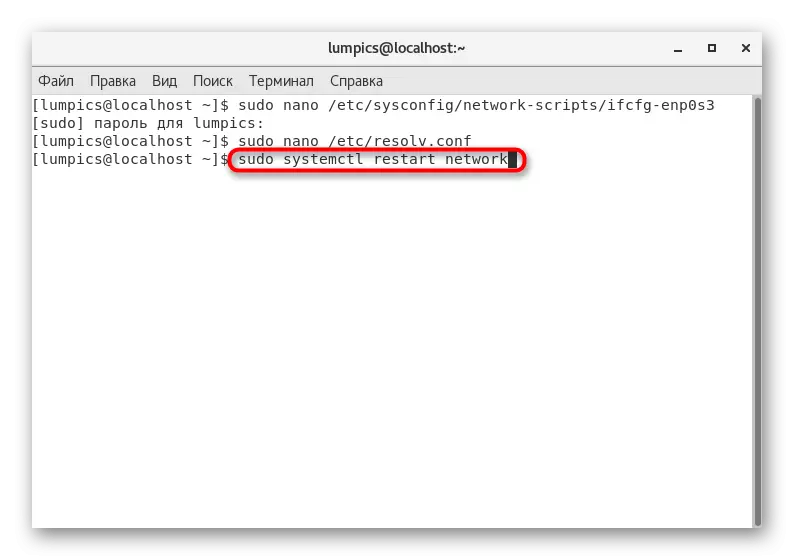

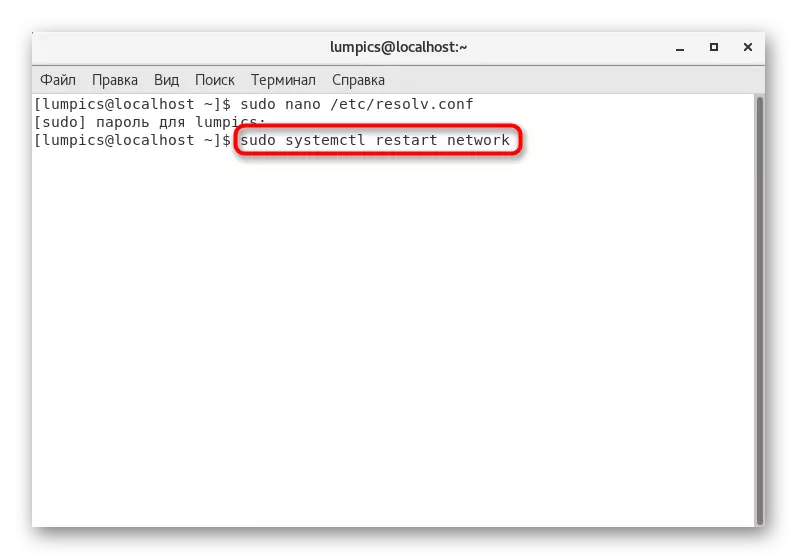

- 완료되면 구성을 업데이트하기 위해 네트워크 또는 컴퓨터를 다시 시작하려면됩니다. 네트워크는 SystemCTL 재시작 네트워크 명령을 통해 다시 시작됩니다.

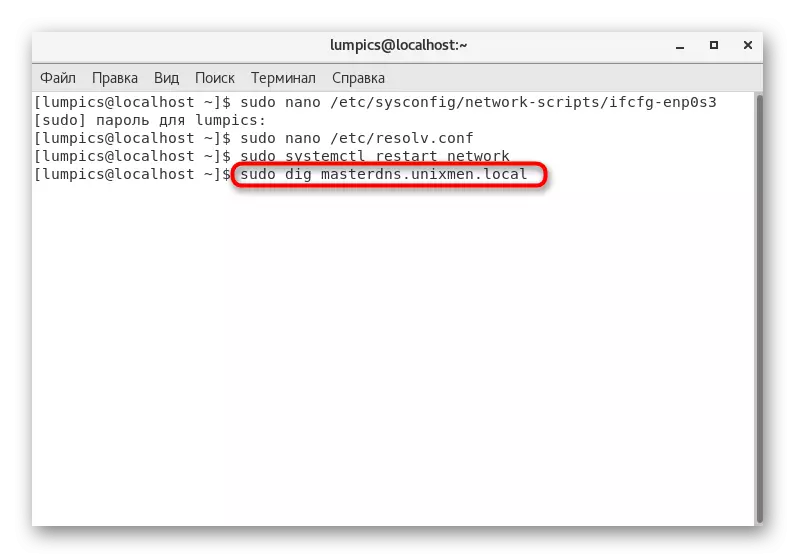

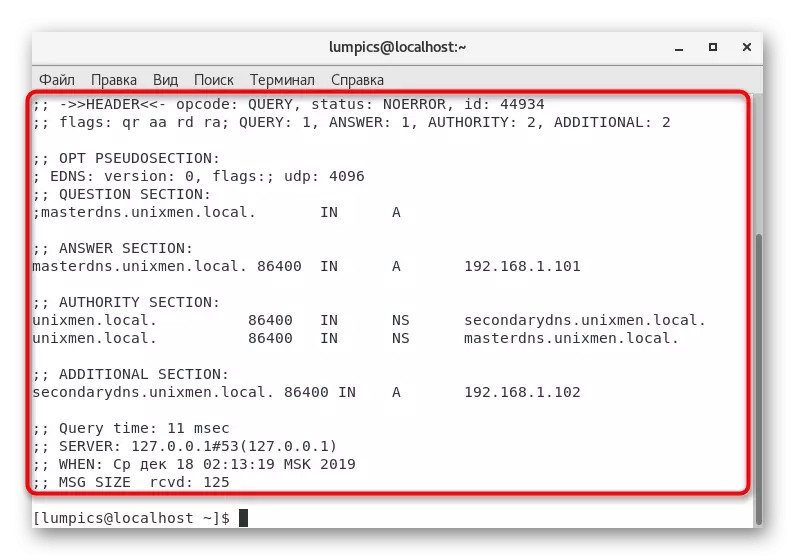

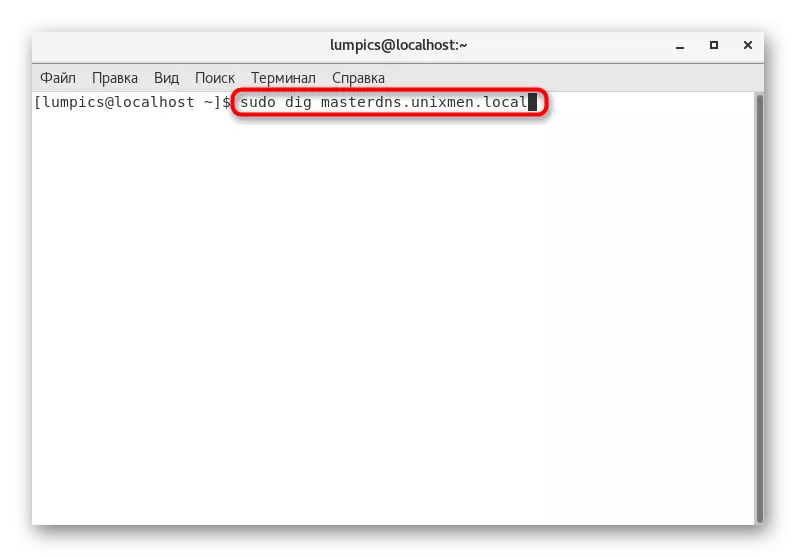

8 단계 : 설치된 DNS 서버 확인

구성이 끝나면 글로벌 네트워크 서비스에 추가 된 후 사용 가능한 DNS 서버의 작동을 확인하는 것만으로 만 남아 있습니다. 이 작업은 특수 명령을 사용하여 수행됩니다. 그들 중 첫 번째는 dig masterdns.unixmen.local의 형태를 가지고 있습니다.

결과적으로 출력이 화면에 나타나야합니다. 이는 아래에 지정된 내용이 비슷한 표현이 표시됩니다.

...에 dig 9.9.4-redhat-9.9.4-14.el7 masterdns.unixmen.local.

;; 글로벌 옵션 : + cmd.

;; 답변 :

;; - >> 헤더.

;; 플래그 : QR AA RD RA; 쿼리 : 1, 답변 : 1, 권한 : 2, 추가 : 2

;; opt pseudosection :

...에 EDNS : 버전 : 0, 플래그 :; UDP : 4096.

;; 질문 섹션 :

; masterdns.unixmen.local. 안에.

;; 답변 섹션 :

masterdns.unixmen.local. 192.168.1.101에서 86400.

;; 권한 섹션 :

unixmen.local. 86400 NS SecondardDns.UnixMen.Local.

unixmen.local. 86400 ns masterdns.unixmen.local.

;; 추가 섹션 :

secondarddns.unixmen.local. 192.168.1.102에서 86400

;; 쿼리 시간 : 0 msec.

;; 서버 : 192.168.1.101 # 53 (192.168.1.101)

;; 언제 : 수요일 : 2014 년 8 월 20 일 16:20:46 IST 2014.

;; MSG 크기 RCVD : 125.

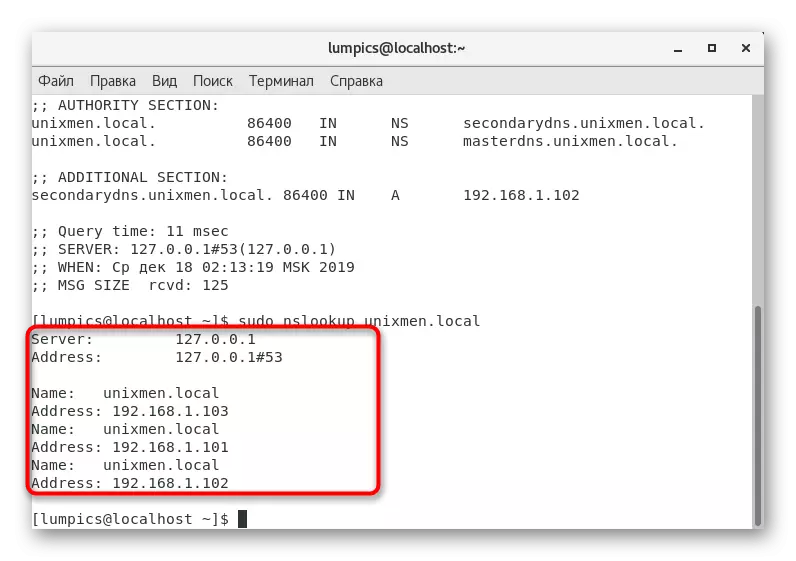

추가 명령을 사용하면 로컬 DNS 서버의 상태에 대해 알 수 있습니다. 이렇게하려면 nslookup unixmen.local을 콘솔에 삽입하고 Enter를 클릭하십시오.

결과적으로 IP 주소 및 도메인 이름의 세 가지 다른 표현이 표시되어야합니다.

서버 : 192.168.1.101.

주소 : 192.168.1.101 # 53.

이름 : UNIXMEN.LOCAL.

주소 : 192.168.1.103.

이름 : UNIXMEN.LOCAL.

주소 : 192.168.1.101.

이름 : UNIXMEN.LOCAL.

주소 : 192.168.1.102.

출력이 우리가 표시 한 것과 일치하면 구성이 성공적으로 완료되고 DNS 서버의 클라이언트 부분에서 작업 할 수 있음을 의미합니다.

DNS 서버의 클라이언트 부분 설정

하나의 구성 파일 만 편집하여 수행되므로 개별 단계 에서이 절차를 개별 단계로 분리하지 않습니다. 서버에 연결될 모든 클라이언트에 대한 정보를 추가해야하며 이러한 설정의 예는 다음과 같습니다.

- 편리한 텍스트 편집기를 통해 /etc/resolv.conf 파일을 엽니 다.

- UnixMen.Local Nameerver 192.168.1.101 및 Nameerver 192.168.1012를 검색하는 문자열을 추가합니다. 필요한 클라이언트 주소를 대체합니다.

- 저장시 파일 이름을 변경하지 않고 Enter 키를 누르기 만하면됩니다.

- 텍스트 편집기를 나오면 SystemCTL Restart Network 명령을 통해 전역 네트워크를 다시 시작하십시오.

이들은 우리가 알고 싶었던 DNS 서버의 고객 구성 요소의 주요 요점이었습니다. 다른 모든 뉘앙스는 필요한 경우 공식 문서를 읽음으로써 공부할 수 있습니다.

DNS 서버 테스트

오늘날의 자료의 마지막 단계는 DNS 서버의 최종 테스트입니다. 아래에서 여러 명령을 볼 수 있으므로 작업에 대처할 수 있습니다. "터미널"을 통해 활성화하여 그 중 하나를 사용하십시오. 따라서 출력에서 오류가 관찰되지 않으므로 전체 프로세스가 올바르게 수행됩니다.

masterdns.unixmen.local.

secondarddns.unixmen.local을 파십시오

dig client.unixmen.local.

nslookup unixmen.local.

오늘은 CentOS 배포판에서 주 DNS 서버를 설정하는 것에 대해 모두 배웠습니다. 보시다시피, 전체 조작은 터미널 명령을 입력하고 구성 파일을 편집하는 데 초점을 맞추어 초보 사용자로부터 일정한 어려움을 유발할 수 있습니다. 그러나이 지침을 정확하게 따르고 모든 것이 오류없이 모든 것이 진행되도록 수표의 결과를 읽어야합니다.