ზოგიერთი მომხმარებელი დაინტერესებულია კერძო ვირტუალური ქსელის შექმნას ორ კომპიუტერს შორის. ამოცანა უზრუნველყოფილია VPN ტექნოლოგიის გამოყენებით (ვირტუალური კერძო ქსელი). კავშირი ხორციელდება ღია ან დახურული საშუალებებით და პროგრამებით. წარმატებული მონტაჟისა და ყველა კომპონენტის კონფიგურაციის შემდეგ, პროცედურა შეიძლება ჩაითვალოს დასრულდეს და კავშირი დაცულია. შემდეგი, ჩვენ გვინდა განვიხილოთ დეტალურად განხილული განხილული ტექნოლოგია OpenVPN კლიენტის მეშვეობით ოპერაციული სისტემის მეშვეობით Linux Kernel- ზე.

დააინსტალირეთ openvpn in Linux

მას შემდეგ, რაც Ubuntu- ზე დაფუძნებული დისტრიბუციის უმრავლესობა იყენებს, დღეს ინსტრუქციები ეფუძნება ამ ვერსიებს. სხვა შემთხვევებში, კარდინალური განსხვავება OpenVPN- ის ინსტალაციისა და კონფიგურაციისას თქვენ არ შეამჩნევთ, გარდა იმ შემთხვევისა, როდესაც განაწილების სინტაქსი, რომელიც შეგიძლიათ წაიკითხოთ თქვენი სისტემის ოფიციალურ დოკუმენტაციაში. ჩვენ გთავაზობთ გაეცნოთ მთელი პროცესს ეტაპობრივად, რათა გაერკვნენ თითოეული ქმედება.უნდა გაითვალისწინოს, რომ OpenVPN- ის ოპერაცია ორი კვანძით (კომპიუტერი ან სერვერი) ხდება, ამიტომ ეს არის ის, რომ ინსტალაცია და კონფიგურაცია ეხება ყველა კავშირის მონაწილეებს. ჩვენი შემდეგი სახელმძღვანელო იქნება მხოლოდ ორი წყაროდან მუშაობა.

ნაბიჯი 1: დააინსტალირეთ openvpn

რა თქმა უნდა, თქვენ უნდა დაიწყოთ კომპიუტერების ყველა საჭირო ბიბლიოთეკის დამატება. ზუსტი, რომ ის გამოყენებული იქნება უკიდურესად აშენებული "ტერმინალის", რომელიც გამოიყენება იმისათვის, რომ შეასრულოს დავალება.

- გახსენით მენიუ და აწარმოეთ კონსოლი. ეს ასევე შეიძლება გაკეთდეს CTRL + AL + T გასაღების კომბინაციის დაჭერით.

- დააყენეთ sudo apt დააყენოთ openvpn easy-rasa ბრძანება დააყენოთ ყველა საჭირო საცავები. შესვლის შემდეგ, დააჭირეთ Enter.

- მიუთითეთ პაროლი Superuser ანგარიშზე. სიმბოლოები, როდესაც მითითებული არ არის ნაჩვენები სფეროში.

- დაადასტურეთ ახალი ფაილების დამატება შესაბამისი ვარიანტის შერჩევით.

გადადით მომდევნო ეტაპზე მხოლოდ მაშინ, როდესაც ინსტალაცია შესრულებულია ორივე მოწყობილობაზე.

ნაბიჯი 2: სერტიფიკაციის ცენტრის შექმნა და კონფიგურაცია

სპეციფიკაციის ცენტრი პასუხისმგებელია ღია გასაღების შემოწმებაზე და უზრუნველყოფს საიმედო კოდირებას. იგი შეიქმნა მოწყობილობაზე, სადაც სხვა მომხმარებლები დაკავშირებულია, ამიტომ გახსენით კონსოლი სასურველ კომპიუტერზე და დაიცვას ეს ნაბიჯები:

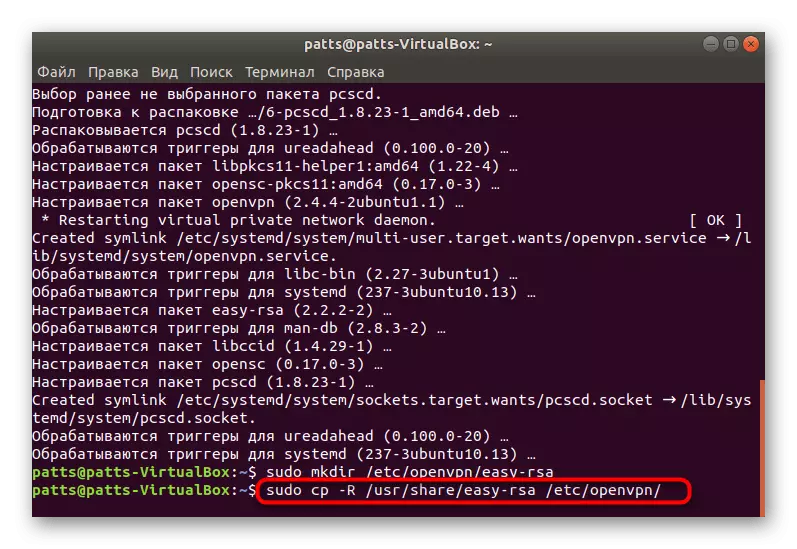

- ფოლდერი ყველა გასაღების შენახვისთვის პრიორიტეტულია. თქვენ შეგიძლიათ იპოვოთ იგი სადმე, მაგრამ უმჯობესია აირჩიოს საიმედო ადგილი. გამოიყენეთ Sudo Mkdir / etc / openvpn / easy-rasa ბრძანება ამ, სადაც / etc / openvpn / easy-rasa არის ადგილი, რათა შეიქმნას დირექტორია.

- ამ საქაღალდის შემდეგ თქვენ უნდა განათავსოთ Easy-RSA Add-on სკრიპტები, და ეს კეთდება Sudo CP -R / USR / Share / Easy-RSA / etc / openvpn /.

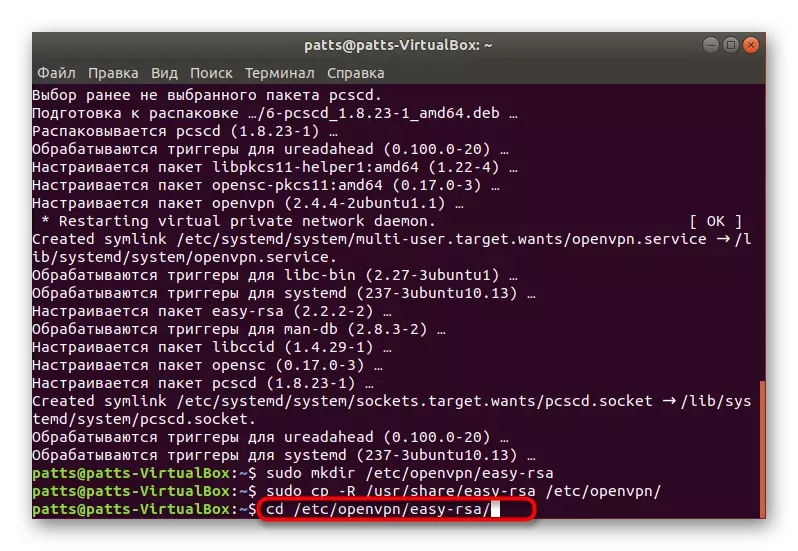

- მზა დირექტორია ქმნის სერტიფიცირების ცენტრს. პირველი, გადადით ამ CD / etc / openvpn / Easy-RSA / საქაღალდეში.

- შემდეგ ჩაწერეთ შემდეგი ბრძანება სფეროში:

Sudo -i.

# წყარო ./vars

# ./Clean- ის

# ./build-ca.

მიუხედავად იმისა, რომ სერვერზე კომპიუტერი შეიძლება დარჩეს მარტო და გადავიდეს კლიენტის მოწყობილობებზე.

ნაბიჯი 3: მომხმარებელთა სერტიფიკატის კონფიგურაცია

ინსტრუქცია, რომელთანაც თქვენ იცნობთ ქვემოთ, საჭიროა თითოეული კლიენტის კომპიუტერზე დახარჯვა სწორად ფუნქციონირებისთვის დაცული კავშირი.

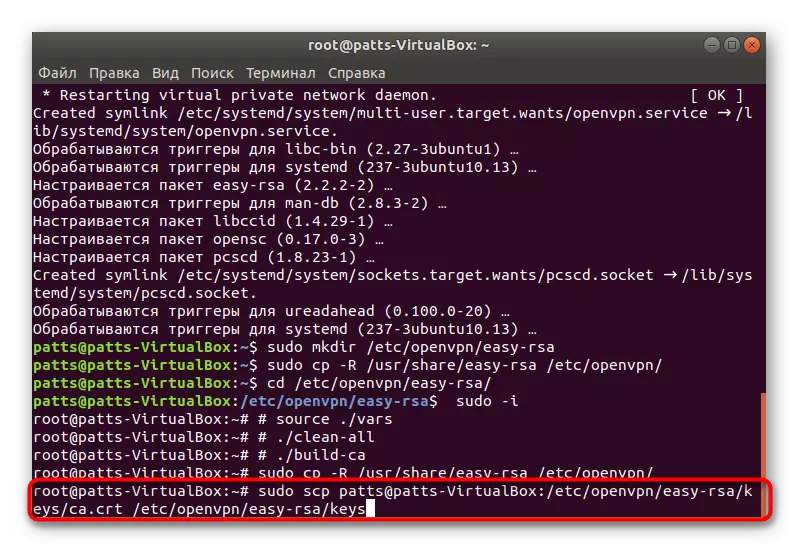

- გახსენით კონსოლი და ჩაწერეთ Sudo CP -R / USR / Share / Easy-RSA / etc / openvpn ბრძანება / კოპირება ყველა საჭირო ინსტრუმენტი სკრიპტები.

- ადრე, ცალკე ფაილი სერვერზე შეიქმნა სერვერზე PC- ზე. ახლა უნდა გადაწერილი და მოთავსდეს საქაღალდეში დანარჩენი კომპონენტები. ეს არის მარტივი ამის გაკეთება Sudo SCP მომხმარებლის სახელი @ მასპინძელი: /etc/openvpn/easy-rsa/keys/kys/ca.crr / etc / etc / etc / etc / openvpn / Easy-RSA / etc / openvpn / მარტივი -RSA / Keys, სადაც მომხმარებლის სახელი @ მასპინძელი არის მისამართი აღჭურვილობა, რომელიც download.

- ეს რჩება მხოლოდ პირადი საიდუმლო გასაღების შესაქმნელად ისე, რომ კავშირი მოგვიანებით განხორციელდა. ამის გაკეთება CD / ETC / Openvpn / Easy-RSA / Script შენახვის საქაღალდეზე დაჭერით.

- შეიქმნას ფაილი, გამოიყენეთ ბრძანება:

Sudo -i.

# წყარო ./vars

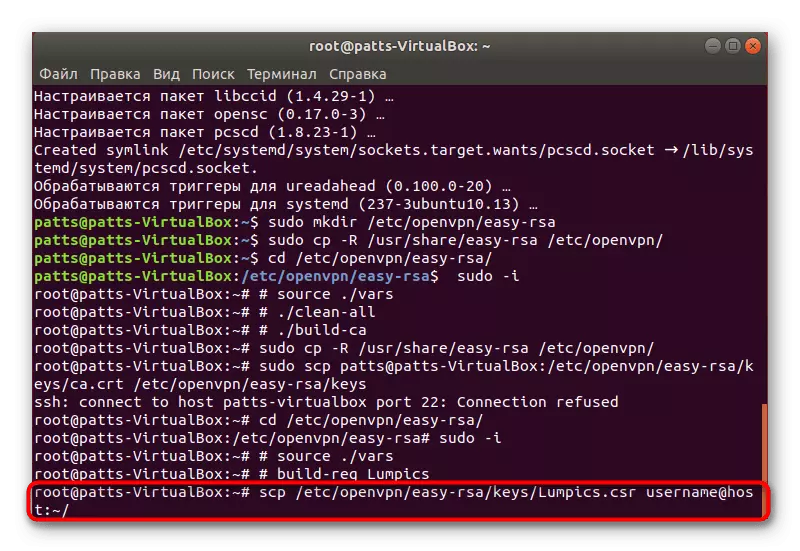

# Build-Req Lumpics

Lumpics ამ შემთხვევაში, მითითებული ფაილის სახელი. შექმნილი გასაღები სავალდებულო უნდა იყოს იგივე დირექტორიაში დანარჩენი გასაღებები.

- ეს რჩება მხოლოდ სერვერის მოწყობილობის მზა წვდომის გასაღების გასაგზავნად, რათა დაადასტუროთ მისი კავშირის ნამდვილობა. ეს კეთდება იმავე გუნდის დახმარებით, რომლის საშუალებითაც ჩამოიშალა. თქვენ უნდა შეიტანოთ SCP /etc/openvpn/easy-rsa/keys/keys/keys/keys.CSR მომხმარებლის სახელი @ მასპინძელი: ~ /, სადაც მომხმარებლის სახელი @ მასპინძელი არის კომპიუტერის სახელი გაგზავნის, და Lumpics.csr არის გასაღები ფაილის სახელი .

- სერვერზე PC- ზე, დაადასტურეთ გასაღები ./sign-req ~ / lumpics, სადაც lumpics არის სახელი ფაილი. ამის შემდეგ, დააბრუნეთ დოკუმენტი SUDO SCP მომხმარებლის სახელით @ მასპინძელი: / Home/lumpics.crt / etc / openvpn / easy-ras / გასაღებები.

ამასთან, ყველა წინასწარი სამუშაოები დასრულდა, ის რჩება მხოლოდ OpenVPN- ს ნორმალურ მდგომარეობაში და შეგიძლიათ დაიწყოთ კერძო დაშიფრული კავშირი ერთი ან მეტი კლიენტის გამოყენებით.

ნაბიჯი 4: OpenVPN Setup

შემდეგი სახელმძღვანელო შეეხება კლიენტის ნაწილს და სერვერს. ჩვენ ყველანი გაყოფა ქმედებებსა და აფრთხილებენ მანქანების ცვლილებებს, ასე რომ თქვენ მხოლოდ ინსტრუქციებს შეასრულებთ.

- პირველი შექმნა კონფიგურაციის ფაილი სერვერზე PC გამოყენებით zcat /usr/share/doc/openvpn/example/sample-cple/sample-config-files/server.conf.gz ბრძანება | Sudo Tee /etc/openvpn/server.conf. კლიენტის მოწყობილობების კონფიგურაციისას, ეს ფაილი ცალკე უნდა შეიქმნას.

- შეამოწმეთ სტანდარტული ღირებულებები. როგორც ხედავთ, პორტი და ოქმი ემთხვევა სტანდარტს, მაგრამ არ არსებობს დამატებითი პარამეტრები.

- გაუშვით შექმნილი კონფიგურაციის ფაილი Sudo Nano /etc/openvpn/server.conf რედაქტორი.

- ჩვენ არ შევაუ ყველა ღირებულების შეცვლის დეტალებზე, რადგან ზოგიერთ შემთხვევაში ისინი ინდივიდუალური არიან, მაგრამ ფაილში სტანდარტული ხაზები უნდა იყოს წარმოდგენილი, და მსგავსი სურათის მსგავსია:

პორტი 1194.

პროტო UDP.

Comp-lzo.

Dev tun.

Ca /etc/openvpn/easy-rsa/2.0/keys/ca.ctrt.

CERT /ETC/openvpn/easy-rsa/2.0/keys/CA.CRT.

Dh /etc/openvpn/easy-rsa/2.0/keys/dh2048.pem.

ტოპოლოგია Sunnet.

სერვერი 10.8.0.0 255.25.255.0.

Ifconfig-pool-play ipp.txt

ყველა ცვლილების დასრულების შემდეგ, პარამეტრების შენახვა და ფაილის დახურვა.

- სერვერზე მუშაობა დასრულებულია. გაუშვით OpenVPN მეშვეობით შექმნილი openvpn /etc/openvpn/server.conf კონფიგურაციის ფაილი.

- ახლა გააგრძელეთ კლიენტის მოწყობილობები. როგორც უკვე აღინიშნა, პარამეტრების ფაილი ასევე ქმნის აქ, მაგრამ ამჯერად ეს არ არის unpackled, ამიტომ გუნდს აქვს შემდეგი ფორმა: Sudo CP /USR/SHARE/DOC/openvpn/examples/sample-config-files/client.conf / etc / openvpn / client.conf.

- აწარმოეთ ფაილი ისევე, როგორც ზემოთ ნაჩვენები და შეიყვანეთ შემდეგი ხაზები:

კლიენტი.

Dev tun.

პროტო UDP.

დისტანციური 194.67.215.125 1194.

Resolv-Retry Infinite

Nobind.

არსებითი გასაღები.

მრავალჯერადი.

Ca /etc/openvpn/easy-rsa/keys/ca.crt.

CERT /ETC/openvpn/easy-rsa/keys/sergiy.crt.

გასაღები /etc/openvpn/easy-rsa/keys/sergiy.key.

Tls-auth ta.key 1

Comp-lzo.

ზმნა 3.

როდესაც რედაქტირება დასრულებულია, OpenVPN: OpenVPN /etc/openvpn/Client.conf.

- დაწერეთ ifconfig ბრძანება იმისათვის, რომ სისტემაში მუშაობა. ყველა ღირებულებებს შორის, Tun0 ინტერფეისი უნდა იყოს წარმოდგენილი.

სერვერზე PC- ზე ყველა მომხმარებლებისთვის ტრანსპორტისა და გახსენით ინტერნეტის ხელმისაწვდომობა, თქვენ უნდა შეიტანოთ შემდეგი ბრძანებები.

Systl -w NET.IPV4.IP_FORWARD = 1

IPTables -a input -p UDP - DPORT 1194 -J მიიღოს

IPtables -i Forward -i tun0 -o eth0 -j მიიღოს

Iptables -i Forward -i eth0 -o tun0 -j მიღება

IPTables -t Nat -a Postouting -o eth0 -j მასკარადი

დღევანდელი სტატიის ნაწილი, თქვენ იცნობდით სამონტაჟო პროცედურას და OPENVPN პარამეტრებს სერვერზე და კლიენტის ნაწილად. ჩვენ გირჩევთ, ყურადღება მიაქციოთ ტერმინალში ნაჩვენებ შეტყობინებებს და შეისწავლეთ შეცდომის კოდების შესწავლა. ასეთი ქმედებები ხელს შეუწყობს შემდგომი კავშირის პრობლემების თავიდან აცილებას, რადგან პრობლემის საოპერაციო გადაწყვეტა ხელს უშლის სხვა პრობლემურ პრობლემებს.