მოგეხსენებათ, ღია SSH ტექნოლოგია საშუალებას გაძლევთ დისტანციურად დააკავშიროთ კონკრეტულ კომპიუტერს და გადაეცეს მონაცემებს შერჩეული დაცული ოქმით. ეს საშუალებას გაძლევთ განახორციელონ და სრულად გააკონტროლონ შერჩეული მოწყობილობა, უზრუნველყონ მნიშვნელოვანი ინფორმაციის გაცვლა და პაროლებიც კი. ზოგჯერ მომხმარებლებს აქვთ საჭიროება SSH- ის მეშვეობით, მაგრამ თავად კომუნალური ინსტალაციის გარდა, აუცილებელია წარმოების და დამატებითი პარამეტრების წარმოება. ჩვენ გვინდა, რომ დღეს ჩვენ გვინდა ვისაუბროთ, მაგალითად, Debian განაწილების მიღება.

Customize SSH in Debian

ჩვენ გაყოფა კონფიგურაციის პროცესი რამდენიმე ნაბიჯს, რადგან თითოეული პასუხისმგებელია კონკრეტული მანიპულაციების განხორციელებისათვის და შეიძლება სასარგებლო იყოს გარკვეული მომხმარებლებისთვის, რაც დამოკიდებულია პირად შეღავათებზე. დავიწყოთ ის ფაქტი, რომ ყველა ქმედება გაკეთდება კონსოლში და უნდა დაადასტუროს სუპერზერის უფლებები, ასე რომ წინასწარ მომზადება წინასწარ.SSH- სერვერისა და SSH- ის კლიენტის ინსტალაცია

ჩვეულებრივ, SSH შედის სტანდარტული Debian ოპერაციული სისტემის კომუნალური კომპლექტი, თუმცა, ნებისმიერი თვისების გამო, აუცილებელი ფაილი შეიძლება იყოს აღშფოთება ან უბრალოდ არ არსებობს, მაგალითად, როდესაც მომხმარებელი ხელით წარმოებული uninstallation. თუ SSH- სერვერისა და SSH- ის კლიენტის წინასწარ ინსტალაციის საჭიროების შემთხვევაში, დაიცვას შემდეგი ინსტრუქციები:

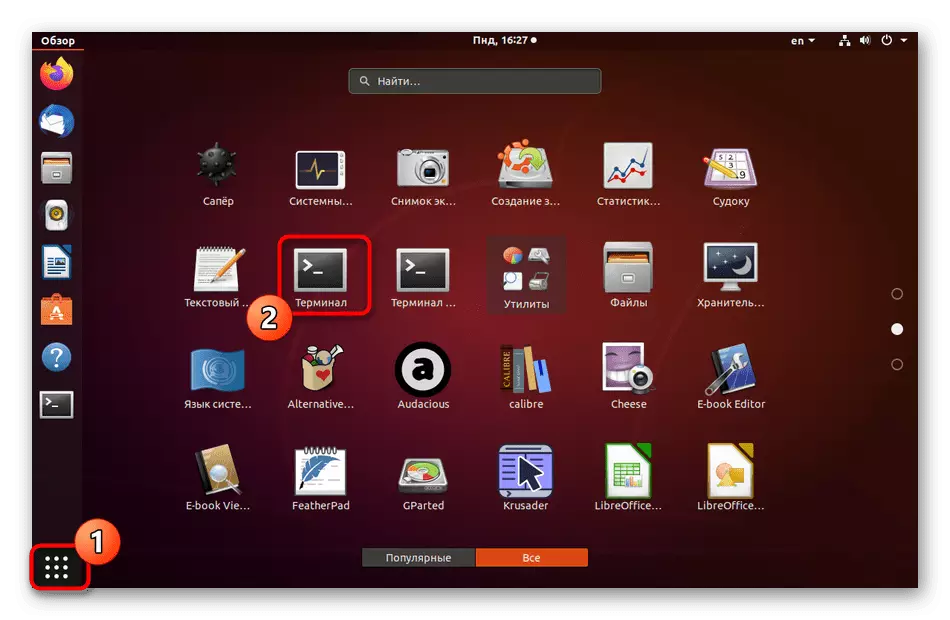

- გახსენით დაწყება მენიუ და დაიწყე ტერმინალი. ეს შეიძლება გაკეთდეს სტანდარტული გასაღები კომბინირებული Ctrl + Alt + T.

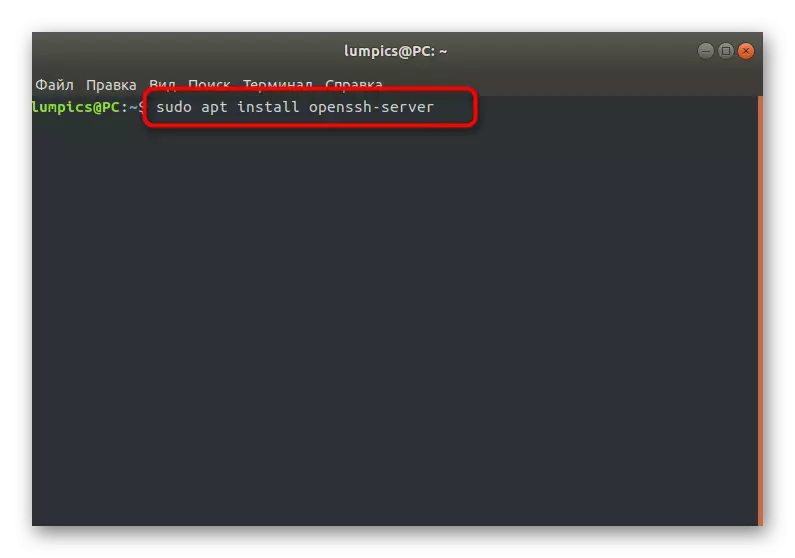

- აქ თქვენ ხართ დაინტერესებული Sudo Apt Install Openssh-Server ბრძანება, რომელიც პასუხისმგებელია სერვერის ნაწილის ინსტალაციაზე. შეიყვანეთ და დააჭირეთ ღილაკს Enter გააქტიურება.

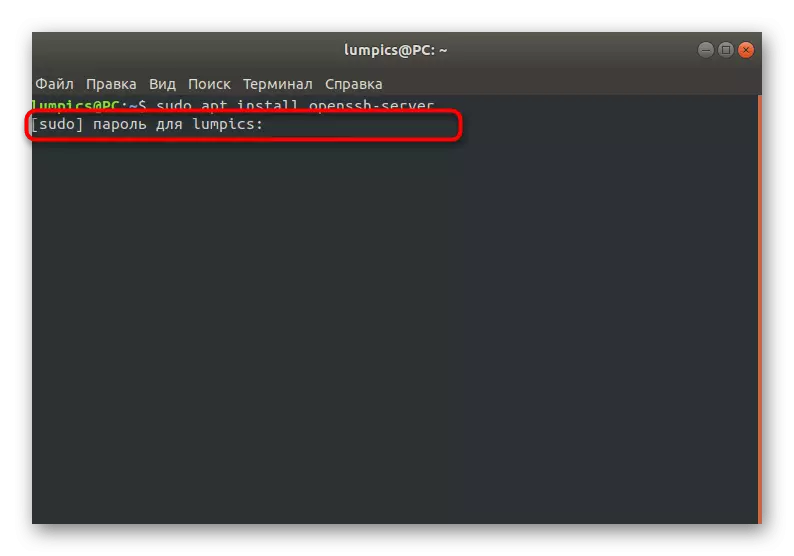

- როგორც უკვე იცით, SUDO- ს არგუმენტთან შესრულებული ქმედებები უნდა გააქტიურდეს Superuser Password- ის მითითებით. განვიხილოთ, რომ ამ ხაზში შეტანილი პერსონაჟები არ არის ნაჩვენები.

- თქვენ ეცნობებათ, რომ პაკეტები დაემატება ან განახლდება. თუ SSH- სერვერი უკვე დამონტაჟებულია Debian- ში, შეტყობინება გამოჩნდება მითითებულ პაკეტში.

- შემდეგი, თქვენ უნდა დაამატოთ სისტემა და კლიენტი ნაწილი, რაც შეეხება კომპიუტერს, რომელსაც კავშირი დაკავშირებულია მომავალში. ამისათვის გამოიყენეთ მსგავსი Sudo Apt-Get დააყენოთ OpenSSH- კლიენტის ბრძანება.

არ არსებობს დამატებითი კომპონენტები ნებისმიერი დამატებითი კომპონენტის ინსტალაციისთვის, შეგიძლიათ უსაფრთხოდ გადართოთ სერვერის მენეჯმენტსა და კონფიგურაციის ფაილებზე, რათა შეიქმნას გასაღებები და მოამზადეთ ყველაფერი დისტანციური დესკტოპის შესაქმნელად.

სერვერის მართვა და მისი მუშაობის შემოწმება

მოკლედ მოდით ფოკუსირება, თუ როგორ დამონტაჟებული სერვერი მართავს და შემოწმების შემოწმება. ეს უნდა გაკეთდეს კონფიგურაციის გადართვის დაწყებამდე, რათა დარწმუნდეთ, რომ დამატებითი კომპონენტების ფუნქციონირება სწორია.

- გამოიყენეთ SUDO SystemCTL ჩართვა SSHD ბრძანება, რათა დაამატოთ სერვერზე AutoLoad, თუ ეს არ მოხდება ავტომატურად. თუ თქვენ უნდა გააუქმოთ დაწყების ოპერაციული სისტემა, გამოიყენეთ SSUTCTL გამორთვა SSHD. მაშინ სახელმძღვანელო გაშვების საჭირო იქნება განსაზღვროს SSECTL SSHD.

- ყველა ასეთი ქმედება აბსოლუტურად ყოველთვის უნდა შესრულდეს superuser- ის სახელით, ასე რომ თქვენ უნდა შეიყვანოთ მისი პაროლი.

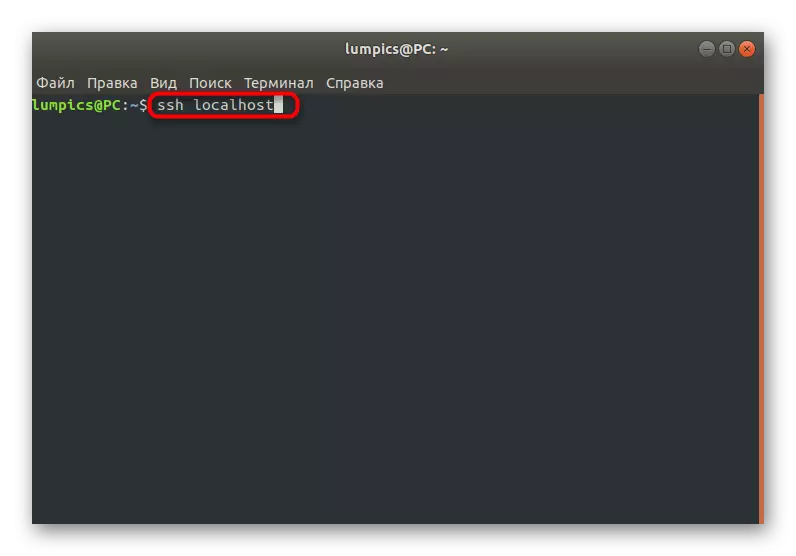

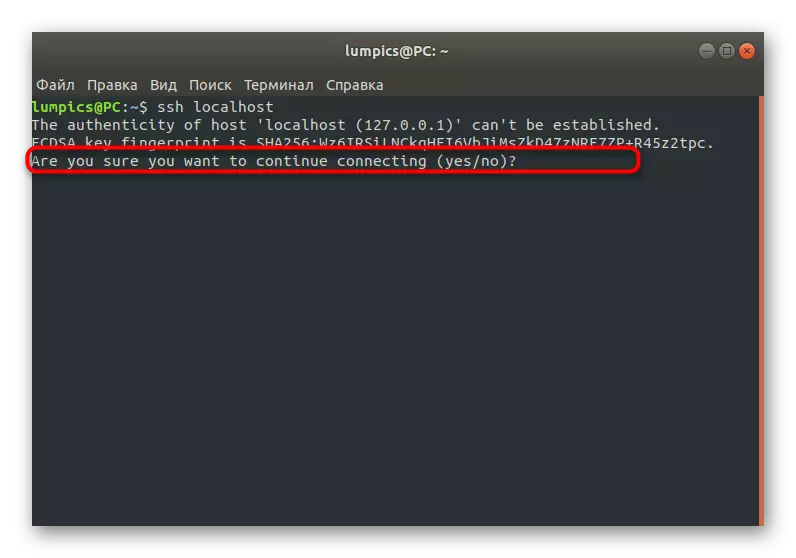

- შეიყვანეთ SSH LocalHost ბრძანება სერვერის შესამოწმებლად. შეცვალეთ ადგილობრივი კომპიუტერის მისამართით.

- როდესაც პირველად დაკავშირება, თქვენ შეგეცემა, რომ წყარო არ არის დამოწმებული. ეს ხდება იმიტომ, რომ ჩვენ ჯერ კიდევ არ არის მითითებული უსაფრთხოების პარამეტრები. ახლა უბრალოდ დაადასტურეთ კავშირის გაგრძელება დიახ.

დასძინა წყვილი RSA გასაღებები

სერვერთან კლიენტთან დაკავშირება და SSH- ის მეშვეობით VICE- სთან დაკავშირება ხდება პაროლის შესასვლელად, თუმცა რეკომენდირებულია შექმნას წყვილი გასაღებები, რომელიც შემუშავდება RSA ალგორითმებით. ამ ტიპის დაშიფვრა შესაძლებელი გახდება ოპტიმალური დაცვის შექმნა, რაც რთული იქნება თავდამსხმელზე, როდესაც ცდილობს გატეხოს. დაამატოთ წყვილი გასაღებები მხოლოდ რამდენიმე წუთში, და ეს ასე გამოიყურება:

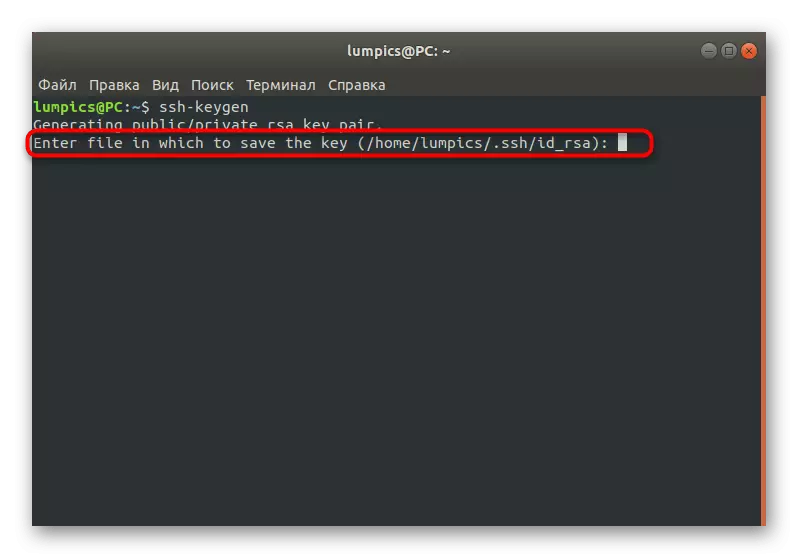

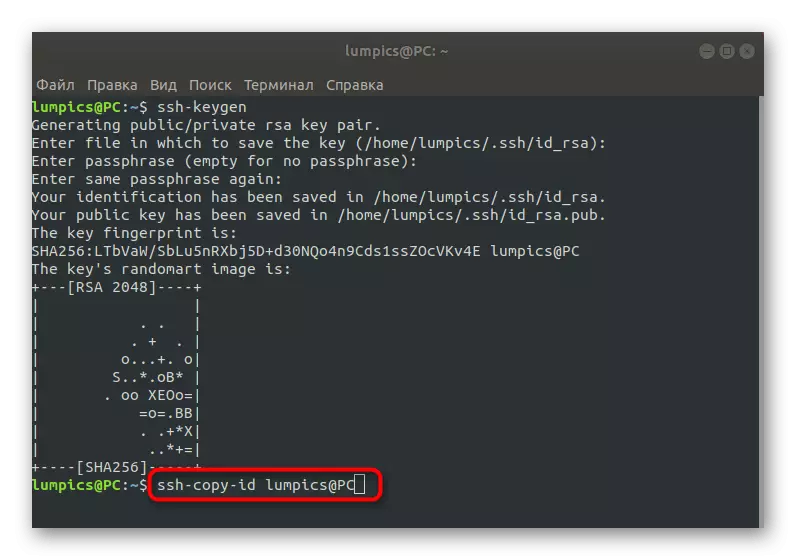

- გახსენით "ტერმინალი" და შეიყვანეთ SSH-Keygen არსებობს.

- თქვენ შეგიძლიათ დამოუკიდებლად აირჩიოთ ადგილი, სადაც გსურთ გადარჩენა გზაზე გასაღები. თუ არ არსებობს სურვილი შეცვალოს, უბრალოდ დააჭირეთ Enter ღილაკს.

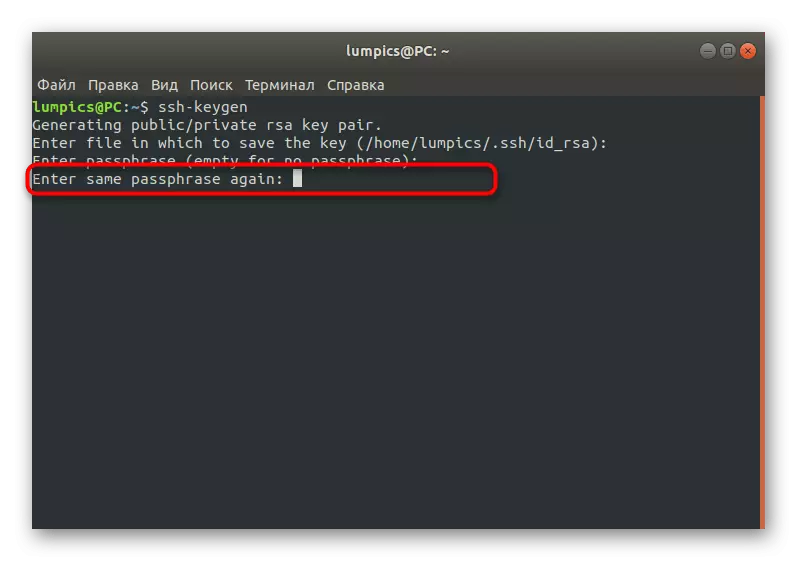

- ახლა ღია გასაღები იქმნება. ეს შეიძლება იყოს დაცული კოდი ფრაზა. შეიყვანეთ ეს ნაჩვენები სიმებიანი ან დატოვეთ ცარიელი, თუ არ გსურთ ამ პარამეტრის გააქტიურება.

- ძირითადი ფრაზის შესვლისას ისევ დაადასტურებს.

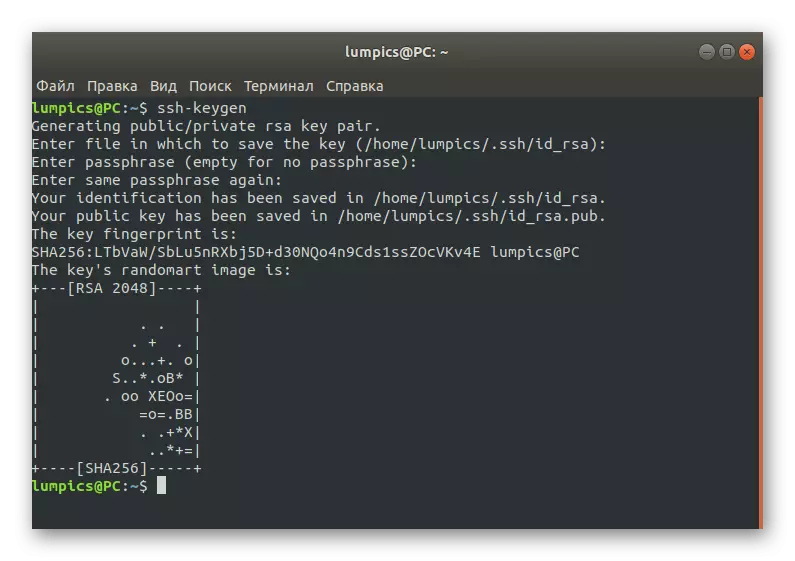

- გამოჩნდება საჯარო გასაღების შექმნის შეტყობინება. როგორც ხედავთ, მას დანიშნული შემთხვევითი სიმბოლოების კომპლექტი და გამოსახულება შეიქმნა შემთხვევითი ალგორითმებით.

მოქმედების წყალობით, შეიქმნა საიდუმლო და საჯარო გასაღები. ისინი ჩართული იქნება მოწყობილობების დამაკავშირებლად. ახლა თქვენ უნდა გადაუხადოთ საჯარო გასაღები სერვერზე, და ამის გაკეთება შეგიძლიათ სხვადასხვა მეთოდებით.

სერვერზე გახსენით გასაღები

Debian- ში, არსებობს სამი ვარიანტი, რომელთანაც შეგიძლიათ სერვერზე საჯარო გასაღების კოპირება. ჩვენ გთავაზობთ დაუყოვნებლივ გაეცანით ყველა მათგანს, რათა აირჩიოთ ოპტიმალური მომავალში. ეს არის შესაბამისი იმ სიტუაციებში, სადაც ერთ-ერთი მეთოდი არ შეესაბამება ან არ აკმაყოფილებს მომხმარებლის საჭიროებებს.

მეთოდი 1: SSH-Copy-ID გუნდი

დავიწყოთ მარტივი ვარიანტი, რომელიც გულისხმობს SSH- ის ასლი ID ბრძანების გამოყენებას. ჩვეულებრივ, ეს კომუნალური უკვე აშენდა OS, ასე რომ არ გვჭირდება წინასწარი ინსტალაცია. მისი სინტაქსი ასევე არის ყველაზე მარტივი, და თქვენ უნდა შეასრულოს ასეთი ქმედებები:

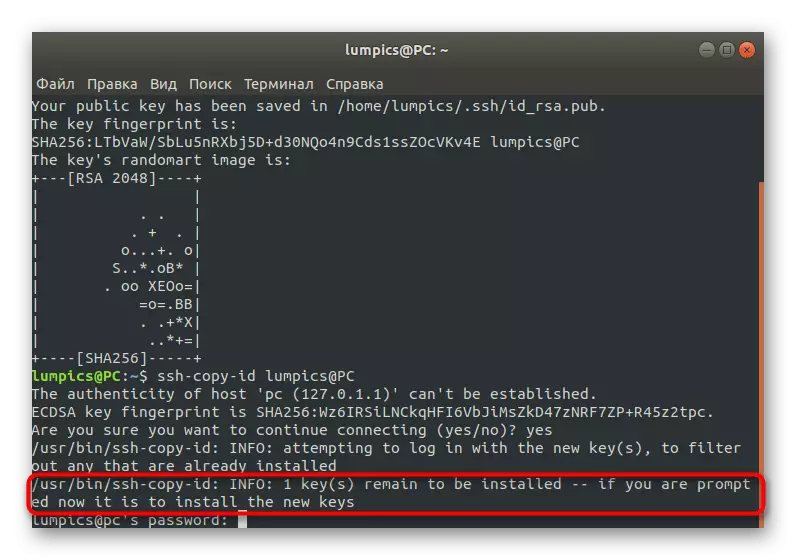

- კონსოლში, შეიყვანეთ SSH-COPY-ID ბრძანება მომხმარებლის სახელი @ Remote_host და გააქტიურება. შეცვალეთ მომხმარებლის სახელი @ Remote_Host მისამართი სამიზნე კომპიუტერის ისე, რომ გაგზავნის გავიდა წარმატებით.

- როდესაც პირველად ცდილობენ დაკავშირებას, თქვენ იხილავთ შეტყობინებას "მასპინძელი ავტორიტეტი" 203.0.113.1 (203.0.113.1) არ შეიძლება შეიქმნას. ECDSA ძირითადი თითის ანაბეჭდი არის FD: FD: D4: F9: 77: FE: 73 : 84: E1: 55: 00: ad: D6: 6D: 22: ფე. დარწმუნებული ხართ, რომ გსურთ გააგრძელოთ კავშირი (დიახ / არა)? დიახ. " შეარჩიეთ პოზიტიური პასუხი გააგრძელოს კავშირი.

- ამის შემდეგ, კომუნალური დამოუკიდებლად მუშაობს როგორც ძებნა და კოპირება გასაღები. შედეგად, თუ ყველაფერი წარმატებით გაიარა, შეტყობინება "/ USR / BIN / SSH / COST-ID" გამოჩნდება ეკრანზე: ინფორმაცია: ახალი გასაღები (ებ) ის შესვლის მცდელობა, რომლითაც აალია დამონტაჟებული / USR / BIN / SSH-COPY-ID: ინფორმაცია: 1 გასაღები (s) რჩება დამონტაჟებული - თუ თქვენ აიძულებთ ახლა დააყენოთ ახალი ღილაკები [email protected] 'დაგავიწყდათ: ". ეს იმას ნიშნავს, რომ თქვენ შეგიძლიათ შეიყვანოთ პაროლი და გადაადგილება პირდაპირ კონტროლი დისტანციური დესკტოპის.

გარდა ამისა, მე მიუთითებს, რომ მას შემდეგ, რაც პირველი წარმატებული ავტორიზაციის შემდეგ კონსოლში, შემდეგი ხასიათი გამოჩნდება:

პუნქტების გასაღები (s) დამატებულია: 1

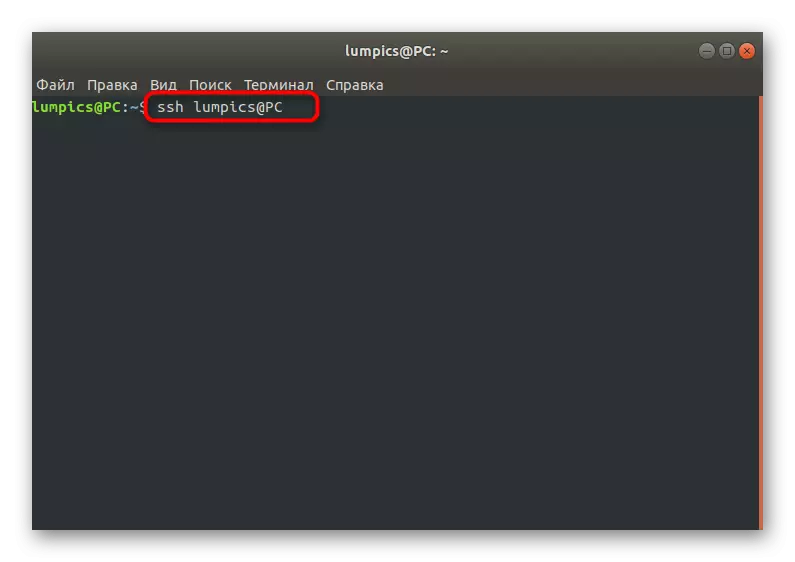

ახლა სცადეთ მანქანა მანქანაში, ერთად: "SSH '[email protected]'"

და შეამოწმეთ, რომ დაემატა მხოლოდ გასაღები (s).

ნათქვამია, რომ გასაღები წარმატებით დაემატა დისტანციურ კომპიუტერს და აღარ არის პრობლემა, როდესაც თქვენ ცდილობენ დაკავშირებას.

მეთოდი 2: ექსპორტის გასაღები SSH- ის მეშვეობით

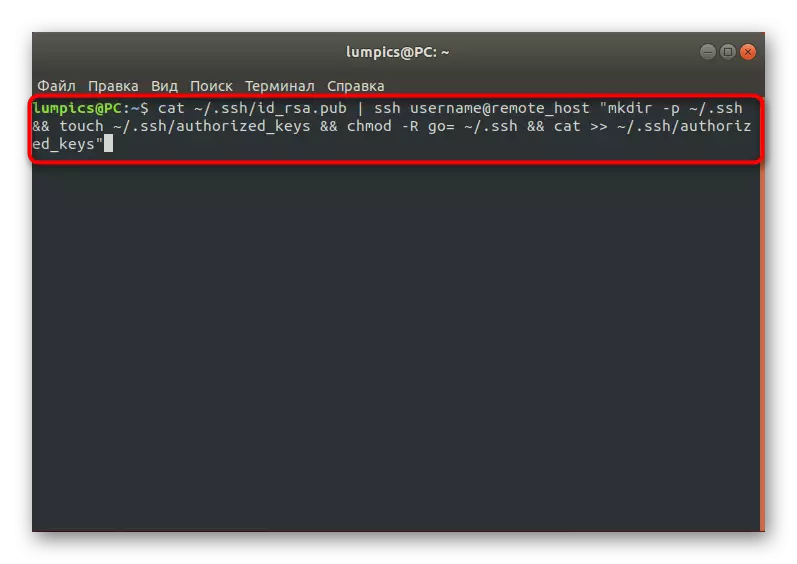

მოგეხსენებათ, საჯარო გასაღების ექსპორტი საშუალებას მოგცემთ დანიშნოთ მითითებულ სერვერზე პაროლი შესვლის გარეშე. ახლა, ხოლო გასაღები ჯერ არ არის სამიზნე კომპიუტერი, შეგიძლიათ დაკავშირება SSH- ის მეშვეობით პაროლით, რათა ხელით გადაადგილება სასურველ ფაილზე. ამისათვის, კონსოლში თქვენ უნდა შეიტანოთ ბრძანება კატა ~ / .ssh / id_rsa.pub | SSH ნიკი @ Remote_Host "Mkdir -P ~ /

შეტყობინება ეკრანზე უნდა გამოჩნდეს.

მასპინძელი "203.0.113.1" (203.0.113.1) დამოწმება არ შეიძლება.

ECDSA ძირითადი თითის ანაბეჭდი არის FD: FD: D4: F9: 77: FE: 73: 84: E1: 55: 00: AD: D6: 6D: 22: FE.

დარწმუნებული ხართ, რომ გსურთ გააგრძელოთ კავშირი (დიახ / არა)?.

დაადასტურეთ, რომ გააგრძელოთ კავშირი. საჯარო გასაღები ავტომატურად გადაწერილია ავტორიზებული _KEYS- ის კონფიგურაციის ფაილის დასასრულს. ამ საექსპორტო პროცედურაზე, შესაძლებელია დასრულდეს.

მეთოდი 3: მექანიკური ასლის გასაღები

ეს მეთოდი შეესაბამება იმ მომხმარებლებს, რომლებსაც არ აქვთ უნარი შექმნან დისტანციური კავშირი სამიზნე კომპიუტერზე, მაგრამ არსებობს ფიზიკური ხელმისაწვდომობა. ამ შემთხვევაში, გასაღები დამოუკიდებლად გადაეცემა. დასაწყისისთვის, განსაზღვრავს ინფორმაციას ამის შესახებ სერვერზე PC- ზე Cat ~ / .ssh / id_rsa.pub.

კონსოლი უნდა გამოჩნდეს SSH-RSA სიმებიანი + გასაღები, როგორც სიმბოლოების კომპლექტი == დემო @ ტესტი. ახლა თქვენ შეგიძლიათ სხვა კომპიუტერზე წასვლა, სადაც თქვენ უნდა შექმნათ ახალი დირექტორია MKDIR -P ~ / .SSH- ში. იგი ასევე დასძენს ტექსტური ფაილი მოუწოდა ავტორიზებული_Keys. ის რჩება მხოლოდ იმისთვის, რომ გამოვიყენოთ გარკვეული ადრეული გასაღები გამოვიდა Echo + Row of Public Key >> ~ / .ssh / authorized_keys. ამის შემდეგ, ავტორიზაციის ხელმისაწვდომი იქნება წინასწარი პაროლის შესვლის გარეშე. ეს კეთდება SSH მომხმარებლის სახელი @ Remote_Host Command, სადაც მომხმარებლის სახელი @ Remote_host უნდა შეიცვალოს სახელით საჭირო მასპინძელი.

განიხილება მხოლოდ გზები, რომელიც საშუალებას მისცემს საჯარო გასაღების გადაცემას ახალი მოწყობილობისთვის, რათა შესაძლებელი გახდეს პაროლი შესვლის გარეშე, მაგრამ ახლა შესვლის ფორმა კვლავ გამოჩნდება. ასეთი პოზიცია რამე საშუალებას აძლევს თავდამსხმელებს დისტანციური დესკტოპის წვდომა, უბრალოდ პაროლისთვის. შემდეგი ჩვენ გთავაზობთ უსაფრთხოების უზრუნველსაყოფად გარკვეული პარამეტრების შესრულებით.

პაროლის ავთენტიფიკაციის გამორთვა

როგორც ზემოთ აღინიშნა, პაროლის ავთენტიფიკაციის შესაძლებლობა შეიძლება გახდეს სუსტი კავშირი დისტანციური კავშირის უსაფრთხოებაში, რადგან არსებობს ასეთი გასაღებების შეცდომაში. ჩვენ გირჩევთ გამორთული ეს ვარიანტი, თუ თქვენ დაინტერესებული ხართ თქვენი სერვერის მაქსიმალურ დაცვაში. ამის გაკეთება შეგიძლია:

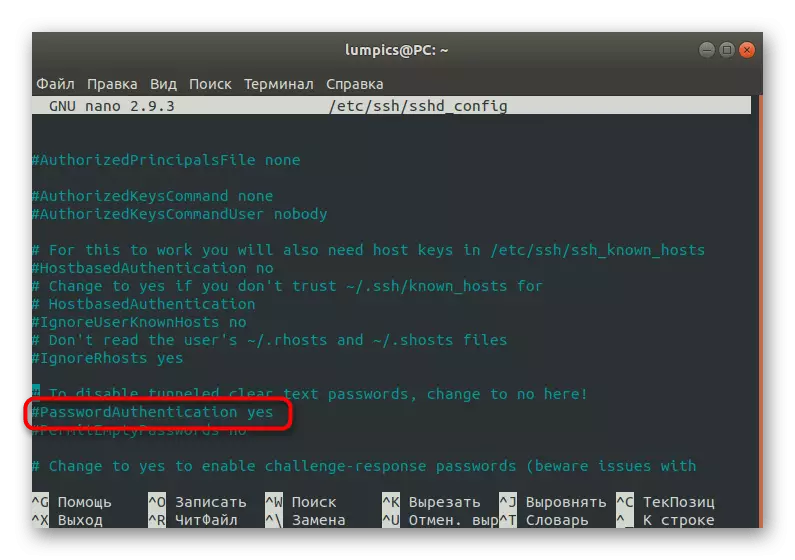

- გახსენით / etc / ssh / sshd_config კონფიგურაციის ფაილი ნებისმიერი მოსახერხებელი ტექსტური რედაქტორის მეშვეობით, მაგალითად, gedit ან nano.

- სიაში, რომელიც იხსნება, "PasswordAuthentication" სტრიქონის პოვნა და # ნიშანი, რათა ეს ბრძანება აქტიური იყოს. შეცვალეთ ღირებულება დიახ, რომ არ გამორთოთ ვარიანტი.

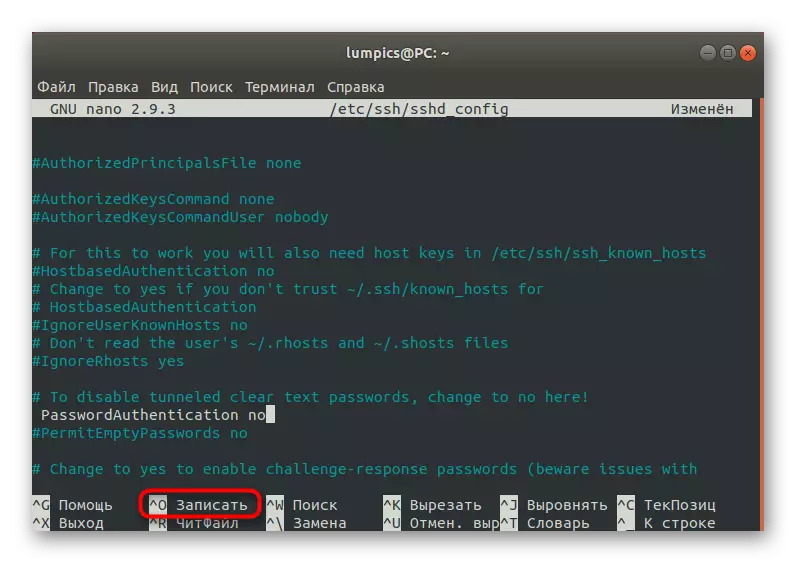

- დასრულების შემდეგ დააჭირეთ Ctrl + O ცვლილებების შენახვას.

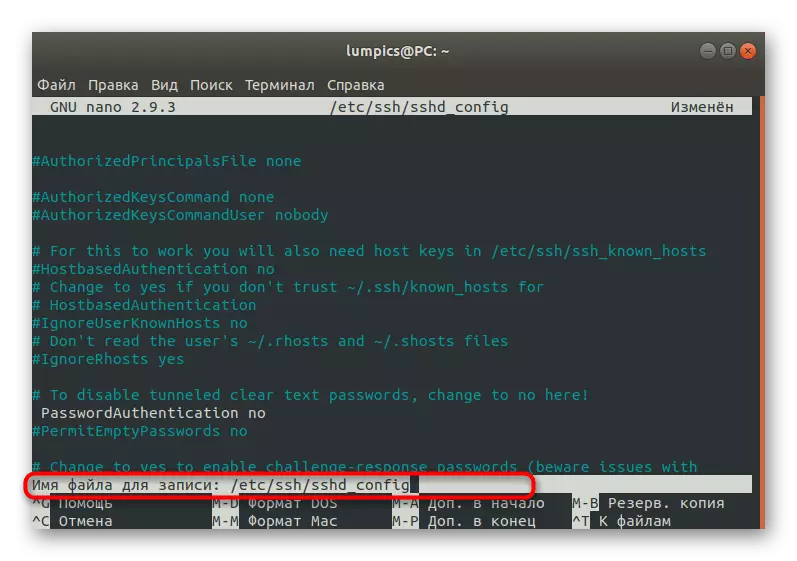

- არ შეცვალოთ ფაილის სახელი, მაგრამ უბრალოდ დააჭირეთ ღილაკს Setup- ის გამოყენება.

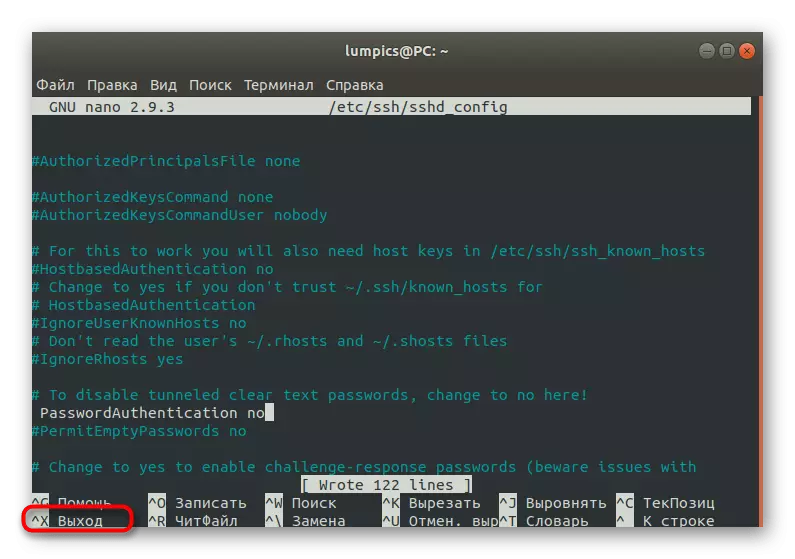

- თქვენ შეგიძლიათ დატოვოთ ტექსტური რედაქტორი Ctrl + X- ზე დაჭერით.

- ყველა ცვლილება ძალაში შედის მხოლოდ SSH სერვისის გადატვირთვის შემდეგ, ასე რომ დაუყოვნებლივ გააკეთეთ Sudo Systemctl- ის გადატვირთვა SSH.

ქმედებების შედეგად, პაროლის ავთენტიფიკაციის შესაძლებლობა გამორთულია, ხოლო შეყვანა შესაძლებელი იქნება მხოლოდ რამდენიმე RSA გასაღების შემდეგ. განვიხილოთ ეს, როდესაც მსგავსი კონფიგურაცია.

Firewall პარამეტრის კონფიგურაცია

დღევანდელი მასალის დასასრულს, ჩვენ გვინდა გითხრათ ცეცხლსასროლი იარაღის კონფიგურაციის შესახებ, რომელიც გამოყენებული იქნება ნებართვების ან ნაერთების აკრძალვისთვის. ჩვენ მხოლოდ ძირითად პუნქტებს გადავდივართ, გაურთულებელი firewall (UFW).

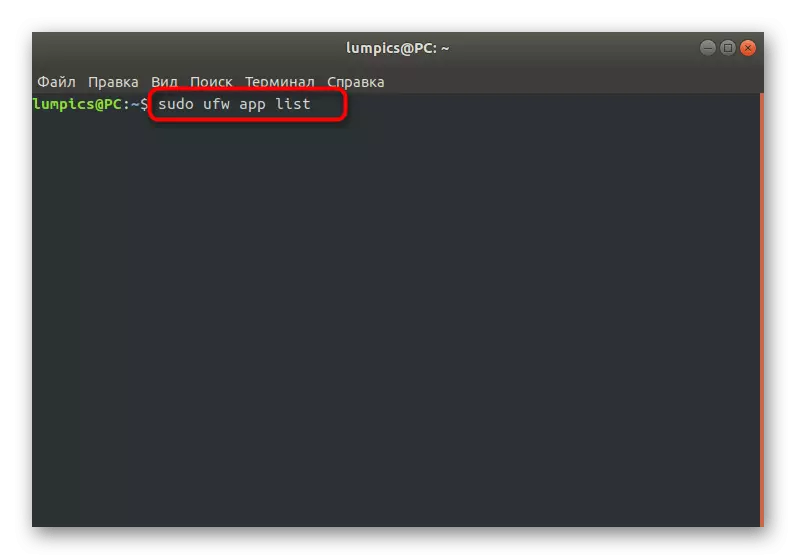

- პირველი, მოდით შეამოწმოთ არსებული პროფილების სია. შეიყვანეთ Sudo UFW აპლიკაციის სია და დააჭირეთ Enter.

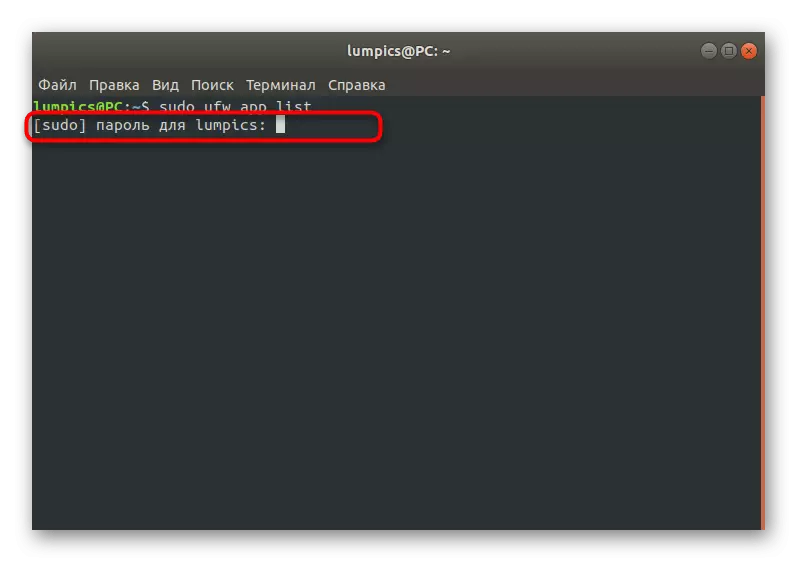

- დაადასტურეთ ქმედება Superuser Password- ის მითითებით.

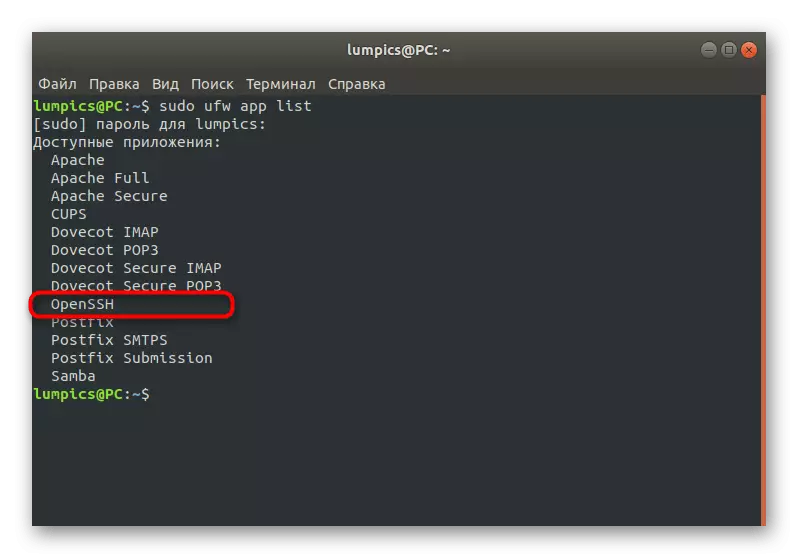

- Lay SSH სიაში. თუ ეს ხაზი იმყოფება იქ, ეს ნიშნავს, რომ ყველაფერი სწორად ფუნქციონირებს.

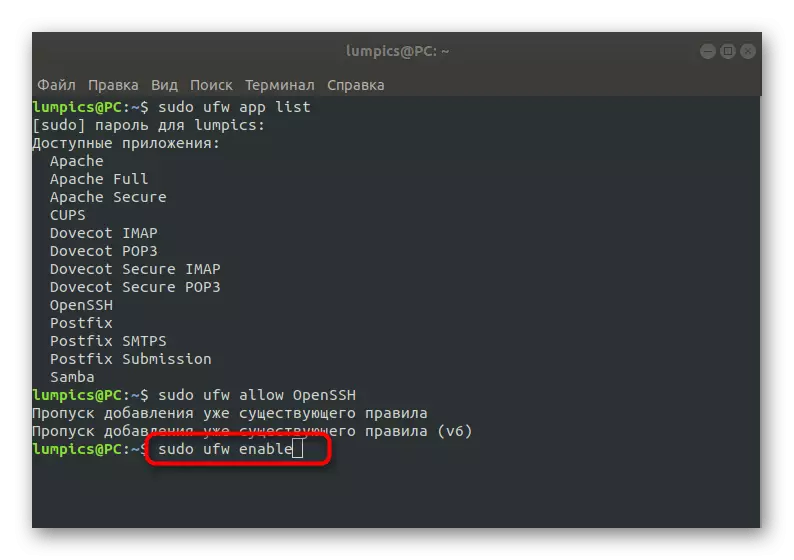

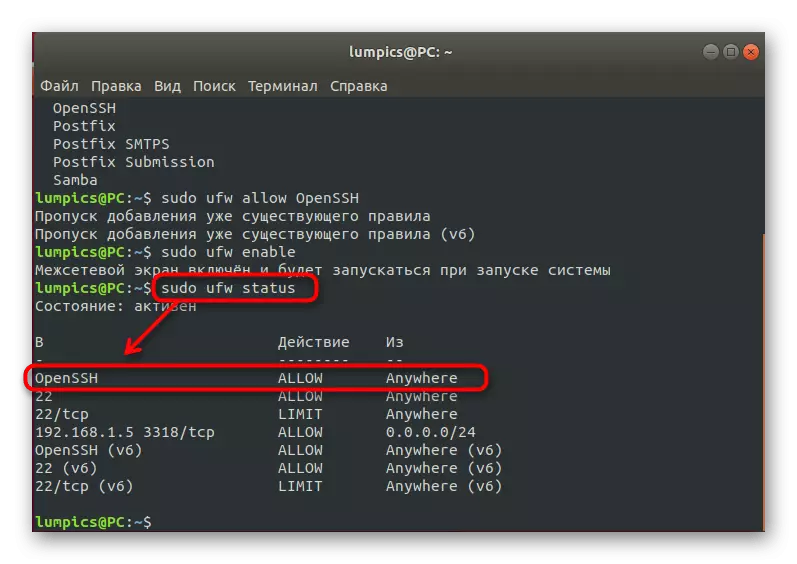

- დაუშვას კავშირი ამ კომუნალური მეშვეობით წერილობით Sudo UFW საშუალებას Openssh.

- ჩართეთ firewall- ის წესების განახლება. ეს კეთდება Sudo UFW- ის მეშვეობით.

- თქვენ შეგიძლიათ შეამოწმოთ მიმდინარე სტატუსი Firewall ნებისმიერ დროს შესვლის Sudo UFW სტატუსი.

ამ პროცესში, SSH კონფიგურაცია Debian არის სრული. როგორც ხედავთ, არსებობს სხვადასხვა ნიუანსები და წესები, რომლებიც უნდა აღინიშნოს. რა თქმა უნდა, ერთი სტატიის ფარგლებში, შეუძლებელია აბსოლუტურად ყველა ინფორმაცია, ამიტომ ჩვენ მხოლოდ ძირითად ინფორმაციას ვცდილობთ. თუ თქვენ ხართ დაინტერესებული უფრო სიღრმისეული მონაცემების მოპოვების შესახებ ამ კომუნალური, ჩვენ გირჩევთ გაეცნოთ საკუთარ ოფიციალურ დოკუმენტაციას.