ნაბიჯი 1: საჭირო პაკეტების მონტაჟი

სანამ დაიწყებთ შემდეგ ინსტრუქციებს, ჩვენ გვინდა აღვნიშნოთ, რომ ჩვენს საიტზე უკვე არსებობს ზოგადი კონფიგურაციის სახელმძღვანელო სტანდარტული DNS- ში Linux- ში. ჩვენ გირჩევთ ზუსტად მასალის გამოყენებით, თუ თქვენ უნდა დააყენოთ პარამეტრები ჩვეულებრივი ვიზიტის ინტერნეტ-საიტებზე. შემდეგი, ჩვენ ვაჩვენებთ, თუ როგორ არის ძირითადი ადგილობრივი DNS სერვერი კლიენტის ნაწილი დამონტაჟებულია.ამ პროცესის დასასრულს, თქვენ მიიღებთ შეტყობინებას, რომ სისტემაში ყველა პაკეტი წარმატებით დაემატა. ამის შემდეგ, გადადით მომდევნო ნაბიჯზე.

ნაბიჯი 2: გლობალური DNS სერვერი Setup

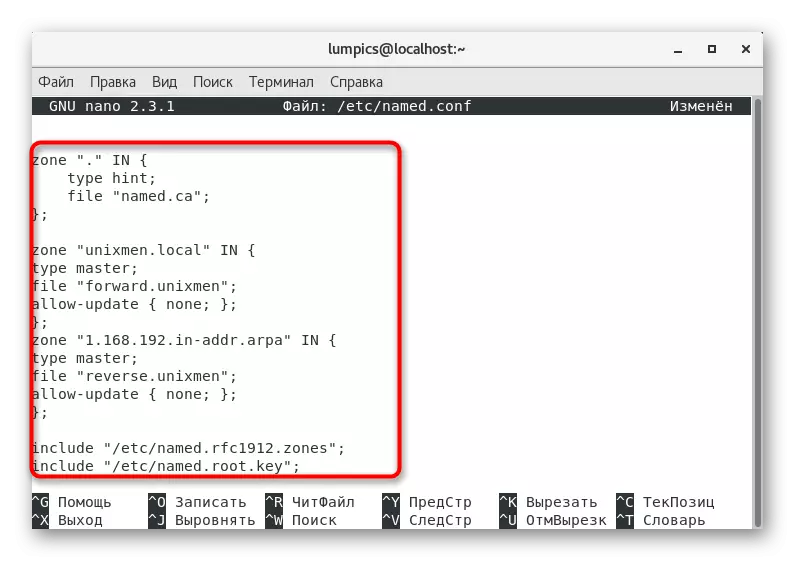

ახლა ჩვენ გვინდა იმის დემონსტრირება, თუ როგორ არის ძირითადი კონფიგურაციის ფაილი რედაქტირებულია, ისევე როგორც რიგები დაემატება. ჩვენ არ ვცხოვრობთ თითოეულ ხაზზე ცალკე, რადგან მას ბევრი დრო დასჭირდება, უფრო მეტიც, ყველა საჭირო ინფორმაცია ხელმისაწვდომია ოფიციალურ დოკუმენტაციაში.

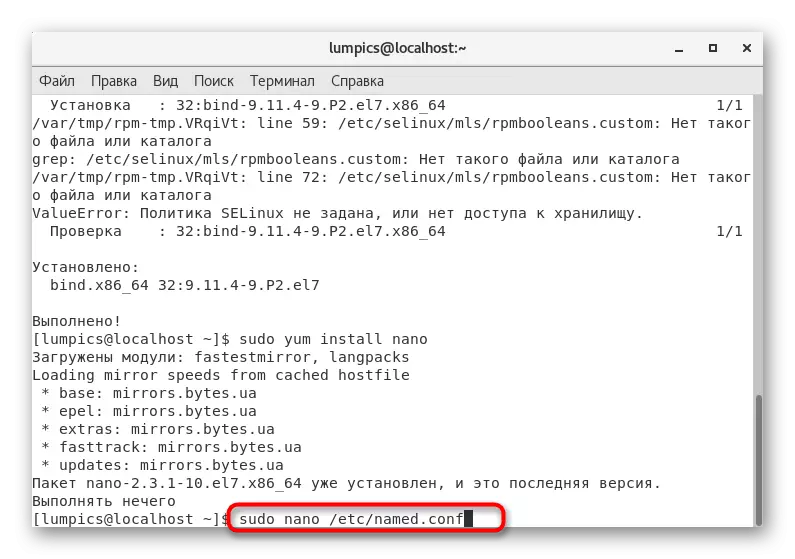

- თქვენ შეგიძლიათ გამოიყენოთ ნებისმიერი ტექსტური რედაქტორი კონფიგურაციის ობიექტების რედაქტირებისთვის. ჩვენ გთავაზობთ კომფორტულ ნანანს დააყენოთ Sudo Yum Install Nano Console- ში.

- ყველა საჭირო პაკეტი გადმოწერილი იქნება და თუ ისინი უკვე განაწილებულნი არიან, მიიღებთ შეტყობინებას "არაფერს ასრულებს".

- ჩვენ გავაგრძელებთ ფაილის რედაქტირებას. გახსენით იგი Sudo Nano /etc/named.conf. საჭიროების შემთხვევაში, შეცვალეთ სასურველი ტექსტური რედაქტორი, მაშინ სიმებიანი იქნება შემდეგი: Sudo Vi /etc/named.conf.

- ქვემოთ წარმოგიდგენთ შინაარსს, რომ თქვენ უნდა ჩაწეროთ გახსნილი ფაილი ან გადაამოწმოთ ის უკვე არსებული ხაზების დასძინა.

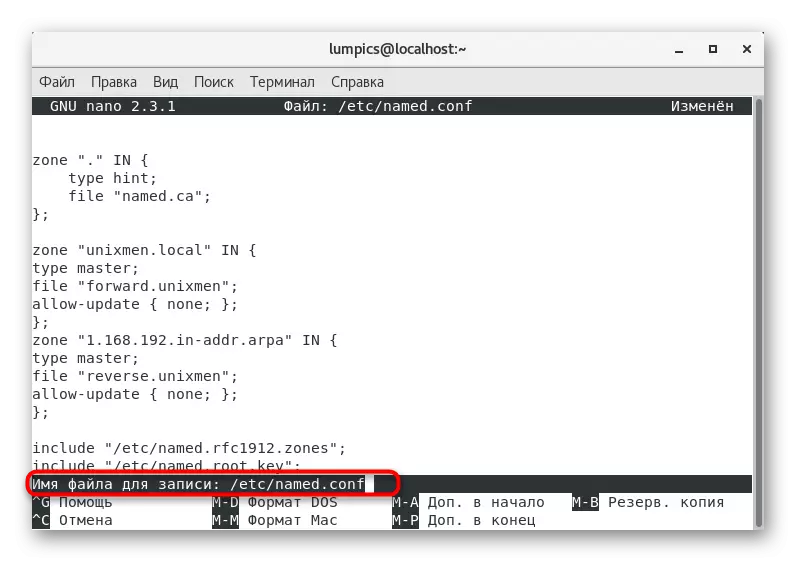

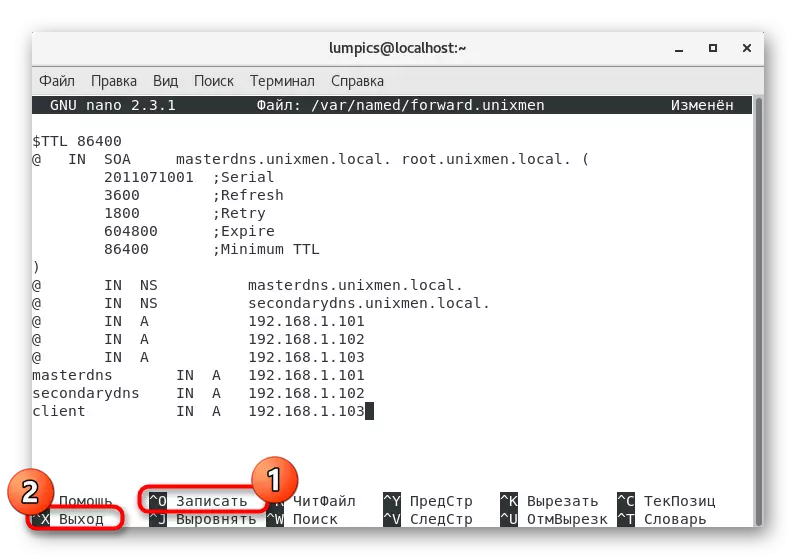

- ამის შემდეგ დააჭირეთ CTRL + O- ს ცვლილებების ჩაწერას.

- თქვენ არ უნდა შეცვალოთ ფაილის სახელი, დაწკაპეთ Enter.

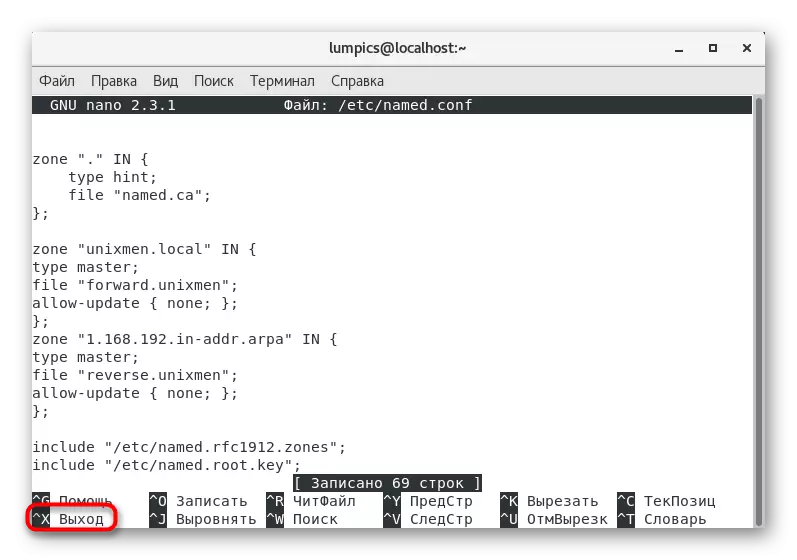

- დატოვეთ ტექსტური რედაქტორი Ctrl + X.

როგორც უკვე ითქვა, კონფიგურაციის ფაილი მოითხოვს გარკვეულ ხაზებს, რომლებიც განსაზღვრავს DNS სერვერის ქცევის ზოგად წესებს.

//

// named.conf.

//

/ / Red Hat Bind პაკეტი კონფიგურაციის ISC Bind დასახელება (8) DNS

// სერვერი, როგორც ქეშირების მხოლოდ nameserver (როგორც localhost DNS Resolver მხოლოდ).

//

// იხილეთ / USR / წილი / DOC / Bind * / ნიმუში / მაგალითად დაასახელა კონფიგურაციის ფაილები.

//

Პარამეტრები {

მოუსმინეთ პორტის 53 {127.0.0.1; 192.168.1.101;}; ### სამაგისტრო DNS IP ###

# მოსმენა- on-v6 პორტი 53 {:: 1; };

დირექტორია "/ VAR / დასახელებული";

ნაგავსაყრელის ფაილი "/Var/named/data/cache_dump.db";

სტატისტიკა-ფაილი "/Var/named/data/named_stats.txt";

Memstatistics-file "/var/named/data/named_memem_stats.txt";

ნება-შეკითხვა {localhost; 192.168.1.0/24;}; ### IP დიაპაზონი ###

ნება-გადაცემა {localhost; 192.168.1.102; }; ### Slave DNS IP ###

/*

- თუ თქვენ აშენებთ ავტორიტეტულ DNS სერვერს, არ ჩართოთ რეკურსიონი.

- თუ თქვენ აშენებთ რეკურსიულ (ქეშირების) DNS სერვერს, თქვენ უნდა ჩართოთ

რეკურსია.

- თუ თქვენი რეკურსიული DNS სერვერს აქვს საჯარო IP მისამართი, თქვენ უნდა ჩართოთ წვდომა

კონტროლის შეზღუდვა queries თქვენი ლეგიტიმური მომხმარებლებს. ვერ გააკეთებს ამის გაკეთებას

გამოიწვიოს თქვენი სერვერი გახდეს ფართომასშტაბიანი DNS გაძლიერების ნაწილი

თავდასხმები. თქვენი ქსელის ფარგლებში BCP38- ის განხორციელება მნიშვნელოვნად იქნებოდა

შეამციროს ასეთი თავდასხმა ზედაპირზე

*/

რეკურსია დიახ;

DNSSEC- ის საშუალებას იძლევა დიახ;

DNSSEC- ის Validation დიახ;

DNSSEC-LOOKASIDE AUTO;

/ * გზა ISC DLV გასაღები * /

Bindkeys-file "/etc/named.iscdlv.key";

მართული გასაღებები-დირექტორია "/ VAR / დასახელებული / დინამიური";

PID-FILE "/urn/named/named.pid";

სესიის- KeyFile "/urn/named/session.key";

};

ხე {

არხი default_debug {

ფაილი "მონაცემები / დასახელებული.რუს";

სიმძიმის დინამიური;

};

};

ზონა "." {{

ტიპი მინიშნება;

ფაილი "NAMED.CA";

};

ზონა "Unixmen.Local" in {

ტიპის ოსტატი;

ფაილი "Forward.Unixmen";

ნება-განახლება {არა; };

};

ზონა "1.168.192.in-addr.arpa" {

ტიპის ოსტატი;

ფაილი "Reverse.Unixmen";

ნება-განახლება {არა; };

};

მოიცავს "/etc/named.rfc1912.zones";

მოიცავს "/etc/named.root.key";

დარწმუნდით, რომ ყველაფერი ზუსტად არის გამოვლენილი, როგორც ზემოთ ნაჩვენებია და შემდეგ გადადით მომდევნო ნაბიჯზე.

ნაბიჯი 3: პირდაპირი და საპირისპირო ზონის შექმნა

წყაროების შესახებ ინფორმაციისთვის DNS სერვერი იყენებს პირდაპირ და ინვერსიულ ზონებს. პირდაპირი საშუალებას გაძლევთ მიიღოთ IP მისამართი მასპინძელი სახელით, ხოლო IP- ის მეშვეობით დაბრუნების დომენური სახელი. თითოეული ზონის სწორი ოპერაცია უნდა უზრუნველყოს სპეციალური წესებით, რომლის შექმნაც შემდგომში ვთავაზობთ.

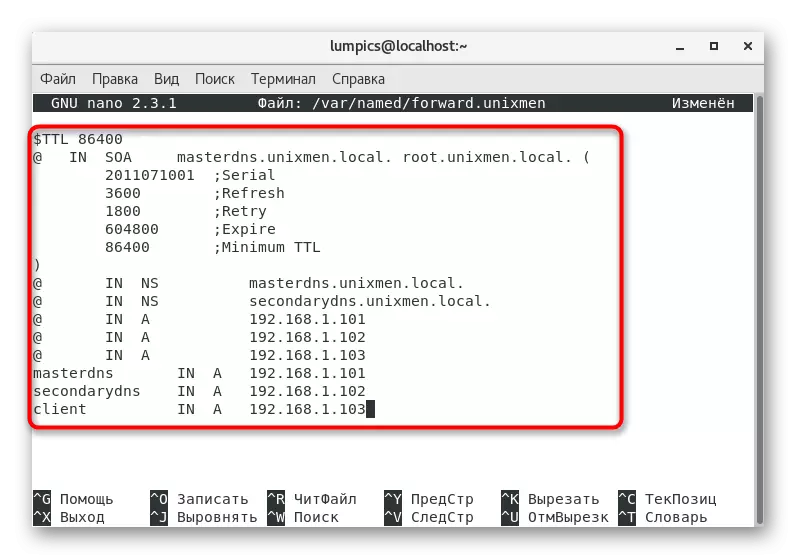

- პირდაპირი ზონისთვის, ჩვენ შევქმნით ცალკეულ ფაილს იგივე ტექსტური რედაქტორის მეშვეობით. შემდეგ სიმებიანი გამოიყურება ასე: Sudo Nano /Var/named/Forward.Unixmen.

- თქვენ ეცნობებათ, რომ ეს არის ცარიელი ობიექტი. ჩასვით შემდეგი შინაარსი:

$ Ttl 86400.

@ In soa masterdns.Unixmen.local. root.unixmen.local. (

2011071001; სერიალი

3600; განახლება.

1800; სცადეთ.

604800; იწურება

86400; მინიმალური TTL

)

@ Ns masterdns.Unixmen.local.

@ Ns secondarydns.Unixmen.local.

@ 192.168.1.101

@ 192.168.1.102

@ 192.168.1.103

Masterdns 192.168.1.101

Secondarydns 192.168.1.102

კლიენტი 192.168.1.103

- ცვლილებების შენახვა და ტექსტის რედაქტორის დახურვა.

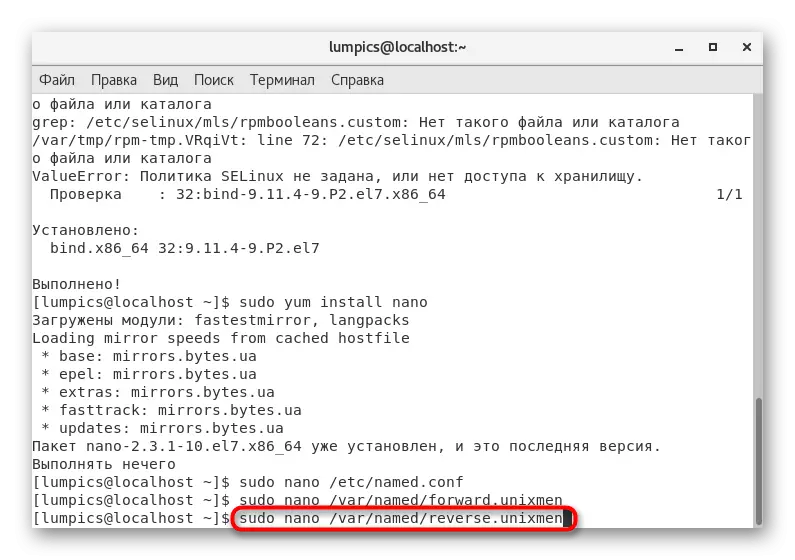

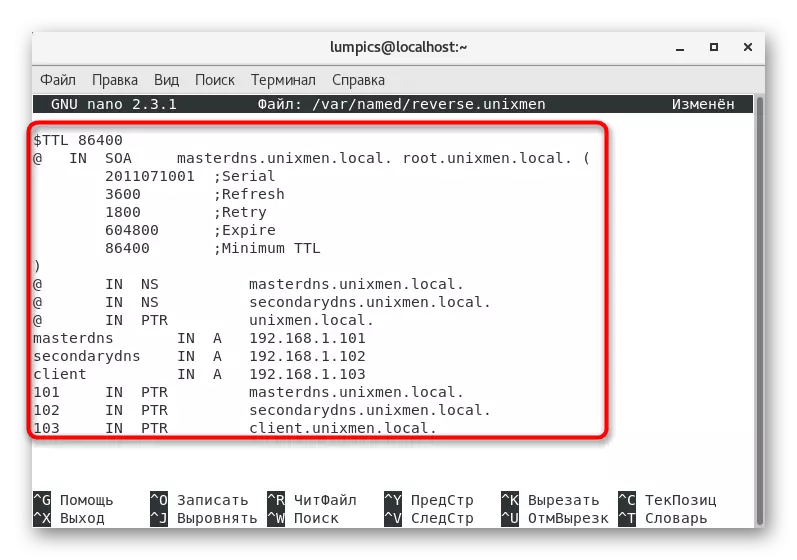

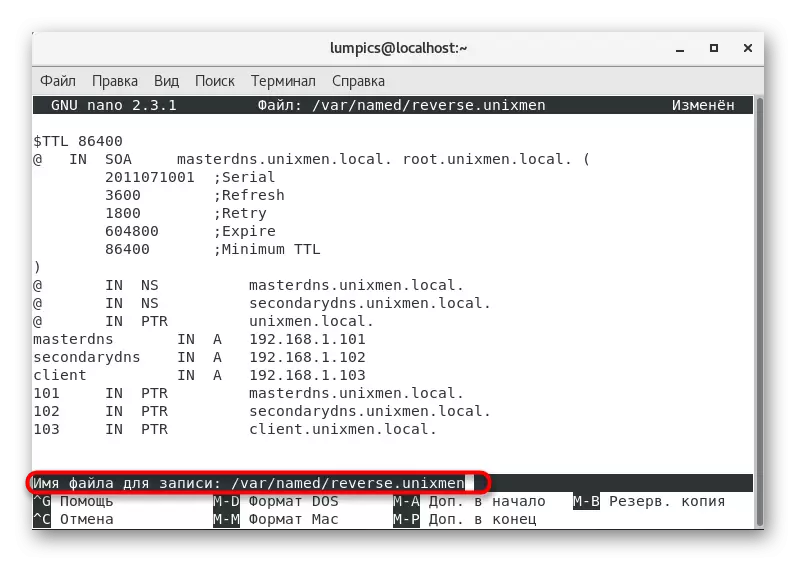

- ჩვენ ახლა გადავდივართ საპირისპირო ზონაში. იგი მოითხოვს A /Var/named/reverse.Unixmen ფაილი.

- ეს ასევე იქნება ახალი ცარიელი ფაილი. იქ ჩასმა:

$ Ttl 86400.

@ In soa masterdns.Unixmen.local. root.unixmen.local. (

2011071001; სერიალი

3600; განახლება.

1800; სცადეთ.

604800; იწურება

86400; მინიმალური TTL

)

@ Ns masterdns.Unixmen.local.

@ Ns secondarydns.Unixmen.local.

@ Ptr Unixmen.local.

Masterdns 192.168.1.101

Secondarydns 192.168.1.102

კლიენტი 192.168.1.103

101 in PTR Masterdns.Unixmen.local.

102 in Ptrarydns.Unixmen.local.

103 წელს PTR კლიენტი.უნიქსმენები.

- გადარჩენისას, არ შეცვლის ობიექტის სახელი, მაგრამ უბრალოდ დააჭირეთ Enter ღილაკს.

ახლა მითითებული ფაილები გამოყენებული იქნება პირდაპირი და საპირისპირო ზონაში. საჭიროების შემთხვევაში, თქვენ უნდა შეცვალოთ ისინი, რათა შეცვალონ გარკვეული პარამეტრები. თქვენ ასევე შეგიძლიათ წაიკითხოთ ოფიციალური დოკუმენტაციაში.

ნაბიჯი 4: დაწყება DNS სერვერი

ყველა წინა ინსტრუქციის დასრულების შემდეგ, თქვენ უკვე დაიწყებთ DNS სერვერს, რათა მომავალში ადვილია მისი შესრულების შემოწმება და გააგრძელოს მნიშვნელოვანი პარამეტრების შექმნა. ამოცანა ხორციელდება შემდეგნაირად:

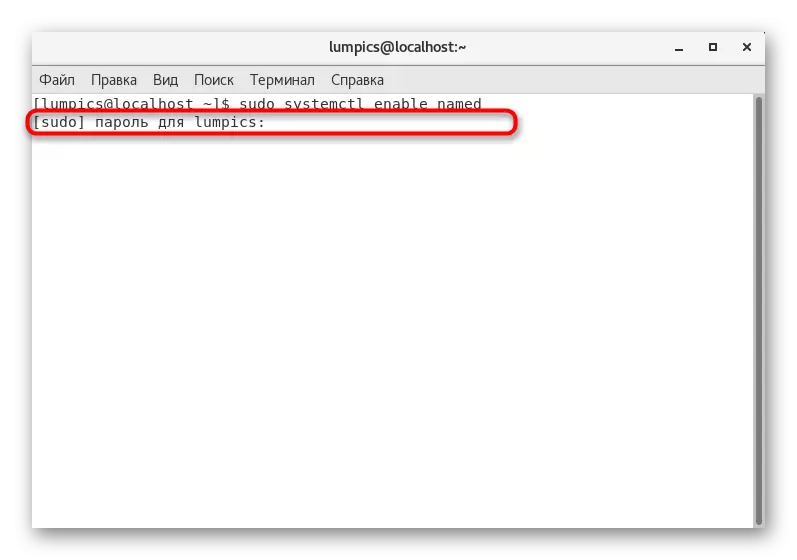

- In Console, შეიყვანეთ Sudo Systemctl საშუალებას დაასახელა, რათა დაამატოთ DNS სერვერზე AutoLoad ავტომატური დაწყებისას ოპერაციული სისტემის დაწყებისას.

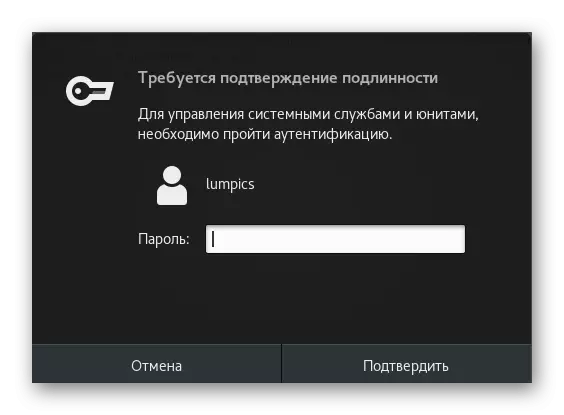

- დაადასტურეთ ეს ქმედება Superuser პაროლით.

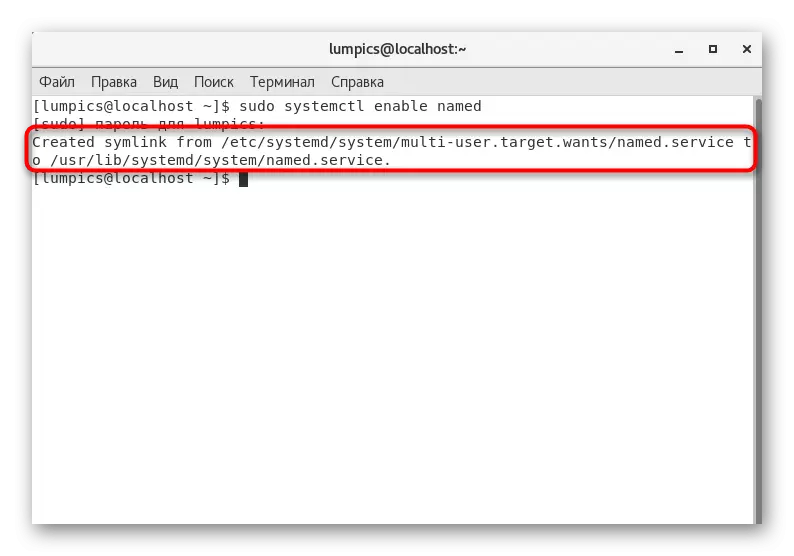

- თქვენ ეცნობებათ სიმბოლური მითითების შექმნას, რაც იმას ნიშნავს, რომ აქცია წარმატებული იყო.

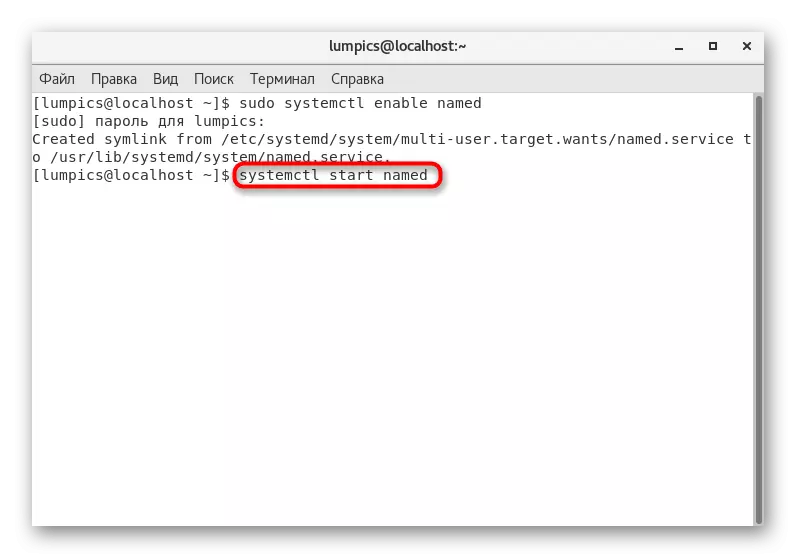

- აწარმოეთ კომუნალური მეშვეობით Systemctl დაწყების დაასახელა. თქვენ შეგიძლიათ შეაჩეროთ იგი ისევე, მხოლოდ შეცვლის დაწყების ვარიანტი შეჩერება.

- როდესაც ავტორიზაციის pop-up ფანჯარა არის ნაჩვენები, შეიყვანეთ პაროლი root.

როგორც ხედავთ, მითითებულ მომსახურების მენეჯმენტს ხორციელდება იმავე პრინციპის მიხედვით, როგორც ყველა სხვა სტანდარტული კომუნალური, ამიტომ, არ უნდა იყოს პრობლემები, თუნდაც ახალბედა მომხმარებლებს.

ნაბიჯი 5: შეცვლის პარამეტრების firewall

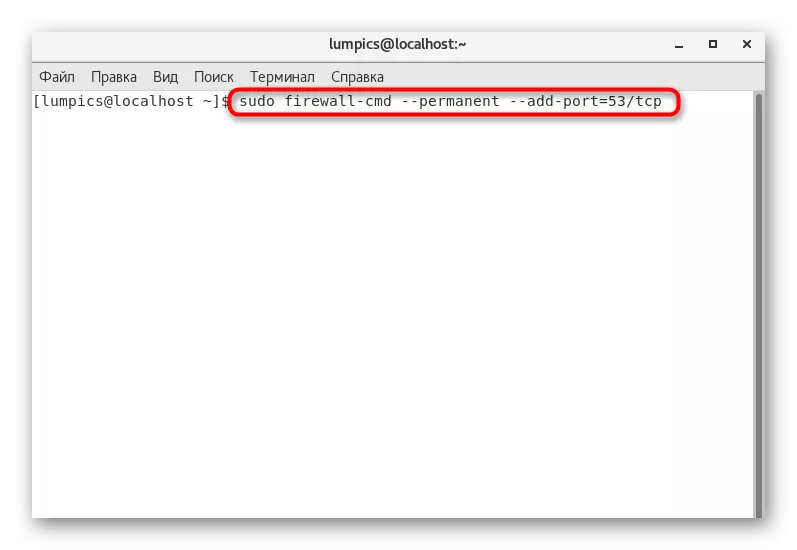

DNS სერვერის სწორი ოპერაციისთვის, თქვენ უნდა გაიაროთ პორტი 53, რომელიც ხორციელდება Firewalld Standard Firewall- ის მეშვეობით. ტერმინალში, თქვენ უნდა გააცნოთ მხოლოდ სამი მარტივი ბრძანებები:

- პირველი მახასიათებლები Firewall-CMD - CMD - TDD-Port = 53 / TCP და პასუხისმგებელია TCP პროტოკოლის პორტის გახსნისთვის. ჩაწერეთ იგი კონსოლში და დააჭირეთ Enter.

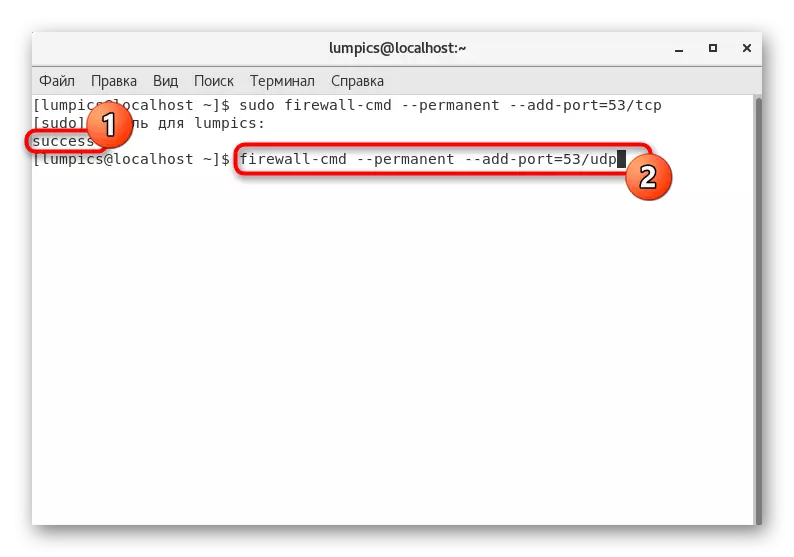

- თქვენ უნდა მიიღოთ "წარმატება" შეტყობინება, რომელიც მიუთითებს წესების წარმატებულ გამოყენებაზე. ამის შემდეგ, ჩაწერეთ Firewall-CMD - CMD - TDD-Port = 53 / UDP სიმებიანი UDP პროტოკოლის პორტის გახსნა.

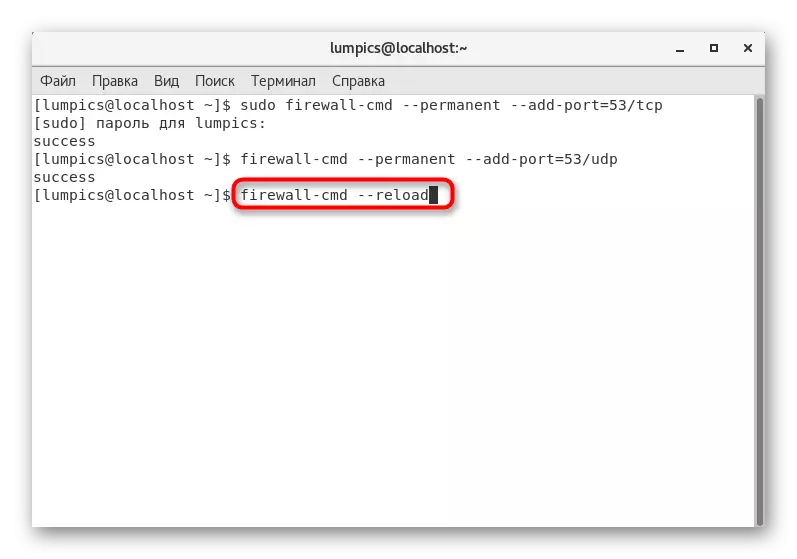

- ყველა ცვლილება გამოყენებული იქნება მხოლოდ firewall- ის გადატვირთვის შემდეგ, რომელიც ხორციელდება Firewall-CMD --Reload ბრძანებით.

არ არსებობს უფრო მეტი ცვლილება firewall- თან. მუდმივად შეინარჩუნეთ სახელმწიფოში, ისე, რომ არ არსებობს პრობლემები.

ნაბიჯი 6: დაშვების უფლების შეცვლა

ახლა აუცილებელია ძირითადი ნებართვების და წვდომის უფლება, რათა დაიცვას DNS სერვერის ფუნქცია და დაიცვას ჩვეულებრივი მომხმარებლები პარამეტრების შეცვლის უნარიდან. ჩვენ გავაკეთებთ მას სტანდარტული გზით Selinux.

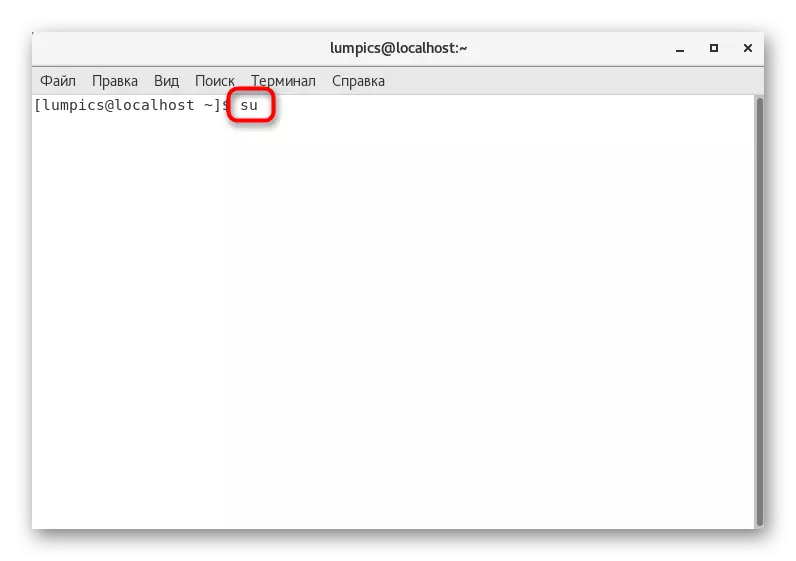

- ყველა მომდევნო ბრძანებები უნდა გააქტიურდეს superuser- ის სახელით. მუდმივად არ შეიყვანოთ პაროლი, ჩვენ გირჩევთ, რომ მიმდინარე ტერმინალის სესიისთვის მუდმივი ძიების ხელმისაწვდომობა. ამის გაკეთება, შეიტანეთ SU კონსოლში.

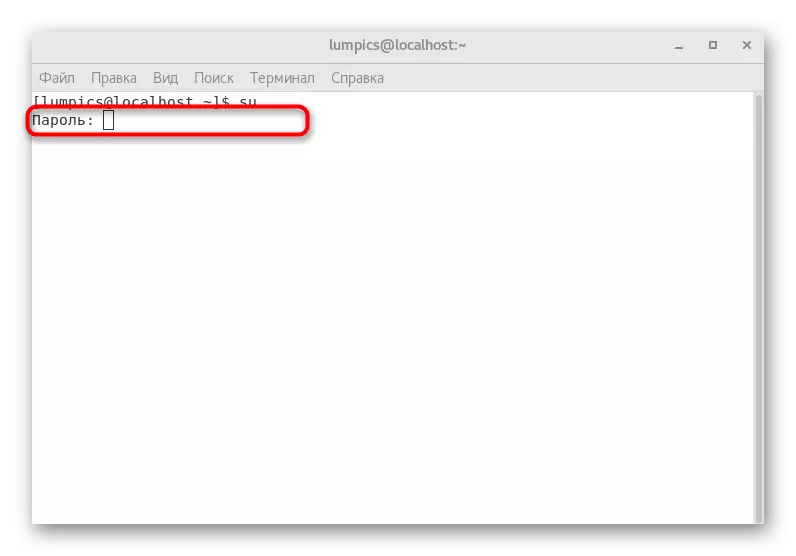

- მიუთითეთ წვდომის პაროლი.

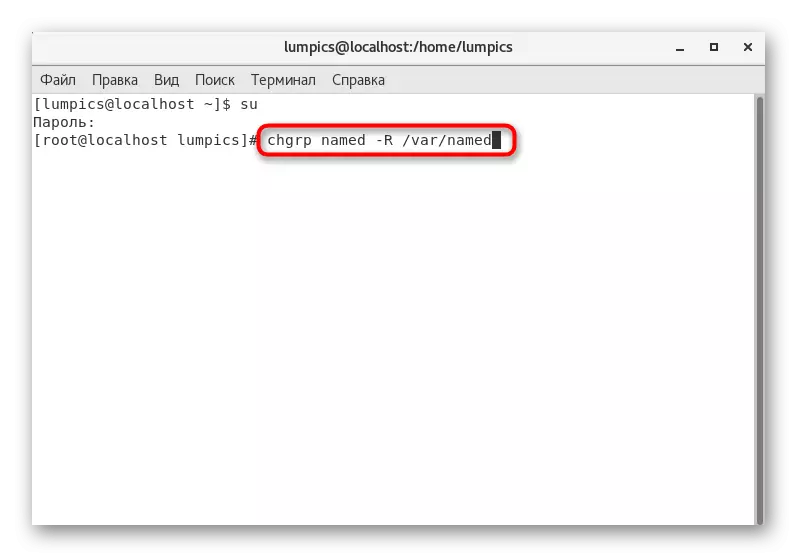

- ამის შემდეგ, მონაცვლეობით შეიყვანეთ შემდეგი ბრძანებები ოპტიმალური დაშვების კონფიგურაციის შესაქმნელად:

Chgrp დაასახელა -r / var / დასახელება

Chown -V Root: სახელწოდებით /etc/named.conf

Restorecon -rv / var / დასახელებული

RestoreCon /etc/named.conf.

ამასთან, ძირითადი DNS სერვერის გენერალური კონფიგურაცია დასრულებულია. ის რჩება მხოლოდ რამდენიმე კონფიგურაციის ფაილების რედაქტირებასა და სატესტო შეცდომებს. ჩვენ ამას ვთავაზობთ ყველაფერს, რომ მომდევნო ნაბიჯი გავიგოთ.

ნაბიჯი 7: შეცდომების ტესტირება და პარამეტრების დასრულება

ჩვენ ვურჩევთ დაწყებული შეცდომით ამოწმებს ისე, რომ მომავალში არ უნდა შეიცვალოს დარჩენილი კონფიგურაციის ფაილები. ამიტომაც მიგვაჩნია, რომ ეს ყველაფერი ერთ ნაბიჯს განვიხილავთ, ისევე, როგორც ტესტირებისთვის სათანადო გამომავალი ნიმუშების ნიმუშებს.

- შეიყვანეთ დასახელებული CheckConf /etc/named.conf ტერმინალში. ეს საშუალებას მოგცემთ შეამოწმოთ გლობალური პარამეტრების შემოწმება. თუ, შედეგად, არ არის გამომავალი, ეს იმას ნიშნავს, რომ ყველაფერი სწორად არის კონფიგურირებული. წინააღმდეგ შემთხვევაში, გაიგეთ გაგზავნა და, უბიძგებს მას, პრობლემის მოგვარებაში.

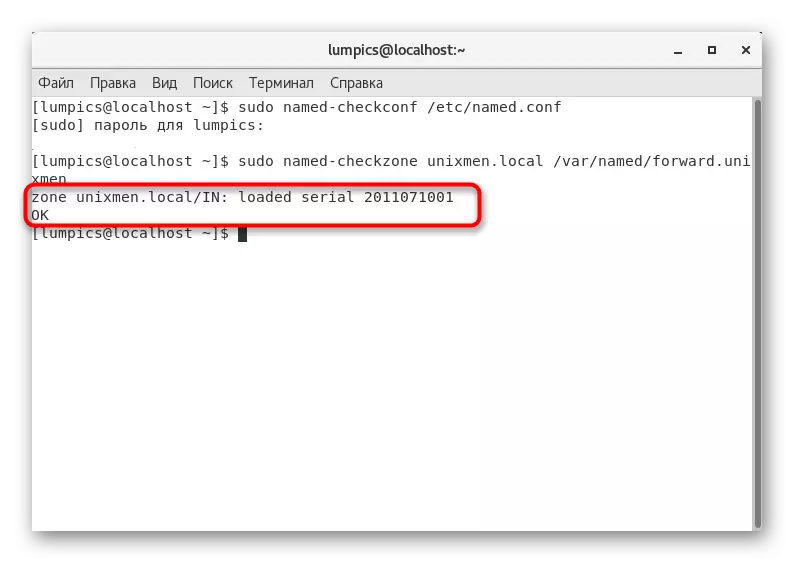

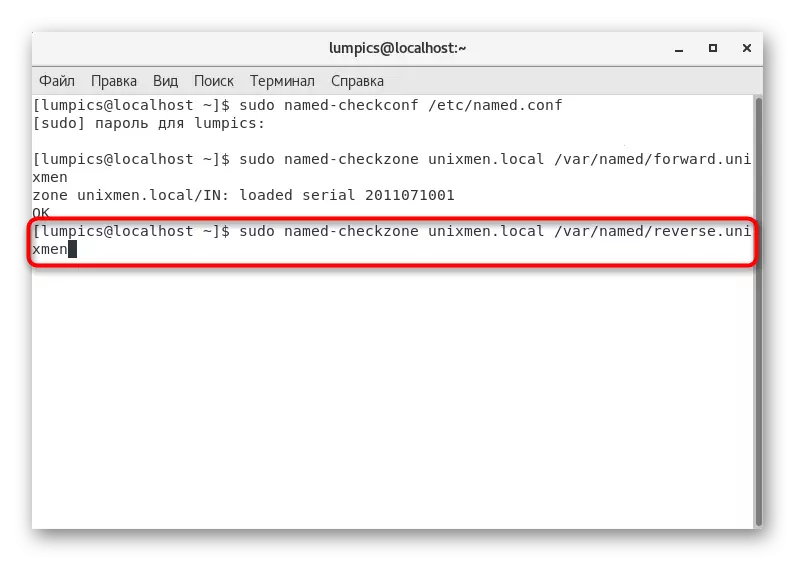

- შემდეგ თქვენ უნდა შეამოწმოთ პირდაპირი ზონა დასახელებული- Checkzone Unixmen.local /var/named/forward.Unixmen string.

- გამოყვანის ნიმუში ასეთია: ზონა Unixmen.Local / in: დატვირთული სერიალი 2011071001 OK.

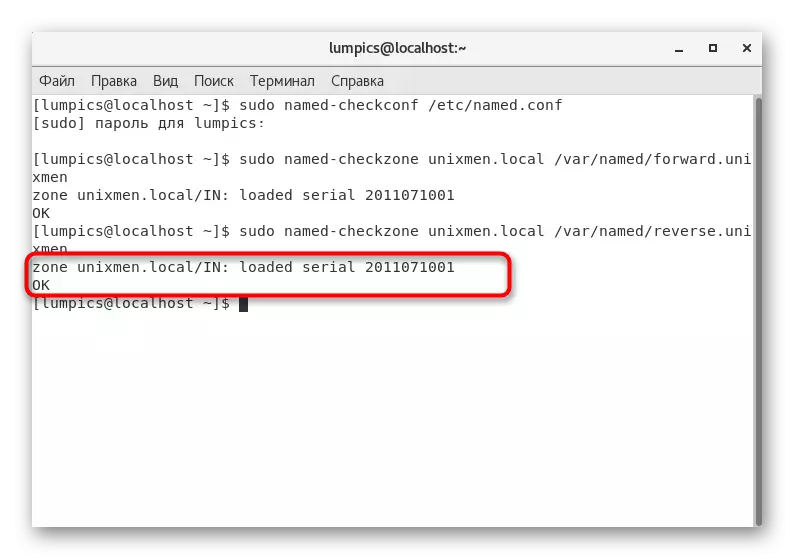

- დაახლოებით იგივე და საპირისპირო ზონაში სახელწოდებით - Checkzone Unixmen.local /var/named/reverse.Unixmen.

- სწორი გამომავალი უნდა იყოს: ზონა Unixmen.Local / in: დატვირთული სერიალი 2011071001 OK.

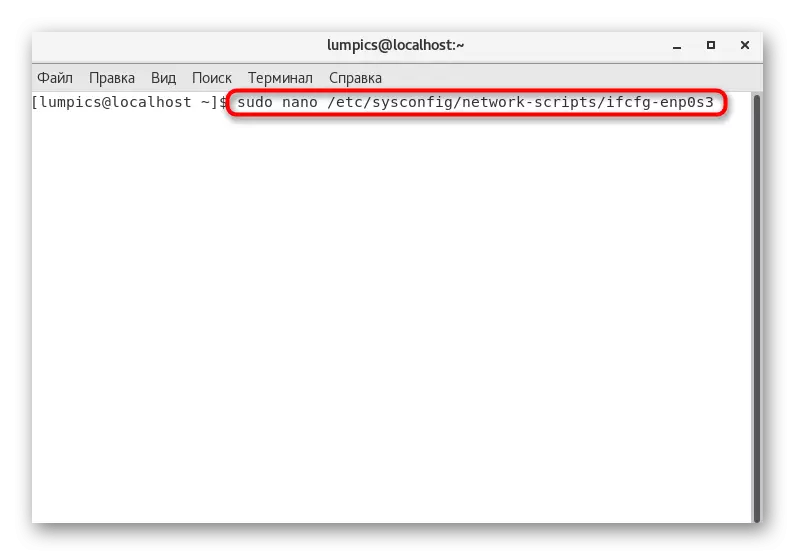

- ჩვენ ახლა გადავდივართ ძირითადი ქსელის ინტერფეისის პარამეტრებზე. ეს მოითხოვს მიმდინარე DNS სერვერის მონაცემებს. ამისათვის გახსენით / და ა.შ. / Sysconfig / ქსელის სკრიპტები / IFCFG-ENP0S3 ფაილი.

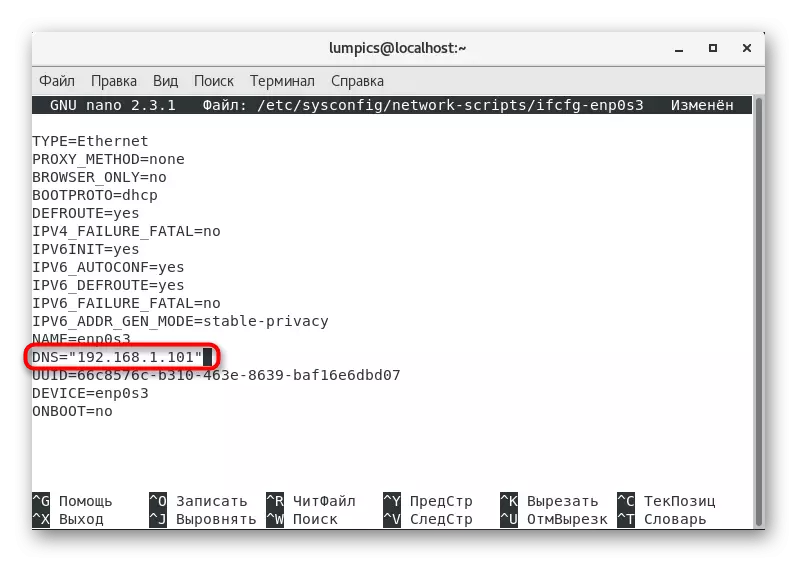

- შეამოწმეთ, რომ შინაარსი, როგორც ჩანს, ქვემოთ. საჭიროების შემთხვევაში, DNS პარამეტრების ჩასმა.

ტიპი = "Ethernet"

Bootproto = "არა"

Defroute = "დიახ"

Ipv4_failure_fatal = "არა"

Ipv6init = "დიახ"

Ipv6_autoconf = "დიახ"

IPv6_Defroute = "დიახ"

Ipv6_failure_fatal = "არა"

სახელი = "ENP0S3"

UUID = "5D0428B3-6AF2-4F6B-9FE3-4250CD839EFA"

Onboot = "დიახ"

Hwaddr = "08: 00: 27: 19: 19: 73"

Ipaddr0 = "192.168.1.101"

Prefix0 = "24"

Gateway0 = "192.168.1.1"

DNS = "192.168.1.101"

Ipv6_peerdns = "დიახ"

Ipv6_peerroutes = "დიახ"

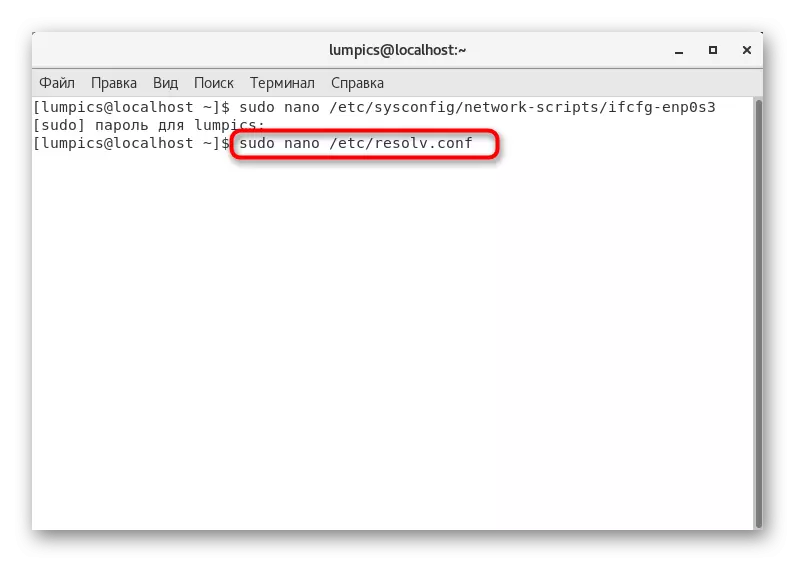

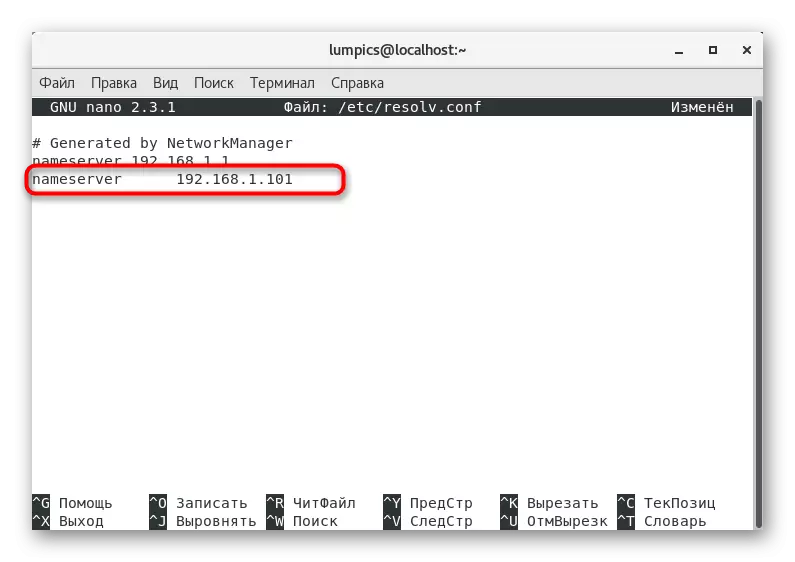

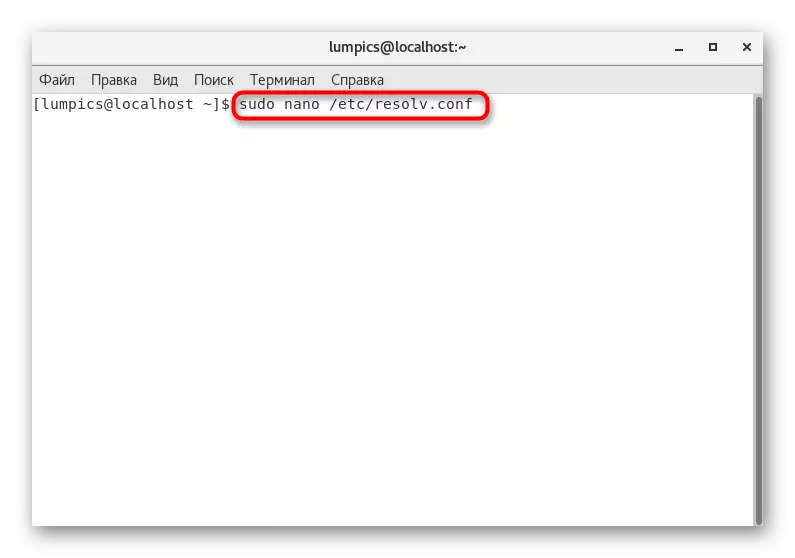

- ცვლილებების შენახვის შემდეგ, გადადით /etc/resolv.conf ფაილი.

- აქ თქვენ უნდა დაამატოთ მხოლოდ ერთი ხაზი: nameserver 192.168.1.101.

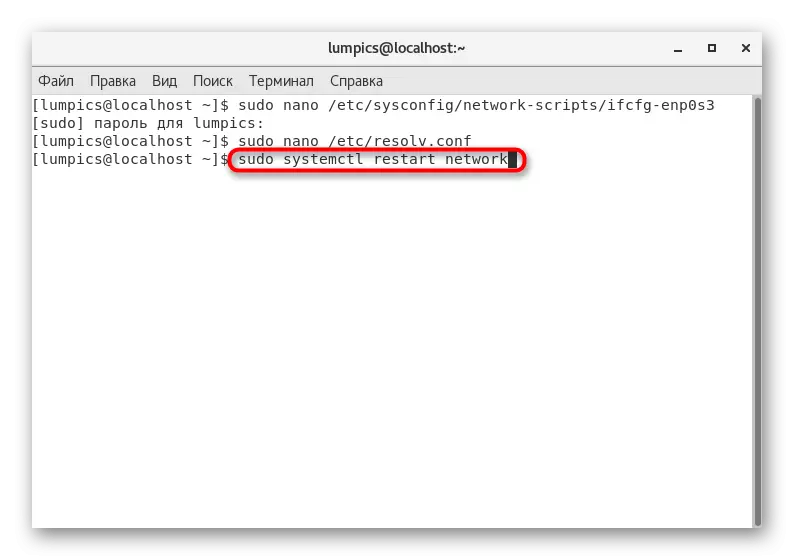

- დასრულებისთანავე, ის რჩება მხოლოდ ქსელის ან კომპიუტერის განახლებისთვის კონფიგურაციის განახლებისთვის. ქსელი გადატვირთულია SystemCTL- ის გადატვირთვის ქსელის ბრძანებით.

ნაბიჯი 8: ინსტალაციის DNS სერვერის შემოწმება

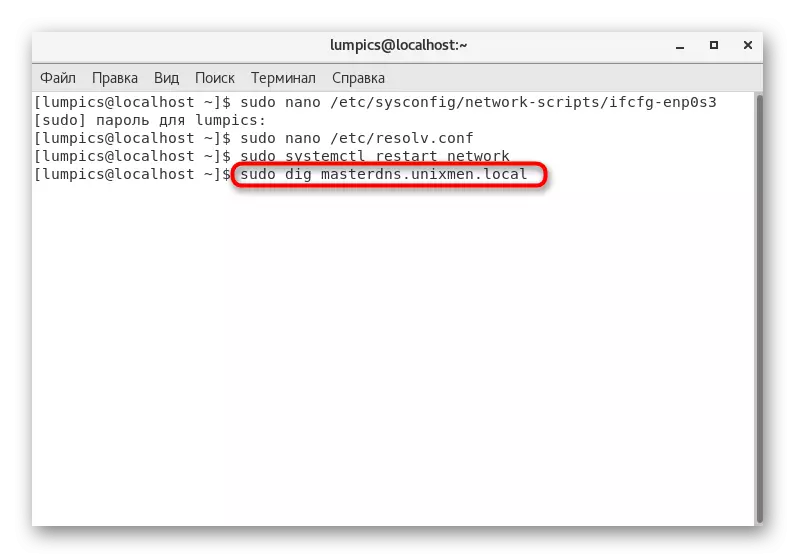

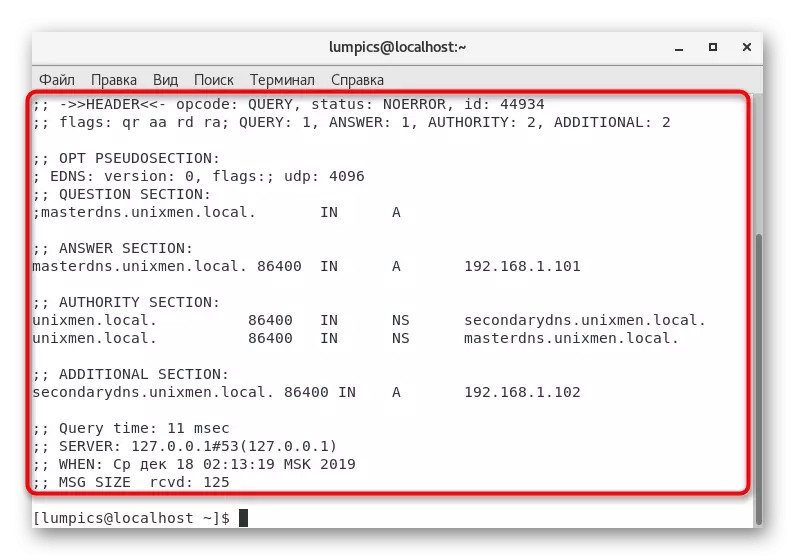

კონფიგურაციის დასასრულს, მხოლოდ რჩება მხოლოდ DNS სერვერის ოპერაციის გადამოწმების შემდეგ, მას შემდეგ, რაც გლობალური ქსელის სერვისით დაემატება. ეს ოპერაცია ასევე შესრულებულია სპეციალური ბრძანებების გამოყენებით. პირველ მათგანს აქვს DIG Masterdns.Unixmen.Local- ის ფორმა.

შედეგად, ეკრანზე გამოჩნდება გამომავალი, რომელსაც აქვს მსგავსი წარმომადგენლობა ქვემოთ მითითებულ შინაარსთან.

; Dig 9.9.4-Redhat-9.9.4-14.El7 masterdns.Unixmen.local

; გლობალური პარამეტრები: + CMD

; პასუხი მიიღო:

; - >> ჰედერი.

; დროშები: QR AA RD; შეკითხვა: 1, პასუხი: 1, ავტორი: 2, დამატებითი: 2

; Opt Pseudosection:

; Edns: ვერსია: 0, დროშები :; UDP: 4096.

; შეკითხვა განყოფილება:

; masterdns.unixmen.local. Ში.

; პასუხი სექცია:

Masterdns.unixmen.local. 86400 წელს 192.168.1.101

; უფლებამოსილების სექცია:

unixmen.local. 86400 წელს NS SecondaryDns.Unixmen.local.

unixmen.local. 86400 წელს NS Masterdns.Unixmen.local.

; დამატებითი სექცია:

Secondarydns.unixmen.local. 86400 წელს 192.168.1.102

; შეკითხვის დრო: 0 msec

; სერვერი: 192.168.1.101 # 53 (192.168.1.101)

; როდესაც: Wed Aug 20 16:20:46 IST 2014

; Msg ზომა rcvd: 125

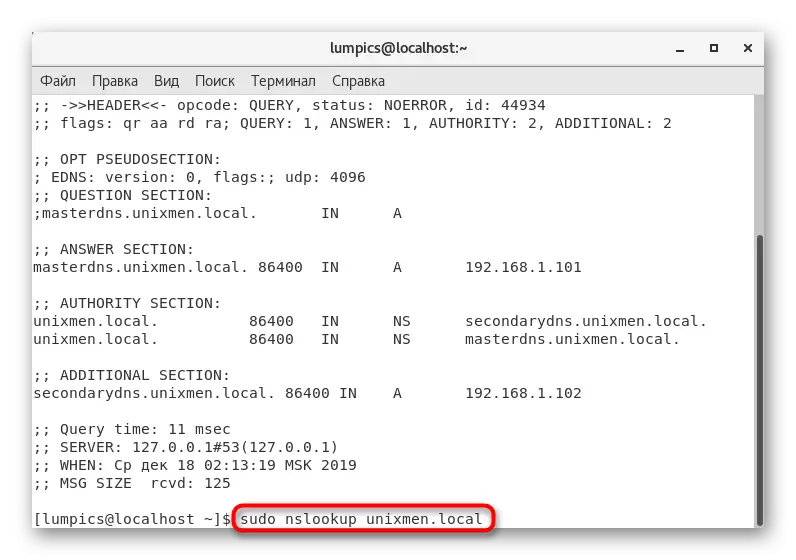

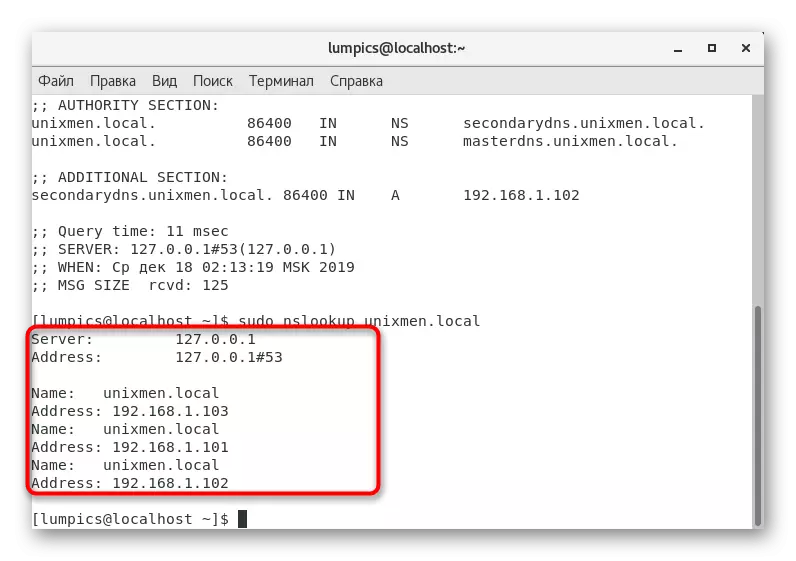

დამატებითი ბრძანება საშუალებას მოგცემთ გაეცნოთ ადგილობრივი DNS სერვერის სტატუსს. ამის გაკეთება, ჩადეთ nslookup unixmen.local to კონსოლი და დააჭირეთ Enter.

შედეგად, IP მისამართებისა და დომენური სახელების სამი განსხვავებული წარმომადგენლობა უნდა იყოს ნაჩვენები.

სერვერი: 192.168.1.101

მისამართი: 192.168.1.101 # 53

სახელი: Unixmen.Local

მისამართი: 192.168.1.103

სახელი: Unixmen.Local

მისამართი: 192.168.1.101

სახელი: Unixmen.Local

მისამართი: 192.168.1.102

თუ გამომავალი შეესაბამება იმას, რომ ჩვენ მიუთითეთ, ეს იმას ნიშნავს, რომ კონფიგურაცია წარმატებით დასრულდა და DNS სერვერის კლიენტის ნაწილთან მუშაობას.

DNS სერვერის კლიენტის ნაწილი

ჩვენ არ გამოვყოფთ ამ პროცედურას ინდივიდუალურ ნაბიჯებზე, რადგან იგი ხორციელდება მხოლოდ ერთი კონფიგურაციის ფაილის რედაქტირებით. აუცილებელია ინფორმაციის დამატება ყველა კლიენტის შესახებ, რომელიც დაკავშირებულია სერვერთან და ასეთი კონფიგურაციის მაგალითი გამოიყურება:

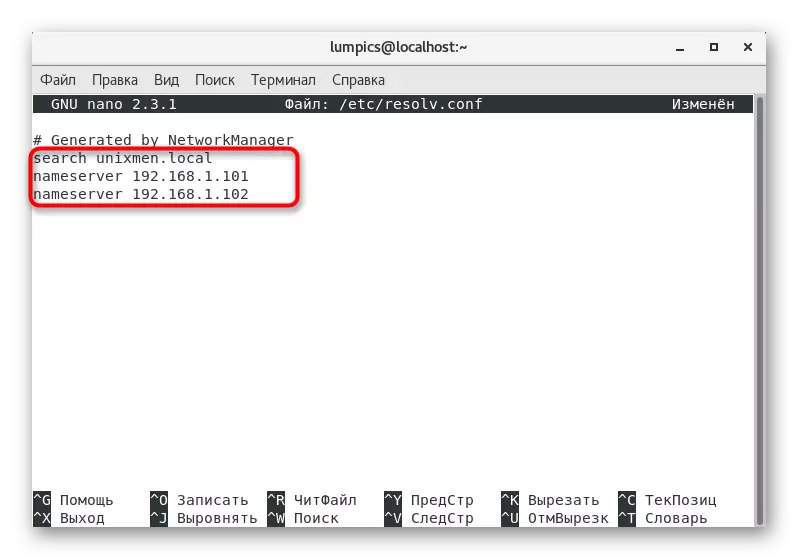

- გახსენით /etc/resolv.conf ფაილი ნებისმიერი მოსახერხებელი ტექსტის რედაქტორის მეშვეობით.

- დაამატეთ სიმებიანი ძიება Unixmen.Local Nameserver 192.168.1.101 და nameserver 192.168.1012, შეცვლის აუცილებელი კლიენტის მისამართები.

- გადარჩენისას, არ შეცვლის ფაილის სახელი, მაგრამ უბრალოდ დააჭირეთ Enter ღილაკს.

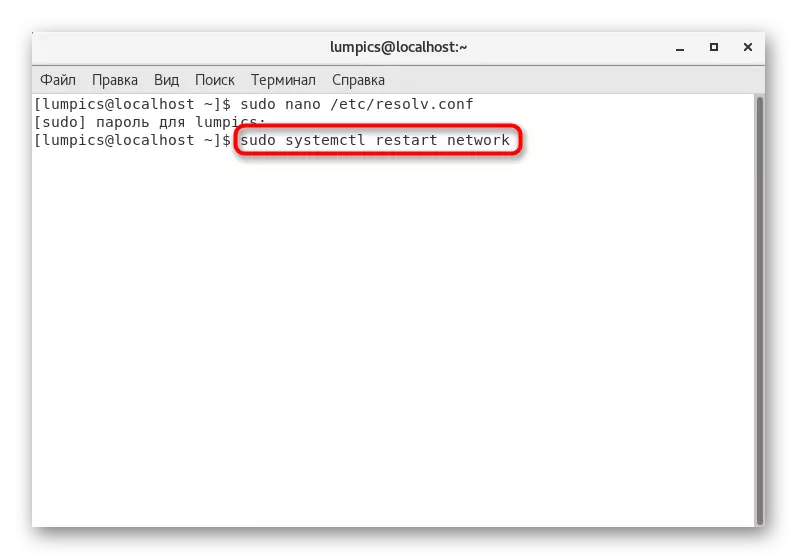

- ტექსტური რედაქტორის დატოვების შემდეგ, გლობალური ქსელის გადატვირთვა Systemctl Restart Network Command- ის მეშვეობით.

ეს იყო DNS სერვერის მომხმარებელთა კომპონენტის ძირითადი პუნქტები, რომელიც გვინდოდა გითხრათ. ყველა სხვა ნიუანსს შესთავაზა შესწავლა ოფიციალური დოკუმენტაციის კითხვისას.

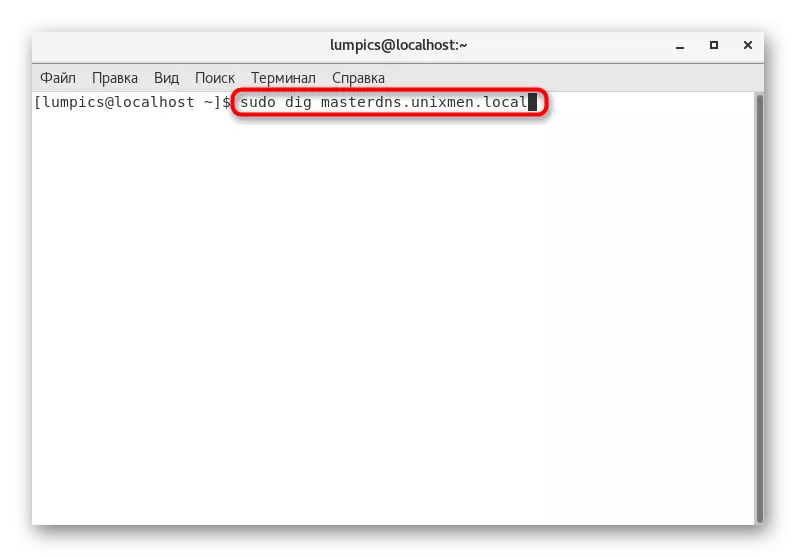

DNS სერვერის ტესტირება

ჩვენი დღევანდელი მასალის ბოლო ეტაპი DNS სერვერის საბოლოო ტესტირებაა. ქვემოთ თქვენ ხედავთ რამდენიმე ბრძანებებს, რომელიც საშუალებას გაძლევთ გაუმკლავდეთ ამოცანა. გამოიყენეთ ერთ-ერთი მათგანი "ტერმინალის" მეშვეობით. თუ გამონაკლისი არ არის დაცული, აქედან გამომდინარე, მთელი პროცესი სწორად გაკეთდა.

Dig Masterdns.Unixmen.local

Dig secondarydns.Unixmen.local

Dig client.Unixmen.local

nslookup unixmen.local

დღეს თქვენ შეიტყო ყველაფერი Centos დისტრიბუციის ძირითადი DNS სერვერის შექმნის შესახებ. როგორც ხედავთ, მთელი ოპერაცია ორიენტირებულია ტერმინალის ბრძანებების შესასვლელად და კონფიგურაციის ფაილების რედაქტირებაზე, რამაც შეიძლება გამოიწვიოს ახალბედა მომხმარებლებისგან გარკვეული სირთულეები. თუმცა, თქვენ მხოლოდ უნდა ზუსტად დაიცვას ეს ინსტრუქციები და წაიკითხოთ შედეგები ამოწმებს ისე, რომ ყველაფერი არ არის შეცდომების გარეშე.