ご存知のように、オープンSSH技術を使用すると、リモートで選択した保護されたプロトコルを介して特定のコンピュータと送信データに接続することができます。これは、あなたが重要な情報に加え、パスワードの安全な交換を確保し、選択したデバイスを実装し、完全に制御することができます。時には、ユーザーはSSHを介して接続する必要がありますが、ユーティリティ自体をインストールするだけで、それが生産と追加設定する必要があります。私たちは、例えばDebianディストリビューションを取って、今日それについてお話したいと思います。

DebianでのカスタマイズSSH

我々は、それぞれが特定の操作を実施する責任があるので、いくつかのステップに構成プロセスを分割し、単に個人的な好みに依存して、特定のユーザに有用であり得ます。のは、すべてのアクションがコンソールに行われると、スーパーユーザの権利を確認するので、事前にこれのために準備する必要があるという事実から始めましょう。SSH-サーバとSSHクライアントをインストールします

デフォルトでは、SSHを標準的なDebianオペレーティング・システム・ユーティリティ・セットに含まれている、しかし、任意の特徴に起因し、必要なファイルは、ユーザが手動でアンインストールを生成するとき、例えば、怒り又は単に存在しないことができます。あなたがする必要がある場合は、次の指示に従って、SSH-ServerおよびSSHクライアントを事前にインストールします。

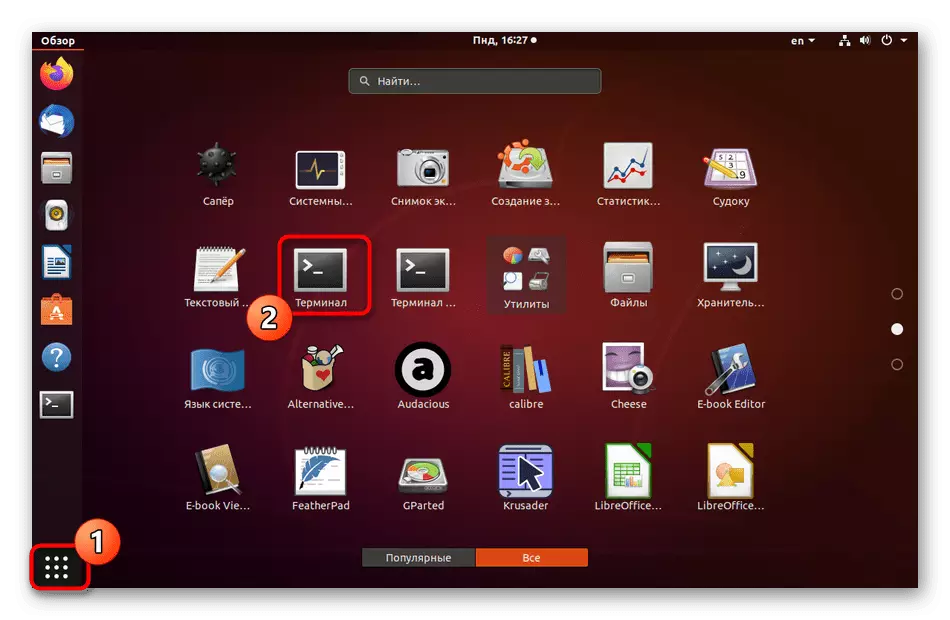

- [スタート]メニューを開き、そこからターミナルを起動します。これは、標準のキーの組み合わせはCtrl + Alt + Tを介して行うことができます

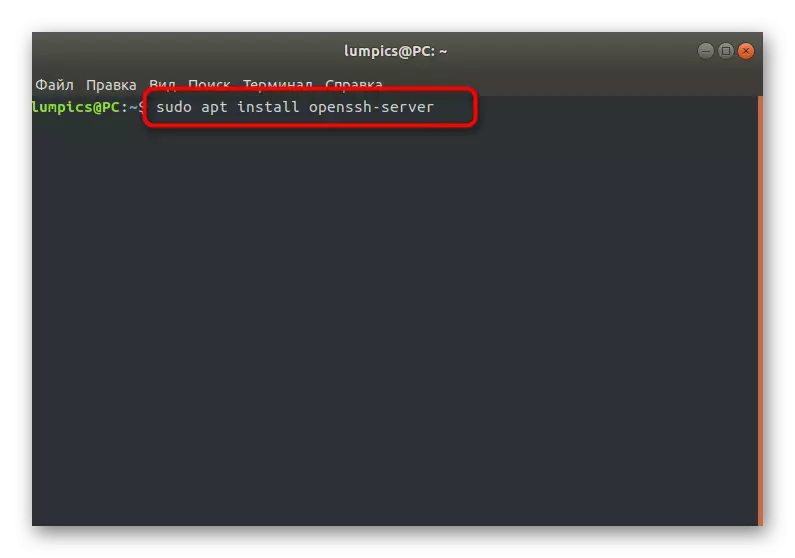

- ここでは、サーバ部分をインストールするための責任がある須藤はaptインストールOpenSSHの-serverコマンドに興味を持っています。それを入力して、アクティブにするために、ENTERをクリックしてください。

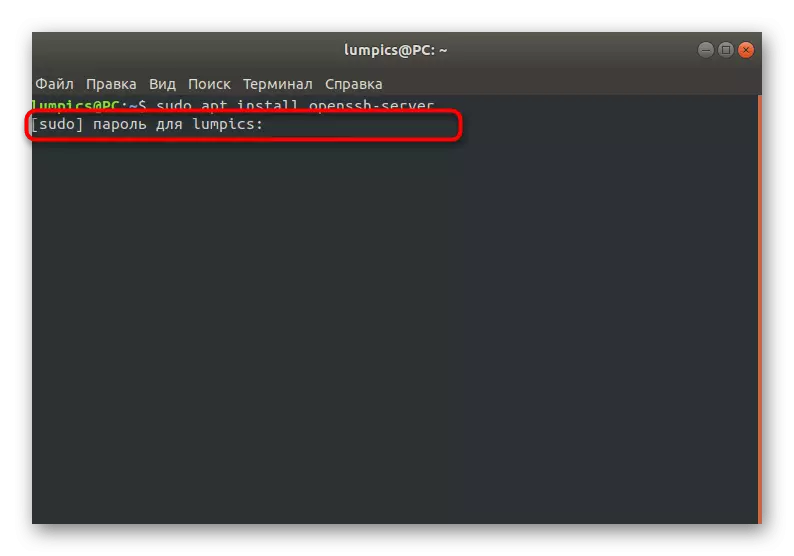

- あなたはすでに知っているように、須藤引数で実行されるアクションは、スーパーユーザーのパスワードを指定することによって活性化される必要があります。この行に入力した文字が表示されないことを考えてみましょう。

- あなたはパッケージが追加または更新されたことが通知されます。 SSH-ServerがすでにDebianではインストールされている場合、メッセージは指定されたパッケージの存在に表示されます。

- 次に、あなたは、接続は、将来的に接続する先のコンピュータのように、システムとクライアントの一部に追加する必要があります。これを行うには、同様の須藤apt-getをインストールOpenSSHのクライアントコマンドを使用します。

任意の追加のコンポーネントをインストールするには、それ以上の追加のコンポーネントがありません、あなたは今、安全に鍵を作成し、リモートデスクトップにさらに接続するすべてのものを準備するために、サーバーの管理および設定ファイルに切り替えることができます。

サーバーの管理と彼の作品をチェックします

簡単に、インストールされているサーバーの管理方法およびその操作の確認方法に焦点を当てましょう。追加されたコンポーネントの機能が正しいことを確認するために、セットアップに切り替える前に実行する必要があります。

- 自動的に起こらない場合は、sudo systemctl enable sshdコマンドを使用して、自動的に起こらない場合はサーバーを追加します。オペレーティングシステムで起動をキャンセルする必要がある場合は、systemctl disable sshdを使用してください。その後、systemctl start sshdを指定するには手動の起動が必要になります。

- そのような行動はすべてスーパーユーザーに代わって常に実行されなければなりませんので、パスワードを入力する必要があります。

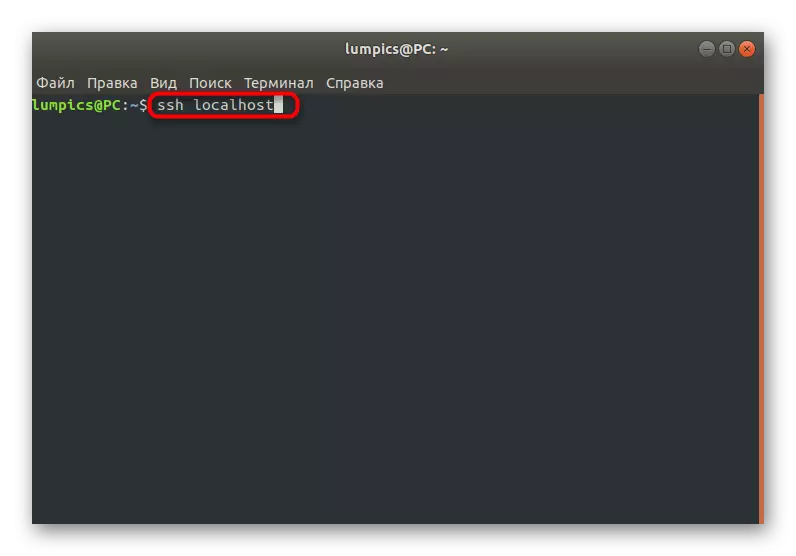

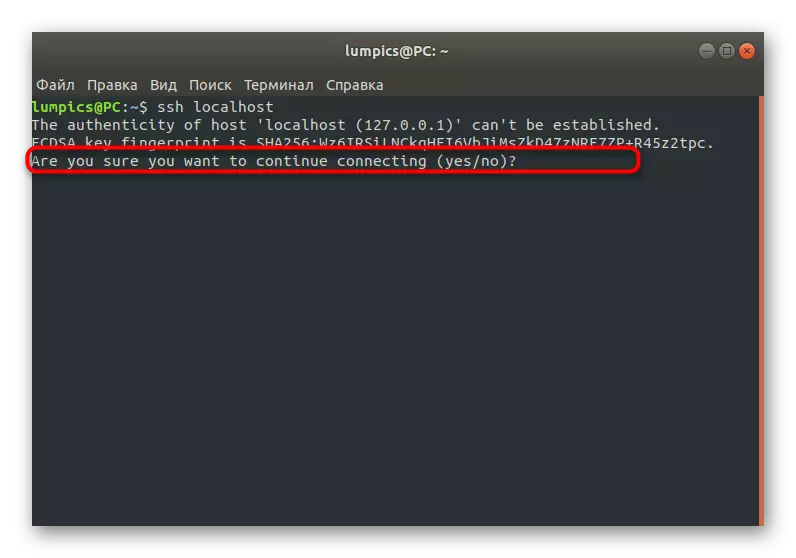

- ssh localhostコマンドを入力して、サーバーをパフォーマンスのために確認してください。 localhostをローカルコンピュータアドレスに置き換えます。

- 最初に接続すると、ソースが検証されていないことを通知されます。これは、セキュリティ設定をまだ設定していないためです。これで、YESを入力して接続の継続を確認してください。

RSAキーのペアを追加します

SSH経由VERSAクライアントと副に、サーバからの接続は、パスワードを入力することによって行われ、しかし、RSAアルゴリズムを通じて開発されるキーのペアを作成することをお勧めします。このタイプの暗号化は、最適な保護を作成することを可能にします。これは、ハッキングしようとしているときに攻撃者を回避するのが難しいでしょう。数分だけキーを追加するために、このプロセスのようになります。

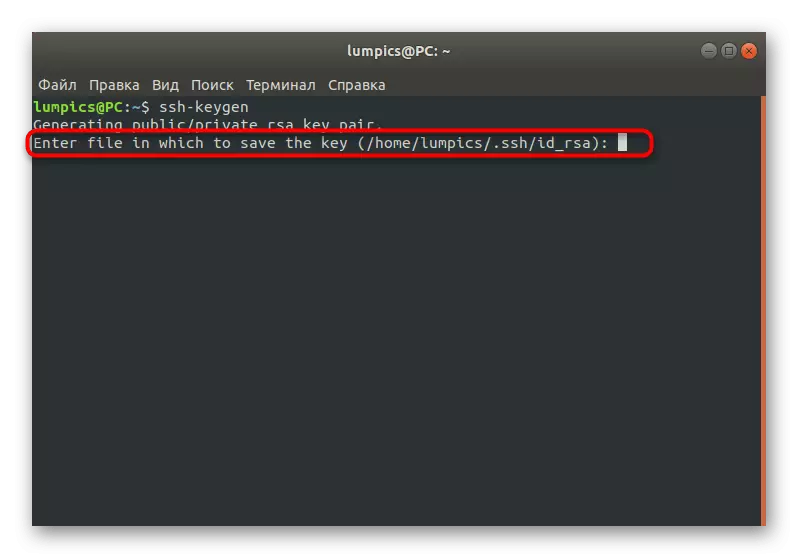

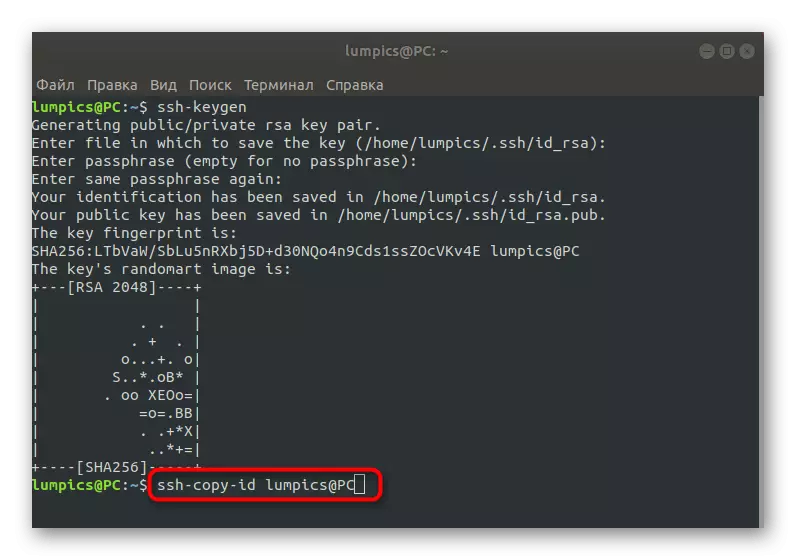

- 「端末」を開き、そこにSSH-Keygenと入力します。

- キーへのパスを保存する場所を個別に選択できます。変更が望まれない場合は、Enterキーを押すだけです。

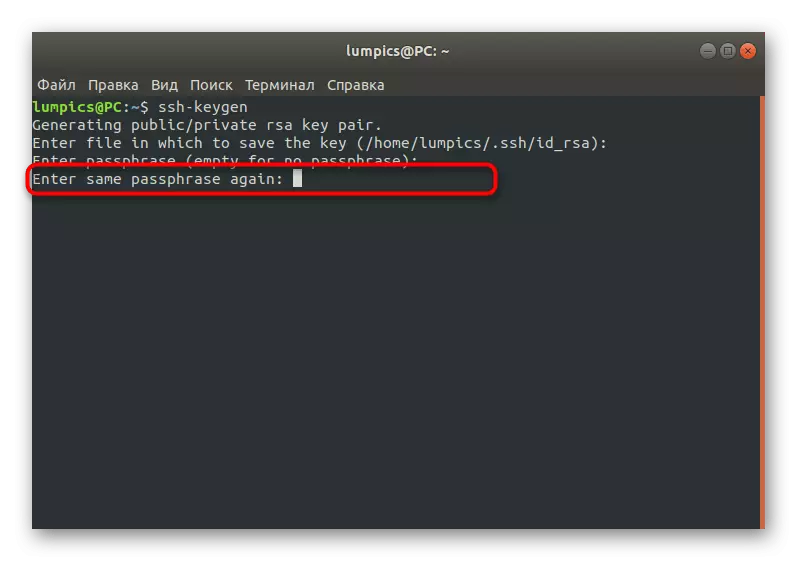

- これで開いたキーが作成されました。コードフレーズで保護できます。このオプションを有効にしたくない場合は、表示された文字列に入力するか空のままにします。

- キーフレーズを入力すると、確認するためにもう一度指定する必要があります。

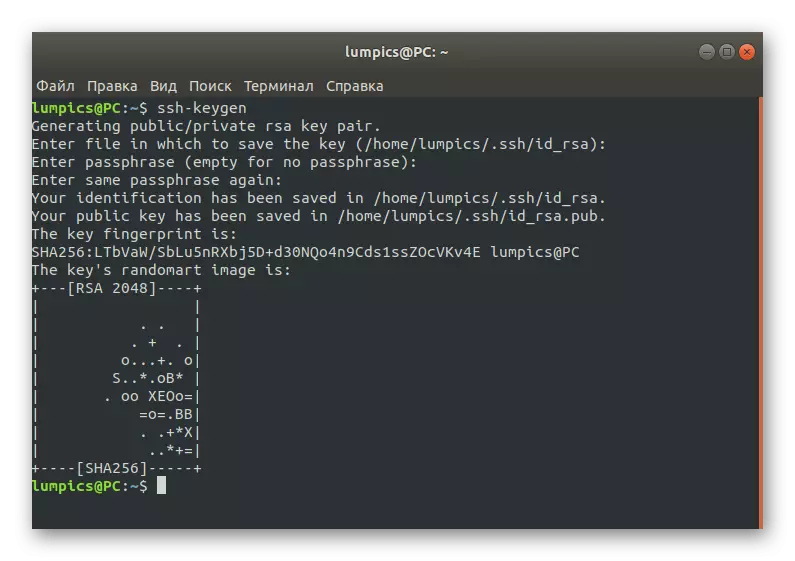

- 公開鍵の作成の通知が表示されます。ご覧のとおり、HEは一連のランダムなシンボルを割り当てられ、ランダムアルゴリズムで画像が作成されました。

行わ行動のおかげで、秘密鍵と公開鍵が作成されました。彼らは、デバイス間の接続のために関与することになります。今、あなたは、サーバーに公開鍵をコピーする必要があり、あなたはさまざまな方法でこれを行うことができます。

サーバに公開鍵をコピーします。

Debianのでは、あなたがサーバーに公開鍵をコピーすることが可能な3つのオプションがあります。私たちは、すぐに将来の最適な選択をするために、すべてのそれらに慣れる示唆しています。これは、のいずれかの方法が合わないか、ユーザーのニーズを満たしていないような状況では適切です。

方法1:SSH-コピー-IDチーム

SSH-COPY-IDコマンドを使用することを意味最も簡単なオプションを使用してみましょうスタート。デフォルトでは、このユーティリティは、すでにOSに組み込まれているので、事前にインストールする必要はありません。その構文はまた、可能な限り最も簡単です、あなたは、このようなアクションを実行する必要があります。

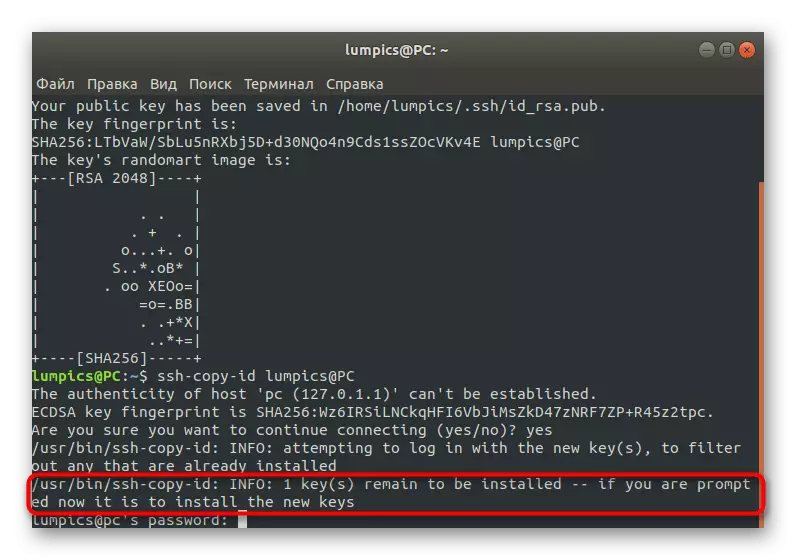

- コンソールでは、REMOTE_HOST @ユーザ名にSSH-コピー-IDコマンドを入力し、それを活性化させます。送信が正常に経過しているので、ターゲットコンピュータのアドレスにREMOTE_HOST @ユーザー名を置き換えます。

- あなたが最初に接続しようとすると、あなたがメッセージ「ホストの信頼性 『203.0.113.1(203.0.113.1)』を表示されます確立することができないECDSA鍵のフィンガープリントIS FD:FD:D4:F9:77:FE:73 :84:E1:55:00:AD:D6:6D:22:。?。あなたは(YES / NO)を接続し続けたい鉄あなたは確かにYES "接続を継続するために肯定的な回答を選択します。

- その後、ユーティリティは独立して検索し、キーをコピーするように動作します。すべてがうまくいった場合、結果として、通知は「/ USR / BIN / SSH-コピー-ID」は、スクリーン上に表示されます:情報:新しいキー(複数可)を使用してログインしようとすると、任意のこと、Aladyをフィルタリングしますインストールは/ usr / binに/ SSH-コピー-ID:INFO:1キー(複数可)がインストールされずに残っている-あなたが今、求められた場合には、新しいキー[email protected]'sパスワードをインストールすることです:」。パスワードを入力し、直接リモートデスクトップを制御するために移動することができる。この手段。

また、私は、コンソールでの最初の成功の承認の後に、次の文字が表示されるように指定します:

キー(S)追加の数:1

「SSH 『[email protected]』」:今では、マシンにログインしてみてください

そして、あなたは募集必ずそれが唯一の鍵(複数可)にするためにチェック追加されました。

それはあなたが接続しようとすると、何らかの問題が発生しますもはやキーが正常にリモートコンピュータに追加されたことを言わないと。

方法2:SSH経由のエクスポートキー

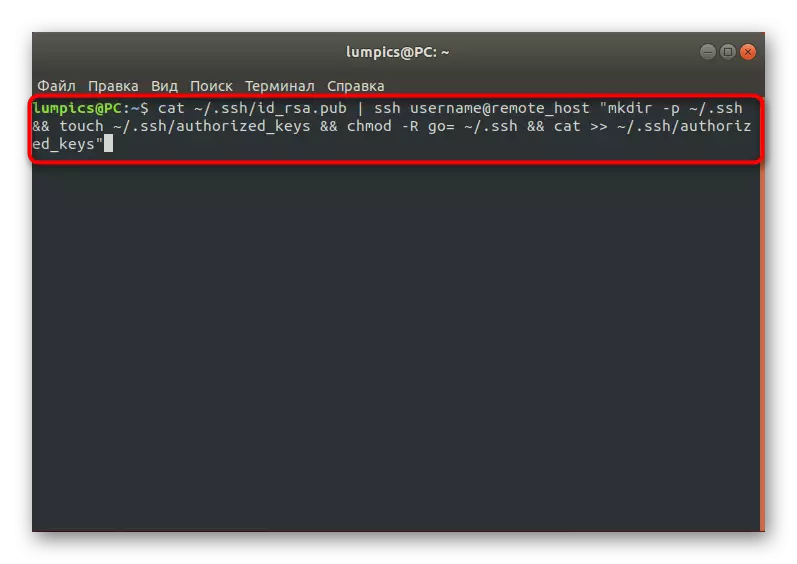

ご存知のように、公開鍵の輸出は、パスワードを入力する前にすることなく、指定されたサーバーに接続できるようになります。キーが対象のコンピュータにまだない間に手動で目的のファイルを移動するように今、あなたはパスワードを入力することにより、SSH経由で接続することができます。これを行うには、コンソールで次のコマンド猫の〜/ .ssh / id_rsa.pubを入力する必要があります| SSHユーザー名@ REMOTE_HOST "ます。mkdir -pの〜/ .ssh &&タッチの〜/ .ssh / authorized_keysに&& chmodの-r =の〜/ .ssh &&猫>>の〜/ .ssh / authorized_keysに行きます。"

通知が画面に表示されなければなりません。

ホストの信頼「203.0.113.1(203.0.113.1)は」確立できません。

ECDSA鍵の指紋IS FD:FD:D4:F9:77:FE:73:84:E1:55:00:AD:D6:6D:22:FE。

あなた確かにあなたは(YES / NO)の接続を続行したいです?。

接続を継続することを確認してください。公開鍵は自動的にauthorized_keysにコンフィギュレーションファイルの末尾にコピーされます。このエクスポート手順では、終了することが可能です。

方法3:手動コピーキー

この方法では、ターゲットコンピュータへのリモート接続を作成する能力を持っていないが、それへの物理的なアクセスがあり、それらのユーザーに合わせます。この場合、キーが独立して転送する必要があります。まず始めに、猫の〜/ .ssh / id_rsa.pubを介してサーバPC上でそれについての情報を決定します。

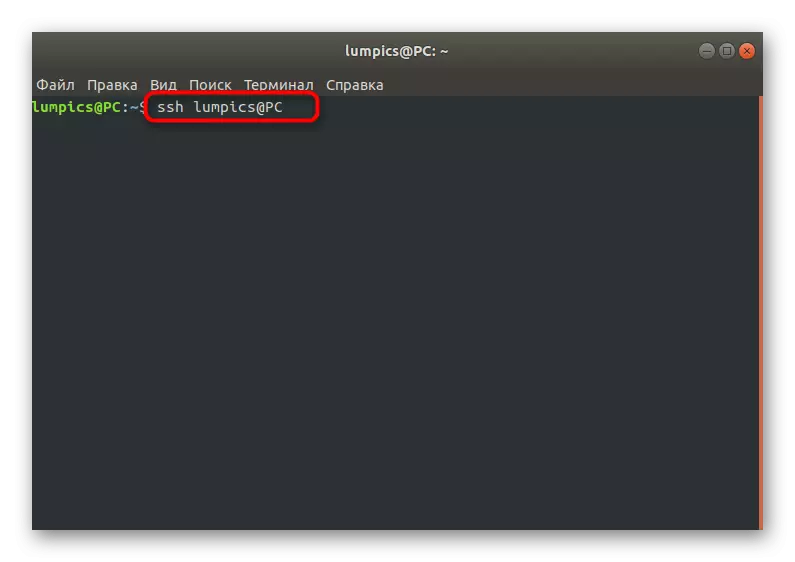

コンソールは、文字== DEMO @ TESTのセットとしてSSH-RSA文字列+キーを表示されます。今あなたがMKDIR -pの〜/ .sshを入力して、新しいディレクトリを作成する必要があります別のコンピュータに行くことができます。それはまたのauthorized_keysという名前のテキストファイルを追加します。これは、公開鍵のエコー+行>>の〜/ .ssh / authorized_keysに経由してあり、特定の以前のキーを挿入するだけ残っています。その後、認証前、パスワード入力なしで利用できるようになります。これは、REMOTE_HOST @ユーザー名が必要なホストの名前に置き換えてくださいREMOTE_HOSTコマンド、@ SSHユーザー名を介して行われます。

パスワードを入力せずに接続することを可能にする新しいデバイスに公開鍵を転送することができだけの方法と考えられるが、今のエントリのフォームがまだ表示されます。物事のこのような位置は、単純passwording、攻撃者がリモートデスクトップにアクセスすることができます。次は、特定の設定を行うことで、セキュリティを確保するために提供します。

無効化パスワード認証

先に述べたように、このようなキーをmisractingの手段があるので、パスワード認証の可能性は、リモート接続の安全性の弱点になることができます。私たちは、あなたがあなたのサーバーの最大の保護に興味を持っている場合は、このオプションを無効にお勧めします。あなたはこのようにそれを行うことができます。

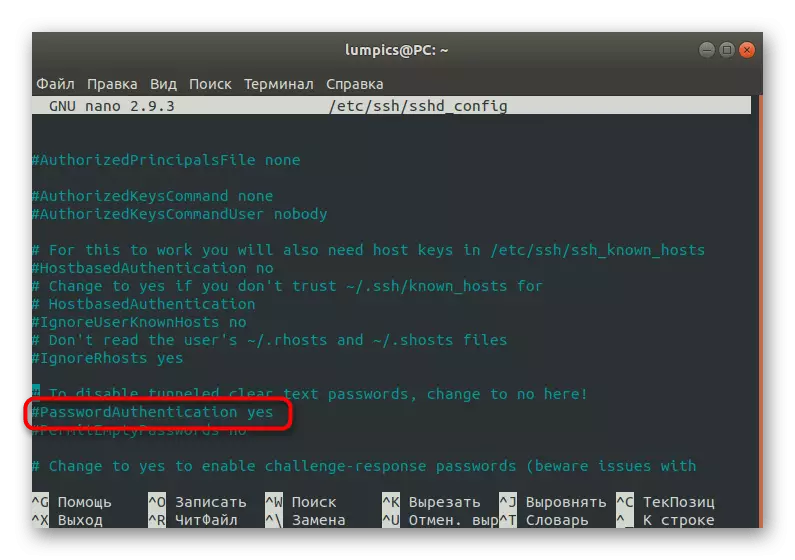

- 任意の便利なテキストエディタ、それは、例えば、geditのか、ナノ経由では、/ etc / ssh / sshd_config設定ファイルを開きます。

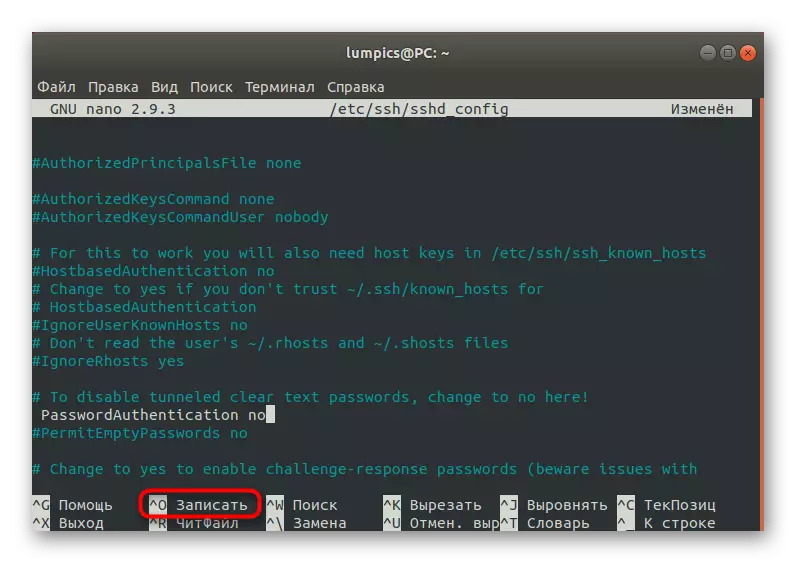

- 開いたリストで、「PasswordAuthenticationを」文字列を検索し、このコマンドをアクティブに#記号を削除します。オプションを無効にするにはNOをYESの値を変更します。

- 完了時には、Ctrl + Oは、変更を保存します。

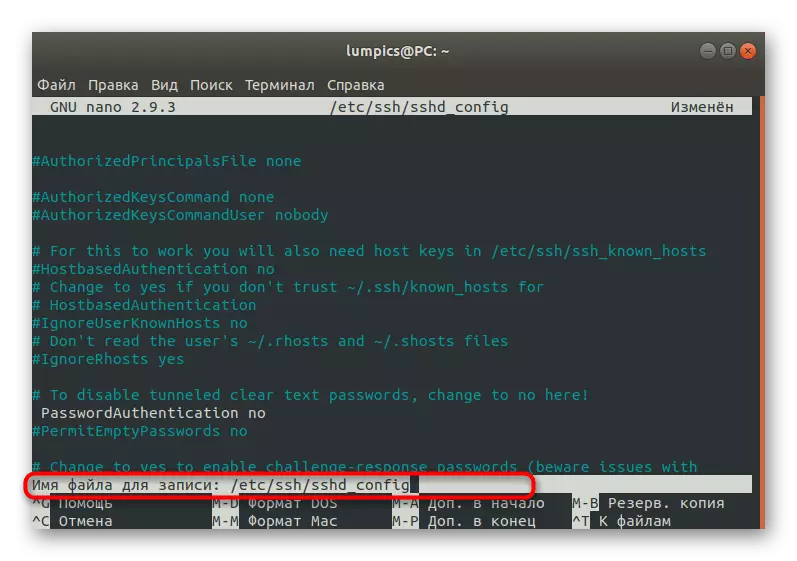

- ファイルの名前を変更しないでください、単にセットアップを使用するには、Enterキーを押します。

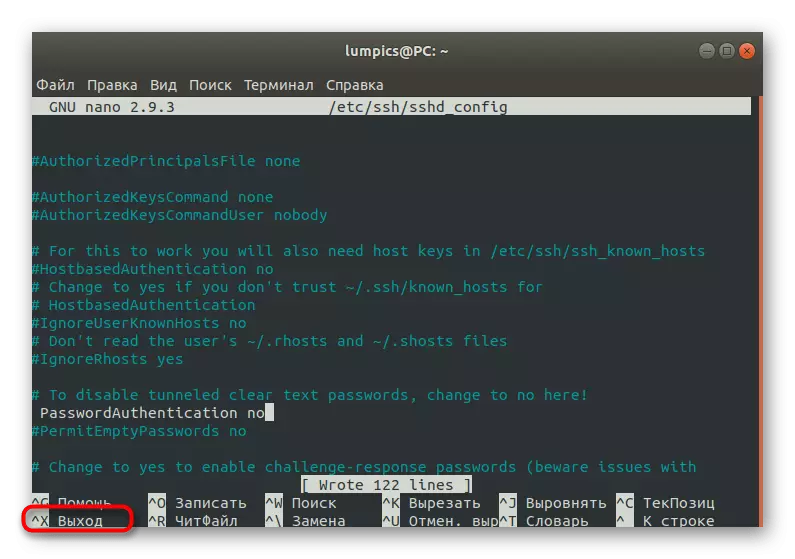

- Ctrl + Xをクリックしてテキストエディタを残すことができます。

- すべての変更はSSHサービスを再起動した後にのみ有効になりますので、sudo systemctl restart sshを介してすぐに実行します。

行動の結果、パスワード認証の可能性は無効になり、入力は2つのRSAキーの後にのみ利用可能になります。同様の構成があるときにこれを考慮してください。

ファイアウォールパラメータの設定

今日の素材の最後には、ファイアウォールの構成について説明します。これは、化合物の許可または禁止に使用されます。私たちは、複雑なファイアウォール(UFW)を踏み出して、メインポイントによってのみ渡します。

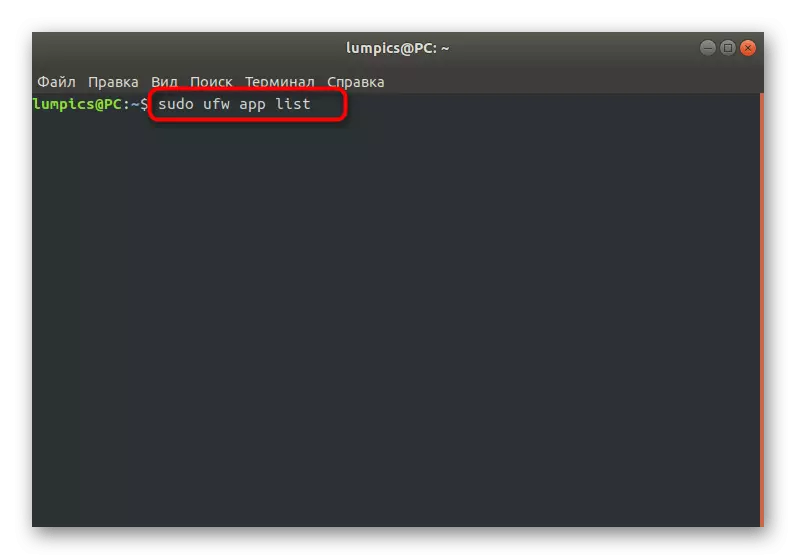

- まず、既存のプロファイルのリストを確認しましょう。 sudo ufwアプリリストを入力してEnterをクリックしてください。

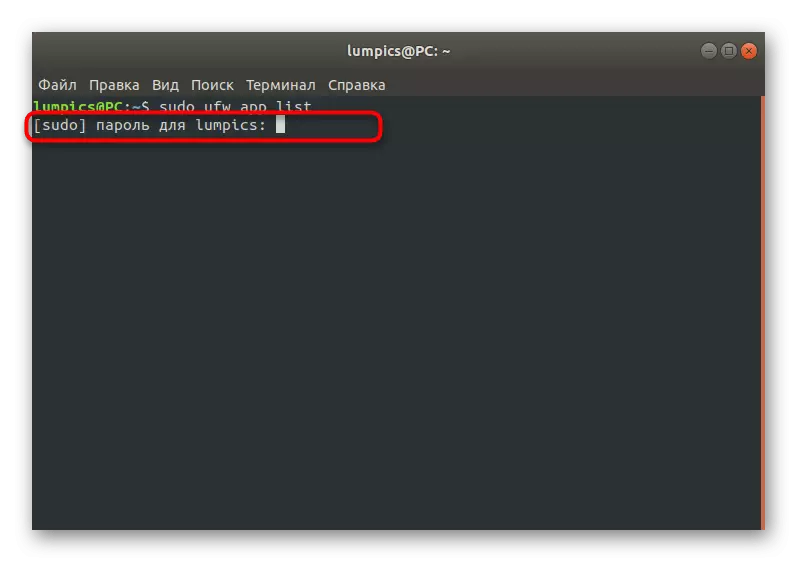

- スーパーユーザーパスワードを指定してアクションを確認してください。

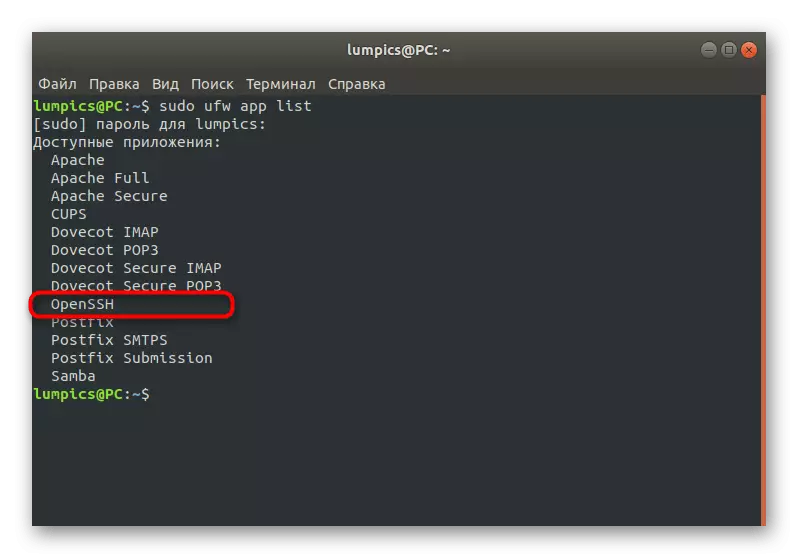

- リストにSSHを置きます。この行がそこに存在する場合は、すべてが正しく機能することを意味します。

- sudo ufwを書くことによって、このユーティリティを介して接続を許可します。

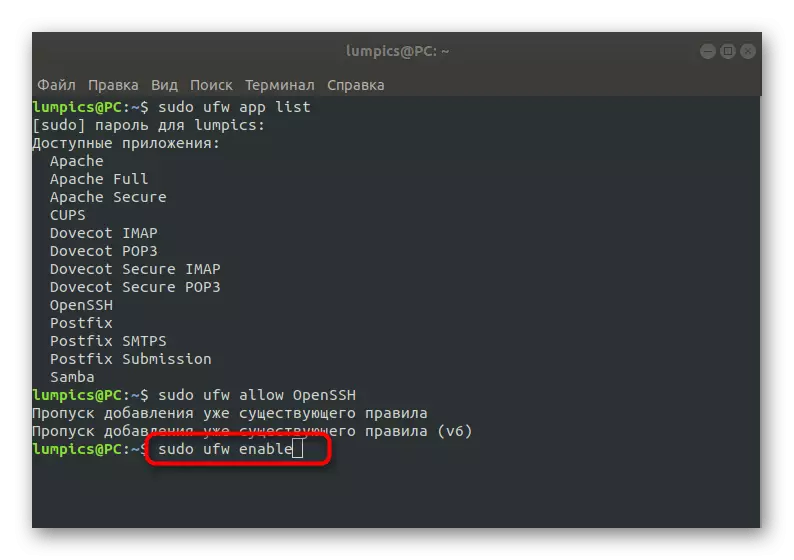

- ファイアウォールをオンにしてルールを更新します。これはsudo ufw enableコマンドを通して行われます。

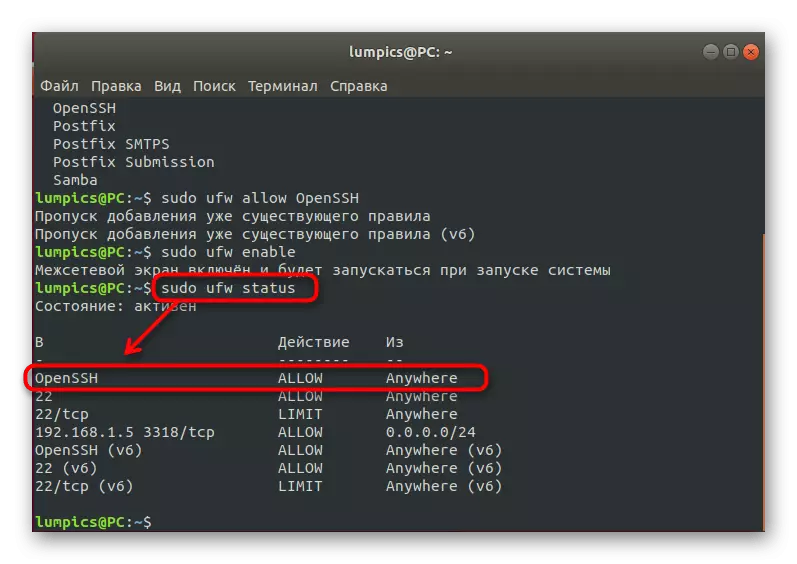

- sudo UFWのステータスを入力して、いつでもファイアウォールの現在のステータスを確認できます。

このプロセスでは、DebianのSSH設定は完了です。ご覧のとおり、観察する必要がある多くの異なるニュアンスと規則があります。もちろん、1つの記事の枠組みの中で、絶対にすべての情報に合うことは不可能ですので、基本情報に触れています。このユーティリティに関するより詳細なデータを入手することに興味があるならば、私たちはあなた自身を公式の文書に精通させることをお勧めします。