In questo articolo - informazioni dettagliate su quali metodi possono essere utilizzati per hackerare password personalizzate e perché sei vulnerabile a tali attacchi. E alla fine troverai un elenco di servizi online che ti permetterà di scoprire se la tua password è già stata compromessa. Ci sarà anche (già lì) il secondo articolo sull'argomento, ma consiglio di leggere la lettura dalla revisione corrente, quindi vai a quello successivo.

Aggiornamento: Pronto Il seguente materiale è la sicurezza delle password, che descrive come massimizzare i loro account e password per loro.

Quali metodi sono usati per hackerare password

Per gli hacking password, non c'è una vasta gamma di varie tecniche. Quasi tutti sono noti e quasi tutti i compromessi di informazioni riservati si ottengono attraverso l'uso di singoli metodi o combinazioni di ciò.Phishing

Il modo più comune a cui oggi è "leader" delle password dei servizi postali popolari e dei social network è il phishing, e questo metodo funziona per una percentuale molto ampia di utenti.

L'essenza del metodo è che ti cadi, come pensi, un sito familiare (lo stesso Gmail, VC o compagni di classe, ad esempio), e per una ragione o l'altra, ti viene chiesto di inserire il tuo nome utente e password (per il tuo nome utente e password (per il nome utente Entrata, conferma di qualcosa, per il suo turno, ecc.). Subito dopo aver inserito la password risulta essere agli intrusi.

Come succede: è possibile ricevere una lettera, presumibilmente dal servizio di supporto, che è riportato sulla necessità di inserire l'account e viene assegnato il collegamento, quando si passa al quale si apre il sito, esattamente copiato originale. Un'opzione è possibile quando dopo un'installazione casuale di software indesiderato su un computer, le impostazioni del sistema vengono modificate in modo tale da inserire il browser dell'indirizzo nella barra degli indirizzi, in realtà si innamora del sito di phishing esattamente allo stesso modo.

Come ho notato, molti utenti incontrano questo, e di solito è associato alla disattenzione:

- Al ricevimento della lettera, che in una forma o in un'altra offerta per inserire il tuo account su un particolare sito, prestare attenzione al fatto che sia stato inviato dall'indirizzo della posta su questo sito: gli indirizzi simili vengono solitamente utilizzati. Ad esempio, invece di [email protected], potrebbe essere [email protected] o qualcosa di simile. Tuttavia, l'indirizzo corretto non garantisce sempre che tutto sia in ordine.

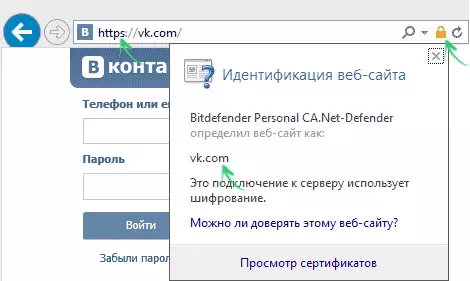

- Prima di inserire la tua password, guarda attentamente nella barra degli indirizzi del browser. Prima di tutto, dovrebbe essere specificato che il sito che vuoi andare. Tuttavia, nel caso del software dannoso sul computer, questo non è sufficiente. Dovrebbe inoltre essere pagato alla presenza di una crittografia della connessione che può essere determinata utilizzando il protocollo HTTPS anziché HTTP e l'immagine del "Blocco" nella barra degli indirizzi, facendo clic su cui è possibile assicurarsi che tu sia su questo posto. Quasi tutte le risorse gravi che richiedono il login per utilizzare la crittografia.

A proposito, noto che gli attacchi e i metodi di phishing della generazione della password (descritti di seguito) non significano oggi il faticoso lavoro vigoroso di una persona (cioè, non ha bisogno di introdurre un milione di password a mano) - tutti rendono speciale Programmi, rapidamente e in grandi volumi e poi riferiscono il successo dell'attaccante. Inoltre, questi programmi non possono funzionare sul computer di un hacker e nascosto sui tuoi e migliaia di altri utenti, che a volte aumentano l'efficacia dell'hacking.

Selezione di password

Gli attacchi con la selezione della password (forza bruta, forza rude in russo) è anche sufficientemente comune. Se alcuni anni fa, la maggior parte di questi attacchi sono stati davvero debitori di tutte le combinazioni di un determinato set di caratteri per compilare password di una certa lunghezza, quindi al momento tutto è un po 'più semplice (per gli hacker).L'analisi dei popolati trapelata negli ultimi anni negli ultimi anni mostra che meno della metà di loro sono uniche, mentre su quei siti dove "live" "vivono" gli utenti prevalentemente inesperti, la percentuale è completamente piccola.

Cosa significa questo? In generale, il fatto che l'hacker non abbia bisogno di risolvere milioni di combinazioni non regolari: avendo una base di 10-15 milioni di password (numero approssimativo, ma vicino alla verità) e sostituire solo queste combinazioni, può hackerare quasi la metà di i conti su qualsiasi sito.

Nel caso di un attacco focalizzato su un account specifico, oltre al database può essere utilizzato un semplice busto e il software moderno consente di farlo relativamente rapidamente: la password di 8 caratteri può essere violata in pochi giorni (e Se questi caratteri sono una data o una combinazione di nome e date che non sono non comuni - in minuti).

Nota: Se si utilizza la stessa password per vari siti e servizi, non appena la password e l'indirizzo e-mail corrispondente saranno compromessi su uno qualsiasi di essi, utilizzando lo speciale per la stessa combinazione di login e password, verrà testata su centinaia di altri siti. Ad esempio, immediatamente dopo la perdita di diversi milioni di password Gmail e Yandex alla fine dell'anno scorso, l'ondata di hacking di account di origine, vapore, battaglia.net e uplay (penso, e molti altri, semplicemente mi sono affascinanti con il specificato Servizi di gioco).

Siti di hacking e ricezione di password hash

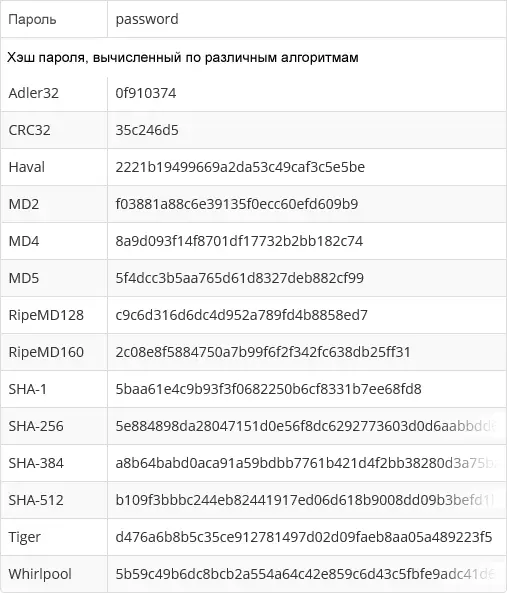

La maggior parte dei siti seri non memorizza la tua password nel modulo in cui lo sai. Solo l'hash è memorizzato nel database: il risultato dell'applicazione di una funzione irreversibile (cioè da questo risultato non può essere ottenuta nuovamente dalla password) alla password. Al tuo ingresso al sito, l'hash viene ricalcolato e, se coincide con ciò che viene memorizzato nel database, quindi è stata inserita correttamente la password.

Poiché è facile indovinare, è hashi, e non le password stesse solo per motivi di sicurezza, in modo che con un potenziale hacking e ricevuta dell'unerto utente del database, non è stato possibile utilizzare le informazioni e scoprire le password.

Tuttavia, abbastanza spesso, per farlo può:

- Per calcolare l'hash, alcuni algoritmi sono usati, per lo più noti e comuni (cioè tutti possono usarli).

- Avere basi con milioni di password (dal punto del busto), l'attaccante ha anche accesso all'Hash di queste password calcolate da tutti gli algoritmi accessibili.

- Mappatura delle informazioni Dal database ricevuto e dalle password di hashing ricevute dalla propria base, è possibile determinare quale algoritmo viene utilizzato e riconosciuto le password reali per parte delle voci nel database da un semplice confronto (per tutti i senzasiatici). E i mezzi di estinzione ti aiuteranno a scoprire il resto delle password uniche, ma brevi.

Come puoi vedere, commercializzare accuse di vari servizi che non memorizzano le tue password sul loro sito web, non necessariamente proteggerti dalla sua perdita.

Spyware spyware.

Spyware o Spyware: una vasta gamma di software dannoso è nauseata su un computer (anche le funzioni SPY possono essere incluse in un tipo di software necessario) e la raccolta di informazioni sull'utente.Tra le altre cose, i singoli tipi di spyware, ad esempio, KeyLoggers (programmi che tracciano i tasti cliccati) o gli analizzatori del traffico nascosti possono essere utilizzati (e utilizzati) per ottenere password personalizzate.

Domande di recupero di ingegneria sociale e password

Secondo Wikipedia, l'ingegneria sociale ci sta dicendo - il metodo di accesso alle informazioni basato sulle peculiarità della psicologia di una persona (qui può essere attribuita e menzionata sopra il phishing). Su Internet puoi trovare molti esempi di utilizzo di ingegneria sociale (consiglio di cercare e leggere - è interessante), alcuni dei quali colpiscono con la loro eleganza. In termini generali, il metodo è ridotto al fatto che quasi tutte le informazioni necessarie per accedere alle informazioni riservate possono essere ottenute utilizzando la debolezza umana.

E darò solo un esempio domestico semplice e non particolarmente elegante relativo alle password. Come sapete, su molti siti per ripristinare la password, è sufficiente introdurre una risposta alla domanda del test: A quale scuola hai studiato, il nome da nubile della madre, il soprannome di un animale domestico ... anche se hai Non ha più posizionato queste informazioni nell'accesso aperto sui social network, come pensi che sia difficile con l'aiuto degli stessi social network, con familiarità con te, o conosciuto appositamente, ottenere in modo discreto tali informazioni?

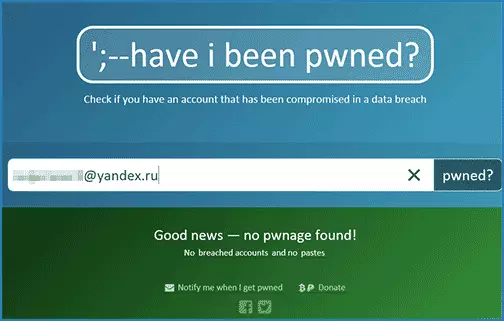

Come scoprire cosa è stato violato la tua password

Bene, alla fine dell'articolo, diversi servizi che ti permettono di scoprire se la tua password è stata hackerata conciliare il tuo indirizzo e-mail o il nome utente con i database della password che sono stati in accesso agli hacker. (Mi sorprendo leggermente che tra loro troppa percentuale di database dai servizi di lingua russa).

- https://haveibeenpwned.com/

- https://breachalarm.com/

- https://pwnedlist.com/query.

Hai scoperto il tuo account nella lista dei famosi hacker? Ha senso cambiare la password, ma in più dettagli sulle pratiche sicure in relazione alle password dell'account scriverò nei prossimi giorni.