Գրեթե յուրաքանչյուր առաջադեմ օգտվող Ուբունտու շահագրգռված է իր ցանցի անվտանգությունն ապահովելը: Բացի այդ, շատերը օգտագործում են որոշակի ցանցային կոմունալ ծառայություններ, որոնք ճիշտ կաշխատեն միայն firewall- ում հատուկ կանոններ ունենալուց հետո: Այսօր մենք ուզում ենք զրուցել Firewall- ը UFW- ի օրինակով (բարդ Firewall) օրինակով կազմաձեւելու մասին: Սա Firewall- ի կանոնների իրականացման ամենահեշտ գործիքն է, ուստի առաջարկվում է նորաստեղծ օգտվողների եւ նրանց, ովքեր բավարարված չեն չափազանց բարդ ճարպերի գործառույթներով: Եկեք քայլ առ քայլ հաշվի առնենք հավաքման ամբողջ ընթացակարգը, ապամոնտաժեք հնարավոր ամենաառաջին ամենալավ ձեւին:

Կազմաձեւեք UFW- ն Ուբունտուում

Անհրաժեշտ չէ UFW տեղադրել գործառնական համակարգի մեջ, քանի որ այն առայժմ առկա է լռելյայն: Այնուամենայնիվ, ստանդարտ ձեւով այն ոչ ակտիվ է եւ ընդհանրապես չունի որեւէ կանոն: Նախ, մենք կզբաղվենք ակտիվացման հետ, այնուհետեւ կքննարկենք հիմնական գործողությունները: Այնուամենայնիվ, առաջնահերթությունը պետք է ուսումնասիրվի շարահյուսության միջոցով, եւ դա սովորաբար վերաբերում է այն օգտվողներին, ովքեր ծրագրում են շարունակական հիմունքներով օգտագործել այս firewall- ը:Քայլ 1. Սինթաքսի ուսումնասիրություն

Ինչպես գիտեք, UFW- ը վահանակային գործիք է, ինչը նշանակում է, որ այն իրականացվում է ստանդարտ «տերմինալ» կամ որեւէ այլ օգտվողի միջոցով: Այս տեսակի փոխազդեցությունը կատարվում է հատուկ տեղադրված հրամանի օգնությամբ: Նրանց բոլորը միշտ փաստաթղթերում են, բայց իմաստ չունի կարդալ հսկայական փունջ նյութերի, հատկապես այսօրվա գործիքի դեպքում: Ներածման սկզբունքը այսպիսին է. Sudo UFW ընտրանքների գործողությունների պարամետրեր: Sudo- ն պատասխանատու է Superuser- ի անունից աշխատելու համար, UFW- ն ստանդարտ փաստարկ է, որը նշում է ծրագիրը, իսկ մնացած արտահայտությունները եւ սահմանում են տեղադրված կանոնները: Նրանց համար է, որ մենք ուզում ենք ավելի մանրամասն կանգ առնել:

- Միացնելը ստանդարտ պարամետր է, որը պատասխանատու է firewall- ը միացնելու համար: Այս դեպքում այն ավտոմատ կերպով կավելացվի Autoload- ին:

- Անջատեք - անջատում է UFW- ն եւ այն հեռացնում է Autoload- ից:

- Վերբեռնեք - օգտագործվում է Firewall- ը վերագործարկելու համար: Հատկապես կարեւոր է նոր կանոններ տեղադրելուց հետո:

- Լռելյայն - նշում է, որ հաջորդ տարբերակը տեղադրվելու է լռելյայն:

- Ծառայություններ - Ակտիվացնում է տեղեկամատյանների ստեղծումը, որում կպահպանվեն Firewall- ի գործողությունների վերաբերյալ բոլոր հիմնական տեղեկատվությունը:

- Վերականգնել - Վերականգնում է բոլոր պարամետրերը մինչեւ ստանդարտ:

- Կարգավիճակը - օգտագործվում է ներկայիս վիճակը դիտելու համար:

- Show ուցադրել - Firewall- ի հաշվետվությունների արագ դիտում: Լրացուցիչ ընտրանքները կիրառելի են այս պարամետրի համար, բայց մենք նրանց մասին կխոսենք առանձին քայլով:

- Թույլ տալ, որ թույլատրելի կանոններ ավելացնելիս ներգրավված է:

- Deny- ը նույնն է, բայց դիմել է արգելելու համար:

- Մերժող - ավելացնում է մերժման կանոնը:

- Սահմանափակում - սահմանափակող կանոնների տեղադրում:

- Delete նջել - հեռացնում է նշված կանոնը:

- Տեղադրեք - Տեղադրում է կանոնը:

Ինչպես տեսնում եք, թիմեր շատ չկան: Դրանք ճշգրիտ պակաս են, քան այլ մատչելի firewall- ներում, եւ դուք կարող եք հիշել շարահյուսությունը UFW- ի հետ շփվելու մի քանի փորձերից հետո: Մնում է միայն կազմաձեւի օրինակով զբաղվել, որը նվիրված կլինի այսօրվա նյութի հետեւյալ քայլերը:

Քայլ 2. Միացնել / անջատել / վերականգնել կարգավորումները

Մենք որոշեցինք ընդգծել մի քանի կազմաձեւման պահեր մեկ փուլ, քանի որ դրանք մասամբ փոխկապակցված են եւ նման են իրականացման: Ինչպես արդեն գիտեք, UFW- ն ի սկզբանե անջատված վիճակում է, ուստի եկեք ակտիվացնենք այն, կիրառելով միայն մեկ հրաման:

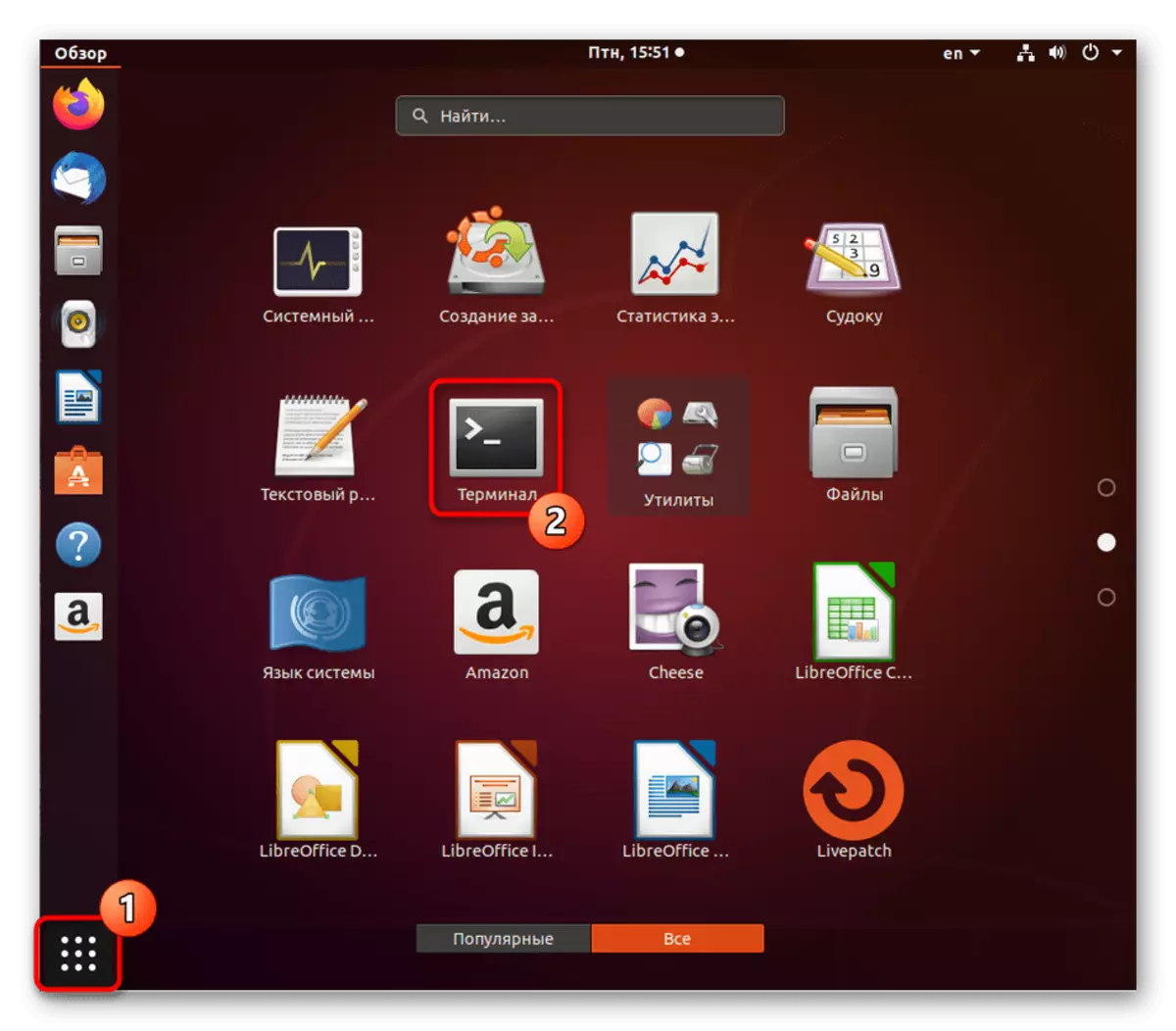

- Բացեք վահանակը դիմումներով եւ գործարկեք «տերմինալը»: Կարող եք բացել վահանակը եւ ձեզ համար հարմար այլ եղանակ:

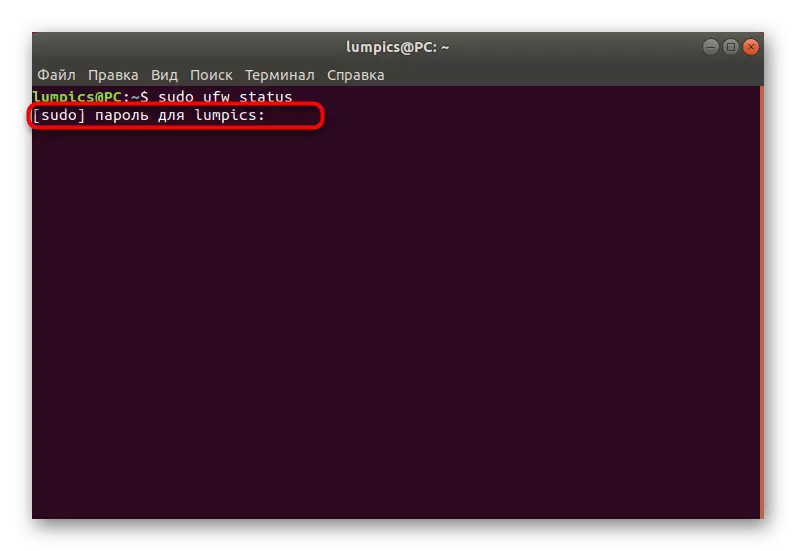

- Ակտիվացում կատարելուց առաջ ստուգեք, թերեւս ավելի վաղ, կամ մեկ այլ ծրագիր արդեն ակտիվացրել է Firewall- ը: Դա արվում է սուդո UFW կարգավիճակի հրամանը մուտքագրելով:

- Մուտքագրեք գաղտնաբառը `գերադասող իրավունքները ստանալու համար եւ սեղմեք Enter: Նկատի ունեցեք, որ միեւնույն ժամանակ, մուտքի մեթոդի նիշերը չեն ցուցադրվում անվտանգության շարքում:

- Նոր տողում դուք կստանաք տեղեկատվություն UFW- ի ներկայիս վիճակի մասին:

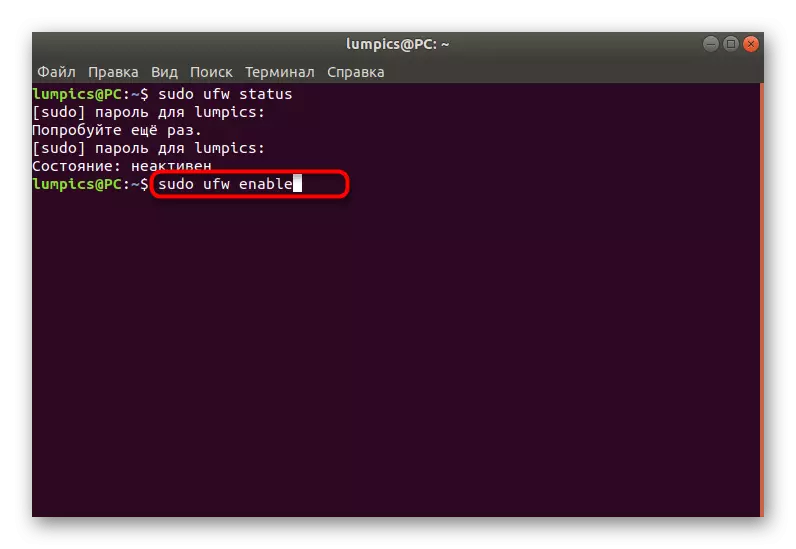

- Firewall- ի ակտիվացումը կատարվում է վերը նշված պարամետրով, եւ ամբողջ հրամանը այսպիսին է. Sudo UFW- ն հնարավորություն է տալիս:

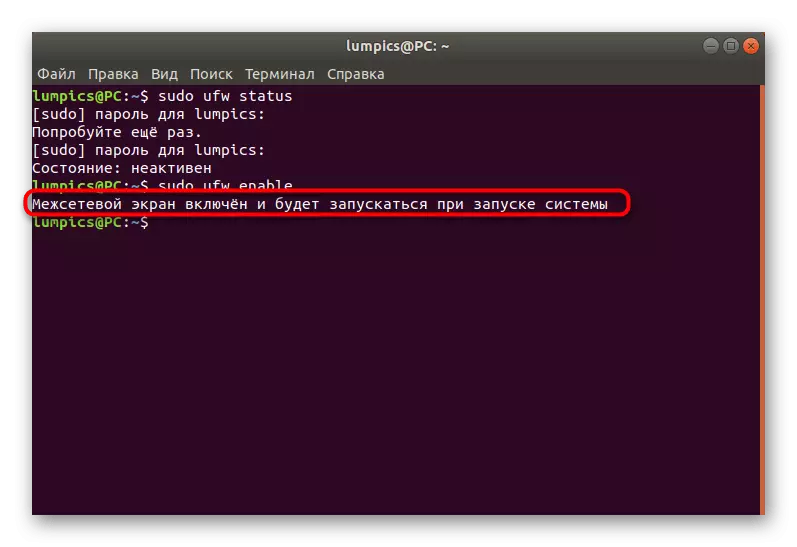

- Դուք կտեղեկացնեք, որ Firewall- ը միացված է եւ գործելու է օպերացիոն համակարգը:

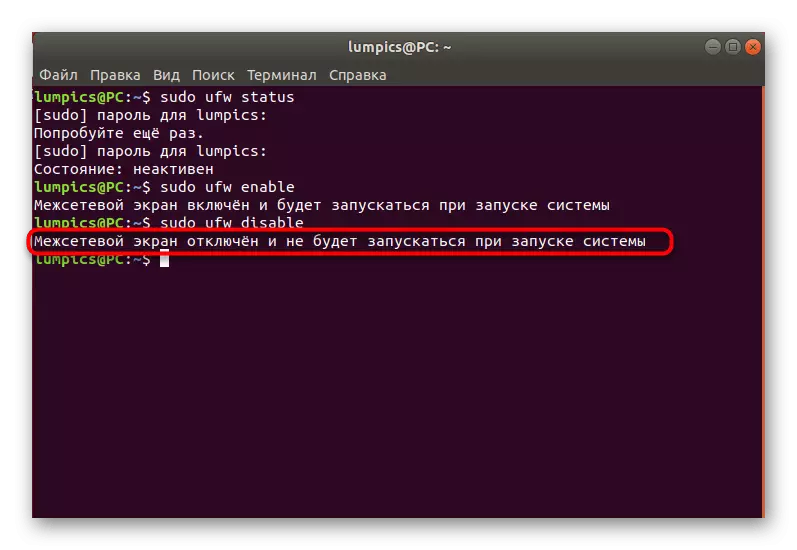

- Օգտագործեք Sudo UFW- ն անջատված է անջատելու համար:

- Դեակտիվացումը կտեղեկացնի գրեթե նույն հաղորդագրությունը:

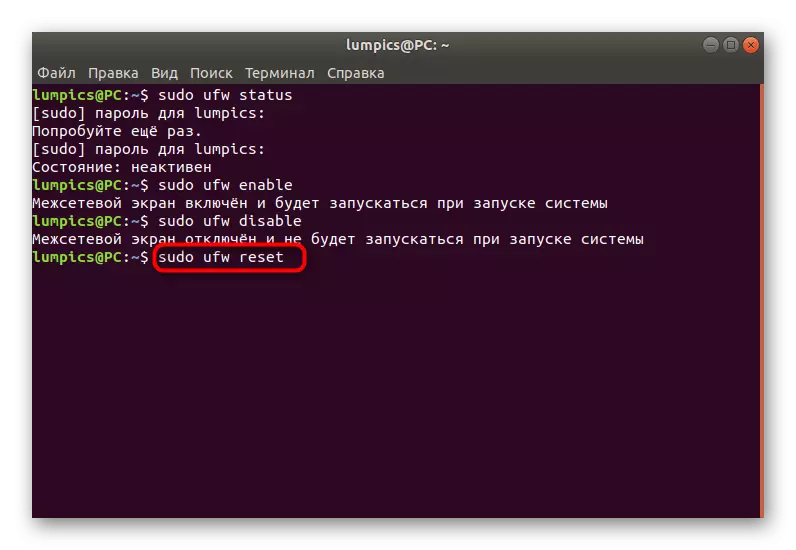

- Ապագայում, եթե անհրաժեշտ է վերափոխել կանոնները, կամ անհրաժեշտ է դա անել հիմա, տեղադրեք Sudo UFW վերափոխման հրամանը եւ սեղմեք Enter ստեղնը:

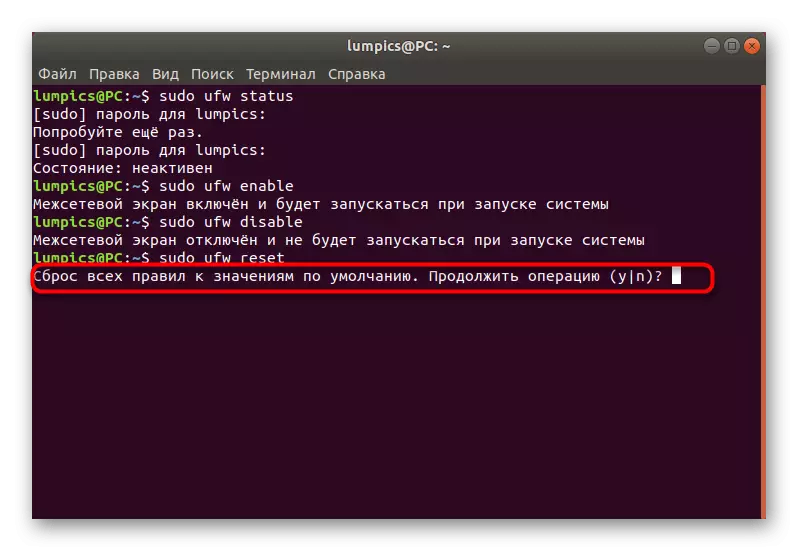

- Հաստատեք վերագործարկումը `ընտրելով համապատասխան պատասխանը:

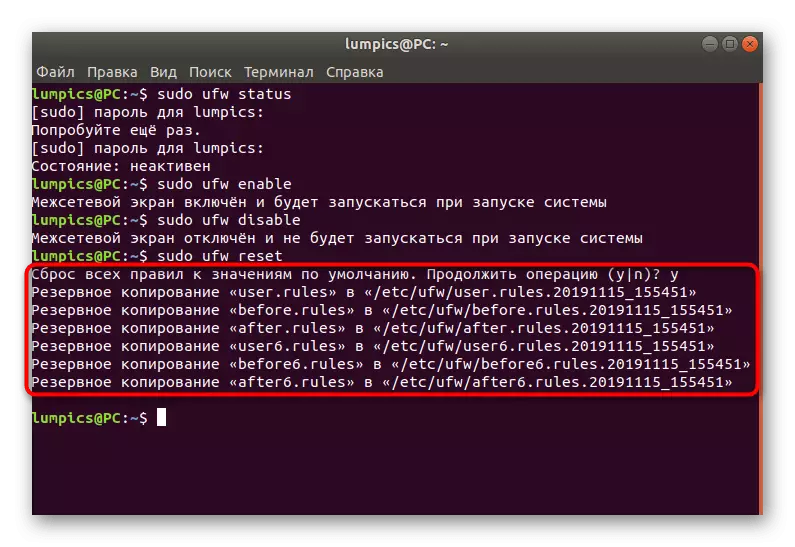

- Դուք կտեսնեք վեց տարբեր տողեր `պահուստային հասցեներով: Դուք կարող եք ցանկացած պահի տեղափոխվել այս վայր `պարամետրերը վերականգնելու համար:

Այժմ գիտեք, թե ինչպիսի թիմեր են պատասխանատու, հաշվի առնելով Firewall- ի ընդհանուր պահվածքը: Մնացած բոլոր քայլերը կանդրադառնան միայն կազմաձեւման վրա, եւ պարամետրերը իրենք են տրվում որպես օրինակ, այսինքն, դուք պետք է փոխեք դրանք, ապստամբեք ձեր կարիքներից:

Քայլ 3. Լռելյայն կանոնները սահմանելը

Պարտադիր պայմաններում կիրառեք լռելյայն կանոնները, որոնք առնչվելու են բոլոր մուտքային եւ ելքային միացություններին, որոնք չեն նշված առանձին: Սա նշանակում է, որ բոլոր մուտքային կապերը, որոնք ձեռքով չեն նշվում, արգելափակված չեն լինի, եւ ելքային հաջողությունները հաջող են: Ամբողջ սխեման իրականացվում է հետեւյալ կերպ.

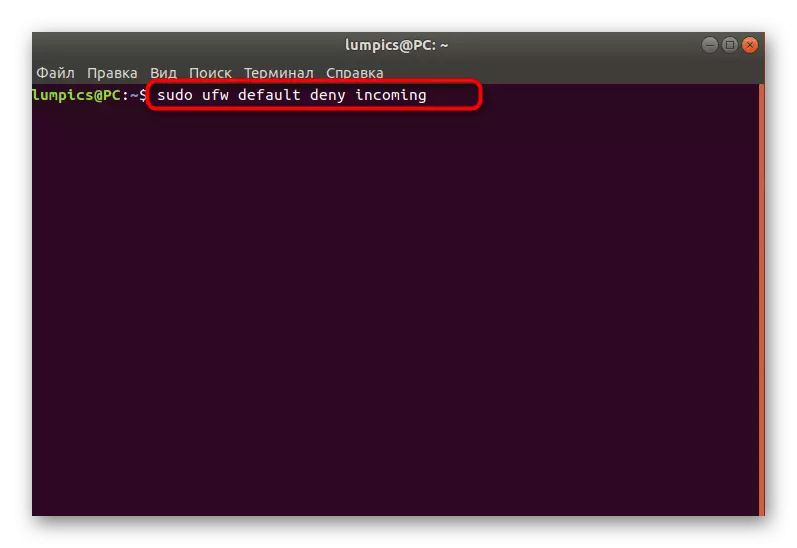

- Վազեք վահանակի նոր նստաշրջանը եւ մուտքագրեք Sudo UFW լռելյայն մերժված մուտքային հրամանը: Ակտիվացրեք այն `սեղմելով Enter ստեղնը: Եթե դուք արդեն ծանոթացել եք վերը նշված շարահյուսական կանոններին, գիտեք, որ սա նշանակում է արգելափակել բոլոր մուտքային կապերը:

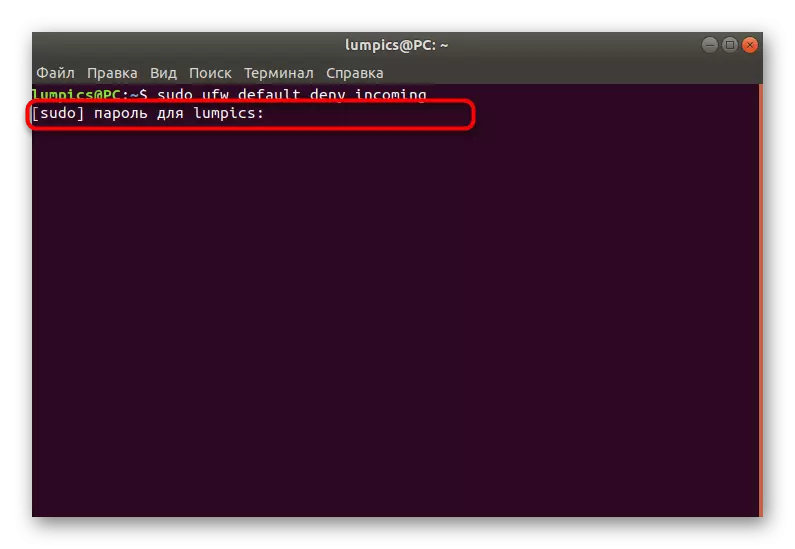

- Պարտադիր վիճակում ձեզ հարկավոր է մուտքագրել գերտերության գաղտնաբառ: Դուք դա կտեսնեք ամեն անգամ, երբ սկսեք նոր վահանակների նստաշրջան:

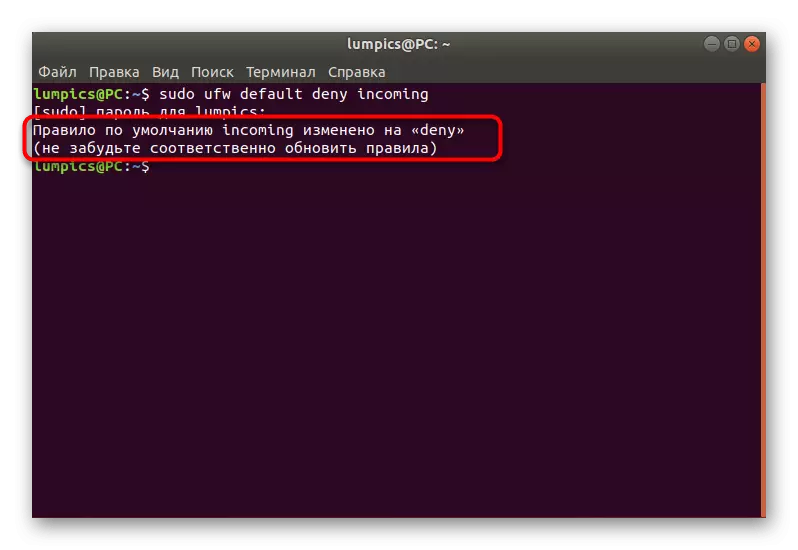

- Հրամանատարը կիրառելուց հետո ձեզ կտեղեկացվի, որ լռելյայն կանոնն ուժի մեջ է մտել:

- Ըստ այդմ, ձեզ հարկավոր է սահմանել երկրորդ հրամանը, որը կլուծի արտագնա միացությունները: Կարծես թե այսպիսին է. Sudo UFW- ի լռելյայն թույլ է տալիս ելքային:

- Մեկ անգամ եւս հաղորդագրություն է հայտնվում կանոնների կիրառման վրա:

Այժմ դուք չեք կարող անհանգստանալ այն փաստից, որ ցանկացած անհայտ մուտքային կապի փորձ հաջող կլինի, եւ ինչ-որ մեկը կկարողանա մուտք գործել ձեր ցանց: Եթե դուք չեք պատրաստվում արգելափակել բացարձակապես ներգնա կապի բոլոր փորձերը, բաց թողեք վերը նշված կանոնը եւ տեղափոխվեք ձեր սեփական ստեղծագործությունը, ուսումնասիրելով հաջորդ քայլը:

Քայլ 4. Firewall- ի ձեր սեփական կանոնները ավելացնելը

Firewall- ի կանոններ. Հիմնական կարգավորելի տարբերակ, որի համար օգտագործողները եւ UFW- ն օգտագործում են: Մենք կքննարկենք մուտքի թույլտվության օրինակ, ինչպես նաեւ մի մոռացեք նավահանգիստների արգելափակման մասին, նայեք Openssh գործիքին: Սկսելու համար հարկավոր է հիշել լրացուցիչ շարահյուսական հրամաններ, որոնք պատասխանատու են կանոնները ավելացնելու համար.

- UFW anyman_name_

- UFW- ն թույլ է տալիս նավահանգիստը

- UFW- ն թույլ է տալիս նավահանգիստ / արձանագրություն

Դրանից հետո դուք կարող եք ապահով կերպով սկսել թույլատրելի կամ արգելողական կանոններ ստեղծել: Եկեք գործ ունենանք յուրաքանչյուր տեսակի քաղաքական գործչի հետ:

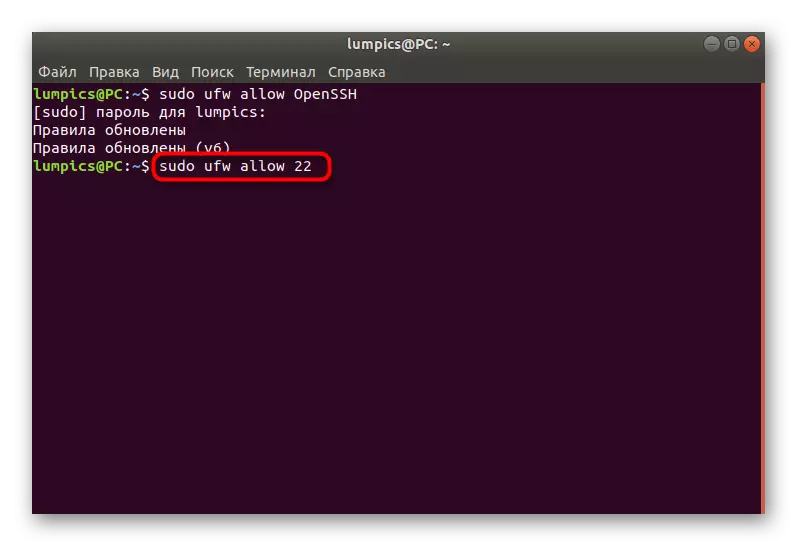

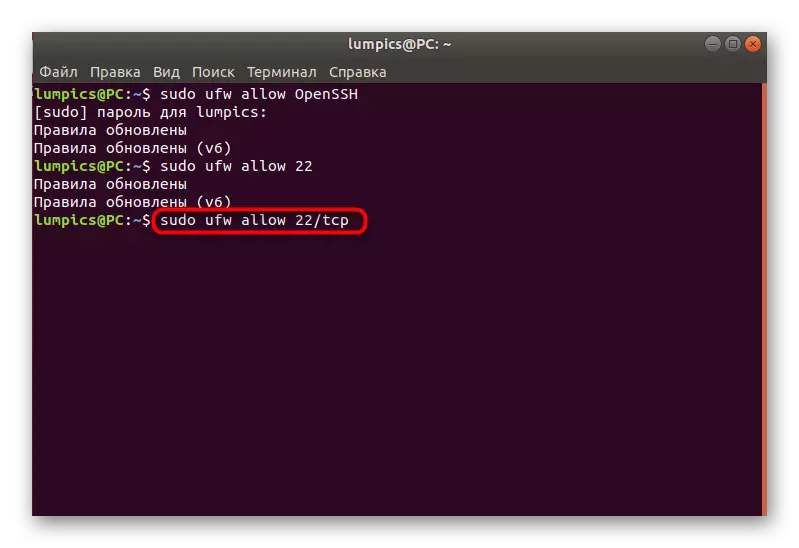

- Օգտագործեք Sudo UFW- ն թույլ է տալիս բացել ծառայության նավահանգիստներին մուտք գործել:

- Ձեզ կտեղեկացվի, որ կանոնները թարմացվել են:

- Կարող եք մուտք գործել, նշելով նավահանգիստը, ոչ թե ծառայության անվան անվանումը, որը այսպիսին է, Sudo UFW- ն թույլ է տալիս 22:

- Նույնը տեղի է ունենում նավահանգստի / արձանագրության միջոցով `Sudo UFW- ն թույլ է տալիս 22 / TCP:

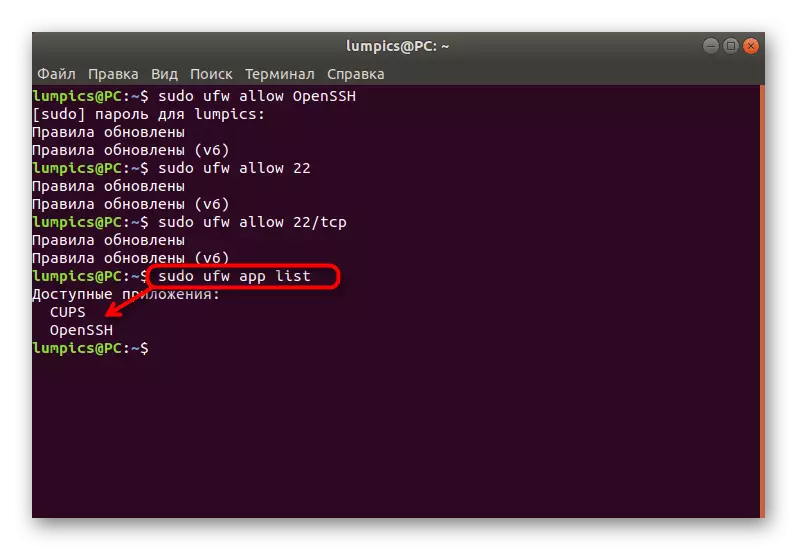

- Կանոնները կատարելուց հետո ստուգեք առկա ծրագրերի ցանկը `մուտքագրելով SUDO UFW հավելվածների ցուցակը: Եթե ամեն ինչ հաջողությամբ կիրառվեր, անհրաժեշտ ծառայությունը կհայտնվի հետեւյալ տողերից մեկում:

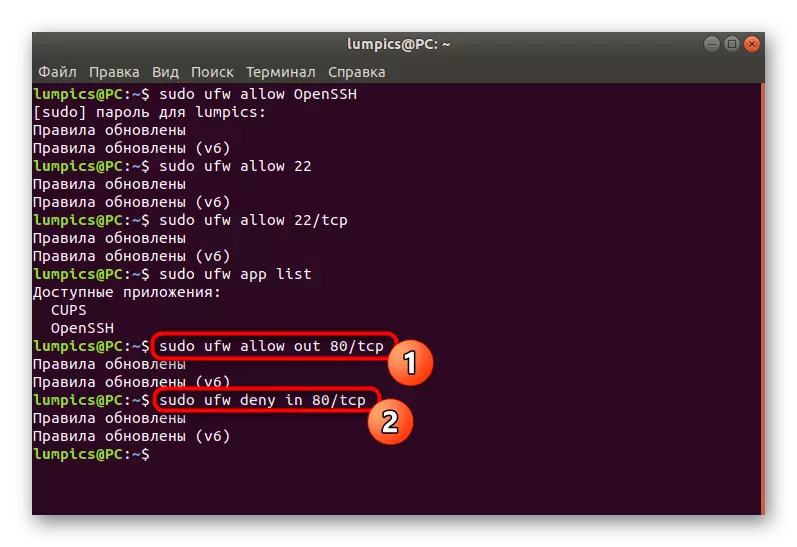

- Ինչ վերաբերում է թույլտվություններին եւ արգելել երթեւեկության փոխանցումը նավահանգիստների վրա, դա արվում է UFW մուտք գործելով, թույլ տալ շարահյուսության ուղղությունը: Պատկերասրահում դուք այնուհետեւ տեսնում եք նավահանգստի արտագնա երթեւեկության լուծման օրինակ (Sudo UFW- ն թույլ է տալիս 80 / TCP), ինչպես նաեւ 10-րդ / TCP- ում նույն ուղղությամբ իրականացվող քաղաքականությունը:

- Եթե ձեզ հետաքրքրում է սինթաքսի ավելի լայն ձեւավորում մուտք գործելով քաղաքականություն ավելացնելը, UFW- ն թույլ է տալիս proto օրինակ proto օրինակ protofer prograte to ip_nage port_name:

Քայլ 5. Սահմանի սահմանման կանոնների տեղադրում

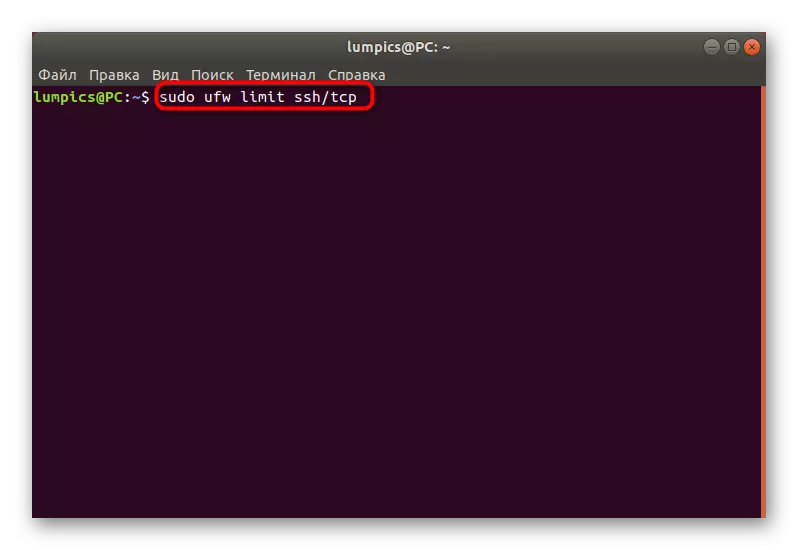

Մենք բերեցինք սահմանային կանոնների տեղադրման թեման առանձին փուլում, քանի որ անհրաժեշտ կլինի ավելին խոսել այս մասին: Այս կանոնը սահմանափակում է միացված IP հասցեների քանակը մեկ նավահանգստում: Այս պարամետրի առավել ակնհայտ օգտագործումը պաշտպանում է գրոհներից, որոնք մտադիր են գաղտնաբառեր: Ստանդարտ քաղաքականության տեղադրում հետեւյալն է.

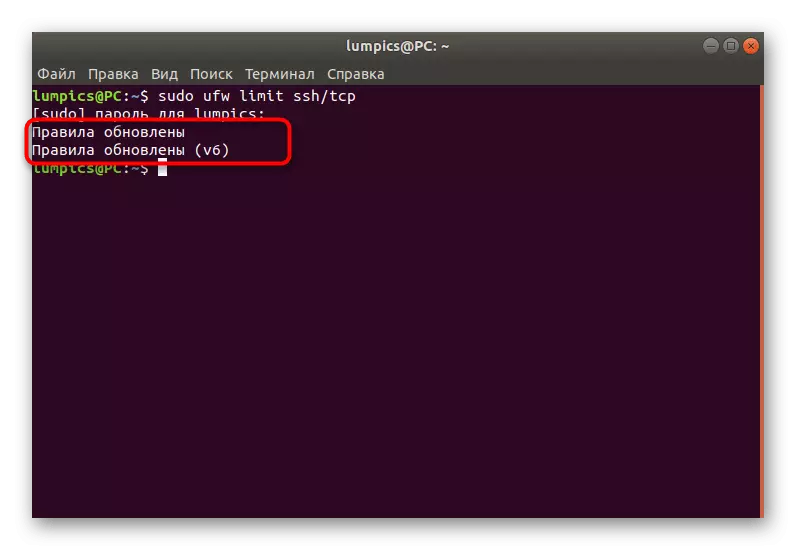

- Վահանակում Sudo UFW- ն սահմանափակում է SSH / TCP- ն եւ կտտացրեք Enter- ին:

- Մուտքագրեք գաղտնաբառը ձեր Superuser հաշվից:

- Ձեզ կտեղեկացվի, որ կանոնների թարմացումը հաջողությամբ անցել է:

Նույն կերպ սահմանափակումների եւ այլ դիմումների քաղաքականություններ են ստեղծվում: Օգտագործեք այս ծառայության անվան, նավահանգստի կամ նավահանգստի / արձանագրության համար:

Քայլ 6. Դիտեք UFW կարգավիճակը

Երբեմն պետք է դիտել firewall- ի ներկայիս կարգավիճակը ոչ միայն գործունեության առումով, այլեւ սահմանված կանոններ: Դրա համար կա առանձին թիմ, որը մենք ավելի վաղ ասել ենք, եւ այժմ մենք դա ավելի մանրամասն կքննարկենք:

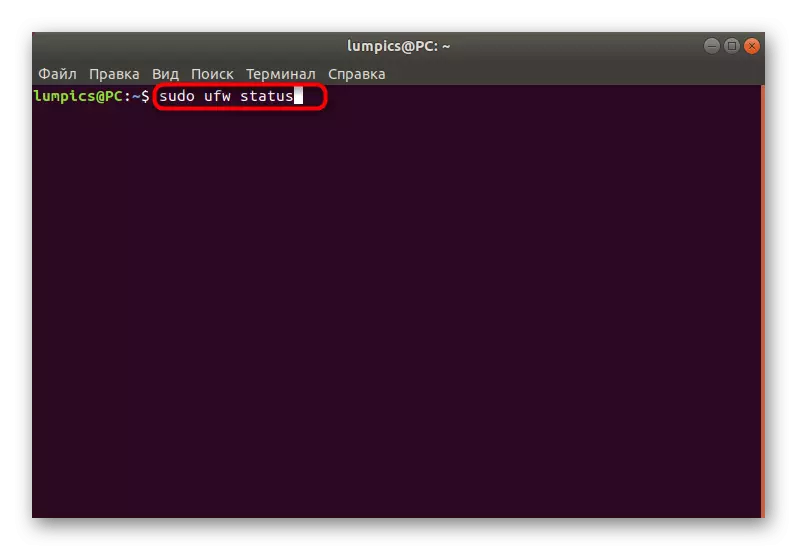

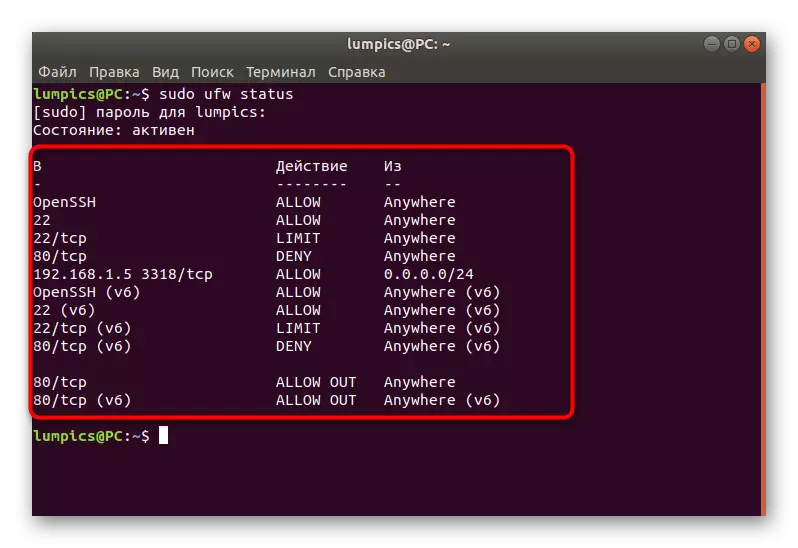

- Sunday Sudo UFW կարգավիճակը ստանդարտ տեղեկատվություն ստանալու համար:

- Նոր տողերը կցուցադրվեն բոլոր սահմանված քաղաքականությունն ուղղված հասցեների, արձանագրությունների եւ սպասարկման անունների: Աջ ցույց է տալիս գործողությունները եւ ուղղությունները:

- Լրացուցիչ փաստարկն օգտագործելիս ավելի մանրամասն տեղեկություններ են ցուցադրվում, եւ հրամանը ձեռք է բերում Sudo UFW կարգավիճակի տեսակը:

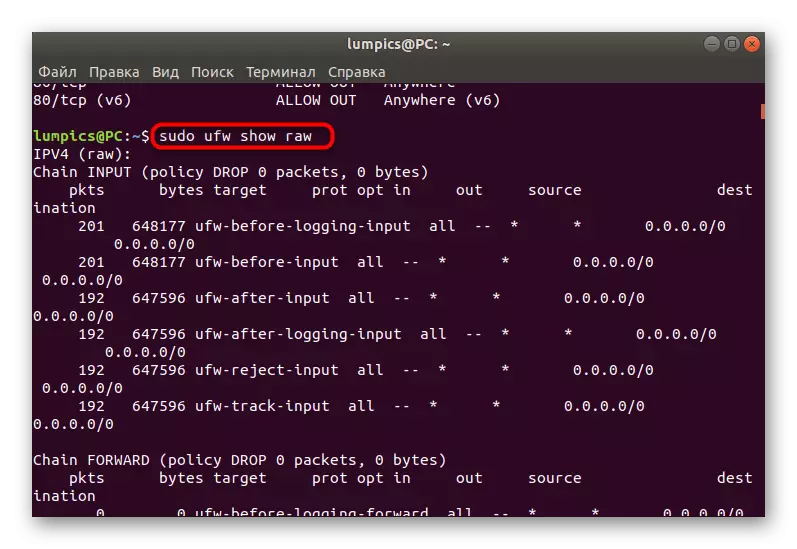

- Օգտագործողի սկսնակների համար անհասկանալի բոլոր կանոնների ցանկը ցուցադրվում է SUDO UFW շոուի հումքի միջոցով:

Կան այլ տարբերակներ, որոնք որոշակի տեղեկություններ են ցուցաբերում Firewall- ի գործող կանոնների եւ վիճակի մասին: Եկեք համառոտ գործենք բոլորի վրա.

- Հում - ցույց է տալիս բոլոր ակտիվ կանոնները `օգտագործելով iPTables ներկայացման ձեւաչափը:

- Կառուցվածքներ - ներառում է միայն լռելյայն ավելացված կանոնները:

- Նախկին կանոններ. Dis ուցադրում է ներկայացումներ, որոնք կատարվել են նախքան արտաքին աղբյուրից փաթեթ ընդունելը:

- Օգտագործողի կանոններ - համապատասխանաբար, ցույց է տալիս օգտագործողի կողմից ավելացված քաղաքականությունը:

- Դրանից հետո կանոնները նույնն են, ինչ նախկինում կանոններով, բայց ներառում է միայն այն կանոնները, որոնք ակտիվացված են արդեն փաթեթներ պատրաստելուց հետո:

- Ծառայությունների կանոններ. Տեղեկատվություն է ցուցադրում մուտքագրված իրադարձությունների մասին:

- Լսելը - օգտագործվում էր ակտիվ (լսող) նավահանգիստները դիտելու համար:

- Ավելացված է - ներգրավված է վերջերս ավելացված կանոնները դիտելիս:

Ձեզ համար անհրաժեշտ պահին կարող եք օգտագործել այս տարբերակներից որեւէ մեկը `ցանկալի տեղեկատվությունը ստանալու եւ ձեր սեփական նպատակների համար օգտագործելու համար:

Քայլ 7. Delete նջել գոյություն ունեցող կանոնները

Որոշ օգտվողներ, ստացան անհրաժեշտ տեղեկատվություն առկա կանոնների վերաբերյալ, ցանկանում են ջնջել դրանցից մի քանիսը `կապ հաստատելու կամ նոր քաղաքականություն սահմանելու համար: Դեպի Firewall- ը թույլ է տալիս դա անել ցանկացած առկա պահին, որն իրականացվում է այսպես.

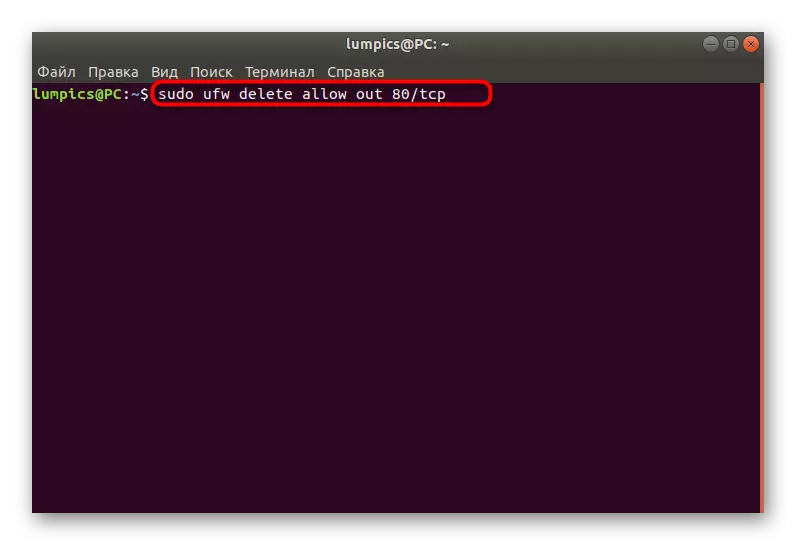

- Տեղադրեք Sudo UFW Delete նջեք 80 / TCP հրամանը: Այն ավտոմատ կերպով կջնջի կանոնը, որը թույլ է տալիս արտագնա կապերը նավահանգիստ / Արձանագրություն 80 / TCP:

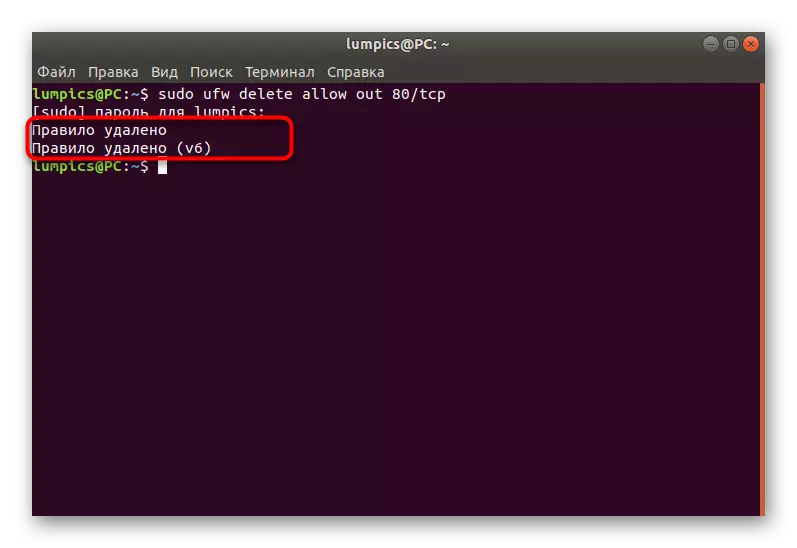

- Ձեզ կտեղեկացվի, որ քաղաքականությունը հաջողությամբ հանվում է ինչպես IPv4- ի, այնպես էլ IPv6- ի համար:

- Նույնը վերաբերում է արգելիչ կապերին, օրինակ, Sudo UFW Delete Deny- ը 80 / TCP- ում:

Օգտագործեք կարգավիճակի դիտման ընտրանքները `պահանջվող կանոնները պատճենելու եւ դրանք նույն կերպ ջնջելու համար, ինչպես ցույց է տրված օրինակում:

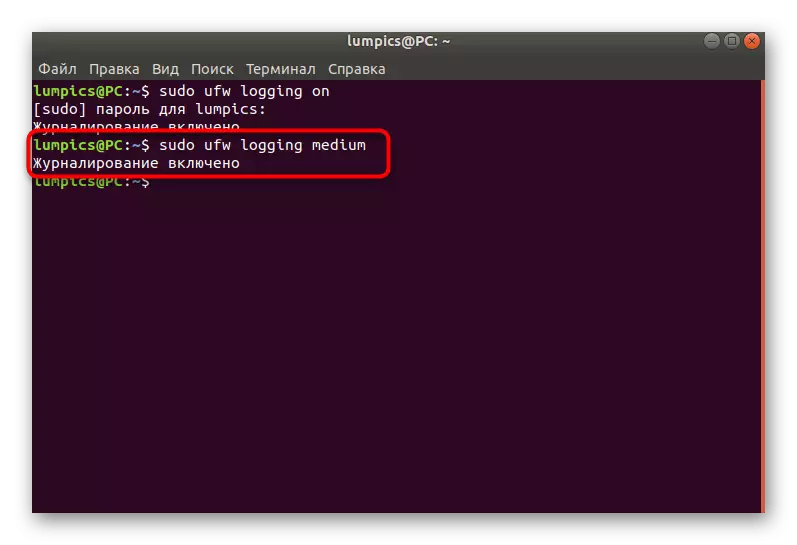

Քայլ 8. Միացում մուտքագրումը

Այսօրվա հոդվածի վերջին փուլը ենթադրում է այն տարբերակի ակտիվացումը, որն ինքնաբերաբար կփրկի UFW վարքի տեղեկատվությունը առանձին ֆայլում: Դա անհրաժեշտ է ոչ բոլոր օգտագործողների համար, բայց այսպես է վերաբերում.

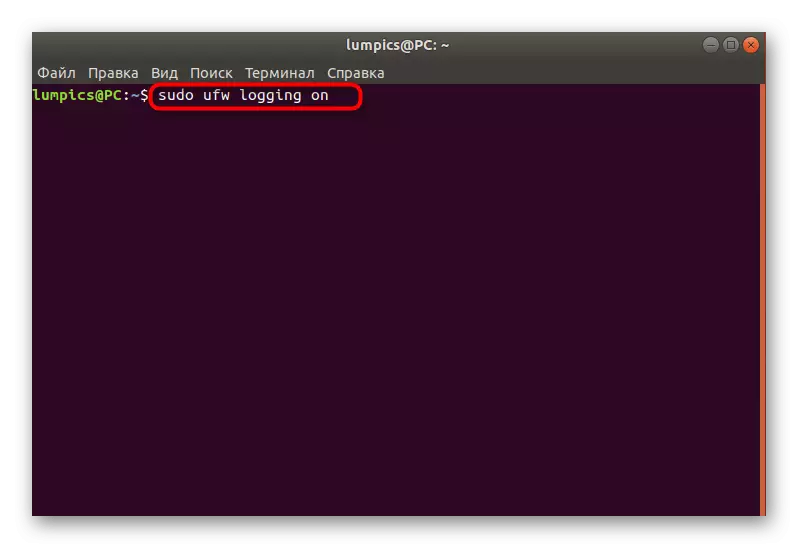

- Գրեք Sudo UFW- ն մուտք գործեք եւ սեղմեք Enter:

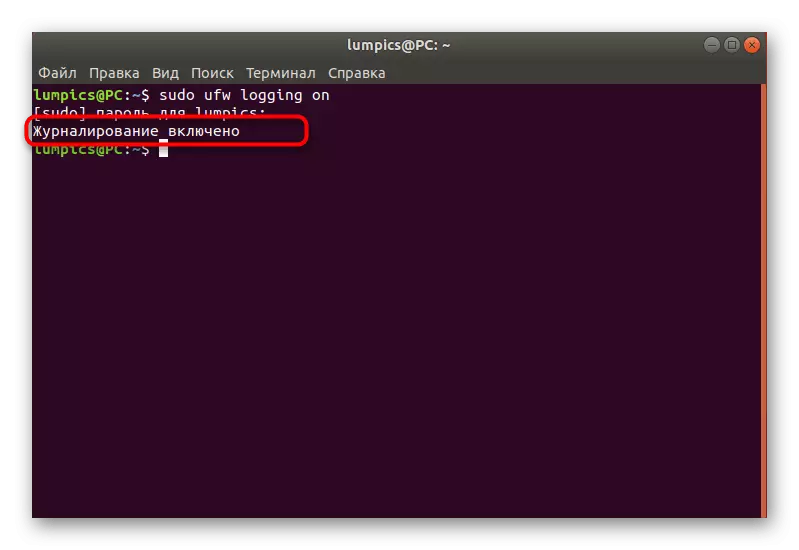

- Սպասեք ծանուցմանը, որ տեղեկամատյանը այժմ կփրկվի:

- Դուք կարող եք դիմել մեկ այլ տարբերակ, օրինակ, Sudo UFW- ի անտառահատումների միջին: Դեռ ցածր է (տեղեկատվությունը պահում է միայն արգելափակված փաթեթների մասին) եւ բարձր (պահպանում է բոլոր տեղեկությունները): Միջին տարբերակը գրում է արգելափակված եւ թույլատրված փաթեթների ամսագրում:

Վերեւում սովորել եք այնքան ութ քայլ, որոնք օգտագործվում են UFW Firewall- ը Ubuntu- ի գործառնական համակարգում կազմաձեւելու համար: Ինչպես տեսնում եք, սա շատ պարզ firewall է, որը նույնիսկ հարմար է նորաստեղծ օգտագործողների համար `շարահյուսության ուսումնասիրության հեշտության պատճառով: UFW- ն դեռ կարող է ավելի համարձակ լինել զանգահարել լավ փոխարինող ստանդարտ iPTables, եթե այն ձեզ չի համապատասխանում: