Ebben a cikkben - részletes információkat, amelyekről módszereket lehet használni az egyéni jelszavak hackelésére, és miért érzékenyek az ilyen támadásokra. És a végén megtalálja az online szolgáltatások listáját, amelyek lehetővé teszik, hogy megtudja, hogy a jelszava már veszélybe került-e. A téma második cikke is lesz (már ott), de azt javaslom olvasni az olvasást a jelenlegi felülvizsgálatból, majd menjen a következőre.

Frissítés: READY A következő anyagok a jelszavak biztonsága, amely leírja, hogyan lehet maximalizálni fiókjaikat és jelszavaikat.

Milyen módszereket használnak a jelszavak hacsakra

A jelszavak hackeléséhez nincs ilyen széles skála különböző technikák. Majdnem mindegyik ismert, és a bizalmas információk szinte bármilyen kompromisszuma az egyes módszerek vagy ezek kombinációi felhasználásával érhető el.Adathalászat

A leggyakoribb módja annak, hogy mai napi "vezető" jelszavak a népszerű postai szolgáltatások és a szociális hálózatok, az adathalászat, és ez a módszer a felhasználók nagy arányára működik.

A módszer lényege az, hogy esik, mint gondolod, egy ismerős hely (ugyanaz a Gmail, VC vagy osztálytársak, például), és az egyik vagy másik ok, akkor arra kérjük, hogy adja meg a felhasználónevét és jelszavát (a belépés, valami megerősítése, a műszakhoz stb.). Közvetlenül a jelszó megadása után a behatolóknál bekapcsol.

Hogyan történhet meg: kaphat egy levelet, amely állítólag a támogatási szolgáltatástól állítva, amelyet a fiók beírásának szükségességéről és a kapcsolat meg kell adni, amikor elindul, amikor a webhely megnyílik, pontosan másolja az eredeti példányt. Lehetőség van lehetőség arra, ha a számítógépen nemkívánatos szoftverek véletlenszerű telepítése után lehetséges, a rendszerbeállítások úgy változnak, hogy ha a címböngészőt beírja a címsorba, akkor pontosan ugyanúgy esik az adathalász helyszínre.

Amint megjegyeztem, nagyon sok felhasználó találkozik, és általában a figyelmetlenséghez kapcsolódik:

- A levél átvételét követően, amely egy űrlapon vagy másikban adja meg, hogy adja meg fiókját egy adott webhelyen, figyeljen arra, hogy elküldték-e az e oldalon található levelek címét: hasonló címeket használnak. Például a [email protected] helyett, lehet a [email protected] vagy valami hasonló. A helyes cím azonban nem mindig garantálja, hogy minden rendben van.

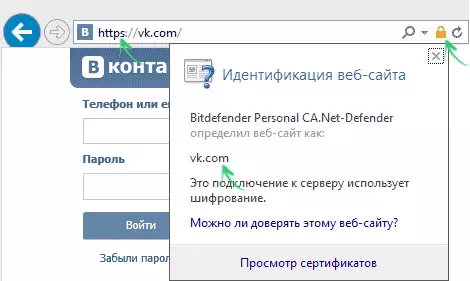

- Mielőtt megadná a jelszavát, nézze meg figyelmesen a böngésző címsorában. Először is meg kell határozni, hogy az el akar menni kívánt webhely. Azonban a számítógépes rosszindulatú szoftverek esetében ez nem elég. Azt is meg kell fizetni, hogy a HTTPS protokoll használatával a HTTPS protokoll segítségével határozható meg a címsorban lévő "Lock" kép helyett, amelyre rákattint, hogy biztosak legyünk róla, hogy ezen webhely. Szinte minden komoly erőforrás, amely bejelentkezzen a titkosítás használatához.

By the way, megjegyzem, hogy az adathalász támadások és a jelszó-generáció (az alábbiakban leírt módszerek) nem azt jelentik, hogy az egyik személy (azaz nem kell kézzel egy millió jelszót bevezetnie) - minden különleges Programok, gyorsan és nagy mennyiségben, majd jelentést tesznek a támadó sikeréről. Ezenkívül ezek a programok nem működhetnek egy hacker számítógépén, és rejtve az Ön és több ezer más felhasználó, amelyek időnkkel növeli a hackelés hatékonyságát.

Jelszavak kiválasztása

A jelszóválasztás (brute erő, durva erő, oroszul) használata is elég gyakori. Ha néhány évvel ezelőtt a legtöbb ilyen támadás ténylegesen egy bizonyos karaktersorozatok kombinációját egy bizonyos hosszúságú jelszavak összeállításához, akkor minden pillanatban mindenki kissé egyszerűbb (hackerek számára).Az utóbbi években az elmúlt években kiszivárgott populátumok elemzése azt mutatja, hogy kevesebb mint fele egyedülálló, míg azokon a helyeken, ahol "élő" túlnyomórészt tapasztalatlan felhasználók, a százalékos arány teljesen kicsi.

Mit is jelent ez? Általánosságban elmondható, hogy a hacker nem kell rendezni a nem rendszeres több millió kombinációt: 10-15 millió jelszó (hozzávetőleges szám, de közel az igazsághoz), és csak ezek a kombinációk helyettesíti a fiókok bármely helyszínen.

A konkrét fiókra összpontosított támadás esetén az adatbázis mellett az egyszerű mellszobor használható, és a modern szoftver lehetővé teszi, hogy viszonylag gyorsan megtegye: 8 karakteres jelszót napok esetén szakakolhatunk (és Ha ezek a karakterek egy dátum vagy a név és dátum kombinációja, amelyek nem ritkán - percekben).

Jegyzet: Ha ugyanazt a jelszót használja a különböző webhelyek és szolgáltatásokhoz, amint a jelszó és a megfelelő e-mail cím veszélybe kerül, akkor a bejelentkezési és jelszó azonos kombinációjának speciális használatával több száz Más webhelyek. Például, közvetlenül a több millió jelszó szivárgását követően a Gmail és a Yandex a tavalyi év végén, az eredetmegjelölések hulláma, a gőz, a csata.net és az Uplay (azt hiszem, és sok más, egyszerűen fellebbezne nekem a megadott játékszolgáltatások).

Hacking helyszínek és hash jelszavak fogadása

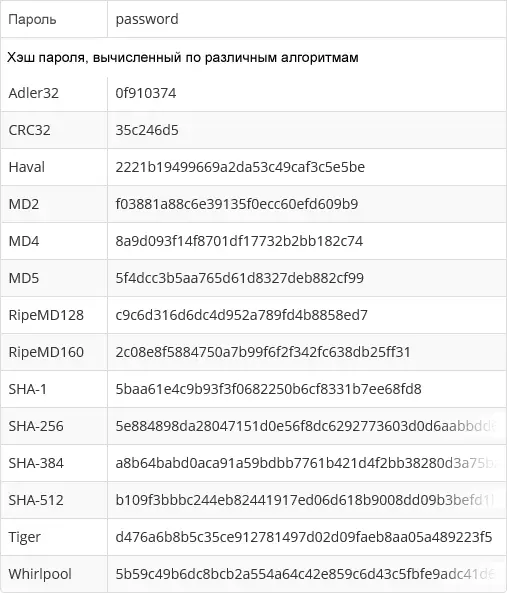

A komoly webhelyek többsége nem tárolja a jelszavát az űrlapon, amelyben tudod. Az adatbázisban csak hash van tárolva - a visszafordíthatatlan függvény (vagyis az eredményből származó ismételten nem érhető el) a jelszóhoz. A webhely bejáratánál a hash újra kiszámításra kerül, és ha egybeesik az adatbázisban tárolt, akkor helyesen lépett be a jelszót.

Mivel könnyű kitalálni, akkor Hashi, és nem a jelszavak csak biztonsági okokból - így az adatbázis támadó potenciális hackelésével és átvételével, nem tudta használni az információt, és megtudhatja a jelszavakat.

Azonban gyakran, hogy ezt megtehesse:

- A hash kiszámításához bizonyos algoritmusokat használnak, többnyire ismert és gyakori (azaz mindenki használhatja őket).

- A támadó több millió jelszóval rendelkező bázisok (a mellszoborról), a támadó is hozzáférhet az összes elérhető algoritmus által kiszámított jelszavakhoz.

- A beérkezett adatbázisból és a hashing jelszavakról a saját bázisából történő leképezési adatait meghatározhatja, hogy melyik algoritmust használják és elismerték valódi jelszavakat az adatbázisban lévő bejegyzések részének egyszerű összehasonlításával (minden undiziótikus). És az oltás eszköze segít megtalálni az egyedülálló, de rövid jelszavak többi részét.

Amint láthatja, a különböző szolgáltatásokra vonatkozó állításokat, hogy nem tárolják a jelszavakat a weboldalukon, nem feltétlenül védik meg a szivárgását.

Spyware Spyware

Spyware vagy Spyware - A számítógépre elrejtett rosszindulatú szoftverek széles skálája (a kémfunkciók is szerepelhetnek valamilyen szükséges szoftverbe), és információkat gyűjtenek a felhasználóról.Többek között az egyéni kémprogramok, például a keyloggers (programok, amelyek nyomon követik a kulcsokat, amelyekre kattintanak) vagy rejtett forgalmi elemzők használhatók (és használják) az egyéni jelszavak megszerzéséhez.

Szociális mérnöki és jelszó-helyreállítási kérdések

A Wikipédia szerint a szociális tervezés azt mondja nekünk, hogy - a személy pszichológiájának sajátosságaira vonatkozó információhoz való hozzáférés módja (itt a fent említett és említett adathalászat). Az interneten sok példát talál a szociális tervezés használatára (azt javaslom, hogy keressen és olvassam - érdekes), néhányan az eleganciájukkal szembesülnek. Általánosságban elmondható, hogy a módszer arra a tényre csökken, hogy szinte a bizalmas információk eléréséhez szükséges információkat emberi gyengeség alkalmazásával lehet elérni.

És csak egyszerű és nem különösebben elegáns háztartási példát adok a jelszavakhoz. Mint tudod, sok webhelyen helyreállítja a jelszót, elegendő a válaszfelvétel bevezetése a vizsgálati kérdésre: milyen iskolában tanultál, az anya leánykori neve, egy kisállat beceneve ... még akkor is, ha van A szociális hálózatokon nyílt hozzáférésben már nem helyezte el ezt az információt, mivel úgy gondolja, hogy nehéz lesz ugyanazon szociális hálózatok segítségével, akik ismerik Önt, vagy különösen megismerkednek, nem ismeri az ilyen információkat?

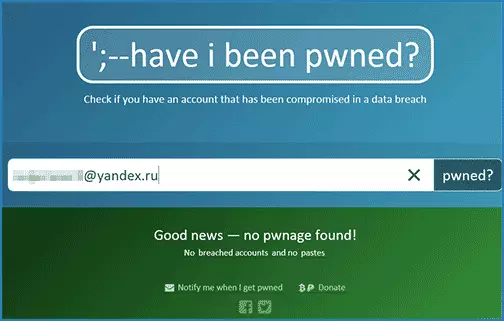

Hogyan lehet megtudni, hogy mi a jelszó hacked

Nos, a végén a cikk, több szolgáltatást, amely lehetővé teszi, hogy megtudja, ha a jelszavát feltörték összehangolásával az e-mail cím vagy felhasználónév jelszó adatbázisok, amelyek már hacker hozzáférést. (Meglepődöm nekem enyhén, hogy köztük túl sok százalékos adatbázisok az orosz nyelvű szolgáltatásokból).

- https://haveienpwned.com/

- https://beachalarm.com/

- https://pwnedlist.com/Query.

Fedezték fel fiókját a híres hackerek listáján? Van értelme megváltoztatni a jelszót, de részletesebben a fiókszavakkal kapcsolatos biztonságos gyakorlatokról, amelyeket az elkövetkező napokban írok.