इस आलेख में - कस्टम पासवर्ड को हैक करने के लिए किस विधियों का उपयोग किया जा सकता है और आप इस तरह के हमलों के लिए कमजोर क्यों हैं। और अंत में आपको ऑनलाइन सेवाओं की एक सूची मिल जाएगी जो आपको यह पता लगाने की अनुमति देगी कि आपका पासवर्ड पहले ही समझौता कर चुका है या नहीं। विषय पर दूसरा लेख भी (पहले से ही) होगा, लेकिन मैं वर्तमान समीक्षा से पढ़ने को पढ़ने की सलाह देता हूं, और फिर अगले पर जाता हूं।

अद्यतन: तैयार निम्नलिखित सामग्री पासवर्ड की सुरक्षा है, जो वर्णन करती है कि उनके खातों और पासवर्ड को अधिकतम कैसे करें।

पासवर्ड को हैक करने के लिए किन तरीकों का उपयोग किया जाता है

हैकिंग पासवर्ड के लिए, विभिन्न तकनीकों की इतनी विस्तृत श्रृंखला नहीं है। उनमें से लगभग सभी ज्ञात हैं और अलग-अलग तरीकों या संयोजनों के उपयोग के माध्यम से गोपनीय जानकारी का लगभग कोई समझौता हासिल किया जाता है।फ़िशिंग

सबसे आम तरीका जो लोकप्रिय डाक सेवाओं और सोशल नेटवर्क के "अग्रणी" पासवर्ड फ़िशिंग है, और यह विधि उपयोगकर्ताओं के बहुत बड़े प्रतिशत के लिए काम करती है।

विधि का सार यह है कि आप गिरते हैं, जैसा कि आप सोचते हैं, एक परिचित साइट (एक ही जीमेल, वीसी या सहपाठियों, उदाहरण के लिए), और एक कारण या किसी अन्य कारण से, आपको अपना उपयोगकर्ता नाम और पासवर्ड दर्ज करने के लिए कहा जाता है (के लिए प्रवेश, उसकी शिफ्ट, आदि के लिए कुछ की पुष्टि)। पासवर्ड दर्ज करने के तुरंत बाद घुसपैठियों पर हो जाता है।

यह कैसे होता है: आप एक पत्र प्राप्त कर सकते हैं, कथित रूप से समर्थन सेवा से, जो खाते में प्रवेश करने की आवश्यकता पर रिपोर्ट किया गया है और लिंक दिया गया है, जब आप साइट खुलते हैं, बिल्कुल मूल रूप से प्रतिलिपि बनाई गई हैं। एक विकल्प संभव है जब कंप्यूटर पर अवांछित सॉफ़्टवेयर की यादृच्छिक स्थापना के बाद, सिस्टम सेटिंग्स इस तरह से बदल दी जाती हैं कि जब आप पता बार में पता ब्राउज़र दर्ज करते हैं, तो आप वास्तव में फ़िशिंग साइट पर बिल्कुल उसी तरह से आते हैं।

जैसा कि मैंने नोट किया, बहुत से उपयोगकर्ता इस पर आते हैं, और आमतौर पर यह असंतोष से जुड़ा होता है:

- पत्र की प्राप्ति के बाद, जो एक रूप में या किसी अन्य व्यक्ति को किसी विशेष साइट पर अपना खाता दर्ज करने के लिए प्रदान करता है, इस साइट पर मेल के पते से भेजा गया है या नहीं, इसी तरह के पते का उपयोग किया जाता है। उदाहरण के लिए, [email protected] के बजाय, [email protected] या कुछ समान हो सकता है। हालांकि, सही पता हमेशा गारंटी नहीं देता है कि सबकुछ क्रम में है।

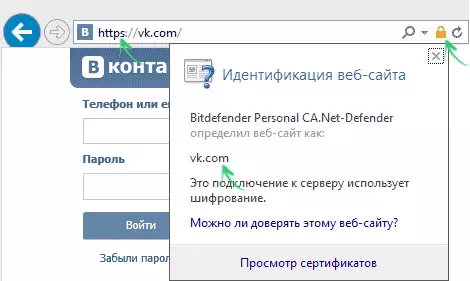

- अपना पासवर्ड दर्ज करने से पहले, ब्राउज़र के पता बार में ध्यान से देखें। सबसे पहले, यह निर्दिष्ट किया जाना चाहिए कि जिस साइट को आप जाना चाहते हैं। हालांकि, कंप्यूटर पर दुर्भावनापूर्ण सॉफ़्टवेयर के मामले में, यह पर्याप्त नहीं है। इसे कनेक्शन एन्क्रिप्शन की उपस्थिति पर भी भुगतान किया जाना चाहिए जिसे HTTP के बजाय HTTPS प्रोटोकॉल का उपयोग करके निर्धारित किया जा सकता है और पता बार में "लॉक" की छवि, उस पर क्लिक करके, आप यह सुनिश्चित कर सकते हैं कि आप इस पर हैं स्थल। एन्क्रिप्शन का उपयोग करने के लिए लॉगिन की आवश्यकता वाले लगभग सभी गंभीर संसाधन।

वैसे, मुझे लगता है कि फ़िशिंग हमलों और पासवर्ड पीढ़ी के तरीकों (नीचे वर्णित) का मतलब आज एक व्यक्ति का दर्दनाक काम नहीं है (यानी, उसे हाथ से दस लाख पासवर्ड पेश करने की आवश्यकता नहीं है) - सभी विशेष बनाते हैं कार्यक्रम, जल्दी और बड़े वॉल्यूम में और फिर हमलावर की सफलता पर रिपोर्ट करें। इसके अलावा, ये कार्यक्रम एक हैकर के कंप्यूटर पर काम नहीं कर सकते हैं, और आपके और हजारों अन्य उपयोगकर्ताओं पर छिपा सकते हैं, जो कई बार हैकिंग की प्रभावशीलता को बढ़ाता है।

पासवर्ड का चयन

पासवर्ड चयन का उपयोग कर हमले (रूसी बल, रूसी में कठोर शक्ति) भी पर्याप्त रूप से आम है। यदि कुछ साल पहले, इनमें से अधिकतर हमले वास्तव में एक निश्चित लंबाई के पासवर्ड संकलित करने के लिए पात्रों के एक निश्चित सेट के सभी संयोजनों की बस्टिंग कर रहे थे, तो इस समय सब कुछ कुछ हद तक सरल (हैकर्स के लिए) है।हाल के वर्षों में हाल के वर्षों में लीक किए गए पॉपुलैट्स का विश्लेषण से पता चलता है कि उनमें से आधे से भी कम अद्वितीय हैं, जबकि उन साइटों पर जहां मुख्य रूप से अनुभवहीन उपयोगकर्ताओं को "लाइव", प्रतिशत पूरी तरह से छोटा है।

इसका क्या मतलब है? आम तौर पर, तथ्य यह है कि हैकर को गैर-नियमित लाखों संयोजनों को हल करने की आवश्यकता नहीं है: 10-15 मिलियन पासवर्ड (अनुमानित संख्या, लेकिन सत्य के करीब) का आधार है और केवल इन संयोजनों को प्रतिस्थापित करना, यह लगभग आधा हैक कर सकता है किसी भी साइट पर खाते।

किसी विशिष्ट खाते पर केंद्रित हमले के मामले में, डेटाबेस के अतिरिक्त, सरल बस्ट का उपयोग किया जा सकता है, और आधुनिक सॉफ्टवेयर आपको अपेक्षाकृत तेज़ी से करने की अनुमति देता है: 8 वर्णों का पासवर्ड दिनों के मामले में हैक किया जा सकता है (और यदि ये वर्ण एक तिथि या नाम और तिथियों का संयोजन हैं जो असामान्य नहीं हैं - मिनटों में)।

ध्यान दें: यदि आप विभिन्न साइटों और सेवाओं के लिए एक ही पासवर्ड का उपयोग कर रहे हैं, जैसे ही आपका पासवर्ड और संबंधित ईमेल पते को उनमें से किसी पर भी समझौता किया जाएगा, लॉगिन और पासवर्ड के समान संयोजन के लिए विशेष का उपयोग करके, यह सैकड़ों पर परीक्षण किया जाएगा अन्य साइटें। उदाहरण के लिए, पिछले साल के अंत में कई मिलियन पासवर्ड जीमेल और यांडेक्स के रिसाव के तुरंत बाद, मूल खातों, भाप, युद्ध। Net और अपले की हैकिंग की लहर (मुझे लगता है, और कई अन्य लोगों ने मुझे निर्दिष्ट के साथ अपील की है गेमिंग सेवाएं)।

हैकिंग साइटें और हैश पासवर्ड प्राप्त करना

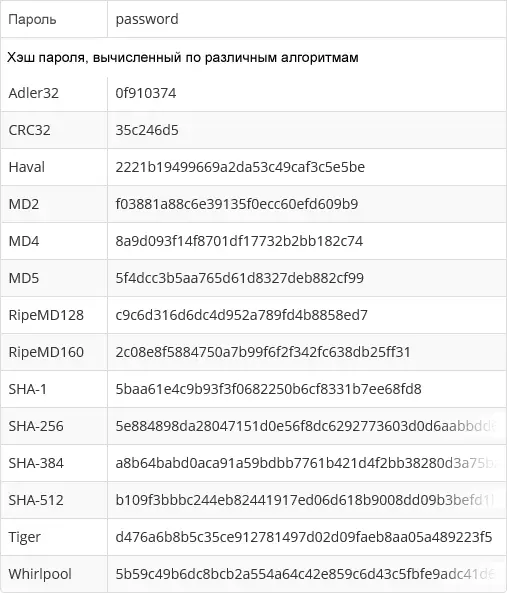

अधिकांश गंभीर साइटें आपके पासवर्ड को उस रूप में संग्रहीत नहीं करती हैं जिसमें आप इसे जानते हैं। केवल एचएएसएच डेटाबेस में संग्रहीत किया जाता है - एक अपरिवर्तनीय फ़ंक्शन को लागू करने का नतीजा (यानी, इस परिणाम से फिर से आपके पासवर्ड से प्राप्त नहीं किया जा सकता है) पासवर्ड पर। साइट के प्रवेश द्वार पर, हैश की पुन: गणना की जाती है और यदि यह डेटाबेस में संग्रहीत है, तो आपने पासवर्ड को सही तरीके से दर्ज किया है।

चूंकि यह अनुमान लगाना आसान है, यह हैशी है, न कि पासवर्ड स्वयं सुरक्षा कारणों से नहीं - ताकि संभावित हैकिंग और डेटाबेस हमलावर की प्राप्ति के साथ, वह जानकारी का उपयोग नहीं कर सका और पासवर्ड ढूंढ सके।

हालांकि, अक्सर यह करने के लिए यह कर सकते हैं:

- हैश की गणना करने के लिए, कुछ एल्गोरिदम का उपयोग किया जाता है, ज्यादातर ज्ञात और आम (यानी हर कोई उनका उपयोग कर सकता है)।

- लाखों पासवर्ड (बस्ट के बारे में बिंदु से) के साथ आधार होने के बाद, हमलावर के पास सभी सुलभ एल्गोरिदम द्वारा गणना की गई इन पासवर्डों के हैश तक पहुंच है।

- प्राप्त डेटाबेस और हैशिंग पासवर्ड से जानकारी मैपिंग अपने स्वयं के आधार से, आप यह निर्धारित कर सकते हैं कि सरल तुलना (सभी अवांछित) द्वारा डेटाबेस में प्रविष्टियों के हिस्से के लिए कौन सी एल्गोरिदम का उपयोग किया जाता है और वास्तविक पासवर्ड मान्यता प्राप्त होती है। और बुझाने का साधन आपको शेष अद्वितीय, लेकिन छोटे पासवर्ड खोजने में मदद करेगा।

जैसा कि आप देख सकते हैं, विभिन्न सेवाओं के आरोपों का विपणन करते हैं कि वे आपकी वेबसाइट पर अपने पासवर्ड को स्टोर नहीं करते हैं, जरूरी नहीं कि आप अपने रिसाव से आपकी रक्षा न करें।

स्पाइवेयर स्पाइवेयर

स्पाइवेयर या स्पाइवेयर - एक कंप्यूटर पर छिपी हुई दुर्भावनापूर्ण सॉफ़्टवेयर की एक विस्तृत श्रृंखला (विशेष रूप से जासूसी कार्यों को भी आवश्यक सॉफ़्टवेयर में शामिल किया जा सकता है) और उपयोगकर्ता के बारे में जानकारी एकत्रित करना।अन्य चीजों के अलावा, अलग-अलग प्रकार के स्पाइवेयर, उदाहरण के लिए, कीलॉगर्स (प्रोग्राम जो आपके क्लिक की गई कुंजी को ट्रैक करते हैं) या छुपा यातायात विश्लेषकों का उपयोग कस्टम पासवर्ड प्राप्त करने के लिए किया जा सकता है (और उपयोग किया जाता है)।

सोशल इंजीनियरिंग और पासवर्ड रिकवरी प्रश्न

विकिपीडिया के अनुसार, सोशल इंजीनियरिंग हमें बता रहा है - किसी व्यक्ति के मनोविज्ञान की विशिष्टताओं के आधार पर जानकारी तक पहुंच की विधि (यहां जिम्मेदार ठहराया जा सकता है और फ़िशिंग से ऊपर उल्लेख किया जा सकता है)। इंटरनेट पर आप सोशल इंजीनियरिंग का उपयोग करने के कई उदाहरण पा सकते हैं (मैं खोज और पढ़ने की सलाह देता हूं - यह दिलचस्प है), जिनमें से कुछ अपने लालित्य के साथ हड़ताली हैं। सामान्य शब्दों में, विधि इस तथ्य के लिए कम हो जाती है कि गोपनीय जानकारी तक पहुंचने के लिए आवश्यक लगभग किसी भी जानकारी को मानव कमजोरी का उपयोग करके प्राप्त किया जा सकता है।

और मैं पासवर्ड से संबंधित एक सरल और विशेष रूप से सुरुचिपूर्ण घरेलू उदाहरण प्रदान करूंगा। जैसा कि आप जानते हैं, पासवर्ड को पुनर्स्थापित करने के लिए कई साइटों पर, परीक्षण प्रश्न का उत्तर देने के लिए पर्याप्त है: आपने किस स्कूल में अध्ययन किया था, मां का पहला नाम, एक पालतू जानवर का उपनाम ... भले ही आपके पास हो अब इस जानकारी को सामाजिक नेटवर्क पर खुली पहुंच में नहीं रखा गया है, क्योंकि आपको लगता है कि एक ही सोशल नेटवर्क की मदद से यह मुश्किल होगा, आप से परिचित होने के साथ, या विशेष रूप से परिचित होने के नाते, अनौपचारिक रूप से ऐसी जानकारी प्राप्त करें?

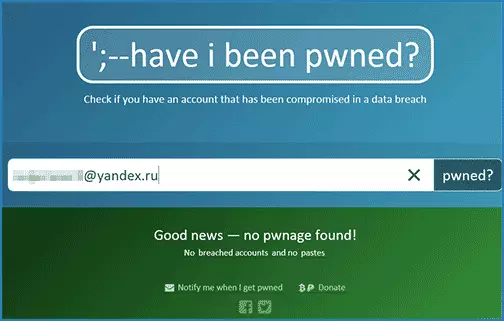

कैसे पता लगाएं कि आपका पासवर्ड क्या हैक किया गया था

खैर, लेख के अंत में, कई सेवाएं जो आपको यह पता लगाने की अनुमति देती हैं कि क्या आपके पासवर्ड को हैकर एक्सेस में पासवर्ड डेटाबेस के साथ आपके ईमेल पते या उपयोगकर्ता नाम को जोड़कर हैक किया गया है। (मैं मुझे थोड़ा आश्चर्यचकित करता हूं कि उनमें से रूसी भाषी सेवाओं से डेटाबेस का बहुत अधिक प्रतिशत)।

- https://haveibeenpwned.com/

- https://breachalarm.com/

- https://pwnedlist.com/query।

क्या आपने प्रसिद्ध हैकर्स की सूची में अपना खाता खोजा है? यह पासवर्ड बदलने के लिए समझ में आता है, लेकिन आने वाले दिनों में लिखे गए खाते के संबंध में सुरक्षित प्रथाओं के बारे में अधिक जानकारी में।