Presque chaque utilisateur avancé Ubuntu est intéressé à assurer la sécurité de son réseau. De plus, beaucoup utilisent certains utilitaires réseau qui fonctionneront correctement uniquement après avoir effectué des règles spécifiques dans le pare-feu. Aujourd'hui, nous voulons parler de la configuration du pare-feu sur l'exemple de UFW (pare-feu non compliqué). Il s'agit de l'outil le plus simple pour la mise en œuvre des règles du pare-feu. Il est donc recommandé aux utilisateurs novices et à ceux qui ne sont pas satisfaits de fonctionnalités d'IPTables trop complexes. Étape étape par étape, considérons toute la procédure d'installation, démontant chaque étape du plus détaillé que possible.

Configurer ufw à ubuntu

Vous n'avez pas besoin d'installer UFW dans le système d'exploitation car il y est présent par défaut. Toutefois, sous une forme standard, il est inactif et n'a pas de règles du tout. Premièrement, nous traiterons de l'activation, puis de considérer les actions principales. Toutefois, la priorité devrait être examinée par la syntaxe et concerne généralement les utilisateurs qui envisagent d'utiliser ce pare-feu de manière continue.Étape 1: Étudier la syntaxe

Comme vous le savez, UFW est une utilitaire de console, ce qui signifie qu'il est effectué via le «terminal» standard ou tout autre utilisateur. L'interaction de ce type est effectuée à l'aide de commandes spécialement installées. Tous sont toujours dans la documentation, mais il n'a pas de sens de lire un énorme tas de matériaux, en particulier dans le cas de l'instrument d'aujourd'hui. Le principe d'entrée ressemble à ceci: Paramètres d'action Options Sudo UFW. Sudo est responsable de la course au nom de la superutilisateur, UFW est un argument standard indiquant le programme appelé, ainsi que les phrases restantes et définir les règles installées. C'est pour eux que nous voulons nous arrêter plus en détail.

- Activer est un paramètre standard responsable d'allumer le pare-feu. Dans ce cas, il sera automatiquement ajouté à l'autoload.

- Désactiver - Désactive UFW et le supprime d'AutoLoad.

- Recharger - utilisé pour redémarrer le pare-feu. Particulièrement pertinent après l'installation de nouvelles règles.

- Par défaut - indique que l'option suivante sera installée par défaut.

- Loging - Active la création de fichiers journaux dans lesquels toutes les informations de base sur l'action du pare-feu seront stockées.

- RESET - Réinitialise tous les paramètres jusqu'à la norme.

- Statut - Utilisé pour afficher l'état actuel.

- Afficher - Vue rapide des rapports de pare-feu. Des options supplémentaires sont applicables à ce paramètre, mais nous en parlerons dans une étape séparée.

- Autoriser est impliqué lors de l'ajout de règles permissives.

- Refuser est la même chose, mais appliquée à interdire.

- Rejeter - ajoute la règle de mise au rebut.

- Limite - Installation des règles de limitation.

- Supprimer - Supprime la règle spécifiée.

- Insertion - insère la règle.

Comme vous pouvez le constater, il n'y a pas beaucoup d'équipes. Ils sont exactement moins que dans d'autres pare-feu disponibles et vous pouvez vous rappeler la syntaxe après plusieurs tentatives d'interagir avec UFW. Il n'en reste que de faire face à un exemple de configuration, que les étapes suivantes du matériel d'aujourd'hui seront dévouées.

Étape 2: Activer / Désactiver / Réinitialiser les paramètres

Nous avons décidé de mettre en évidence plusieurs moments de configuration en une étape, car ils sont partiellement interconnectés et similaires à la mise en œuvre. Comme vous le savez déjà, UFW est initialement dans un état déconnecté, alors activez-le en appliquant une seule commande.

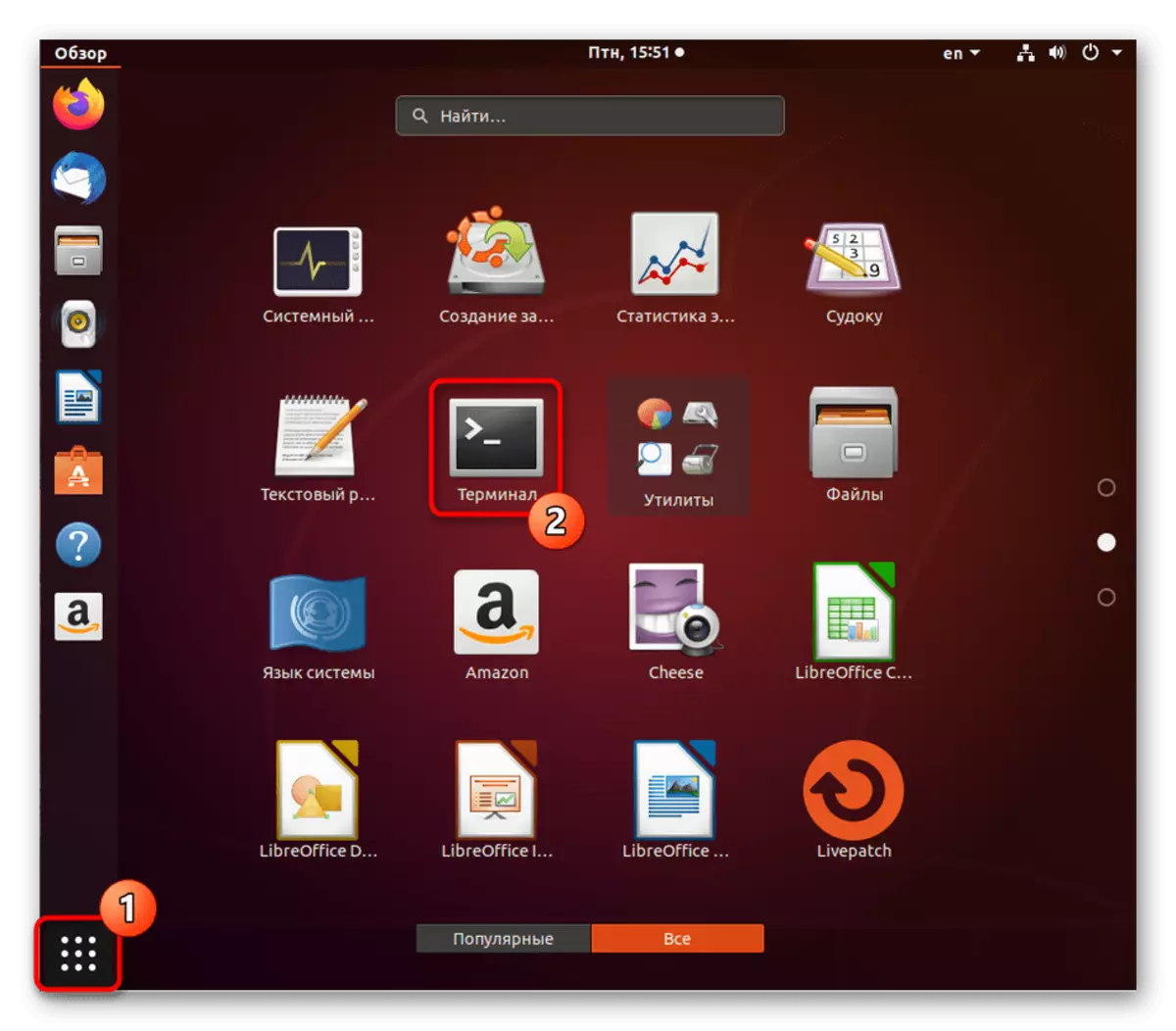

- Ouvrez le panneau avec des applications et exécutez le "terminal". Vous pouvez ouvrir la console et une autre voie commente pour vous.

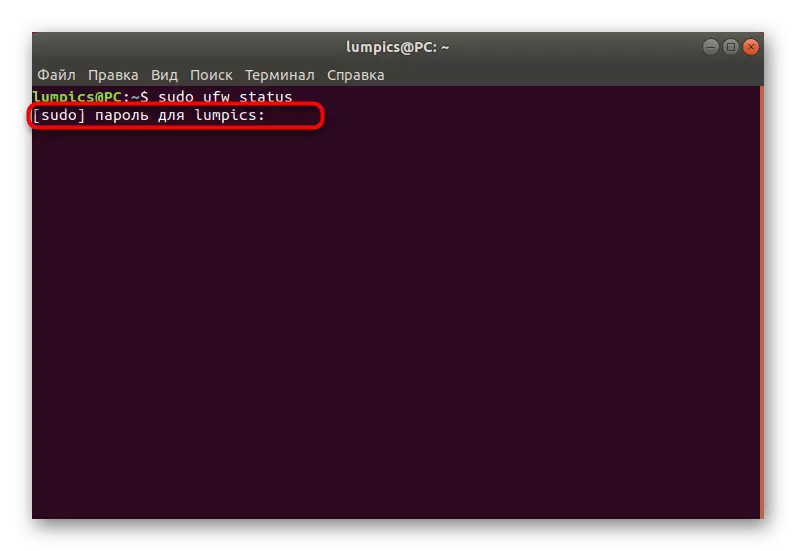

- Avant d'effectuer l'activation, la vérification, peut-être que vous avez déjà activé le pare-feu. Ceci est fait en entrant la commande Sudo UFW Status.

- Entrez le mot de passe pour obtenir les droits de surveillance et appuyez sur Entrée. Notez qu'au même temps, les caractères de la méthode d'entrée ne sont pas affichés dans la ligne de sécurité.

- Dans la nouvelle ligne, vous recevrez des informations sur l'état actuel de UFW.

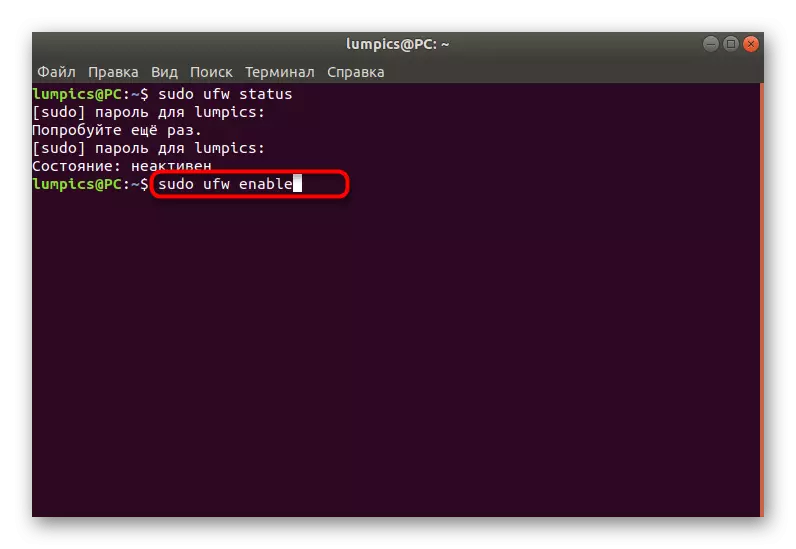

- L'activation du pare-feu est effectuée via le paramètre déjà mentionné ci-dessus et la commande entière ressemble à ceci: SUDO UFW Activer.

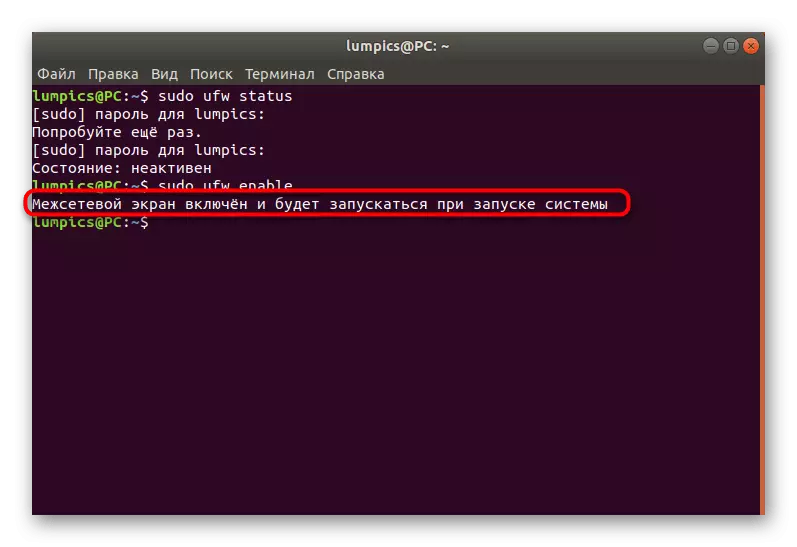

- Vous informerez que le pare-feu est activé et fonctionnera avec le système d'exploitation.

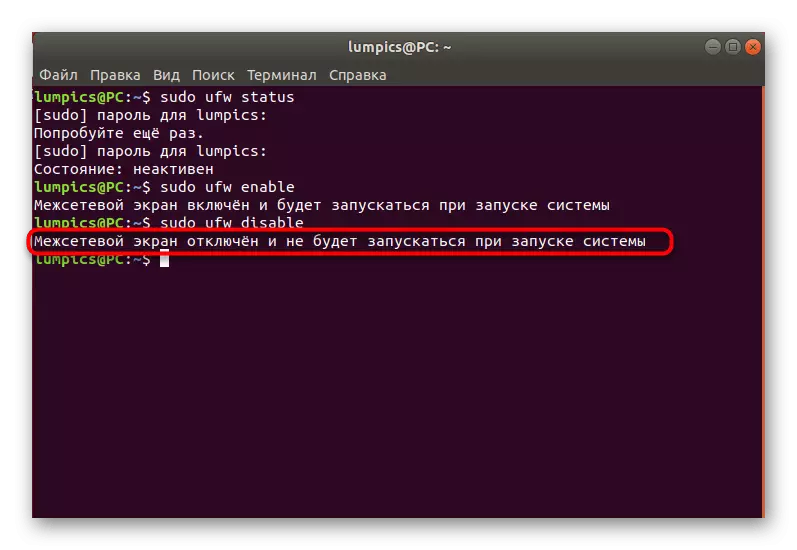

- Utilisez sudo ufw désactivé pour arrêter.

- La désactivation notifiera presque le même message.

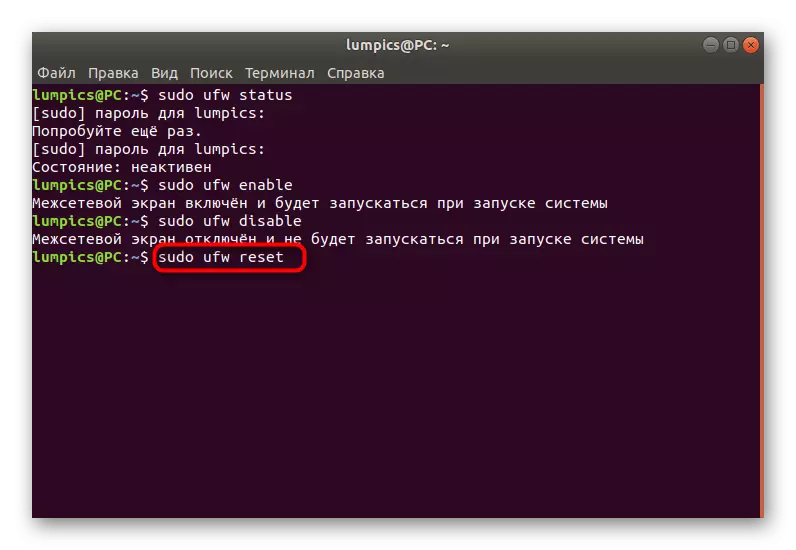

- À l'avenir, si vous avez besoin de réinitialiser les règles ou que vous devez le faire maintenant, insérez la commande sudo ufw reset et appuyez sur la touche Entrée.

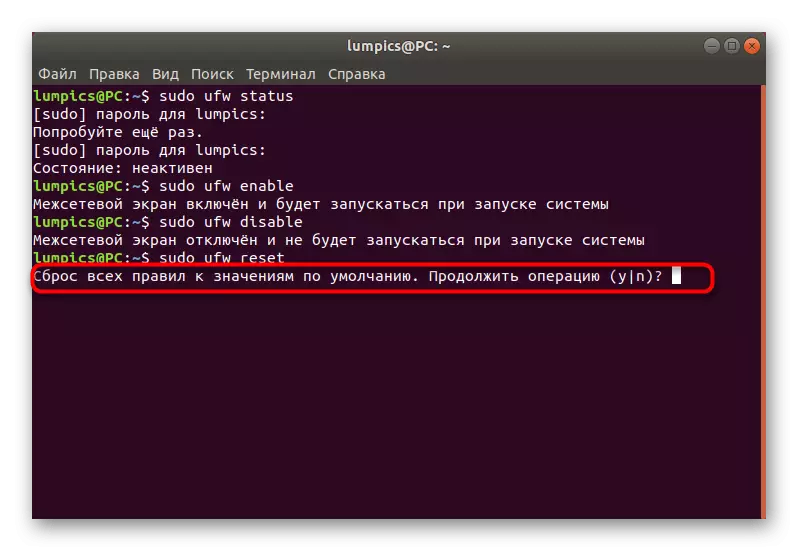

- Confirmez la réinitialisation en sélectionnant la réponse appropriée.

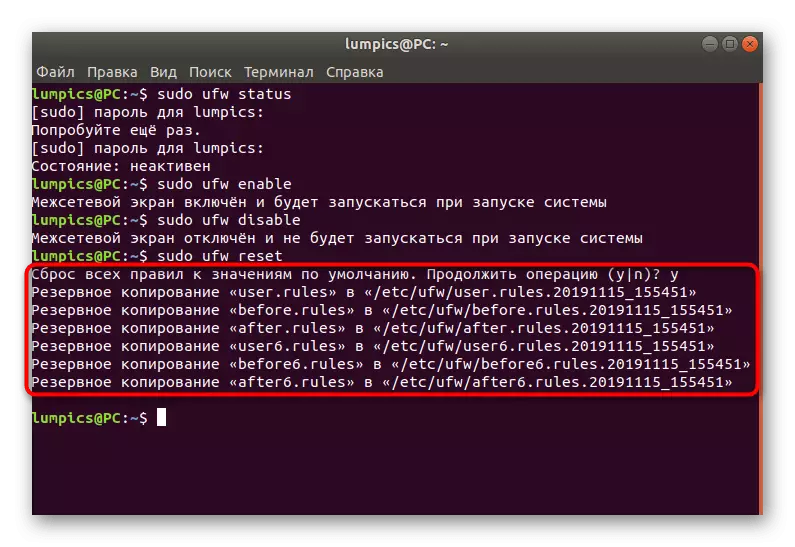

- Vous verrez six rangées différentes avec des adresses de sauvegarde. Vous pouvez vous déplacer à tout moment à cet endroit pour restaurer les paramètres.

Vous savez maintenant quel type d'équipes sont responsables de la gestion du comportement général du pare-feu à l'étude. Toutes les autres étapes se concentreront uniquement sur la configuration et les paramètres eux-mêmes sont donnés à titre d'exemple, c'est-à-dire que vous devez les modifier, repulcant de vos besoins.

Étape 3: Définition des règles par défaut

En obligatoire, appliquez les règles par défaut qui se rapporteront à tous les composés entrants et sortants non mentionnés séparément. Cela signifie que toutes les connexions entrantes qui ne sont pas indiquées par manuellement seront bloquées et que les sorts sont réussis. L'ensemble du schéma est mis en œuvre comme suit:

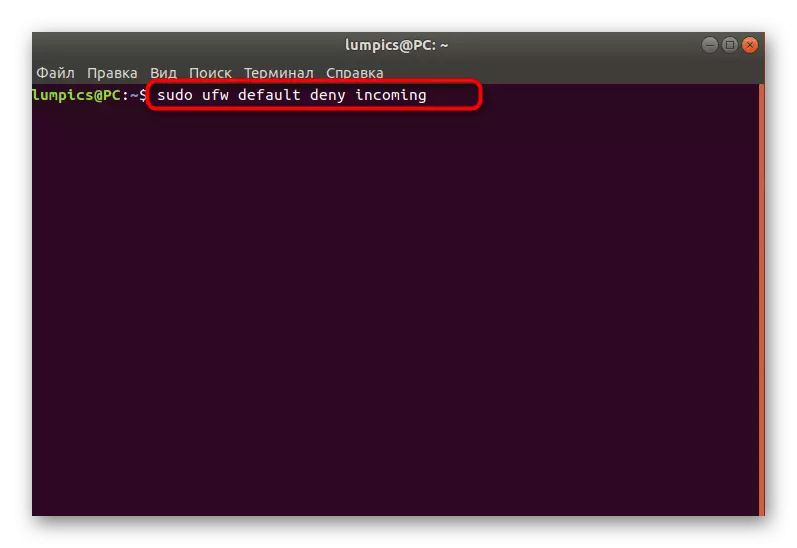

- Exécutez la nouvelle session de la console et entrez la commande Sudo UFW Par défaut Deny Inny Inny. Activez-le en appuyant sur la touche Entrée. Si vous vous êtes déjà familiarisé avec les règles de syntaxe spécifiées ci-dessus, vous savez que cela signifie bloquer toutes les connexions entrantes.

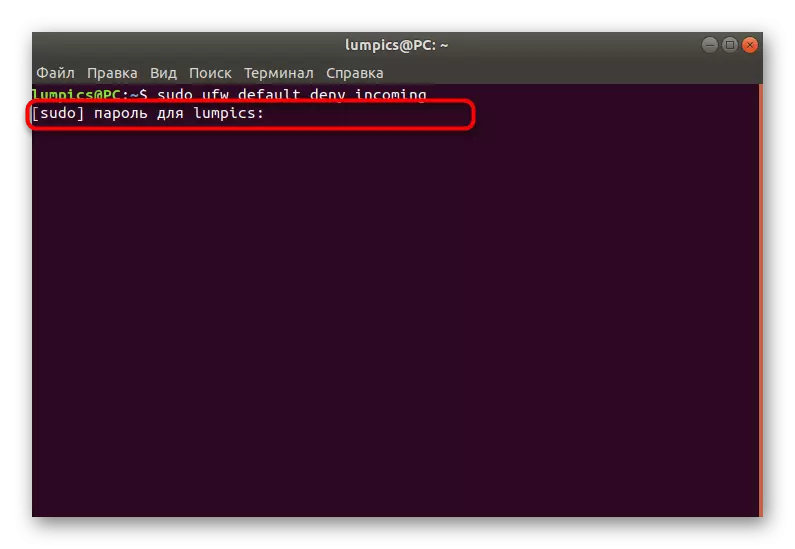

- En obligatoire, vous devrez entrer un mot de passe superutilisateur. Vous le spécifierez à chaque fois que vous démarrez une nouvelle session de console.

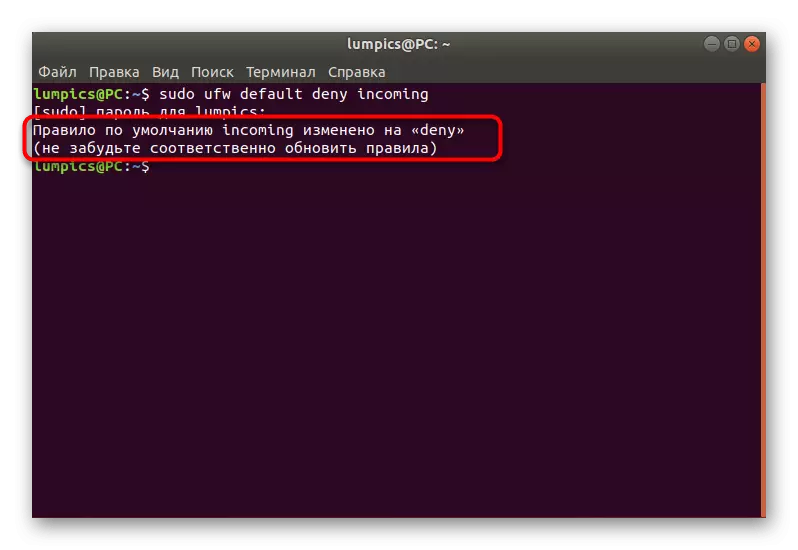

- Après avoir appliqué la commande, vous serez informé que la règle par défaut est entrée en vigueur.

- En conséquence, vous devrez définir la deuxième commande qui résolvait les composés sortants. Cela ressemble à ceci: SUDO UFW Par défaut Autoriser sortant.

- Encore une fois, un message apparaît sur l'application de la règle.

Maintenant, vous ne pouvez pas vous inquiéter du fait que des tentatives de connexion entrantes inconnues auront un succès et que quelqu'un sera en mesure d'accéder à votre réseau. Si vous n'allez pas bloquer absolument toutes les tentatives de connexion entrantes, ignorez la règle ci-dessus et passez à la création de votre choix, après avoir étudié la prochaine étape en détail.

Étape 4: Ajout de vos propres règles du pare-feu

Règles de pare-feu - l'option principale réglable pour laquelle les utilisateurs et utilisent UFW. Nous examinerons un exemple d'autorisation de l'accès et n'oublie pas le blocage des ports maintenant, consultez l'outil OpenSSH. Pour commencer, vous devez vous rappeler des commandes de syntaxe supplémentaires responsables de l'ajout de règles:

- Ufw allow_name__

- Ufw autoriser le port

- Ufw autoriser le port / protocole

Après cela, vous pouvez commencer à créer des règles permissives ou prohibitives. Traisons chaque type de politicien dans l'ordre.

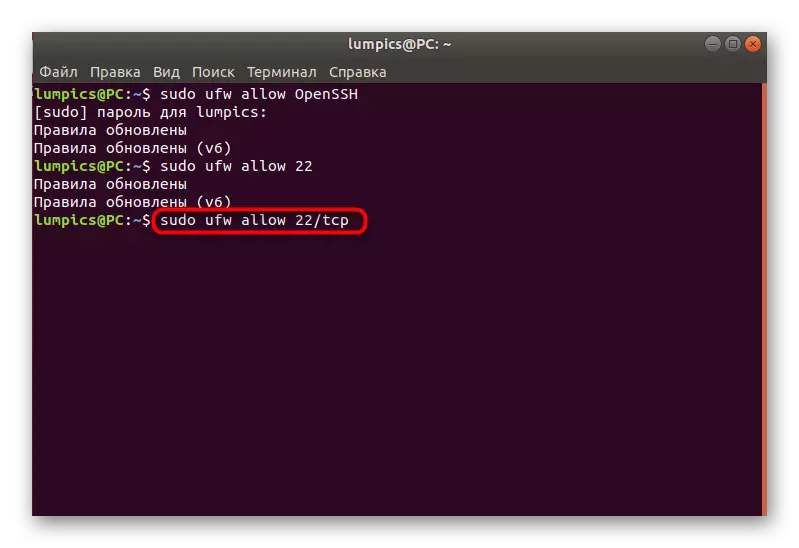

- Utilisez Sudo UFW Autoriser Openssh pour ouvrir l'accès aux ports de service.

- Vous serez informé que les règles ont été mises à jour.

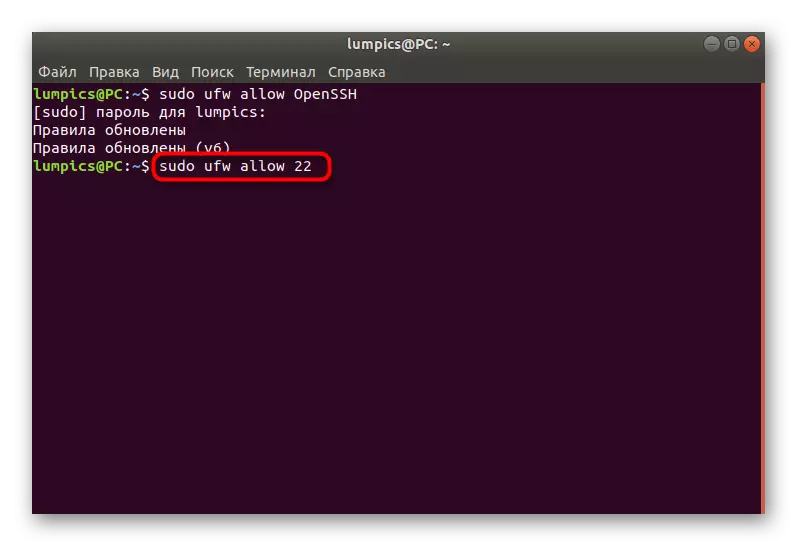

- Vous pouvez ouvrir l'accès en spécifiant le port, et non le nom du nom de service, qui ressemble à ceci: sudo ufw allait 22.

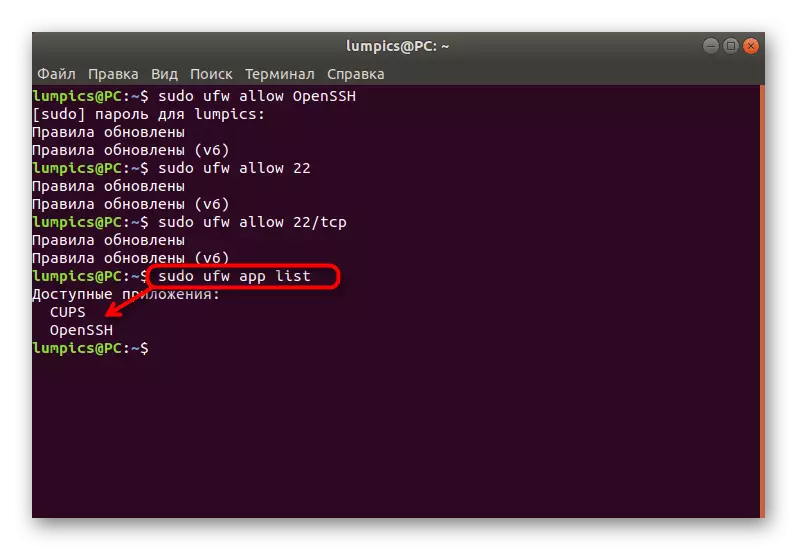

- La même chose se passe à travers le port / protocole - Sudo UFW Autoriser 22 / TCP.

- Après avoir effectué les règles, consultez la liste des applications disponibles en entrant la liste d'applications Sudo UFW. Si tout a été appliqué avec succès, le service requis apparaîtra dans l'une des lignes suivantes.

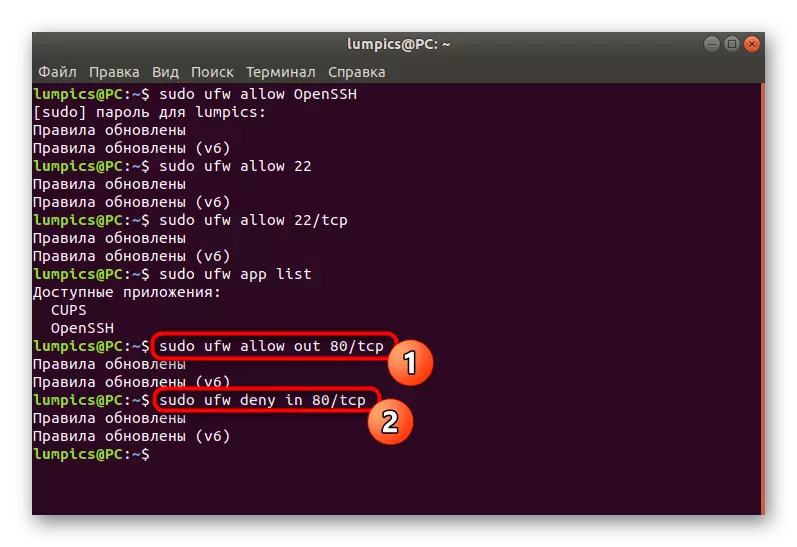

- En ce qui concerne les autorisations et interdire la transmission du trafic sur les ports, cela se fait en entrant dans l'UFW autoriser la direction de la syntaxe. Dans la capture d'écran, vous voyez ensuite un exemple de résolution du trafic sortant sur le port (Sudo UFW Autoriser 80 / TCP), ainsi que l'interdiction des politiques de la même direction de la pièce (sudo ufw nie dans 80 / TCP).

- Si vous êtes intéressé par un exemple d'ajout d'une stratégie en entrant une désignation de syntaxe plus large, utilisez l'exemple UFW Autoriser l'exemple de protocole Protocole d'IP_ Logiciel sur IP_NAGE PORT_NAME.

Étape 5: Installation de règles limites

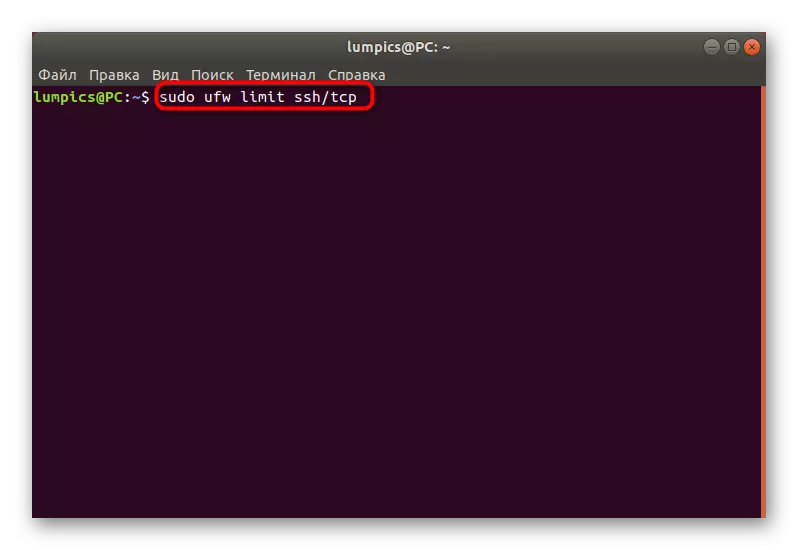

Nous avons apporté le sujet de l'installation des règles limites dans une étape distincte, car il sera nécessaire de parler davantage à ce sujet. Cette règle limite le nombre d'adresses IP connectées à un port. L'utilisation la plus évidente de ce paramètre est de protéger contre les attaques qui envisagent des mots de passe. Installation de stratégies standard comme ceci:

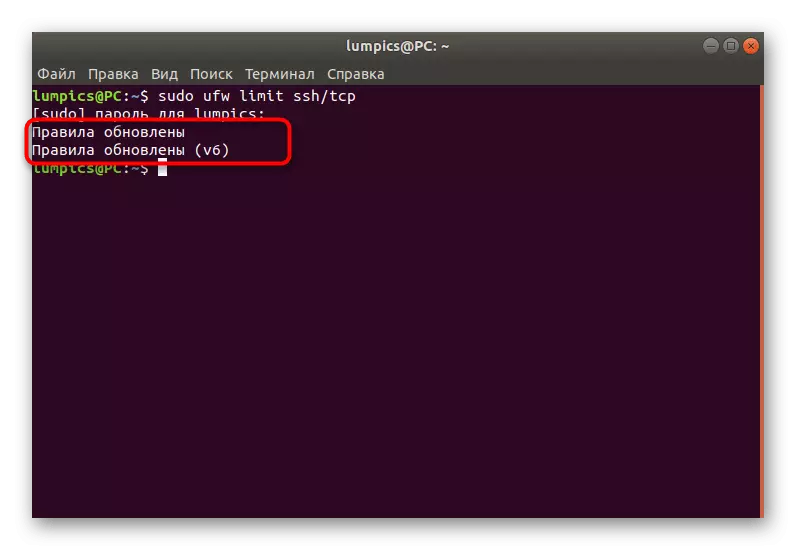

- Dans la console, SUDO UFW LIMITER SSH / TCP et cliquez sur Entrée.

- Entrez le mot de passe de votre compte superutilisateur.

- Vous serez informé que la mise à jour des règles est passée avec succès.

De la même manière, des politiques de restrictions et d'autres demandes sont établies. Utilisez pour ce nom de service, port ou port / protocole.

Étape 6: Afficher le statut UFW

Parfois, vous devez regarder l'état actuel du pare-feu non seulement en termes d'activité, mais également de règles établies. Pour cela, il y a une équipe distincte que nous avons dit plus tôt et nous le considérerons maintenant plus en détail.

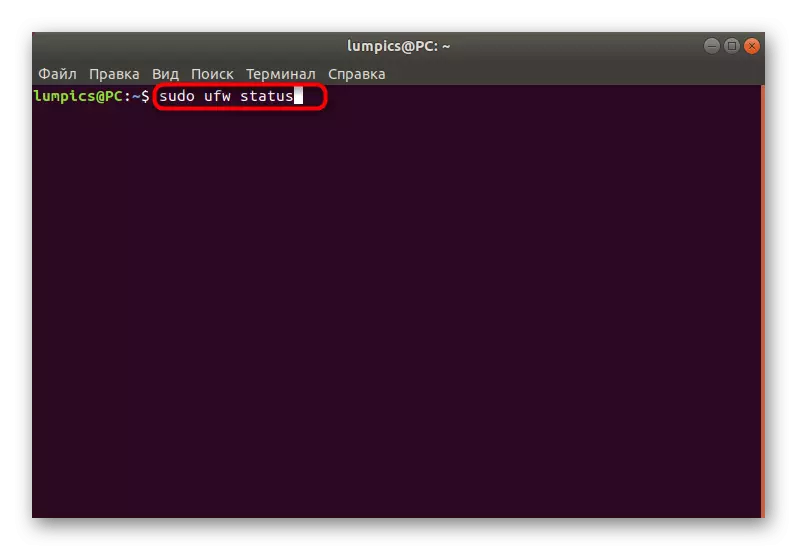

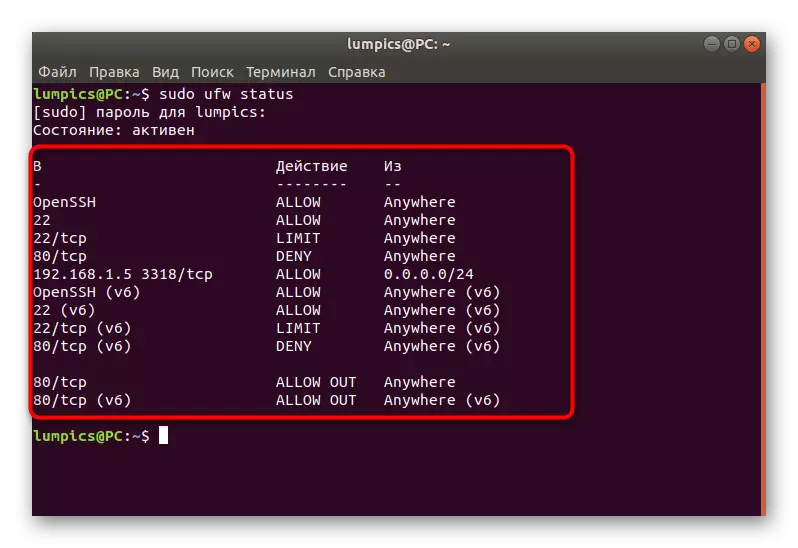

- Dimanche sudo ufw statut pour obtenir des informations standard.

- Les nouvelles lignes afficheront toutes les stratégies définies aux adresses, protocoles et noms de service. Sur la droite montre des actions et des directions.

- Des informations plus détaillées sont affichées lors de l'utilisation d'un argument supplémentaire et la commande acquiert le type de Sudo UFW Statut Verbose.

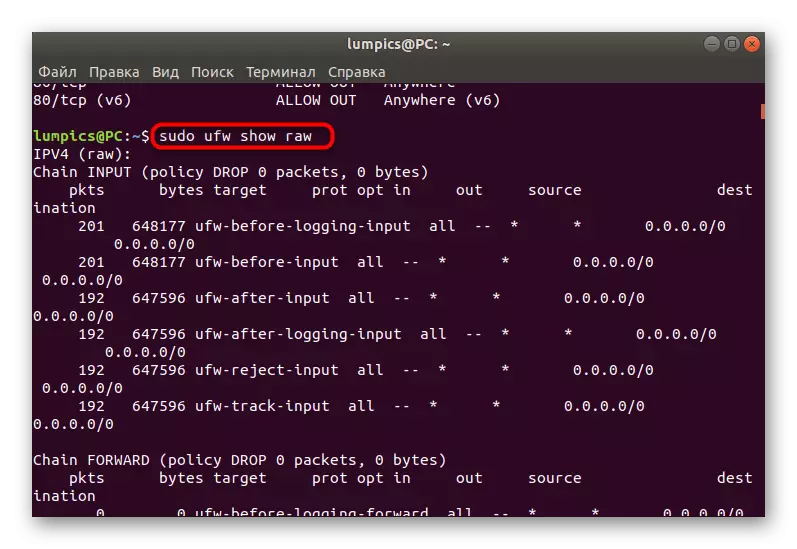

- La liste de toutes les règles d'incompréhensibles pour les débutants de l'utilisateur est affichée via le Sudo UFW Show RAW.

Il existe d'autres options qui affichent certaines informations sur les règles et l'état du pare-feu existantes. Soyons brièvement sur tous:

- RAW - Affiche toutes les règles actives à l'aide du format de soumission IPTABLES.

- Construits - Inclut uniquement les règles ajoutées comme défaut.

- Avant-Règlement - Affiche les stratégies effectuées avant d'accepter un package d'une source externe.

- Règles utilisateur - respectivement, montre la politique ajoutée par l'utilisateur.

- Les règles suivantes sont identiques aux règles précédentes, mais n'inclut que ces règles activées déjà après avoir effectué des packages.

- Logging-Rules - Affiche des informations sur les événements connectés.

- Écoute - Utilisé pour afficher les ports actifs (écoutés).

- Ajouté - impliqué lors de la visualisation des règles récemment ajoutées.

Dans le temps dont vous avez besoin pour vous, vous pouvez utiliser l'une de ces options pour obtenir les informations souhaitées et l'utiliser à vos propres objectifs.

Étape 7: Supprimer les règles existantes

Certains utilisateurs, ayant reçu les informations nécessaires sur les règles existantes, souhaitent supprimer certaines d'entre elles pour établir une connexion ou définir de nouvelles stratégies. Le pare-feu face à face vous permet de le faire à tout moment disponible, qui est effectué comme ceci:

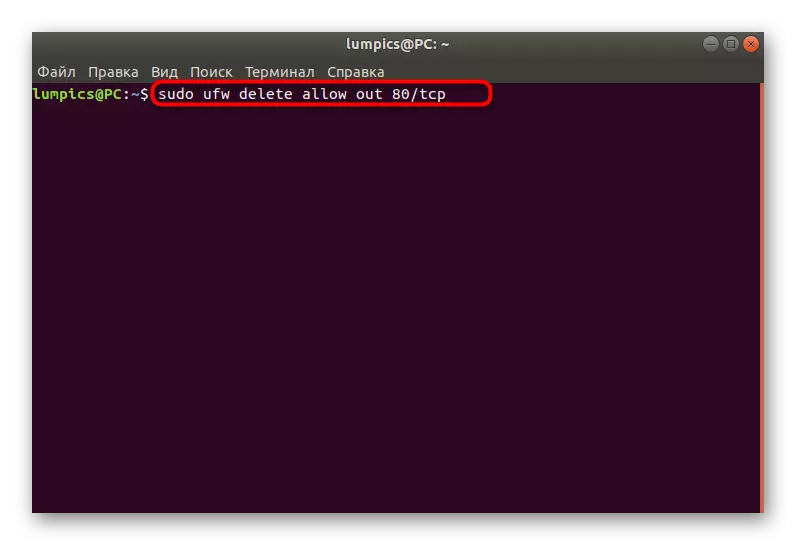

- Insérez le Sudo UFW Supprimer Autoriser la commande 80 / TCP. Il supprimera automatiquement la règle permettant aux connexions sortantes via le port / protocole 80 / TCP.

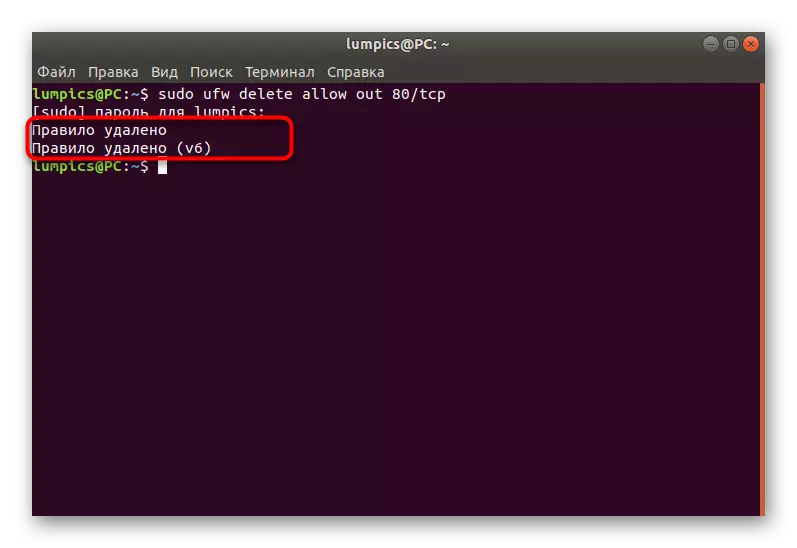

- Vous serez informé que la stratégie est supprimée avec succès pour IPv4 et IPv6.

- Il en va de même pour les connexions prohibitives, par exemple, Sudo UFW Supprimer Deny in 80 / TCP.

Utilisez les options de vue d'état pour copier les règles requises et les supprimer de la même manière que démontrée dans l'exemple.

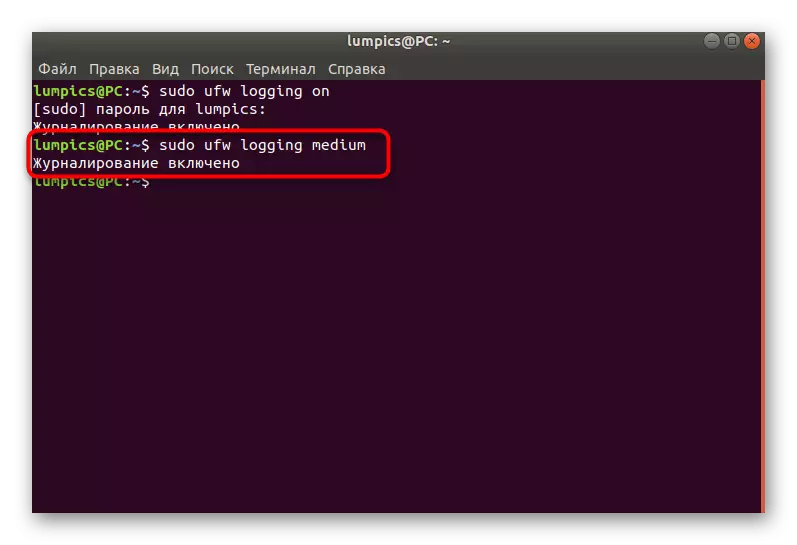

Étape 8: Allumer la journalisation

La dernière étape de l'article d'aujourd'hui implique une activation de l'option qui enregistre automatiquement les informations de comportement UFW dans un fichier séparé. Il est nécessaire pour tous les utilisateurs, mais s'applique comme ceci:

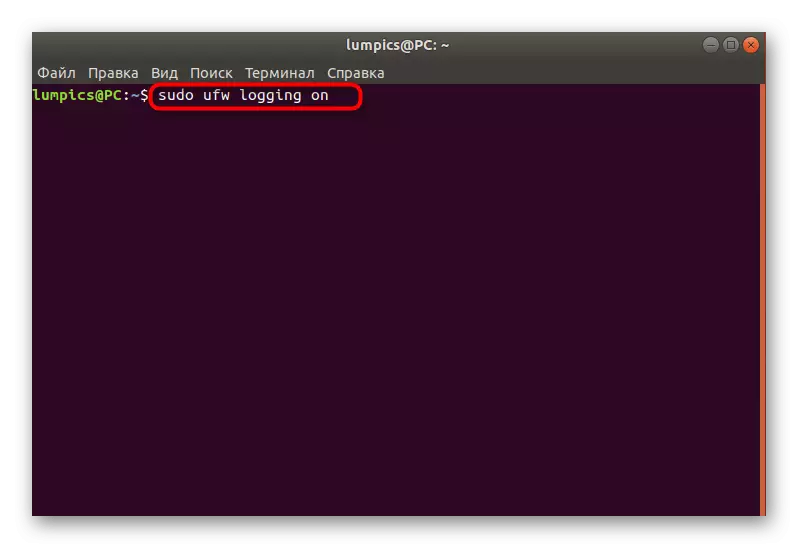

- Écrivez une connexion Sudo UFW sur et appuyez sur Entrée.

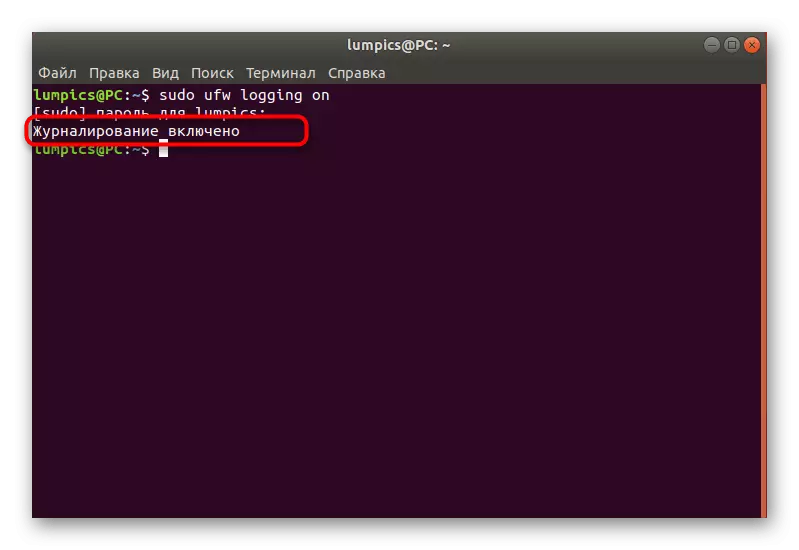

- Attendez l'avis que le journal sera maintenant enregistré.

- Vous pouvez appliquer une autre option, par exemple, le support de journalisation SUDO UFW. Il reste encore un faible (économiser uniquement des informations sur les packages bloqués) et élevé (enregistre toutes les informations). L'option moyenne écrit dans les paquets verrouillés et autorisés par le magazine.

Au-dessus de vous avez étudié jusqu'à huit étapes, utilisées pour configurer le pare-feu UFW dans le système d'exploitation Ubuntu. Comme vous pouvez le constater, il s'agit d'un pare-feu très simple, qui est même adapté aux utilisateurs novices en raison de la facilité d'exploration de la syntaxe. Ufw peut toujours être plus audacieux pour appeler une bonne norme de remplacement iptables si elle ne vous convient pas.