Este material es una continuación del artículo "Cómo puede piratear su contraseña" e implica que está familiarizado con el material establecido o sin siquiera saber todas las rutas principales que las contraseñas se pueden comprometer.

Creando contraseñas

Hoy, al registrar cualquier cuenta de Internet, creando una contraseña, generalmente consulta el indicador de confiabilidad de la contraseña. Casi en todas partes funciona sobre la base de la evaluación de los siguientes dos factores: longitudes de contraseña; La presencia de caracteres especiales, letras mayúsculas y números en la contraseña.

A pesar del hecho de que estos son parámetros de estabilidad de contraseña realmente importantes para el método de extinción de piratería, una contraseña que parece ser confiable del sistema, no siempre es así. Por ejemplo, una contraseña como "Pa $$ W0RD" (y también hay caracteres especiales, y números), lo más probable es que se piratee muy rápidamente, debido al hecho de que (como se describe en el artículo anterior), las personas rara vez crean únicas Las contraseñas (menos del 50% de las contraseñas son únicas) y la opción especificada es mayor probable que tenga en las bases de datos filtradas disponibles en los intrusos.

¿Cómo ser? La opción óptima es usar los generadores de contraseñas (hay en línea en forma de utilidades en línea, así como en la mayoría de los administradores de contraseñas para una computadora), creando contraseñas aleatorias largas utilizando caracteres especiales. En la mayoría de los casos, la contraseña de 10 o más caracteres de este tipo simplemente no será de interés para el hacker (es decir, su software no se configurará para seleccionar dichas opciones) debido al hecho de que el costo del tiempo no pagará. El generador de contraseñas recientemente incorporado apareció en el navegador Google Chrome.

En el método especificado, la principal desventaja es que tales contraseñas son difíciles de recordar. Si es necesario mantener la contraseña en la cabeza, hay otra opción en función del hecho de que la contraseña de 10 caracteres que contienen letras mayúsculas y caracteres especiales se selecciona mediante el método de reventado en miles y más (los números específicos dependen de El conjunto permisible de caracteres) lo más sencillo, que una contraseña de 20 caracteres que contienen solo caracteres latinos en minúscula (incluso si el hacker lo sabe).

Por lo tanto, una contraseña que consta de 3-5 palabras de inglés aleatorias simples serán recordadas fácilmente y casi imposibles de hackear. Y escribí cada palabra desde la letra mayúscula, construiremos el número de opciones en el segundo grado. Si esto será de 3 a 5 palabras rusas (nuevamente aleatorias, no nombres y fechas), escrito en el diseño de inglés, también elimina la posibilidad hipotética de métodos sofisticados para utilizar un diccionario para seleccionar una contraseña.

Definitivamente, el enfoque correcto para la creación de contraseñas es probablemente no: de varias maneras, existen ventajas y desventajas (relacionadas con la capacidad de recordarlo, confiabilidad y otros parámetros), pero los principios básicos se ven así:

- La contraseña debe consistir en un número significativo de caracteres. La restricción más común de hoy es de 8 caracteres. Y esto no es suficiente si necesita una contraseña protegida.

- Si es posible, los caracteres especiales, el título y las letras mayúsculas, los números deben incluirse en la contraseña.

- Nunca incluya datos personales sobre contraseña, incluso registrados por caminos aparentemente "astutos". No hay fechas, nombres y apellidos. Por ejemplo, la piratería que representa una contraseña que representa cualquier fecha del calendario de Julian moderno desde el año 0 y hasta el día de hoy (del formulario 07/18/2015 o 18072015, etc.) se demorará de segundos a las horas (y luego el reloj solo tendrá éxito Debido a los retrasos entre los intentos de algunos casos).

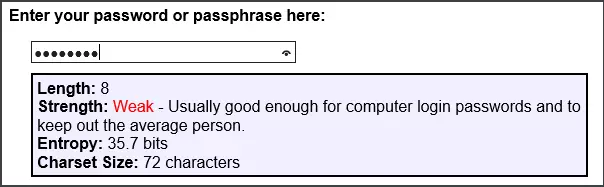

Puede verificar qué tan confiable su contraseña en el sitio (aunque la entrada de contraseña en algunos sitios, especialmente sin HTTPS, no es la práctica más segura) http://rumkin.com/tools/password/passchk.php. Si no desea verificar su contraseña real, ingrese el mismo (desde el mismo número de caracteres y con el mismo conjunto de ellos) para tener una idea de su confiabilidad.

En el curso de ingresar caracteres, el servicio calcula la entropía (condicionalmente, la cantidad de opciones para la entropía de 10 bits, el número de opciones es de 2 a décimo grado) para una contraseña dada y proporciona un certificado para la confiabilidad de varios valores. Las contraseñas con entropía más de 60 son casi imposibles de hackear incluso durante una selección enfocada.

No utilice las mismas contraseñas para diferentes cuentas.

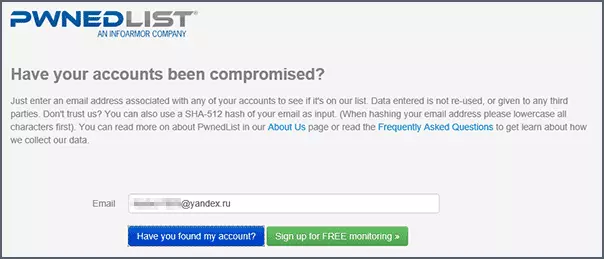

Si tiene una excelente contraseña difícil, pero lo usa en todas partes donde puede, automáticamente se vuelve completamente confiable. Tan pronto como los hackers piratan alguno de los sitios donde usa una contraseña de este tipo y obtenga acceso a ella, asegúrese de que se evalúe inmediatamente (automáticamente, utilizando el software especial) en todos los demás postales, juegos, servicios sociales y quizás los bancos en línea (Formas de ver si su contraseña ya está presentada al final del artículo anterior).

Una contraseña única para cada cuenta es difícil, es inconveniente, pero es necesario si estas cuentas son al menos alguna importancia para usted. Aunque, para algunos registros que no tienen ningún valor para usted (es decir, está listo para perderlos y no se preocupe) y no contenga información personal, no puede esforzarse con contraseñas únicas.

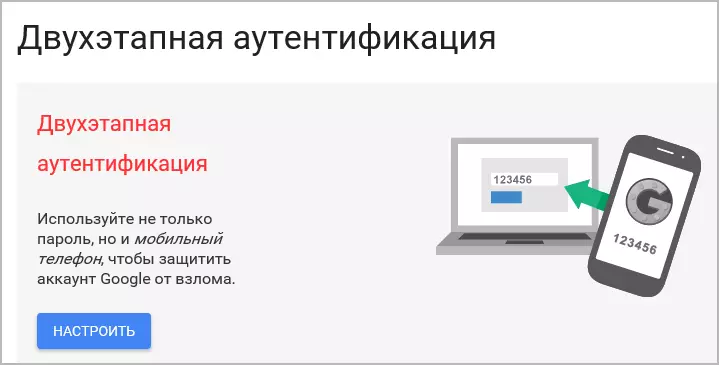

Autenticación de dos factores

Incluso las contraseñas confiables no garantizan que nadie pueda ir a su cuenta. Puede robar la contraseña de una forma u otra (phishing, por ejemplo, como la opción más común) o estar familiarizado con usted.

Casi todas las compañías en línea graves, incluyendo Google, Yandex, Mail.Ru, Facebook, en contacto, Microsoft, Dropbox, LastPass, Steam y otros con una capacidad de prueba de dos factores (o dos etapas) en las cuentas. Y si es importante para la seguridad, le recomiendo encarecidamente que lo habilite.

La implementación del funcionamiento de la autenticación de dos factores es ligeramente diferente para varios servicios, pero el principio básico es el siguiente:

- Al ingresar la cuenta con un dispositivo desconocido, después de ingresar la contraseña correcta, se le solicita que se someta a un cheque adicional.

- La comprobación ocurre utilizando el código SMS, una aplicación especial en el teléfono inteligente, a través de códigos impresos previamente preparados, mensajes de correo electrónico, una clave de hardware (la última opción apareció en Google, esta empresa es generalmente de primera línea en términos de dos factores autenticación).

Por lo tanto, incluso si el atacante descubrió su contraseña, no podrá ingresar su cuenta, sin tener acceso a sus dispositivos, teléfono, correo electrónico.

Si no se entiende completamente, cómo funciona la autenticación de dos factores, le recomiendo leer el artículo en Internet sobre este tema o descripciones y orientación en los sitios usted mismo, donde se implementa (simplemente las instrucciones detalladas en este artículo no se activarán ).

Almacenamiento de contraseñas

Sofisticadas contraseñas únicas para cada sitio son excelentes, pero ¿cómo almacenarlas? Casi es que todas estas contraseñas podrán mantenerse en su cabeza. Almacenamiento de contraseñas guardadas en el navegador es una interfacitoria arriesgada: no solo se vuelven más vulnerables al acceso no autorizado, sino que simplemente se pueden perder en caso de fallas del sistema y cuando la sincronización está deshabilitada.

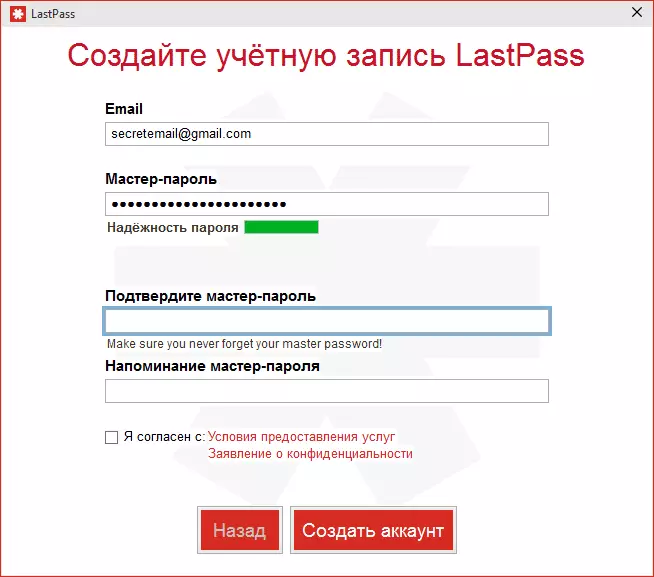

La solución óptima son los administradores de contraseñas, en general, que representan programas que almacenan todos sus datos secretos en un almacenamiento seguro cifrado (tanto fuera de línea como en línea), acceso a los que se lleva a cabo utilizando una contraseña maestra (adicionalmente puede habilitar la autenticación de dos factores ). Además, la mayoría de estos programas están equipados con herramientas para generar y evaluar la confiabilidad de las contraseñas.

Hace un par de años, escribí un artículo separado sobre los mejores gerentes de contraseña (vale la pena reescribir, pero para tener una idea de lo que es y qué programas son populares del artículo. Algunas prefieren soluciones simples sin conexión, como Keepass o 1Password, almacenando todas las contraseñas en su dispositivo, otras son utilidades más funcionales, que también son características de sincronización (LastPass, Dashlane).

Los administradores de contraseñas famosos generalmente se consideran como una forma muy segura y confiable de almacenarlos. Sin embargo, vale la pena considerar algunos detalles:

- Para acceder a todas sus contraseñas, debe conocer solo una contraseña maestra.

- En el caso de un pirata de almacenamiento en línea (literalmente, hace un mes, el servicio de administración de contraseña de PassPass más popular ha sido hackeado) Tendrá que cambiar todas sus contraseñas.

¿De qué otra manera puede guardar sus contraseñas importantes? Aquí hay un par de opciones:

- En papel en una caja fuerte, acceso a lo que usted tendrá y miembros de su familia (no es adecuado para las contraseñas que desea usar a menudo).

- Base de datos de contraseñas fuera de línea (por ejemplo, Keepass), almacenada en una información duradera y duplicada en algún lugar en caso de pérdida.

Óptimo En mi opinión, la combinación de todo lo descrita anteriormente es el siguiente enfoque: las contraseñas más importantes (el correo electrónico principal, con las que se pueden restaurar otras cuentas, el banco, etc.) se almacena en la cabeza y (o ) En papel en un lugar seguro. Menos importante y, al mismo tiempo, se debe confiar a menudo con los administradores de contraseñas.

información adicional

Espero que una combinación de dos artículos sobre las contraseñas a alguien de usted ayuvo a prestar atención a algunos aspectos de la seguridad en la que no pensó. Por supuesto, no he tenido en cuenta todas las opciones posibles, pero la lógica simple y cierta comprensión de los principios ayudarán a decidir de forma independiente qué tan seguro está lo que está haciendo en un punto específico. Una vez más, algunos de los artículos adicionales mencionados y varios:

- Use diferentes contraseñas para diferentes sitios.

- Las contraseñas deben ser difíciles, puede aumentar la dificultad más fuerte, lo que aumenta la longitud de la contraseña.

- No utilice datos personales (que se pueden fundar) al crear una contraseña, consejos a él, controle las preguntas para la recuperación.

- Use la autenticación de dos pasos donde sea posible.

- Encuentre una forma óptima para asegurar el almacenamiento de contraseñas.

- Phishing de lujo (verifique las direcciones de los sitios, cifrado) y spyware. En todas partes, donde le piden que ingrese una contraseña, verifique si realmente lo ingresa en el sitio adecuado. Mire que no hay un software malicioso en la computadora.

- Si es posible, no utilice sus contraseñas en computadoras extranjeras (si es necesario, hágalo en el modo "incógnito" del navegador, e incluso mejor marcar desde el teclado en pantalla), en las redes de Wi-Fi abiertas públicas, especialmente si hay No es el cifrado HTTPS cuando se conecta al sitio.

- Tal vez no debe almacenar lo más importante, que realmente representa la vitalidad, las contraseñas en una computadora o en línea.

Algo como esto. Creo que logré levantar el grado de paranoia. Entiendo que gran parte de los descritos parece inconveniente, puede haber pensamientos como "Bueno, será pasar por alto", pero la única exclusividad de la pereza, cuando se seguía de simples reglas de seguridad, al almacenar información confidencial, puede haber solo la ausencia de Su importancia y su voluntad de que ella sea la herencia de terceros.