Muchos usuarios de computadoras pasan la mayor cantidad de tiempo en los navegadores que lo usan en servicio o con fines de trabajo. Naturalmente, este factor es fundamental para los intrusos que intentarán hacer todo para infectar un navegador web personalizado, y la computadora misma. Si sospecha que esto sucedió y con su trabajador en Internet, es hora de verificarlo.

Cheque de navegador Viruse

No hay una variante de infección, en la que el usuario puede ir y deshacerse de software malicioso. Debido al hecho de que las variedades de virus son diferentes, es necesario verificar varios lugares vulnerables utilizados para la infección a la vez. Analizaremos las principales opciones disponibles para el navegador puede ser atacado.Etapa 1: Cheque para los mineros

Ya el primer año es relevante para el tipo de código malicioso que trabaja como MAINER. Sin embargo, funciona, por supuesto, no en usted, sino por el que usó este código contra usted. La minería es el proceso de extracción de criptocurrencia, donde están involucradas las habilidades computacionales de la tarjeta de video. Las personas que están comprometidas en esto usualmente usan sus propias tarjetas de video, de las cuales crean "fincas" enteras (combinando los modelos de tarjetas de video más potentes), acelerando la producción de ganancias. No lo más honesto de ellos deciden ir más fácil, sin gastar un gran dinero para comprar equipo y pagar la electricidad que estas tarjetas de video se consumen en un mes. Infectan las computadoras de personas aleatorias en Internet agregando un script especial al sitio.

Parece este proceso como si fueras al sitio (puede ser informativo o vacío, como si fuera abandonado o no desarrollarse), pero de hecho, el insistente para usted se lanza por minería. A menudo, inexplicablemente, la computadora comienza a disminuir la velocidad, y se detiene si cierre la pestaña. Sin embargo, esta opción no es el único resultado de los eventos. La confirmación adicional de la presencia de un minero puede ser la apariencia de una pestaña en miniatura en la esquina de la pantalla, desplegando lo que puede ver una hoja casi vacía con un sitio desconocido. A menudo, los usuarios pueden ni siquiera notificar que se lanza, sobre el hecho de que todo el cálculo. Cuanto más tiempo se inicie la pestaña, más beneficio del usuario recibió un hacker.

Entonces, ¿cómo reconocer la presencia de MAINER en el navegador?

Consulte a través del servicio web

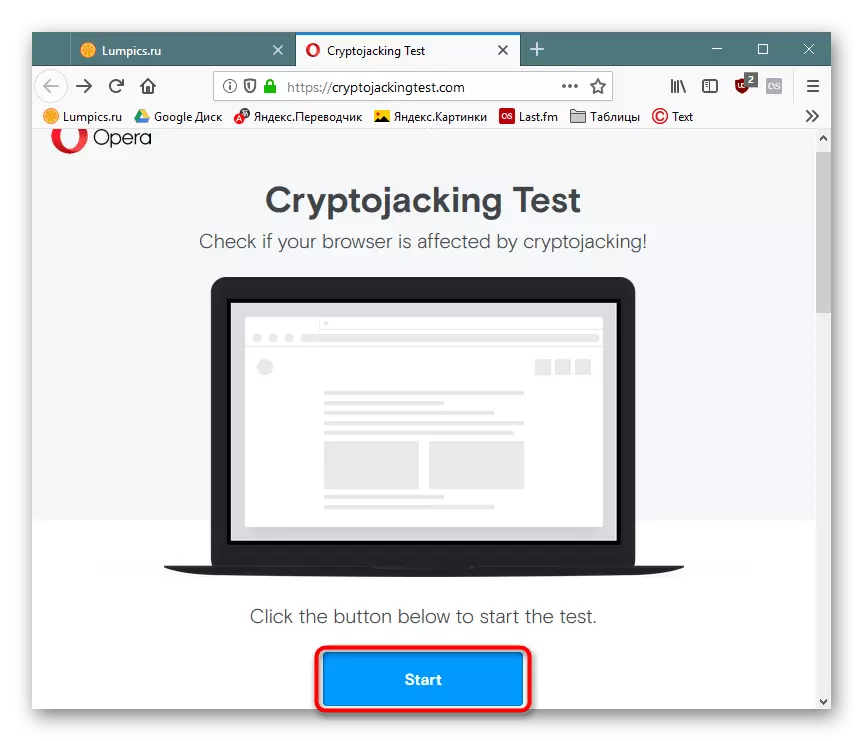

Los desarrolladores de ópera han creado un servicio web de pruebas de criptojacking que comprueba la presencia de mineros ocultos en el navegador. Puede pasarlo utilizando cualquier navegador web.

Ir a la prueba de criptojacking

Siga el enlace de arriba y haga clic en el botón Inicio.

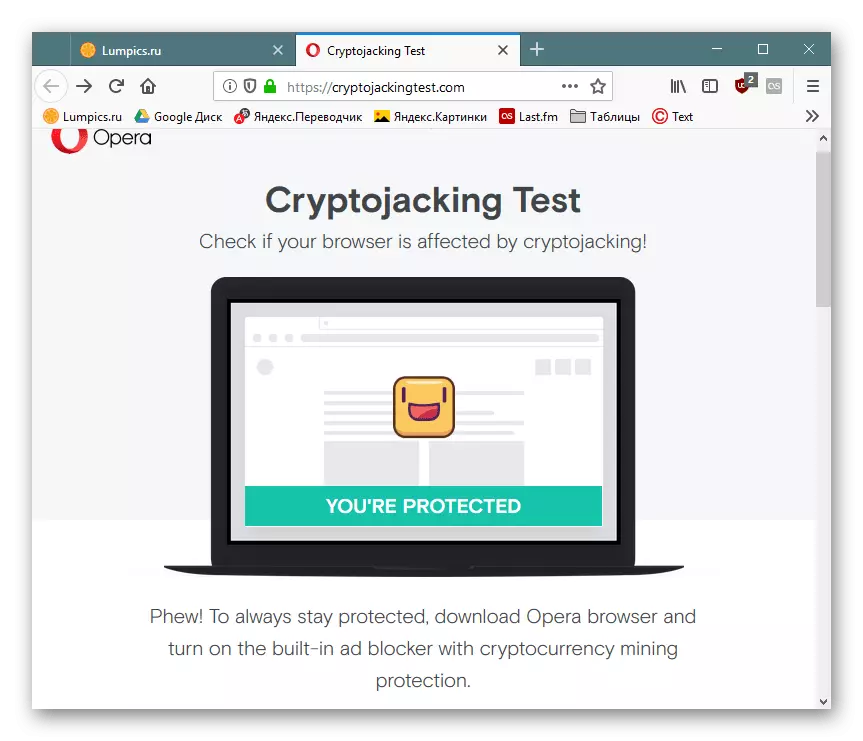

Espere a que se complete el procedimiento, al final de los cuales recibirá el resultado del estado del navegador. Al mostrar el estado "No está protegido", debe tomar medidas manualmente para corregir la situación. Sin embargo, vale la pena tener en cuenta que nunca será rechazado por los indicadores de este y los servicios en un 100%. Para una total confianza, se recomienda realizar las acciones que se describen a continuación.

Pestaña de control

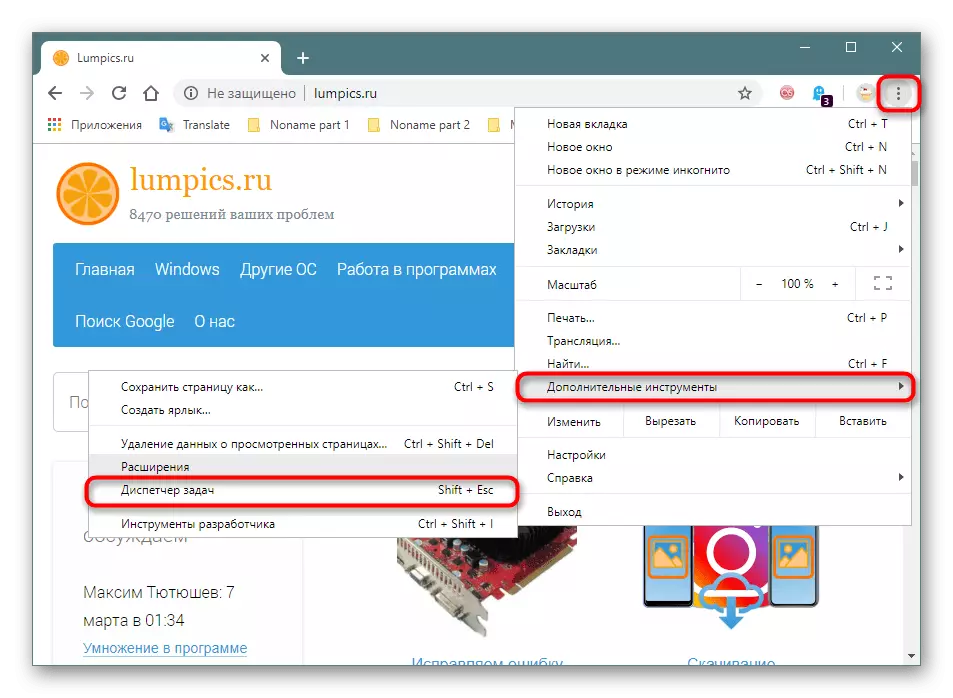

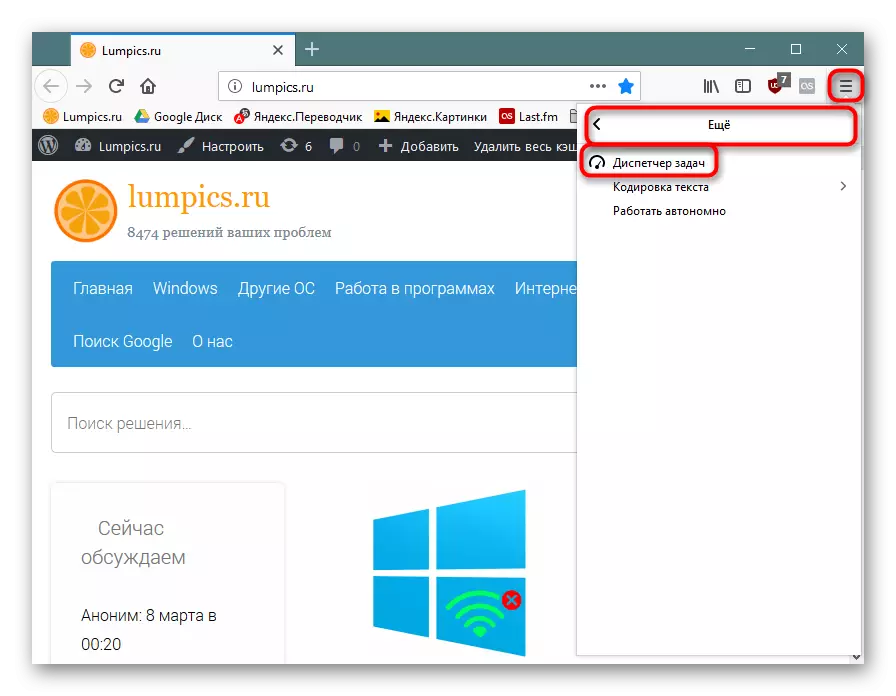

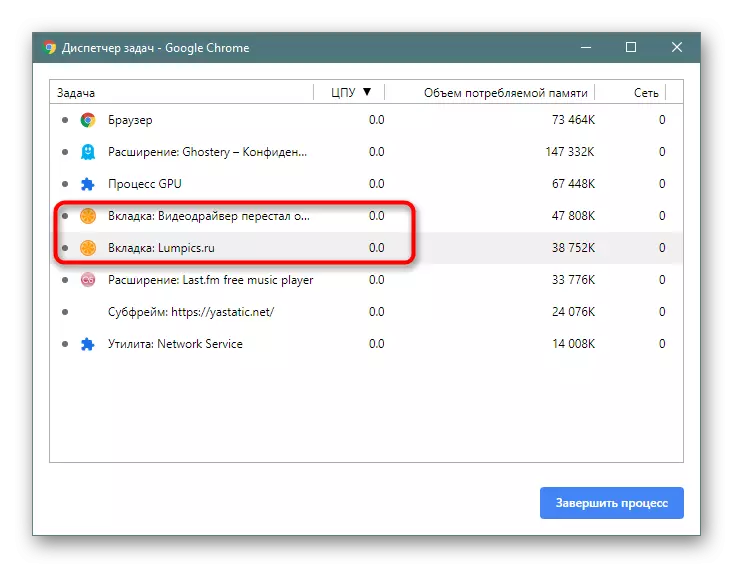

Mire el "Administrador de tareas" integrado en el navegador web y verifique cuántos recursos se consumen pestañas.

Navegadores en Chromium (Google Chrome, Vivaldi, Yandex.Browser, etc.) - "Menú"> "Herramientas avanzadas"> "Administrador de tareas" (o presione la combinación de teclas SHIFT + ESC).

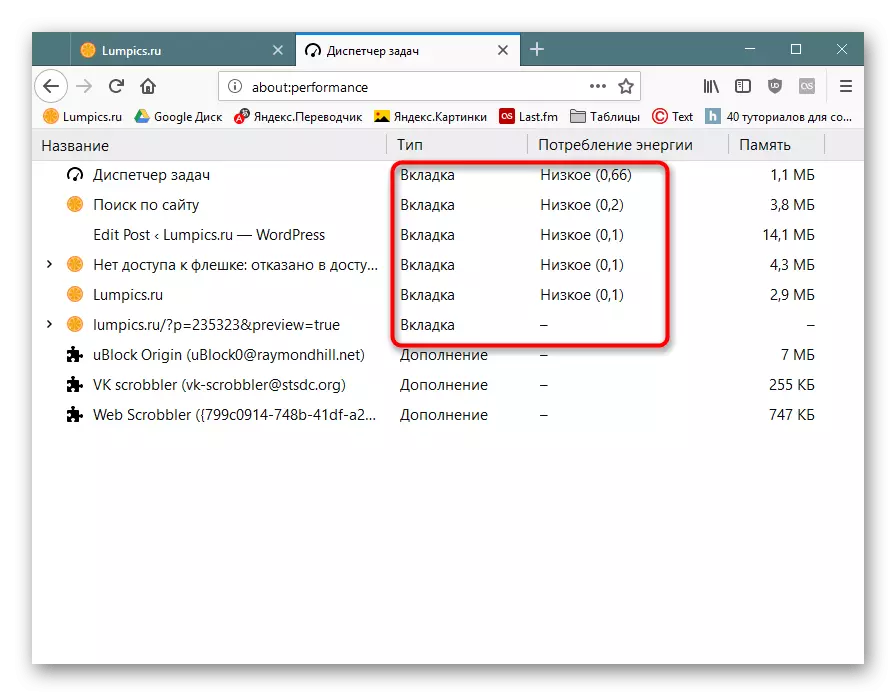

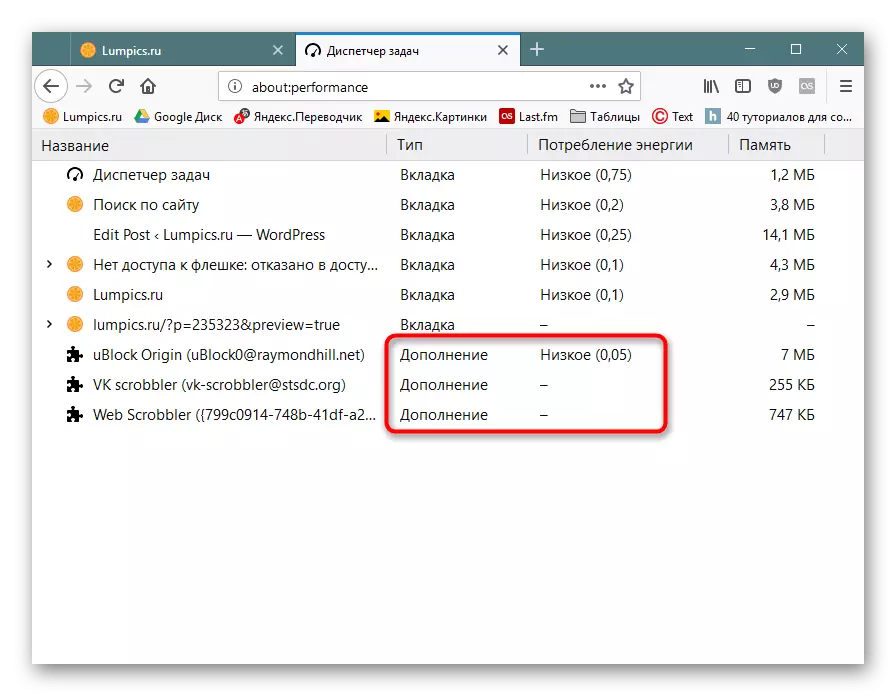

Firefox - "Menú"> "Más"> "Administrador de tareas" (o ingrese sobre: Performance en la barra de direcciones y presione ENTER).

Si ve todo tipo de pestañas de recursos, se usa bastante (esto es notable por la columna de la CPU en cromo y "consumo de energía" en Firefox), por ejemplo, 100-200, aunque en el valor normal de 0-3, Entonces el problema es realmente, existe.

Calculamos la pestaña Problem, Close It y no vayamos a este sitio.

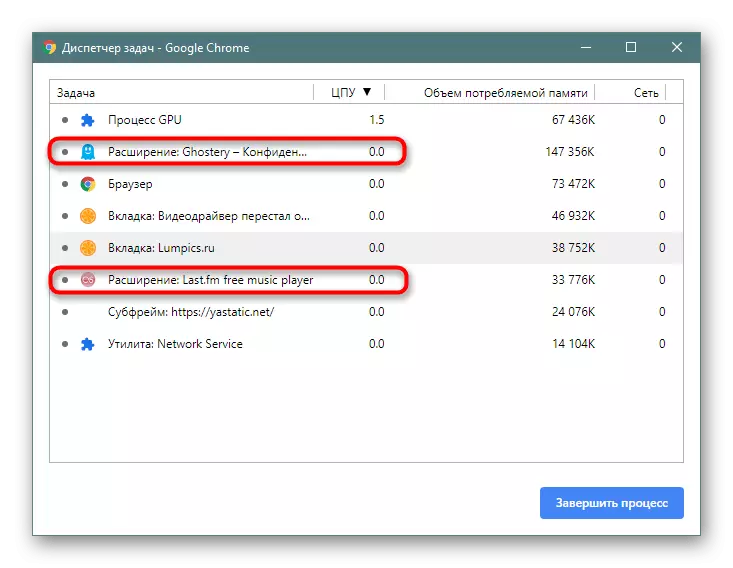

Cheques de expansión

Mader no siempre levanta en el sitio: puede estar en la expansión establecida. Y no siempre sabrás que generalmente se instala. Se puede reconocer de la misma manera que la pestaña Main. Solo en el "Administrador de tareas" esta vez, consulte No una lista de pestañas, pero se lanzaron extensiones: también se muestran como procesos. En Chrome y sus análogos, se ven así:

En Firefox, el tipo "Suplemento" se usa para ellos:

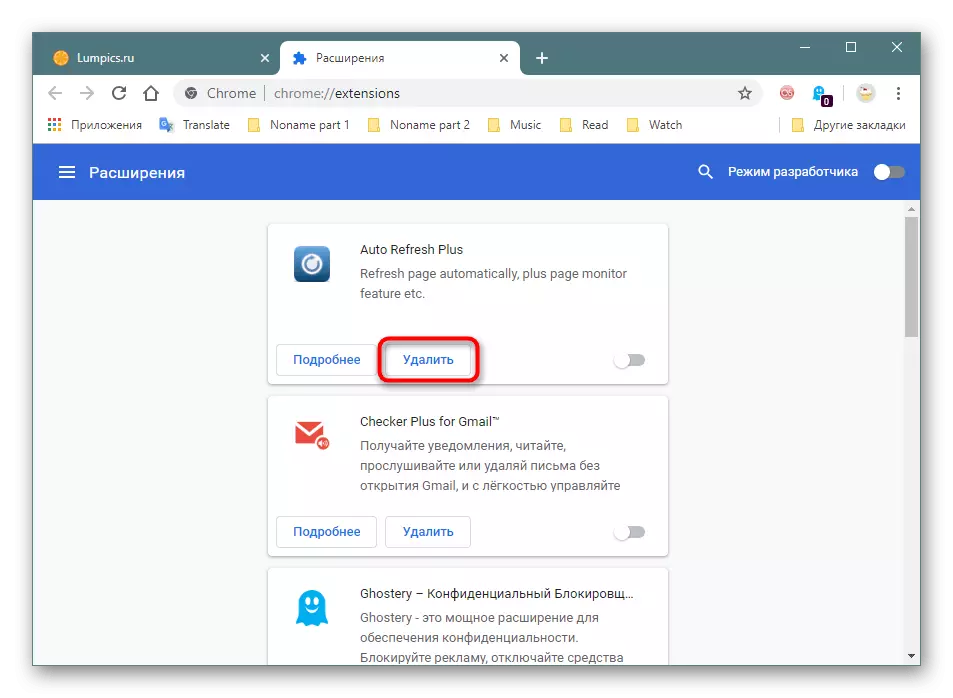

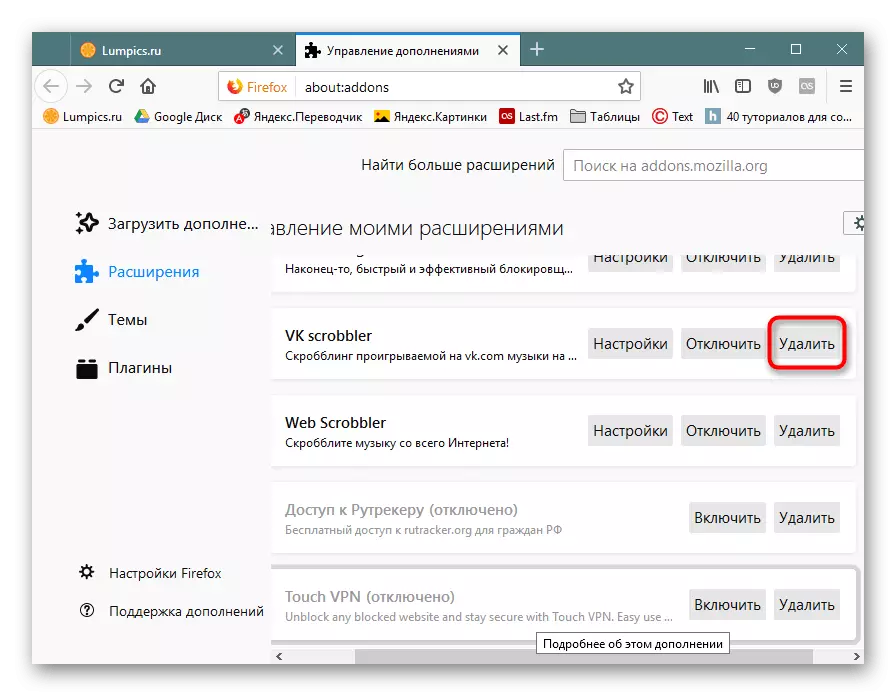

Sin embargo, no siempre se lanzará la minería en el momento en que está observando "Gestor de tareas". Vaya a la lista de complementos instalados y navegue por su lista.

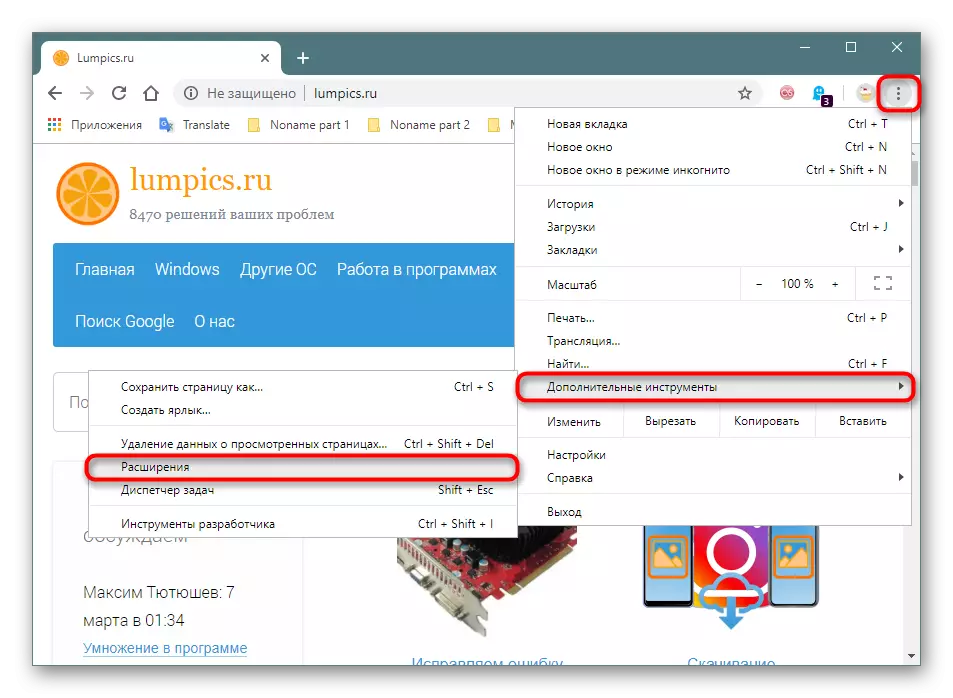

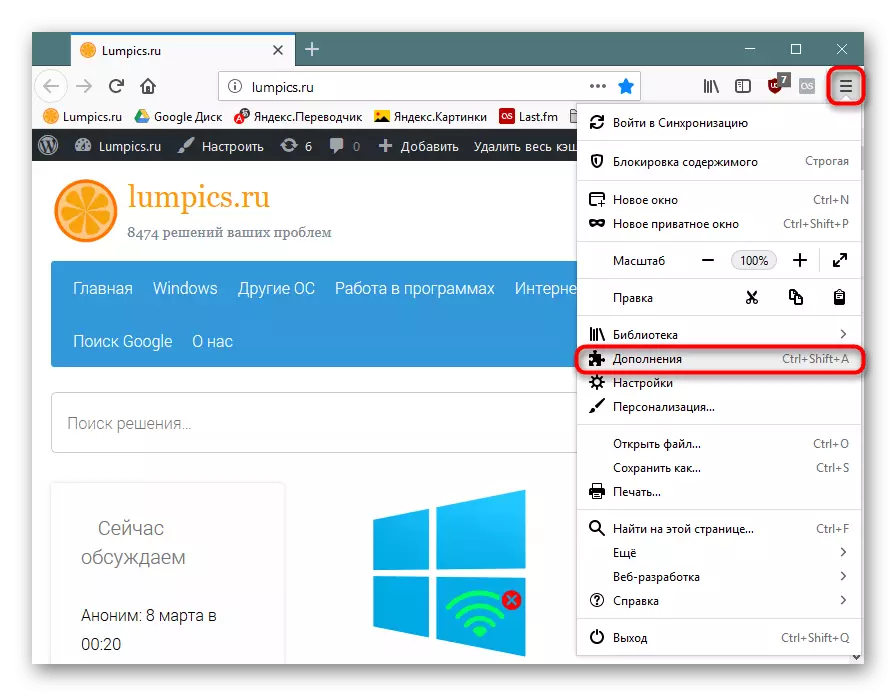

Chromium: "Menú"> "Herramientas adicionales"> "Extensiones".

Firefox - "Menú"> "Suplementos" (o presione CTRL + MAYÚS + A).

Navega por la lista de extensiones. Si ve algún tipo de sospechoso, lo que no está instalado, o simplemente no confíe en él, elimínelo.

Incluso si no hay otros, puede haber otros virus en extensiones desconocidas, por ejemplo, datos de usuario infantiles de alguna cuenta.

Paso 2: Verifique la etiqueta

El formato de la etiqueta del navegador (y cualquier otro programa) le permite terminar las propiedades para agregar ciertos parámetros, junto con los que comenzará. Esto se usa generalmente para ampliar la funcionalidad o la solución de problemas, por ejemplo, con el contenido del contenido, pero los atacantes se pueden agregar automáticamente un archivo ejecutable malicioso, que se almacena en su PC en forma de bate, etc. Ejecutar variaciones de cambio pueden ser más inocentes, dirigidas a mostrar banners publicitarios.

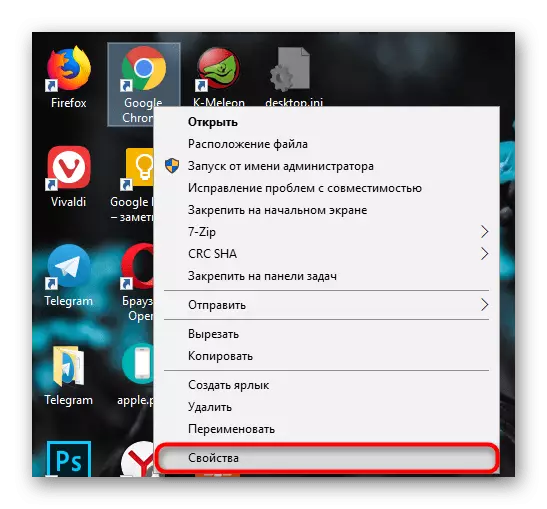

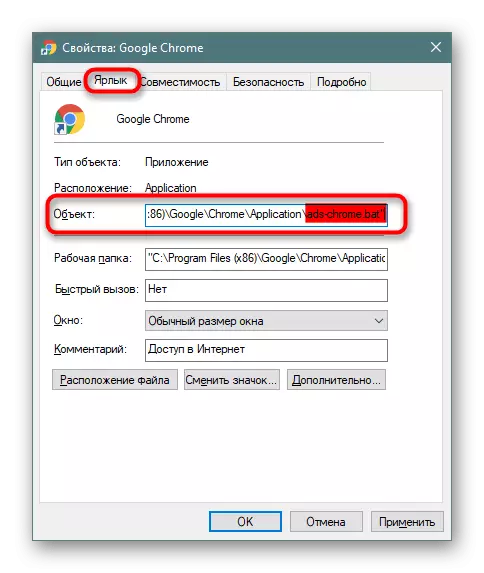

- Haga clic en la etiqueta del navegador con el botón derecho del ratón y seleccione "Propiedades".

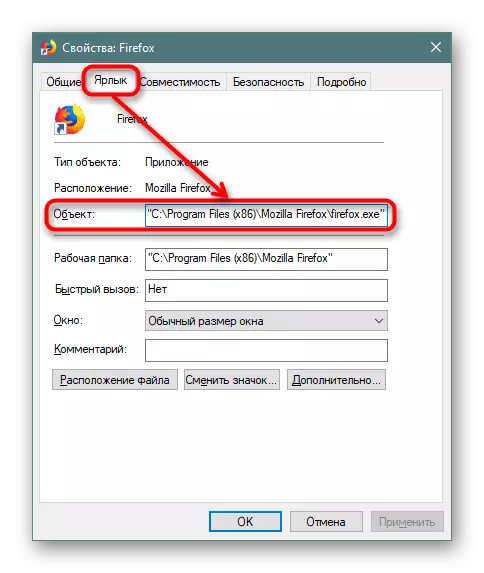

- En la pestaña "Etiqueta", encuentre el campo "Objeto", vea la línea hasta el final: debería terminar en una de las siguientes opciones: Firefox.exe "/ chrome.exe" / Opera.exe "/ Browser.exe" (Yandex.browser).

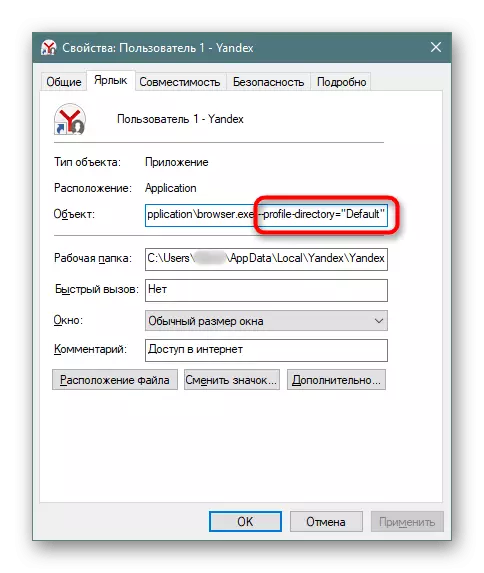

Si usa una función de separación de navegador a los perfiles, al final, soportará el atributo como este: --profile-directory = "predeterminado".

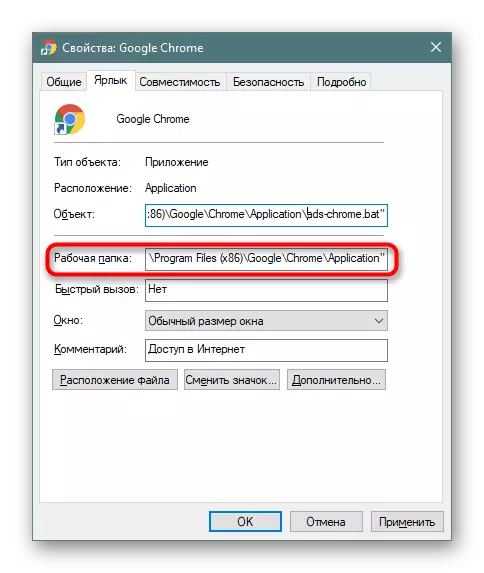

- Cuando intenta cambiar el trabajo del navegador, puede ver inconsistencias con los ejemplos anteriores. Por ejemplo, en lugar de chrome.exe, se deletreará algo como lo que ves en la captura de pantalla a continuación. La forma más fácil es eliminar este atajo y crear uno nuevo. Para hacer esto, deberá ir a la carpeta donde se almacena el archivo EXE, y cree una etiqueta de él usted mismo.

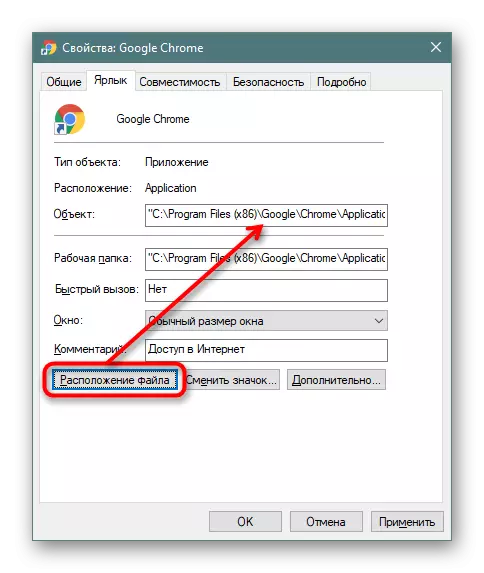

- Como regla general, en las propiedades de la lista de "carpeta operativa", es correcta, por lo que puede usarla para buscar rápidamente el directorio del navegador.

Además, puede hacer clic en "Ubicación del archivo" para ir rápidamente, pero siempre que el archivo falso esté en la carpeta de trabajo del navegador (puede conocer esto desde el campo "Objeto").

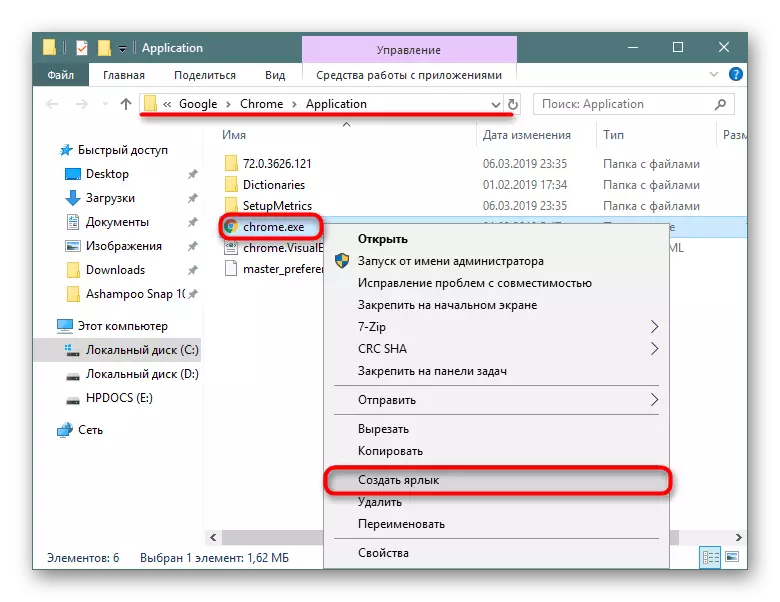

- Elimentamos el archivo modificado y creamos un acceso directo desde el archivo EXE. Para hacer esto, haga clic en el botón derecho del ratón y haga clic en "Crear un acceso directo".

- Queda por cambiarlo de nombre y arrástrelo allí, donde había una etiqueta anterior.

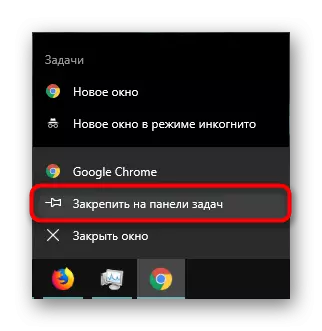

- Si no necesita un acceso directo, puede iniciar el navegador y asegurarlo en la barra de tareas.

Etapa 3: Escaneo de computadora

No importa cómo escanear la computadora para no solo los virus, sino también solo un software indeseable que le encanta registrarse en el navegador en la forma de Tulbarov, los motores de búsqueda de forma predeterminada, banners, etc. Se crearon diferentes desarrolladores a la vez que se crearon varias utilidades que detectan software malicioso, forzando, por ejemplo, para reemplazar el motor de búsqueda, abrir el navegador de forma independiente, visualizar publicidad en una nueva pestaña o en las esquinas de viento. Con una lista de tales soluciones y lecciones sobre su uso, así como con la información sobre la solución de problemas, en la que se abre el navegador web en cualquier momento en cualquier momento, puede leer los artículos en los enlaces a continuación.Lee mas:

Programas publicitarios populares en el navegador.

Lucha contra los virus publicitarios.

¿Por qué el navegador comienza independientemente?

Etapa 4: Limpieza de hosts

A menudo, los usuarios se olvidan de mirar a la herramienta controlar directamente el acceso a de todos modos u otros sitios. Los sitios a menudo se agregan al archivo de hosts, que luego se ejecutan en un navegador web contra la voluntad de la persona. El proceso de limpieza no es difícil, para esta ubicación y cambiar el archivo a la siguiente instrucción.

Leer más: CAMBIAR ARCHIVO DE HOSTS EN WINDOWS

Debe llevar a los hosts al mismo estado que la captura de pantalla del artículo sobre el enlace de arriba. Tener en cuenta un par de matices:

- Especialmente reduce las líneas con los sitios hasta la parte inferior del documento, dejando el campo visible en blanco. Asegúrese de ver si la barra de desplazamiento está en el lado derecho.

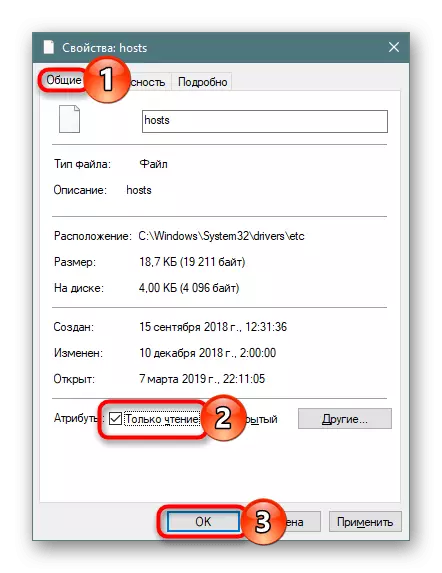

- En el futuro, el documento puede cambiar fácilmente cualquier pirata informático sin ningún problema, por lo que será una buena opción para hacerlo de solo lectura (PCM por hosts> "Propiedades"> "Solo lectura").

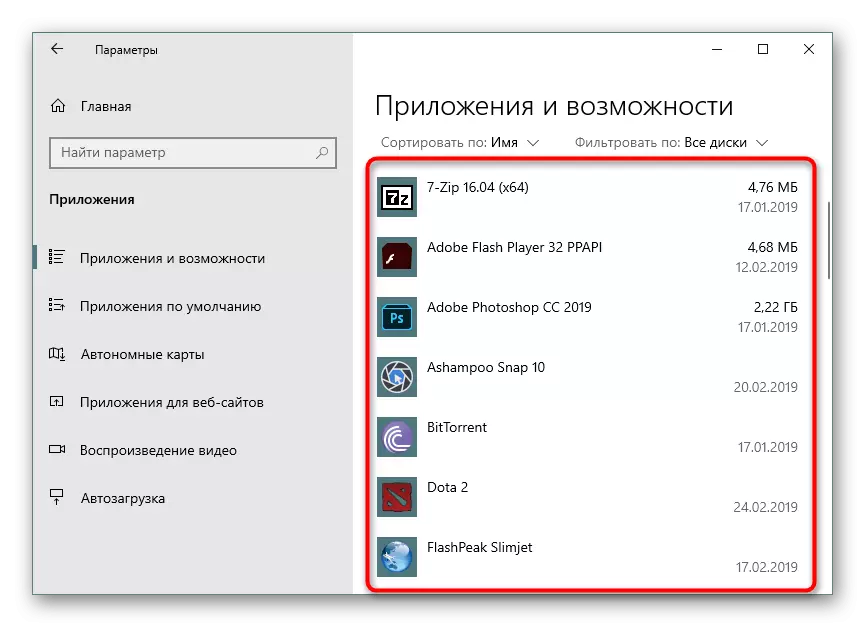

Etapa 5: Ver la lista de programas instalados

Algunos programas no se definen como publicidad o no deseados, pero de hecho son tales para el usuario. Por lo tanto, inspeccione cuidadosamente la lista de software instalado, y si ve una aplicación desconocida que no está instalada, averigüe su valor. Programas con nombres en la "búsqueda" de "Búsqueda", "Barra de herramientas" y deben eliminarse sin pensarlo. Definitivamente no traerán ningún beneficio.

Leer también: Formas de eliminar programas en Windows 7 / Windows 10

Conclusión

Desmontamos las técnicas principales de comprobación y limpieza del navegador de virus. En la mayoría abrumadora, ayudan a encontrar una plaga, o asegurarse de que no lo sea. Sin embargo, los virus pueden sentarse en el caché del navegador, y verificarlo limpio, excepto que el escaneo de la carpeta Cache-Cache no parece posible. Para la profilaxis o después de la descarga accidental, el virus de caché es altamente recomendable para limpiar. Haz que sea fácil usar el siguiente artículo.

Leer más: Caché de limpieza en el navegador

Las extensiones de bloqueador publicitario ayudan no solo a eliminar los navegadores molestos, sino que también bloquean el comportamiento agresivo de algunos sitios que arrestan a otras páginas que pueden ser maliciosas. Recomendamos origen UBLLOCK, puede elegir otra opción.

Si incluso después de todas las comprobaciones, se da cuenta de que algo está sucediendo con la computadora, lo más probable es que el virus no está en el navegador, sino en el propio sistema operativo, lo que se está gestionando, incluidos. Asegúrese de escanear toda la computadora utilizando las recomendaciones del manual de referencia a continuación.

Leer más: Lucha contra los virus informáticos