En ĉi tiu artikolo - detalaj informoj pri kiuj metodoj povas esti uzataj por pirati kutimajn pasvortojn kaj kial vi estas vundeblaj al tiaj atakoj. Kaj fine vi trovos liston de interretaj servoj, kiuj ebligos vin ekscii, ĉu via pasvorto jam estis kompromitita. Ankaŭ estos (jam tie) la dua artikolo pri la temo, sed mi rekomendas legi legadon de la nuna revizio, kaj poste iru al la sekva.

: Isdatigo: Lerta La sekva materialo estas la sekureco de pasvortoj, kiu priskribas kiel maksimumigi siajn kontojn kaj pasvortojn al ili.

Kiuj metodoj estas uzataj por pirati pasvortojn

Por pirati pasvortojn, ne ekzistas tia ampleksa gamo de diversaj teknikoj. Preskaŭ ĉiuj estas konataj kaj preskaŭ ajna kompromiso de konfidencaj informoj estas atingita per uzo de individuaj metodoj aŭ kombinaĵoj.Phishing

La plej ofta maniero al kiu hodiaŭ estas "gvidaj" pasvortoj de popularaj poŝtaj servoj kaj sociaj retoj estas phishing, kaj ĉi tiu metodo funkcias por tre granda procento de uzantoj.

La esenco de la metodo estas, ke vi falas, kiel vi pensas, konata retejo (la sama Gmail, VC aŭ samklasanoj, ekzemple), kaj por unu kialo aŭ alia, vi petas eniri vian salutnomon kaj pasvorton (por la Eniro, konfirmo de io, por lia ŝanĝo, ktp.). Tuj post enigo de la pasvorto montriĝas ĉe entruduloj.

Kiel tio okazas: Vi povas ricevi leteron, supoze de la subtena servo, kiu estas raportita pri la bezono eniri la konton kaj la ligilo estas donita, kiam vi iras al kiu la retejo malfermiĝas, ĝuste kopiita originala. Opcio eblas kiam post hazarda instalado de nedezirinda programaro en komputilo, la sistemaj agordoj ŝanĝiĝas tiel, ke kiam vi enigas la adresan retumilon en la adresaro, vi efektive falas sur la phishing-lokon ĝuste en la sama maniero.

Kiel mi rimarkis, multaj uzantoj renkontas ĉi tion, kaj kutime ĝi estas asociita kun malatento:

- Post ricevo de la letero, kiu en unu formo aŭ alia proponas vin eniri vian konton en specifa retejo, atentu ĉu ĝi estis sendita de la adreso de la poŝto en ĉi tiu retejo: similaj adresoj estas kutime uzataj. Ekzemple, anstataŭ [email protected], povas esti [email protected] aŭ io simila. Tamen, la ĝusta adreso ne ĉiam garantias, ke ĉio estas en ordo.

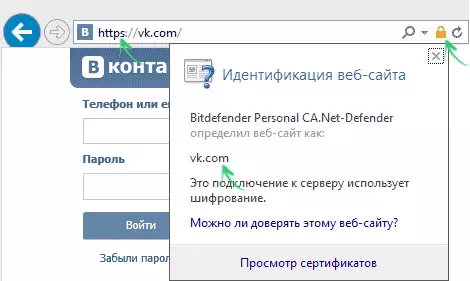

- Antaŭ ol vi enigas vian pasvorton, rigardu zorge en la adresan stangon de la retumilo. Unue, oni devas precizigi, ke la retejo, kiun vi volas iri. Tamen, en la kazo de malica programaro en la komputilo, ĉi tio ne sufiĉas. Ĝi devus ankaŭ esti pagita al la ĉeesto de konkreta konado, kiu povas esti determinita per la HTTPS-protokolo anstataŭ HTTP kaj la bildo de la "seruro" en la adresaro, klakante sur kiu, vi povas certigi, ke vi estas pri ĉi tio Loko. Preskaŭ ĉiuj seriozaj rimedoj postulas ensaluton por uzi ĉifradon.

Parenteze, mi rimarkas, ke la phishing-atakoj kaj metodoj de pasvorta generacio (priskribitaj sube) ne signifas hodiaŭ la pensanĝan viglan laboron de unu persono (tio estas, li ne bezonas enkonduki milionon da pasvortoj) - ĉiuj faras specialan specialan pasvorton. Programoj, rapide kaj en grandaj volumoj kaj poste raportas pri la sukceso de la atakanto. Plie, ĉi tiuj programoj ne povas funkcii pri la komputilo de hacker, kaj kaŝita pri viaj kaj miloj da aliaj uzantoj, kiuj foje pliigas la efikecon de piratado.

Selektado de pasvortoj

Atakoj per pasvorta elekto (bruta forto, malĝentila forto en la rusa) estas sufiĉe komuna. Se antaŭ kelkaj jaroj, la plej multaj el ĉi tiuj atakoj vere rompis ĉiujn kombinaĵojn de certa aro de karakteroj por kompili pasvortojn de certa longo, tiam nuntempe ĉio estas iom pli simpla (por piratoj).La analizo de la popoloj filtritaj en la lastaj jaroj en la lastaj jaroj montras, ke malpli ol duono de ili estas unikaj, dum pri tiuj lokoj, kie "vivaj" superrege senspertaj uzantoj, la procento estas tute malgranda.

Kion signifas ĉi tio? Enerale, la fakto, ke hacker ne bezonas ordigi ne-regulajn milionojn da kombinaĵoj: havante bazon de 10-15 milionoj da pasvortoj (proksimuma nombro, sed proksime al vero) kaj anstataŭigante nur ĉi tiujn kombinaĵojn, ĝi povas pirati preskaŭ duonon de la kontoj en iu ajn retejo.

En la kazo de fokusa atako al specifa konto, aldone al la datumbazo, simpla busto povas esti uzata, kaj moderna programaro permesas vin fari ĝin relative rapide: la pasvorto de 8 signoj povas esti hakita en afero de tagoj (kaj Se ĉi tiuj karakteroj estas dato aŭ kombinaĵo de nomo kaj datoj, kiuj ne estas maloftaj - en minutoj).

Noto: Se vi uzas la saman pasvorton por diversaj retejoj kaj servoj, tuj kiam via pasvorto kaj la responda retpoŝta adreso estos kompromitita sur iu ajn el ili, uzante la specialan por la sama kombinaĵo de ensaluto kaj pasvorto, ĝi estos testita sur centoj da Aliaj retejoj. Ekzemple, tuj post la fugo de pluraj milionoj da pasvortoj Gmail kaj Yandex fine de la pasinta jaro, la ondo de hakado de originaj kontoj, vaporo, Battle.net kaj Uplay (mi pensas, kaj multaj aliaj, simple apelaciis al mi kun la specifita Ludaj servoj).

Pirataj ejoj kaj ricevantaj pasvortoj

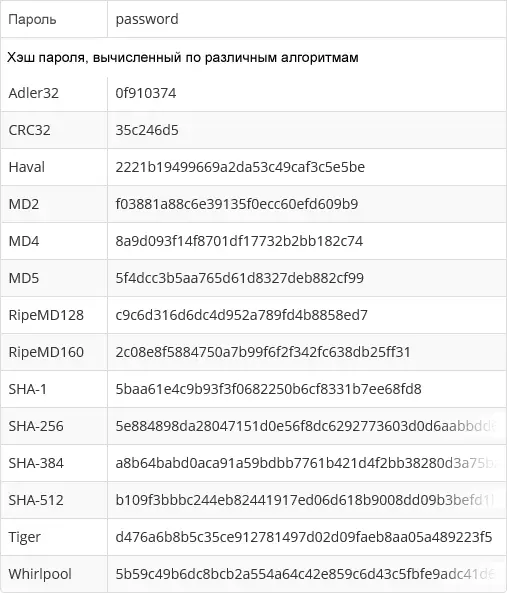

Plej multaj el la seriozaj retejoj ne konservas vian pasvorton en la formo, en kiu vi scias ĝin. Nur Hash estas konservita en la datumbazo - la rezulto de aplikado de neinversigebla funkcio (tio estas, de ĉi tiu rezulto ne povas esti ricevita de via pasvorto denove) al la pasvorto. Ĉe via enirejo al la retejo, la hash estas re-kalkulita kaj, se ĝi koincidas kun tio, kio estas konservita en la datumbazo, tiam vi eniris la pasvorton ĝuste.

Ĉar ĝi estas facile diveni, ĝi estas hashi, kaj ne la pasvortoj mem nur pro sekurecaj kialoj - tiel ke kun ebla piratado kaj ricevo de la datumbaza atakanto, li ne povis uzi la informojn kaj ekscii la pasvortojn.

Tamen, tre ofte, por fari ĝin, ĝi povas:

- Kalkuli la hash, iuj algoritmoj estas uzataj, plejparte konataj kaj komunaj (i.E. Ĉiu povas uzi ilin).

- Havante bazojn kun milionoj da pasvortoj (de la punkto pri la busto), la atakanto ankaŭ havas aliron al la hash de ĉi tiuj pasvortoj kalkulitaj de ĉiuj alireblaj algoritmoj.

- Mapado de informoj de la ricevita datumbazo kaj hashing pasvortoj de sia propra bazo, vi povas determini, kiu algoritmo estas uzata kaj rekonis realajn pasvortojn por parto de la eniroj en la datumbazo per simpla komparo (por ĉiuj nedezirataj). Kaj la rimedoj de estingo helpos vin ekscii la reston de la unikaj, sed mallongaj pasvortoj.

Kiel vi povas vidi, merkatajn akuzojn pri diversaj servoj, kiujn ili ne konservas viajn pasvortojn en sia retejo, ne nepre protektas vin de sia fugo.

Spyware Spyware

Spyware aŭ Spyware - ampleksa gamo de malica programaro kaŝe instalita en komputilo (ankaŭ spionaj funkcioj povas esti inkluditaj en ia necesa programaro) kaj kolektante informojn pri la uzanto.Interalie, individuaj specoj de spyware, ekzemple, keyloggers (programoj kiuj spuras la klavojn, alklakas) aŭ kaŝitaj trafikaj analizoj povas esti uzataj (kaj uzataj) por akiri kutimajn pasvortojn.

Socia Inĝenierado kaj Pasvortaj Reakiraj Demandoj

Laŭ Vikipedio, socia inĝenierado diras al ni - la metodo de aliro al informo bazita sur la proprecoj de la psikologio de persono (ĉi tie povas esti atribuita kaj menciita supre phishing). En la interreto vi povas trovi multajn ekzemplojn de uzado de socia inĝenierado (mi rekomendas serĉi kaj legi - ĝi estas interesa), iuj el kiuj estas okulfrapaj kun sia eleganteco. Enerale, la metodo estas reduktita al la fakto, ke preskaŭ ajna informo bezonata por aliri konfidencajn informojn povas esti ricevita per homa malforto.

Kaj mi donos nur simplan kaj ne aparte elegantan hejman ekzemplon ligitan al pasvortoj. Kiel vi scias, pri multaj lokoj por restarigi la pasvorton, sufiĉas enkonduki respondon al la provo-demando: ĉe kiu lernejo vi studis, la knabino nomo de la patrino, la kromnomo de dorlotbesto ... eĉ se vi havas Jam ne metis ĉi tiun informon en malferma aliro en sociaj retoj, kiel vi pensas, ke estas malfacila volo kun la helpo de la samaj sociaj retoj, konate kun vi, aŭ speciale konatiĝi, malkestaj, diskreta ricevi tiajn informojn?

Kiel ekscii, kia estis via pasvorto?

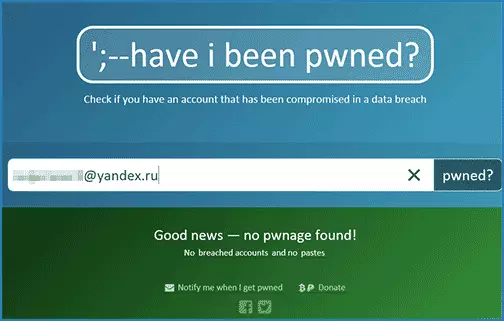

Nu, ĉe la fino de la artikolo, pluraj servoj, kiuj ebligas al vi ekscii, ĉu via pasvorto estis hakita per repacigado de via retpoŝta adreso aŭ salutnomo kun datumbazaj datumbazoj, kiuj estis en hacker-aliro. (Mi tre surprizas min, ke inter ili tro da procento de datumbazoj de ruslingvaj servoj).

- https://haveibeenpwned.com/

- https://breachalarm.com/

- https://pwnedlist.com/Query.

Ĉu vi malkovris vian konton en la listo de famaj hackers? I havas sencon ŝanĝi la pasvorton, sed pli detale pri sekuraj praktikoj rilate al konto Pasvortoj Mi skribos en la venontaj tagoj.