Kiel vi scias, la Open SSH-teknologio permesas vin malproksime konekti al specifa komputilo kaj transdoni datumojn per la elektita protektita protokolo. Ĉi tio permesas al vi efektivigi kaj plene kontroli la elektitan aparaton, certigante sekuran interŝanĝon de gravaj informoj kaj eĉ pasvortoj. Foje uzantoj bezonas konektiĝi tra SSH, sed krom instali la utilecon mem, necesas produkti kaj aldonajn agordojn. Ni volas paroli pri ĝi hodiaŭ, prenante la Debian-distribuon por la ekzemplo.

Agordu SSH en Debian

Ni dividas la agordan procezon en plurajn paŝojn, ĉar ĉiu respondecas pri la efektivigo de specifaj manipuladoj kaj eble simple utilas al iuj uzantoj, kiuj dependas de personaj preferoj. Ni komencu per la fakto, ke ĉiuj agoj estos faritaj en la konzolo kaj bezonos konfirmi la rajtojn de la superuzanto, do pretigu ĉi tion antaŭe.Instalado de SSH-servilo kaj ssh-kliento

Defaŭlte, la SSH estas inkluzivita en la Norma Debian-operaciuma sistemo, tamen, pro iuj trajtoj, la necesaj dosieroj povas esti indignigaj aŭ simple forestantaj, ekzemple, kiam la uzanto mane produktis malinstaladon. Se vi bezonas antaŭ-instali SSH-servilon kaj ssh-klienton, sekvu la jenajn instrukciojn:

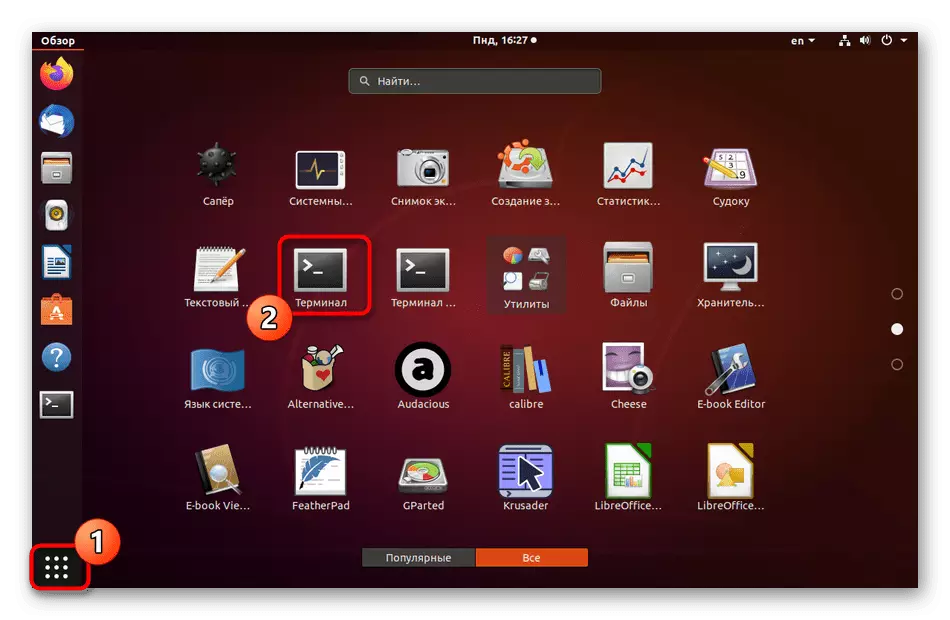

- Malfermu la komencan menuon kaj komencu la terminalon de tie. Ĉi tio povas esti farita per la normala ŝlosila kombinaĵo Ctrl + Alt + T.

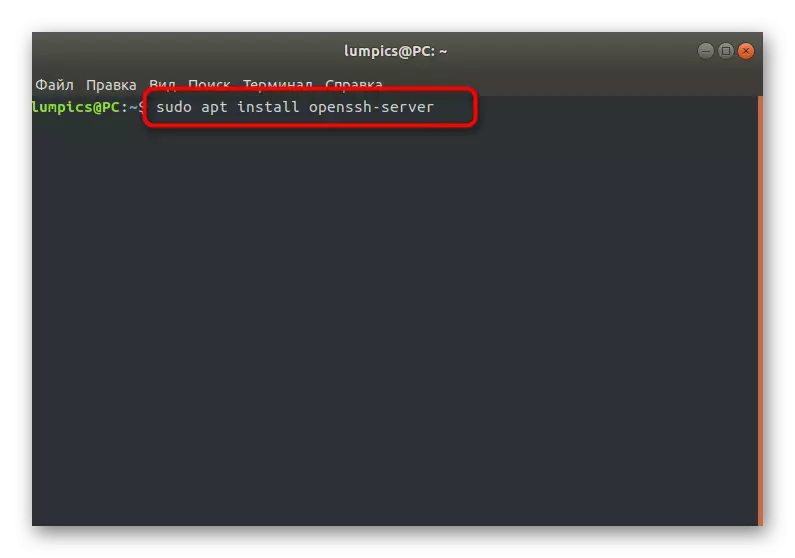

- Ĉi tie vi interesiĝas pri la SUDO-APT-instalado OpenSSH-servila komando, kiu respondecas pri instalado de la servila parto. Enigu ĝin kaj alklaku Enter por aktivigi.

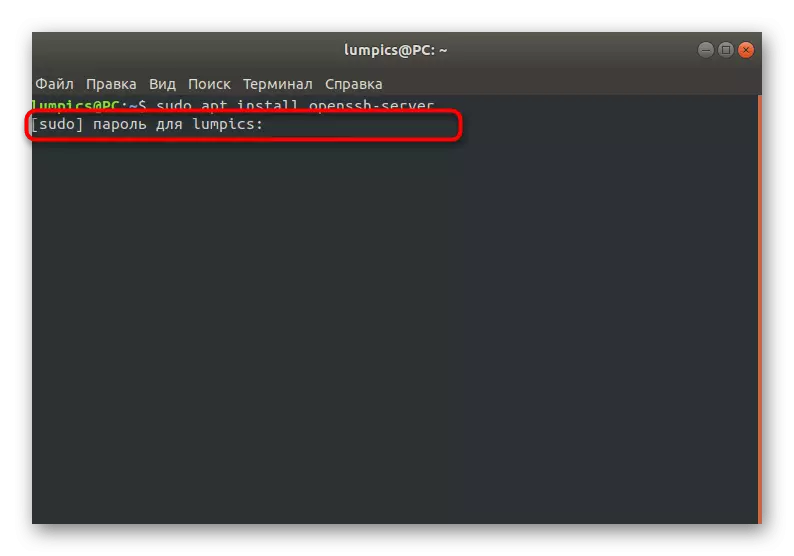

- Kiel vi jam scias, la agoj faritaj kun la Sudo-argumento bezonos esti aktivigitaj per specifado de la superus-pasvorto. Konsideru, ke signoj enmetitaj en ĉi tiu linio ne montriĝas.

- Vi estos sciigita, ke pakoj estas aldonitaj aŭ ĝisdatigitaj. Se la SSH-servilo jam estas instalita en Debian, mesaĝo aperas sur la ĉeesto de la specifa pako.

- Poste, vi bezonos aldoni al la sistemo kaj la klientan parton, kiel por la komputilo al kiu la konekto estos konektita en la estonteco. Por fari tion, uzu similan ŝvititan app-komandon OpenSsh-Kliento.

Ne estas pli da aldonaj komponantoj por instali aldonajn komponantojn, vi nun povas sekure ŝanĝi al la servilo-administrado kaj agordaj dosieroj por krei ŝlosilojn kaj prepari ĉion por plue konektiĝi al la fora skribotablo.

Administrado de Servilo kaj kontrolanta lian laboron

Mallonge ni koncentriĝu pri kiel la instalita servilo estas administrita kaj la ĉeko de ĝia funkciado. I devas esti farita antaŭ ol ŝanĝi al la aranĝo por certigi, ke la funkciado de la aldonitaj komponantoj estas ĝusta.

- Uzu la Sudo SystemCTL Ebligi SSHD-komandon por aldoni servilon al autoLoad, se ĝi ne okazas aŭtomate. Se vi bezonas nuligi la lanĉon per la mastruma sistemo, uzu SystemCal malebligas SSHD. Tiam la mana lanĉo bezonos specifi SystemCTL-komencan SSHD.

- Ĉiuj tiaj agoj absolute devas ĉiam esti plenumataj nome de la superuzanto, do vi devas eniri sian pasvorton.

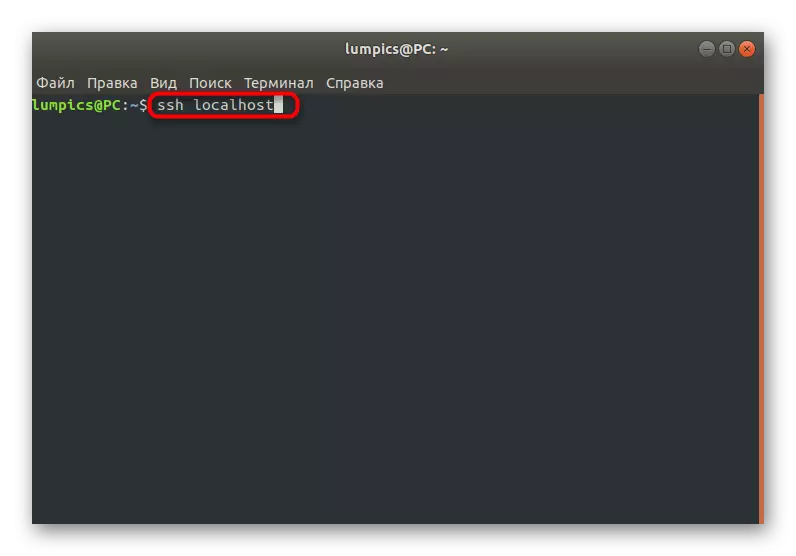

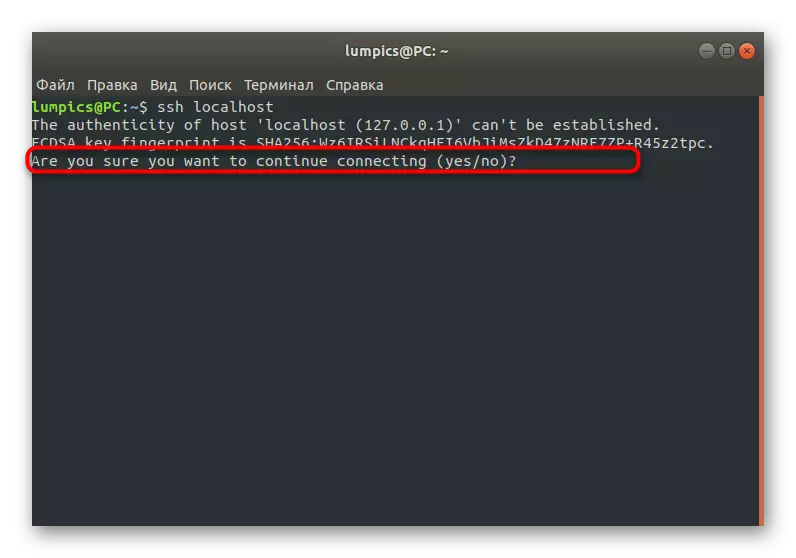

- Enigu la komandon SSH-Localhost por kontroli la servilon por agado. Anstataŭigi Localhost al la loka komputila adreso.

- Kiam vi unue konektas, vi estos sciigita, ke la fonto ne estas konfirmita. Ĉi tio okazas, ĉar ni ankoraŭ ne difinis la sekurecajn agordojn. Nun nur konfirmu la daŭrigon de la ligo enirante jes.

Aldonante paron de RSA-klavoj

Konektante de la servilo al la kliento kaj inverse tra SSH estas efektivigita per enigo de pasvorto, tamen, oni rekomendas krei paron de klavoj, kiuj estos evoluigitaj per la RSA-algoritmoj. Ĉi tiu speco de ĉifrado ebligos krei optimuman protekton, kiu estos malfacile ĉirkaŭiri la atakanton kiam vi provas pirati. Por aldoni paron da ŝlosiloj nur kelkajn minutojn, kaj ĝi aspektas kiel ĉi tiu procezo:

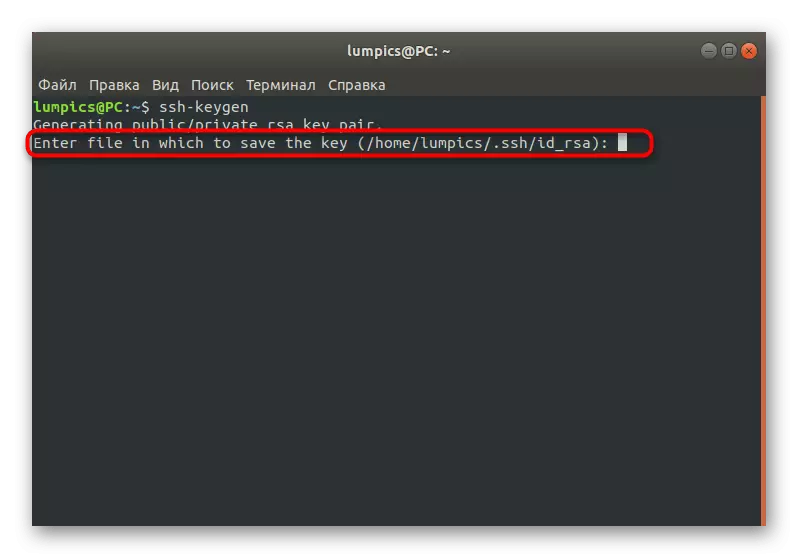

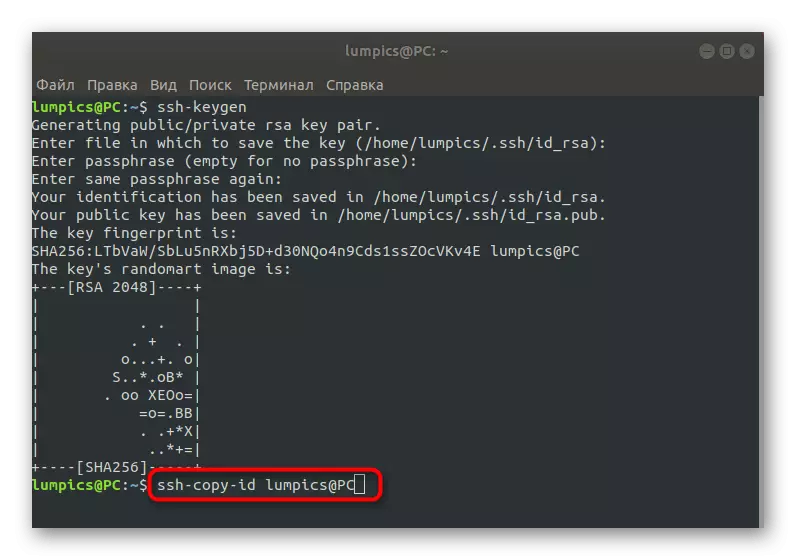

- Malfermu la "terminalon" kaj eniru SSH-Keygen tie.

- Vi povas sendepende elekti lokon, kie vi volas konservi la vojon al la ŝlosilo. Se ne estas deziro ŝanĝi ĝin, simple premu la enigan ŝlosilon.

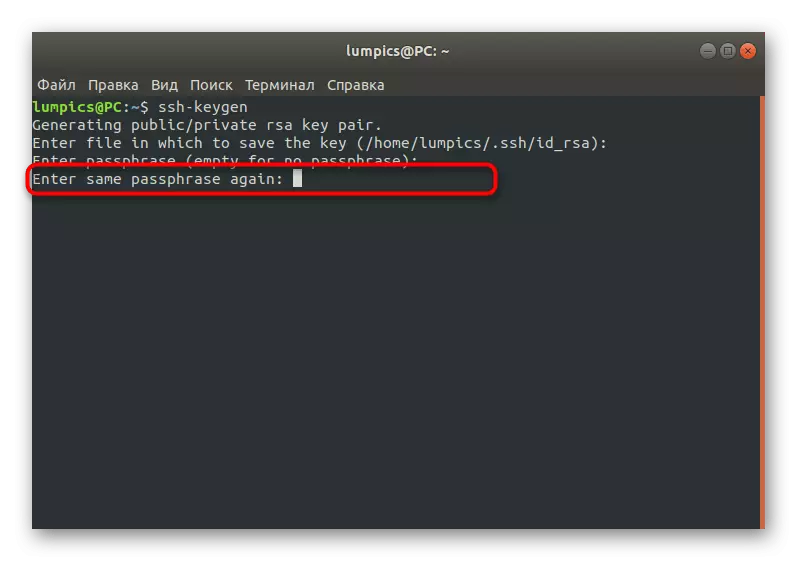

- Nun la malferma ŝlosilo estas kreita. I povas esti protektita per koda frazo. Enigu ĝin en la montrita ŝnuro aŭ lasu malplena se vi ne volas aktivigi ĉi tiun opcion.

- Enirinte la ŝlosilan frazon devos specifi ĝin denove por konfirmi.

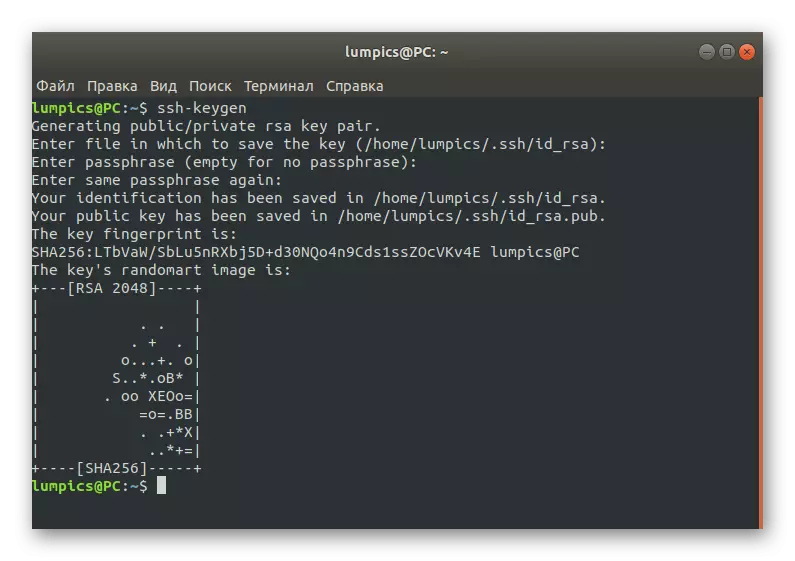

- Sciigo pri la kreado de publika ŝlosilo aperos. Kiel vi povas vidi, li ricevis aron de hazardaj simboloj, kaj bildo estis kreita sur hazardaj algoritmoj.

Danke al la ago farita, sekreta kaj publika ŝlosilo estis kreita. Ili estos implikitaj por konekti inter aparatoj. Nun vi devas kopii la publikan ŝlosilon al la servilo, kaj vi povas fari ĉi tion per malsamaj metodoj.

Kopiu Open Key to Server

En Debian, estas tri ebloj kun kiuj vi povas kopii la publikan ŝlosilon al la servilo. Ni sugestas, ke tuj konatiĝu kun ĉiuj, por elekti la optimuman estontecon. Ĉi tio estas grava en tiuj situacioj, kie unu el la metodoj ne taŭgas aŭ ne kontentigas la bezonojn de la uzanto.

Metodo 1: SSH-COPY-ID-teamo

Ni komencu per la plej simpla opcio, kiu implicas la uzon de la komando SSH-Copy-ID. Defaŭlte, ĉi tiu ilo estas jam konstruita en la OS, do ĝi ne bezonas antaŭ-instaladon. Ia sintakso ankaŭ estas la plej simpla kiel eble, kaj vi devos plenumi tiajn agojn:

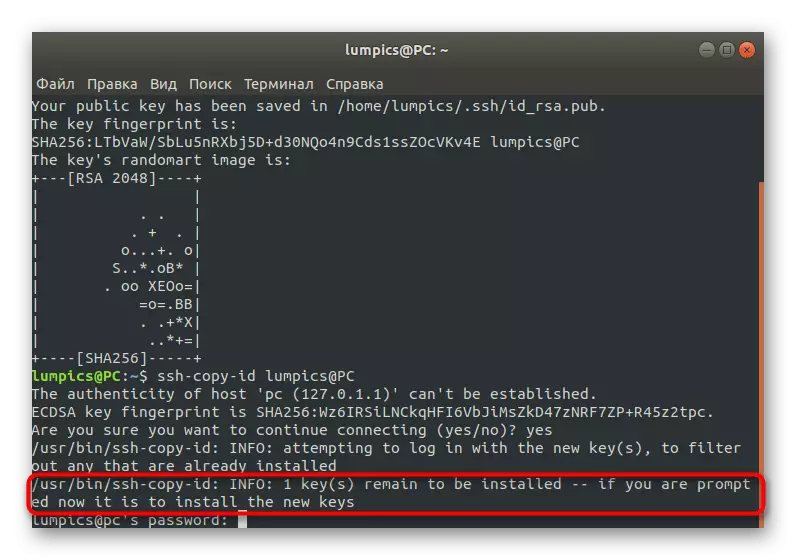

- En la konzolo, enigu la komandon SSH-Copy-ID al la salutnomo @ remote_host kaj aktivigu ĝin. Anstataŭigi la salutnomon @ remote_host al la adreso de la celita komputilo por ke sendado pasis sukcese.

- Kiam vi unue provas konektiĝi, vi vidos la mesaĝon "la aŭtentikeco de gastiganto" 203.0.113.1 (203.0.113.1) 'ne povas esti establita. ECDSA-ŝlosila fingrospuro estas FD: FD: D4: F9: 77: FE: 73: 77: FE: 73 : 84: E1: 55: 00: AD: D6: 6d: 22: Fe. Ĉu vi certe volas daŭrigi konektiĝi (jes / ne)? Jes. " Elektu pozitivan respondon por daŭrigi la ligon.

- Post tio, la ilo sendepende funkcios kiel serĉi kaj kopii la ŝlosilon. Rezulte, se ĉio sukcese, la sciigo "/ usr / bin / ssh-copy-id" aperos sur la ekrano: info: provante ensaluti per la nova ŝlosilo (j), por filtri ĉiujn, kiuj estas alady Instalita / usr / bin / ssh-copy-id: info: 1 ŝlosilo (j) restas por esti instalita - se vi estas instigita nun ĝi estas instali la novajn klavojn [email protected]'s Pasvorto: ". Ĉi tio signifas, ke vi povas eniri la pasvorton kaj moviĝi rekte kontroli la malproksiman skribotablon.

Aldone, mi specifos, ke post la unua sukcesa rajtigo en la konzolo, la sekva karaktero aperos:

Nombro de ŝlosilo (j) aldonita: 1

Nun provu ensaluti la maŝinon, kun: "ssh '[email protected]'"

Kaj kontrolu por certigi, ke nur la ŝlosilo (j) vi volis.

I diras, ke la ŝlosilo sukcese aldonis al fora komputilo kaj ne plu iuj problemoj okazos kiam vi provos konektiĝi.

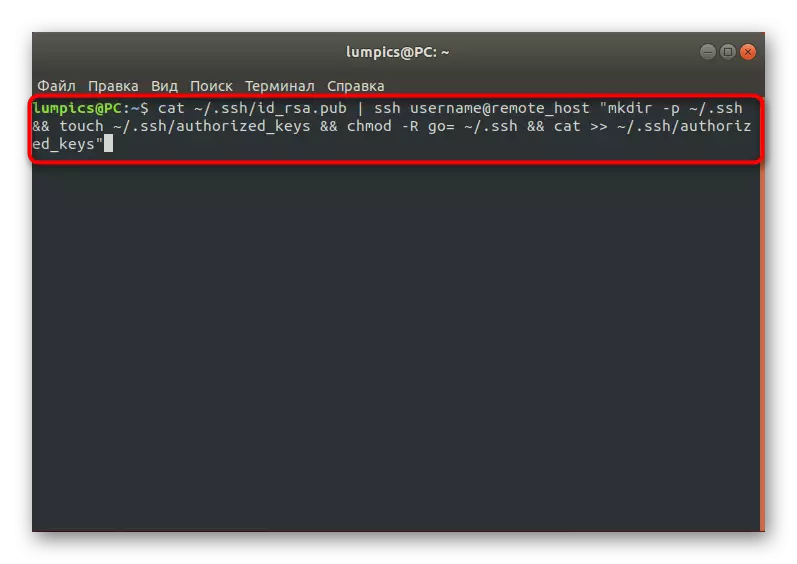

Metodo 2: Eksporti Ŝlosilon per SSH

Kiel vi scias, la eksportado de publika ŝlosilo permesos vin konektiĝi al la specifa servilo sen antaŭ ol eniri la pasvorton. Nun, dum la ŝlosilo ankoraŭ ne estas sur la celita komputilo, vi povas konekti per SSH per enigo de la pasvorto por ke vi permane movu la deziratan dosieron. Por fari ĉi tion, en la konzolo vi devos eniri la komandon kato ~ / .sssh / id_rsa.pub | SSH Uzantnomo @ remote_host "MkDir -P ~ / .sssh && touch ~ / .sssh / authorizal_keys && chmod -r go = ~ / .sssh && cat >> ~ / .ssh / authorized_keys."

Sciigo devas aperi sur la ekrano.

La aŭtentikeco de gastiganto '203.0.113.1 (203.0.113.1)' ne povas esti establita.

ECDSA Ŝlosila Fingerprint estas FD: FD: D4: F9: 77: FE: 73: 84: E1: 55: 00: AD: D6: 6d: 22: Fido.

Ĉu vi certas, ke vi volas daŭrigi konektadon (jes / ne)?.

Konfirmu ĝin por daŭrigi la konekton. La publika ŝlosilo aŭtomate kopios al la fino de la dosiero AUTORIZED_KEYS. Pri ĉi tiu eksporta procedo, oni povas finiĝi.

Metodo 3: Mana Kopia Ŝlosilo

Ĉi tiu metodo taŭgas por tiuj uzantoj, kiuj ne kapablas krei malproksiman konekton al la celita komputilo, sed estas fizika aliro al ĝi. En ĉi tiu kazo, la ŝlosilo devos esti transdonita sendepende. Komence, determinu la informojn pri ĝi sur la servila komputilo per kato ~ / .ssh / id_rsa.pub.

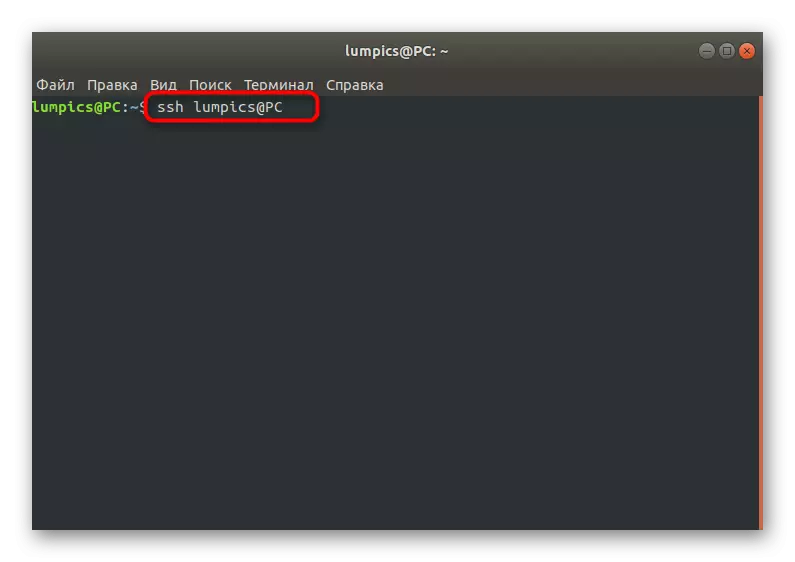

La konzolo devus aperi la SSH-RSA String + Ŝlosilo kiel aro de karakteroj == Demo @ Testo. Nun vi povas iri al alia komputilo, kie vi devus krei novan dosierujon enirante MKDIR -P ~ / .ssh. I ankaŭ aldonas tekstan dosieron nomatan Authorized_Keys. I restas nur por enmeti tie certan pli fruan ŝlosilon per e, o + vico de publika ŝlosilo >> ~ / .ssh / authorized_keys. Post tio, aŭtentikigo estos havebla sen antaŭa pasvorta eniro. Ĉi tio estas farita per la ssh-salutnomo @ remote_host komando, kie la salutnomo @ remote_host devus esti anstataŭigita per la nomo de la bezonata gastiganto.

Konsiderita nur la manieroj permesis transdoni publikan ŝlosilon al nova aparato por ebligi konekti sen eniri la pasvorton, sed nun la formo de la eniro ankoraŭ aperas. Tia pozicio de aferoj permesas al atakantoj aliri la fora skribotablo, simple passwording. Poste ni ofertas certigi sekurecon per plenumado de iuj agordoj.

Malebligu pasvorton aŭtentigon

Kiel menciite pli frue, la eblo de pasvorta aŭtentikigo povas fariĝi malforta ligo en la sekureco de fora konekto, ĉar ekzistas rimedoj por mistrakti tiajn ŝlosilojn. Ni rekomendas malebligi ĉi tiun opcion se vi interesiĝas pri maksimuma protekto de via servilo. Vi povas fari ĝin tiel:

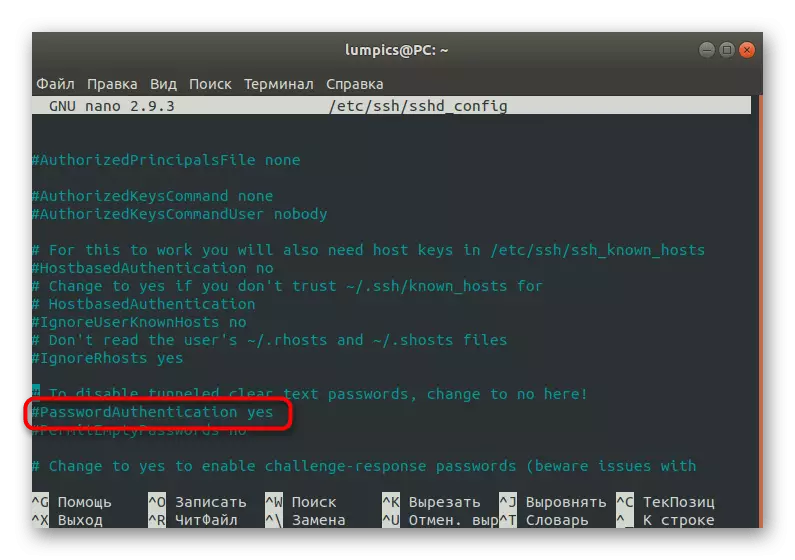

- Malfermu la / ktp / ssh / sshd_config-agorda dosiero per iu ajn oportuna teksta redaktilo, ĝi povas esti, ekzemple, gedit aŭ nano.

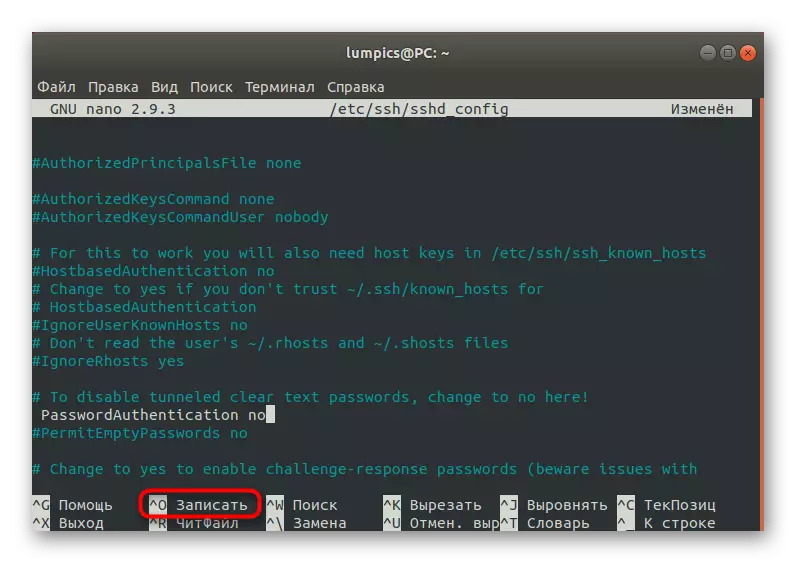

- En la listo kiu malfermiĝas, trovu la ĉenon "PassingSauthentication" kaj forigu la #-signon por fari ĉi tiun komandon aktiva. Ŝanĝu la valoron de jes al ne por malebligi la opcion.

- Post kompletigo, premu CTRL + O por konservi la ŝanĝojn.

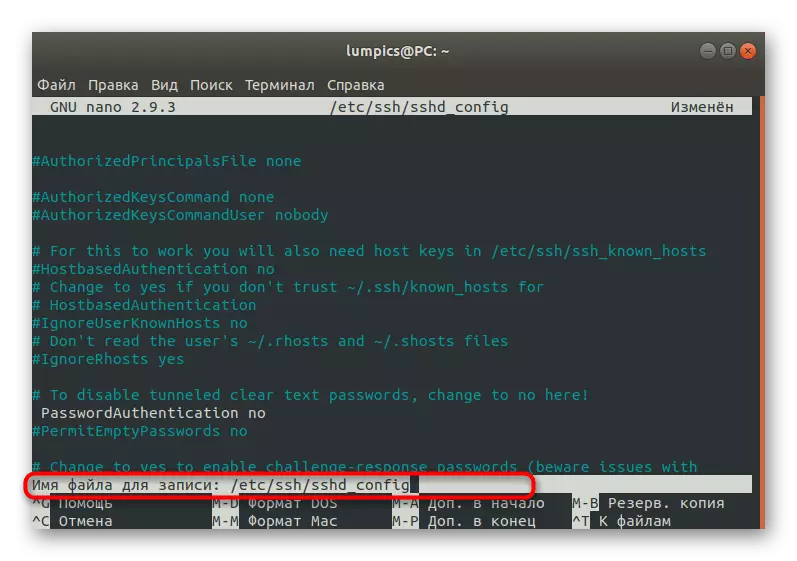

- Ne ŝanĝu la nomon de la dosiero, sed simple premu Enter por uzi la aranĝon.

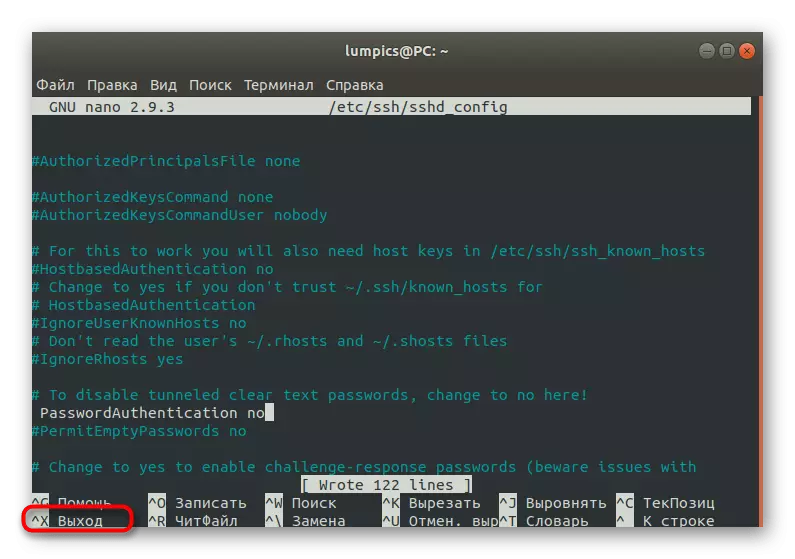

- Vi povas lasi la tekstoredaktilon alklakante Ctrl + X.

- Ĉiuj ŝanĝoj efikos nur post rekomencado de la SSH-servo, do faru ĝin tuj per SystemCL-SystemCTL rekomenci ssh.

Kiel rezulto de agoj, la eblo de pasvorta aŭtentikigo estos malebligita, kaj la enigo estos havebla nur post paro de RSA-klavoj. Konsideru ĉi tion kiam simila agordo.

Konfigurante la fajroŝirmilon

Je la fino de la hodiaŭa materialo, ni volas rakonti pri la agordo de la fajroŝirmilo, kiu estos uzata por rajtigoj aŭ malpermesoj de la komponaĵoj. Ni pasos nur per la ĉefaj punktoj, prenante la nekompletan fajroŝirmilon (UFW).

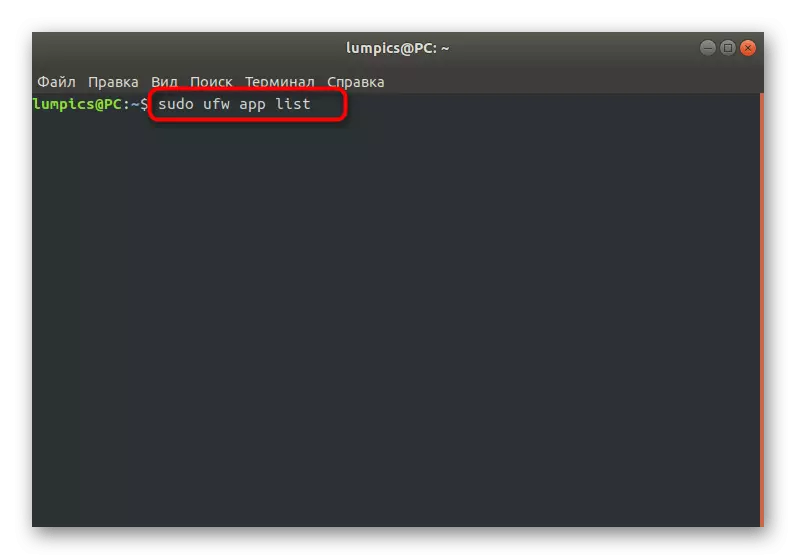

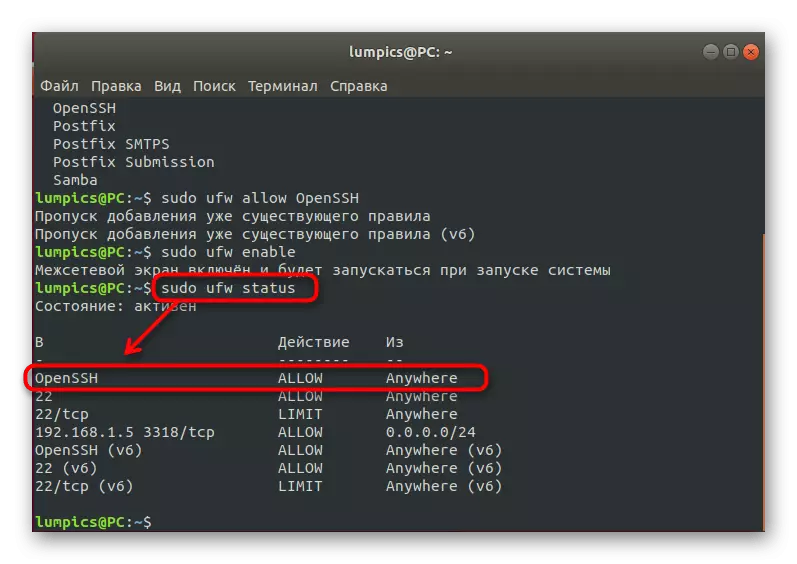

- Unue, ni kontrolu la liston de ekzistantaj profiloj. Enigu la liston de la Sudo UFW App kaj alklaku Enter.

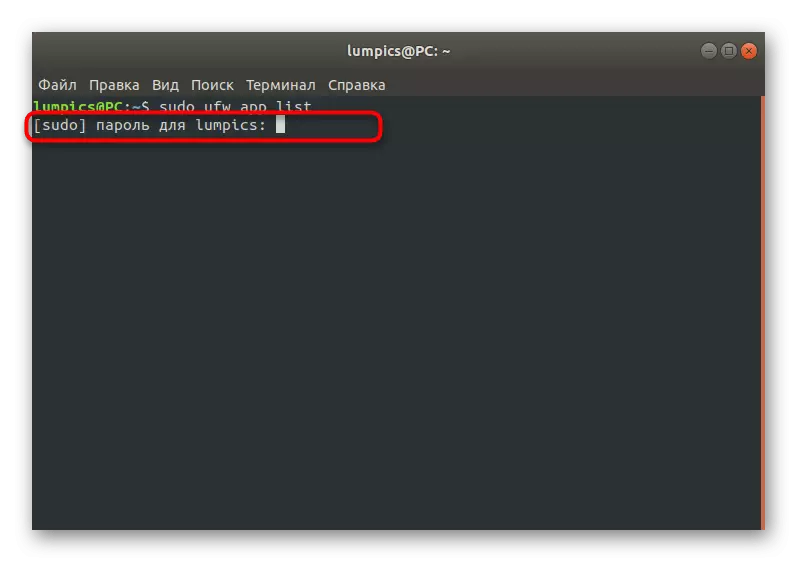

- Konfirmu la agadon per specifado de la superus-pasvorto.

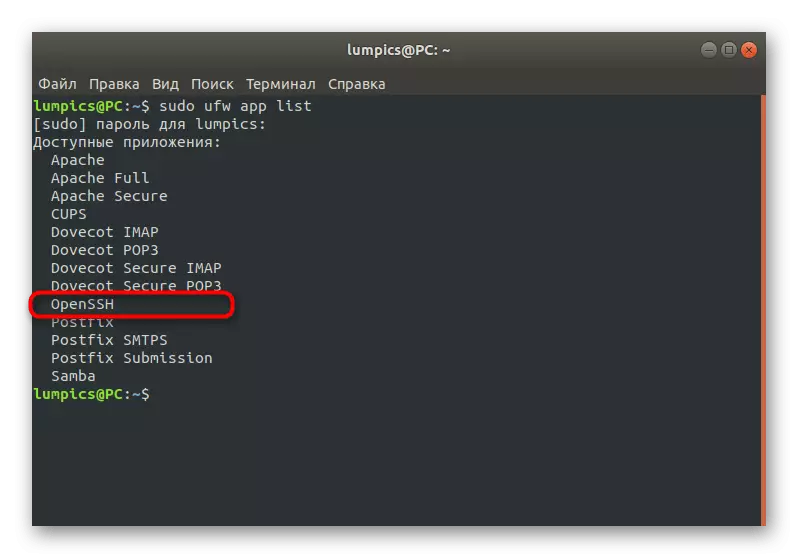

- Kuŝis SSH en la listo. Se ĉi tiu linio ĉeestas, ĝi signifas, ke ĉio funkcias ĝuste.

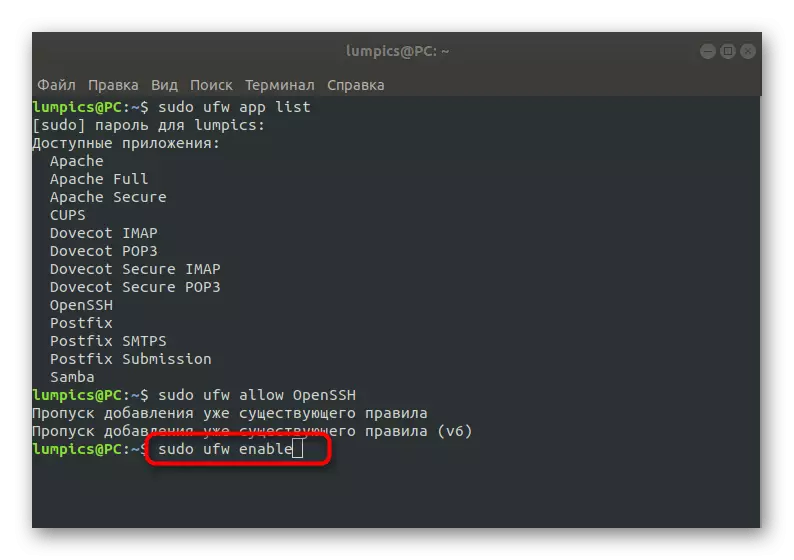

- Permesi la konekton per ĉi tiu ilo skribante Sudo UFW Permesas OpenSSH.

- Enŝaltu la firewall por ĝisdatigi la regulojn. Ĉi tio estas farita tra la Sudo UFW Ebligu komandon.

- Vi povas kontroli la nunan staton de la fajroŝirmilo iam ajn enirante sudo UFW-statuson.

Sur ĉi tiu procezo, la SSH-agordo en Debian estas kompleta. Kiel vi povas vidi, estas multaj malsamaj nuancoj kaj reguloj, kiuj devas esti observitaj. Kompreneble, en la kadro de unu artikolo, estas neeble persvadi absolute ĉiujn informojn, do ni nur tuŝis bazajn informojn. Se vi interesiĝas pri pli profundaj datumoj pri ĉi tiu ilo, ni konsilas vin konatiĝi kun sia oficiala dokumentado.