In diesem Artikel - detaillierte Informationen, auf die Methoden verwendet werden können, um benutzerdefinierte Kennwörter zu hacken und warum Sie anfällig für solche Angriffe sind. Und am Ende finden Sie eine Liste mit Online-Services, mit denen Sie herausfinden können, ob Ihr Passwort bereits gefährdet ist. Es wird auch (bereits dort) den zweiten Artikel zum Thema geben, aber ich empfehle das Lesen von Lesen aus der aktuellen Überprüfung und gehen Sie dann zum nächsten.

Update: Ready Das folgende Material ist die Sicherheit von Kennwörtern, die beschreibt, wie sie ihre Konten und Kennwörter zu maximieren.

Welche Methoden dienen dazu, Passwörter zu hacken

Für das Hacken von Passwörtern gibt es keine so breite Palette verschiedener Techniken. Fast alle sind bekannt, und fast jeder Kompromiss von vertraulichen Informationen wird durch die Verwendung einzelner Methoden oder Kombinationen davon erreicht.Phishing

Der häufigste Weg, zu dem heute "führende" Passwörter beliebter Postdienste und soziale Netzwerke ist, ist Phishing, und diese Methode arbeitet für einen sehr großen Prozentsatz der Benutzer.

Das Wesentliche der Methode ist, dass Sie eingehen, wie Sie denken, ein bekannter Standort (das gleiche Gmail, VC oder Klassenkameraden, zum Beispiel), und aus einem bestimmten Grund werden Sie aufgefordert, Ihren Benutzernamen und Ihren Passwort einzugeben (für die Eintritt, Bestätigung von etwas, für seine Schicht usw.). Unmittelbar nach dem Eintritt in das Kennwort erleidet sich ein Eindringling.

Wie dies passiert: Sie können einen Brief erhalten, angeblich aus dem Support-Service, der über die Notwendigkeit berichtet wird, das Konto einzugeben, und der Link wird angegeben, wenn Sie gehen, wenn Sie gehen, an der der Standort eröffnet, ist das exakt kopierte Original. Eine Option ist möglich, wenn nach einer zufälligen Installation von unerwünschter Software auf einem Computer die Systemeinstellungen so geändert werden, dass bei der Eingabe des Adressbrowsers in der Adressleiste den Phishing-Standort tatsächlich auf die gleiche Weise fallen.

Wie ich bemerkte, kommen sehr viele Benutzer darauf hin, und normalerweise ist es mit Unaufmerksamkeit verbunden:

- Nach Erhalt des Briefes, das Sie in einem Formular oder in einem anderen Formular, um Ihr Konto auf einer bestimmten Website einzugeben, achten Sie darauf achten, ob es von der Adresse der E-Mail an dieser Site gesendet wurde: Normalerweise werden ähnliche Adressen verwendet. Anstelle von [email protected] können beispielsweise [email protected] oder so ähnliches sein. Die richtige Adresse garantiert jedoch nicht immer, dass alles in Ordnung ist.

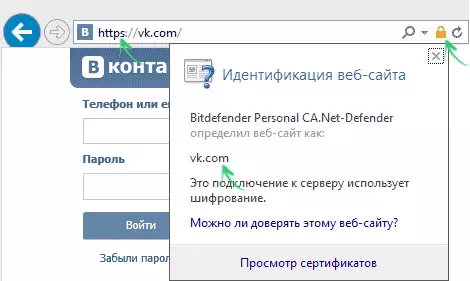

- Bevor Sie Ihr Passwort eingeben, schauen Sie in der Adressleiste des Browsers sorgfältig aus. Zunächst sollte angegeben werden, dass die Site, die Sie gehen möchten. Bei schädlicher Software auf dem Computer reicht dies jedoch nicht aus. Es sollte auch an das Vorhandensein einer Verbindungsverschlüsselung gezahlt werden, die mit dem HTTPS-Protokoll anstelle von HTTP und dem Bild der "Sperre" in der Adressleiste bestimmt werden kann, indem Sie darauf klicken, auf welche, Sie können sicherstellen, dass Sie dabei sind Seite? ˅. Fast alle gravierenden Ressourcen, die Anmeldeanmeldung benötigen, um die Verschlüsselung zu verwenden.

Ich habe üblich, dass die Phishing-Angriffen und Methoden der Passworterzeugung (nachstehend beschrieben) heute nicht das mühsame kräftige Werk einer Person bedeuten (dh er muss keine Million Passwörter von Hand einführen) - Alles machen SPECIAL Programme, schnell und in großen Mengen und berichten dann über den Erfolg des Angreifers. Darüber hinaus können diese Programme nicht auf einem Hacker-Computer funktionieren und an Ihren Tausenden anderer Benutzer verborgen, die manchmal die Wirksamkeit des Hackens erhöht.

Auswahl der Passwörter

Angriffe mit der Passwortauswahl (brutäre Kraft, unhöfliche Kraft in Russisch) ist ebenfalls ausreichend gemeinsam. Wenn vor einigen Jahren die meisten dieser Angriffe alle Kombinationen eines bestimmten Charakters, um Kennwörter einer bestimmten Länge zu kompilieren, wirklich zu stoßen, dann ist in dem Moment alles etwas einfacher (für Hacker).Die Analyse der in den letzten Jahren durchgeführten Populaten in den letzten Jahren zeigt, dass weniger als die Hälfte von ihnen einzigartig ist, während auf diesen Websites, in denen "live" überwiegend unerfahrene Benutzer sind, der Prozentsatz völlig klein ist.

Was bedeutet das? Im Allgemeinen muss die Tatsache, dass Hacker nicht regelmäßig Millionen von Kombinationen sortieren muss: eine Basis von 10-15 Millionen Passwörtern (ungefähre Zahl, aber in der Nähe der Wahrheit) und nur diese Kombinationen ersetzen, kann es fast die Hälfte von hacken die Konten auf jeder Website.

Im Falle eines fokussierten Angriffs auf ein bestimmtes Konto kann neben der Datenbank einfache Büste verwendet werden, und moderne Software ermöglicht es Ihnen, es relativ schnell zu tun: Das Passwort von 8 Zeichen kann in einer Frage von Tagen gehackt werden (und Wenn diese Zeichen ein Datum oder eine Kombination von Namen und Datum sind, die nicht ungewöhnlich sind - in Minuten).

Beachten Sie: Wenn Sie dasselbe Kennwort für verschiedene Websites und -dienste verwenden, sobald Ihr Kennwort und die entsprechende E-Mail-Adresse auf einem von ihnen gefährdet werden, werden Sie mit dem Special für dieselbe Kombination von Login und Kennwort kompromittieren, wird es auf Hunderten von getestet andere Seiten. Zum Beispiel unmittelbar nach dem Austreten von mehreren Millionen Passwörtern Google Mail und Yandex Ende letzten Jahres, die Welle des Hackens von Ursprungskonten, Dampf, Battle.net und UPlay (ich denke, und viele andere, legte mich einfach mit dem angegebenen an Gaming-Dienste).

Hacking-Sites und Empfangen von Hash-Kennwörtern

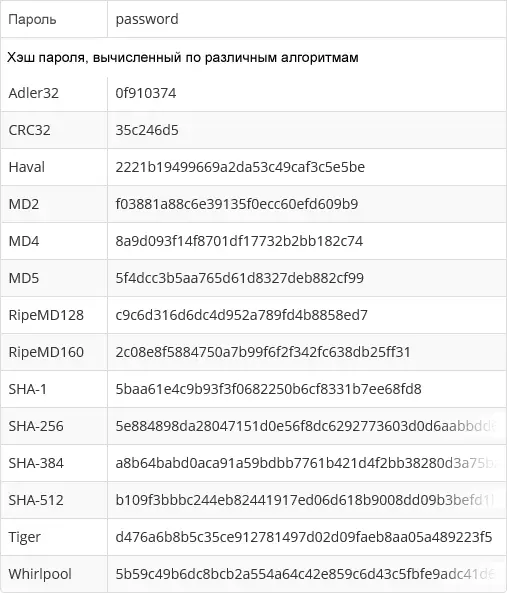

Die meisten seriösen Websites speichern Ihr Passwort nicht in der Form, in der Sie es kennen. Nur HASH wird in der Datenbank gespeichert - das Ergebnis der Anwendung einer irreversiblen Funktion (dh von diesem Ergebnis kann nicht erneut aus Ihrem Kennwort erhältlich werden) auf das Kennwort. An Ihrem Eingang zur Website ist der Hash erneut berechnet und, wenn es mit dem, was in der Datenbank gespeichert ist, übereinstimmt, dann das Passwort korrekt eingegeben.

Da es leicht zu erraten ist, ist es Hashi, und nicht die Kennwörter selbst aus Sicherheitsgründen -, so dass er mit einem möglichen Hacking und Erhalt des Datenbankangriffers die Informationen nicht nutzen und die Kennwörter erfahren konnte.

Aber oft kann es sein:

- Um den Hash zu berechnen, werden bestimmte Algorithmen verwendet, meistens bekannt und gemeinsam (d. H. Jeder kann sie verwenden).

- Basen mit Millionen von Passwörtern (aus dem Punkt über die Büste) hat der Angreifer auch Zugriff auf den Hash dieser Passwörter, die von allen zugänglichen Algorithmen berechnet wird.

- Zuordnen von Informationen aus der empfangenen Datenbank und Hashing-Kennwörter von seiner eigenen Basis können Sie feststellen, welcher Algorithmus echte Kennwörter für einen Teil der Einträge in der Datenbank in der Datenbank durch einfachen Vergleich (für alle Underiotika) erkannt und erkannt wird. Und die Löschmittel, die Ihnen helfen, den Rest der einzigartigen, aber kurzen Kennwörter herauszufinden.

Wie Sie sehen, beschützen Sie, dass Sie Ihre Kennwörter nicht unbedingt auf ihrer Website auf der Website speichern, den Marketingvorwürfe von verschiedenen Diensten auf ihrer Website nicht zwangsläufig vor seinem Leckagen schützen.

Spyware-Spyware

Spyware oder Spyware - ein breites Spektrum an böswilliger Software, das auf einem Computer installiert ist (auch Spion-Funktionen können in einiger notwendiger Software einbezogen werden) und das Sammeln von Informationen über den Benutzer.Unter anderem können einzelne Arten von Spyware, beispielsweise Keyloggern (Programme, die die Tasten aufsuchen, auf die Sie klicken) oder versteckte Verkehrsanalysatoren verwenden (und verwendet), um benutzerdefinierte Kennwörter zu erhalten.

Fragen zur Erholung von Social Engineering und Password

Nach Wikipedia sagt uns das Social Engineering uns - die Methode des Zugangs auf Informationen, die auf den Besonderheiten der Psychologie der Psychologie einer Person basieren (hier kann sich über Phishing zurückzuführen und erwähnt werden). Im Internet finden Sie viele Beispiele für die Verwendung von Social Engineering (ich empfehle, suchen und lesen - es ist interessant), von denen einige mit ihrer Eleganz auffällig sind. Im Allgemeinen wird das Verfahren auf die Tatsache reduziert, dass fast alle Informationen, die zum Zugriff auf vertrauliche Informationen benötigt werden, mit menschlicher Schwäche erhalten werden können.

Und ich werde nur ein einfaches und nicht besonders elegantes Haushaltsbeispiel mit Passwörtern geben. Wie Sie wissen, auf vielen Websites, um das Passwort wiederherzustellen, reicht es aus, eine Antwort auf die Testfrage einzuführen: An welcher Schule haben Sie studiert, der Mädchenname der Mutter, der Nickname eines Haustiers, auch wenn Sie haben Diese Informationen wurden nicht mehr in einem offenen Zugriff auf sozialen Netzwerken aufgegeben, während Sie der Meinung sind, dass es schwierig ist, mit Hilfe derselben sozialen Netzwerke, die mit Ihnen vertraut ist, mit Ihnen vertraut ist, oder das Besondere vertraut ist, lernen Sie diese Informationen unauffällig?

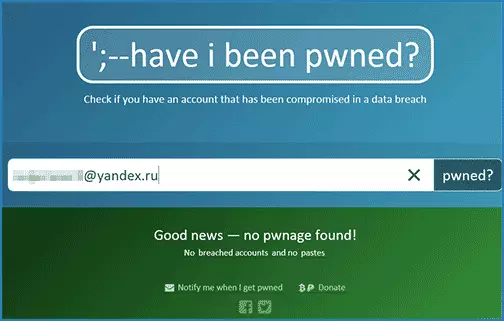

Wie erfahren Sie, was Ihr Passwort gehackt wurde?

Nun, am Ende des Artikels, mehrere Dienste, mit denen Sie erfahren können, ob Ihr Passwort gehackt wurde, indem Sie Ihre E-Mail-Adresse oder den Benutzernamen mit Kennwortdatenbanken mit Kennwortdatenbanken mit Kennwort-Datenbanken verknüpft haben, die in Hacker-Zugriff enthalten sind. (Ich überrasche mich leicht, darunter zu viel Prozentsatz von Datenbanken aus russischsprachigen Dienstleistungen).

- https://haveibeenpwnede.com/

- https://breachalarm.com/

- https://pwnedlist.com/query.

Haben Sie Ihr Konto in der Liste der berühmten Hacker entdeckt? Es ist sinnvoll, das Passwort zu ändern, aber in Bezug auf sichere Praktiken in Bezug auf Kontokennwörter, die ich in den kommenden Tagen schreiben werde.