I denne artikel - detaljerede oplysninger om hvilke metoder der kan bruges til at hakke brugerdefinerede adgangskoder og hvorfor du er sårbar over for sådanne angreb. Og i slutningen finder du en liste over online-tjenester, der giver dig mulighed for at finde ud af, om dit kodeord allerede er blevet kompromitteret. Der vil også være (allerede der) den anden artikel om emnet, men jeg anbefaler at læse læsning fra den aktuelle anmeldelse, og derefter gå til den næste.

Opdatering: Klar Følgende materiale er sikkerhed for adgangskoder, som beskriver, hvordan du maksimerer deres konti og adgangskoder til dem.

Hvilke metoder bruges til at hakke adgangskoder

For hacking af adgangskoder er der ikke sådan en bred vifte af forskellige teknikker. Næsten alle dem er kendt, og næsten ethvert kompromis med fortrolige oplysninger opnås ved anvendelse af individuelle metoder eller kombinationer deraf.Phishing.

Den mest almindelige måde, hvorpå i dag er "Ledende" adgangskoder til populære posttjenester og sociale netværk, er phishing, og denne metode virker for en meget stor procentdel af brugere.

Essensen af metoden er, at du falder på, som du tror, et velkendt websted (f.eks. Samme Gmail, VC eller klassekammerater), og af en eller anden grund bliver du bedt om at indtaste dit brugernavn og adgangskode (for Indgang, bekræftelse af noget, for hans skift osv.). Umiddelbart efter indtastning af adgangskoden viser sig at være hos indtrengere.

Hvordan dette sker: Du kan modtage et brev, angiveligt fra supporttjenesten, som er rapporteret om behovet for at indtaste kontoen, og linket er givet, når du går til hvilket webstedet åbner, nøjagtigt kopieret original. En mulighed er mulig, når systemindstillingerne efter en tilfældig installation af uønsket software på en computer ændres på en sådan måde, at når du indtaster adressebrowseren i adresselinjen, falder du faktisk på phishing-webstedet på nøjagtig samme måde.

Som jeg noterede, kommer meget mange brugere på tværs af dette, og det er normalt forbundet med uopmærksomhed:

- Ved modtagelse af brevet, som i en formular eller et andet giver dig adgang til din konto på et bestemt websted, skal du være opmærksom på, om den er blevet sendt fra postens adresse på denne side: Lignende adresser anvendes normalt. For eksempel kan i stedet for [email protected] være [email protected] eller noget lignende. Den korrekte adresse garanterer dog ikke altid, at alt er i orden.

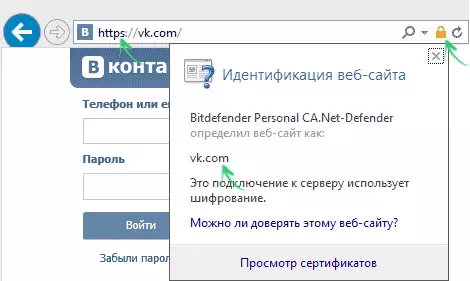

- Før du indtaster dit kodeord, skal du se omhyggeligt i adresselinjen i browseren. Først og fremmest bør det angives, at det websted, du vil gå. Men i tilfælde af ondsindet software på computeren er dette ikke nok. Det skal også betales til tilstedeværelsen af en forbindelseskryptering, der kan bestemmes ved hjælp af HTTPS-protokollen i stedet for HTTP og billedet af "LOCK" i adresselinjen, ved at klikke på, hvilken du kan sørge for, at du er på dette webstedet. Næsten alle seriøse ressourcer, der kræver login for at bruge kryptering.

Forresten bemærker jeg, at phishing-angrebene og metoder til adgangskode generation (beskrevet nedenfor) ikke betyder i dag det omhyggelige kraftfulde arbejde hos en person (det vil sige, han behøver ikke at introducere en million adgangskoder med hånden) - alt er specielt Programmer, hurtigt og i store mængder og derefter rapportere om succesen af angriberen. Desuden kan disse programmer ikke arbejde på en hacker computer og skjulte på dine tusindvis af andre brugere, som til tider øger effektiviteten af hacking.

Valg af adgangskoder.

Angreb ved hjælp af adgangskode valg (brute kraft, uhøflig styrke på russisk) er også tilstrækkeligt almindelig. Hvis for nogle år siden var de fleste af disse angreb virkelig busting af alle kombinationer af et bestemt sæt tegn til at kompilere adgangskoder af en vis længde, så er alt lidt enklere (for hackere).Analysen af de populater, der blev lækket i de seneste år i de senere år, viser, at mindre end halvdelen af dem er unikke, mens de steder, hvor "live" overvejende uerfarne brugere, er den procentdel, der er helt lille.

Hvad betyder det? Generelt, at Hacker ikke behøver at afklare ikke-regelmæssige millioner af kombinationer: have en base på 10-15 millioner adgangskoder (omtrentlig nummer, men tæt på sandheden) og kun erstatte disse kombinationer, kan det hakke næsten halvdelen af regnskabet på ethvert websted.

I tilfælde af et fokuseret angreb på en bestemt konto, ud over databasen, kan der bruges enkel buste, og moderne software giver dig mulighed for at gøre det relativt hurtigt: Adgangskoden til 8 tegn kan hacket i løbet af dage (og Hvis disse tegn er en dato eller en kombination af navn og datoer, der ikke er ualmindeligt - i minutter).

Bemærk: Hvis du bruger det samme adgangskode til forskellige websteder og tjenester, så snart dit kodeord og den tilsvarende e-mail-adresse vil blive kompromitteret på nogen af dem, vil det blive testet på hundredvis af login og adgangskode. andre websteder. For eksempel, umiddelbart efter lækage af flere millioner adgangskoder Gmail og Yandex i slutningen af sidste år, appellerede bølgen af hacking af oprindelseskonti, Steam, Battle.net og Uplay (jeg tror og mange andre, simpelthen til mig med det angivne Gaming Services).

Hacking sites og modtage hash-adgangskoder

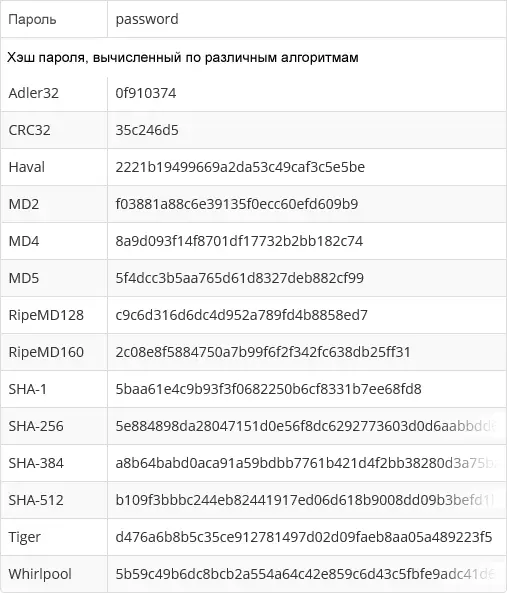

De fleste af de seriøse websteder gemmer ikke dit kodeord i den form, hvor du kender det. Kun hash er gemt i databasen - resultatet af at anvende en irreversibel funktion (det vil sige fra dette resultat ikke kan hentes fra dit kodeord igen) til adgangskoden. Ved din indgang til webstedet genberegnes HASH, og hvis det falder sammen med det, der er gemt i databasen, så har du indtastet adgangskoden korrekt.

Som det er nemt at gætte, er det Hashi, og ikke adgangskoderne selv bare af sikkerhedsmæssige årsager - så med en potentiel hacking og modtagelse af databasen angriberen kunne han ikke bruge oplysningerne og finde ud af adgangskoderne.

Men ganske ofte, at gøre det, kan det:

- For at beregne HASH anvendes visse algoritmer, for det meste kendte og almindelige (dvs. alle kan bruge dem).

- At have baser med millioner af adgangskoder (fra punktet om busten), har angriberen også adgang til HASH af disse adgangskoder beregnet af alle tilgængelige algoritmer.

- Kortlægning af oplysninger Fra den modtagne database og hashingadgangskoder fra sin egen base kan du bestemme, hvilken algoritme der bruges og anerkendte rigtige adgangskoder til en del af posterne i databasen ved simpel sammenligning (for alt undesiotisk). Og midlerne til slukning vil hjælpe dig med at finde ud af resten af de unikke, men korte adgangskoder.

Som du kan se, markedsføre påstande om forskellige tjenester, som de ikke gemmer dine adgangskoder på deres hjemmeside, ikke nødvendigvis beskytter dig mod hans lækage.

Spyware Spyware.

Spyware eller Spyware - en bred vifte af ondsindet software, der er skjult installeret på en computer (også spionfunktioner kan medtages i en form for nødvendig software) og indsamle oplysninger om brugeren.Blandt andet kan individuelle typer spyware, f.eks. Keyloggers (programmer, der sporer de nøgler, du klikker) eller skjulte trafikanalysatorer, bruges (og bruges) for at få brugerdefinerede adgangskoder.

Social Engineering og Password Recovery Spørgsmål

Ifølge Wikipedia fortæller Social Engineering os - metoden for adgang til information baseret på de særegenheder af en persons psykologi (her kan tilskrives og nævnes over phishing). På internettet kan du finde mange eksempler på at bruge social ingeniørvirksomhed (jeg anbefaler at søge og læse - det er interessant), hvoraf nogle rammer deres elegance. Generelt er metoden reduceret til, at næsten alle oplysninger, der er nødvendige for at få adgang til fortrolige oplysninger, kan opnås ved hjælp af menneskelig svaghed.

Og jeg vil kun give et simpelt og ikke særlig elegant husstandseksempel relateret til adgangskoder. Som du ved, på mange websteder for at gendanne adgangskoden er det nok at introducere et svar på testspørgsmålet: På hvilken skole studerede du, morens pigenavn, kælenavnet på et kæledyr ... selvom du har Har ikke længere placeret disse oplysninger i Open Access på sociale netværk, som du mener, at det er svært vil med hjælp fra de samme sociale netværk, der er bekendt med dig, eller specielt bliver bekendt, uhindret får sådanne oplysninger?

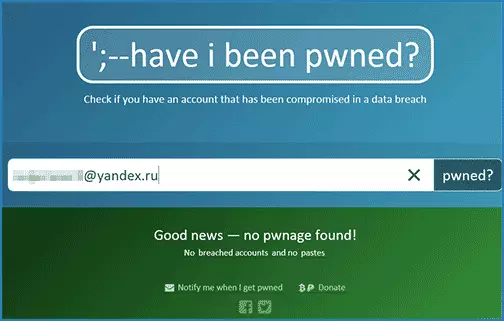

Sådan finder du ud af, hvad din adgangskode blev hacket

Nå, i slutningen af artiklen, flere tjenester, der giver dig mulighed for at finde ud af, om dit kodeord er blevet hacket ved at forene din e-mail-adresse eller brugernavn med adgangskode databaser, der har været i hacker adgang. (Jeg overrasker mig lidt, at blandt dem for meget procentdel af databaser fra russisk-talende tjenester).

- https://haveibenpwned.com/

- https://breachalarm.com/

- https://pwnedlist.com/query.

Har du opdaget din konto på listen over berømte hackere? Det er fornuftigt at ændre adgangskoden, men mere detaljeret om sikker praksis i forhold til kontoadgangskoder vil jeg skrive i de kommende dage.