Firewall инсталирани в операционната система се използва за предотвратяване на неразрешен трафик между компютърни мрежи. Ръчно или автоматично създава специални правила за защитната стена, които са отговорни за контрол на достъпа. В OS, разработени на ядрото Linux, CentOS 7 има вградена защитна стена, и тя се контролира от защитна стена. По подразбиране FireWalld е ангажиран, и ние бихме искали да говорим за това днес.

Персонализиране на защитната стена в CentOS 7

Както бе споменато по-горе, стандартната защитната стена в Цент 7 се определя полезност Firewalld. Ето защо създаването на защитна стена ще се счита за по примера на този инструмент. Можете да зададете филтриране правила със същите IPtables, но тя се извършва малко по-различен. Препоръчваме ви да се запознаете с конфигурацията на горе помощната програма, като кликнете върху следния линк, а ние ще започне демонтаж на Firewalld.Ако някога ще бъде временно или постоянно забранете защитната стена, ние ви съветваме да използвате тези инструкции, представени в друга статия от следния линк.

Прочетете повече: Изключване на защитната стена в CentOS 7

Преглед на правилата за неизпълнение и достъпни зони

Дори редовно защитна стена има своя собствена определени правила и достъпни зони. Преди да започнете редактирането политик, ние ви съветваме да се запознаете с текущата конфигурация. Това се прави с помощта на прости команди:

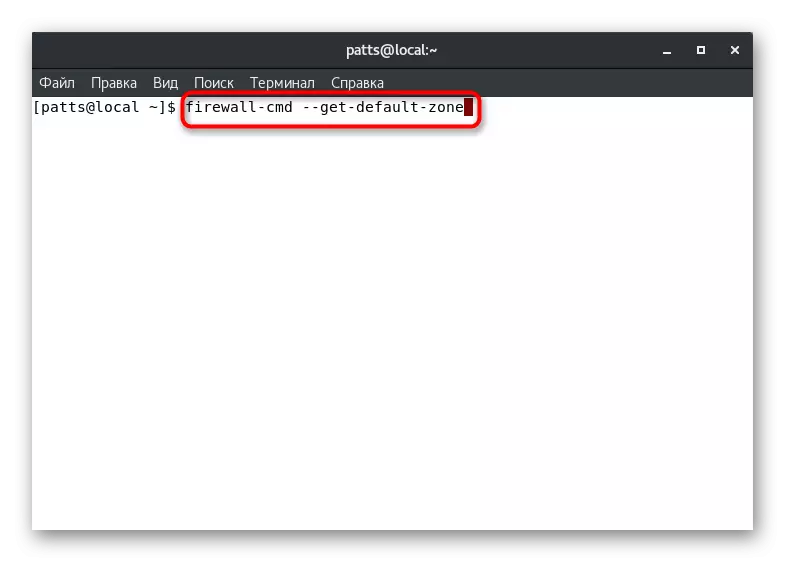

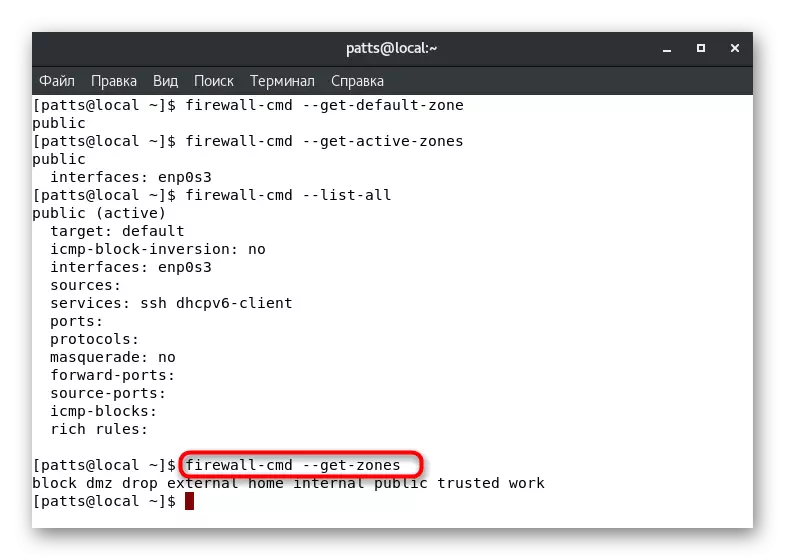

- зона по подразбиране ще определи командата Firewall-ПМС --GET-Default-Zone.

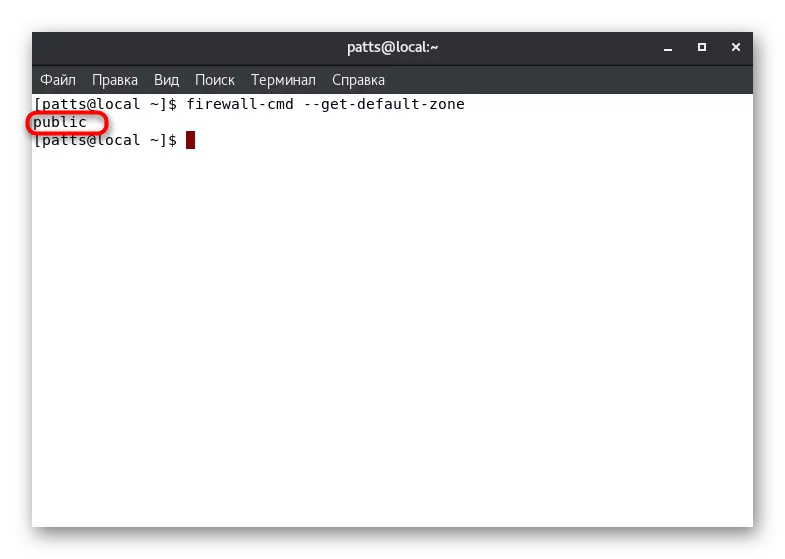

- След активирането му, ще видите един нов низ, където ще се покаже желаният параметър. Например, зона "Public" се счита на снимката по-долу.

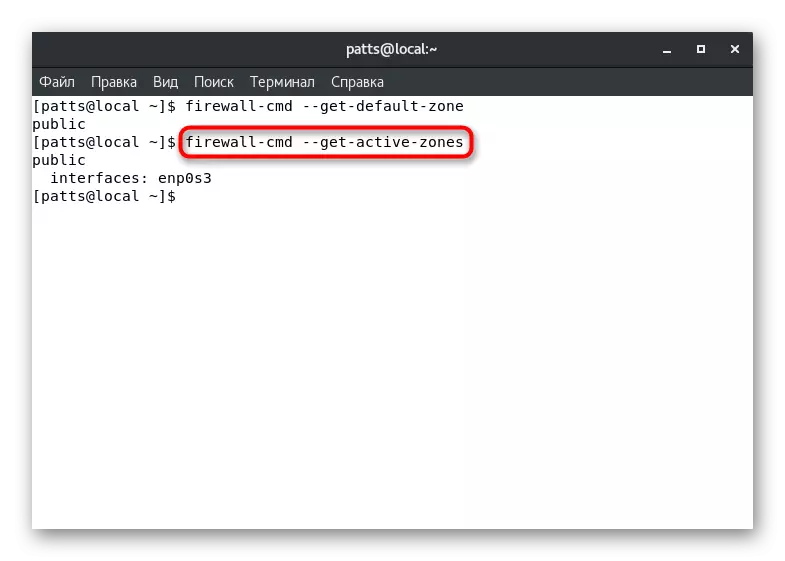

- Въпреки това, няколко зони могат да бъдат активни незабавно, освен това, те са свързани с отделен интерфейс. Разберете тази информация чрез Firewall-CMD --GET-Активни-зони.

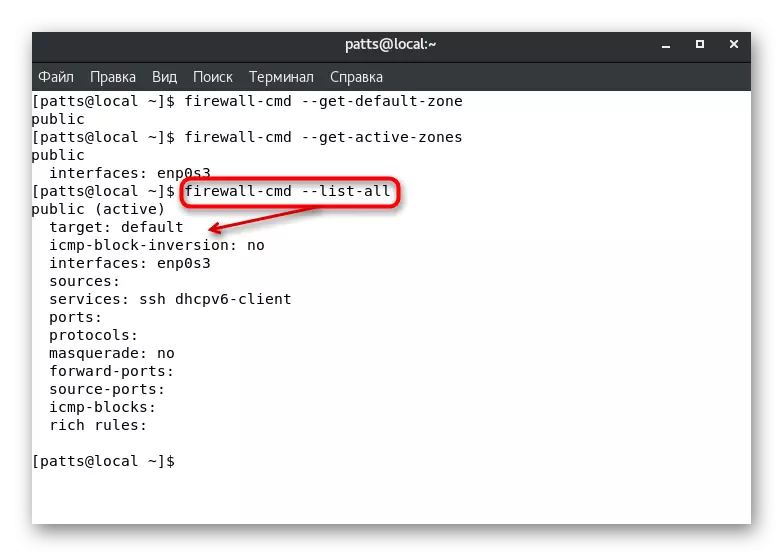

- Най-Firewall-ПМС --list-All команда ще покаже на правилата, определени за зоната по подразбиране. Обърнете внимание на екрана по-долу. Вие виждате, че активната зона "Public" е възложено на "Default" правилото - функцията по подразбиране, интерфейсът на ENP0S3 и две услуги с добавена.

- Ако имате нужда да се научат всички налични зони на защитната стена, въведете Firewall-CMD --GET зони.

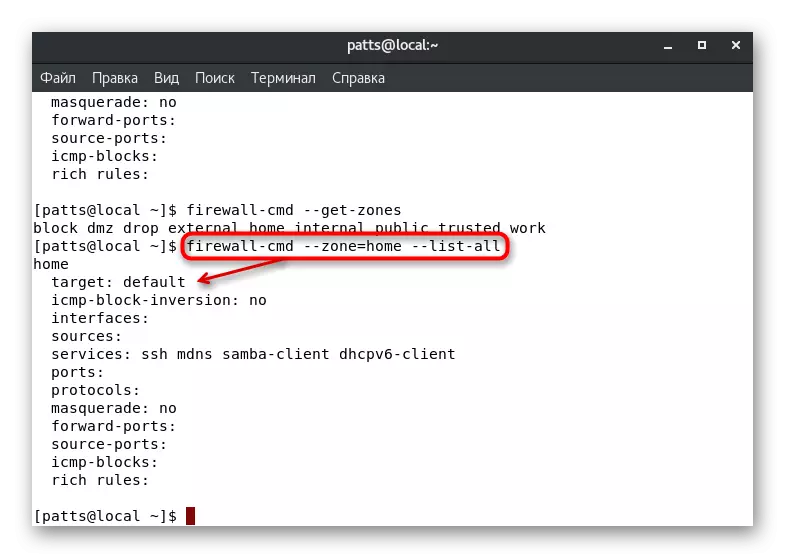

- Параметрите на конкретна зона се определят чрез Firewall-ПМС --Zone = Име --list-краищата, където име е името на зоната.

След определяне на необходимите параметри, можете да преминете към тяхната промяна и допълнение. Да анализират няколко от най-популярните конфигурации в детайли.

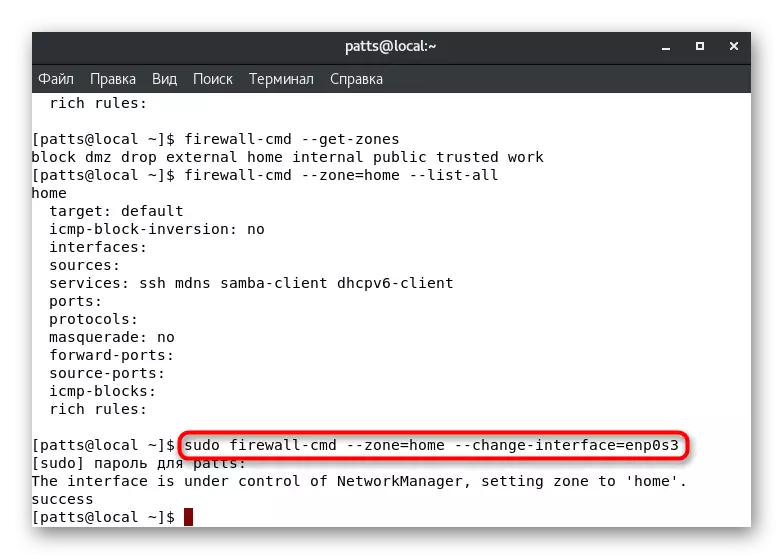

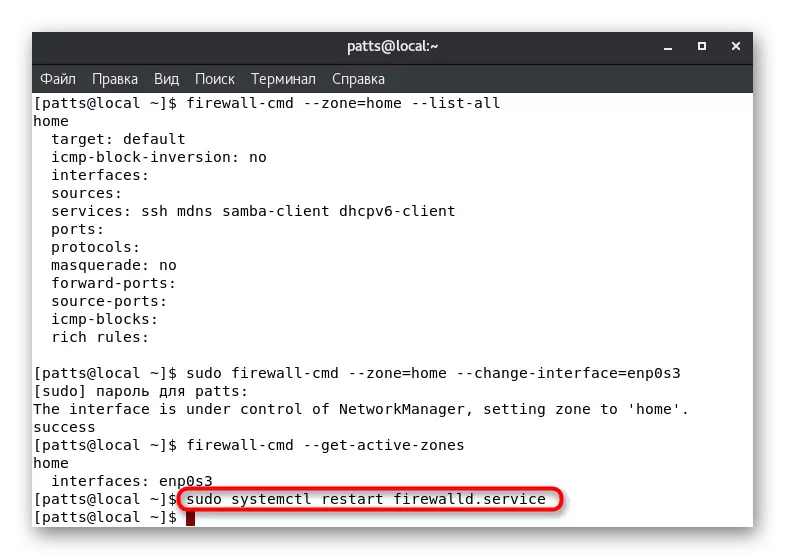

Създаване на интерфейс зони

Както знаете от информацията по-горе, по подразбиране зона се определя за всеки интерфейс. Тя ще бъде в него, докато Промяна на настройките на потребителя или по програмен път. Възможно е да се ръчно прехвърляне на интерфейса към зоната на сесия, и то се осъществява чрез активиране на Sudo Firewall-ПМС --Zone = HOME команда --change интерфейс = eth0. Резултатът "успеха" предполага, че прехвърлянето е била успешна. Спомнете си, че тези настройки са изчисти веднага след рестартиране на защитната стена.

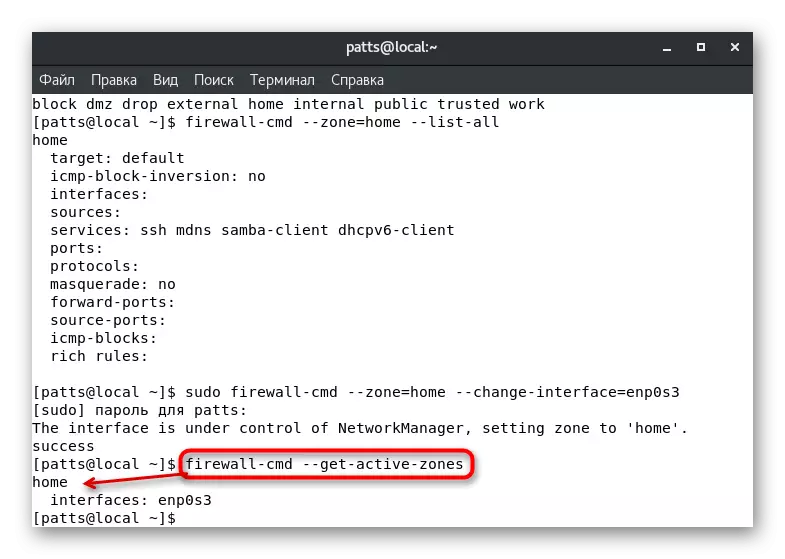

С такава промяна в параметрите, то трябва да се има предвид, че работата на услугите могат да бъдат нулирани. Някои от тях не поддържат функциониращи в определени зони, да кажем, SSH въпреки достъпни в "Начало", но в потребител или специална услуга ще се получи. Уверете се, че интерфейсът е успешно свързано с нов клон, чрез въвеждане на Firewall-CMD --Get-Активни-зони.

Ако искате да се върнете по-рано направените настройки, просто стартирайте Рестартиране на защитната стена: Sudo Systemctl Рестарт Firewalld.Service.

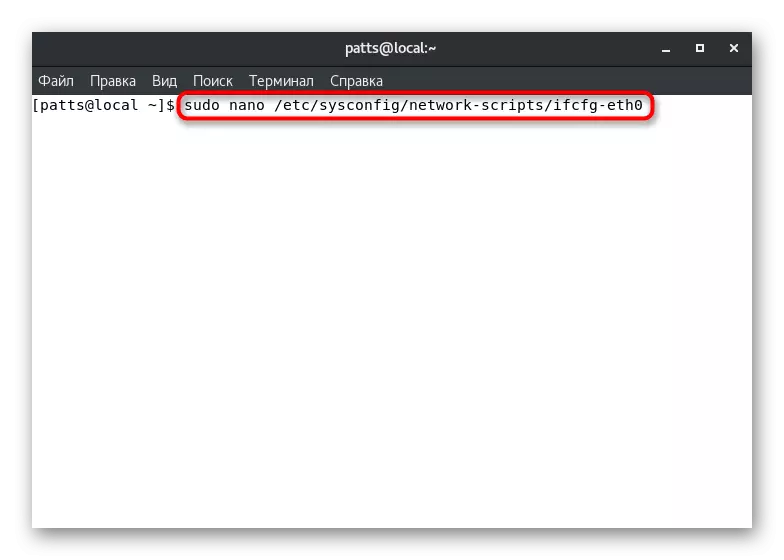

Понякога това не винаги е удобно да се промени интерфейсна зона само за една сесия. В този случай, ще трябва да редактирате конфигурационния файл, така че всички настройки са емайлирани на постоянна основа. За да направите това, ние ви съветваме да използвате текстов редактор, Nano, който е инсталиран от официалния съхранение на Sudo Yum Инсталирайте Nano. Следваща остава такива действия:

- Отворете файла конфигурация чрез редактора чрез въвеждане Sudo Nano / и т.н. / sysconfig / мрежовите скриптове / ifcfg-eth0, където eth0 е името на желания интерфейс.

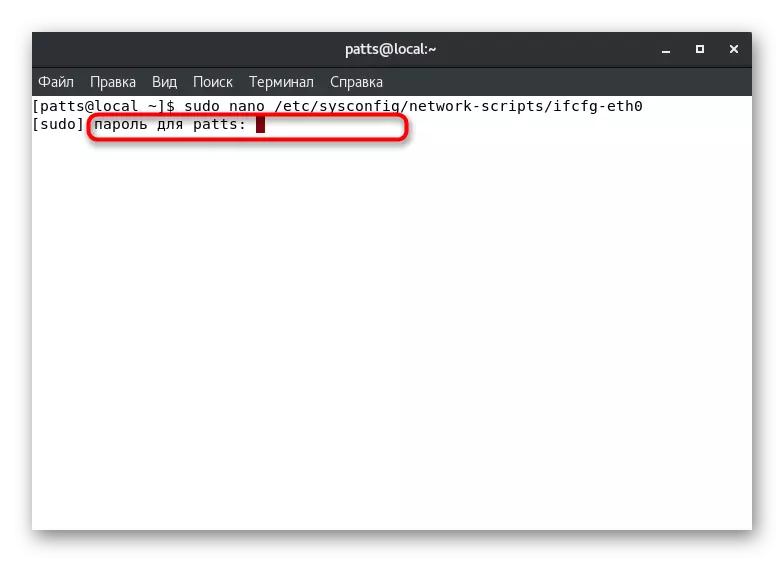

- Потвърдете удостоверяване сметката си за извършване на по-нататъшни действия.

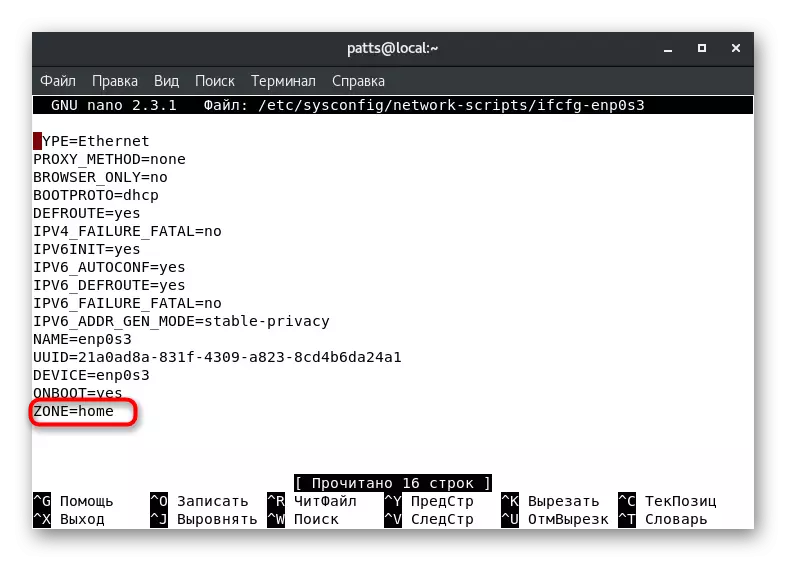

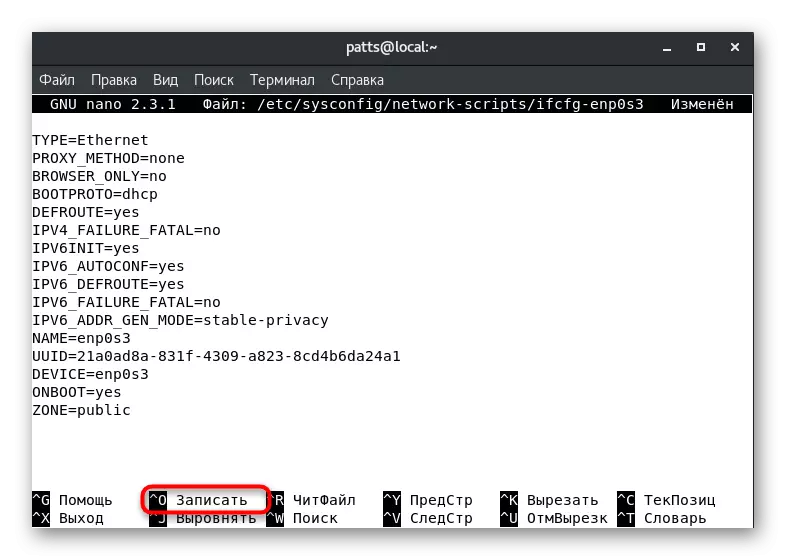

- Разпределение на параметъра "зона" и да променят стойността си до желания, например, обществото или у дома.

- Задръжте клавишите Ctrl + O, за да запазите промените.

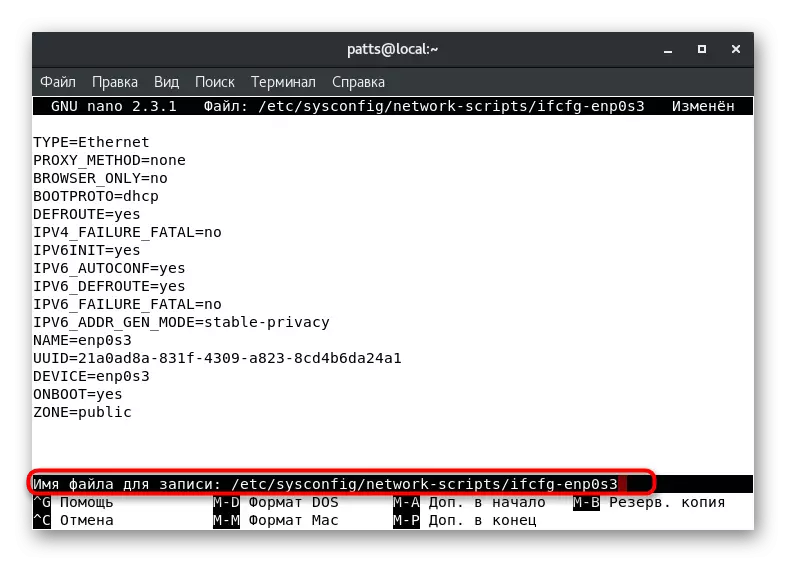

- Не променяйте името на файла, но трябва само да кликнете върху бутона ENTER.

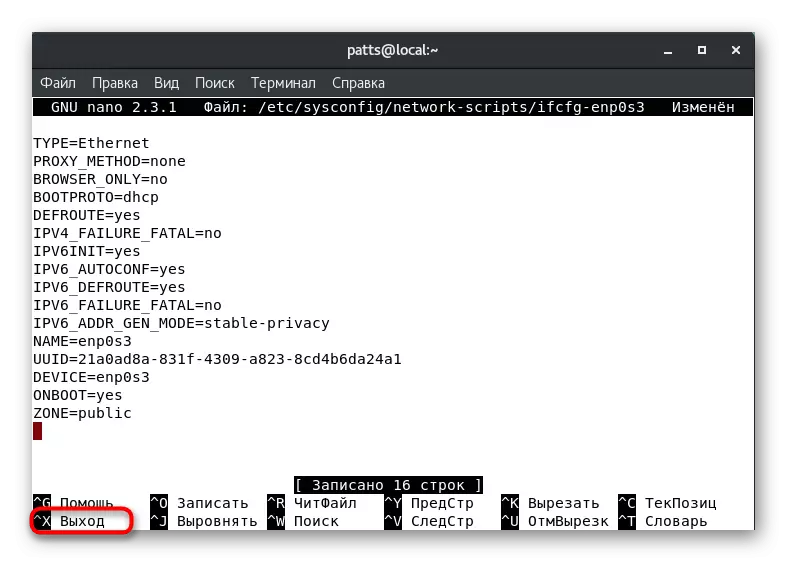

- Излезете от текстовия редактор чрез Ctrl + X.

Сега интерфейсна зона ще бъде този, който го е посочено, до следващия редактирането на конфигурационния файл. За актуализираните параметри, стартирайте Sudo SystemCTL Рестарт Network.Service и Sudo SystemCTL Рестарт Firewalld.Service.

Създаване зона по подразбиране

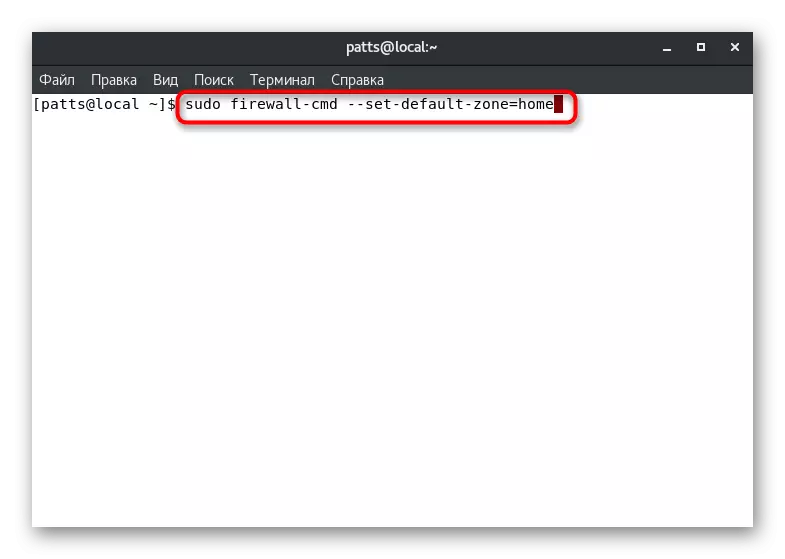

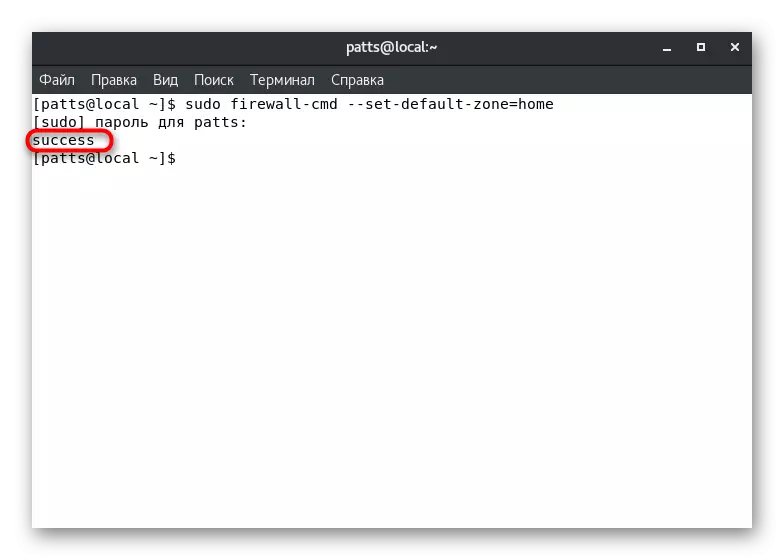

Над, ние вече демонстрира екип, който ви позволява да научите зона по подразбиране. Тя може да бъде променена чрез задаване на параметри за избор. За да направите това, в конзолата, това е достатъчно, за да се регистрирате Sudo защитна стена-ПМС --set-подразбиране зона = име, където име е името на желаната зона.

Успехът на командата ще се доказва от надпис "успех" на отделен ред. След това всички текущи интерфейси ще се родят до указаното зона, ако другият не е уточнено в конфигурационните файлове.

Създаване на правила за програми и инструменти,

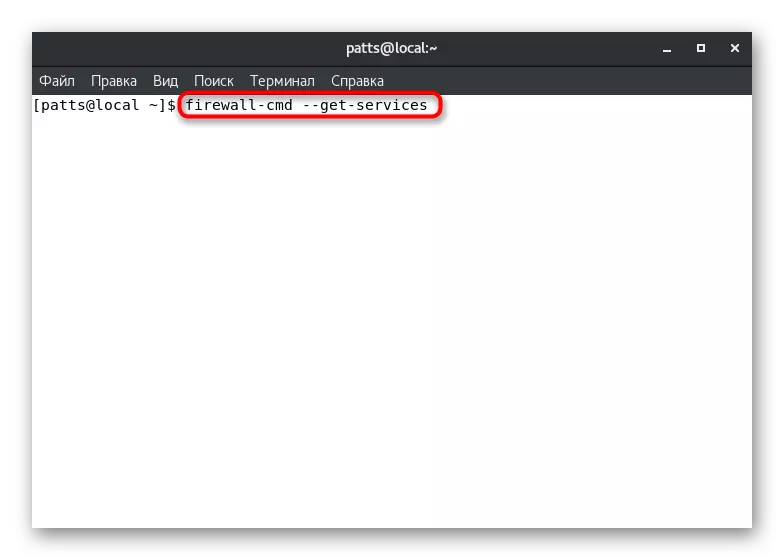

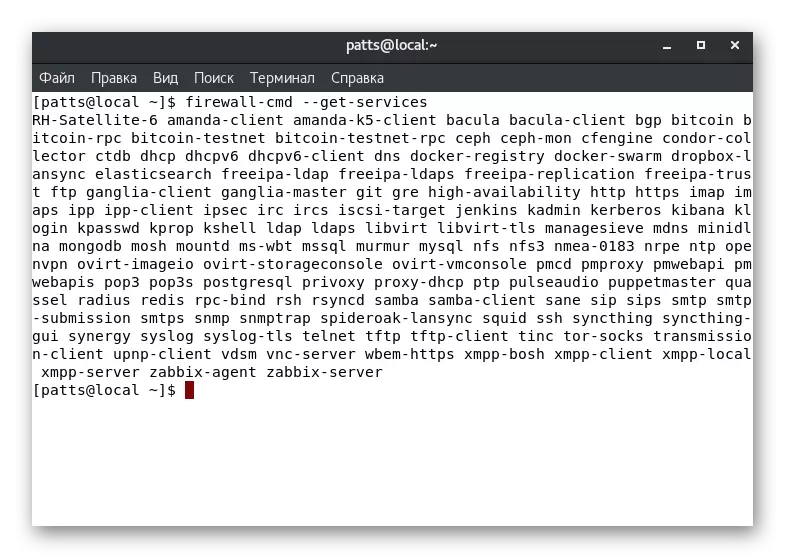

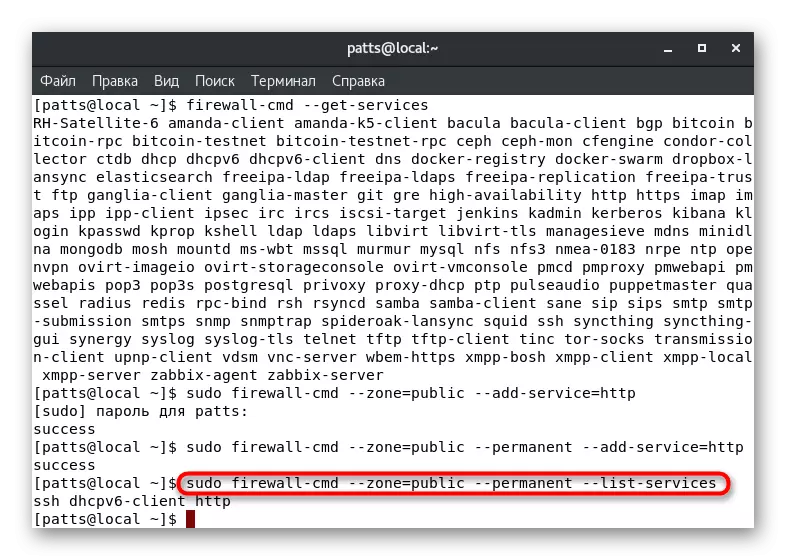

В самото начало на статията, ние говорихме за действието на всяка зона. Определяне на услуги, комунални услуги и програми в тези отрасли ще позволи да се прилагат отделни параметри за всеки от тях за специфичните изисквания на потребителя. Да започнем с това, ние ви съветваме да се запознаете с пълния списък на наличните в момента услуги: Firewall-CMD --GET услуги.

Резултатът ще бъде показан директно в конзолата. Всеки сървър се разделя с интервал, и лесно можете да намерите инструмента, който се интересувате. Ако исканата услуга липсва, тя трябва да бъде допълнително инсталирани. На международните правила, прочетете в официалния софтуер документация.

Тази команда показва само имената на услугите. Подробна информация за всеки от тях се получава чрез личното досие на пътя / ЕДИ / LIB / FireWalld / услуги. Такива документи са с формат XML, пътят, например, да SSH изглежда по следния начин: /usr/lib/firewalld/services/ssh.xml и документът има следното съдържание:

Ssh.

Secure Shell (SSH) е протокол за логване в и изпълнение команди на отдалечени машини. Той осигурява сигурна криптирана комуникация. Ако планирате да Достъп до вашата машина Remotenet Via Ssh над недостъпни Интерфейс, активирате тази опция. Трябва пакет OpenSSH-сървър инсталиран на тази опция, за да бъде полезен.

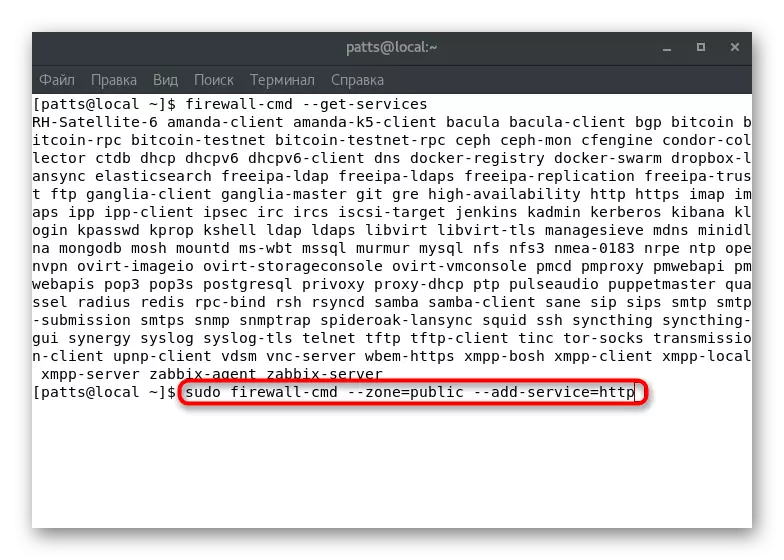

подкрепа услуга е активирана в определена зона ръчно. В терминал, трябва да зададете на Sudo Firewall-ПМС --Zone = Public --DD-услугата = HTTP команда, където --Zone = Public е зона за активиране и --DD-услугата = HTTP - името на услугата. Имайте предвид, че такава промяна ще бъде валиден само в рамките на една сесия.

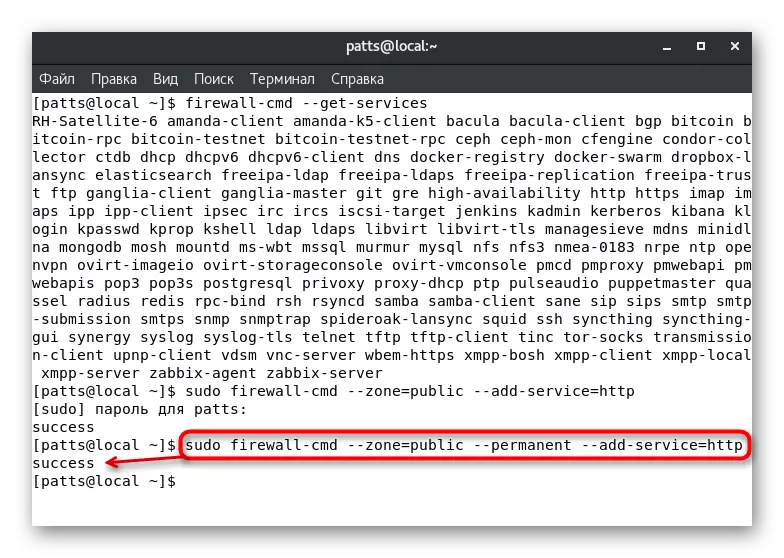

Постоянен освен това се осъществява чрез Sudo Firewall-ПМС --Zone = Public --permanent --DD обслужване = HTTP, а резултатът "Успех" показва успешното приключване на операцията.

Можете да видите пълен списък на постоянни правила за конкретна зона, като показва списък на отделен ред на конзолата: Sudo Firewall-Cmd --Zone = Public --permanent --list-услуги.

Решение проблем с липсата на достъп до услугата

Стандартни правила за защитни стени са обозначени с най-популярните и сигурни услуги, както е разрешено, но някои стандартни или приложения на трети страни той блокира. В този случай, потребителят ръчно трябва да промените настройките за решаване на проблема с достъпа. Можете да направите това в два различни метода.

Portes порт

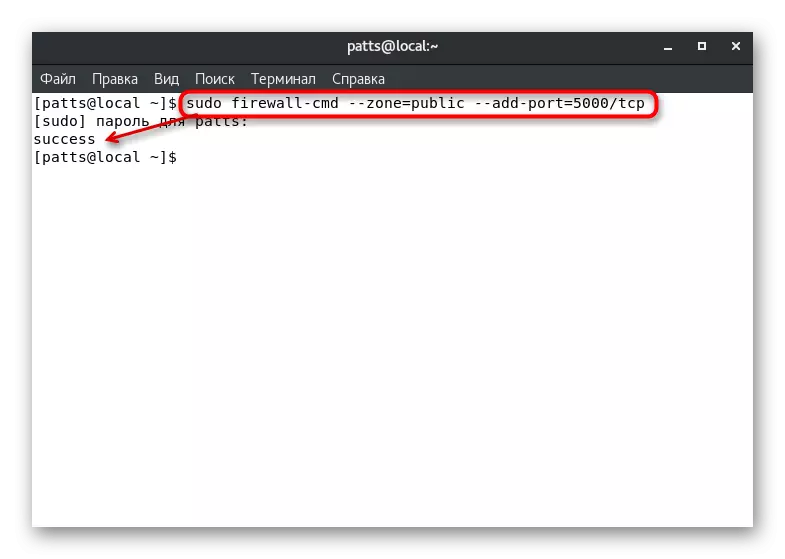

Както знаете, всички мрежови услуги използват специфичен порт. Това лесно се открива чрез защитна стена и могат да бъдат извършени блокове. За да се избегнат такива действия от страна на защитната стена, трябва да отворите желаната пристанище Sudo Firewall-ПМС --Zone на = публично - PORTD-порт = 0000 / TCP, където --Zone = Public е пристанищна зона, --DD- порт = 0000 / TCP - номер на порт и протокол. Firewall-ПМС --list-Ports Опцията ще покаже списък на отворени портове.

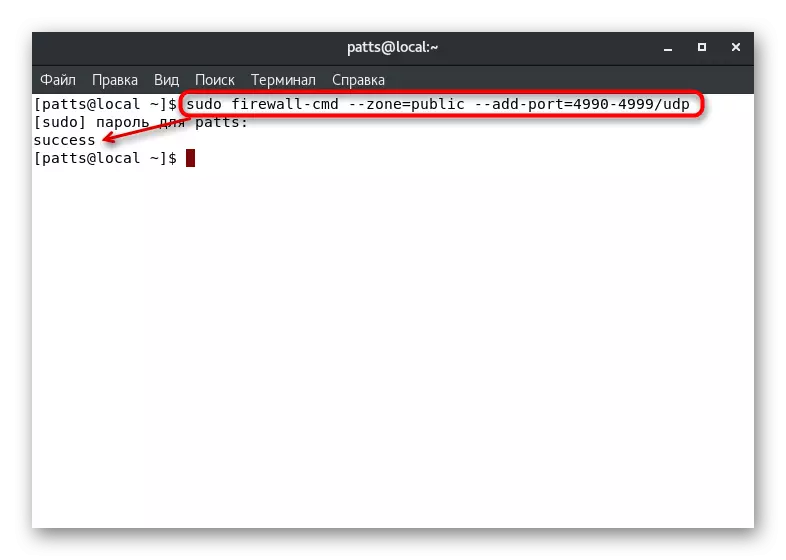

Ако имате нужда да отвори пристанищата, включени в границите, използвайте Sudo Firewall-ПМС низ --zone на = Public --DD-порт = 0000-9999 / UDP, където --add-порт = 0000-9999 / UDP - порт гама и тяхното протокол.

Посочените по-горе команди само ви позволяват да се тества използването на подобни параметри. Ако той е преминал успешно, трябва да добавите същите портове за постоянни настройки и това се прави чрез въвеждане Sudo Firewall-ПМС --Zone = Public --permanent --ADD-порт = 0000 / TCP или Sudo Firewall-ПМС - зона = Public --permanent --Add-порт = 0000-9999 / UDP. Списъкът на отворени портове постоянни е видяна както следва: Sudo Firewall-ПМС --Zone = Обществени --permanent --list-портове.

Определение за услуга

Както можете да видите, като добави пристанища не създава никакви трудности, но процедурата се усложнява, когато приложенията използват голямо количество. За да проследите всички използвани портове става трудно, с оглед на което определянето на услугата ще бъде по-правилно опция:

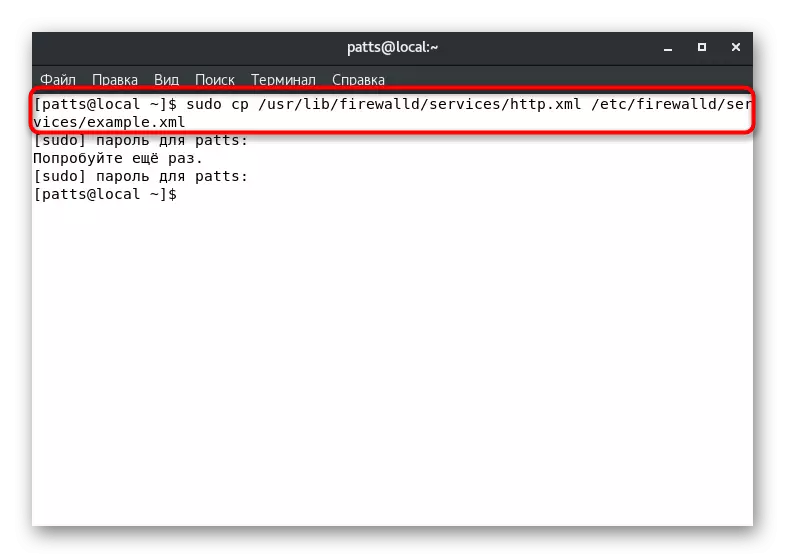

- Копирайте конфигурационния файл от написването Sudo CP /usr/lib/firewalld/services/service.xml /etc/firewalld/services/example.xml, където service.xml е името на файла на услугите, както и example.xml е името на своя екземпляра.

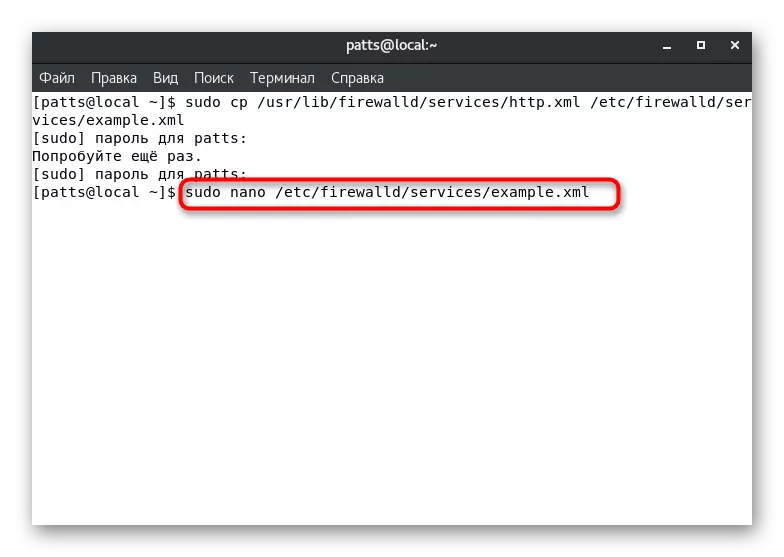

- Отворете копие до промяна през всеки текстов редактор, например, Sudo нано /etc/firewalld/services/example.xml.

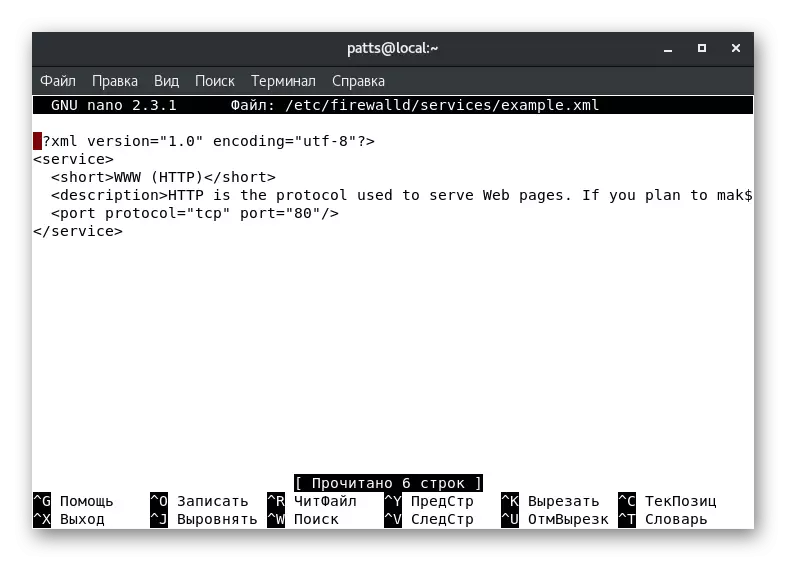

- Например, ние сме създали копие на услугата HTTP. В документа, основно видите различни метаданни, например, кратко име и описание. Това се отразява на сървъра да работи само за промяна на номера на порта и протокол. Над низа "" трябва да се добави, за да отворите порт. TCP - Използва се протокол, A 0000 - номер на порт.

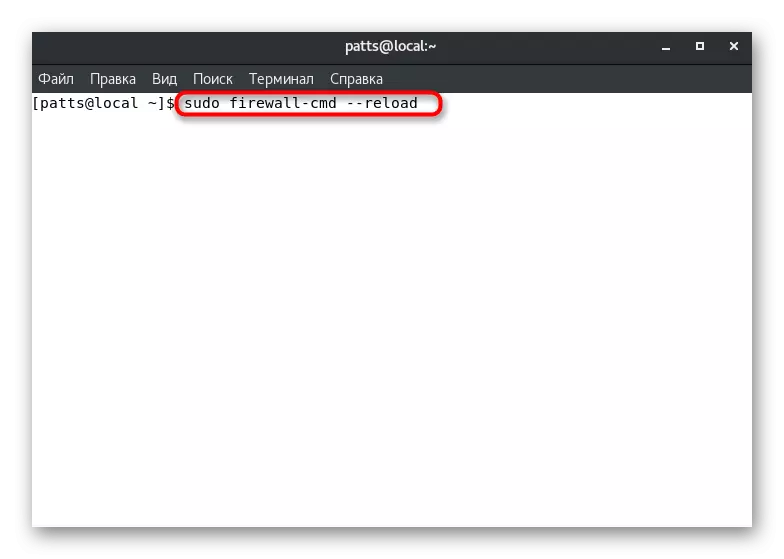

- Запазване на всички промени (Ctrl + O), затворете файла (Ctrl + X), след което рестартирайте защитната стена да се прилагат параметрите чрез SUDO защитна стена-ПМС --reload. След това, услугата ще се появи в списъка на разположение, които могат да бъдат разгледани чрез Firewall-CMD --GET-услуги.

Трябва само да изберете най-подходящото решение на проблема за услуга с достъп до услугата и да изпълни дадените указания. Както можете да видите, всички действия се извършват много лесно, и не трябва да има трудности.

Създаване на митническите зони

Вече знаете, че в първоначално е бил създаден голям брой различни зони с определени правила в Firewalld. Въпреки това, ситуации възникват, когато нуждите на системния администратор да създадете потребител зона, като "PublicWeb" за инсталиран уеб сървър или "PrivatedNS" - за DNS сървър. На тези два примера, ние ще анализираме добавянето на клоновете:

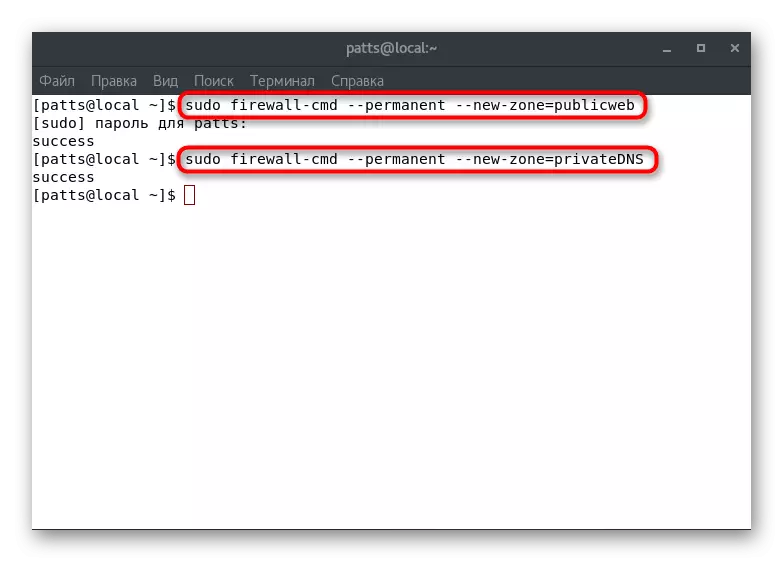

- Създаване на два нови постоянни зони от Sudo Firewall-Cmd --permanent --New-Zone = PublicWeb и Sudo Firewall-ПМС --Permanent --New-Zone = PrivatedNS.

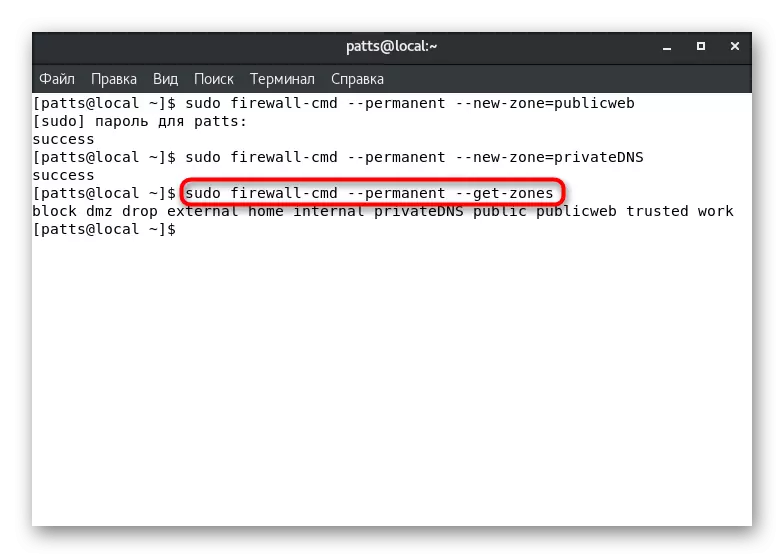

- Те ще бъдат на разположение след рестартиране инструмент Sudo Firewall-ПМС --reLoad. За да се покаже постоянни зони, въведете Sudo Firewall-ПМС --permanent --get зони.

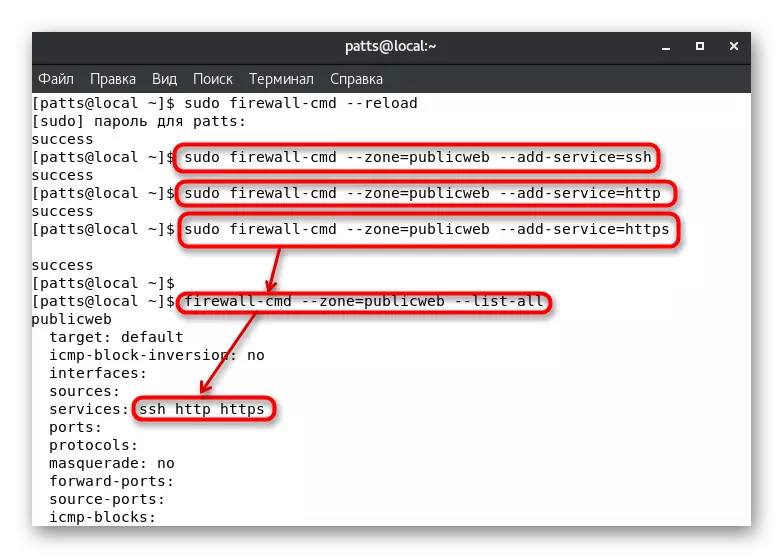

- Присвояване на тях необходимите услуги, като например "SSH", "HTTP" и "HTTPS". Те се извършват от защитната стена-Cmd Sudo --Zone = PublicWeb --ADD-Service = SSH, SUDO защитна стена-ПМС --zone = PublicWeb --Do-Service = PublicWeb --Do Firewall-Cmd - PublicWeb - PublicWeb - Add-Service = HTTPS, където --Zone = PublicWeb е името на зоната да добавите. Можете да видите активността на услуги от очакване Firewall-Cmd --Zone = PublicWeb --list-всички.

От тази статия, вие научихте как да създавате персонализирани зони и добавяне на услуги за тях. Ние вече им казах по подразбиране и за възлагане на интерфейси горе, можете да посочите само правилните имена. Не забравяйте да рестартирате защитната стена, след като всяка постоянна промяна.

Както можете да видите, FireWalld защитна стена е доста обемна инструмент, който ви позволява да направите най-гъвкавата конфигурация на защитната стена. Остава само да се уверите, че стартира комунални със системата, и на определените правила незабавно да започнат своята работа. Направете го с Sudo SystemCTL Enable Firewalld команда.