Както знаете, технологията Open SSH ви позволява дистанционно да се свържете с конкретен компютър и предайте данни чрез избрания защитен протокол. Това ви позволява да приложите и напълно да контролирате избраното устройство, като осигурите безопасен обмен на важна информация и дори пароли. Понякога потребителите имат нужда да се свързват чрез SSH, но в допълнение към инсталирането на самата полезност е необходимо да се произвеждат и допълнителни настройки. Искаме да говорим за това днес, като вземаме дистрибуцията на Debian за примера.

Персонализирайте SSH в Debian

Разделяме процеса на конфигуриране на няколко стъпки, тъй като всеки е отговорен за прилагането на специфични манипулации и може просто да бъде полезно за определени потребители, което зависи от личните предпочитания. Да започнем с факта, че всички действия ще бъдат направени в конзолата и ще трябва да потвърдят правата на суперпотребителя, така да се подготвят за това предварително.Инсталиране на SSH-Server и SSH-клиент

По подразбиране, SSH е включена в стандартната работна система на Rebian операционната система, но поради каквито и да е функции, необходимите файлове могат да бъдат възмутени или просто отсъстващи, например, когато потребителят ръчно произвежда деинсталиране. Ако трябва предварително да инсталирате SSH-Server и SSH-клиент, следвайте следните инструкции:

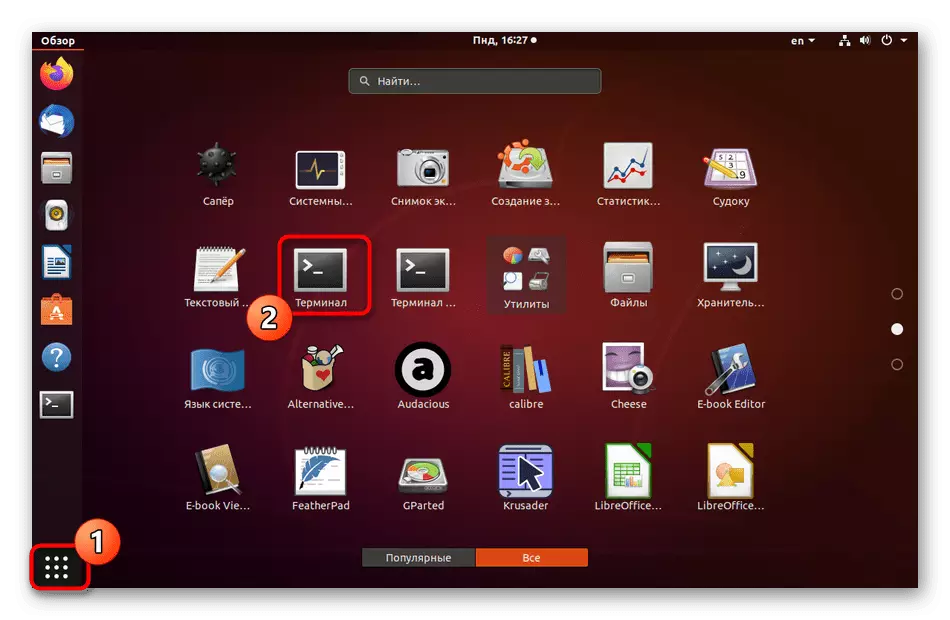

- Отворете менюто "Старт" и започнете терминала от там. Това може да се направи чрез стандартната комбинация Ctrl + Alt + T.

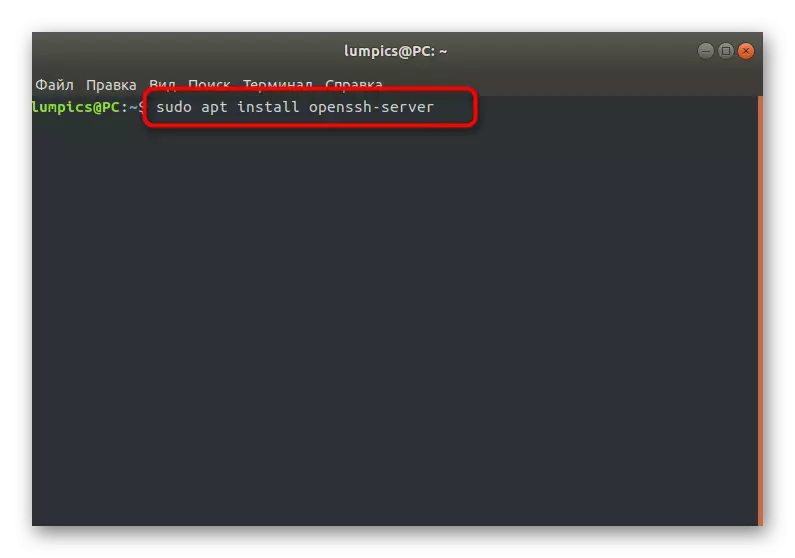

- Тук се интересувате от командата Sudo APT, която е отговорна за инсталирането на частта на сървъра. Въведете го и кликнете върху Enter, за да активирате.

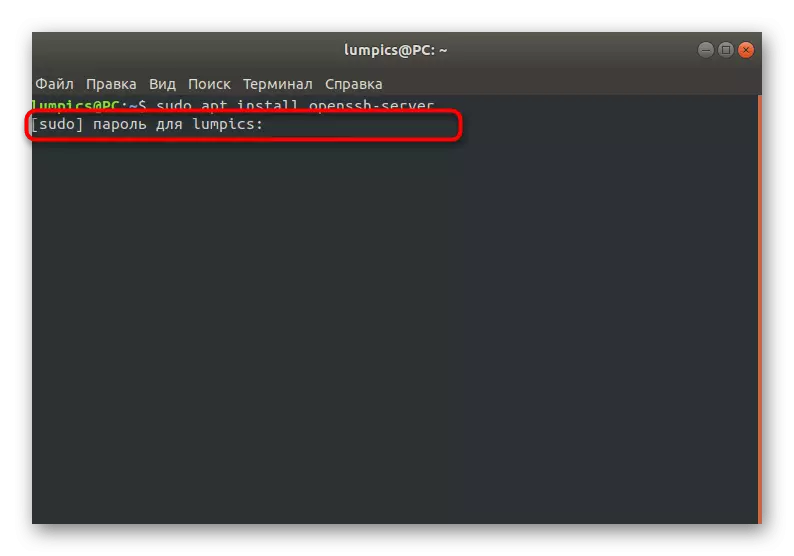

- Както вече знаете, действията, извършени с аргумента Sudo, ще трябва да бъдат активирани, като посочите паролата на суперпотребителя. Помислете, че знаците, въведени в този ред, не се показват.

- Ще бъдете уведомени, че пакетите се добавят или актуализират. Ако SSH-сървърът вече е инсталиран в Debian, в присъствието на посочения пакет се появява съобщение.

- След това ще трябва да добавите към системата и клиентската част, както и за компютъра, на който връзката ще бъде свързана в бъдеще. За да направите това, използвайте подобно sudo apt-get install openssh-клиент команда.

Няма повече допълнителни компоненти за инсталиране на допълнителни компоненти, сега можете безопасно да преминете към управлението на сървъра и конфигурационните файлове, за да създадете ключове и да подготвите всичко, за да се свържете с отдалечения работен плот.

Управление на сървъра и проверка на работата му

Накратко нека се съсредоточим върху това как се управлява инсталираният сървър и проверката на нейната работа. Трябва да се направи преди превключване към настройката, за да се уверите, че функционирането на добавените компоненти е правилно.

- Използвайте Sudo SystemCtL Enable SSHD команда за добавяне на сървър към AutoLoad, ако не се случи автоматично. Ако трябва да отмените стартирането с операционната система, използвайте SysterCTL деактивирайте SSHD. След това стартирането на ръката ще е необходимо, за да се определи SYSTHCTL старт sshd.

- Всички такива действия абсолютно трябва винаги да се изпълняват от името на суперпотребителя, така че трябва да въведете паролата му.

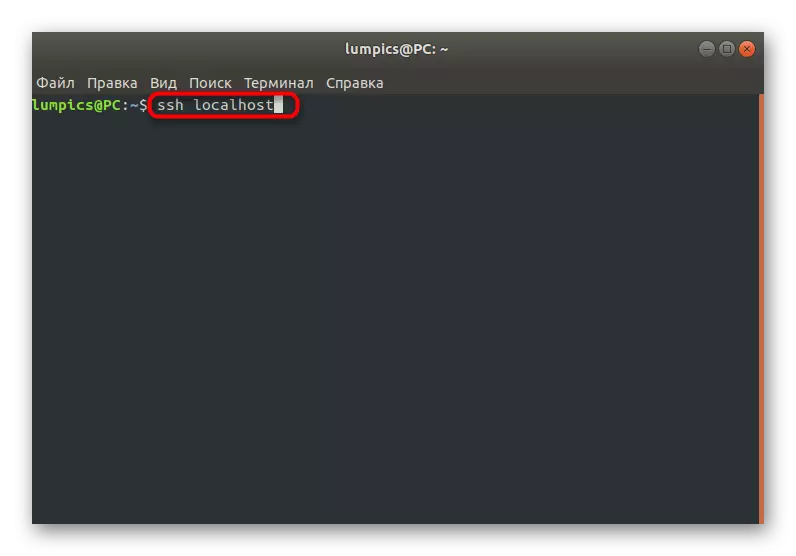

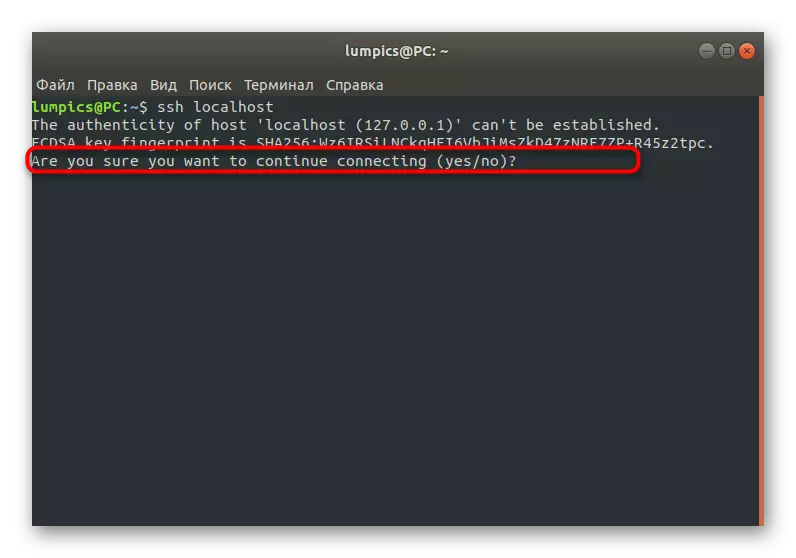

- Въведете командата SSH LocalHost, за да проверите сървъра за изпълнение. Заменете локалната част на локалния компютър.

- Когато първо се свържете, ще бъдете уведомени, че източникът не е потвърден. Това се случва, защото все още не сме задавали настройките за защита. Сега просто потвърдете продължаването на връзката, като въведете "да".

Добавяне на чифт клавиши RSA

Свързването от сървъра към клиента и обратно Via SSH се извършва чрез въвеждане на парола, но се препоръчва да се създаде чифт ключове, които ще бъдат разработени чрез RSA алгоритмите. Този тип криптиране ще позволи да се създаде оптимална защита, която ще бъде трудно да се заобиколи нападателя, когато се опитва да хакне. За да добавите чифт ключове само няколко минути и изглежда този процес:

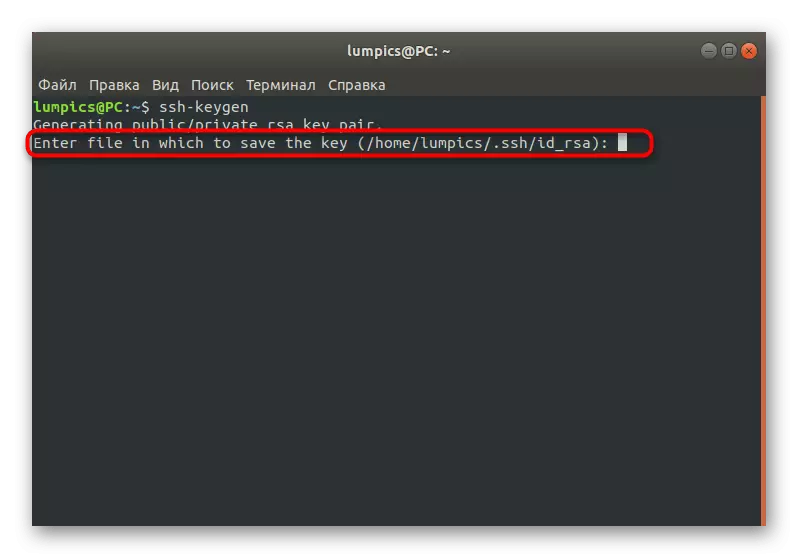

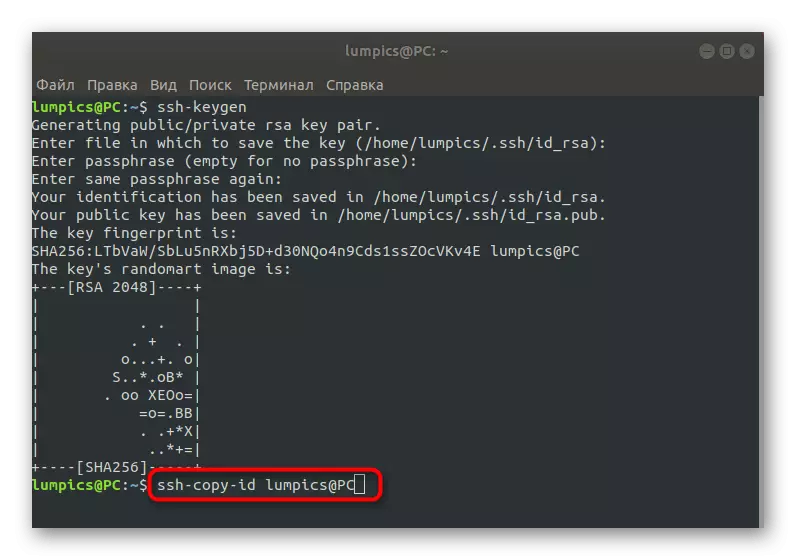

- Отворете "терминала" и въведете ssh-keygen там.

- Можете самостоятелно да изберете място, където искате да запазите пътя към ключа. Ако няма желание да го промените, просто натиснете клавиша Enter.

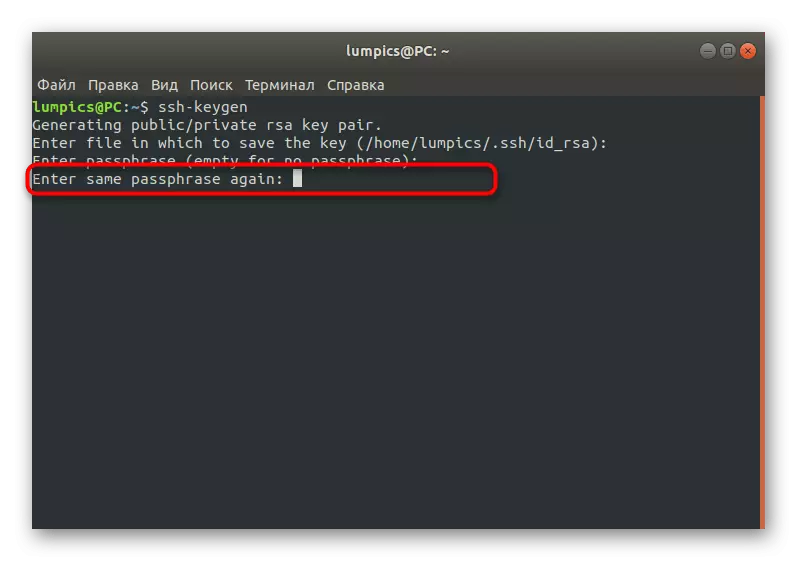

- Сега е създаден Open Key. Тя може да бъде защитена с кодова фраза. Въведете го в показания низ или оставете празно, ако не искате да активирате тази опция.

- Когато въвеждате ключовата фраза, ще трябва да го укажете отново, за да потвърдите.

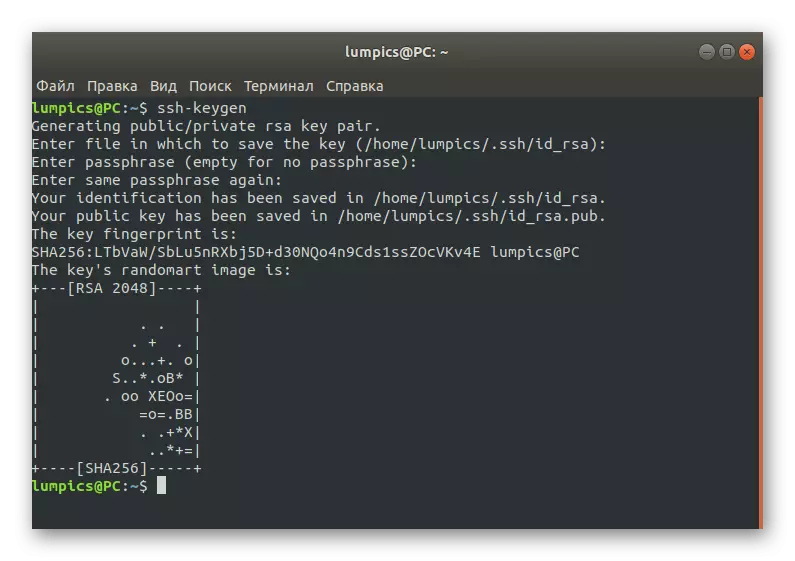

- Ще се появи уведомление за създаването на публичен ключ. Както можете да видите, той е присвоен набор от случайни символи и е създаден изображение на случайни алгоритми.

Благодарение на направеното действие е създадено таен и публичен ключ. Те ще участват за свързване между устройства. Сега трябва да копирате публичния ключ на сървъра и можете да направите това по различни методи.

Копирайте отворения ключ на сървъра

В Debian има три опции, с които можете да копирате публичния ключ към сървъра. Предлагаме веднага да се запознаете с всички тях, за да изберете оптималното в бъдеще. Това е уместно в тези ситуации, в които един от методите не отговаря или не отговаря на нуждите на потребителя.

Метод 1: SSH-Copy-ID екип

Нека започнем с най-простата опция, която предполага използването на командата SSH-Copy-ID. По подразбиране тази програма вече е вградена в операционната система, така че не се нуждае от предварителна инсталация. Синтаксисът му също е най-прост колкото е възможно и ще трябва да извършите такива действия:

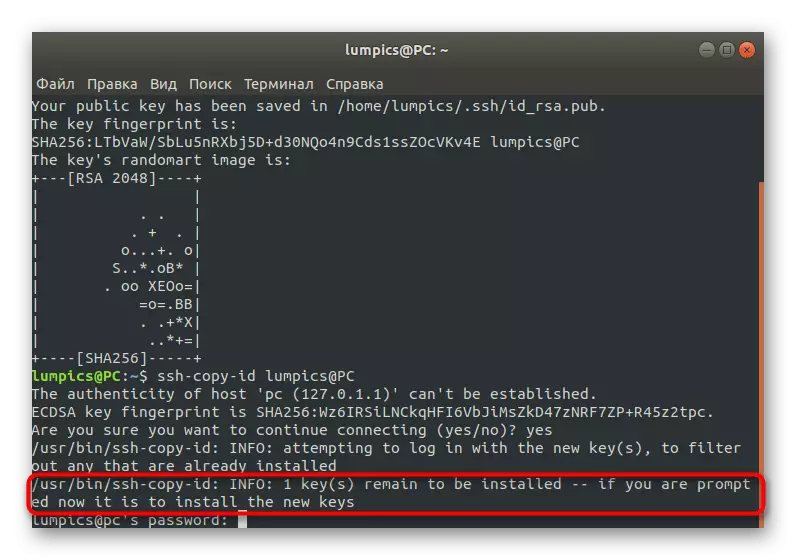

- В конзолата въведете командата SSH-Copy-ID към потребителското име @ Remote_host и го активирайте. Заменете потребителското име @ Remote_host към адреса на целевия компютър, така че изпращането е преминало успешно.

- Когато първо се опитате да се свържете, ще видите съобщението "Автентичността на домакин" 203.0.113.1 (203.0.113.1) "Не може да се създаде. ECDSA ключ пръстов отпечатък е FD: FD: D4: F9: 77: FE: 73 : 84: E1: 55: 00: АД: D6: 6D: 22: Fe. Сигурни ли сте, че искате да продължите да свързвате (да / не)? Да. " Изберете положителен отговор, за да продължите връзката.

- След това полезността независимо ще работи като търсене и копиране на ключа. В резултат на това, ако всичко вървеше успешно, на екрана (ите) ще се появи уведомление "/ usr / bin / ssh-id-id": Опит за влизане с новия ключ (и), за да филтрирате всички, които са арестуващи Инсталиран / usr / bin / ssh-copy-ID: info: 1 ключ (и) остават да бъдат инсталирани - ако бъдете подканени сега, е да инсталирате новите ключове [email protected]_s парола: ". Това означава, че можете да въведете паролата и да преминете директно да контролирате отдалечения работен плот.

Освен това, ще уточнявате, че след първото успешно разрешение в конзолата ще се появи следващият герой:

Брой добавен (и) ключ (и): 1

Сега опитайте да влезете в машината, с: "ssh '[email protected]'"

И проверете дали сте добавени само ключовете, които сте искали.

Той казва, че ключът е бил успешно добавен към отдалечен компютър и вече не може да възникне никакви проблеми, когато се опитате да се свържете.

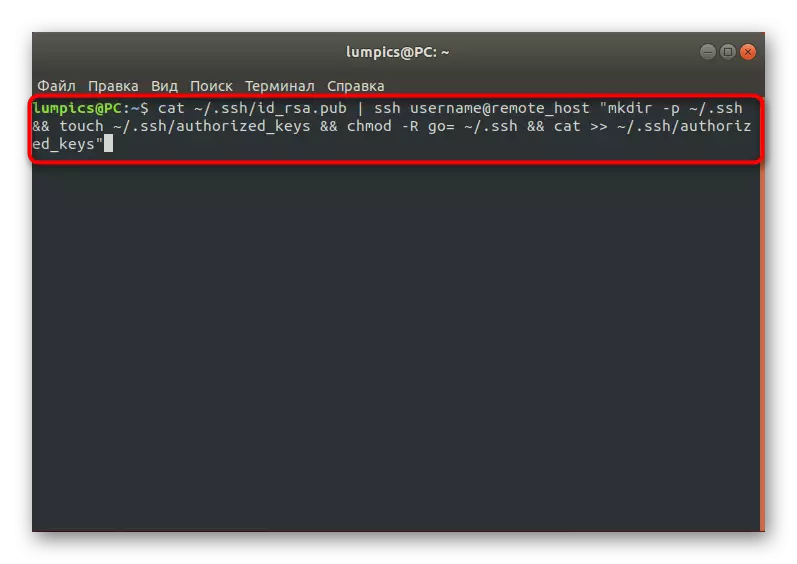

Метод 2: Експорт ключ чрез SSH

Както знаете, експортирането на публичен ключ ще ви позволи да се свържете с посочения сървър без преди да въведете паролата. Сега, докато ключът все още не е на целевия компютър, можете да се свържете чрез SSH, като въведете паролата, така че ръчно да преместите желания файл. За да направите това, в конзолата ще трябва да въведете командата cat ~ / .ssh / id_rsa.pub | Ssh ansername @ remall_host "mkdir-p ~ / .ssh && touch ~ / .ssh / outtribut_keys && chmod -r go = ~ / .ssh && cat >> ~ / .ssh / outtrized_keys."

На екрана трябва да се появи известие.

Автентичността на хоста "203.0.113.1 (203.0.113.1)" Не може да бъде установена.

ECDSA Ключът за идентификация Е FD: FD: D4: F9: 77: FE: 73: 84: Е1: 55: 00: АД: D6: 6D: 22: FE.

Сигурни ли сте, че искате да продължите Свързване (да / не) ?.

Потвърди го да продължи връзката. Публичният ключ автоматично ще бъде копиран в края на конфигурационния файл на authorized_keys. На тази процедура износ, е възможно да бъде завършен.

Метод 3: Ръководство за копиране Key

Този метод ще отговарят на тези потребители, които нямат възможност за създаване на дистанционна връзка на компютъра цел, но има физически достъп до него. В този случай, най-важното, ще трябва да бъдат прехвърлени самостоятелно. Да започнем с това, определяне на информация за него на сървъра компютъра чрез Cat ~ / .ssh / id_rsa.pub.

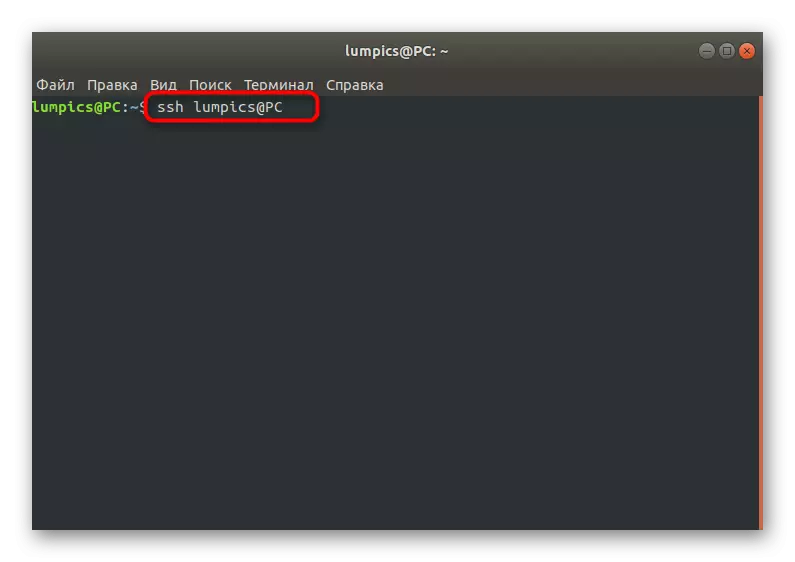

Конзолата трябва да се появи на SSH-RSA низ + клавиш като набор от символи == DEMO @ тест. Сега можете да отидете на друг компютър, където можете да създадете нова директория, като въведете защитен режим -p ~ / .ssh. Той добавя също текстов файл, наречен authorized_keys. Остава само да поставите там известно по-рано ключ чрез Echo + ред на публичен ключ >> ~ / .ssh / authorized_keys. След това, ще може да бъде на разположение, без предварително въвеждане на парола. Това се прави чрез SSH Потребител @ REMOTE_HOST команда, където потребителското име @ отдалечен_хост трябва да бъдат заменени с името на необходимата хост.

Смятан само начините позволи да прехвърлят публичен ключ към ново устройство, за да може да се свърже без въвеждане на парола, но сега все още се показва под формата на записа. Подобна позиция на нещата позволява на атакуващите да имат достъп до отдалечен работен плот, просто passwording. Следваща ние предлагаме да се гарантира сигурност чрез извършване на определени настройки.

Изключване на удостоверяване с парола

Както бе споменато по-рано, възможността за удостоверяване с парола може да се превърне в слабото звено в сигурността на дистанционна връзка, тъй като има средства за misracting такива ключове. Ние препоръчваме да деактивира тази опция, ако се интересувате от максимална защита на вашия сървър. Можете да го направите по следния начин:

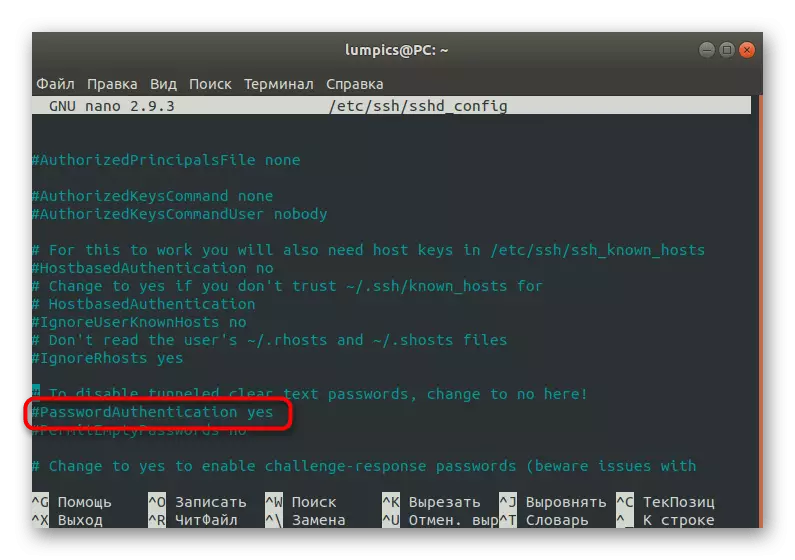

- Отворете / и т.н. / SSH / sshd_config конфигурационния файл чрез който и да е удобен текстов редактор, тя може да бъде, например, текстовия редактор или нано.

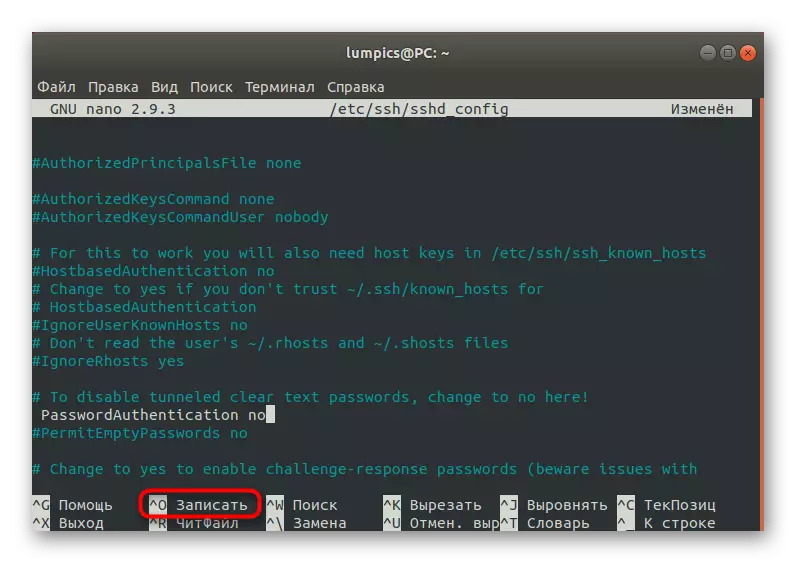

- В списъка, който се отваря, намерете "passwordauthentication" низ и премахване на знака #, за да направи тази команда активен. Променете стойността на ДА на NO да деактивирате опцията.

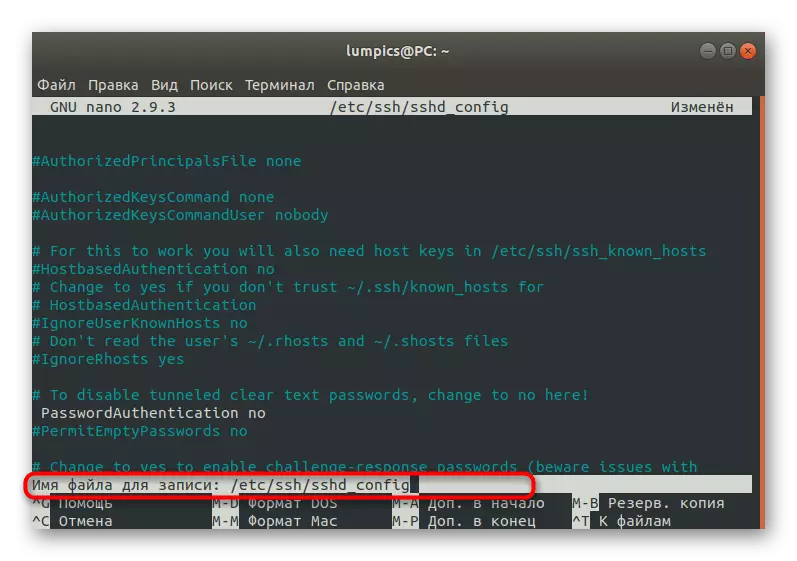

- След приключване, натиснете Ctrl + O, за да запазите промените.

- Не променяйте името на файла, а просто натиснете ENTER, за да се използва за настройка.

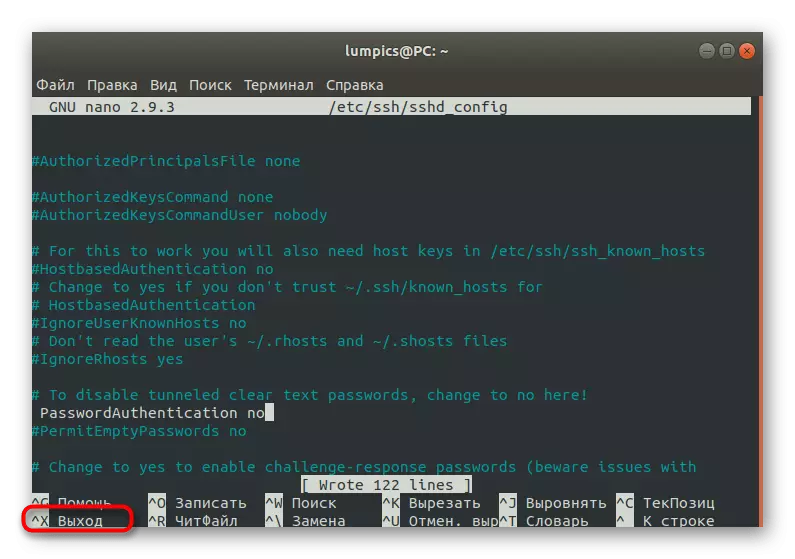

- Можете да оставите текстовия редактор, като кликнете върху Ctrl + X.

- Всички промени ще влязат в сила само след рестартиране на SSH услугата, така че го направете веднага чрез sudo systemCtl рестартиране ssh.

В резултат на действия, възможността за удостоверяване на парола ще бъде деактивирана и входът ще бъде достъпен само след няколко RSA ключове. Помислете за това, когато подобна конфигурация.

Конфигуриране на защитната стена

В края на днешния материал искаме да разкажем за конфигурацията на защитната стена, която ще се използва за разрешения или забрана на съединенията. Ще преминем само по основните точки, като вземем неусложната защитна стена (UFW).

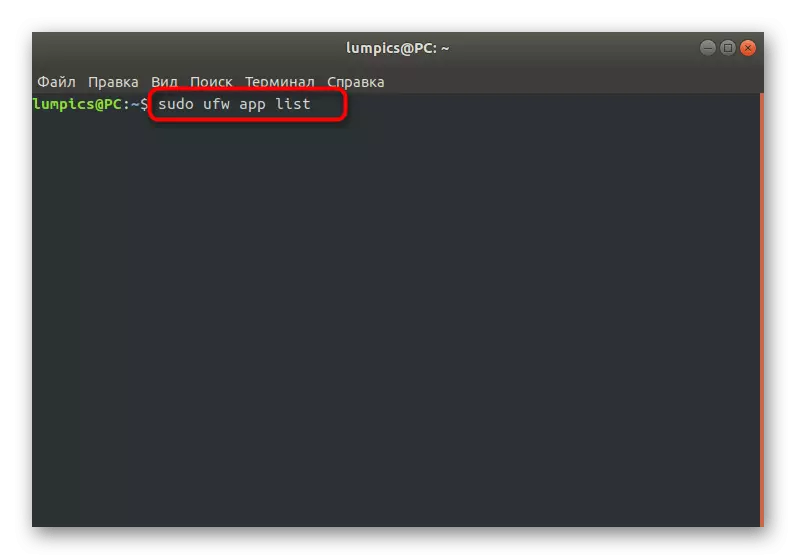

- Първо, нека проверим списъка на съществуващите профили. Въведете списъка със SUDO UFW и кликнете върху ENTER.

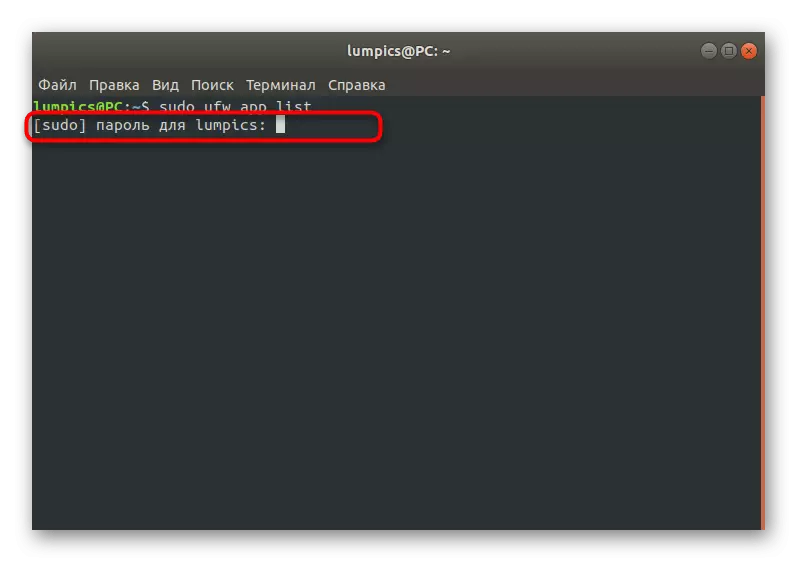

- Потвърдете действието, като посочите паролата за излишъка.

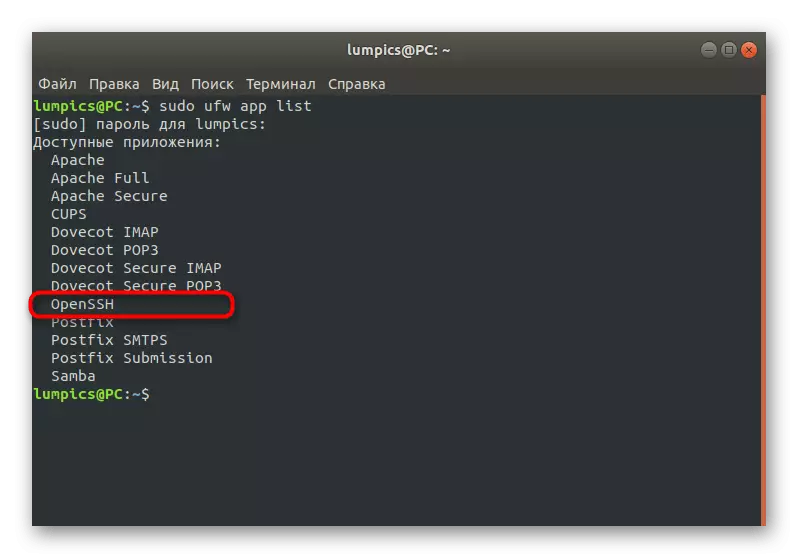

- Лежеше ssh в списъка. Ако този ред присъства там, това означава, че всичко функционира правилно.

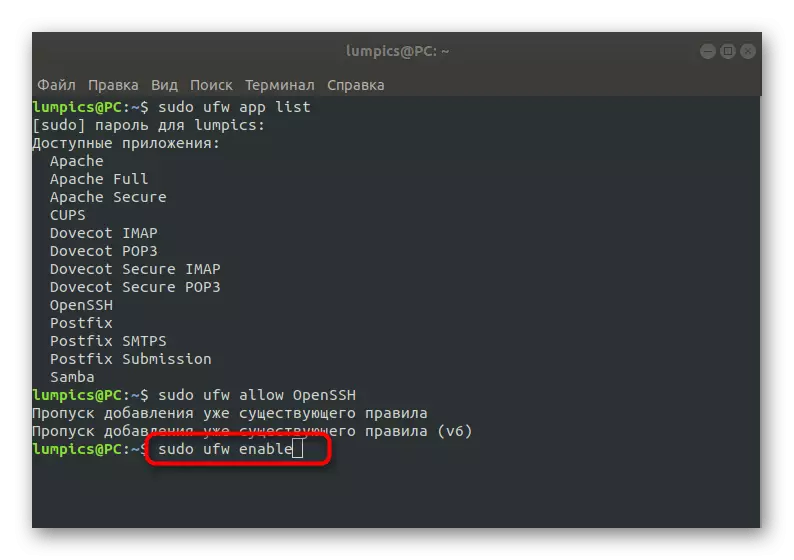

- Оставете връзката чрез тази програма чрез писане SUDO UFW да позволи на OpenSSH.

- Включете защитната стена, за да актуализирате правилата. Това се прави чрез командата Sudo UFW Enable.

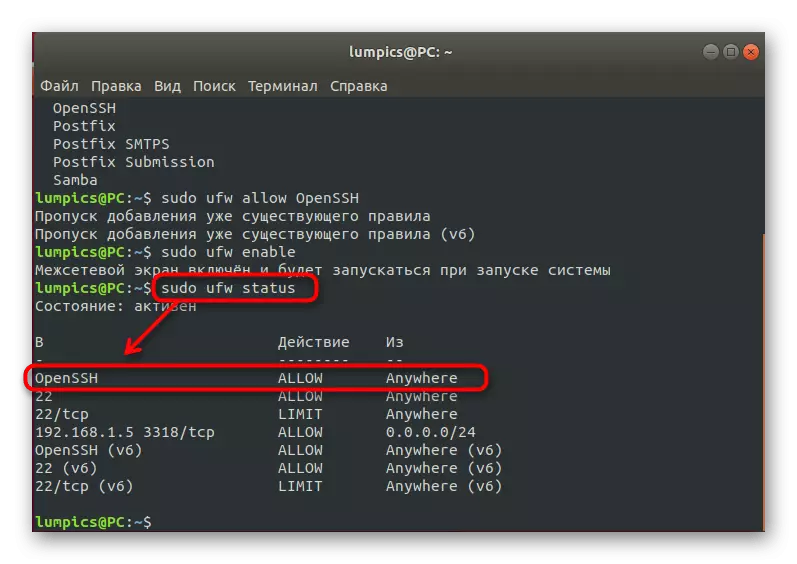

- Можете да проверите текущото състояние на защитната стена по всяко време, като въведете Studo UFW статус.

На този процес, SSH конфигурацията в Debian е завършена. Както можете да видите, има много различни нюанси и правила, които трябва да бъдат наблюдавани. Разбира се, в рамките на една статия е невъзможно да се впише абсолютно цялата информация, така че ние се докосвахме само на основна информация. Ако се интересувате от получаване на по-задълбочени данни за тази полезност, ви съветваме да се запознаете с официалната си документация.