يهتم بعض المستخدمين بإنشاء شبكة افتراضية خاصة بين جهازي كمبيوتر. تم ضمان المهمة باستخدام تقنية VPN (الشبكة الخاصة الافتراضية). يتم تنفيذ الاتصال من خلال المرافق والبرامج المفتوحة أو المغلقة. بعد التثبيت الناجح وتكوين جميع المكونات، يمكن اعتبار الإجراء مكتمل، والاتصال محمي. بعد ذلك، نود مناقشته بالتفصيل تنفيذ التكنولوجيا التي تمت مراجعتها من خلال عميل OpenVPN في نظام التشغيل بناء على Kernel Linux.

تثبيت OpenVPN في لينكس

نظرا لأن معظم المستخدمين يستخدمون التوزيعات المستندة إلى Ubuntu، فإن التعليمات اليوم ستستند إلى هذه الإصدارات. في حالات أخرى، فإن الفرق الكارديني في تثبيت وتكوين OpenVPN لن تلاحظ، باستثناء متابعة بناء جملة التوزيع، والذي يمكنك قراءته في الوثائق الرسمية لنظامك. نحن نقدم لتعريف نفسك بعملية خطوة بخطوة كاملة لمعرفة التفاصيل كل عمل.يجب أن يؤخذ في الاعتبار أنه يحدث تشغيل OpenVPN من خلال العقدتين (الكمبيوتر أو الخادم)، وبالتالي فهذا هو أن التثبيت والتكوين يتعلق بجميع المشاركين في الاتصال. سوف يركز الدليل التالي الخاص بنا فقط للعمل مع مصادر.

الخطوة 1: تثبيت OpenVPN

بالطبع، يجب أن تبدأ بإضافة جميع المكتبات الضرورية لأجهزة الكمبيوتر. بدقة أنه سيتم استخدامه للغاية في "المحطة" لاستخدامها لأداء المهمة.

- افتح القائمة وتشغيل وحدة التحكم. يمكن أيضا القيام بذلك عن طريق الضغط على مجموعة المفاتيح CTRL + ALT + T.

- قم بضغط Sudo Apt تثبيت الأمر OpenVPN Easy-RSA لتثبيت جميع المستودعات اللازمة. بعد الدخول، انقر فوق Enter.

- حدد كلمة المرور من حساب Superuser. الرموز عند عدم عرض مجموعة في الحقل.

- تأكيد إضافة ملفات جديدة عن طريق تحديد الخيار المناسب.

انتقل إلى الخطوة التالية فقط عند إجراء التثبيت على كلا الجهازين.

الخطوة 2: إنشاء وتكوين مركز الشهادة

مركز المواصفات هو المسؤول عن التحقق من المفاتيح المفتوحة ويوفر تشفيرا موثوقا. يتم إنشاؤه على الجهاز الذي سيتم توصيله للمستخدمين الآخرين، لذا افتح وحدة التحكم على الكمبيوتر المطلوب واتبع الخطوات التالية:

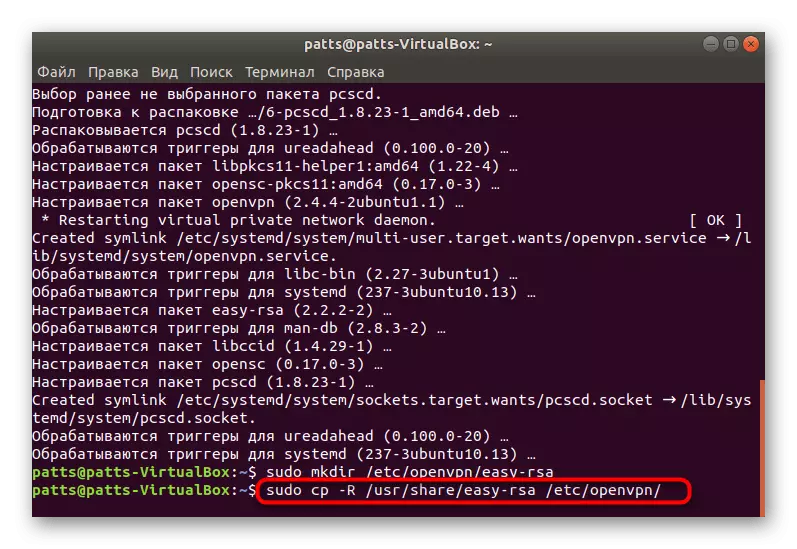

- يتم إعطاء الأولوية للمجلد لتخزين جميع المفاتيح. يمكنك تحديد موقعه في أي مكان، ولكن من الأفضل اختيار مكان موثوق به. استخدم الأمر Sudo Mkdir / ETC / OpenVPN / EASY-RSA أمر لهذا، حيث / إلخ / OpenVPN / Easy-RSA هو مكان لإنشاء دليل.

- بجانب هذا المجلد، تحتاج إلى وضع البرامج النصية الإضافية Easy-RSA، ويتم ذلك من خلال Sudo CP -R / USR / Share / Easy-RSA / ETC / OpenVPN /.

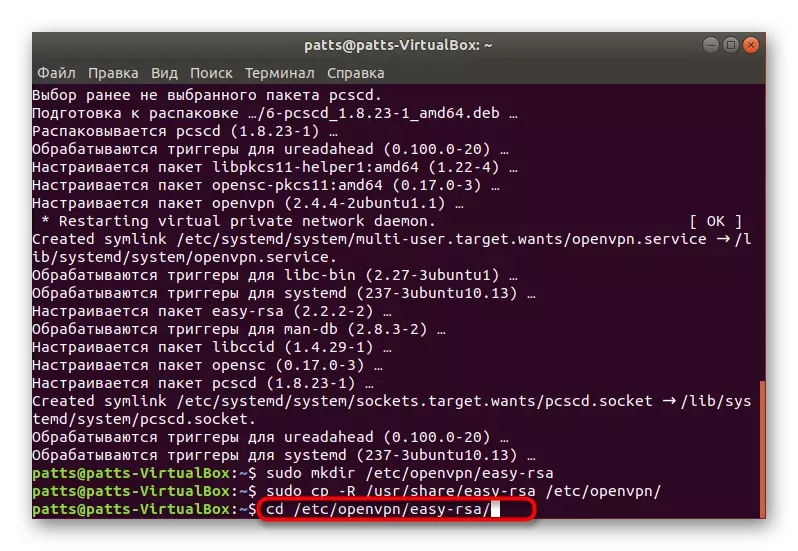

- ينشئ الدليل النهائي مركزا شهيا. أولا، انتقل إلى CD / ETC / OpenVPN / Easy-RSA / المجلد.

- ثم أدخل الأمر التالي في الحقل:

سودو مني.

# المصدر ./VARS.

# ./نظف كل شيء

# ./build-ca.

في حين أن الكمبيوتر الخادم يمكن تركه بمفرده والانتقال إلى أجهزة العميل.

الخطوة 3: تكوين شهادة العميل

ستحتاج التعليمات التي ستكون معتادا عليها أدناه إلى إنفاقها على كل كمبيوتر عميل لتنظيم اتصال محمي يعمل بشكل صحيح.

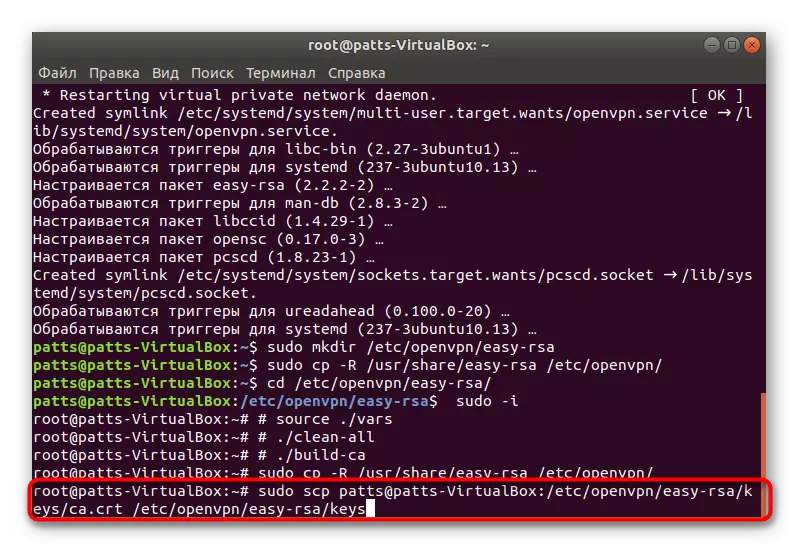

- افتح وحدة التحكم والكتابة هناك Sudo CP -R / USR / Share / Easy-RSA / ETC / OpenVPN Command / لنسخ جميع البرامج النصية للأدوات المطلوبة.

- في السابق، تم إنشاء ملف منفصل مع شهادة على جهاز الكمبيوتر الخادم. الآن يجب نسخها ووضعها في المجلد مع بقية المكونات. من الأسهل القيام بذلك من خلال Sudo SCP Username @ المضيف: /etc/openvpn/easy-rsa/keys/ca.crt / etc / keys / ca.crt / etc / openvpn / easy-rsa / etc / openvpn / سهل -RSA / مفاتيح، حيث يستضيف اسم المستخدم @ هو عنوان المعدات التي يتم من خلالها إجراء التنزيل.

- لا يزال فقط لإنشاء مفتاح سري شخصي بحيث يتم الاتصال في وقت لاحق من خلاله. قم بذلك عن طريق النقر على مجلد تخزين تخزين CD / ETC / OpenVPN / Easy-RSA / Script.

- لإنشاء ملف، استخدم الأمر:

سودو مني.

# المصدر ./VARS.

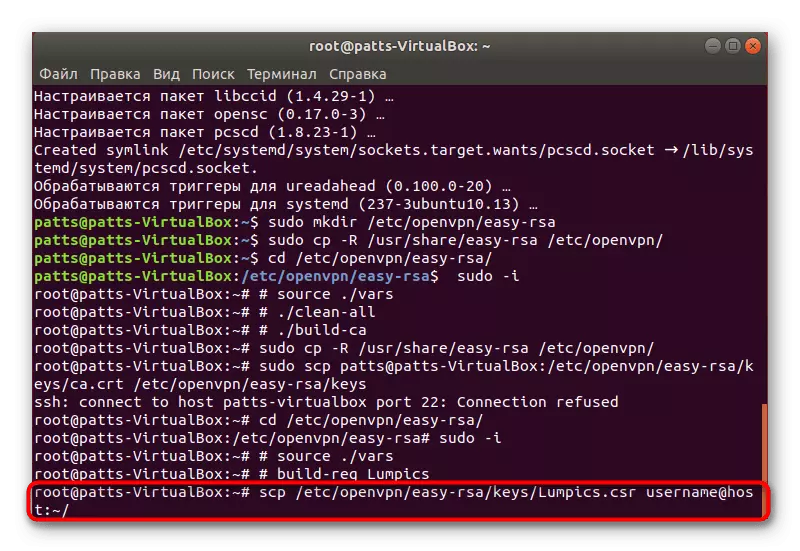

# بناء req Lumpics

لامبيات في هذه الحالة، اسم الملف المحدد. يجب أن يكون المفتاح الذي تم إنشاؤه إلزامي في نفس الدليل مع بقية المفاتيح.

- لا يزال فقط لإرسال مفتاح الوصول النهائي إلى جهاز الخادم لتأكيد صحة اتصاله. يتم ذلك بمساعدة من نفس الفريق الذي تم من خلاله إجراء التنزيل. تحتاج إلى إدخال SCP /etc/Openvpn/easy-rsa/keys/lumpics.csr اسم المستخدم @ المضيف: ~ /، حيث اسم المستخدم @ المضيف هو اسم الكمبيوتر للإرسال، ويعمل Lumpics.csr اسم الملف الرئيسي وبعد

- على جهاز الكمبيوتر الخادم، قم بتأكيد المفتاح من خلال ./sign-req ~ / Lumpccs، حيث يوجد Lumpics اسم الملف. بعد ذلك، إرجاع المستند مرة أخرى من خلال Sudo SCP Username @ المضيف: / home/lumpics.crt / etc / openvpn / easy-rsa / مفاتيح.

في هذا، يتم الانتهاء من جميع الأعمال الأولية، بل لا تزال فقط لإحضار OpenVPN نفسها إلى حالة طبيعية ويمكنك البدء في استخدام اتصال مشفر خاص مع عملاء واحد أو أكثر.

الخطوة 4: إعداد OpenVPN

الدليل التالي سوف يلمس جزء العميل والخادم. كلنا نقسم جميع الإجراءات وتحذر من التغييرات في الآلات، لذلك عليك فقط تنفيذ التعليمات.

- قم أولا بإنشاء ملف تكوين على الكمبيوتر الشخصي باستخدام ZCAT /USR/SHARE/DOC/OPENVPN/Example/sample-config-files/server.conf.gz sudo tee /etc/openvpn/server.conf. عند تكوين أجهزة العميل، سيتعين إنشاء هذا الملف بشكل منفصل.

- تحقق من القيم القياسية. كما ترون، يتزامن المنفذ والبروتوكول مع المعيار، ولكن لا توجد معلمات إضافية.

- قم بتشغيل ملف التكوين الذي تم إنشاؤه عبر Sudo Nano /etc/openvpn/server.conf Editor.

- لن ندخل في تفاصيل تغيير جميع القيم، نظرا لبعض الحالات، ولكن يجب أن تكون الأسطر القياسية في الملف موجودة، ويبدو أن صورة مشابهة مثل هذا:

ميناء 1194.

بروتو UDP.

comp-lzo.

ديف تون.

CA /etc/Openvpn/easy-rsa/2.0/keys/ca.crt.

Cert /etc/openvpn/easy-rsa/2.0/keys/ca.crt.

dh /etc/openvpn/easy-rsa/2.0/keys/dh2048.pem.

طوبولوجيا Sunnet.

خادم 10.8.0.0 255.255.255.0.

IFConfig-Pool-Preshist IPP.TXT

بعد إكمال جميع التغييرات، احفظ الإعدادات وإغلاق الملف.

- العمل مع جزء الخادم اكتمال. قم بتشغيل OpenVPN من خلال ملف تكوين OpenVPN / ETC/OPENVPN/Server.conf.

- انتقل الآن إلى أجهزة العميل. كما ذكرنا بالفعل، يقوم ملف الإعدادات أيضا بإنشاء هنا، ولكن هذه المرة ليست غير مهمة، لذلك يحتوي الفريق على النموذج التالي: Sudo CP /USR/Share/Doc/OPENVPN/Examples/Sample-config-files/client.conf / الخ / openvpn / client.conf.

- قم بتشغيل الملف بنفس الطريقة التي تم عرضها أعلاه وأدخل الأسطر التالية:

عميل.

ديف تون.

بروتو UDP.

Remote 194.67.215.125 1194.

حلول المحاولة لانهائي

نوبل.

استمرار المفتاح.

استمرار تون.

CA /etc/Openvpn/easy-rsa/keys/ca.crt.

Cert /etc/openvpn/easy-rsa/keys/sergiy.crt.

مفتاح /etc/openvpn/easy-rsa/keys/sergiy.key.

TLS-AUTH TA.KEY 1

comp-lzo.

الفعل 3.

عند اكتمال التحرير، قم بتشغيل OpenVPN: OpenVPN /etc/OPENVPN/Client.conf.

- اكتب الأمر IFConfig للتأكد من عمل النظام. من بين جميع القيم المعروضة، يجب أن تكون واجهة Tun0 موجودة.

لإعادة توجيه حركة المرور وتفتح الوصول إلى الإنترنت لجميع العملاء على جهاز الكمبيوتر الخاص بالخادم، ستحتاج إلى تنشيط الأوامر التالية بالتناوب.

systl -w net.ipv4.ip_forward = 1

iptables -a إدخال -p UDP - تم قبول 1194 -J

iptables -i forward -i tun0 -o eth0 -j قبول

iptables -i إلى الأمام من eth0 -o tun0 -j قبول

iptables -t nat -a postrouting - eth0 -j تنكر

كجزء من مقالة اليوم، كنت على دراية بإجراءات التثبيت وإعدادات OpenVPN على الخادم وجزء العميل. ننصحك بالانتباه إلى الإخطارات المعروضة في المحطة ودراسة رموز الخطأ إذا ظهرت هذه. ستساعد هذه الإجراءات في تجنب المزيد من مشاكل الاتصال، لأن الحل التشغيلي للمشكلة يمنع مشاكل مشكلة أخرى.