Bijna elke geavanceerde gebruiker Ubuntu is geïnteresseerd in het waarborgen van veiligheid voor zijn netwerk. Bovendien gebruiken velen bepaalde netwerkhulpprogramma's die correct functioneren na het maken van specifieke regels in de firewall. Vandaag willen we praten over het configureren van de firewall in het voorbeeld van UFW (ongecompliceerde firewall). Dit is de eenvoudigste tool voor het implementeren van de regels van de firewall, dus het wordt aanbevolen voor beginnende gebruikers en degenen die niet tevreden zijn met te complexe IPTABLY-functionaliteit. Laten we stap voor stap, overweeg de volledige instellingsprocedure, demonteer elke stap in het meest gedetailleerde mogelijk.

Configureer UFW in Ubuntu

U hoeft UFW niet in het besturingssysteem te installeren, omdat deze daar standaard aanwezig is. In een standaardformulier is het echter inactief en heeft het helemaal geen regels. Ten eerste zullen we omgaan met activering en overweeg dan de belangrijkste acties. De prioriteit moet echter per syntaxis worden onderzocht en het gaat meestal om die gebruikers die van plan zijn deze firewall op een lopende basis te gebruiken.Stap 1: Syntaxis studeren

Zoals u weet, is UFW een console-hulpprogramma, wat betekent dat het wordt uitgevoerd via de standaard "terminal" of een andere gebruiker. De interactie van deze soort wordt gedaan met behulp van speciaal geïnstalleerde opdrachten. Ze zijn allemaal altijd in de documentatie, maar het is niet logisch om een enorme stel materialen te lezen, vooral in het geval van het huidige instrument. Het invoerprincipe ziet er als volgt uit: Sudo UFW Options-actieparameters. Sudo is verantwoordelijk voor het uitvoeren van namens de superuser, UFW is een standaard argument dat het programma wordt genoemd, en de resterende zinsdelen en definieer de geïnstalleerde regels. Het is voor hen dat we in meer detail willen stoppen.

- Inschakelen is een standaardparameter die verantwoordelijk is voor het inschakelen van de firewall. In dit geval wordt het automatisch toegevoegd aan de autoload.

- Uitschakelen - Schakelt UFW uit en verwijdert het van autoload.

- Herladen - gebruikt om de firewall opnieuw te starten. Vooral relevant na het installeren van nieuwe regels.

- Standaard - geeft aan dat de volgende optie standaard wordt geïnstalleerd.

- Logging - Activeert de creatie van logbestanden waarin alle basisinformatie over de actie van de firewall wordt opgeslagen.

- Reset - reset alle instellingen tot standaard.

- Status - gebruikt om de huidige staat te bekijken.

- Toon - Snelle kijk op firewall-rapporten. Extra opties zijn van toepassing op deze parameter, maar we zullen erover praten in een aparte stap.

- Toestaan is erbij betrokken bij het toevoegen van permissieve regels.

- Deny is hetzelfde, maar toegepast om te verbieden.

- Weigeren - voegt de regering van de weggooien toe.

- Beperking - installatie van de beperkende regels.

- Verwijderen - verwijdert de opgegeven regel.

- Invoegen - voegt de regel in.

Zoals je kunt zien, zijn er niet veel teams. Ze zijn nauwkeurig minder dan in andere beschikbare firewalls, en u kunt de syntaxis herinneren na verschillende pogingen om te communiceren met UFW. Het blijft alleen om te gaan met een voorbeeld van een configuratie, die de volgende stappen van het materiaal van vandaag zullen worden toegewijd.

Stap 2: Instellingen inschakelen / uitschakelen / resetten

We hebben besloten om verschillende configuratiemomenten in één fase te markeren, omdat ze gedeeltelijk onderling verbonden zijn en vergelijkbaar met de implementatie. Zoals u al weet, is UFW in eerste instantie in een losgekoppelde toestand, dus laten we het activeren door slechts één opdracht toe te passen.

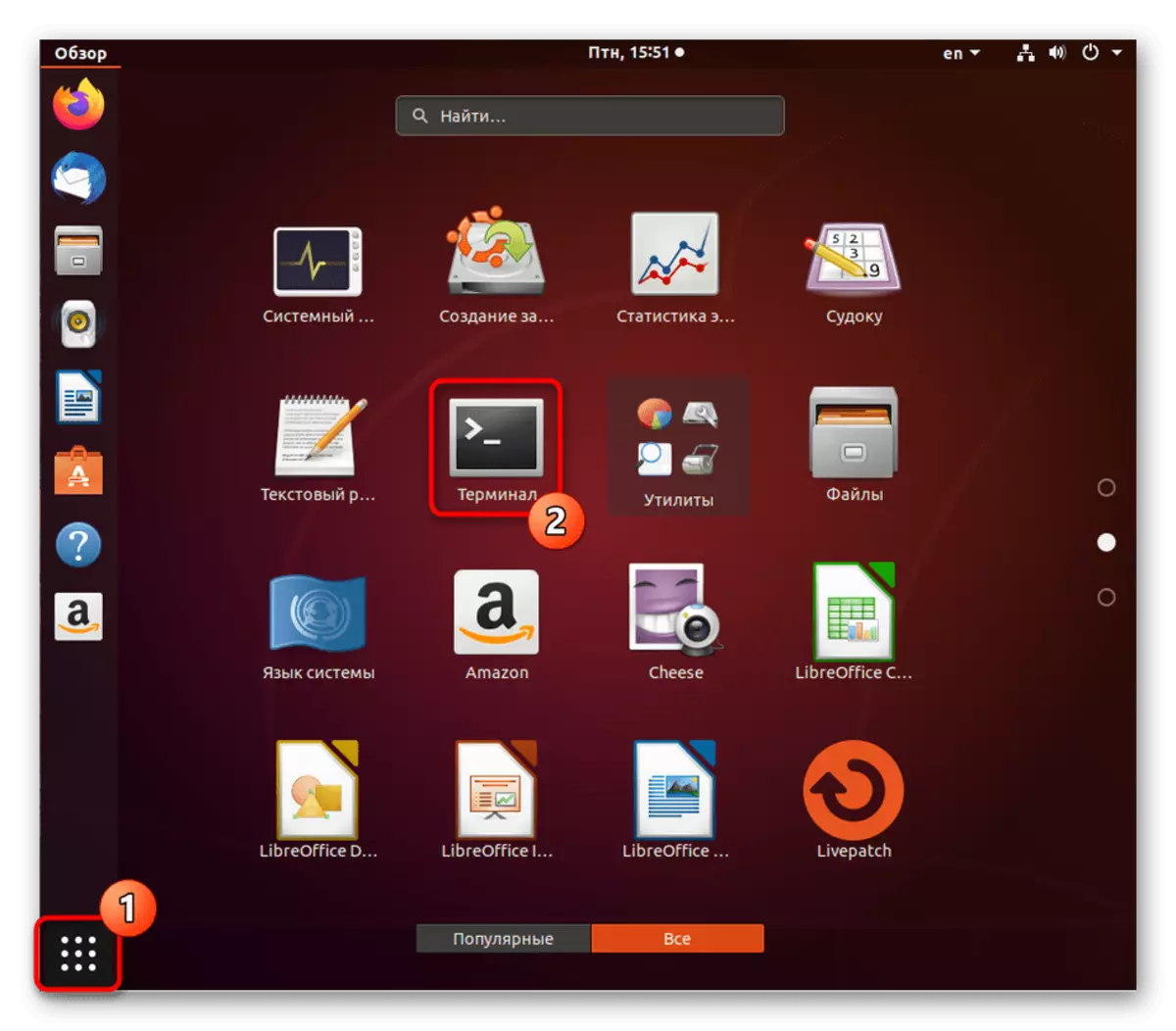

- Open het paneel met applicaties en voer de "Terminal" uit. Je kunt de console openen en een andere manier die voor jou handig is.

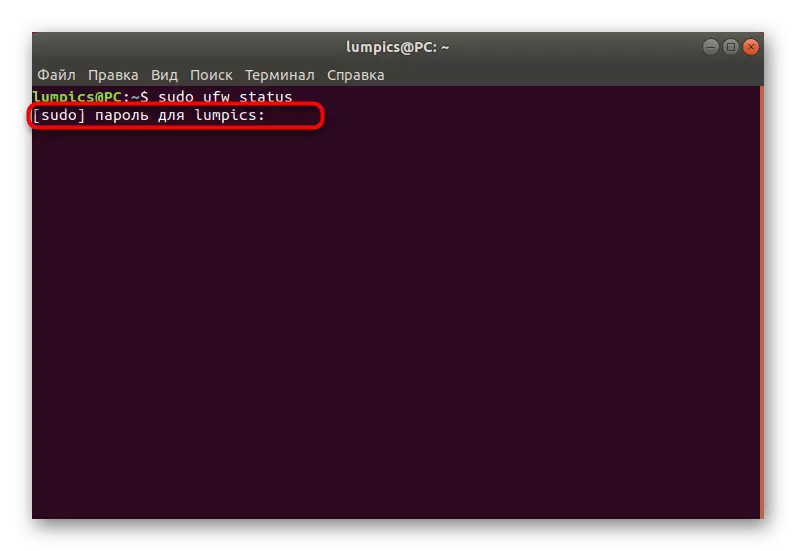

- Voordat u activering uitvoert, controleert u, Misschien eerder u of een andere applicatie al geactiveerd de firewall. Dit gebeurt door de opdracht Sudo UFW-status in te voeren.

- Voer het wachtwoord in om de superuserrechten te krijgen en druk op ENTER. Merk op dat de invoermethode-tekens tegelijkertijd niet in de beveiligingsrij worden weergegeven.

- In de nieuwe regel ontvangt u informatie over de huidige status van UFW.

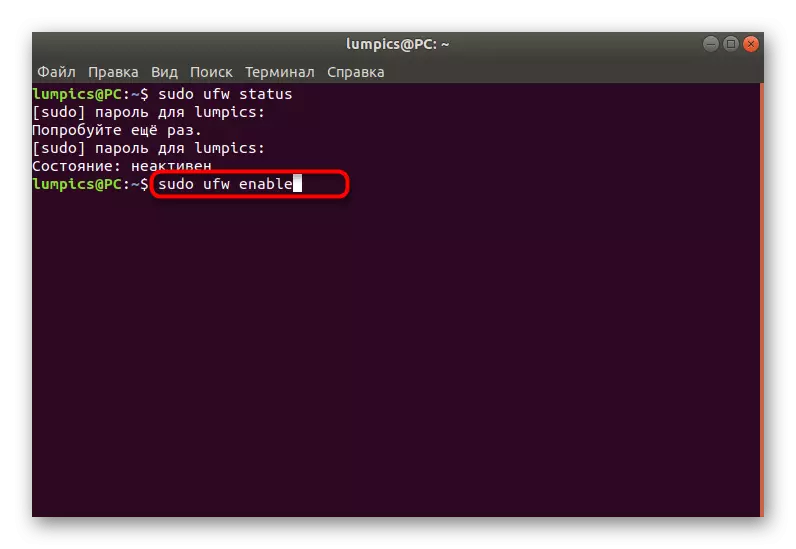

- De activering van de firewall wordt uitgevoerd via de hierboven genoemde parameter en de volledige opdracht ziet er als volgt uit: Sudo UFW inschakelen.

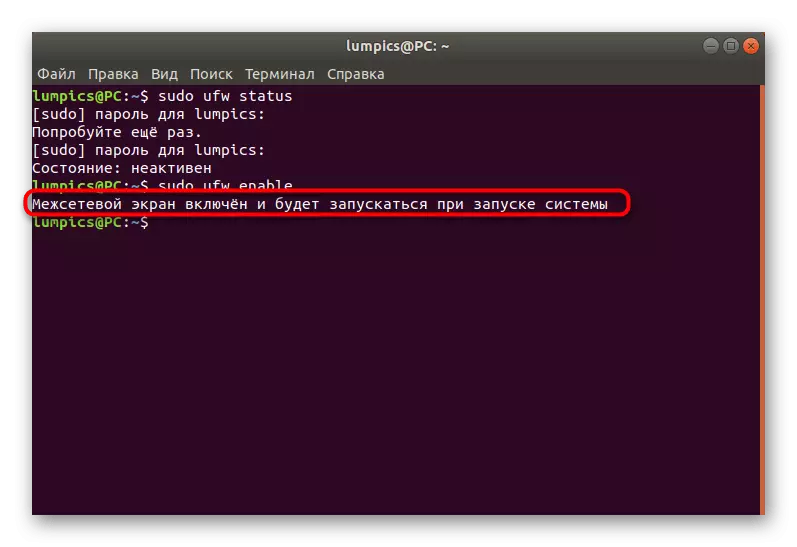

- U zult erkennen dat de firewall is ingeschakeld en zal samen met het besturingssysteem worden uitgevoerd.

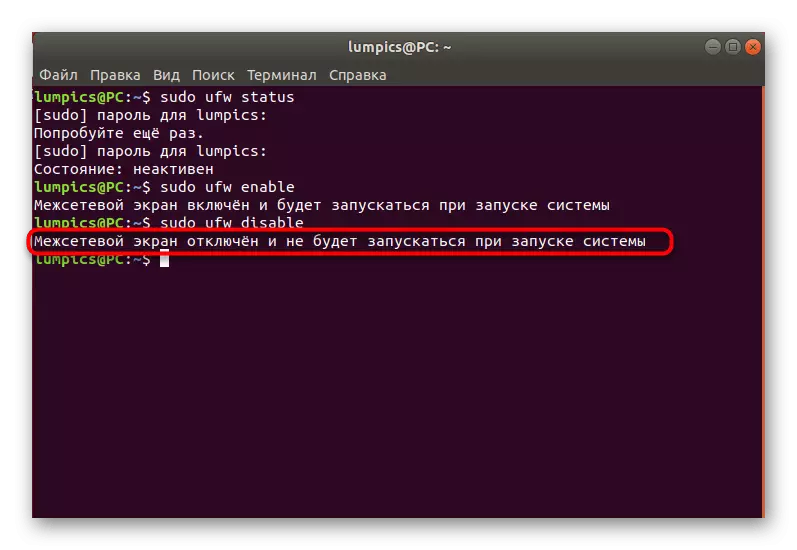

- Gebruik Sudo UFW uit om uit te schakelen.

- Deactivering zal bijna hetzelfde bericht op de hoogte brengen.

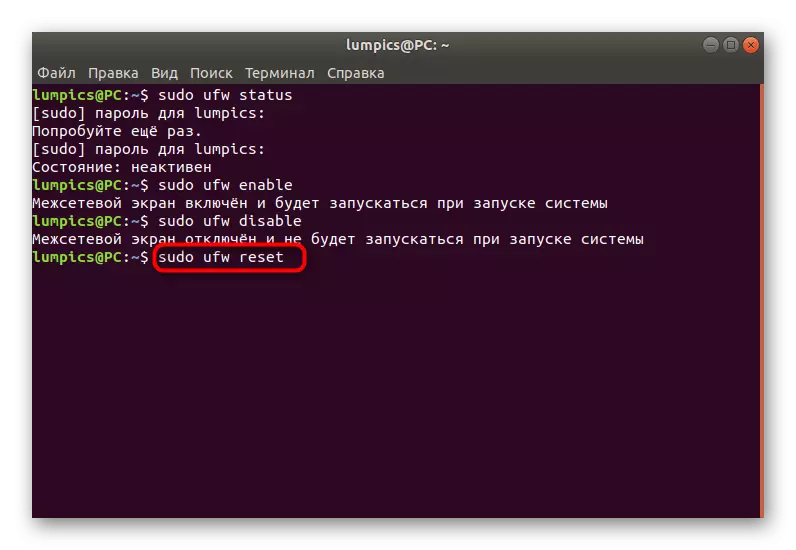

- In de toekomst, als u de regels opnieuw moet instellen of u nu wilt, plaatst u dit nu de opdracht SUDO UFW RESET en drukt u op de ENTER-toets.

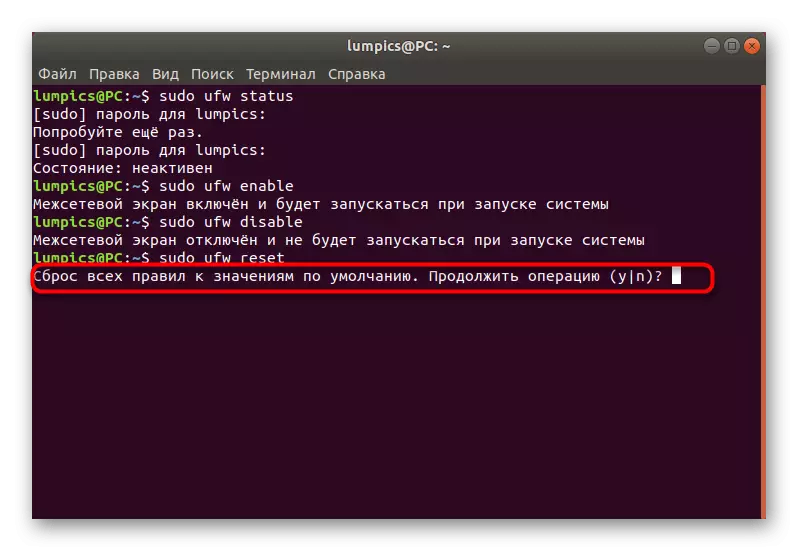

- Bevestig de reset door het juiste antwoord te selecteren.

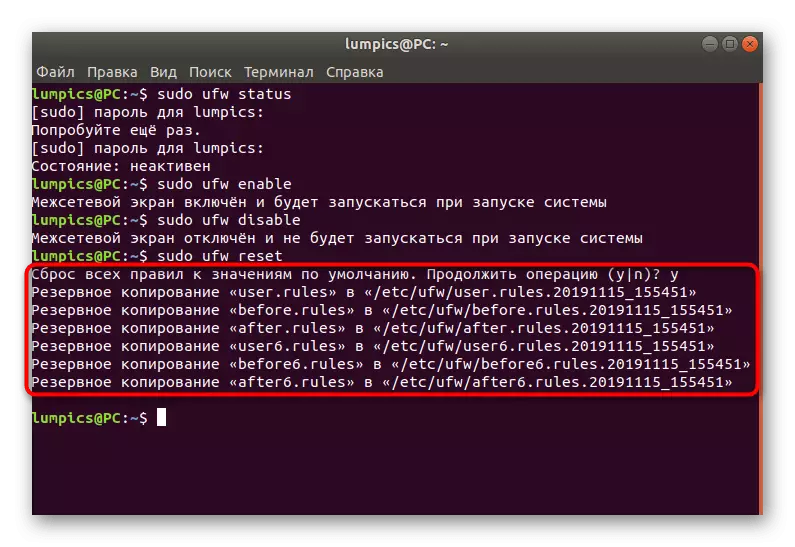

- Je ziet zes verschillende rijen met back-upadressen. U kunt op elk moment naar deze locatie verhuizen om de parameters te herstellen.

Nu weet je wat voor soort teams verantwoordelijk zijn voor het beheren van het algemene gedrag van de firewall in overweging. Alle andere stappen zullen zich uitsluitend concentreren op de configuratie en de parameters zelf worden gegeven als een voorbeeld, dat wil zeggen, u moet ze wijzigen, herbrengt van uw behoeften.

Stap 3: De standaardregels instellen

Pas de standaardregels toe die betrekking hebben op alle inkomende en uitgaande verbindingen die niet afzonderlijk worden vermeld. Dit betekent dat alle inkomende verbindingen die niet worden aangegeven door handmatig worden geblokkeerd en de uitgaande is succesvol. Het hele schema wordt als volgt geïmplementeerd:

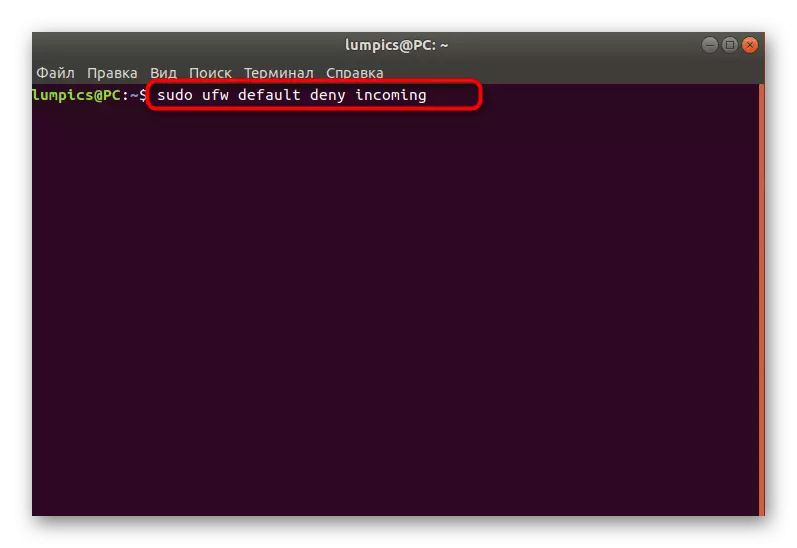

- Voer de nieuwe sessie van de console uit en voer de SUDO UFW Standaard Deny Incoming Command in. Activeer het door op de ENTER-toets te drukken. Als u zich al vertrouwd hebt gemaakt met de hierboven gespecificeerde syntax-regels, weet u dat dit betekent dat dit alle inkomende verbindingen blokkeert.

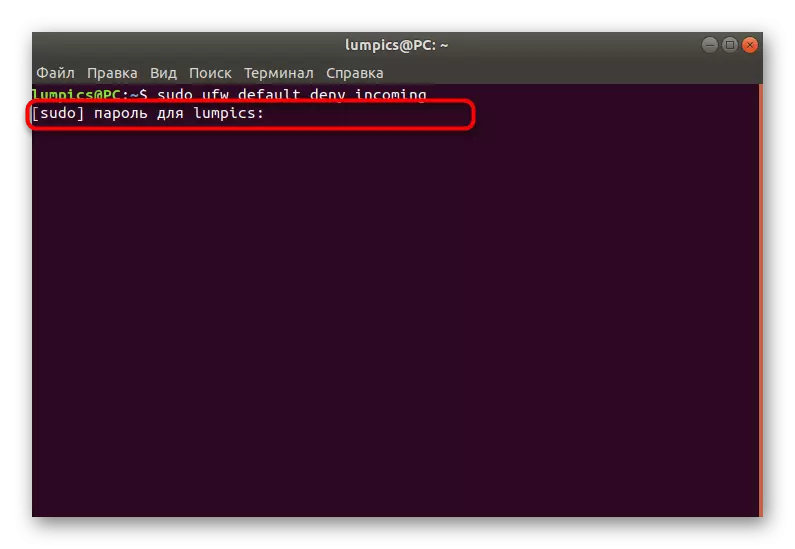

- In verplichte, moet u een superuser-wachtwoord invoeren. U zult het opgeven wanneer u een nieuwe consolesessie start.

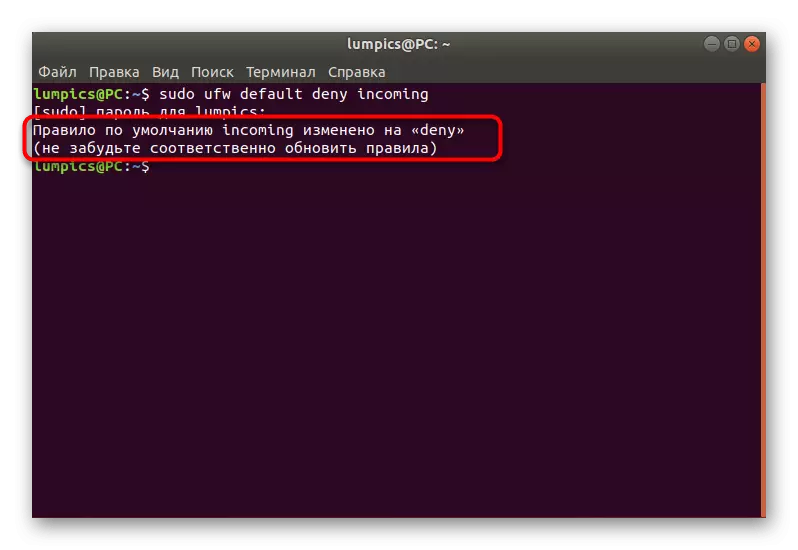

- Na het toepassen van de opdracht ontvangt u op de hoogte dat de standaardregel in werking is getreden.

- Dienovereenkomstig moet u de tweede opdracht instellen die uitgaande verbindingen zal oplossen. Het ziet er als volgt uit: Sudo UFW Standaard kan uitgaan.

- Nogmaals, een bericht verschijnt op de toepassing van de regel.

Nu kunt u zich geen zorgen maken over het feit dat er geen onbekende inkomende verbindingspogingen succesvol zullen zijn en iemand toegang heeft tot uw netwerk. Als u absoluut alle inkomende verbindingspogingen niet gaat blokkeren, sla dan de bovenstaande regel over en gaat u naar de eigen creatie, die de volgende stap in detail heeft bestudeerd.

Stap 4: Uw eigen regels van de firewall toevoegen

Firewall-regels - de hoofdinstelbare optie voor welke gebruikers en gebruik UFW. We zullen een voorbeeld beschouwen van toestemming van Access, evenals het blokkeren van de blokkering van de poorten nu niet, kijk naar het gereedschap OpenSSH. Om te beginnen moet u zich aanvullende syntaxiscommando's herinneren die verantwoordelijk zijn voor het toevoegen van regels:

- Ufw toestaan_name_

- UFW laat poort toe

- UFW laat poort / protocol toe

Daarna kunt u veilig beginnen met het creëren van permissieve of prohibitieve regels. Laten we omgaan met elk type politicus in volgorde.

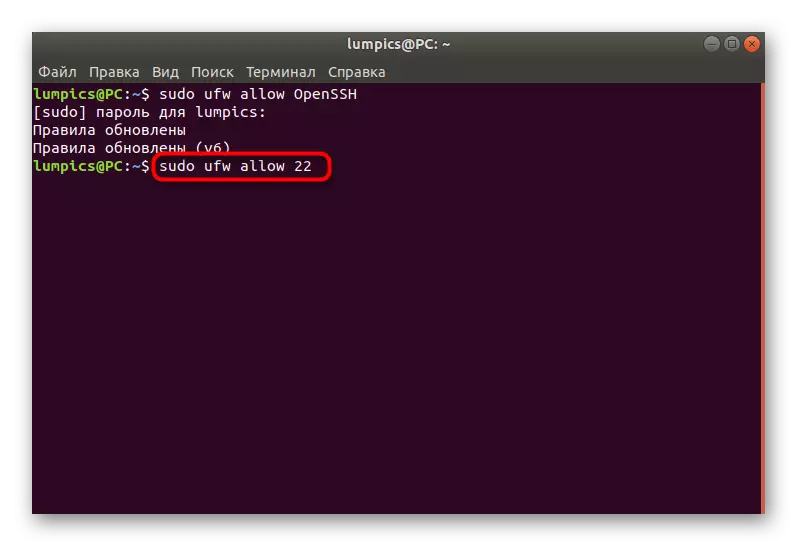

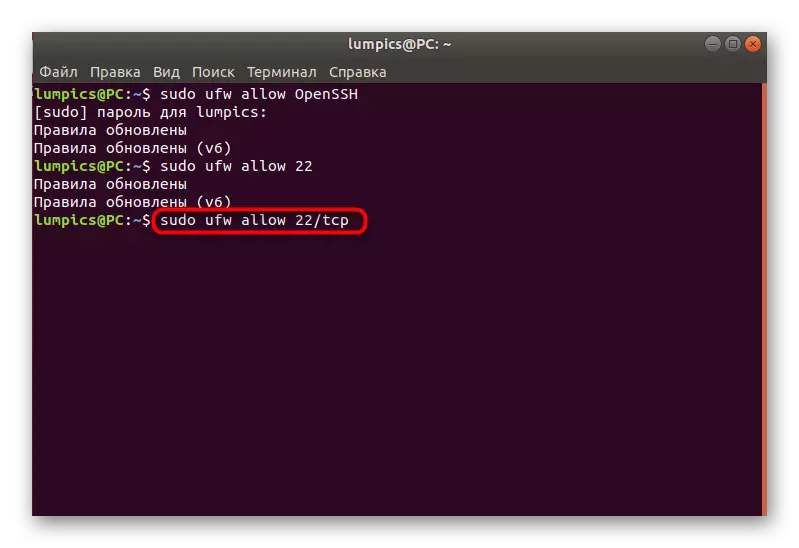

- Gebruik Sudo UFW laat OpenSSH openen om de toegang tot de servicepoorten te openen.

- U ontvangt een melding dat de regels zijn bijgewerkt.

- U kunt de toegang openen door de poort op te geven, niet de naam van de servicenaam, die er als volgt uitziet: Sudo UFW TOEL 22.

- Hetzelfde gebeurt via het poort / protocol - Sudo UFW sta 22 / TCP toe.

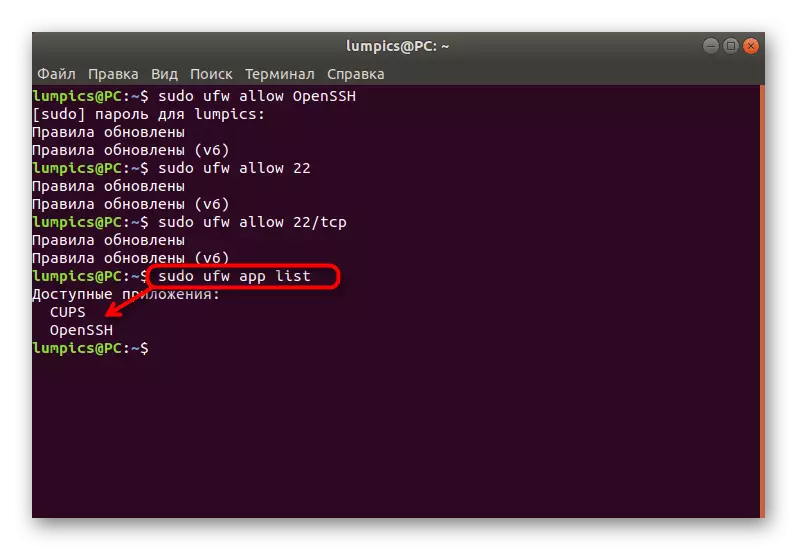

- Nadat u de regels hebt gedaan, controleert u de lijst met beschikbare toepassingen door de SUDO UFW-app-lijst in te voeren. Als alles met succes is toegepast, verschijnt de vereiste service in een van de volgende regels.

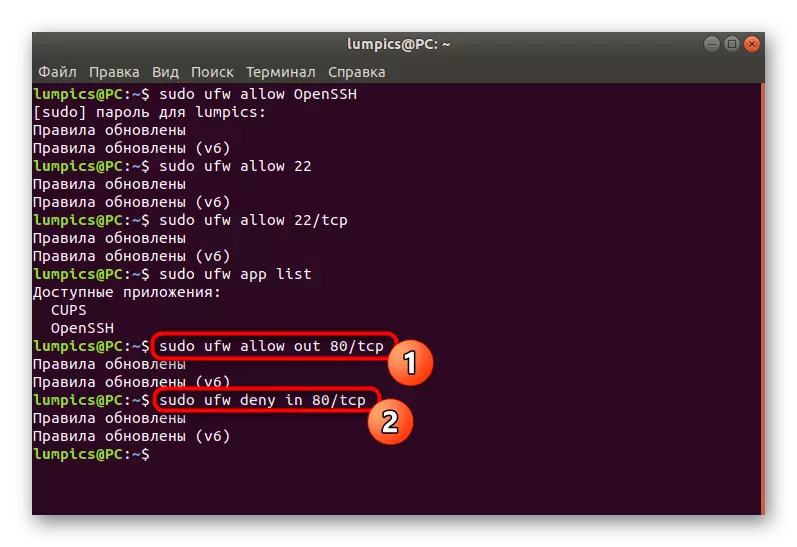

- Wat de machtigingen betreft en het verbieden van verkeerstransmissie boven poorten verbiedt, wordt dit gedaan door de UFW in te voeren, waardoor syntaxisrichting is toegestaan. In de screenshot ziet u vervolgens een voorbeeld van de resolutie van het uitgaande verkeer op de poort (SUDO UFW laat 80 / TCP uit, evenals het verbieden van beleid voor dezelfde richting in het onderdeel (SUDO UFW Deny in 80 / TCP).

- Als u geïnteresseerd bent in een voorbeeld van het toevoegen van een beleid door een bredere syntaxisonbenaming in te voeren, gebruikt u de UFW TOE PROTO-voorbeeldprotocol uit IP_-software naar IP_NAGE PORT_NAME.

Stap 5: Limietregels installeren

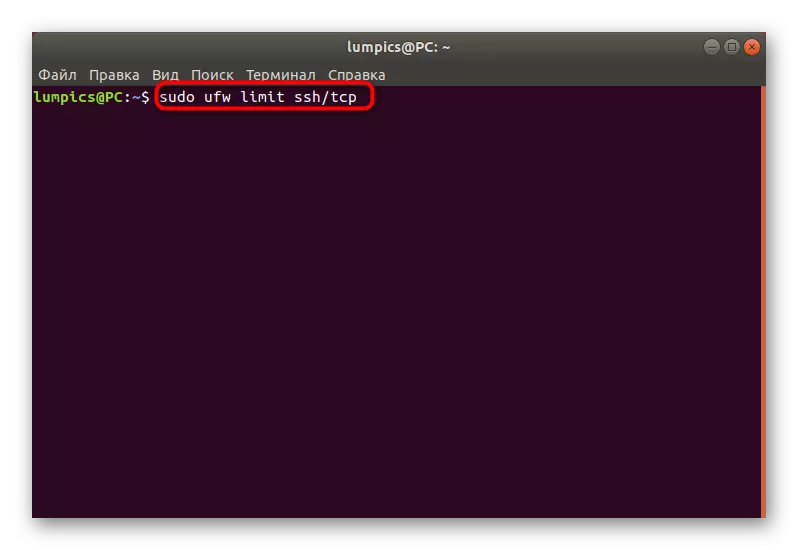

We hebben het onderwerp van de installatie van de limietregels in een apart stadium gebracht, omdat het hierover nodig is om hier meer over te praten. Deze regel beperkt het aantal aangesloten IP-adressen op één poort. Het meest voor de hand liggende gebruik van deze parameter is om te beschermen tegen aanvallen die van plan zijn om wachtwoorden. Installatie van standaardbeleid zoals deze:

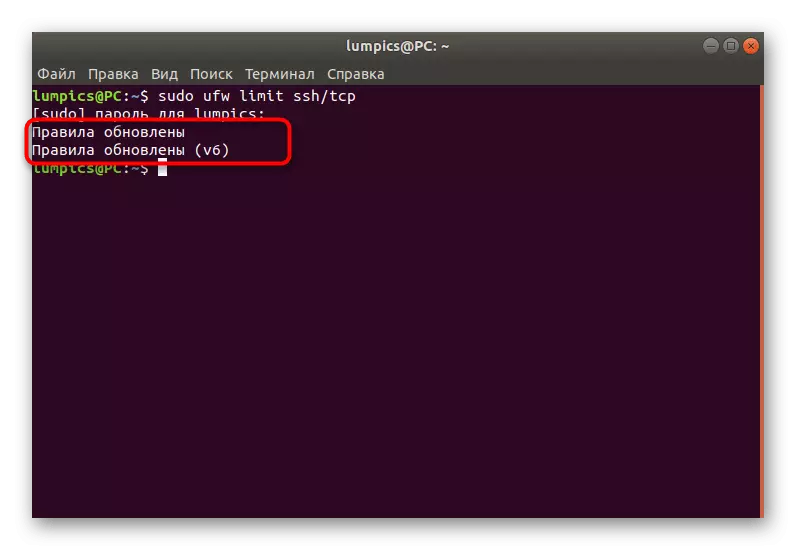

- In de console, Sudo UFW LIMIET SSH / TCP en klik op Enter.

- Voer het wachtwoord in vanaf uw superuser-account.

- U ontvangt een melding dat de update van de regels met succes is verstreken.

Op dezelfde manier worden beleid van beperkingen en andere toepassingen vastgesteld. Gebruik voor deze servicenaam, poort of poort / protocol.

Stap 6: Bekijk UFW-status

Soms moet u de huidige status van de firewall niet alleen in termen van activiteit bekijken, maar ook vastgestelde regels. Hiervoor is er een apart team dat we eerder hebben gezegd, en nu zullen we het in meer detail beschouwen.

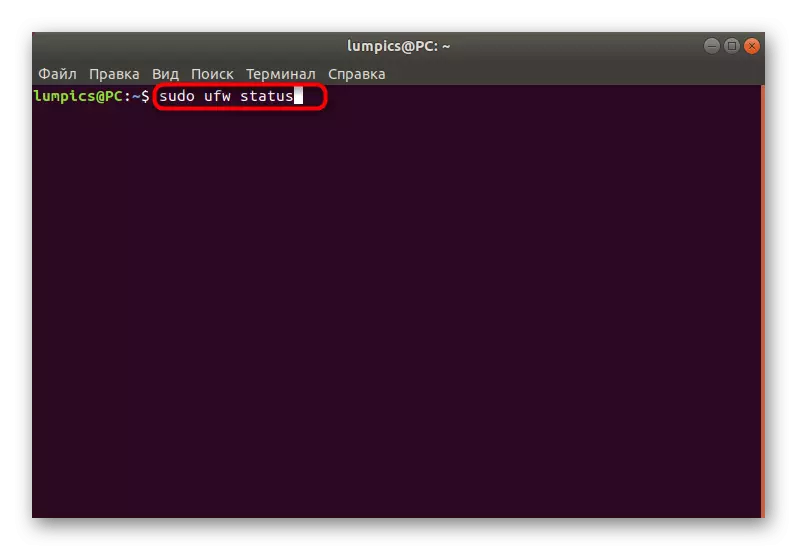

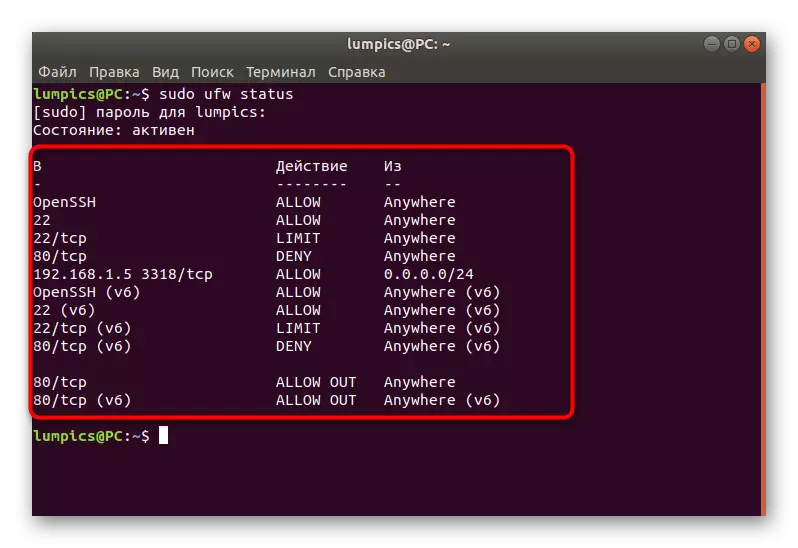

- Zondag Sudo UFW-status om standaardinformatie te krijgen.

- Nieuwe regels tonen alle vastgestelde beleid naar adressen, protocollen en servicenamen. Aan de rechterkant toont acties en aanwijzingen.

- Meer gedetailleerde informatie wordt weergegeven bij het gebruik van een extra argument en de opdracht verwerft het type SUDO UFW-statusverbruiking.

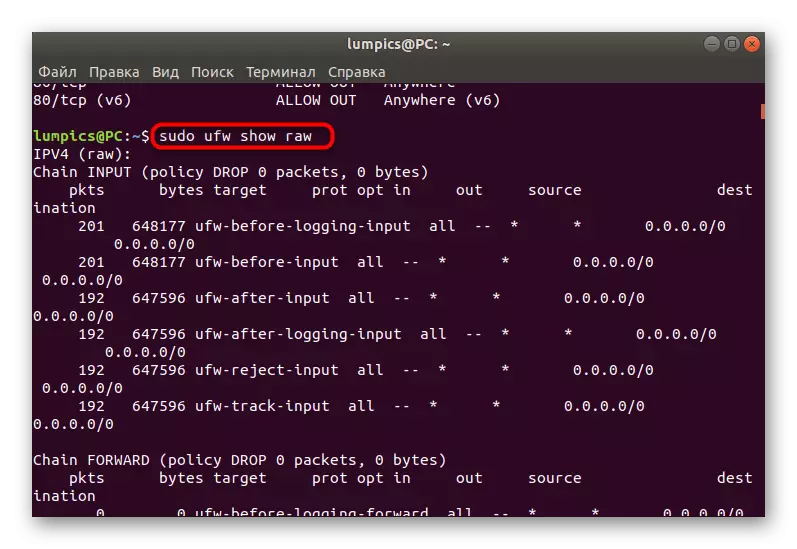

- De lijst van alle regels in onbegrijpelijk voor beginners van de gebruiker wordt weergegeven via de SUDO UFW-show RAW.

Er zijn andere opties die bepaalde informatie over de bestaande regels en de staat van de firewall weergeeft. Laten we kort op allemaal worden uitgevoerd:

- RAW - Toont alle actieve regels met behulp van het indelingsformaat IPPTABELEN.

- Gebouwdeins - omvat alleen de regels die als standaard worden toegevoegd.

- Vóór-regels - Geeft het beleid weer voordat u een pakket van een externe bron accepteert.

- Gebruikersregels - respectievelijk, toont het beleid dat door de gebruiker is toegevoegd.

- After-regels is hetzelfde als vóór-regels, maar omvat alleen die regels die al zijn geactiveerd na het maken van pakketten.

- Logging-regels - Geeft informatie weer over de gebeurtenissen die zijn ingelogd.

- Luisteren - gebruikt om actieve (luisterde) poorten te bekijken.

- Toegevoegd - betrokken bij het bekijken van recent toegevoegde regels.

In het moment dat u voor u nodig hebt, kunt u een van deze opties gebruiken om de gewenste informatie te krijgen en deze voor uw eigen doeleinden te gebruiken.

Stap 7: Verwijder bestaande regels

Sommige gebruikers hebben de nodige informatie over bestaande regels ontvangen, wensen sommige van hen te verwijderen om een verbinding tot stand te brengen of nieuw beleid in te stellen. Met de firewall geconfronteerd u kunt u dit op elk beschikbaar moment doen, die zo wordt uitgevoerd:

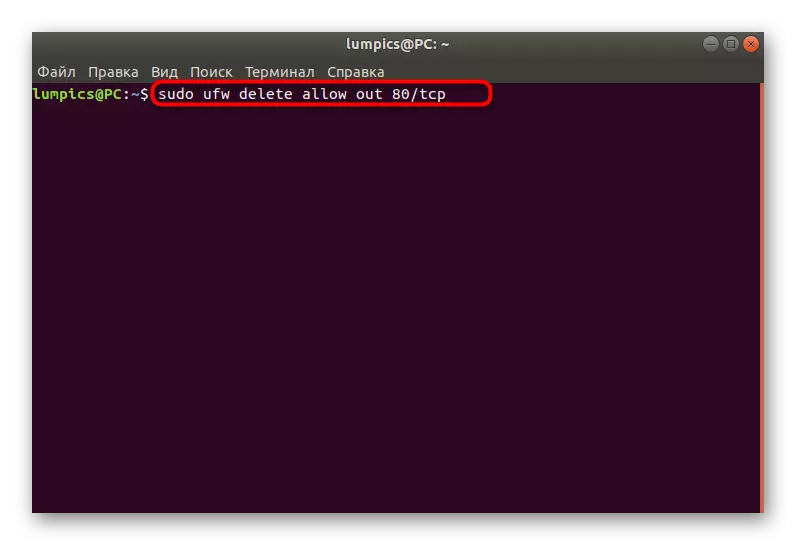

- Steek de Sudo UFW Delete Sta de opdracht uit 80 / TCP. Het wordt de regel automatisch verwijderd, waardoor uitgaande verbindingen via poort / protocol 80 / TCP mogelijk is.

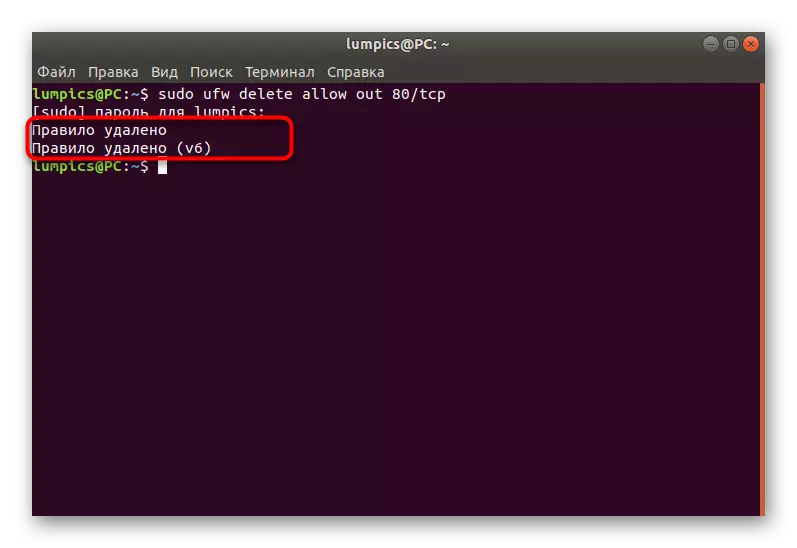

- U ontvangt een melding dat het beleid met succes is verwijderd voor IPv4 als IPv6.

- Hetzelfde geldt voor prohibitieve verbindingen, bijvoorbeeld, SUDO UFW Verwijderen Deny in 80 / TCP.

Gebruik de opties voor de statusweergave om de vereiste regels te kopiëren en ze op dezelfde manier te verwijderen zoals aangetoond in het voorbeeld.

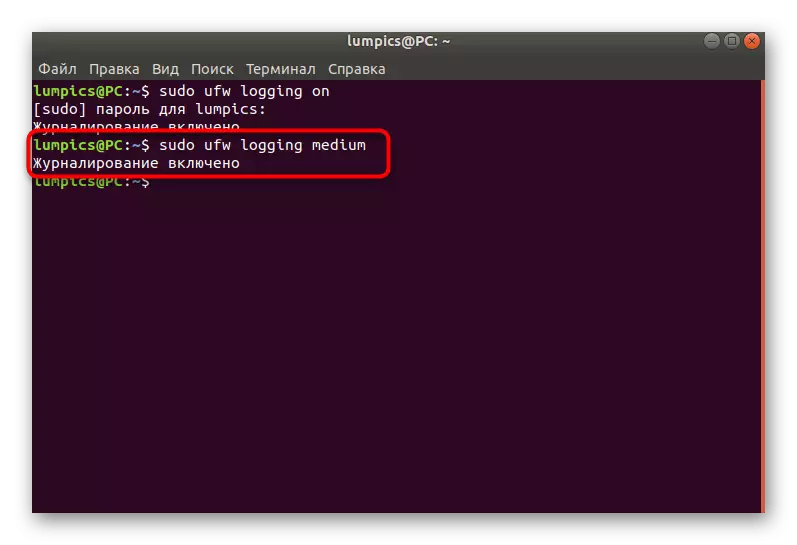

Stap 8: Logging inschakelen

De laatste fase van het artikel van vandaag impliceert een activering van de optie die automatisch de gedragsinformatie van UFW in een afzonderlijk bestand opslaat. Het is noodzakelijk voor niet alle gebruikers, maar geldt als volgt:

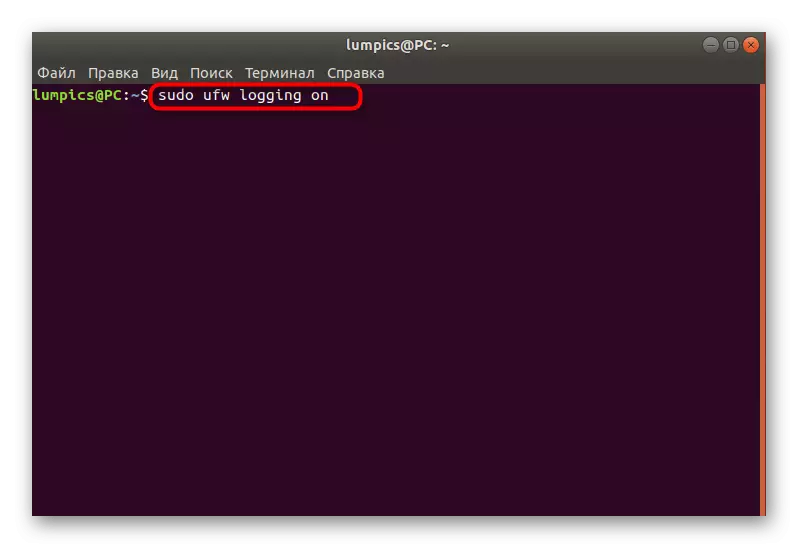

- Schrijf een sudo UFW inloggen en druk op ENTER.

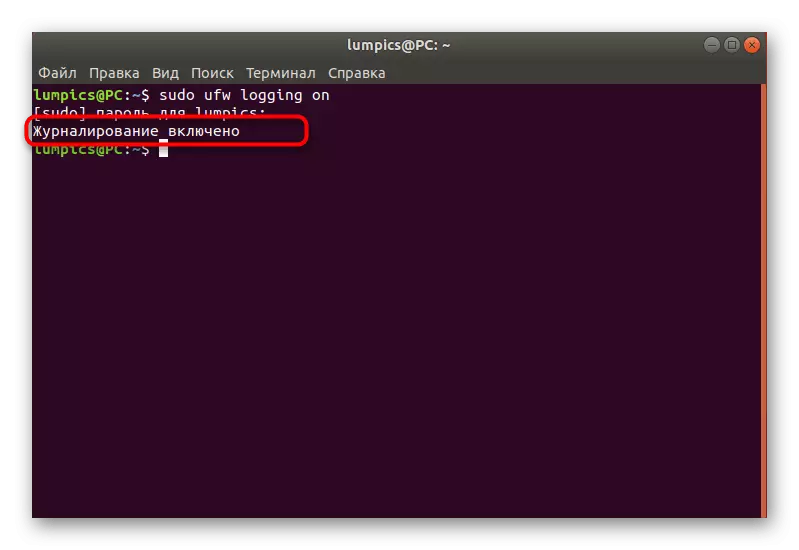

- Wacht op de kennisgeving dat het logboek nu wordt opgeslagen.

- U kunt een andere optie toepassen, bijvoorbeeld, sudo UFW loggenmedium. Er is nog steeds een lage (bespaart informatie alleen over geblokkeerde pakketten) en hoog (bespaart alle informatie). De gemiddelde optie schrijft in het tijdschrift vergrendeld en toegestaan pakketten.

Hierboven bestudeerde je maar liefst acht stappen, die worden gebruikt om de UFW-firewall te configureren in het Ubuntu-besturingssysteem. Zoals je kunt zien, is dit een heel eenvoudige firewall, die zelfs geschikt is voor beginnende gebruikers vanwege het gemak van exploratie van syntaxis. UFW kan nog steeds bolder zijn om een goede vervangende standaard iptables te bellen als het niet bij u past.